Halo rekan! Setelah menentukan persyaratan minimum untuk penyebaran StealthWatch di bagian

terakhir , kita dapat memulai penyebaran produk.

1. Cara untuk menyebarkan StealthWatch

Ada beberapa cara untuk "menyentuh" StealthWatch:

- dcloud - layanan lab cloud;

- Berbasis Cloud: Uji Coba Gratis Stealthwatch Cloud - di sini Netflow dari perangkat Anda akan memercikkan ke cloud dan perangkat lunak StealthWatch akan dianalisis di sana;

- On-premise POV ( GVE request ) - seperti yang saya lakukan, mereka akan menjatuhkan 4 file OVF mesin virtual dengan lisensi bawaan selama 90 hari yang dapat digunakan pada server khusus pada jaringan perusahaan.

Terlepas dari banyaknya mesin virtual yang diunduh, untuk konfigurasi kerja minimal, hanya 2 yang cukup: StealthWatch Management Console dan FlowCollector. Namun, jika tidak ada perangkat jaringan yang dapat mengekspor Netflow ke FlowCollector, maka Anda juga harus menggunakan FlowSensor, karena yang terakhir memungkinkan Anda untuk mengumpulkan Netflow menggunakan teknologi SPAN / RSPAN.

Seperti yang saya katakan sebelumnya, jaringan Anda yang sebenarnya dapat bertindak sebagai laboratorium, karena StealthWatch hanya perlu salinan, atau, lebih tepatnya, memeras salinan lalu lintas. Gambar di bawah ini menunjukkan jaringan saya, di mana pada Gateway Keamanan saya akan mengkonfigurasi Eksportir Netflow dan, sebagai hasilnya, saya akan mengirim Netflow ke kolektor.

Untuk mengakses VM masa depan, pada firewall Anda, jika ada, port berikut ini harus diaktifkan:

TCP 22 l TCP 25 l TCP 389 l TCP 443 l TCP 2393 l TCP 5222 l UDP 53 l UDP 123 l UDP 161 l UDP 162 l UDP 389 l UDP 514 l UDP 2055 l UDP 6343Beberapa dari mereka adalah layanan terkenal, beberapa disediakan untuk layanan Cisco.

Dalam kasus saya, saya hanya menggunakan StelathWatch di jaringan yang sama dengan Check Point, dan saya tidak perlu mengkonfigurasi aturan izin apa pun.

2. Menginstal FlowCollector menggunakan VMware vSphere sebagai contoh

2.1. Klik Browse dan pilih file OVF1. Setelah memeriksa ketersediaan sumber daya, buka menu Lihat, Inventaris → Jaringan (Ctrl + Shift + N).

2.2. Di tab Jaringan, pilih grup port Terdistribusi Baru di pengaturan sakelar virtual.

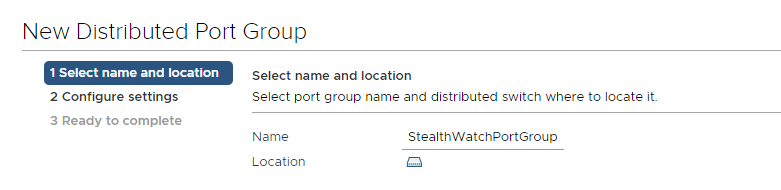

2.3. Kami mengatur nama, biarkan StealthWatchPortGroup, sisa pengaturan dapat dibuat seperti pada tangkapan layar dan klik Next.

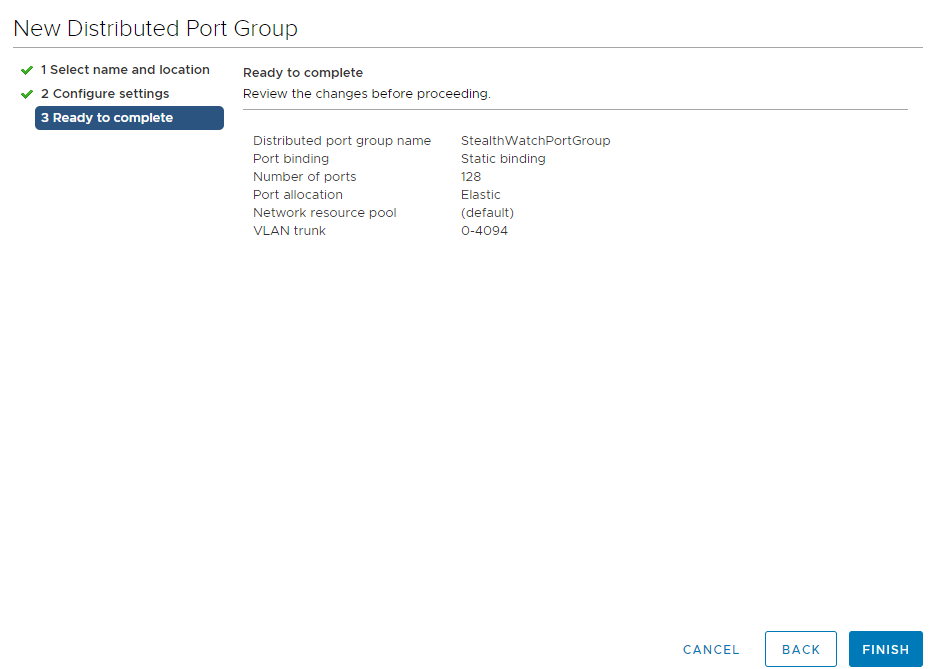

2.4. Kami menyelesaikan pembuatan Grup Port dengan tombol Selesai.

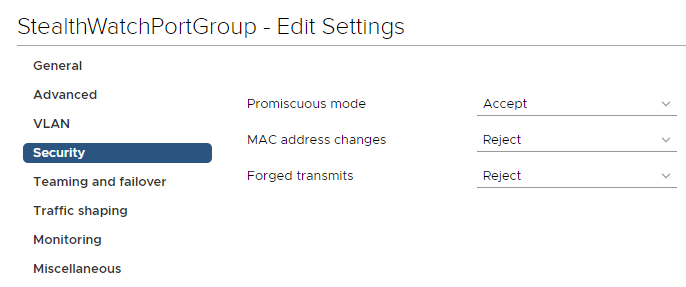

2.5. Di Grup Port yang dibuat, edit pengaturan dengan mengklik kanan pada grup port, pilih Edit Pengaturan. Pada tab Keamanan, pastikan untuk mengaktifkan "mode tidak terdengar", Mode Promiscuous → Terima → OK.

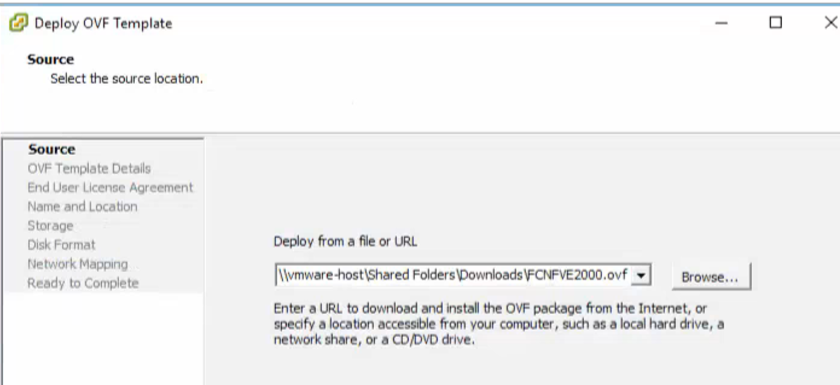

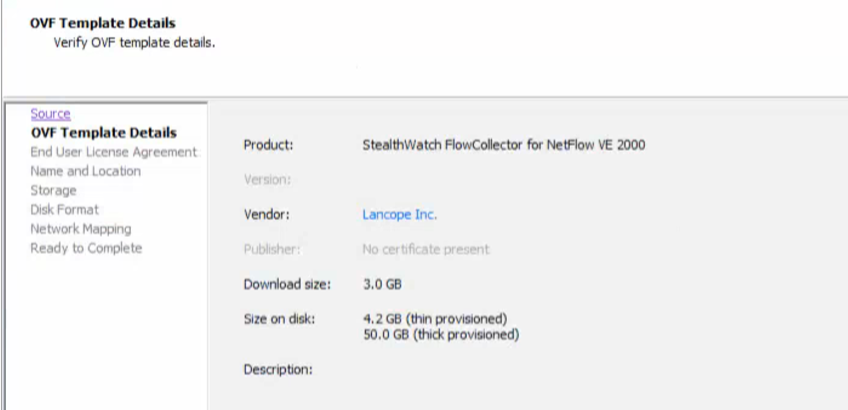

2.6. Sebagai contoh, kami mengimpor OVF FlowCollector, tautan unduhan yang dikirim oleh insinyur Cisco setelah permintaan GVE. Klik kanan pada host di mana Anda berencana untuk menggunakan VM, pilih Deploy OVF Template. Mengenai ruang yang dialokasikan, itu akan "mulai" pada 50 GB, tetapi untuk kondisi pertempuran disarankan untuk mengalokasikan 200 gigabyte.

2.7. Pilih folder tempat file OVF berada.

2.8. Klik "Selanjutnya."

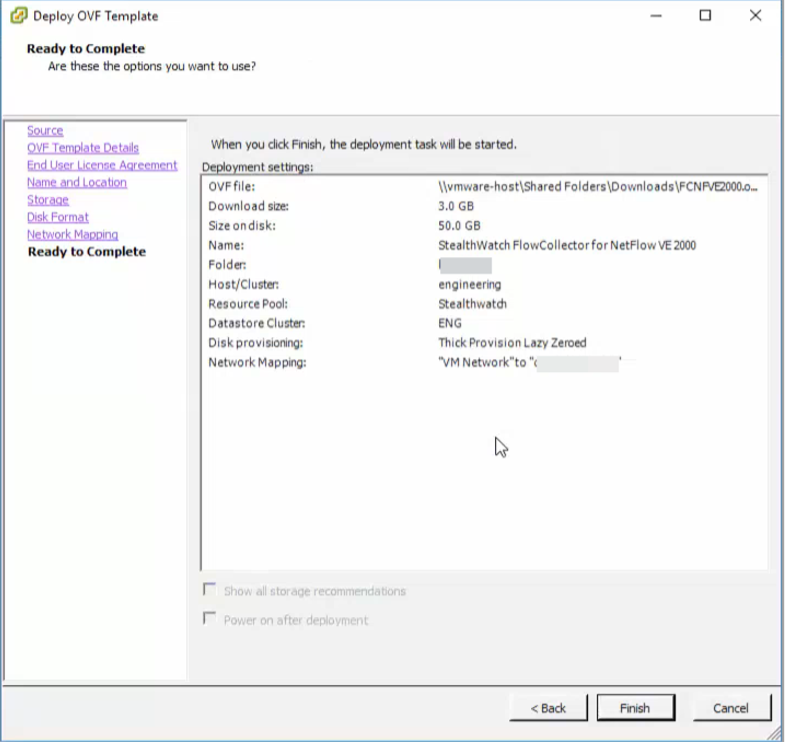

2.9. Kami menunjukkan nama dan server tempat kami menggunakannya.

2.10. Hasilnya, kita mendapatkan gambar berikut dan klik "Selesai".

2.11. Kami mengikuti langkah-langkah yang sama untuk menggunakan StealthWatch Management Console.

2.12. Sekarang Anda perlu menentukan jaringan yang diperlukan di antarmuka sehingga FlowCollector melihat SMC dan perangkat dari mana Netflow akan diekspor.

3. Menginisialisasi Konsol Manajemen StealthWatch

3.1. Pergi ke konsol mesin SMCVE yang terinstal, Anda akan melihat tempat untuk memasukkan login dan kata sandi Anda, secara default

sysadmin / lan1cope .

3.2. Kami pergi ke titik Manajemen, mengatur alamat IP dan parameter jaringan lainnya, lalu mengonfirmasi perubahannya. Perangkat akan reboot.

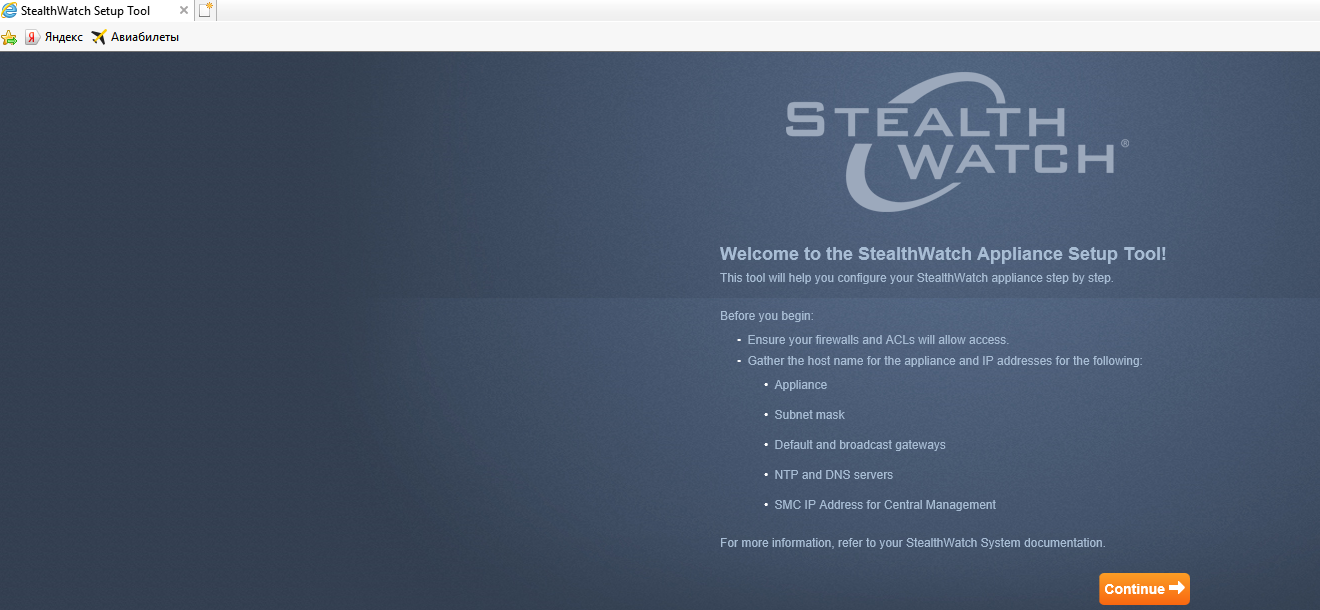

3.3. Pergi ke antarmuka web (via https ke alamat yang Anda tentukan SMC) dan menginisialisasi konsol, nama pengguna / kata sandi default adalah

admin / lan411cope .

PS: Kebetulan Google Chrome tidak terbuka, Explorer akan selalu membantu.

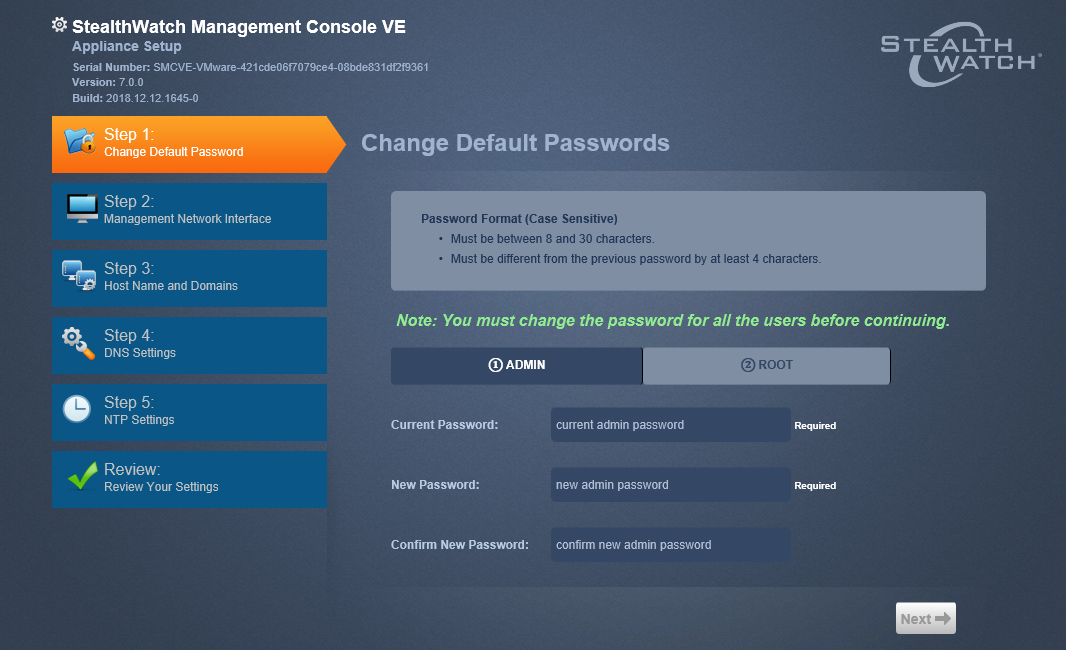

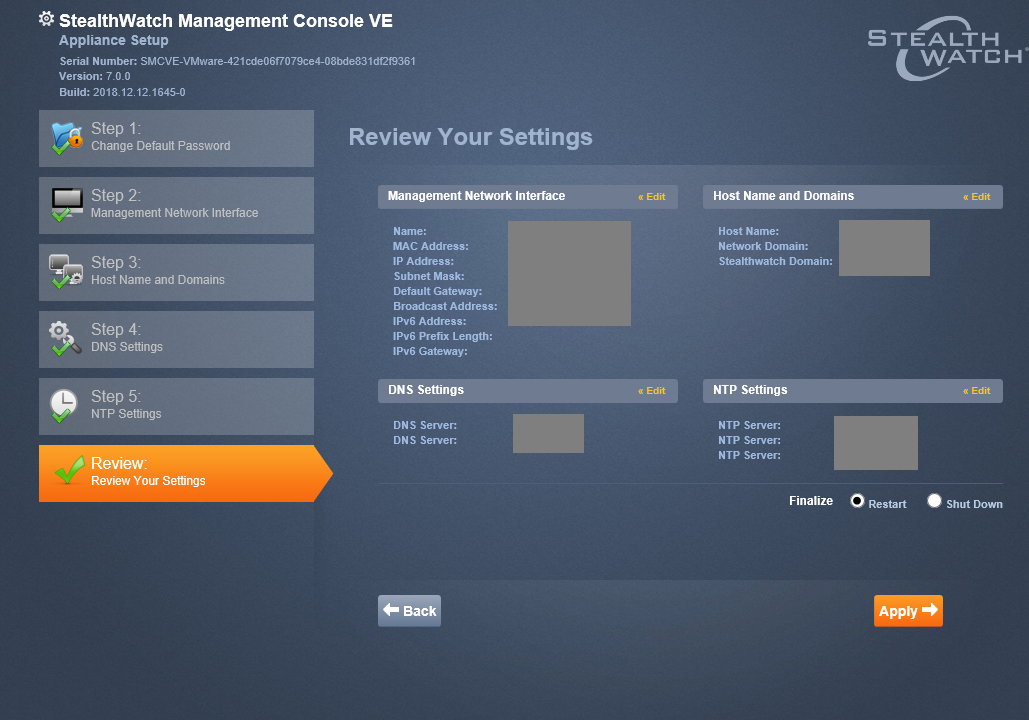

3.4. Pastikan untuk mengubah kata sandi, mengatur DNS, server NTP, domain, dan lainnya. Pengaturannya intuitif.

3.5. Setelah mengklik tombol "Terapkan", perangkat akan reboot lagi. Setelah 5-7 menit, Anda dapat terhubung lagi ke alamat ini; StealthWatch akan dikelola melalui antarmuka web.

4. Pengaturan FlowCollector

4.1. Dengan kolektor semuanya sama. Pertama, di CLI, tentukan alamat IP, mask, domain, lalu FC reboot. Setelah itu, Anda dapat terhubung ke antarmuka web di alamat yang ditentukan dan melakukan pengaturan dasar yang sama. Karena pengaturannya mirip, tangkapan layar terperinci dihilangkan.

Kredensial masuknya sama .

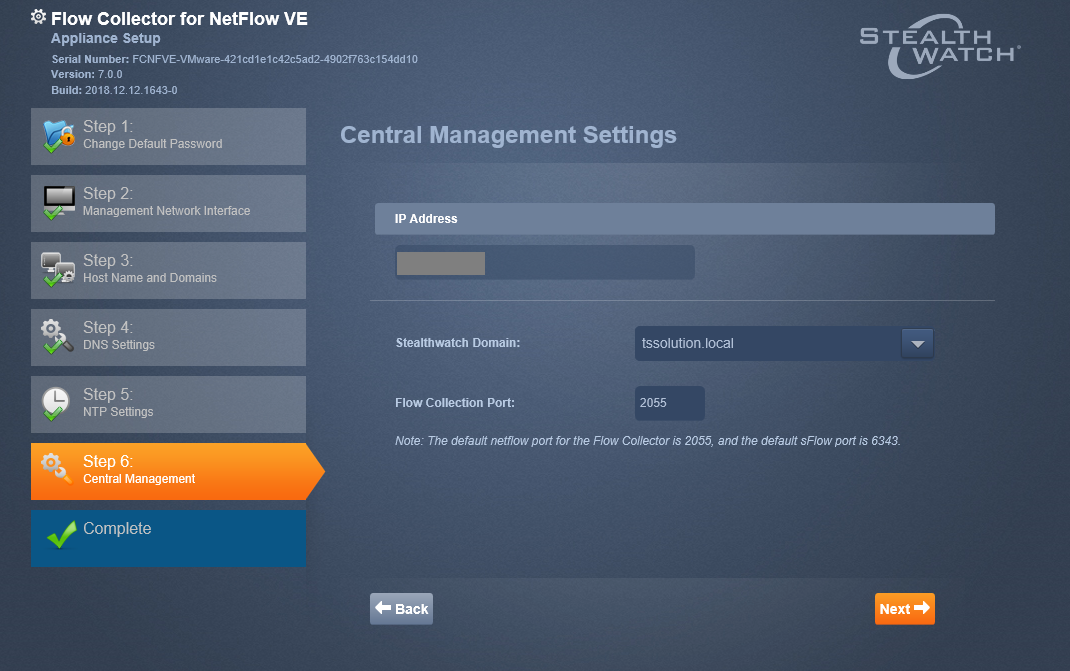

4.2. Pada item kedua dari belakang, Anda harus menentukan alamat IP SMC, dalam hal ini konsol akan melihat perangkat, Anda harus memasukkan kredensial ini untuk mengonfirmasi pengaturan ini.

4.3. Kami memilih domain untuk StealthWatch, itu ditetapkan sebelumnya, dan port

2055 adalah Netflow normal, jika Anda bekerja dengan sFlow, port

6343 .

5. Konfigurasi Eksportir Netflow

5.1. Untuk mengkonfigurasi eksportir Netflow, saya sangat merekomendasikan merujuk

sumber ini, berikut adalah panduan utama untuk mengkonfigurasi eksportir Netflow untuk banyak perangkat: Cisco, Check Point, Fortinet.

5.2. Dalam kasus kami, saya ulangi, kami mengekspor Netflow dari gateway Check Point. Eksportir Netflow dikonfigurasikan di tab dengan nama yang mirip di antarmuka web (Gaia Portal). Untuk melakukan ini, klik "Tambah", tentukan versi Netflow dan port yang diperlukan.

6. Analisis karya StealthWatch

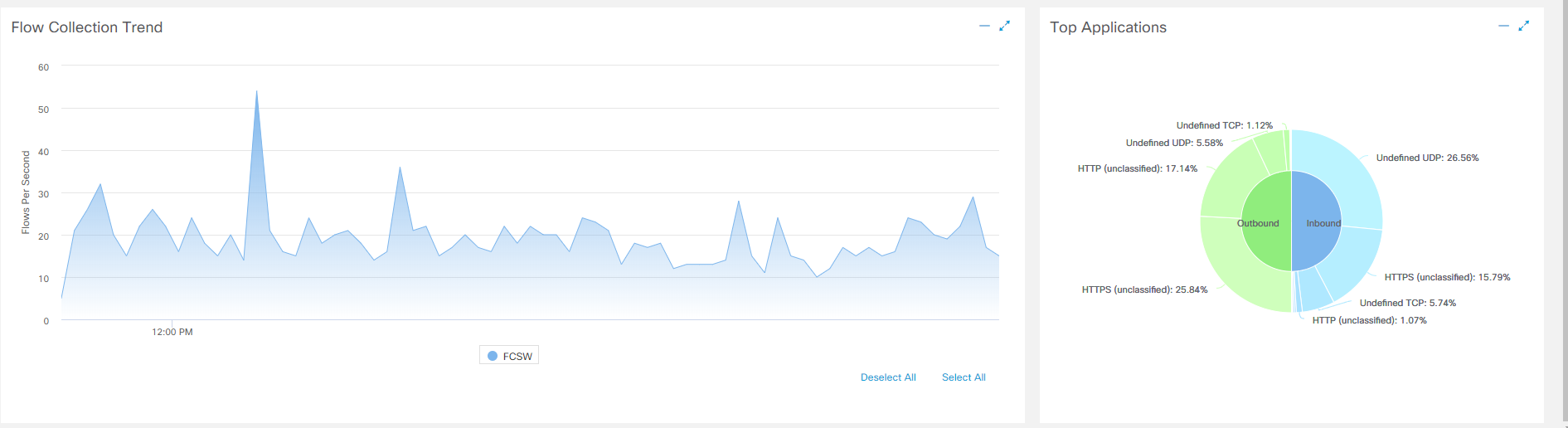

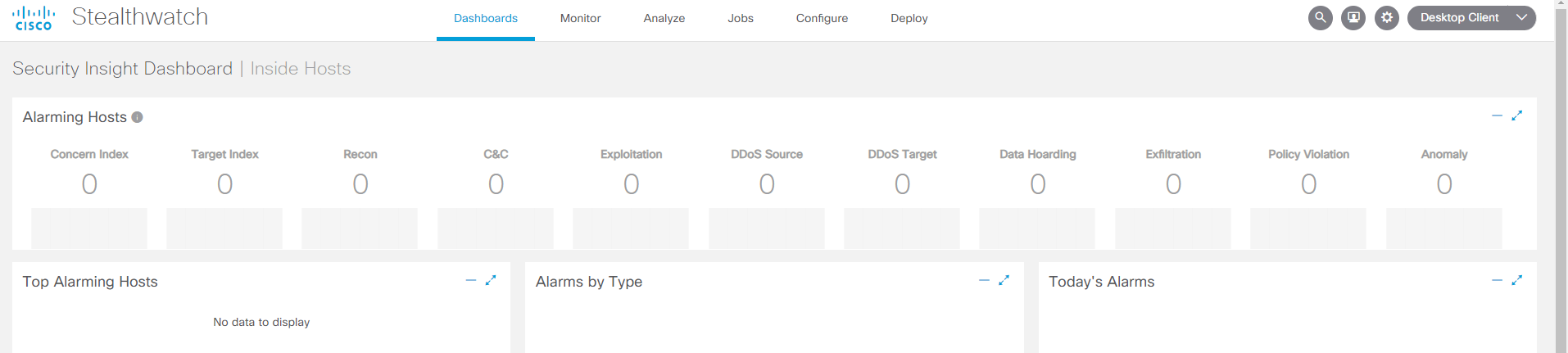

6.1. Masuk ke antarmuka web SMC, di halaman pertama Dasbor> Keamanan Jaringan Anda dapat melihat bahwa lalu lintas telah hilang!

6.2. Beberapa pengaturan, misalnya, membagi host menjadi grup, memantau antarmuka individual, bebannya, mengelola kolektor, dan lainnya hanya dapat ditemukan di aplikasi StealthWatch Java. Tentu saja, Cisco perlahan-lahan mentransfer semua fungsionalitas ke versi browser dan segera kami akan menolak klien desktop seperti itu.

Untuk menginstal aplikasi, Anda harus terlebih dahulu menginstal

JRE (saya menginstal versi 8, meskipun dikatakan didukung hingga 10) dari situs Oracle resmi.

Di sudut kanan atas antarmuka web konsol manajemen, untuk mengunduh, klik tombol "Klien Desktop".

Anda menyimpan dan menginstal klien secara paksa, java kemungkinan besar akan bersumpah, Anda mungkin perlu menambahkan host ke pengecualian java.

Akibatnya, klien yang cukup dimengerti terbuka di mana mudah untuk melihat pemuatan eksportir, antarmuka, serangan dan arus mereka.

7. Manajemen Pusat StealthWatch

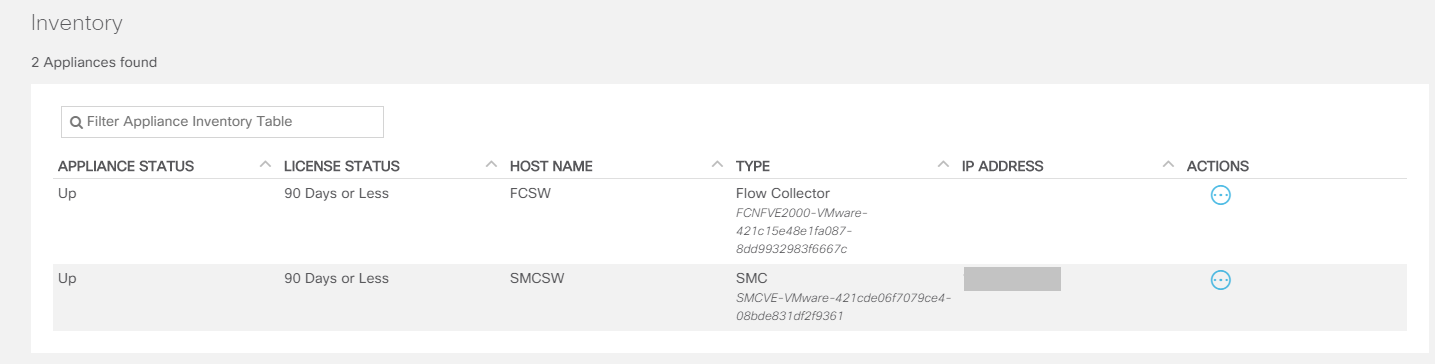

7.1. Tab Central Management berisi semua perangkat yang merupakan bagian dari StealthWatch yang digunakan, seperti: FlowCollector, FlowSensor, Direktur UDP dan Endpoint Concetrator. Di sana Anda dapat mengelola pengaturan jaringan dan layanan perangkat, lisensi dan mematikan perangkat secara manual.

Anda dapat melakukannya dengan mengeklik "roda gigi" di sudut kanan atas dan memilih Manajemen Pusat.

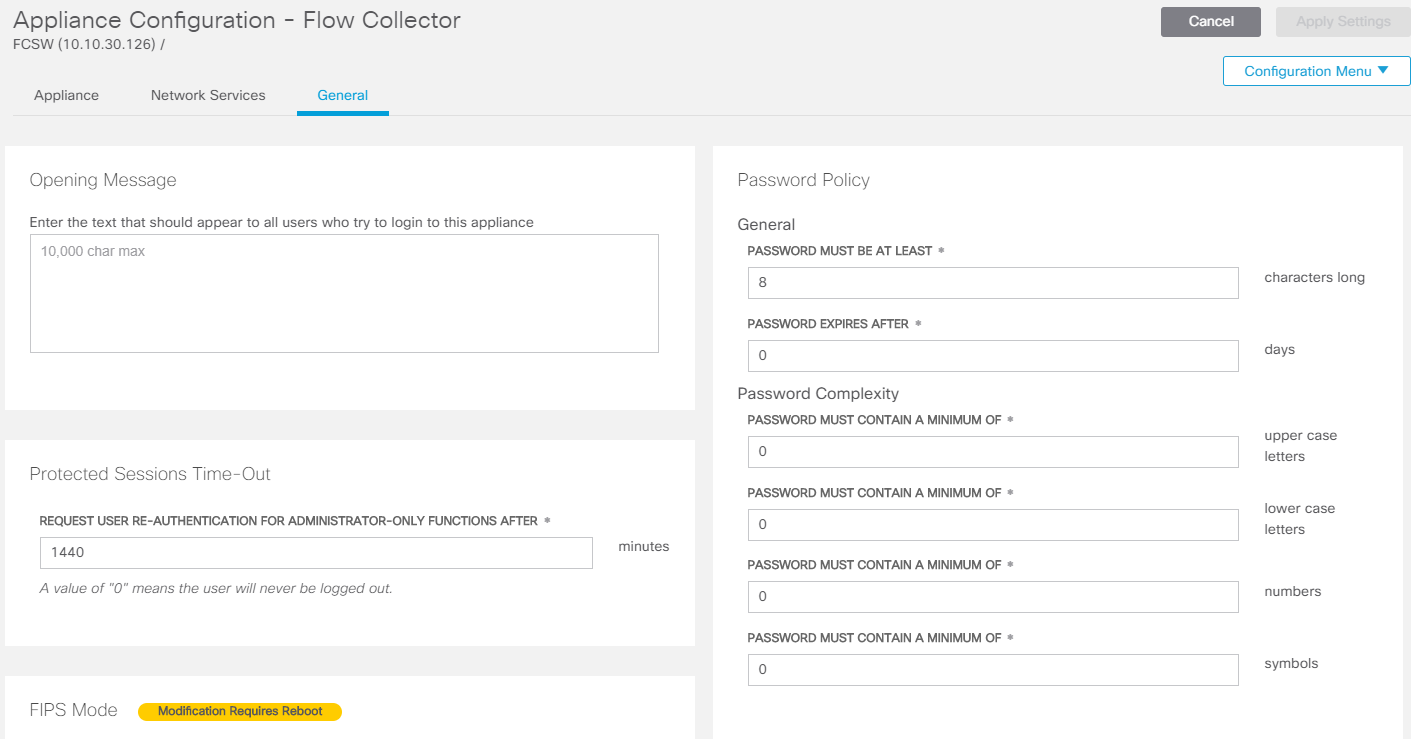

7.2. Dengan masuk ke Edit Konfigurasi Alat di FlowCollector, Anda akan melihat SSH, NTP, dan pengaturan jaringan lainnya yang terkait dengan aplikasi itu sendiri. Untuk melanjutkan, pilih Tindakan → Edit Konfigurasi Peralatan dari perangkat yang diperlukan.

7.3. Manajemen lisensi juga dapat ditemukan di tab Manajemen Pusat> Kelola Lisensi. Lisensi percobaan jika ada permintaan GVE diberikan selama

90 hari .

Produk siap digunakan! Di bagian selanjutnya, kita akan melihat bagaimana StealthWatch dapat mendeteksi serangan dan menghasilkan laporan.