Halo, Habr! Nama saya Boris, dan saya bertanggung jawab atas keamanan informasi klien dan layanan internal di Linxdatacenter. Hari ini kita akan berbicara tentang bagaimana melindungi surat perusahaan di Office 365 dari kebocoran dan kehilangan data. Mimpi buruk insinyur IT adalah kerumunan rekan dengan jeritan panik tentang dokumen yang belum dibuka dan surat yang hilang. Dan ketika semua data disinkronkan dalam cloud publik, satu tindakan pengguna yang tidak waspada memisahkan mimpi buruk dari kenyataan. Ada beberapa cara untuk memastikan terhadap bencana ini, tetapi tidak semua orang sama baiknya. Selama beberapa minggu, kami terus mencari solusi untuk ketenangan pikiran departemen TI dan mengujinya. Hari ini saya ingin berbicara tentang hasil pengujian dan produk yang kami pilih untuk digunakan dalam produk.

Apa risikonya?

Faktor manusia memainkan peran kunci dalam melindungi informasi. Dalam lebih dari 90% kasus, penyebab utama insiden adalah seseorang dan tindakannya, yang mengarah pada pelanggaran keamanan informasi. Aplikasi staf yang paling berbahaya dan paling sering digunakan adalah aplikasi berbagi email dan file. Untuk perusahaan kami, layanan tersebut adalah Office 365 E-mail dan OneDrive. Kedua aplikasi dapat diakses di luar kantor, tanpa menggunakan koneksi VPN dan otentikasi dua faktor.

Untuk mulai dengan, mari kita memikirkan jenis serangan paling umum yang terjadi saat menggunakan aplikasi ini, dan konsekuensinya.

Serangan Khas di Email Office 365

Serangan Khas di Office 365 OneDrive

Sekarang Anda juga telah memikirkan risiko yang terkait dengan penggunaan aplikasi email yang tampaknya tidak bersalah, mari beralih ke solusi untuk melindungi mereka.

Solusi apa yang dipertimbangkan?

Untuk melindungi layanan cloud Office 365, kami meninjau solusi berikut: Microsoft ATP dan Check Point CloudGuard SaaS. Kenapa tepatnya produk ini? Faktanya adalah SaaS CloudGuard untuk periode pengujian, dan bahkan sekarang, adalah solusi SaaS unik yang berinteraksi dengan layanan Office 365 di level API. Microsoft ATP, pada gilirannya, adalah produk yang disematkan. Vendor yang tersisa memiliki solusi yang dibangun ke dalam karya layanan mail dengan mengarahkan lalu lintas ke server fisik atau virtual yang memproses pesan dan mengembalikannya ke pengguna akhir. Untuk melakukan ini, Anda perlu mengonfigurasi konektor Office 365 dan mengubah catatan MX di DNS, yang dapat menyebabkan penghentian layanan email. Pekerjaan layanan surat sangat penting bagi kami, jadi kami tidak mempertimbangkan solusi seperti itu.

Sebelum pengujian aktif, laporan dan ulasan tentang produk yang terdaftar pada berbagai sumber daya khusus dipelajari, survei terhadap kolega dilakukan.

Microsoft ATP

Perlindungan Ancaman Lanjutan Microsoft Office 365 menawarkan tiga tingkat berlangganan berbayar (E1, E3, dan E5) untuk perusahaan dengan 300 atau lebih pengguna. Setiap tingkat mencakup pemindaian lampiran dan kotak pasir (Lampiran Aman), penyaringan reputasi URL (tautan aman), perlindungan dasar terhadap spoofing, serta antiphishing.

Kedengarannya hebat ... Namun, MS Office 365 ATP memiliki sejumlah kerentanan signifikan. Pertama, layanan ini memungkinkan peretas untuk mencari catatan MX untuk menentukan apakah pengguna Office 365 menggunakannya. Setelah itu, penyerang menargetkan serangan menggunakan masuk Office 365 palsu atau berbagi file melalui OneDrive. Selain itu, peretas apa pun dapat mengaktifkan kotak surat dengan perlindungan Microsoft ATP, dan kemudian secara konstan memeriksa serangannya pada sistem menggunakan metode coba-coba sampai ia menemukan strategi yang berfungsi. Penyerang hanya dengan $ 10 dapat membuka ratusan akun untuk menguji metode mereka dan masih menghasilkan keuntungan yang solid jika serangan mereka berhasil dalam jangka panjang. Belum lama ini, para peneliti menemukan kerentanan 0 hari yang disebut BaseStriker. Meskipun, jujur saja, publikasi tentang pengelakan perlindungan Microsoft muncul secara teratur.

Avanan melaporkan bahwa BaseStriker digunakan oleh peretas untuk melakukan serangan phishing yang lebih efektif. Metode ini memungkinkan Anda mengirim sejumlah besar tautan web melalui server MSFT tanpa memindai. Tautan ini dapat mengarahkan pengguna ke situs phishing atau ke file yang mengunduh malware. BaseStriker dapat menyusup ke Office 365, yang pada dasarnya mengaburkan ATP dengan memisahkan dan menyembunyikan tautan jahat menggunakan tag URL. Tautan jahat disertakan dalam email, tetapi alih-alih menjadi bagian dari tautan asli, tautan itu dibagikan. Ini ditunjukkan secara rinci dalam contoh Avanan.

Menggunakan cangkang perangkat lunaknya sendiri di lingkungan pengguna (di dalam browser), yang, ternyata, tidak merespons malware dan skrip dengan cara apa pun, memungkinkan pelaksanaan kode berbahaya di situs phishing. Dalam mode Cegah, emulasi memakan waktu sekitar 30 menit atau lebih. Kolega yang menguji solusi ini juga belum merekomendasikan untuk menggunakannya dalam praktik.

Peragaan ATP (Proof-of-concept) yang jelas dan kekurangannya juga tersedia di situs web TrustedSec (

tautan ).

Periksa Point SaaS Cloud Guard

Mari kita beralih ke solusi dari Check Point. Dalam pengujian kami, kami menggunakan solusi CloudGuard SaaS.

CloudGuard SaaS terhubung ke Office 365 melalui akun administrator dan memberikan hak akses ke surat dan file.

Tingkat Pemindaian:- Surat masuk, surat, lampiran, tautan dalam surat.

- File pada penyimpanan file.

Solusinya terdiri dari beberapa modul yang beroperasi di berbagai tingkatan:- Lampiran dan file dipindai oleh modul Anti-Virus , menggunakan teknologi Check Point SandBlast.

- Modul Anti-Phishing bekerja pada pengirim yang sebelumnya tidak dikenal dan berpotensi berbahaya. Check Point mengklaim untuk menggunakan lebih dari 300 parameter untuk menentukan phishing.

- Modul DLP merespons dokumen, surat, dan lampiran yang berisi informasi keuangan atau organisasi yang berpotensi penting. Fungsi yang cukup berguna, terutama terhadap kemungkinan sabotase atau kesalahan karyawan, serta untuk mengendalikan arus informasi.

- Modul Shadow IT memungkinkan Anda mengidentifikasi penggunaan layanan pihak ketiga di samping Office 365. Shadow IT merujuk ke perangkat TI, perangkat lunak, dan layanan yang ada di organisasi tetapi tidak dilayani oleh departemen TI. Mereka tidak berada di neraca departemen TI, status dan pekerjaan mereka tidak terkontrol, apalagi departemen TI mungkin tidak tahu apa-apa tentang mereka. Ini termasuk Amazon AWS, GPC, amoCRM, dan layanan lainnya.

- Modul Deteksi Anomali memungkinkan Anda mengidentifikasi anomali saat pengguna masuk ke Office 365.

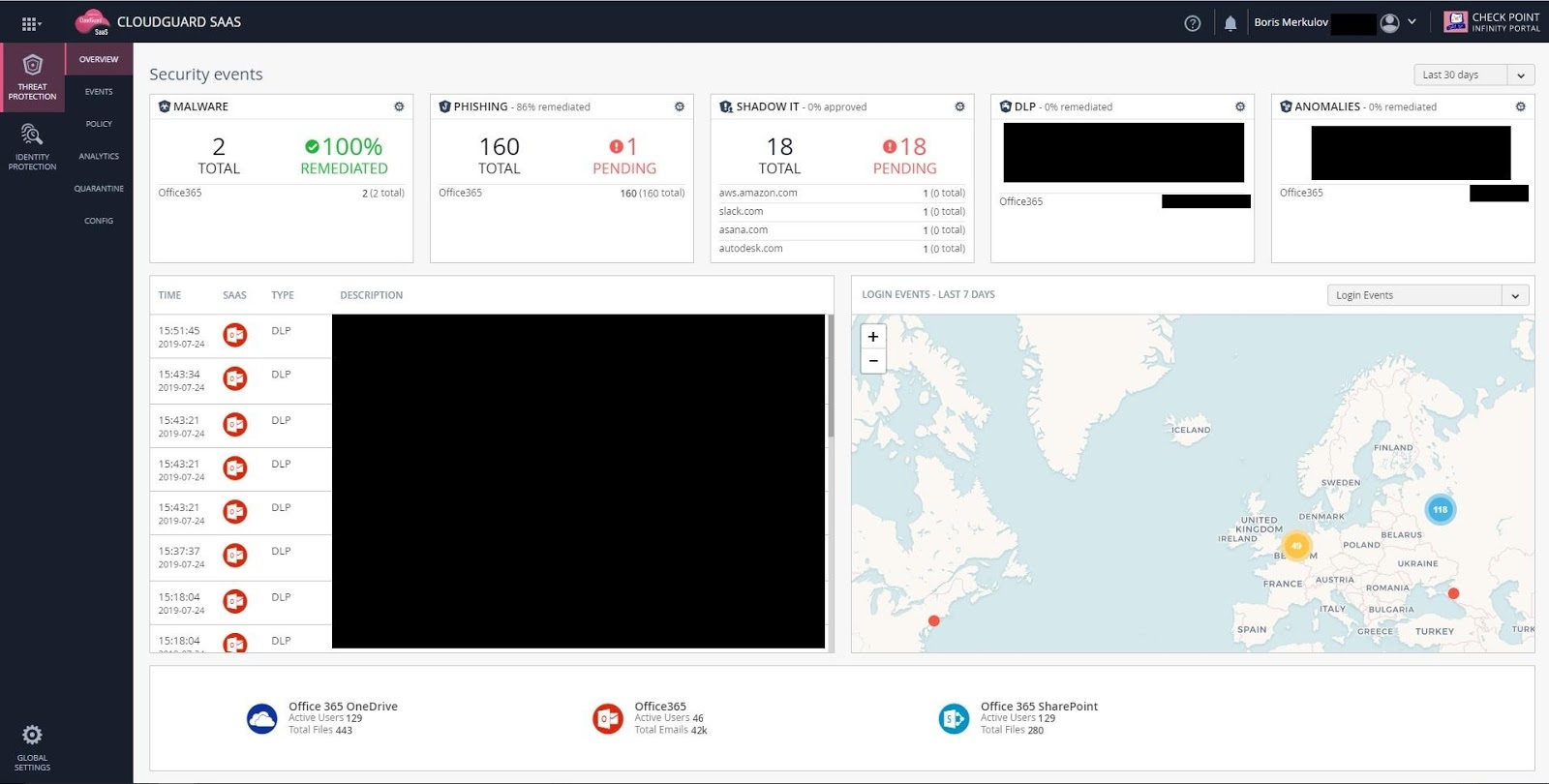

Di dasbor Cloud Guard SaaS, statistik untuk setiap modul ditampilkan.

Di dasbor Cloud Guard SaaS, statistik untuk setiap modul ditampilkan.Semua modul dilatih dan memungkinkan administrator untuk menunjukkan positif palsu.

Untuk pengujian, CloudGuard SaaS terhubung ke Office 365 Email dan Office 365 OneDrive dalam mode pemantauan.

Mari kita lanjutkan berlatih

Mari kita menganalisis data layanan selama beberapa bulan terakhir dari tanggal implementasi.

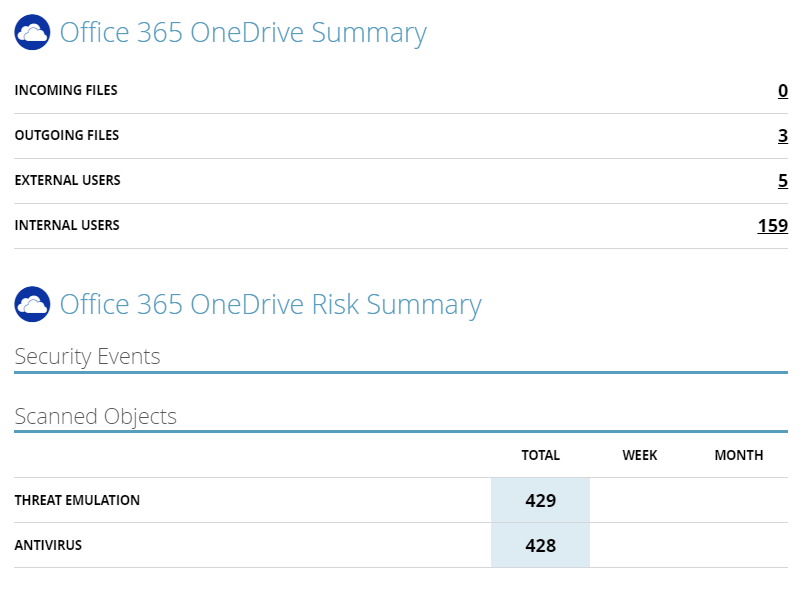

CloudGuard memindai lampiran email untuk mencegah ancaman dan menjalankannya melalui kotak pasir.

CloudGuard memindai lampiran email untuk mencegah ancaman dan menjalankannya melalui kotak pasir.Tangkapan layar di atas menunjukkan informasi berikut:

- jumlah pengguna eksternal (maksud kami alamat tidak dengan domain kami);

- jumlah pengguna internal yang dilindungi (yang ada di sistem);

- jumlah email yang masuk dengan lampiran;

- jumlah email keluar dengan lampiran.

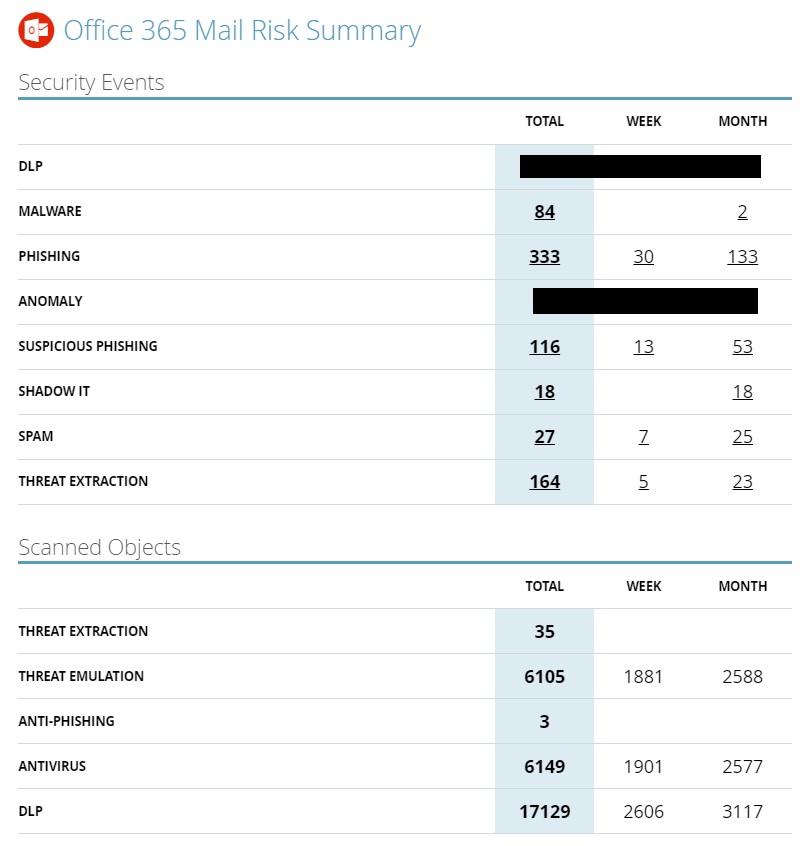

Laporan Pemindaian Office 365

Ringkasan ancaman yang teridentifikasi dan objek yang dipindai.

Ringkasan ancaman yang teridentifikasi dan objek yang dipindai.Tangkapan layar di atas memberikan informasi tentang ancaman yang dicegah (Kejadian Keamanan) dan objek yang dipindai (Objek yang dipindai):

- kebocoran informasi rahasia (Pencegahan Kebocoran Data);

- upaya entri malware (malware);

- phishing

- aktivitas abnormal - berbeda;

- diduga phishing

- bayangan IT;

- SPAM

- ekstraksi ancaman (mengkonversi file ke bentuk yang aman).

Laporan Pemindaian OneDrive

Faktanya, laporan itu adalah jumlah informasi yang jauh lebih besar. Misalnya, dalam modul DLP, Anda dapat melihat topeng apa yang dipicu, menemukan surat yang menyebabkan kebocoran informasi potensial. Sayangnya, saya tidak bisa membagikan layar seperti itu.

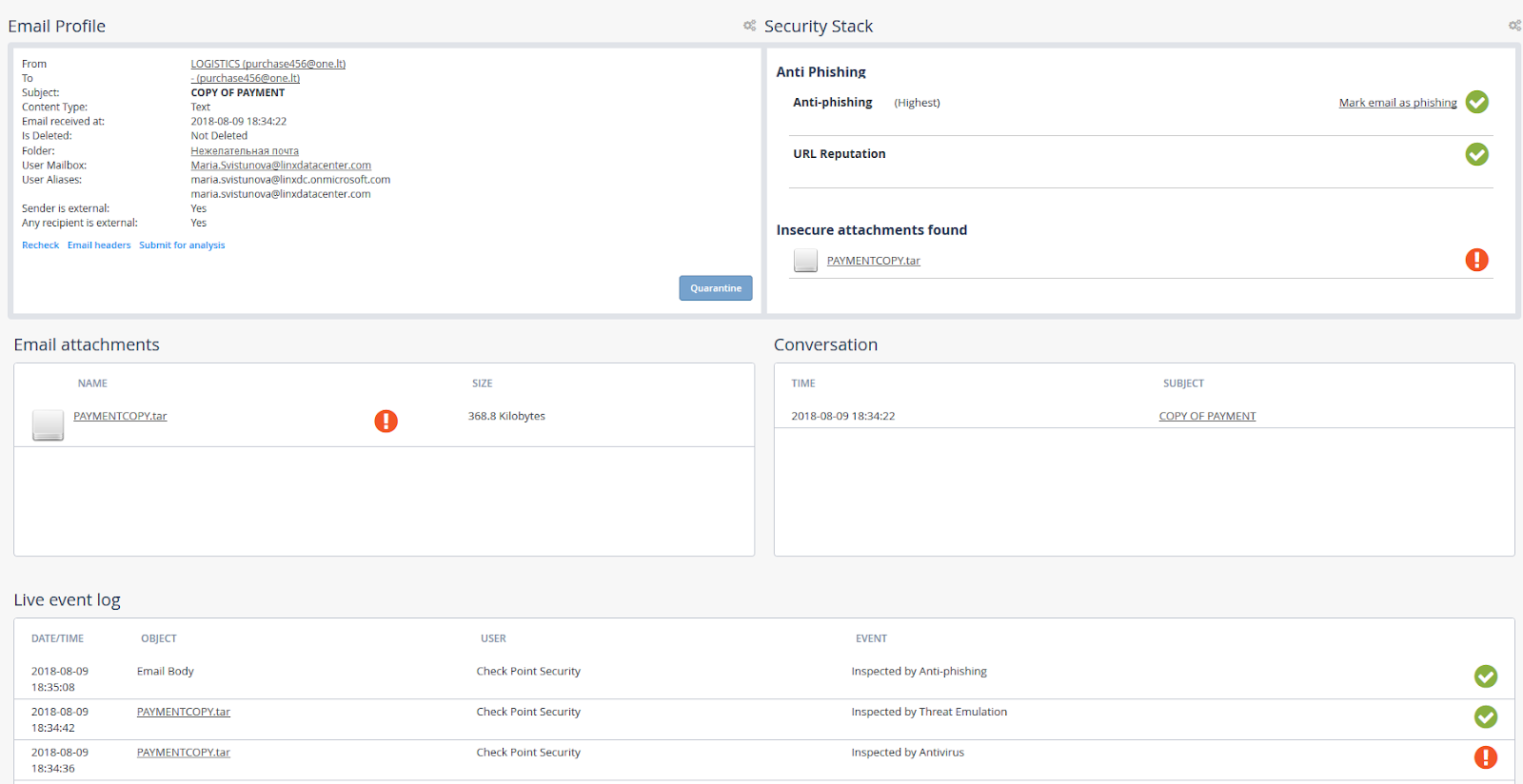

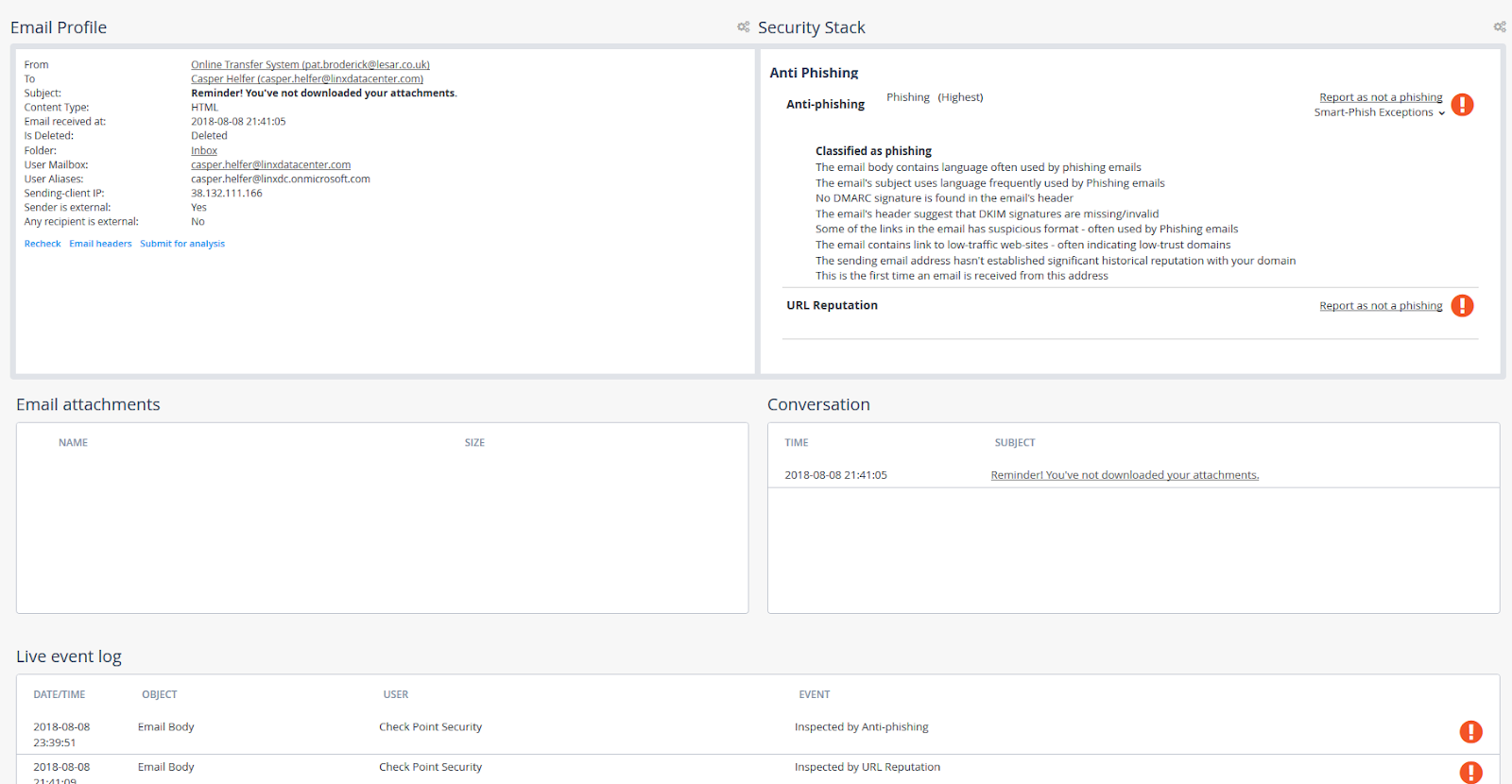

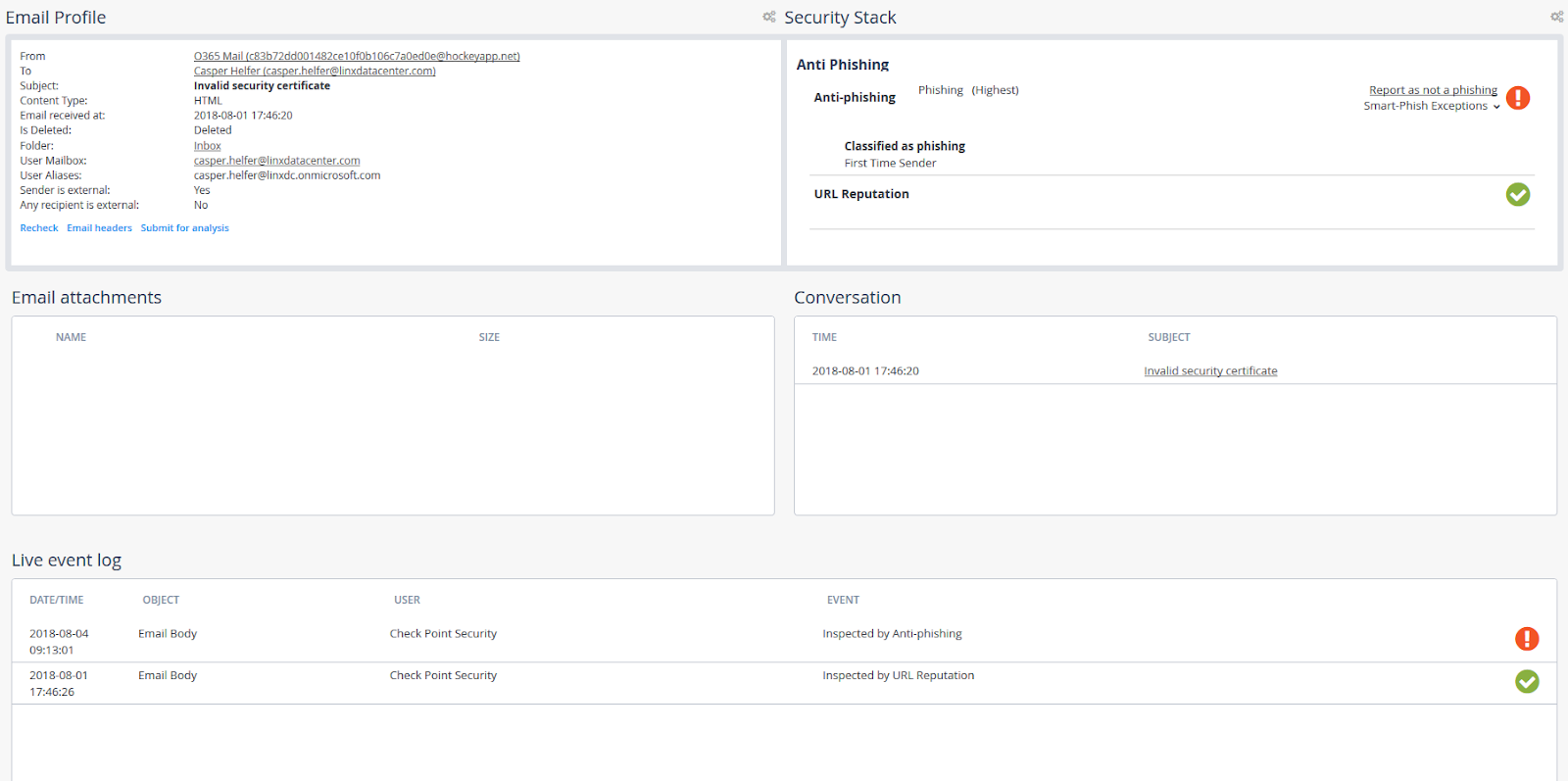

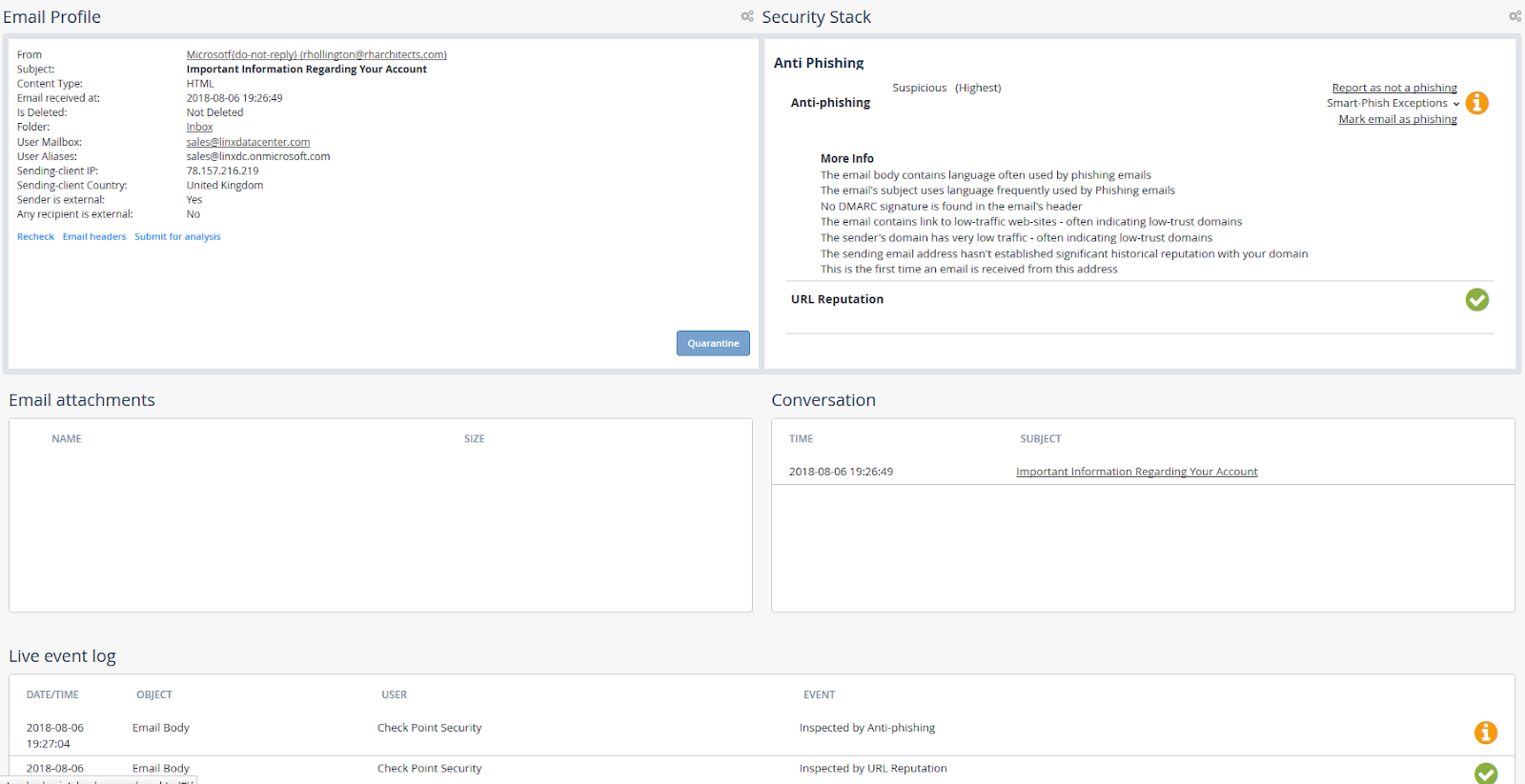

Contoh menampilkan email berbahaya di portal CloudGuard

- Email dengan lampiran berbahaya yang terdeteksi:

- Email phishing terjawab oleh filter bawaan Microsoft:

- Reputasi URL (salah satu parameter untuk mengevaluasi email phishing) baik-baik saja, tetapi tautan dalam email itu adalah phishing:

- Contoh pesan yang dicurigai phishing, juga tidak terlihat oleh filter Microsoft:

Dan ... kesimpulan

Sekarang mari kita bicara tentang pro dan kontra dari CloudGuard SaaS.

Pro:

- Antarmuka yang bagus dan sangat sederhana.

- Integrasi cepat, sangat cepat di Office 365: memerlukan akun administrator dan 5-10 menit.

- Konsultasi dan dukungan langsung dari vendor.

- Kemungkinan pengujian gratis selama 30 hari.

- Kemampuan untuk menggunakan grup Office 365 asli untuk membuat daftar alamat yang dilindungi, manajemen lisensi yang fleksibel.

- Setiap pengguna yang terhubung ke Titik Periksa SaaS CloudGuard dapat dilindungi oleh modul apa pun dengan harga tetap dan pada layanan SaaS CloudGuard apa pun yang tersedia (surat Office 365, OneDrive, SharePoint, Google Drive, Dropbox, dll.).

- Laporan terperinci untuk setiap acara;

- Belum lama ini ada antispam!

Selain itu, dalam edisi mendatang, vendor menjanjikan implementasi beberapa peningkatan penting:

- Modul Perlindungan Identitas untuk Azure AD, yang akan memungkinkan Anda untuk mengikat otentikasi dua faktor ke masing-masing layanan yang tersedia;

- perlindungan terhadap phishing SMS.

Cons:

- Check Point mendapatkan akses penuh ke layanan kami. Hubungan dibangun atas dasar saling percaya.

- Bukan respons dukungan teknis tercepat untuk masalah yang muncul.

- Kurang daftar putih untuk alamat surat eksternal.

- Ketidakmampuan untuk mengunduh laporan dari bagian analitik sangat kurang.

- Tidak adanya peran baca-saja dari pengguna portal (hanya admin yang tersedia).

Secara umum, kami puas dengan hasil pengujian dan memilih produk dari Check Point. CloudGuard SaaS saat ini terhubung ke Office 365 Email dan Office 365 OneDrive dalam mode Prevent.

Saya ingin mencatat bahwa insinyur Linxdatacenter juga menganggap Cisco Email Security dan Fortimail sebagai opsi lain untuk melindungi server mail dari serangan phishing dan spam, tetapi implementasi CES memerlukan mengubah catatan domain MX, menghubungkan konektor di Exchange dan berpotensi menyebabkan downtime kecil. yang, sayangnya, sangat penting. Mungkin dalam waktu dekat kami akan kembali menguji solusi CES dan Fortimail yang diperbarui.