Kami berbagi pengalaman kami dalam membuat jaringan Wi-Fi tertutup di metro menggunakan teknologi Hotspot 2.0, statistik pertama, dan rekomendasi keamanan. Dan kami juga mengundang untuk membuka pengujian jaringan baru.

Dari pertengahan Februari dengan warna hijau, dan mulai akhir April di semua jalur metro Moskow meluncurkan jaringan Wi-Fi tertutup baru -

MT . Jaringan bekerja dalam mode uji. Selama ini kami melakukan tes internal oleh karyawan, dan juga mengamati stabilitas titik akses dan pengontrol, kemungkinan dampak pada layanan di SSID MT_FREE terbuka.

Peluncuran jaringan ini tidak luput dari perhatian para pengguna kami. Melalui berbagai saluran, kami menerima beberapa pertanyaan tentang cara mendapatkan kredensial. Tetapi banyak yang tidak meninggalkan upaya untuk terhubung melalui akun yang diciptakan. Untuk saat SSID ini tersedia, 14.488 permintaan otorisasi unik telah didaftarkan. Selain itu, beberapa pelanggan bahkan menulis pesan kepada kami menggunakan formulir untuk memasukkan Nama Pengguna. Salah satu pesan ini, frasa "Seperti jika Anda membaca log!", Sangat menyenangkan untuk dibaca. Saling suka!

Mari kita lihat prasyarat untuk memulai jaringan tertutup, kemungkinan dan keterbatasan, dan aspek teknis dari penerapan Hotspot 2.0.

Mengapa kita membutuhkan jaringan MT tertutup?

Memulai jaringan tertutup menggunakan kredensial yang secara unik mengidentifikasi perangkat atau pengguna telah dibahas oleh kami berulang kali. Peluncuran driver terutama masalah keamanan. Penting untuk mengecualikan kemungkinan menghubungkan ke titik phishing dengan SSID kami dan melakukannya secara transparan sehingga tidak ada tindakan tambahan yang diperlukan dari pengguna. Meskipun hampir semua lalu lintas Internet yang sensitif dienkripsi menggunakan TLS, pelanggan menganggap jaringan Wi-Fi tanpa enkripsi kurang dapat diandalkan.

Alasan lain untuk memulai jaringan dengan otorisasi kredensial adalah tren untuk mengacak alamat MAC perangkat ketika terhubung ke jaringan Wi-Fi. Tren ini semakin jelas pada perangkat Android. Selain itu, jika alamat MAC variabel sebelumnya adalah atribut dari smartphone murah (terutama Cina) dan digunakan oleh produsen hanya karena kurangnya kolam alamat MAC, baru-baru ini Google secara resmi mengumumkan pengenalan teknologi tersebut di OS Android untuk mencegah pelacakan pelanggan. Ini menciptakan hambatan untuk penggunaan penuh Wi-Fi publik di Rusia, karena di setiap pintu masuk diperlukan identifikasi ulang perangkat (sesuai dengan Keputusan Pemerintah 758 dan 801). Dengan demikian, alamat MAC secara bertahap berhenti menjadi cara yang dapat diterima untuk mengidentifikasi perangkat di jaringan.

Sekilas Fitur Hotspot

Dalam mencari solusi untuk masalah ini, kami mengalihkan perhatian kami ke teknologi Hotspot 2.0, yang sedang dikembangkan termasuk Wi-Fi Alliance dan Wireless Broadband Alliance. Pada tinjauan pertama, teknologi harus menutup semua kebutuhan yang muncul - koneksi aman ke SSID tepercaya dan koneksi terenkripsi. Di bawah ini adalah perbandingan dari paradigma baru untuk organisasi jaringan operator Wi-Fi dan keadaan saat ini.

Perbandingan pendekatan ke organisasi jaringan Wi-Fi - sebelum dan sesudah pengenalan teknologi Hotspot 2.0.

Perbandingan pendekatan ke organisasi jaringan Wi-Fi - sebelum dan sesudah pengenalan teknologi Hotspot 2.0.Tumpukan Hotspot 2.0 mencakup tiga teknologi utama:

- Kemampuan untuk membuat keputusan tentang menghubungkan ke jaringan dan membuat koneksi dengan perangkat itu sendiri tanpa tindakan pengguna (802.11u) terlepas dari SSID;

- Penggunaan jaringan yang aman dan pribadi - enkripsi lalu lintas di bagian radio (802.11i, atau dalam terminologi Aliansi Wi-Fi yang diketahui oleh semua WPA2);

- Seperangkat metode otentikasi dan otorisasi untuk kredensial dan manajemen kredensial (EAP, penyediaan).

Teknologi ini cukup muda, rilis pertama terjadi pada akhir 2012, tetapi berkembang cukup aktif. Pada akhir Februari tahun ini,

rilis ketiga diumumkan. Perlu dicatat bahwa ekosistem Hotspot 2.0 berkembang tidak hanya Aliansi Wi-Fi.

Saya tidak mungkin keliru jika saya berasumsi bahwa banyak pembaca mengaitkan teknologi Hotspot 2.0 dengan Offload (pembongkaran lalu lintas) dari jaringan Wi-Fi ke jaringan seluler.

Memang, jumlah implementasi Hotspot 2.0 terbesar terjadi di antara operator seluler, dan AT&T adalah pelopor di sini. Ada penjelasan untuk ini - prasyarat untuk pengoperasian komunikasi seluler adalah keberadaan di perangkat kartu SIM fisik atau virtual. Bersama dengan profil operator dan kemungkinan memperbaharuinya “over the air”, kondisi ini menyediakan penyediaan transparan untuk klien (dalam konteks Hotspot 2.0, transfer kredensial, validasi dan aplikasi mereka dalam sistem operasi).

Pada saat yang sama, pengalaman pelanggan dalam jaringan Wi-Fi operator menjadi sebanding (dan, dalam kondisi tertentu, lebih baik) daripada pengalaman dalam jaringan seluler. Kasing ini juga berlaku untuk operator-MVNO, tetapi semuanya tergantung pada skema bekerja dengan operator-tuan rumah. Untuk operator lain, seperti kami, tantangan utama adalah masalah penyediaan perangkat dan segala sesuatu yang terkait dengannya. Mari kita coba mencari tahu.

Ini semua tentang kredensial

Kredensial adalah entitas yang secara unik mengidentifikasi pengguna. Data ini harus dilindungi dengan aman sehingga penyerang tidak dapat mencegat dan menggunakannya kembali. Kehadiran kredensial memecahkan masalah otentikasi MAC, ketika Anda dapat "mendengarkan" radio menggunakan sniffer, mencari tahu dan mengganti alamat MAC dari perangkat orang lain.

Jenis kredensial dan metode otentikasi yang paling umum adalah:

- Kartu SIM, EAP-SIM, metode EAP-AKA

- Pasangan login dan kata sandi, EAP-PEAP, EAP-TTLS

Operator seluler dan MVNO dengan kartu SIM mereka sendiri berada dalam posisi istimewa - kredensial yang sesuai untuk jaringan Wi-Fi sudah ada di telepon, mereka dilindungi dengan andal dan tidak ada tindakan tambahan yang diperlukan dari klien. Apa yang harus dilakukan orang lain?

Konfigurasi manual adalah proses yang kompleks, sangat tergantung pada OS tertentu. Untuk pelanggan, ini sangat merepotkan. Mentransfer kredensial melalui jaringan dengan pengaturan perangkat otomatis dapat menjadi solusi yang baik. Proses ini akan disebut penyediaan, dan di sinilah letak keterbatasan utama teknologi pada tahap pengembangan saat ini.

Hotspot 2.0 Evolution

Saat ini, tiga rilis Hotspot dengan sebutan nontrivial 1, 2, 3 telah dirilis dan teknologinya masih disebut 2.0. Faktanya, Hotspot 2.0 adalah seperangkat standar yang mendefinisikan pendekatan baru untuk mengatur jaringan operator Wi-Fi, ketika pengalaman menggunakan jaringan tersebut sebanding dengan menggunakan jaringan seluler. Dan dalam kerangka rilis (1, 2, 3), standar itu sendiri dibentuk, untuk mana perangkat disertifikasi.

Jadi, "trik" utama dari rilis pertama dan basis teknologi paruh waktu adalah standar IEEE 802.11u. Dukungan untuk 802.11u diperlukan baik di sisi infrastruktur jaringan Wi-Fi (titik akses dan pengontrol), dan di sisi perangkat klien. Dalam situasi dengan perangkat keras, tidak ada masalah khusus: semakin banyak vendor yang mendukung standar, karena pada lebih banyak atau lebih sedikit chip modern, implementasi protokol perangkat lunak. Tetapi kami akan menyelidiki situasinya dengan perangkat klien sedikit kemudian.

Rilis kedua menstandarisasi proses penyediaan dan infrastruktur spesifik baru - Server Pendaftaran Online (OSU). Ini adalah server yang melakukan pembentukan dan transmisi pengaturan jaringan ke perangkat klien.

Rilis 3 yang baru-baru ini diterbitkan

mengembangkan perangkat penyediaan . Dalam pemindaian sepintas, saya tidak melihat "fitur pembunuh" yang baru, dan tidak ada perangkat atau infrastruktur yang dapat digunakan untuk merasakannya dalam praktik. Jika kita melihat minat pembaca, kita dapat mencoba memeriksa lebih detail fungsi dan perbedaan dari setiap rilis di artikel lain.

Provisi

Kami menyelidiki masalah penetrasi tumpukan teknologi Hotspot pada perangkat klien. Untuk melakukan ini, kami akan menggunakan

alat dari Wi-Fi Alliance, tempat hasil sertifikasi perangkat disajikan. Sertifikasi adalah proses sukarela, sehingga hasilnya tidak untuk semua perangkat. Misalnya, hanya beberapa perangkat dari Apple yang lulus sertifikasi - iPhone 3, iPhone 4, iPad. Namun demikian, semua perangkat iOS saat ini mendukung semua tumpukan Hotspot 2.0 yang diperlukan, dan, yang penting, mereka melakukannya dengan cara yang hampir sama dari versi ke versi.

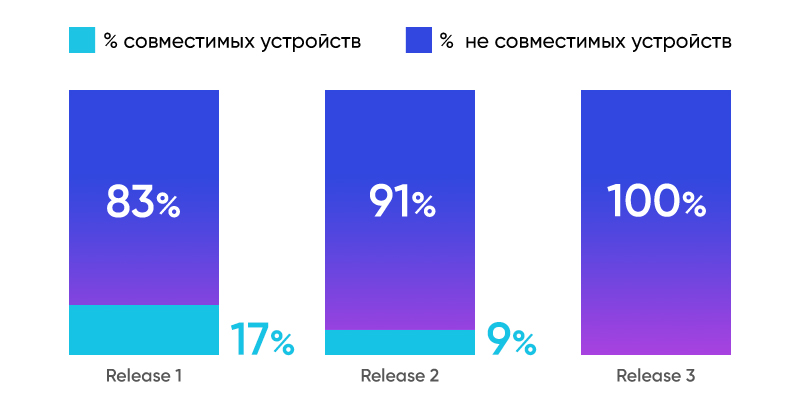

Jadi, kami melihat hasil sertifikasi, dengan pengecualian perangkat iOS, untuk periode dari 2012 (publikasi rilis pertama). Kami memvisualisasikan statistik yang diperoleh dalam bentuk diagram di bawah ini. Kesimpulan - hanya setiap perangkat non-iOS kelima yang mendukung rilis pertama (802.11u), setiap kesepuluh - memiliki antarmuka penyediaan standar. Situasi ini menyulitkan aplikasi massa.

Penetrasi Hotspot 2.0 pada perangkat klien (kecuali iOS)

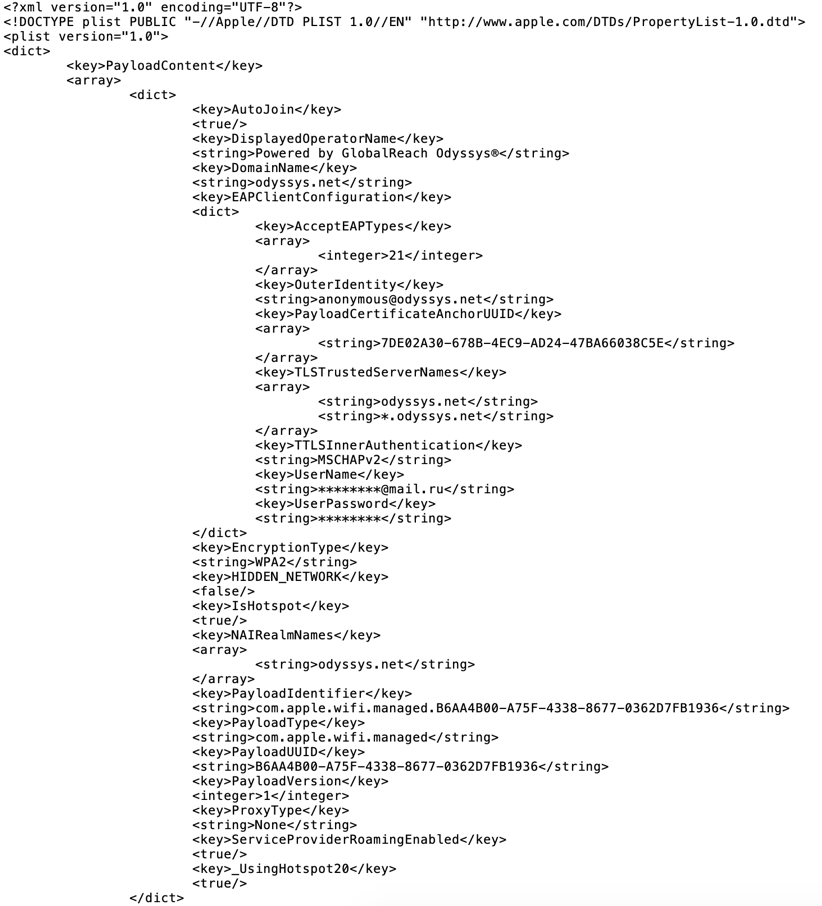

Penetrasi Hotspot 2.0 pada perangkat klien (kecuali iOS)Dari sudut pandang teknis, hasil dari penyediaan adalah kehadiran pada perangkat kredensial yang valid dan pengaturan lain yang diperlukan untuk SSID atau jaringan Wi-Fi tertentu. Rilis kedua standar struktur untuk mewakili pengaturan jaringan dalam bentuk dokumen XML dan mekanisme untuk transfer mereka ke perangkat. Seperangkat pengaturan jaringan yang berisi, khususnya, kredensial, disebut profil jaringan. Awalnya, solusi serupa diusulkan oleh Apple, tetapi pada akhirnya pengembangannya distandarisasi dengan perubahan signifikan. Tangkapan layar di bawah ini adalah contoh profil untuk iOS. Selain itu, setiap pengguna Mac OS dapat berlatih membuat profil menggunakan utilitas Apple Configurator dan mengikuti dokumentasi resmi.

Contoh Profil untuk iOS

Contoh Profil untuk iOSSeperti apa proses penyediaan untuk pengguna? Ada beberapa solusi OSU komersial di pasaran - GlobalReach Odyssys, Ruckus CloudPath, Aruba ClearPass - sehingga kita dapat melihat proses menggunakan salah satunya sebagai contoh.

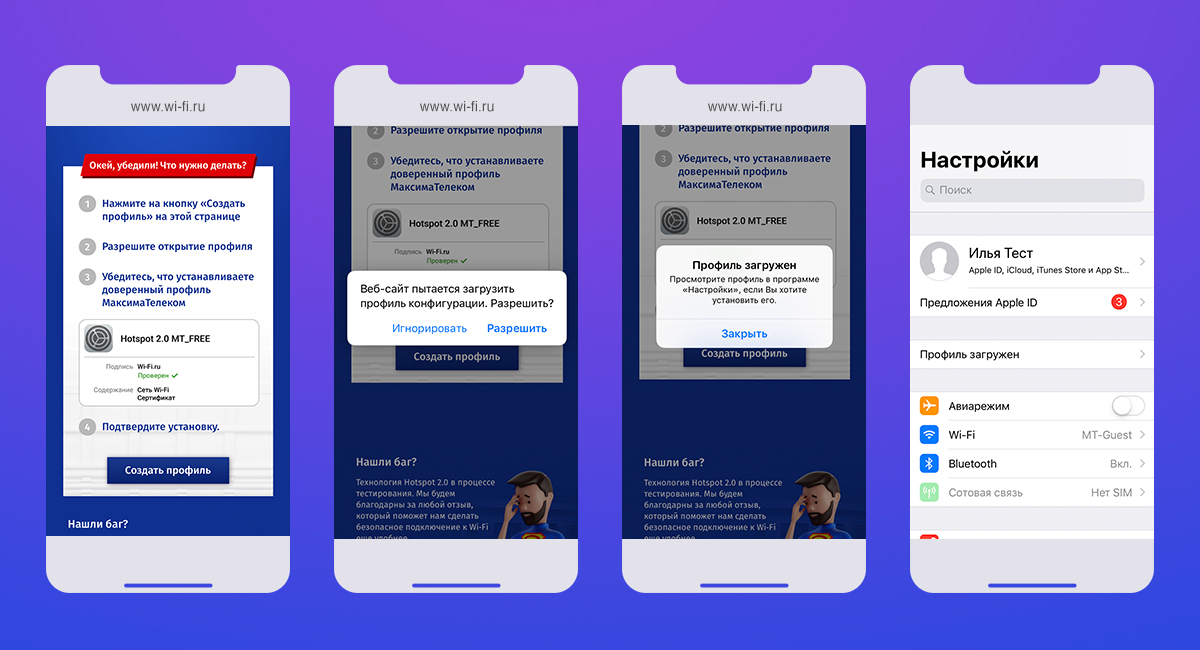

Tautan ini menyediakan tangkapan layar untuk solusi dari GlobalReach Odyssys. Tautan harus dibuka hanya di browser Safari, jika OS smartphone tidak akan mengenali file profil (memiliki ekstensi mobileconfig) dan tidak akan menawarkan untuk menginstalnya.

Di sini pengaturan profil ditampilkan dengan jumlah langkah maksimum pada bagian pengguna, misalnya, ketika selain smartphone ada juga Apple Watch (ya, Anda dapat meletakkan profil pada jam tangan dan itu akan terhubung ke Wi-Fi). Penyediaan web untuk perangkat iOS hanya dimungkinkan melalui browser Safari, ini adalah persyaratan OS. Penyediaan perangkat Android, tergantung pada versinya, dapat dilakukan melalui browser dan menggunakan aplikasi.

Secara umum, algoritma pengaturan jaringan adalah sama untuk semua perangkat:

- pengguna terhubung ke jaringan Wi-Fi terbuka (skenario menghubungkan ke jaringan tertutup khusus di mana hanya OSU yang tersedia) atau menggunakan Internet seluler untuk membuka halaman OSU;

- pada langkah berikutnya, kami mengidentifikasi pengguna (konfirmasi melalui SMS, memasukkan kredensial dari akun pribadi Anda, identifikasi melalui aplikasi);

- di sisi backend, kami menghasilkan kredensial, menyimpan dan mengirimkan ke pengguna;

- kredensial dan pengaturan jaringan disimpan di perangkat pengguna;

- perangkat siap bekerja di jaringan Hotspot 2.0, tidak ada tindakan tambahan yang diperlukan dari perangkat, Anda hanya perlu berada di area jangkauan jaringan tersebut.

Dari sudut pandang kami, dan saya pikir audiens akan setuju dengan ini, penyediaan web memerlukan terlalu banyak tindakan dari pengguna, dan prosesnya sendiri tidak transparan. Tidak ada yang punya pertanyaan, kata sandi apa yang harus dimasukkan dalam formulir?

Menggunakan aplikasi mengurangi kebutuhan untuk tindakan minimum, menjadi satu atau dua. Namun, sayangnya, teknologi ini secara aktif hanya bergerak menuju pengembangan dan standardisasi penyediaan web, Protokol Manajemen Perangkat Seluler (OAM DM), sedangkan kemungkinan menggunakan aplikasi tidak tercermin dalam standar. Namun demikian, produsen OS mobile memperkenalkan fungsionalitas pengaturan perangkat lunak untuk pengaturan jaringan Hotspot 2.0, tetapi implementasi dari vendor yang berbeda sangat berbeda, tidak ada universalitas.

Subtotal

Merangkum semua hal di atas, kami meringkas hasil singkat dari tinjauan dan kondisi teknologi saat ini:

- Dapat memecahkan masalah pengacakan alamat MAC;

- Itu dapat mengecualikan kemungkinan menghubungkan ke SSID palsu dari penjahat cyber untuk pengguna kami;

- Membutuhkan provisi kredensial;

- Penetrasi rendah bagian dari tumpukan teknologi (802.11u, penyediaan) pada perangkat Android;

- Ketentuan yang menggunakan protokol OMA DM distandarisasi, ruang lingkupnya terbatas pada jaringan perusahaan;

- Meskipun ada standardisasi, implementasi dan fungsionalitas yang didukung tergantung pada vendor (terutama yang relevan untuk Android).

Mengingat keunggulan signifikan dari teknologi, serta status perkembangannya saat ini, kami memutuskan untuk memperkenalkan Hotspot 2.0 di jaringan kami.

Implementasi Hotspot 2.0 pada jaringan skala besar

Selama proses peluncuran itu perlu untuk memecahkan beberapa masalah utama.

1. Perubahan ke peralatan jaringan nirkabelJaringan terbesar kami, di metro Moskow dan St. Petersburg, dibangun di atas peralatan Cisco yang mendukung teknologi Hotspot 2.0. Tugas mengatur semua pengontrol pada rolling stock mungkin yang paling banyak. Konfigurasi pengendali referensi yang dikembangkan dan diuji sebelumnya menggunakan auto-configurator (kami menulisnya dalam

artikel terpisah) diterapkan untuk semua komposisi. Aplikasi membentang dalam beberapa tahap. Pertama, di cabang hijau metro Moskow, untuk menilai efek dan pengaruh lokal, dan kemudian di seluruh jaringan. Sekarang SSID MT kedua dikerahkan di seluruh rolling stock metro Moskow.

2. Perbaikan pada sisi infrastruktur internal, khususnya pada server RADIUS

Karena kami memiliki server RADIUS yang dikembangkan sepenuhnya, kami harus mengimplementasikan dukungan untuk EAP dan metode otentikasi internal.

3. Memilih jenis kredensial dan metode otentikasi

Pilihannya tidak hanya harus menyediakan otentikasi dan otorisasi yang transparan dan andal untuk pelanggan dalam jaringan, tetapi juga menjaga efisiensi model monetisasi kami saat ini dan di masa depan. Biarkan saya mengingatkan Anda bahwa monetisasi (melalui iklan dan layanan tambahan) memungkinkan kami memberikan akses ke jaringan secara gratis.

Jenis kredensial dipilih antara pasangan nama pengguna / kata sandi dan sertifikat X.509. Sekilas, penggunaan sertifikat terlihat lebih andal, modern, dan menjanjikan. Misalnya, Anda dapat mengatur penggunaan sertifikat yang sama untuk otentikasi dalam aplikasi (bahkan di akun pribadi kami sendiri), terlebih lagi secara transparan. Namun, masalah mengelola sertifikat pengguna pada jaringan publik yang besar (daripada jaringan perusahaan terbatas ketika ada akses fisik ke perangkat) tampaknya tidak sepele, terutama mengingat perbedaan dalam implementasi pabrikan.

Karena itu, kami memilih pasangan nama pengguna / kata sandi. Metode ini adalah TTLS, karena banyak digunakan untuk roaming Wi-Fi antar-operator internasional. Untuk mengotentikasi server dan mengecualikan kemungkinan menghubungkan ke SSID palsu (ada nuansa, kami akan mempertimbangkan mereka di bagian keamanan) kami akan mengeluarkan kunci dan sertifikat, bagian pribadi yang akan ditempatkan di server AAA, dan yang terbuka akan dimasukkan dalam profil. Dengan demikian, pada tahap koneksi, otentikasi server otorisasi akan terjadi.

4. ProvidencePertanyaan paling sulit, yang tidak sepenuhnya tertutup. Kami perlu memastikan bahwa kredensial ditransfer ke perangkat pengguna dengan tindakan minimal dari pihak pemilik, dan lebih baik transparan baginya. Hal ini diperlukan untuk memastikan aliran yang sama untuk pemilik iOS dan Android, di mana tidak hanya versi ke versi OS, tetapi juga untuk perangkat dari produsen yang berbeda, pengaturan kredensial dapat berbeda secara dramatis. Sayangnya, belum ada solusi universal. Kami memiliki ide untuk mentransfer fungsi penyediaan dan mengelola koneksi Wi-Fi ke aplikasi seluler sebagai solusi universal, tetapi kami mengalami keterbatasan di kedua platform.

Saat ini kami sedang melanjutkan penelitian, dan, mungkin, dalam versi final akan ada perubahan dalam prosedur penyediaan atau bagian dari fungsionalitas. Kami masih menganggap gagasan untuk menggunakan aplikasi ini sebagai yang paling menjanjikan dan ramah pengguna dan terus mengembangkan gagasan ini.

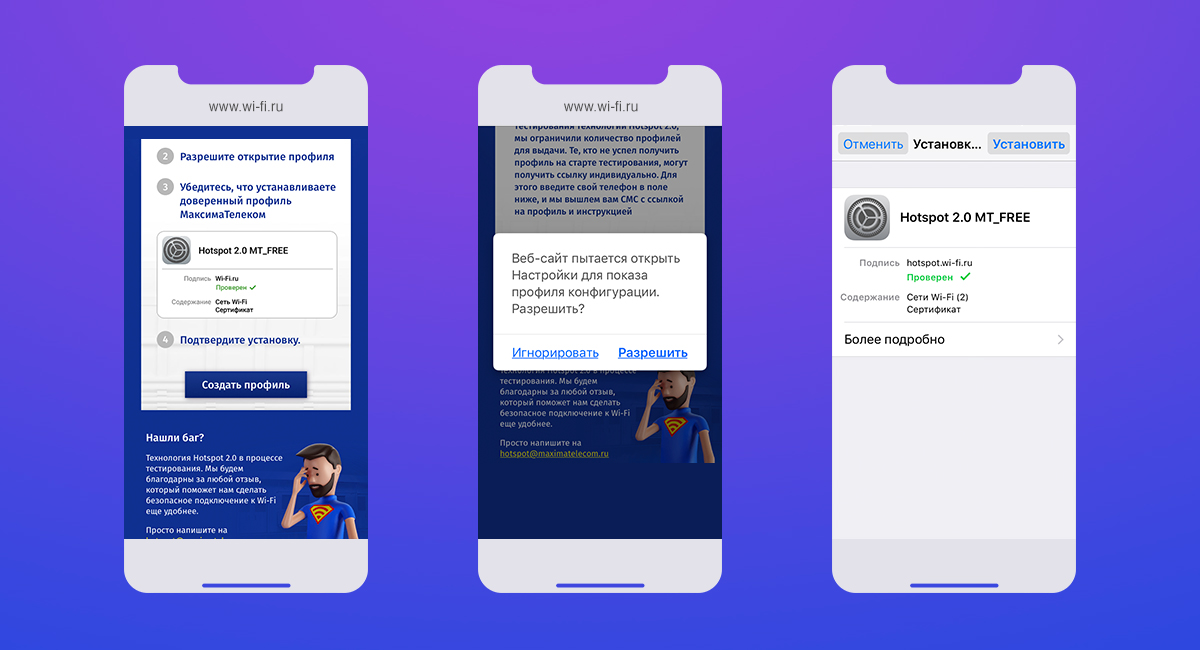

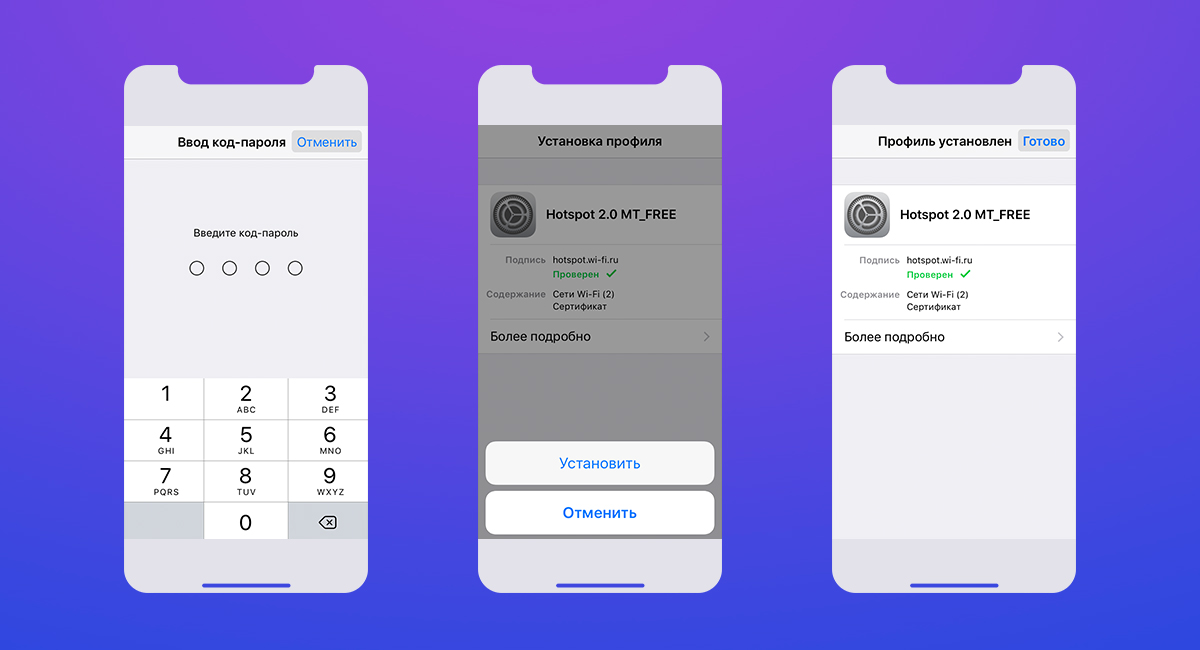

Tetapi Anda perlu memulai di suatu tempat, dan karena proses penyediaan dipersatukan pada semua perangkat iOS, kami mulai menerapkan Hotspot 2.0 dengan gadget Apple. Kami telah mengembangkan penyediaan layanan web. Kami mengundang semua orang untuk berpartisipasi dalam pengujian terbuka jaringan baru, petunjuk terperinci di akhir artikel.

Tentang keamanan

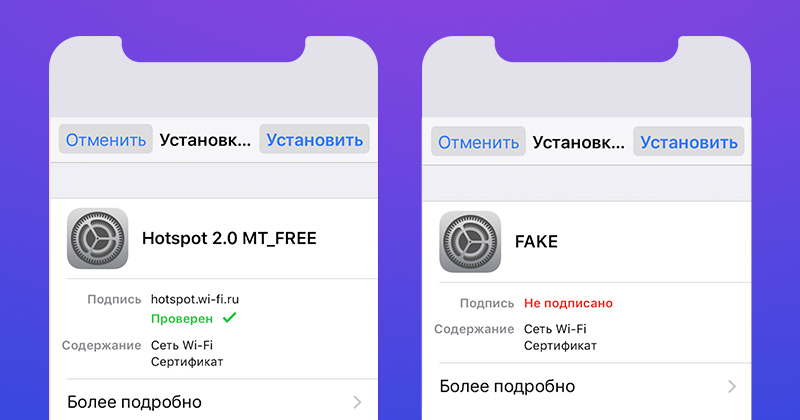

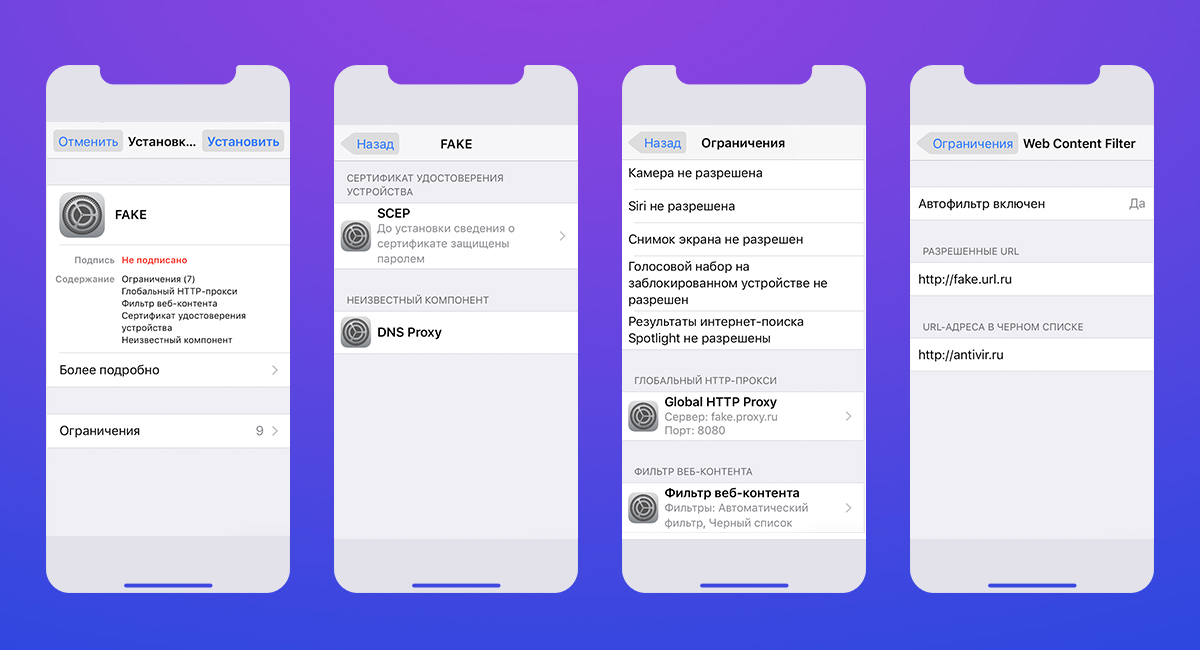

Menyediakan jaringan Wi-Fi dan kredensial menggunakan profil iOS hanya sebagian kecil dari fungsionalitas MDM (Manajemen Perangkat Seluler). Di tangan penyerang, fungsionalitas dapat menyebabkan konsekuensi negatif bagi pengguna, hingga pemblokiran lengkap perangkat atau manajemennya oleh pihak ketiga. Secara khusus, pembatasan pemasangan / penghapusan aplikasi dapat ditambahkan melalui profil, penyerang dapat mengontrol instalasi aplikasi, dapat mengarahkan lalu lintas pengguna melalui proxy-nya, dll. Oleh karena itu, proses pemasangan profil memerlukan peningkatan perhatian pengguna -

Anda harus memastikan bahwa profil tersebut dirilis oleh perusahaan tepercaya.Sekarang satu-satunya cara transparan untuk menyediakan perangkat iOS agar berfungsi di jaringan Hotspot 2.0 adalah dengan menetapkan profil. Kami ingin memberikan beberapa rekomendasi untuk menginstal profil yang bermanfaat tidak hanya dalam konteks pengaturan Wi-Fi:

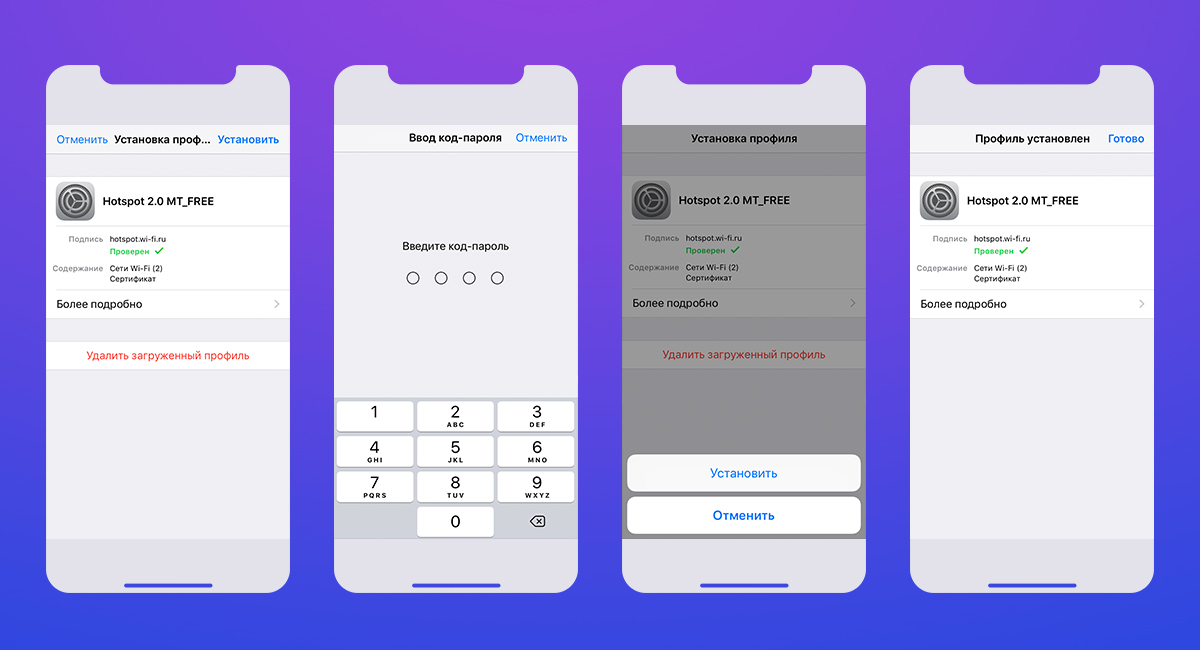

- Instal profil hanya dari sumber yang dapat diandalkan. Keandalan sumber dikonfirmasi oleh tanda tangan digital yang valid. Tanda tangan yang valid di jendela instalasi profil ditandai dengan tulisan hijau - Terverifikasi atau Terverifikasi. Anda juga dapat memperhatikan domain tempat sertifikat diterbitkan. Dalam kasus kami, ini adalah hotspot.wi-fi.ru. Di masa depan, itu bisa sewenang-wenang di domain wi-fi.ru. Tidak disarankan memasang profil dengan tanda tangan tidak valid.

Contoh profil yang valid dan tidak valid

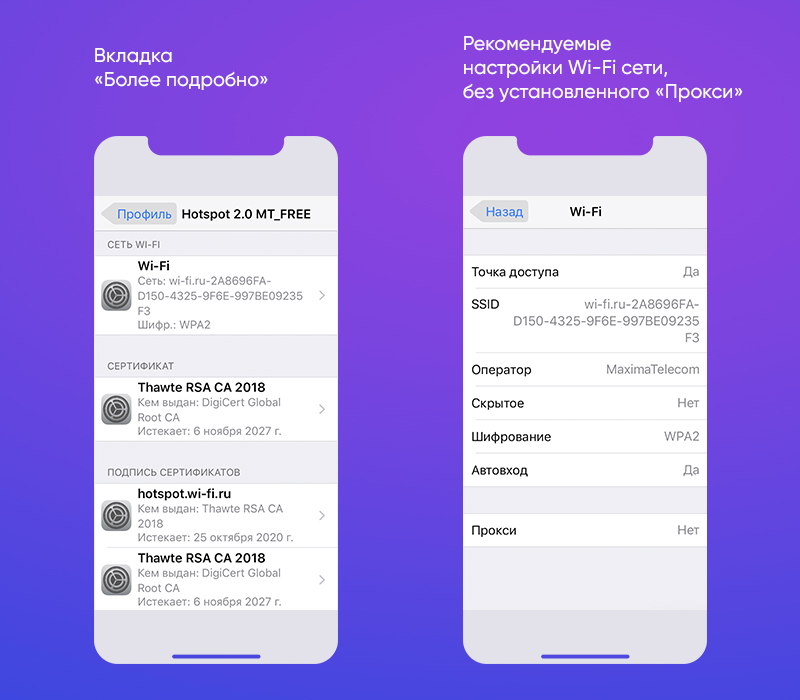

Contoh profil yang valid dan tidak valid- Sebelum memasang sertifikat, Anda melihat perubahan dan pengaturan apa yang akan dilakukan. Profil kami berisi pengaturan jaringan Wi-Fi dan sertifikat perantara untuk mengautentikasi server RADIUS. Di tab "Detail Selengkapnya", Anda dapat melihat informasi terperinci tentang pengaturan jaringan Wi-Fi dan sertifikat yang diinstal. Tidak disarankan untuk mengatur profil di mana "Proxy" diatur dalam pengaturan jaringan Wi-Fi.

- Sangat disarankan untuk tidak menginstal sertifikat yang berisi pengaturan lain, terutama SCEP - ini akan memungkinkan penyerang untuk mendapatkan kontrol penuh atas perangkat dengan memasang profil apa pun tanpa partisipasi Anda.

Contoh profil dengan berbagai keterbatasan fungsi perangkat seluler

Contoh profil dengan berbagai keterbatasan fungsi perangkat seluler- Untuk perangkat Android, rekomendasi utama adalah untuk memastikan bahwa sertifikat server digunakan dalam pengaturan jaringan Wi-Fi, jika tidak maka akan mungkin untuk terhubung ke SSID palsu. iOS, Android , — / . .

Hotspot 2.0 , , . , , Wi-Fi. , Hotspot 2.0 MT_FREE , Wi-Fi .

Hotspot 2.0 iOS. ,

wi-fi.ru/hotspot . Wi-Fi , MT_FREE (, , MT).

. : hotspot@maximatelecom.ru.

wi-fi.ru/hotspot iOS Safari. . . .

iOS 11 12 . 11 :

iOS 12:

30 2019 . . , .