Ini adalah ringkasan berbahasa Inggris dari dua artikel yang benar-benar luar biasa yang ditulis oleh

Vitaliy Malkin dari "Informzashita" yang timnya, True0xA3, menjadi pemenang kompetisi topi hitam bergengsi The Standoff selama

Positive Hack Days 9 pada Mei 2019.

Vitaliy telah menerbitkan tiga artikel terperinci tentang Habr, dua di antaranya didedikasikan untuk mendeskripsikan strategi yang digunakan tim True0xA3 sebelum dan selama kompetisi untuk mengamankan tim ini dengan judul pemenang. Saya merasa bahwa satu-satunya hal yang kurang dari dua artikel itu adalah ringkasan dalam bahasa Inggris sehingga pembaca yang lebih luas dapat menikmatinya. Jadi, di bawah ini adalah ringkasan dari dua artikel oleh

Vitaliy Malkin , bersama dengan gambar yang diterbitkan Vitaliy untuk mengklarifikasi poinnya. Vitaliy telah menyetujui saya melakukan terjemahan dan menerbitkannya.

BAGIAN I. Bersiap-siap untuk pertempuran

Artikel asli ada di siniI. Tujuan awal

Tim ini terdiri dari 16 pentester benar-dan-mencoba dan 4 magang, dipersenjatai dengan 6 server dan stasiun CUDA kita sendiri, ditambah kesediaan untuk menempuh jarak.

Persiapan aktif dimulai 8 hari sebelum dimulainya The Standoff. Ini adalah upaya kami yang ketiga untuk memenangkan The Standoff, jadi beberapa dari kami cukup berpengalaman untuk mengetahui apa yang perlu dilakukan. Sejak awal, kami telah membahas prioritas berikut untuk tim:

- Koordinasi yang lancar di antara anggota tim

- Koleksi buah tergantung rendah

- Eksploitasi kerentanan non-tipikal untuk kita seperti Sistem Kontrol Proses Otomatis (APCS), Sistem Kontrol Terdistribusi (DCS), IoT, GSM

- Mempersiapkan infrastruktur dan peralatan kita sendiri terlebih dahulu

- Mengembangkan beberapa strategi untuk kegigihan dan pengerasan

Koordinasi:

Ini adalah kelemahan dari semua pemula di Standoff: tugas tidak didistribusikan secara efektif; beberapa orang mengerjakan tugas yang sama; tidak jelas tugas mana yang telah selesai; hasil tugas tidak diteruskan ke anggota tim yang tepat, dll. Semakin besar tim, semakin tidak efektif koordinasi di antara anggota tim. Yang paling penting, harus ada setidaknya satu orang yang memahami keseluruhan gambar dari sudut pandang infrastruktur, dan yang dapat menyatukan banyak kerentanan menjadi satu vektor serangan terfokus.

Tahun ini kami menggunakan platform kolaborasi Discord. Ini mirip dengan IRC-chat tetapi dengan fitur tambahan seperti unggah file dan panggilan suara. Untuk setiap target di peta Standoff, kami membuat saluran terpisah tempat semua data akan dikumpulkan. Dengan cara ini anggota tim baru yang ditugaskan untuk suatu tugas dapat dengan mudah melihat setiap bagian dari informasi yang telah dikumpulkan untuk tugas ini, hasil dari penyebaran, dll. Semua saluran info memiliki batas 1 pesan per menit untuk mencegah banjir. Setiap objek di Standoff memiliki ruang obrolan khusus.

Setiap anggota tim diberi lingkup pekerjaan yang jelas. Untuk meningkatkan koordinasi, satu orang ditugaskan untuk membuat keputusan akhir tentang semua tugas. Ini mencegah kami untuk berdiskusi panjang dan berselisih selama kompetisi.

Mengumpulkan buah-buahan yang menggantung rendah

Saya percaya faktor terpenting dalam permainan ternyata adalah kemampuan untuk mengelola beberapa proyek dan memprioritaskan tujuan dengan tepat. Dalam permainan tahun lalu, kami dapat mengambil alih kantor dan tinggal di sana hanya karena kami menggunakan kerentanan yang terkenal. Tahun ini kami memutuskan untuk membuat daftar kerentanan seperti itu sebelumnya dan mengatur pengetahuan kami:

ms17-010; ms08-67; SMBCRY LibSSH RCE; HP DATA Protectoer; HP iLo; ipmi Cisco Smart Install Java RMI JDWP; JBOSS; drupalgeddon2; weblogic hati shellshock; ibm websphere iis-webdav; layanan; vnc; ftp-anon; NFS seseorang-nol; TomcatKemudian kami menciptakan 2 layanan, pemeriksa dan penetrator, yang mengotomatiskan pengujian untuk kerentanan dan penyebaran eksploitasi dan metasploit yang tersedia untuk umum. Layanan menggunakan hasil nmap untuk mempercepat pekerjaan kami.

Eksploitasi kerentanan non-tipikal untuk kita

Kami tidak memiliki banyak pengalaman dengan analisis kerentanan Sistem Kontrol Proses Otomatis (APCS). Kira-kira 8 hari sebelum Kebuntuan kami mulai menggali topik. Situasi dengan IoT dan GSM bahkan lebih buruk. Kami tidak pernah memiliki pengalaman dengan sistem ini di luar Standoff sebelumnya.

Oleh karena itu pada tahap persiapan, kami memilih 2 orang untuk mempelajari Sistem Kontrol Proses Otomatis (APCS) dan 2 lainnya untuk mempelajari GSM dan IoT. Tim pertama dalam seminggu membuat daftar pendekatan khas untuk pentesting sistem SCADA dan mempelajari secara rinci video dari infrastruktur tahun sebelumnya dalam Standoff. Mereka juga mengunduh sekitar 200GB berbagai HMI, driver, dan perangkat lunak lain yang terkait dengan pengendali. Tim IoT menyiapkan beberapa perangkat keras dan membaca semua artikel yang tersedia di GSM. Kami berharap itu sudah cukup (peringatan spoiler: tidak!)

Mempersiapkan infrastruktur dan peralatan kita sendiri

Karena kami memiliki tim yang cukup besar, kami memutuskan bahwa kami akan membutuhkan peralatan tambahan. Inilah yang kami bawa:

- Server CUDA

- Laptop cadangan

- Router wifi

- Beralih

- Berbagai kabel jaringan

- WiFi Alfa

- Bebek karet

Tahun lalu kami memahami pentingnya penggunaan server CUDA selama meretas beberapa jabat tangan. Penting untuk dicatat bahwa tahun ini, juga pada tahun-tahun sebelumnya, semua tim merah berada di belakang NAT, jadi kami tidak dapat menggunakan koneksi balik dari DMZ. Namun, kami berasumsi bahwa semua host selain Sistem Kontrol Proses Otomatis (APCS) akan memiliki koneksi internet. Dengan mengingat hal ini, kami memutuskan untuk memutar 3 pendengar server yang tersedia dari Internet. Agar pivoting lebih mudah, kami menggunakan server OpenVPN kami sendiri dengan klien-ke-klien dihidupkan. Sayangnya, pembuatan saluran secara otomatis tidak dimungkinkan, oleh karena itu selama 12 jam dari 28 salah satu anggota tim dikhususkan hanya untuk mengelola saluran.

Mengembangkan beberapa strategi untuk kegigihan dan pengerasan

Pengalaman kami sebelumnya dengan Standoff sudah mengajarkan kami bahwa itu tidak cukup untuk mengambil alih bagian. Itu juga penting untuk mencegah tim lain mendapatkan pijakan juga. Karena itu kami menghabiskan banyak waktu pada RAT (Remote Administration Tool) dengan tanda tangan dan skrip baru untuk mengeraskan sistem Windows. Kami menggunakan RAT standar tetapi sedikit mengubah metode kebingungan. Aturan menyajikan kesulitan yang lebih besar. Secara keseluruhan, kami mengembangkan daftar skrip berikut:

- Menutup port SMB (blok pesan server) dan RPC (panggilan prosedur jarak jauh)

- Memindahkan RDP (remote desktop protocol) ke port non-standar

- Menonaktifkan enkripsi yang dapat dibalik, akun tamu, dan masalah khas lainnya dari garis dasar keamanan

Untuk sistem Linux, kami mengembangkan skrip init khusus yang menutup semua port, memindahkan SSH ke port non-standar, dan membuat kunci publik untuk akses tim ke SSH

II Briefing

Pada 17 Mei, 5 hari sebelum Standoff, panitia memberikan pengarahan untuk tim merah. Mereka memberikan banyak info yang memengaruhi persiapan kami. Mereka menerbitkan peta jaringan, yang memungkinkan kami untuk membagi jaringan menjadi zona dan menetapkan tanggung jawab untuk setiap zona kepada anggota tim. Info terpenting yang disediakan oleh penyelenggara adalah bahwa APCS hanya dapat diakses dari satu segmen jaringan, dan segmen itu tidak dilindungi. Selain itu, diungkapkan bahwa poin tertinggi akan diberikan untuk APCS dan untuk kantor yang diamankan. Mereka juga mengatakan bahwa mereka akan menghargai kemampuan tim merah untuk saling menjatuhkan dari jaringan.

Kami menafsirkan ini berarti yang berikut: "Siapa pun yang menangkap bigbrogroup kemungkinan akan memenangkan permainan." Ini karena pengalaman kami sebelumnya telah mengajarkan kami bahwa tidak peduli bagaimana penyelenggara menghukum kehilangan layanan, tim biru akan membunuh server yang rentan jika mereka tidak dapat menambalnya dengan cukup cepat. Ini karena perusahaan mereka masing-masing jauh lebih khawatir tentang publisitas dari sistem yang sepenuhnya diretas daripada tentang beberapa poin yang hilang dalam permainan. Dugaan kami benar, karena kita akan segera melihat.

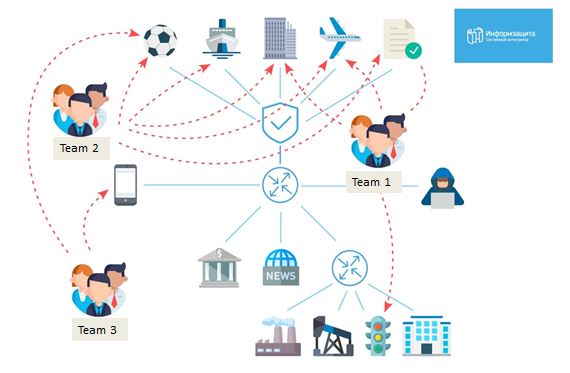

Karena itu, kami memutuskan untuk membagi tim menjadi 4 bagian:

I. Bigbrogroup . Kami memutuskan untuk memprioritaskan tugas ini di atas semua yang lain, jadi kami menempatkan pentester kami yang paling berpengalaman dalam kelompok itu. Mini-tim ini kuat 5-orang, dan tujuan utamanya adalah untuk mengambil alih domain dan untuk mencegah tim lain mendapatkan akses ke APCS.

II Jaringan nirkabel . Tim ini bertanggung jawab untuk menonton Wifi, melacak WAP baru, menangkap jabat tangan dan menguatkan mereka. Mereka juga bertanggung jawab untuk GSP, tetapi tujuan utama mereka adalah untuk mencegah tim lain mengambil alih Wifi

III. Jaringan yang tidak dilindungi . Tim ini menghabiskan 4 jam pertama menguji semua jaringan yang tidak terlindungi dan menganalisis kerentanan. Kami memahami bahwa dalam 4 jam pertama tidak ada hal menarik yang dapat terjadi di segmen yang dilindungi, setidaknya tidak ada yang tim biru tidak dapat hancurkan, oleh karena itu kami memutuskan untuk menghabiskan beberapa jam pertama itu menyelubungi jaringan yang tidak terlindungi, di mana segala sesuatunya dapat diubah. Dan ternyata, itu pendekatan yang bagus.

IV. Grup pemindai . Tim biru memberi tahu kami sebelumnya bahwa topologi jaringan akan terus berubah, jadi kami mengabdikan 2 orang untuk memindai jaringan dan mendeteksi perubahan. Otomatisasi proses ini ternyata sulit karena kami memiliki banyak jaringan dengan banyak pengaturan. Sebagai contoh, pada jam pertama, nmap kami bekerja dalam mode T3, tetapi pada siang hari itu hampir tidak berfungsi dalam mode T1.

Vektor penting lainnya adalah daftar perangkat lunak dan teknologi yang disediakan panitia selama pengarahan. Kami membuat grup kompetensi untuk masing-masing teknologi yang dapat dengan cepat menilai kerentanan khas. Untuk beberapa layanan, kami menemukan kerentanan yang diketahui tetapi kami tidak dapat menemukan exploit yang dipublikasikan. Ini, misalnya, merupakan kasus dengan Redis Pasca-eksploitasi RCE. Kami cukup yakin bahwa kerentanan ini akan hadir dalam infrastruktur Standoff, oleh karena itu kami memutuskan untuk menulis eksploitasi 1 hari kami sendiri. Tentu saja, kami tidak dapat menulis seluruh eksploit, tetapi secara keseluruhan kami mengumpulkan 5 eksploit yang tidak dipublikasikan yang siap untuk kami gunakan.

Sayangnya, kami tidak dapat menyelidiki semua teknologi, tetapi ternyata tidak terlalu kritis. Karena kami memeriksa yang berprioritas tinggi, ternyata cukup. Kami juga menyiapkan daftar pengendali untuk APCS, yang juga kami selidiki secara terperinci.

Selama fase persiapan, kami mengumpulkan beberapa alat untuk koneksi diam-diam ke jaringan APCS. Sebagai contoh, kami menyiapkan versi nanas yang murah menggunakan Raspberry. Itu akan terhubung ke Ethernet dari jaringan produksi dan melalui GSM ke layanan kontrol. Kami kemudian dapat mengkonfigurasi koneksi Ethernet dari jauh dan kemudian menyiarkannya melalui modul wifi built-in. Sayangnya, selama pertandingan, panitia menjelaskan bahwa koneksi fisik ke APCS akan dilarang, oleh karena itu kami akhirnya tidak dapat menggunakan modul.

Kami menemukan sedikit info tentang pekerjaan bank, rekening luar negeri, dan anti penipuan. Namun, kami juga menemukan bahwa bank tidak memiliki banyak uang di dalamnya, jadi kami memutuskan untuk tidak menghabiskan waktu mempersiapkan objek itu, dan hanya memainkannya dengan telinga selama pertandingan.

Singkatnya, kami melakukan sedikit pekerjaan selama fase persiapan. Saya ingin mencatat bahwa, selain manfaat yang jelas untuk menjadi pemenang kompetisi Standoff, kami menuai manfaat yang kurang terlihat tetapi tidak kalah pentingnya, seperti

- Kami beristirahat dari hal-hal kecil sehari-hari dan mencoba sesuatu yang sudah lama kami harapkan

- Ini adalah pengalaman pertama kami di mana seluruh tim pentesting mengerjakan satu tugas, sehingga efek membangun tim sangat terlihat

- Banyak informasi yang kami kumpulkan selama persiapan permainan yang dapat kami gunakan untuk proyek pentesting kehidupan nyata kami, kami telah meningkatkan tingkat kompetensi kami dan menciptakan alat-alat baru yang siap digunakan

Melihat ke belakang, saya menyadari bahwa kemenangan kami di Standoff itu mungkin diamankan jauh sebelum pertandingan dimulai, selama tahap persiapan. Sekarang, apa yang sebenarnya terjadi selama Standoff akan dijelaskan dalam Bagian II dari seri ini

Bagian II. Memenangkan Standoff. Berbagi kisah kehidupan

Artikel asli ada di siniDari Vitaliy Malkin, kepala tim merah perusahaan InformZachita dan kapten tim True0xA3. True0xA3 memenangkan salah satu kompetisi topi putih paling bergengsi di Rusia - Standoff di PHDays 2019.

Hari pertama

9:45 MSKHari dimulai dengan menerima hasil MassScan. Kami mulai dengan mendaftar semua host dengan 445 port dibuka, dan tepat pada pukul 10 pagi kami mengerahkan pemeriksa untuk metasploit MS17-010. Menurut rencana kami, tujuan utama kami adalah untuk menangkap pengontrol domain dari bigbrogroup domain, oleh karena itu 2 orang dari tim kami berdedikasi hanya untuk itu. Di bawah ini Anda akan melihat tugas awal untuk setiap grup.

Seperti yang Anda lihat, kami berusaha untuk menembus setiap kantor dalam permainan, dan fakta bahwa kami memiliki 20 orang membuat perbedaan besar.

10:15Salah satu anggota tim dari Team1 menemukan host di domain bigbrogroup.phd yang rentan terhadap MS17-010. Kami mengerahkan eksploitasi dengan terburu-buru. Beberapa tahun yang lalu kami memiliki situasi di mana kami bisa mendapatkan shell meterpreter (serangan phishing membawa kode eksekusi jarak jauh) ke target penting tetapi dikeluarkan dari itu dalam 10 detik. Tahun ini kami lebih siap. Kami mengambil alih tuan rumah, menutup port SMB dan mengubah RDP menjadi port 50002. Kami menaruh perhatian besar pada proses kegigihan pada domain, oleh karena itu kami membuat beberapa akun admin lokal dan menggunakan Alat Administrasi Jarak Jauh (RAT) kami sendiri. . Hanya setelah itu kami pindah ke tugas berikutnya

10:25Kami terus menelusuri hasil info yang kami kumpulkan dari tuan rumah. Selain akses ke jaringan internal dan koneksi ke pengontrol domain kami juga menemukan token dari admin domain. Sebelum kami terlalu bersemangat tentang hal itu, kami memeriksa apakah token masih valid. Dan kemudian kita bersukacita. Domain pertama telah jatuh. Total waktu yang dihabiskan adalah 27 menit 52 detik

Setengah jam dari waktu mulai kami mengunjungi portal pemain untuk memahami aturan menyerahkan bendera dan menerima poin. Kami melihat daftar standar: admin admin domain, admin lokal, admin pertukaran, dan beberapa admin lainnya. Dari domain tersebut, kami mengunduh ntds.dit sekaligus menyiapkan stasiun CUDA kami. Kemudian kami menemukan enkripsi reversibel apakah ini di domain, jadi sekarang kami bisa mendapatkan semua kata sandi yang kami butuhkan. Untuk memahami kata sandi yang kami butuhkan, kami membentuk tim yang terdiri dari 2 orang yang mulai menganalisis struktur AD dan grupnya. 5 menit kemudian mereka menyerahkan hasilnya. Kami menyerahkan bendera kami dan menunggu. Sudah waktunya untuk mendapatkan Darah Pertama kami, setidaknya untuk meningkatkan moral tim jika tidak ada yang lain. Tapi tidak ada apa-apa. Kami butuh satu jam untuk mencoba memahami bahwa checker bekerja seperti ini:

- Ini otomatis

- Ini memiliki format yang sangat tidak fleksibel

- Jika Anda mengubah bendera ke cek dan tidak menerima respons dalam beberapa detik, maka format Anda tidak cocok dengan format pemeriksa.

Akhirnya, kami menemukan format yang tepat dan sekitar jam 11 pagi kami mendapatkan Darah Pertama kami. Wah!

11:15Tim 1 dibagi menjadi dua subteam. Subteam 1 terus memperkuat domain: mereka mendapatkan krbtgt, mengeraskan garis dasar, mengubah kata sandi ke layanan direktori. Panitia Standoff memberi tahu kami selama briefing bahwa yang pertama di domain bisa bermain seperti yang mereka inginkan. Jadi kami mengubah kata sandi admin sehingga bahkan jika seseorang masuk dan berhasil menendang kami keluar, mereka tidak akan bisa mendapatkan login untuk menyerahkan bendera mereka untuk poin.

Tim 2 terus menyelidiki struktur domain dan menemukan bendera lain. Di desktop CFO, mereka menemukan laporan keuangan. Sayangnya, zip dan dilindungi kata sandi. Jadi, kita nyalakan stasiun CUDA. Kami mengubah zip menjadi hash dan mengirimkannya ke hashcat.

Tim 2 terus menemukan layanan menarik dengan RCE (eksekusi kode jarak jauh) dan mulai melihat ke dalamnya. Salah satunya adalah layanan pemantauan untuk domain cf-media yang dibangun di atas dasar nagios. Yang lain adalah manajer jadwal untuk perusahaan pelayaran yang dibangun dengan beberapa teknologi aneh yang belum pernah kami lihat sebelumnya. Ada juga beberapa layanan menarik seperti konverter DOC-ke-DPF.

Subteam kedua dari Tim 1 pada saat itu sudah mulai bekerja di bank dan menemukan database yang menarik di MongoDB, yang berisi, di antara banyak hal lainnya, nama tim kami dan tim lain, dan saldo mereka. Kami mengubah saldo tim kami menjadi 50 juta dan terus maju.

2 malamKeberuntungan telah meninggalkan kita. Pertama-tama, dua layanan yang kami miliki RCE di segmen yang dilindungi menjadi tidak tersedia. Tim biru hanya mematikannya. Tentu saja, kami mengeluh kepada penyelenggara tentang pelanggaran aturan, tetapi tanpa efek. Dalam Standoff tidak ada proses bisnis untuk dilindungi! Kedua, kami tidak dapat menemukan daftar klien. Kami mencurigai bahwa itu tersembunyi di suatu tempat di kedalaman 1C, tetapi kami tidak memiliki database, tidak ada file konfigurasi. Jalan buntu.

Kami mencoba mengatur saluran VPN antara server jarak jauh kami dan Sistem Kontrol Proses Otomatis (APCS). Untuk beberapa alasan aneh, kami melakukannya bukan pada pengontrol domain bigbrogroup, dan koneksi antar antarmuka terputus. Sekarang pengontrol domain tidak dapat diakses. Bagian dari tim yang bertanggung jawab untuk akses ke domain hampir menderita serangan jantung. Ketegangan antara anggota tim tumbuh, mulai dari titik jari.

Kemudian kami menyadari bahwa pengontrol domain dapat diakses, tetapi koneksi VPN tidak stabil. Kami dengan hati-hati mundur dalam langkah-langkah kami, melalui RDP kami mematikan VPN, dan voila, pengontrol domain dapat diakses kembali. Tim secara kolektif menghembuskan napas. Pada akhirnya, kami mengatur VPN dari server lain. Pengontrol domain sedang diasuh dan dimanjakan. Semua tim yang bersaing masih memiliki 0 poin, dan ini meyakinkan.

16:50Panitia akhirnya menerbitkan sebuah penambang. Menggunakan psexec, kami mengaturnya di semua titik akhir yang kami kontrol. Ini membawa sedikit aliran pendapatan tetap.

Tim 2 masih bekerja pada kerentanan Nagios. Mereka memiliki versi dengan kerentanan

<= 5.5.6 CVE-2018-15710 CVE-2018-15708. Sebuah exploit publik tersedia, tetapi perlu koneksi balik untuk mengunduh web-shell. Karena kita berada di belakang NAT, kita harus menulis ulang exploit dan memecahnya menjadi dua bagian. Bagian pertama memaksa Nagios untuk terhubung ke server jarak jauh kami melalui Internet, dan bagian kedua, yang terletak di server itu sendiri, memberi Nagios shell web. Ini memberi kami akses melalui proxy ke domain cf-media. Tetapi koneksi tidak stabil dan sulit digunakan, jadi kami memutuskan untuk menjual exploit untuk dolar BugBounty, sementara pada saat yang sama mencoba meningkatkan akses kami ke root.

18:07Di sinilah "kejutan" yang dijanjikan dari penyelenggara. Mereka mengumumkan bahwa BigBroGroup baru saja membeli CF-media. Kami tidak terlalu terkejut. Selama penyelidikan kami tentang domain bigbrogroup, kami melihat hubungan kepercayaan antara bigbrogroup dan domain cf-media.

Pada saat pengambilalihan CF-media diumumkan, kami masih belum memiliki koneksi ke jaringan mereka. Tetapi setelah pengumuman, akses muncul. Ini menyelamatkan kami dari memutar roda kami dan mencoba berputar dari Nagios. Kredensial dari Bigbrogroup bekerja pada domain cf-media, tetapi pengguna tidak memiliki hak istimewa. Tidak ada kerentanan yang dapat dieksploitasi dengan mudah, tetapi kami cukup optimis bahwa sesuatu akan muncul.

18:30Tiba-tiba kami dikeluarkan dari domain bigbrogroup. Oleh siapa Bagaimana? Sepertinya tim TSARKA adalah pelakunya! Mereka mengubah kata sandi admin, tetapi kami memiliki 4 akun admin lainnya di cadangan. Kami mengubah kata sandi admin domain lagi, mengatur ulang semua kata sandi. Tetapi beberapa menit kemudian kami diusir lagi! Pada saat yang tepat, kami menemukan vektor ke domain cf-media. Di salah satu server mereka, nama pengguna dan kata sandi cocok dengan yang sebelumnya kami temukan di domain bigbrogroup. Oh, kata sandi digunakan kembali! Apa yang akan kami lakukan tanpamu? Sekarang kita hanya perlu hash. Kami menggunakan hashkiller dan mendapatkan kata sandi P @ ssw0rd. Pindah.

19:00Perjuangan untuk mengendalikan bidbrogroup menjadi masalah serius. TSARKA telah mengubah kata sandi menjadi krbtgt dua kali, kami kehilangan semua akun admin ... apa selanjutnya? Jalan buntu?

19:30Kami akhirnya mendapatkan hak admin domain di cf-media dan mulai menyerahkan bendera kami. Terlepas dari kenyataan bahwa ini seharusnya merupakan domain aman, kami melihat enkripsi yang dapat dibalik. Jadi, sekarang kami memiliki login dan kata sandi, dan kami melanjutkan melalui langkah yang sama seperti dengan bigbrogroup. Kami membuat admin tambahan, memperkuat pijakan kami, mengeraskan garis dasar, mengubah kata sandi, membuat koneksi VPN. Kami menemukan laporan keuangan kedua, juga sebagai zip terproteksi. Kami memeriksa dengan tim yang bertanggung jawab atas laporan pertama. Mereka telah berhasil membuatnya kasar, tetapi penyelenggara tidak akan menerimanya. Ternyata, itu harus diubah sebagai 7zip yang dilindungi! Jadi, kami bahkan tidak perlu melakukannya! 3 jam kerja tanpa hasil.

Kami menyerahkan kedua laporan sebagai file 7zip yang dilindungi. Total saldo kami sejauh ini adalah 1 juta poin, dan TSARKA memiliki 125.000, dan mereka mulai menyerahkan bendera mereka dari domain bigbrogroup. Kami sadar kami harus menghentikan mereka agar tidak mengibarkan bendera mereka, tetapi bagaimana caranya?

19:30Kami menemukan solusinya! Kami masih memiliki kredensial admin lokal. Kami masuk, mengambil alih tiket, dan cukup mematikan pengontrol domain. Kontroler dimatikan. Kami menutup semua port server kecuali untuk RDP dan mengubah kata sandi semua admin lokal kami. Sekarang kita berada di ruang kecil kita dan mereka ada di ruang mereka. Kalau saja koneksi VPN akan tetap stabil! Tim secara kolektif menghembuskan napas.

Sementara itu, kami menyiapkan penambang di semua titik akhir dalam domain cf-media. TSARKA berada di depan kita dalam volume keseluruhan, tetapi kita tidak jauh di belakang, dan kita memiliki lebih banyak tenaga kuda.

Malam

Di sini Anda dapat melihat perubahan yang kami buat di tim pada malam hari.

Beberapa anggota tim harus pergi malam itu. Menjelang tengah malam kami memiliki 9 orang. Produktivitas turun mendekati nol. Setiap jam kita bangun untuk menyiram wajah kita dengan air dan pergi keluar untuk mencari udara, hanya untuk menghilangkan rasa kantuk.

Sekarang, akhirnya, kita sampai ke Sistem Kontrol Proses Otomatis (APCS)

02.00Beberapa jam terakhir sangat mengecewakan. Kami telah menemukan beberapa vektor, tetapi mereka sudah ditutup. Kami tidak dapat memastikan apakah mereka ditutup untuk memulai atau apakah TSARKA sudah ada di sini. Perlahan mempelajari APCS, kami dan menemukan pengendali NetBus yang rentan. Kami menggunakan modul metasploit yang tidak sepenuhnya kami mengerti cara kerjanya. Tiba-tiba, lampu-lampu di kota padam. Panitia mengumumkan bahwa mereka akan menghitung ini jika kita dapat menyalakan lampu kembali. Pada saat itu, VPN kami turun. Server yang mengelola VPN diambil alih oleh TSARKA! Sepertinya kami membahas APCS terlalu keras dan mereka berhasil mengambil alih.

03.30Bahkan yang paling berdedikasi dari kita mulai tertidur. Hanya 7 yang masih bekerja. Tiba-tiba, tanpa penjelasan apa pun, VPN kembali menyala. Kami dengan cepat mengulangi triknya dengan lampu kota, dan kami melihat keseimbangan kami meningkat 200.000 poin !!!

Salah satu bagian dari tim masih mencari vektor tambahan, sementara yang lain sedang mengerjakan APCS. Di sana kami menemukan dua kerentanan tambahan. Salah satunya yang bisa kita manfaatkan. Tetapi hasil dari eksploit tersebut dapat berupa penulisan ulang firmware dari mikrokontroler. Kami membahas hal ini dengan penyelenggara dan memutuskan bahwa kami akan menunggu anggota tim kami yang lain untuk bergabung kembali di pagi hari dan kemudian secara kolektif memutuskan apa yang harus dilakukan.

05:30VPN kami bekerja sekitar 10 menit setiap jam, dan kemudian terputus lagi. Dalam waktu itu, kami mencoba bekerja. Tetapi produktivitasnya mendekati nol. Akhirnya, kami memutuskan untuk mengambil masing-masing satu jam untuk tidur siang. Peringatan spoiler - ide buruk!

5 orang masih mengerjakan APCS.

Pagi

Di pagi hari kami tiba-tiba menyadari bahwa kami berada di depan tim lain dengan hampir 1 juta poin. TSARKA dapat menyerahkan dua bendera dari APCS, ditambah beberapa bendera dari penyedia telekomunikasi dan bigbrogroup. Juga, mereka memiliki penambang yang bekerja, dan mereka harus memiliki beberapa crypto yang belum mereka masuki. Kami memperkirakan bahwa mereka memiliki minimum 200-300 ribu poin lebih di crypto. Ini mengerikan. Kami memiliki perasaan bahwa mereka mungkin memiliki beberapa bendera lagi yang mereka tahan secara strategis sampai jam-jam terakhir. Tetapi tim kami akan kembali online. Pemeriksaan suara pagi di arena utama sedikit mengganggu tetapi mengusir tidur.

Kami masih berusaha untuk mencoba masuk ke APCS, tetapi harapannya redup. Perbedaan poin antara tim pertama dan kedua dan tim lainnya adalah raksasa. Kami khawatir bahwa penyelenggara mungkin memutuskan untuk melemparkan "kejutan" lagi untuk mengguncang segalanya.

Setelah bergabung dengan konferensi pers dengan TSARKA di arena utama, kami memutuskan untuk mengubah strategi kami dari "dapatkan lebih banyak bendera" menjadi "mencegah TSARKA mengubah lebih banyak bendera."

Di salah satu server kami, kami menjalankan Cain & Abel dan mengarahkan semua lalu lintas ke server kami. Kami menemukan beberapa VPN dari Kazakhstan dan membunuh mereka. Kemudian kami memutuskan untuk membunuh semua lalu lintas di mana-mana, jadi kami membuat firewall lokal di saluran VPN untuk menjatuhkan semua lalu lintas dalam jaringan APCS. Ini adalah bagaimana Anda melindungi APCS! Panitia sekarang mengeluh bahwa mereka kehilangan koneksi ke APCS. Kami membuka akses untuk alamat IP mereka (ini BUKAN cara Anda melindungi APCS).

12:47Kami benar khawatir tentang penyelenggara yang mencoba mengguncang segalanya. Entah dari mana, ada dump data yang berisi 4 login untuk setiap domain. Kami memobilisasi seluruh tim.

Tujuan:

Tim 1 : segera mengambil alih semua segmen yang dilindungi.

Tim 2 : gunakan Outlook Web Access untuk mengubah semua kata sandi menjadi login.

Beberapa tim biru, merasakan banyak aktivitas, cukup matikan VPN. Yang lain lebih rumit dan mengubah bahasa sistem ke bahasa Cina. Secara teknis, layanan masih up! Tapi tentu saja, dalam praktiknya, itu tidak dapat digunakan (penyelenggara, perhatikan!). Melalui VPN kami dapat terhubung ke 3 jaringan. Di salah satu dari mereka, kami hanya bertahan 1 menit sebelum ditendang keluar.

12:52

12:52Kami menemukan server yang tidak sehat dengan kerentanan MS17-010 (seharusnya segmen yang dilindungi?). Kami mengeksploitasinya dengan cepat, tidak menemui perlawanan. Kami memperoleh hash dari admin domain dan melalui Pth kami mengakses kontroler domain. Dan coba tebak apa yang kita temukan di sana? Enkripsi yang dapat dibalik!

Siapa pun yang melindungi segmen itu belum melakukan pekerjaan rumahnya. Kami mengumpulkan semua bendera, kecuali untuk bagian yang terkait dengan 1C. Ada kemungkinan besar kita bisa mendapatkannya jika kita menghabiskan 30-40 menit lagi di sana, tetapi kami memutuskan untuk mematikan pengontrol domain yang tidak sehat. Siapa yang butuh kompetisi?

13:20Kami menyerahkan bendera kami. Kami sekarang memiliki 2.900.000 poin, ditambah beberapa karunia bug yang luar biasa. TSARKA memiliki sedikit lebih dari 1 juta. Mereka menyerahkan mata uang kripto dan mendapatkan 200.000 lagi. Kami sekarang cukup yakin mereka tidak akan dapat mengejar ketinggalan, itu hampir mustahil.

13:55Orang-orang datang dan memberi selamat kepada kami. Kami masih khawatir tentang beberapa kejutan dari penyelenggara, tetapi sepertinya kami benar-benar diumumkan sebagai pemenang!

Ini adalah kronik 28 jam True0xA3. Tentu saja, saya sering ketinggalan. Misalnya, konferensi pers di arena, penyiksaan yang merupakan Wifi dan GSM, interaksi dengan para wartawan ... tapi saya harap saya mengabadikan momen yang paling menarik.

Ini adalah salah satu pengalaman paling mengharukan bagi tim kami, dan saya harap saya bisa memberi Anda setidaknya sedikit perasaan seperti apa suasana Standoff itu, dan untuk membujuk Anda untuk mencoba berpartisipasi, juga !

Selanjutnya, saya akan menerbitkan bagian terakhir dari seri ini, di mana saya akan menganalisis kesalahan kami dan cara-cara untuk memperbaikinya di masa depan. Karena belajar tentang kesalahan orang lain adalah tipe pembelajaran terbaik, bukan?