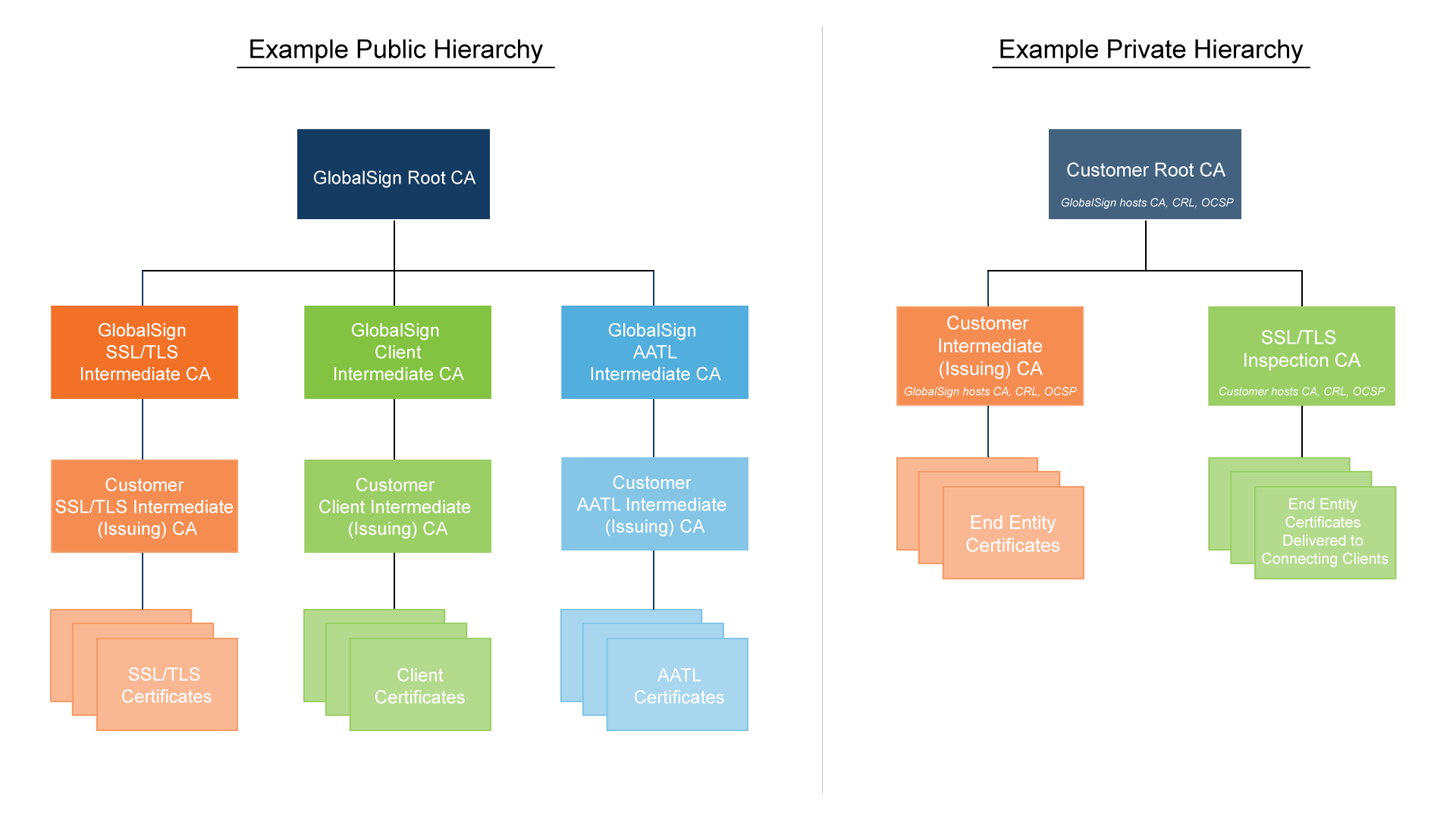

Contoh 1) CA perantara dalam hierarki kepercayaan terbuka dan 2) hierarki pribadi yang diisolasi dari hierarki terbuka dengan root CA-nya sendiri

Contoh 1) CA perantara dalam hierarki kepercayaan terbuka dan 2) hierarki pribadi yang diisolasi dari hierarki terbuka dengan root CA-nya sendiriInfrastruktur Kunci Publik (PKI) secara tradisional bersifat hierarkis. Di dalamnya, otoritas sertifikasi (CA) terhubung oleh hubungan subordinasi. Semua pengguna mempercayai root (head) CA yang sama, dan setiap CA yang lebih rendah lebih rendah dari yang lebih tinggi dalam hierarki.

Tetapi bagaimana jika kita ingin membuat

infrastruktur PKI swasta dengan CA kita sendiri? Memang, dalam beberapa situasi, hierarki menengah atau parsial seperti itu sangat praktis dalam praktiknya.

Alasan umum untuk membuat hierarki menengah atau pribadi

- Otentikasi pelanggan

Lebih mudah membuat otentikasi klien dengan sertifikat berdasarkan CA perantara. Jika Anda memiliki CA bawahan eksklusif, Anda dapat membatasi jumlah sertifikat yang menyediakan akses ke sistem. Dalam kasus ini, hierarki kepercayaan swasta biasanya digunakan.

- Branding

Untuk perusahaan yang menawarkan sertifikat kepada pelanggan mereka atau memasukkannya ke dalam paket layanan yang disediakan, kehadiran CA khusus mereka memungkinkan Anda untuk menawarkan beberapa peluang branding tambahan.

- Inspeksi / Dekripsi SSL / TLS

Untuk pemverifikasi SSL untuk mendekripsi dan mengenkripsi ulang konten, ia harus dapat menerbitkan sertifikat sesuai kebutuhan. Ini berarti bahwa Anda membutuhkan CA bawahan Anda sendiri di luar hierarki kepercayaan publik. Dalam hal ini, root CA terletak di GlobalSign, dan CA perantara terletak di perangkat verifikasi sertifikat klien.

- Sertifikat Tujuan Khusus

Sertifikat yang dikeluarkan dalam hierarki pribadi dapat mendukung aplikasi lama dan konfigurasi unik, seperti periode validitas yang lebih lama dan ukuran kunci yang lebih kecil, yang tidak diperbolehkan dalam sertifikat tepercaya publik sesuai dengan persyaratan dasar CA / Browser Forum. Namun, jika Anda hanya memerlukan sertifikat SSL / TLS pribadi, tanpa CA pribadi lengkap, maka Anda dapat menggunakan layanan IntranetSSL .

- Profil Khusus

Anda dapat mengonfigurasi bawahan CA untuk tugas tertentu dengan mengubah kebijakan ekstensi utama, kebijakan sertifikat, titik distribusi daftar pencabutan sertifikat (CRL) sesuai kebutuhan Anda, membuat sertifikat jangka pendek, dll.

Akomodasi dan dukungan

Sebuah perusahaan dapat meng-host dan memelihara CA sendiri atau meng-outsource-kannya. Banyak perusahaan melakukan penyebaran sistem PKI skala besar sendiri (insourcing), tanpa memiliki sumber daya yang diperlukan untuk ini. Karena proses ini membutuhkan investasi, lebih baik untuk mengevaluasi sumber daya material dan kemampuan keuangan Anda saat ini dan di tahun-tahun mendatang, efek ekonomi dari penggunaan teknologi baru, biaya awal dan biaya berfungsinya sistem.

Setelah melakukan penilaian seperti itu, beberapa organisasi mungkin sampai pada kesimpulan bahwa mereka tidak memerlukan infrastruktur kunci publik, dan dalam kasus mereka lebih baik menggunakan alat keamanan lain: misalnya, VPN atau program enkripsi file. Alih-alih seluruh infrastruktur PKI, kadang-kadang lebih mudah untuk memulai hanya server sertifikat, yang memecahkan masalah akses yang tidak sah ke konten web (IntranetSSL, lihat di atas).

Hirarki menengah atau pribadi

Dalam hierarki terbuka, semua CA berada di bawah CA root, yang kunci publiknya tertanam dalam aplikasi publik, seperti browser web. Dalam hal ini, browser dapat secara otomatis memeriksa validitas sertifikat yang dikeluarkan oleh semua CA di seluruh hierarki, serta penerbitnya, yang merupakan keuntungan yang tidak terbantahkan.

Hirarki terbuka biasanya digunakan dalam kasus di mana pertukaran informasi dengan pihak yang tidak berafiliasi atau autentikasi diperlukan. Pihak tepercaya ketiga dalam hal ini adalah outsourcing CA.

Dalam kasus hierarki pribadi, pengguna akhir secara manual menambahkan kunci publik dari CA perusahaan akar ke daftar kunci tepercaya yang tertanam dalam aplikasi. Dalam hal ini, semua tanggung jawab untuk menggunakan kunci terletak pada pengguna. Hirarki pribadi lebih cocok untuk komunitas tertutup, misalnya, pengguna portal perusahaan.

Contoh Hierarki Menengah atau Pribadi Khas

- CA Root dan Hirarki Pribadi yang Berdedikasi (PKI Swasta)

GlobalSign dapat membuat dan meng-host hierarki pribadi, termasuk root dan intermediate. Mereka dibangun di atas infrastruktur aman yang sama yang digunakan untuk mendukung CA root mereka sendiri dalam hirarki terbuka.

- Corporate Private Intermediate CA, Pusat Penerbitan Sertifikat

CA perantara antara merek diciptakan khusus untuk klien tertentu, dengan rantai kepercayaan ke root CA dalam hierarki terbuka. Node perantara ini juga dapat di-host dan dikelola oleh GlobalSign, yang memudahkan beban mengelola PKI dan pengetahuan ahli untuk tim internal.

- Shared Open Root CA (Platform PKI yang Dikelola)

Meskipun dalam situasi tertentu CA akar dan hierarki khusus diperlukan, sebagian besar organisasi dapat memenuhi persyaratan peraturan untuk sertifikat menggunakan layanan khusus pada platform manajemen PKI (PKI Terkelola) . Portal manajemen sertifikat all-in-one menyediakan penagihan canggih, manajemen pengguna, pelaporan, dan banyak lagi.

- Shared Private Root CA (IntranetSSL)

IntranetSSL , tersedia melalui platform manajemen PKI, menyediakan cara yang hemat biaya untuk mengeluarkan dan mengelola sertifikat SSL / TLS untuk server dan aplikasi internal. Sertifikat ini dikeluarkan dari GlobalSign public, Otoritas Sertifikasi non-publik, oleh karena itu mereka dapat menyertakan konfigurasi yang dilarang oleh CA / Browser di sertifikat publik (misalnya, berlaku selama lebih dari tiga tahun, nama server internal atau alamat IP yang dicadangkan).

- IoT Trust Root

Akar trust IoT memiliki fleksibilitas yang sama dengan akar trust tradisional, tetapi dirancang untuk persyaratan spesifik IoT. Hirarki pribadi yang berdedikasi, bermerek CA menengah yang dapat diakses, pusat root dalam hierarki terbuka atau pribadi dapat digunakan untuk melindungi perangkat IoT, platform, gateway, dan jaringan tergantung pada tingkat kepercayaan yang diperlukan.

- Hierarki Kepercayaan Khusus

GlobalSign mendukung hampir semua konfigurasi hierarki. Jika Anda memerlukan model yang berbeda dari yang dijelaskan di atas, atau tidak segera jelas arsitektur mana yang paling cocok untuk ekosistem tertentu, maka yang terbaik adalah berdiskusi dengan spesialis dan konsultan untuk membangun arsitektur kepercayaan yang memenuhi kebutuhan spesifik.

Untuk salah satu contoh di atas, dukungan CA dapat di-outsourcing-kan. Branding masih dimungkinkan, tetapi hierarki dihosting dan dikelola oleh GlobalSign di pusat data yang aman dengan perangkat keras dan perangkat lunak yang terbukti. Skenario non-standar akan dibantu oleh insinyur pendamping.

Tampaknya memberikan hierarki kepercayaan Anda untuk outsourcing, Anda menurunkan tingkat keamanan, tetapi dalam praktiknya sebaliknya. Ini memastikan bahwa semua komponen CA dilindungi dan dikonfigurasikan dengan benar sesuai dengan praktik terbaik industri terbaru. Manfaat tambahan adalah penghematan biaya dan beban sumber daya pada tim internal untuk mendukung PKI. Hanya dalam beberapa kasus yang jarang terjadi (misalnya, verifikasi / dekripsi SSL) tautan perantara harus berada di klien.