Artikel ini adalah bagian dari seri Fileless Malware. Semua bagian seri lainnya:

Saya pikir kita semua bisa sepakat bahwa peretas memiliki banyak trik dan metode untuk secara diam-diam memasuki infrastruktur TI Anda dan pergi tanpa disadari sementara mereka mencuri aset digital Anda. Kesimpulan utama dari seri ini adalah bahwa deteksi malware berbasis signature mudah dilewati bahkan dengan pendekatan sederhana, beberapa di antaranya saya sajikan dalam seri ini.

Saya mengerti betul para

peneliti keamanan , yang sering menyebut pemindai virus tidak berguna, tetapi Anda tidak boleh hanya membuangnya karena hal ini. Namun, masih ada banyak program jahat yang ditulis oleh peretas kiddy script malas yang akan diblokir oleh scanner ini.

Ideologi terbaik dalam perang melawan malware bebas file dan metode eksploitasi tersembunyi adalah untuk melengkapi perlindungan perimeter standar - port scanner dan detektor malware - dengan garis pertahanan sekunder dan memiliki rencana untuk merespons dan memulihkan ketika hal yang tak terelakkan terjadi, termasuk program respons serangan .

Maksud saya konsep

pertahanan multilateral (Defense In-Depth, atau DiD) . Ini adalah pendekatan yang sangat praktis untuk berurusan dengan peretas tingkat lanjut yang menertawakan alat keamanan perimeter dan perangkat lunak pemindaian tanda tangan file.

Apakah DID memiliki masalah? Tentu saja Para profesional keamanan yang sama yang pertama kali kehilangan kepercayaan pada langkah-langkah keamanan tradisional sekarang mempromosikan daftar

putih aplikasi yang

mungkin berguna bagi Anda,

terutama setelah fakta penetrasi awal.

Seperti yang telah kita lihat, metode serangan tanpa kode yang saya

tunjukkan sebelumnya dalam seri ini bahkan dapat digunakan

untuk memotong daftar putih tersebut. Ini sudah jatuh di bawah tren baru teknik peretasan yang merusak kepercayaan pada alat yang sah dan perangkat lunak tradisional dan menggunakannya untuk tujuan jahat mereka.

Tetap disini dan ikuti perkembangan untuk posting selanjutnya.

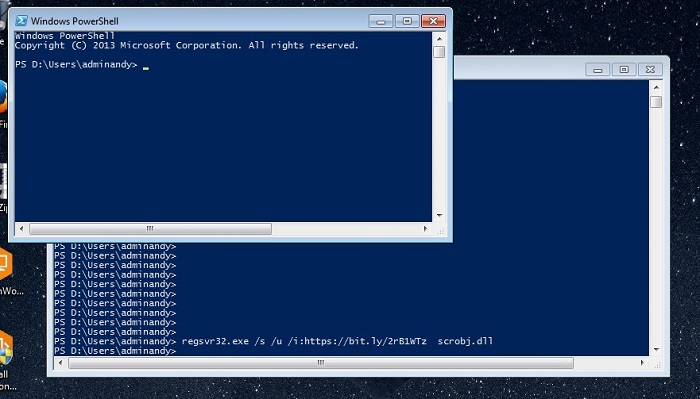

Pertanyaan: Bisakah Anda memintas fitur keamanan Windows dengan secara diam-diam mengirimkan perintah ke regsvr32.exe? Jawabannya adalah ya

Serius tentang keamanan data

Menurut pendapat saya, perlindungan mendalam adalah meminimalkan bahaya: kami mengambil hasil terburuk sebagai maksimum dan selangkah demi selangkah mengubahnya menjadi sesuatu yang tidak terlalu menyeramkan bagi kami atau akan memakan biaya terlalu banyak bagi penyerang untuk melakukannya.

Bayangkan seorang peretas memasuki jaringan, tetapi karena

kebijakan izin restriktif yang ideal

di perusahaan Anda, Anda mencegahnya memperoleh akses ke data sensitif. Atau peretas mendapatkan akses ke data rahasia, tetapi teknologi analisis perilaku pengguna Anda yang luar biasa mendeteksi penyusup dan akun yang dinonaktifkan sebelum tumpukan jutaan kartu kredit digabungkan. Atau mungkin peretas mendapatkan akses ke alamat email klien Anda, tetapi rencana respons pelanggaran operasional Anda, yang mencakup pemantauan waktu-nyata aktivitas file yang tidak biasa, memungkinkan Anda untuk menjangkau pihak berwenang dan korban dalam waktu singkat, sehingga menghindari denda dan anti-iklan .

Perlindungan akal sehat

Pertahanan yang dalam merupakan serangkaian rekomendasi dan filosofi tertentu, yaitu, beberapa langkah dan

solusi praktis untuk membuat hidup lebih mudah.

Jika saya secara pribadi harus menggambarkan pendekatan pertahanan seperti itu dan mengubahnya menjadi tiga poin efektif, berikut ini yang akan saya rekomendasikan:

- Nilai risiko dengan melakukan inventarisasi apa yang perlu Anda lindungi. Identifikasi data pribadi dan sensitif lainnya yang biasanya tersebar di seluruh sistem file. Anda harus mencari tahu siapa yang bekerja dengan mereka dan siapa yang benar-benar perlu memiliki akses ke mereka. Perhatian: ini tidak mudah dilakukan karena kelihatannya, tetapi jika Anda memiliki alat yang tepat , maka Anda dapat menanganinya;

- Lindungi data. Sekarang setelah Anda menemukan data, batasi potensi kerusakan pada pelanggaran di masa depan: kurangi akses yang terlalu luas dan berbasis grup global, sederhanakan struktur izin, dan hindari hak pengguna langsung. Minimalkan keseluruhan potensi risiko dengan menghapus data yang sudah usang dan data pengarsipan yang tidak lagi diperlukan secara aktif dalam pekerjaan;

- Mempertahankan keadaan yang aman dengan mengotomatisasi alur kerja dalam menyediakan akses, verifikasi dan sertifikasi hak secara berkala, serta penyimpanan data berdasarkan kebijakan;

- Akhirnya, terus-menerus memonitor perilaku pengguna dan sistem yang tidak biasa .