Dalam dua bagian sebelumnya (

satu ,

dua ), kami memeriksa prinsip-prinsip atas dasar di mana pabrik pengguna baru dibangun, dan berbicara tentang migrasi semua pekerjaan. Sekarang saatnya berbicara tentang pabrik server.

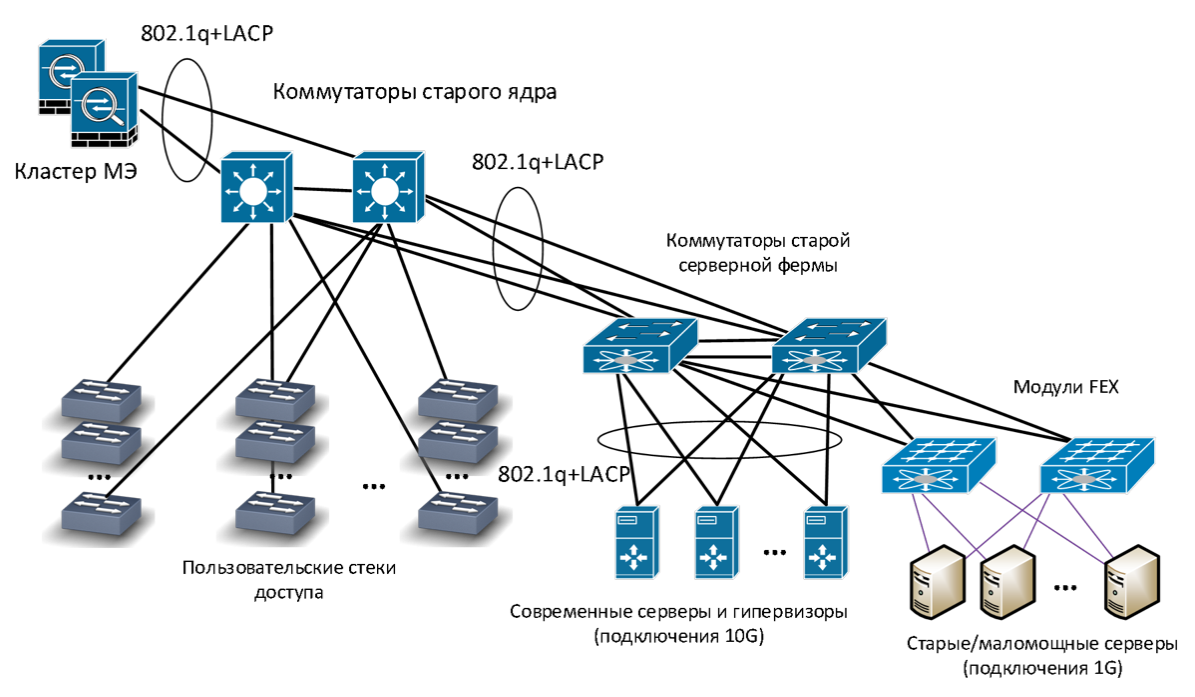

Sebelumnya, kami tidak memiliki infrastruktur server terpisah: sakelar server terhubung ke inti yang sama dengan sakelar distribusi pengguna. Kontrol akses dilakukan menggunakan jaringan virtual (VLAN), routing VLAN dilakukan pada satu titik - pada inti (sesuai dengan prinsip

Collapsed Backbone ).

Infrastruktur jaringan lama

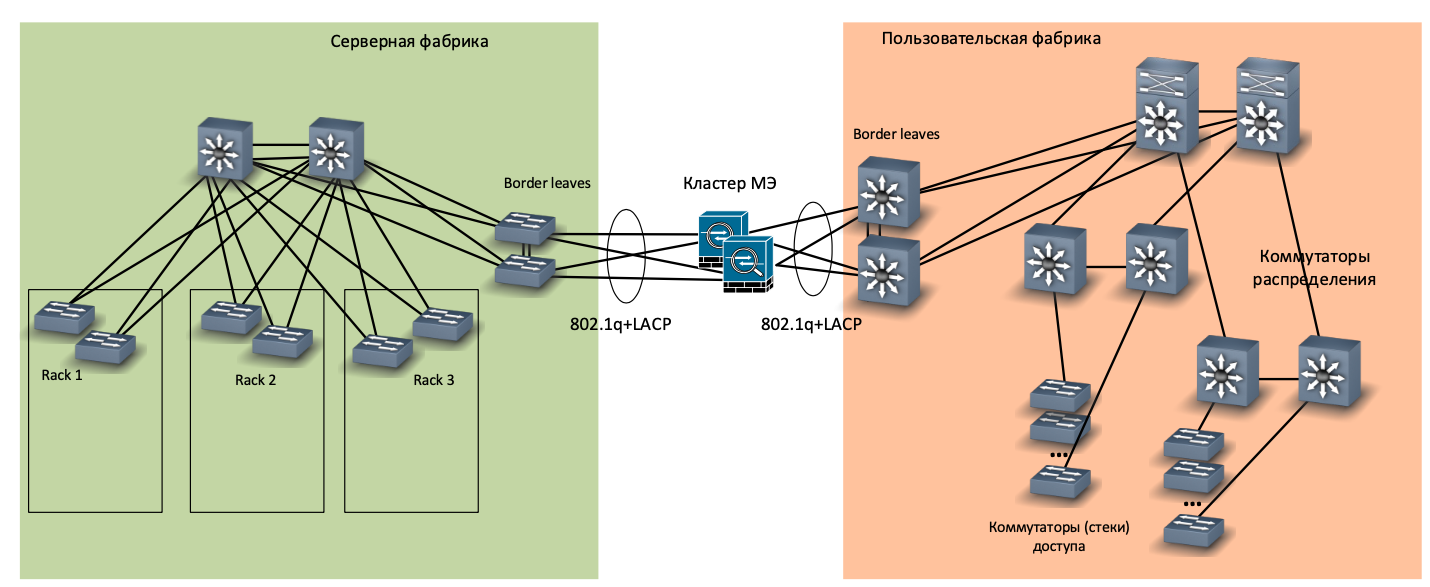

Infrastruktur jaringan lamaSeiring dengan jaringan kantor baru, kami memutuskan untuk membangun ruang server baru, dan untuk itu - pabrik baru yang terpisah. Ternyata menjadi kecil (tiga lemari server), tetapi mengikuti semua kanon: inti terpisah pada sakelar CE8850, topologi (spine-leaf) yang terhubung penuh, atas rak (ToR) - komuter CE6870, sepasang sakelar terpisah untuk berinteraksi dengan sisa jaringan (perbatasan) daun). Singkatnya, isian penuh.

Jaringan pabrik server baru

Jaringan pabrik server baruKami memutuskan untuk meninggalkan server SCS demi menghubungkan server secara langsung ke sakelar ToR. Mengapa Kami sudah memiliki dua ruang server yang dibangun menggunakan SCS berbasis server, dan kami menyadari bahwa ini adalah:

- nyaman dalam operasi (banyak pergantian, Anda harus hati-hati memperbarui log kabel);

- mahal dalam hal ruang yang ditempati oleh panel patch;

- jika perlu, tambah kecepatan server penghubung (misalnya, beralih dari koneksi tembaga 1 Gbit / dtk ke optik 10 Gbit / dtk).

Ketika pindah ke pabrik server baru, kami mencoba melepaskan diri dari menghubungkan server dengan kecepatan 1 Gbit / dt dan membatasi diri pada antarmuka 10-gigabit. Virtualisasi hampir semua server lama yang tidak tahu caranya, dan sisanya melalui transceiver gigabit terhubung ke port 10-gigabit. Kami menghitung dan memutuskan bahwa akan lebih murah daripada memasang sakelar gigabit terpisah untuk mereka.

Switch ToR

Switch ToRJuga di ruang server baru kami, kami memasang sakelar manajemen out-of-band (OOM) terpisah pada 24 port, satu per rak. Gagasan ini ternyata sangat bagus, hanya port-port yang tidak cukup, lain kali kita akan menginstal switch OOM untuk 48 port.

Di jaringan OOM, kami menghubungkan antarmuka manajemen jarak jauh untuk server seperti iLO, atau iBMC menurut terminologi Huawei. Jika server telah kehilangan koneksi utama ke jaringan, maka Anda dapat mencapainya melalui antarmuka ini. Sakelar OOM juga menghubungkan antarmuka manajemen sakelar ToR, sensor suhu, antarmuka kontrol UPS, dan perangkat serupa lainnya. Jaringan OOM dapat diakses melalui antarmuka firewall yang terpisah.

Koneksi jaringan OOM

Koneksi jaringan OOMServer pasangan dan jaringan pengguna

Di pabrik khusus, VRF terpisah digunakan untuk tujuan yang berbeda - untuk menghubungkan workstation pengguna, sistem pengawasan video, sistem multimedia di ruang rapat, untuk mengatur stan dan zona demo, dll.

Satu set VRF yang berbeda telah dibuat di pabrik server:

- Untuk menghubungkan server konvensional yang digunakan layanan korporat.

- Pisahkan VRF, di mana server digunakan dengan akses dari Internet.

- Pisahkan VRF untuk server basis data yang hanya diakses oleh server lain (misalnya, server aplikasi).

- Pisahkan VRF untuk sistem email kami (MS Exchange + Skype for Business).

Dengan demikian, kami memiliki satu set VRF dari sisi pabrik pengguna dan satu set VRF dari sisi pabrik server. Kedua set dikelompokkan pada firewall perusahaan (ME). UM terhubung ke switch perbatasan dari pabrik server dan pabrik pengguna.

Menghubungkan pabrik melalui ME - fisika

Menghubungkan pabrik melalui ME - fisika Menghubungkan pabrik melalui ME - logika

Menghubungkan pabrik melalui ME - logikaBagaimana migrasi berjalan

Selama migrasi, kami menghubungkan pabrik server baru dan lama di tingkat saluran, melalui batang sementara. Untuk memigrasikan server yang terletak di VLAN tertentu, kami membuat domain jembatan terpisah, yang mencakup VLAN dari pabrik server lama dan VXLAN dari pabrik server baru.

Konfigurasi terlihat seperti ini, kuncinya adalah dua baris terakhir:

bridge-domain 22 vxlan vni 600022 evpn route-distinguisher 10.xxx.xxx.xxx:60022 vpn-target 6xxxx:60022 export-extcommunity vpn-target 6xxxx:60022 import-extcommunity interface Eth-Trunk1 mode lacp-static dfs-group 1 m-lag 1 interface Eth-Trunk1.1022 mode l2 encapsulation dot1q vid 22 bridge-domain 22

Migrasi mesin virtual

Migrasi mesin virtualKemudian, menggunakan VMware vMotion, mesin virtual dalam VLAN ini bermigrasi dari hypervisor lama (versi 5.5) ke yang baru (versi 6.5). Sepanjang jalan, server perangkat keras divirtualisasikan.

Ketika Anda mencoba mengulanginyaKonfigurasikan MTU sebelumnya dan periksa paket end-to-end yang besar.

Di jaringan server lama, kami menggunakan VMware vShield ME virtual. Karena VMware tidak lagi mendukung alat ini, pada saat yang sama ketika kami bermigrasi ke virtual farm baru, kami beralih dari vShield ke firewall perangkat keras.

Setelah tidak ada server yang tersisa di VLAN tertentu di jaringan lama, kami beralih perutean. Sebelumnya, itu diimplementasikan pada inti lama, dibangun menggunakan teknologi Collapsed Backbone, dan di pabrik server baru kami menggunakan teknologi Anycast Gateway.

Sakelar perutean

Sakelar peruteanSetelah beralih perutean untuk VLAN tertentu, itu terputus dari domain jembatan dan dikeluarkan dari trunk antara jaringan lama dan baru, mis., Itu sepenuhnya ditransfer ke pabrik server baru. Jadi kami memigrasikan sekitar 20 VLAN.

Jadi kami membuat jaringan baru, server baru, dan peternakan virtualisasi baru. Dalam salah satu artikel berikut, kami akan berbicara tentang apa yang kami lakukan dengan Wi-Fi.

Maxim Klochkov

Konsultan Senior, Audit Jaringan dan Proyek Terpadu

Pusat Solusi Jaringan

Jet Infosystems