Sekelompok ilmuwan India

menerbitkan ulasan tentang metode pemblokiran internet modern yang diperkenalkan oleh lembaga pemerintah, menggunakan contoh negara mereka sendiri. Mereka mempelajari mekanisme yang digunakan penyedia Internet untuk membatasi akses ke informasi yang dilarang, menilai keakuratannya dan kemampuan untuk menghindari blok tersebut. Kami hadir untuk perhatian Anda poin utama dari pekerjaan ini.

Masukkan data

Dalam beberapa tahun terakhir, para peneliti dari berbagai negara telah melakukan banyak penelitian tentang metode pemblokiran yang digunakan di negara-negara yang dianggap "tidak gratis" - misalnya, di Cina atau Iran. Namun, bahkan negara demokrasi seperti India dalam beberapa tahun terakhir telah mengembangkan infrastruktur besar-besaran untuk menyensor Internet.

Selama penelitian, para ilmuwan menyusun daftar 1.200 situs yang berpotensi diblokir di negara ini. Data dikumpulkan dari sumber terbuka seperti Citizen Lab atau Herdict. Kemudian, akses Internet diatur menggunakan sembilan penyedia layanan Internet paling populer.

Untuk menentukan fakta penyensoran dan pemblokiran situs, alat OONI awalnya digunakan.

OONI vs skrip sendiri untuk mencari kunci

Awalnya para peneliti bermaksud menggunakan alat pendeteksi sensor populer yang disebut OONI. Namun, selama percobaan ternyata memberikan banyak kesalahan positif - pemeriksaan manual terhadap hasil menunjukkan banyak ketidakakuratan.

Definisi sensor yang buruk mungkin disebabkan oleh mekanisme OONI yang sudah ketinggalan zaman. Jadi, ketika penyaringan DNS terdeteksi, alat ini membandingkan alamat IP dari host yang diberikan yang dikembalikan oleh Google DNS (dianggap tidak disensor) dengan alamat IP yang ditetapkan ke situs oleh penyedia Internet.

Jika alamat tidak cocok, maka OONI memberi sinyal keberadaan kunci. Namun, dalam realitas Internet modern, alamat IP yang berbeda tidak mengatakan apa-apa dan, misalnya, dapat menjadi bukti penggunaan jaringan CDN.

Dengan demikian, para peneliti harus menulis skrip mereka sendiri untuk mendeteksi kunci. Di bawah ini adalah ikhtisar cara populer untuk memblokir konten di Internet dan analisis efektivitasnya dalam kondisi modern.

Bagaimana cara kerja kunci atau apa itu middlebox

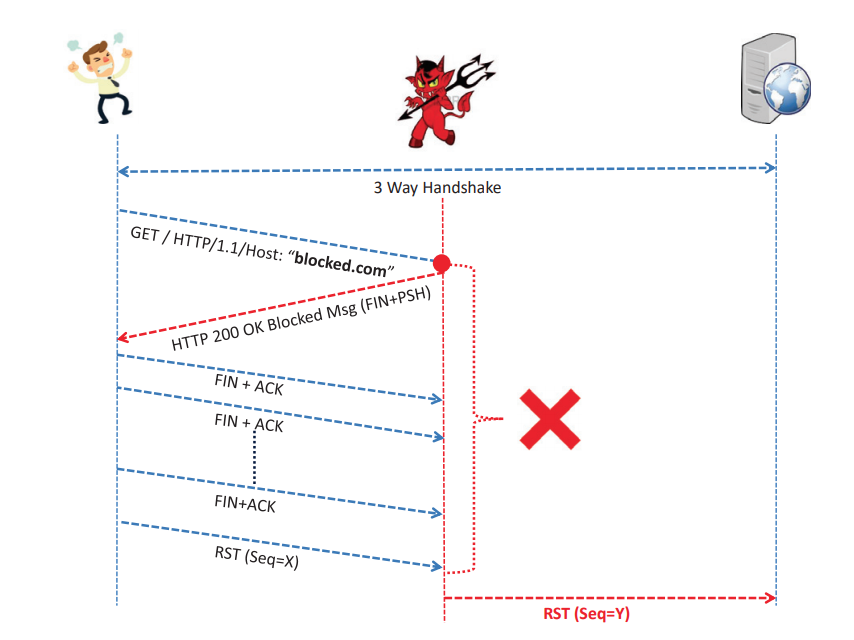

Analisis menunjukkan bahwa dalam semua kasus berbagai jenis kunci, mereka diimplementasikan menggunakan elemen jaringan tertanam. Peneliti menyebut mereka middlebox - mereka mencegat lalu lintas pengguna, menganalisisnya, dan jika mereka menemukan upaya untuk terhubung ke situs yang terlarang, masukkan paket khusus dalam lalu lintas.

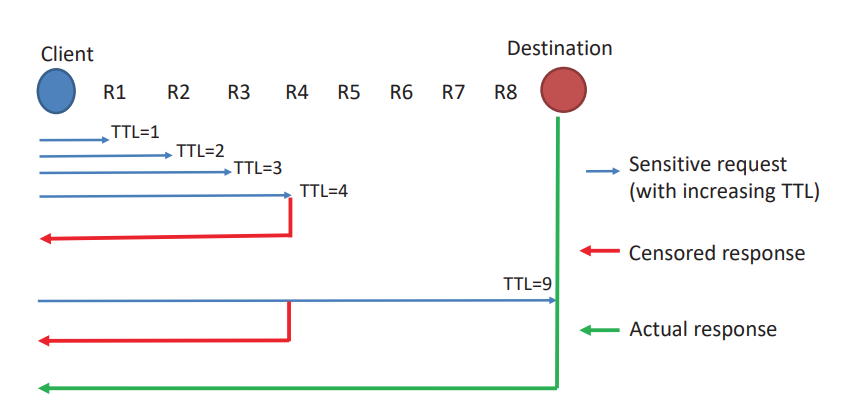

Untuk mendeteksi middlebox, para peneliti mengembangkan metode Iterative Network Tracing (INT) mereka sendiri, yang menggunakan prinsip-prinsip utilitas traceroute. Esensinya adalah mengirim permintaan web ke situs yang diblokir dengan peningkatan nilai TTL dalam header IP.

Mekanisme intersepsi Middlebox

Kunci DNS

Proses resolusi DNS adalah langkah besar menuju mendapatkan akses ke situs web apa pun. URL yang dimasukkan pengguna pertama kali diselesaikan ke alamat IP yang terkait. Saat menggunakan pemblokiran DNS, sensor selalu melakukan intervensi secara tepat pada langkah ini - resolver yang diselesaikan mengembalikan pengguna alamat IP yang tidak valid, sebagai akibatnya, situs tidak terbuka (keracunan DNS).

Metode pemblokiran lain adalah penggunaan suntikan DNS. Dalam hal ini, middlebox antara klien dan resolver mencegat permintaan DNS dan mengirimkan responsnya sendiri yang berisi alamat IP yang salah.

Untuk mengidentifikasi pemblokiran DNS oleh penyedia internet, peneliti menggunakan TOR dengan simpul keluaran di negara-negara tanpa sensor - jika menggunakannya, situs terbuka, tetapi dengan koneksi sederhana melalui penyedia - tidak, maka ada fakta pemblokiran.

Setelah mengidentifikasi situs yang diblokir oleh DNS, para peneliti menentukan metode pemblokiran.

Metode penelusuran jaringan berulang: klien mengirim permintaan khusus (DNS / HTTP GET) yang berisi situs yang diblokir dan TTL yang terus meningkat

Metode penelusuran jaringan berulang: klien mengirim permintaan khusus (DNS / HTTP GET) yang berisi situs yang diblokir dan TTL yang terus meningkatPenyaringan paket TCP / IP

Penguncian dengan memfilter menurut paket header dianggap sebagai cara populer menyensor online. Di Internet, Anda dapat menemukan banyak penelitian, yang penulisnya berusaha mengidentifikasi dengan tepat cara memblokir situs ini.

Pada kenyataannya, masalahnya adalah bahwa metode seperti itu dapat dengan mudah dikacaukan dengan kegagalan sistem konvensional, yang menyebabkan kesulitan dalam jaringan dan mengurangi bandwidth. Tidak seperti pemblokiran HTTP, saat memfilter TCP / IP, pengguna tidak menerima pemberitahuan bahwa situs yang ia butuhkan diblokir - ia tidak bisa membuka. Sangat sulit untuk memvalidasi dan memisahkan kasus pemblokiran dari kegagalan dan kesalahan biasa dalam jaringan.

Namun, para peneliti mencoba melakukan ini. Untuk ini, prosedur jabat tangan digunakan. paket-paket jabat tangan menyalurkan melalui Tor dengan simpul-simpul keluaran di negara-negara yang tidak disensor. Dalam kasus situs yang memungkinkan untuk membuat koneksi menggunakan Tor, prosedur jabat tangan dilakukan lima kali berturut-turut dengan penundaan sekitar dua detik. Jika masing-masing upaya tidak berhasil, dengan tingkat probabilitas tinggi itu adalah masalah penyaringan yang disengaja.

Akibatnya, metode pemblokiran seperti itu tidak ditemukan untuk semua penyedia Internet yang diuji.

Penyaringan HTTP

Tetapi dalam kasus lima dari sembilan penyedia, penyaringan HTTP terdeteksi. Metode ini melibatkan analisis isi paket HTTP. Anda dapat mengimplementasikannya menggunakan elemen-elemen jaringan yang sangat menengah (middlebox).

Untuk mengidentifikasi pemfilteran HTTP, peneliti membuat loop Tor yang berakhir di negara tanpa sensor internet. Kemudian mereka membandingkan konten yang diterima sebagai tanggapan terhadap permintaan ke situs yang diblokir yang dibuat secara domestik dan menggunakan Tor.

Salah satu tugas pertama adalah mengidentifikasi momen di mana kunci terjadi. Misalnya, dalam kasus beberapa penyedia, setelah mengirim permintaan HTTP GET, respons datang dengan respons HTTP 200 OK dengan set bit TCP FIN dan pemberitahuan pemblokiran - dialah yang membuat browser klien terputus dari situs target. Namun, setelah itu, paket dari situs juga datang. Dalam kasus seperti itu, tidak jelas apa yang menjadi pemicu pemblokiran - permintaan klien, atau respons situs.

Dimungkinkan untuk mencari tahu dengan manipulasi sederhana: di header paket HTTP dalam permintaan GET, bidang Host diganti dengan HOST. Ini ternyata cukup untuk membuka situs yang diblokir. Ini membuktikan bahwa sensor hanya memeriksa permintaan klien, bukan respons server.

Kesimpulan: semua penyedia memblokir

Seringkali, penyedia layanan Internet spesifik tidak memblokir situs itu sendiri, tetapi bergantung pada hal ini pada penyedia yang mengelola jaringan "tetangga". Dalam percobaan yang sedang ditinjau, beberapa penyedia layanan Internet tidak pernah terlihat menggunakan kunci mereka sendiri, tetapi pada saat yang sama, situs mereka diblokir di negara itu tidak dapat dibuka untuk pengguna mereka dengan cara yang sama.

Artikel lain tentang penggunaan proxy penduduk untuk bisnis: