Hari ini kita akan melanjutkan diskusi kita tentang VLAN dan membahas protokol VTP, serta konsep VTP Pruning dan VLAN Asli. Dalam video sebelumnya kita berbicara tentang VTP, dan hal pertama yang muncul di pikiran Anda ketika Anda mendengar tentang VTP adalah bahwa itu bukan protokol trunking, meskipun apa yang disebut "protokol trunking VLAN".

Seperti yang Anda ketahui, ada dua protokol trunking yang populer - protokol proprietary Cisco ISL, yang tidak digunakan saat ini, dan protokol 802.q, yang digunakan dalam perangkat jaringan berbagai pabrikan untuk merangkum lalu lintas trunking. Protokol ini juga digunakan dalam switch Cisco. Kami telah mengatakan bahwa VTP adalah protokol sinkronisasi VLAN, yaitu, ia dirancang untuk menyinkronkan basis data VLAN di semua switch jaringan.

Kami menyebutkan berbagai mode VTP - server, klien, transparan. Jika perangkat menggunakan mode server, ini memungkinkan Anda untuk membuat perubahan, menambah atau menghapus VLAN. Mode klien tidak memungkinkan perubahan untuk beralih pengaturan, Anda dapat mengkonfigurasi database VLAN hanya melalui server VTP, dan itu akan direplikasi ke semua klien VTP. Peralihan dalam mode transparan tidak membuat perubahan ke basis data VLAN-nya sendiri, tetapi hanya melewati sendiri dan meneruskan perubahan ke perangkat berikutnya dalam mode klien. Mode ini mirip dengan menonaktifkan protokol VTP pada perangkat tertentu, mengubahnya menjadi pembawa informasi tentang perubahan VLAN.

Kembali ke Packet Tracer dan topologi jaringan yang dibahas dalam pelajaran sebelumnya. Kami mengkonfigurasi jaringan VLAN10 untuk departemen penjualan dan jaringan VLAN20 dari departemen pemasaran, menggabungkannya dengan tiga switch.

Antara sakelar SW0 dan SW1, VLAN20 terhubung, dan antara SW0 dan SW2, VLAN10 terhubung karena kami menambahkan VLAN10 ke basis data VLAN dari sakelar SW1.

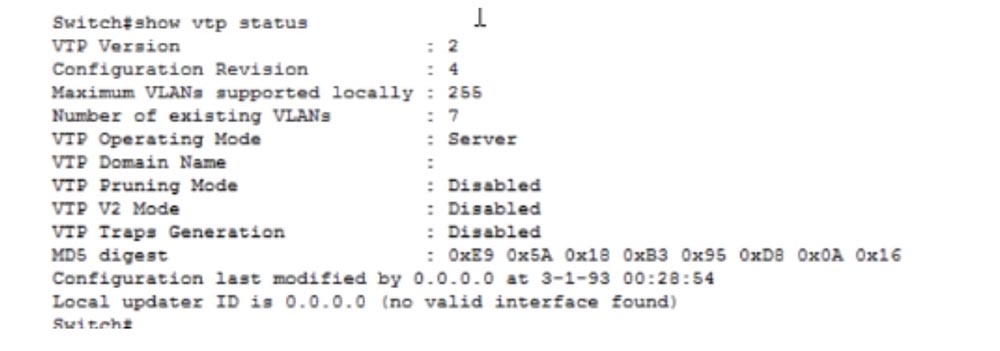

Untuk mempertimbangkan operasi protokol VTP, mari kita gunakan salah satu switch sebagai server VTP, biarlah SW0. Jika Anda ingat, secara default semua sakelar bekerja dalam mode server VTP. Mari kita pergi ke terminal command line switch dan masukkan perintah show vtp status. Anda melihat versi protokol VTP saat ini - 2 dan revisi jumlah konfigurasi 4. Jika Anda ingat, setiap kali perubahan dilakukan ke database VTP, angka revisi bertambah satu.

Jumlah maksimum VLAN yang didukung adalah 255. Jumlah ini tergantung pada merek switch Cisco tertentu, karena switch yang berbeda dapat mendukung sejumlah jaringan virtual lokal yang berbeda. Jumlah VLAN yang ada adalah 7, dalam satu menit kami akan mempertimbangkan jenis jaringan apa. Mode manajemen VTP adalah server, nama domain tidak diatur, mode Pemangkasan VTP dinonaktifkan, kami akan kembali ke ini nanti. Mode Generasi Perangkap VTP V2 dan VTP juga dinonaktifkan. Anda tidak perlu tahu tentang dua mode terakhir untuk lulus ujian CCNA 200-125, jadi Anda tidak perlu khawatir tentang mereka.

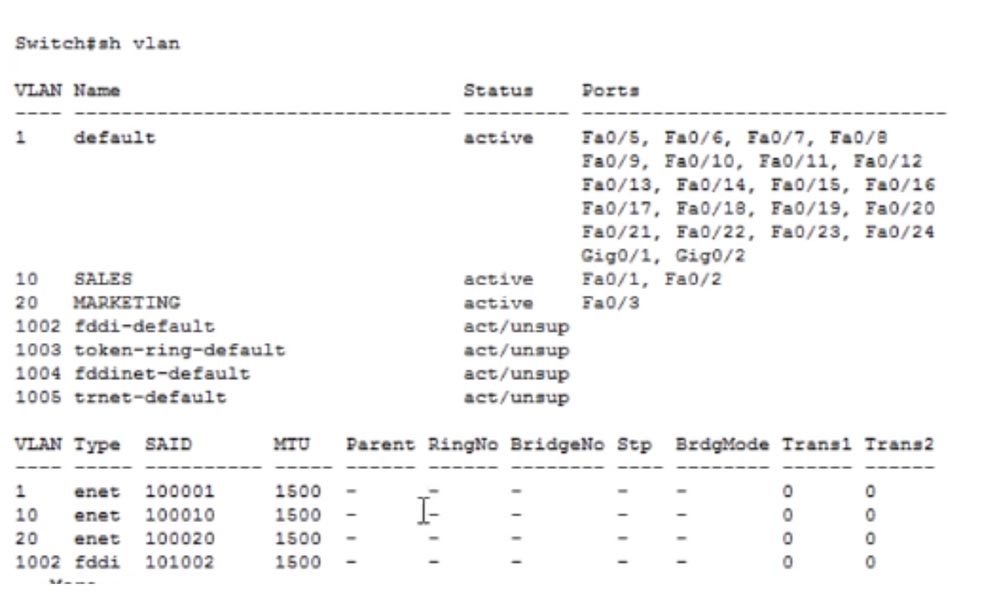

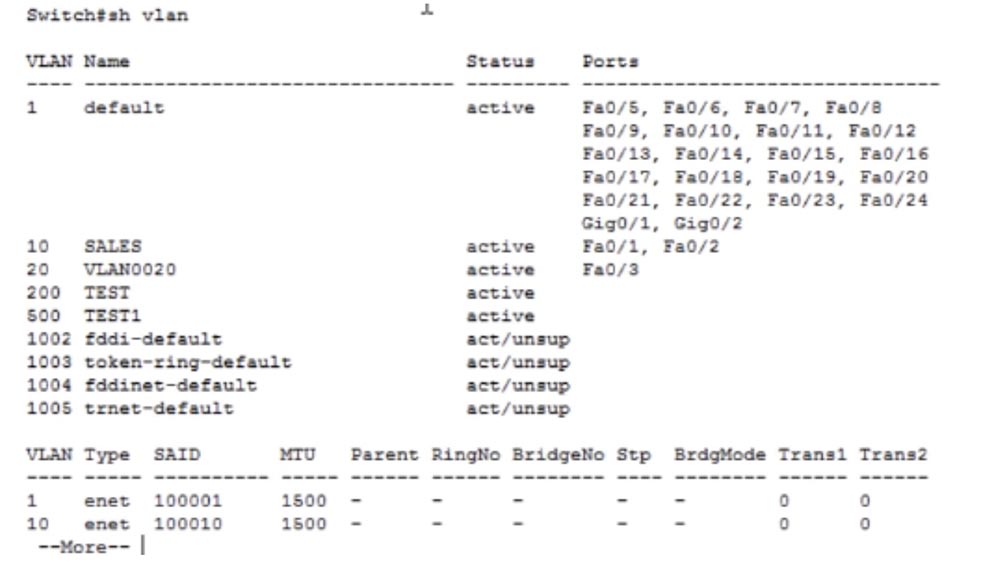

Mari kita lihat pada basis data VLAN, yang kita gunakan perintah show vlan. Seperti yang kita lihat di video sebelumnya, kami memiliki 4 jaringan yang tidak didukung: 1002, 1003, 1004, dan 1005.

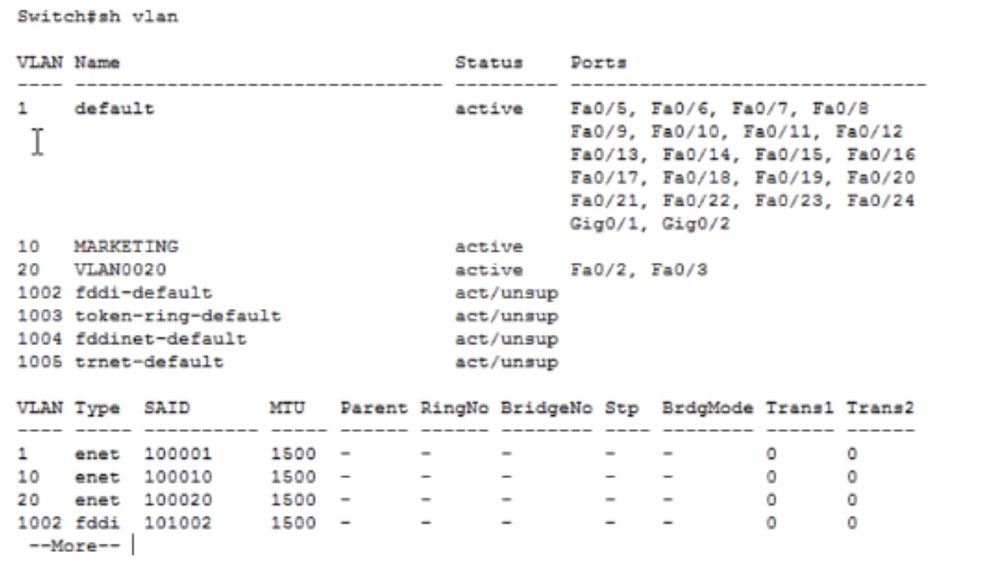

Ini juga mencantumkan 2 VLAN 10 dan 20 yang kami buat dan jaringan standar VLAN1. Sekarang mari kita beralih ke sakelar lain dan masukkan perintah yang sama untuk melihat status VTP. Anda melihat bahwa nomor revisi untuk saklar ini adalah 3, itu dalam mode server VTP dan semua informasi lainnya mirip dengan saklar pertama. Ketika saya memasukkan perintah show VLAN, saya akan melihat bahwa kami membuat 2 perubahan dalam pengaturan, satu kurang dari switch SW0, itulah sebabnya jumlah revisi SW1 adalah 3. Kami membuat 3 perubahan dalam pengaturan default switch pertama, jadi nomor revisi meningkat menjadi 4.

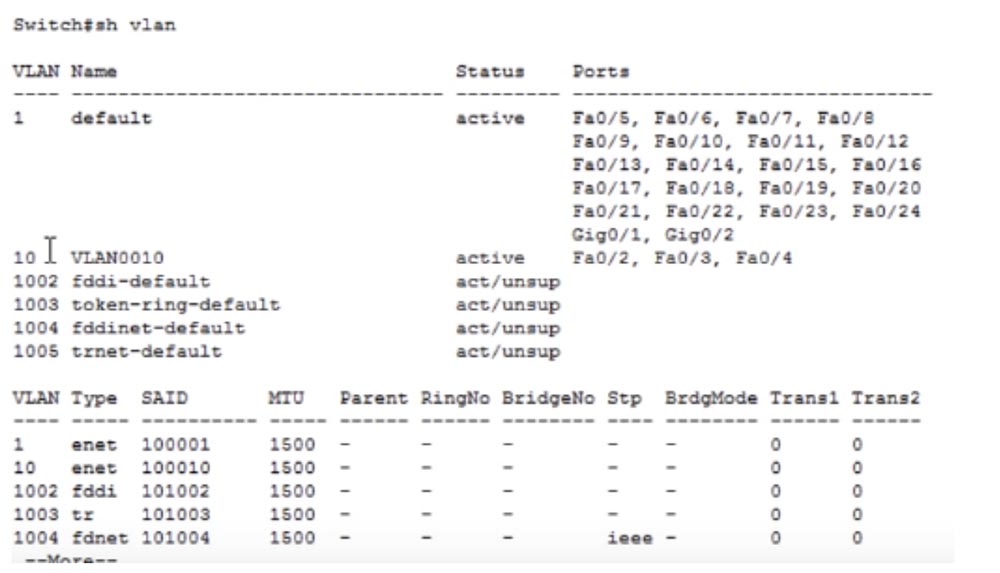

Sekarang mari kita lihat status SW2. Angka revisi di sini adalah 1, dan ini aneh. Kami harus memiliki revisi kedua, karena 1 perubahan dibuat ke pengaturan. Mari kita lihat basis data VLAN.

Kami melakukan satu perubahan dengan membuat jaringan VLAN10, dan saya tidak tahu mengapa informasi ini tidak diperbarui. Mungkin ini disebabkan oleh fakta bahwa kami tidak memiliki jaringan yang nyata, tetapi sebuah simulator jaringan perangkat lunak di mana mungkin ada kesalahan. Ketika Anda memiliki kesempatan untuk bekerja dengan perangkat nyata saat berlatih di Cisco, ini akan membantu Anda lebih dari simulator Packet Tracer. Hal lain yang bermanfaat dengan tidak adanya perangkat nyata adalah GNC3, atau simulator jaringan Cisco. Ini adalah emulator yang menggunakan sistem operasi perangkat yang sebenarnya, misalnya router. Ada perbedaan antara simulator dan emulator - yang pertama adalah program yang terlihat seperti router nyata, tetapi tidak. Emulator secara terprogram hanya menciptakan perangkat itu sendiri, tetapi menggunakan perangkat lunak nyata untuk operasinya. Tetapi jika Anda tidak memiliki kesempatan untuk bekerja dengan perangkat lunak Cisco IOS nyata, opsi terbaik adalah Packet Tracer.

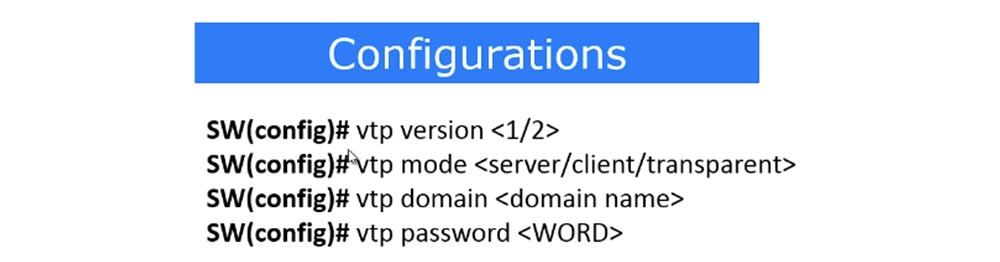

Jadi, kita perlu mengkonfigurasi SW0 sebagai server VTP, untuk ini saya masuk ke mode konfigurasi global dan masukkan perintah vtp versi 2. Seperti yang saya katakan, kita dapat menginstal versi protokol yang kita butuhkan - 1 atau 2, dalam hal ini kita butuh versi kedua. Selanjutnya, dengan perintah mode vtp, kami mengatur mode VTP switch - server, klien, atau transparan. Dalam hal ini, kita memerlukan mode server, dan setelah memasukkan perintah mode server vtp, sistem menampilkan pesan bahwa perangkat sudah dalam mode server. Selanjutnya, kita perlu mengkonfigurasi domain VTP, yang kita gunakan dengan perintah vtp domain nwking.org. Mengapa ini dibutuhkan? Jika ada perangkat lain dengan nomor revisi yang lebih tinggi di jaringan, semua perangkat lain dengan revisi yang lebih rendah mulai mereplikasi database VLAN dari perangkat ini. Namun, ini hanya terjadi ketika perangkat memiliki nama domain yang sama. Misalnya, jika Anda bekerja di nwking.org, Anda menentukan domain ini, jika di Cisco, maka domainnya adalah Cisco.com, dan seterusnya. Nama domain perangkat perusahaan Anda memungkinkan Anda membedakannya dari perangkat perusahaan lain atau perangkat jaringan eksternal lainnya. Jika Anda menetapkan nama domain perusahaan ke perangkat, Anda menjadikannya bagian dari jaringan perusahaan.

Hal selanjutnya yang harus dilakukan adalah mengatur kata sandi VTP. Diperlukan agar peretas, yang memiliki perangkat dengan jumlah revisi yang besar, tidak dapat menyalin pengaturan VTP-nya ke sakelar Anda. Saya memasukkan kata sandi cisco menggunakan perintah vtp kata sandi cisco. Setelah itu, replikasi data VTP antar sakelar akan dimungkinkan hanya jika kata sandi cocok. Jika kata sandi yang salah digunakan, basis data VLAN tidak akan diperbarui.

Mari kita coba membuat lebih banyak VLAN. Untuk melakukan ini, saya menggunakan perintah t config, gunakan perintah vlan 200 untuk membuat jaringan dengan angka 200, beri nama TEST dan simpan perubahan dengan perintah keluar. Lalu saya membuat jaringan vlan 500 lain dan menyebutnya TEST1. Jika sekarang Anda memasukkan perintah show vlan, maka dalam tabel jaringan virtual switch Anda dapat melihat dua jaringan baru yang tidak ada port yang ditugaskan.

Mari kita beralih ke SW1 dan melihat status VTP-nya. Kami melihat bahwa tidak ada yang berubah di sini, kecuali untuk nama domain, jumlah VLAN tetap sama dengan 7. Kami tidak melihat tampilan jaringan yang kami buat, karena kata sandi VTP tidak cocok. Mari kita atur kata sandi VTP pada switch ini dengan memasukkan perintah conf t, vtp pass, dan vtp password cisco secara berurutan. Sistem mengeluarkan pesan bahwa basis data perangkat VLAN sekarang menggunakan kata sandi Cisco. Mari kita lihat status VTP lagi untuk memeriksa apakah informasi telah direplikasi. Seperti yang Anda lihat, jumlah VLAN yang ada secara otomatis meningkat menjadi 9.

Jika Anda melihat basis data VLAN dari sakelar ini, Anda dapat melihat bahwa jaringan VLAN200 dan VLAN500 yang kami buat secara otomatis muncul di dalamnya.

Hal yang sama perlu dilakukan dengan saklar SW2 terakhir. Mari kita masukkan perintah show vlan - Anda melihat bahwa tidak ada perubahan di dalamnya. Demikian pula, tidak ada perubahan dalam status VTP. Agar sakelar ini memperbarui informasi, Anda juga perlu mengonfigurasi kata sandi, yaitu, memasukkan perintah yang sama seperti untuk SW1. Setelah itu, jumlah VLAN dalam status SW2 akan meningkat menjadi 9.

Untuk itulah protokol VTP digunakan. Ini adalah hal yang hebat, menyediakan pembaruan informasi secara otomatis di semua perangkat jaringan klien setelah membuat perubahan pada perangkat server. Anda tidak perlu secara manual membuat perubahan pada database VLAN dari semua switch - replikasi terjadi secara otomatis. Jika Anda memiliki 200 perangkat jaringan, perubahan Anda akan disimpan secara bersamaan di semua dua ratus perangkat. Untuk berjaga-jaga, kita perlu memastikan bahwa SW2 juga merupakan klien VTP, jadi buka pengaturan dengan perintah konfigurasi dan masukkan perintah klien mode vtp.

Jadi, di jaringan kami, hanya sakelar pertama dalam mode VTP Server, dua lainnya dalam mode VTP Client. Jika sekarang saya masuk ke pengaturan SW2 dan memasukkan perintah vlan 1000, saya mendapatkan pesan: "Konfigurasi VTP VLAN tidak diperbolehkan ketika perangkat dalam mode klien." Jadi, saya tidak bisa membuat perubahan apa pun ke basis data VLAN jika sakelar dalam mode klien VTP. Jika saya ingin melakukan perubahan, saya harus pergi ke server switch.

Saya masuk ke pengaturan terminal SW0 dan masukkan perintah vlan 999, beri nama IMRAN dan keluar. Jaringan baru ini muncul dalam database VLAN dari switch ini, dan jika saya sekarang pergi ke database dari switch client SW2, maka saya akan melihat bahwa informasi yang sama muncul di sini, yaitu replikasi terjadi.

Seperti yang saya katakan, VTP adalah perangkat lunak yang hebat, tetapi jika digunakan secara tidak tepat, protokol ini dapat mengganggu seluruh jaringan. Karena itu, Anda harus sangat berhati-hati dengan jaringan perusahaan jika nama domain dan kata sandi VTP tidak ditentukan. Dalam hal ini, yang dibutuhkan oleh peretas adalah memasukkan kabel sakelar ke stopkontak di dinding, menyambungkan ke sakelar kantor apa pun menggunakan protokol DTP dan kemudian, menggunakan trunk yang dibuat, memperbarui semua informasi menggunakan protokol VTP. Jadi peretas akan dapat menghapus semua VLAN penting, mengambil keuntungan dari kenyataan bahwa nomor revisi perangkatnya lebih tinggi daripada jumlah revisi switch yang tersisa. Pada saat yang sama, switch perusahaan akan secara otomatis mengganti semua informasi basis data VLAN dengan informasi yang direplikasi dari switch jahat, dan seluruh jaringan Anda akan runtuh.

Hal ini disebabkan oleh fakta bahwa komputer yang menggunakan kabel jaringan terhubung ke port switch tertentu yang terhubung dengan VLAN 10 atau VLAN20. Jika jaringan-jaringan ini dihapus dari basis data LAN sakelar, ia akan secara otomatis memutuskan port milik jaringan yang tidak ada. Biasanya, jaringan perusahaan dapat macet secara tepat karena sakelar hanya menonaktifkan port yang terkait dengan VLAN yang dihapus selama pembaruan berikutnya.

Untuk mencegah masalah seperti itu terjadi, Anda perlu mengatur nama domain VTP dan kata sandi atau menggunakan fungsi Keamanan Port Cisco, yang memungkinkan Anda untuk mengelola alamat MAC port switch dengan memperkenalkan berbagai pembatasan penggunaannya. Misalnya, jika orang lain mencoba mengubah alamat MAC, port akan segera dimatikan. Kami akan segera mengetahui fitur switch Cisco ini dengan sangat erat, dan sekarang Anda hanya perlu tahu bahwa Port Security memungkinkan Anda untuk memastikan bahwa VTP dilindungi dari penyerang.

Ringkas apa pengaturan VTP itu. Pilihan versi protokol ini adalah 1 atau 2, tujuan dari mode VTP adalah server, klien atau transparan. Seperti yang saya katakan, mode terakhir tidak memperbarui database VLAN dari perangkat itu sendiri, tetapi hanya meneruskan semua perubahan ke perangkat tetangga. Berikut ini adalah perintah untuk menetapkan nama domain dan kata sandi: vtp domain <domain name> dan vtp password <password>.

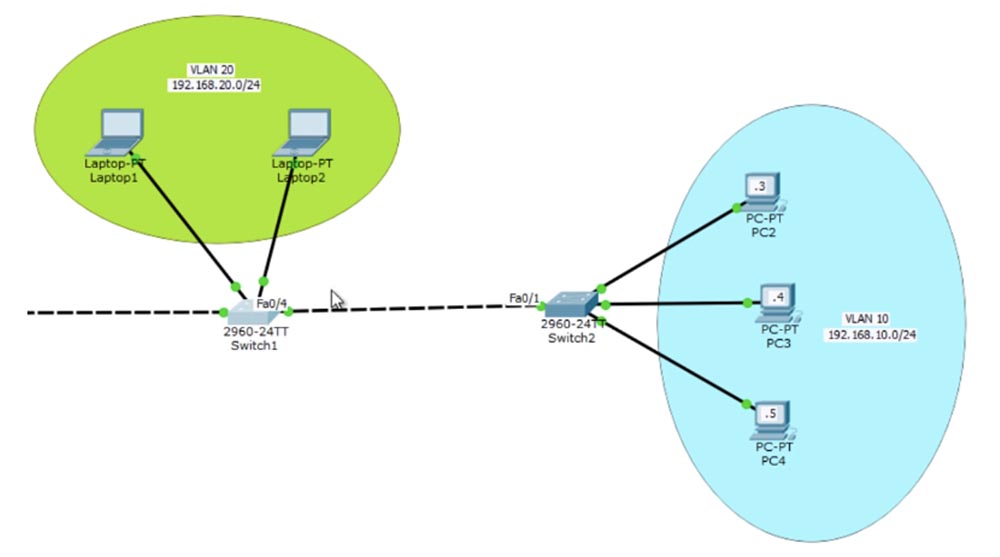

Sekarang mari kita bicara tentang pengaturan Pemangkasan VTP. Jika Anda melihat topologi jaringan, Anda dapat melihat bahwa ketiga switch memiliki database VLAN yang sama, yang berarti bahwa VLAN10 dan VLAN20 adalah bagian dari ketiga switch. Secara teknis, switch SW2 tidak memerlukan jaringan VLAN20, karena tidak memiliki port yang terkait dengan jaringan ini. Namun, terlepas dari ini, semua lalu lintas yang dikirim dari komputer Laptop0 melalui VLAN20 beralih ke SW1 dan dari itu pergi ke port SW2 melalui trunk. Tugas utama Anda sebagai spesialis jaringan adalah memastikan bahwa sesedikit mungkin data dikirimkan melalui jaringan. Anda harus memastikan transfer data yang diperlukan, tetapi bagaimana membatasi transfer informasi yang tidak diperlukan untuk perangkat ini?

Anda harus memastikan bahwa lalu lintas yang ditujukan untuk perangkat VLAN20 tidak akan pergi ke port SW2 melalui trunk saat tidak diperlukan. Artinya, lalu lintas Laptop0 harus mencapai SW1 dan selanjutnya ke komputer di jaringan VLAN20, tetapi tidak boleh melampaui port trunk kanan SW1. Ini dapat dicapai dengan menggunakan Pemangkasan VTP.

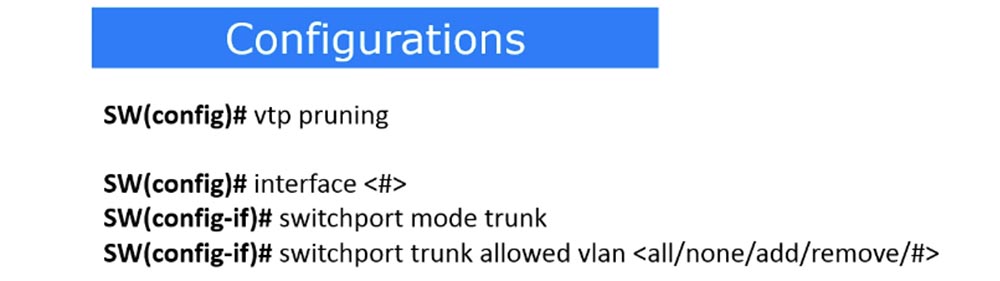

Untuk melakukan ini, kita perlu pergi ke pengaturan VTP server SW0, karena, seperti yang sudah saya katakan, pengaturan VTP hanya dapat dibuat melalui server, pergi ke pengaturan konfigurasi global dan ketik perintah pemangkasan vtp. Karena Packet Tracer hanyalah sebuah simulator, tidak ada perintah seperti itu di baris perintahnya yang diminta. Namun, ketika saya mengetik pemangkasan vtp dan tekan "Enter", sistem akan melaporkan bahwa pemangkasan vtp tidak tersedia.

Dengan menggunakan perintah show vtp status, kita akan melihat bahwa mode Pemangkasan VTP dalam keadaan dinonaktifkan, jadi kita harus membuatnya tersedia dengan memindahkannya ke posisi aktifkan. Setelah melakukan ini, kami mengaktifkan mode Pemangkasan VTP pada ketiga sakelar jaringan kami dalam domain jaringan.

Biarkan saya mengingatkan Anda apa itu VTP Pruning. Ketika kami mengaktifkan mode ini, server sakelar SW0 memberi tahu sakelar SW2 bahwa hanya VLAN10 yang dikonfigurasi pada port-portnya. Setelah itu, sakelar SW2 memberi tahu sakelar SW1 bahwa ia tidak memerlukan lalu lintas selain lalu lintas yang ditujukan untuk jaringan VLAN10. Sekarang, berkat Pemangkasan VTP, sakelar SW1 memiliki informasi bahwa ia tidak perlu mengirim lalu lintas VLAN20 pada trunk SW1-SW2.

Sebagai administrator jaringan, ini sangat nyaman bagi Anda. Anda tidak perlu memasukkan perintah secara manual, karena sakelar cukup pintar untuk mengirim persis apa yang dibutuhkan perangkat jaringan tertentu. Jika besok Anda akan menempatkan unit staf pemasaran lain di gedung tetangga dan menghubungkan jaringan VLAN20-nya untuk beralih SW2, sakelar ini akan segera memberi tahu sakelar SW1 bahwa sekarang ia memiliki jaringan VLAN10 dan VLAN20 dan akan meminta Anda untuk mentransfer lalu lintas untuk kedua jaringan ke sana. Informasi ini terus diperbarui pada semua perangkat, yang membuat komunikasi lebih efisien.

Ada cara lain untuk menentukan transfer lalu lintas - gunakan perintah yang memungkinkan transfer data hanya untuk VLAN yang ditentukan. Saya masuk ke pengaturan switch SW1, di mana saya tertarik pada port Fa0 / 4, dan masukkan perintah int fa0 / 4 dan switchport trunk diizinkan vlan. Karena saya sudah tahu bahwa SW2 hanya memiliki VLAN10, saya dapat menentukan saklar SW1 sehingga port trunk-nya hanya mengizinkan lalu lintas untuk jaringan ini untuk lewat dengan menggunakan perintah vlan yang diizinkan. Jadi, saya memprogram port trunk Fa0 / 4 untuk mengirimkan traffic hanya untuk VLAN10. Ini berarti bahwa port ini tidak akan melewatkan lalu lintas lebih lanjut VLAN1, VLAN20 atau jaringan lain kecuali yang ditentukan.

Anda mungkin bertanya mana yang lebih baik untuk digunakan - Pemangkasan VTP atau perintah vlan yang diizinkan. Jawabannya subyektif, karena dalam beberapa kasus masuk akal untuk menggunakan metode pertama, dan dalam beberapa hal - yang kedua. Sebagai administrator jaringan, Anda sendiri harus memilih solusi terbaik. Dalam beberapa kasus, keputusan untuk memprogram port untuk mengizinkan lalu lintas untuk VLAN tertentu bisa baik, tetapi dalam beberapa kasus itu bisa buruk. Dalam kasus jaringan kami, menggunakan perintah vlan yang diizinkan dapat dijamin jika kami tidak akan mengubah topologi jaringan. Tetapi jika ada orang yang kemudian ingin menambahkan sekelompok perangkat yang menggunakan VLAN20 ke SW 2, lebih disarankan untuk menerapkan mode Pemangkasan VTP.

Jadi, mengatur Pemangkasan VTP adalah dengan menggunakan perintah berikut. Perintah pemangkasan vtp menyediakan penggunaan otomatis mode ini. Jika Anda ingin mengonfigurasi Pemangkasan VTP port trunk untuk secara manual melewatkan lalu lintas VLAN tertentu, kemudian gunakan perintah untuk memilih antarmuka nomor port trunk <#>, aktifkan trunk mode switchport trunk mode dan aktifkan lalu lintas jaringan tertentu menggunakan trunk switchport yang diizinkan vlan < semua / tidak ada / tambahkan / hapus / #>.

Anda dapat menggunakan 5 parameter dalam perintah terakhir. Semua berarti lalu lintas diizinkan untuk semua VLAN, tidak ada - lalu lintas tidak diizinkan untuk semua VLAN. Jika Anda menggunakan parameter add, Anda dapat menambahkan traffic untuk jaringan lain. Misalnya, kami telah mengizinkan lalu lintas VLAN10, dan dengan perintah add Anda juga dapat mengizinkan berlalunya lalu lintas jaringan VLAN20. Perintah hapus memungkinkan Anda untuk menghapus salah satu jaringan, misalnya, jika Anda menggunakan parameter hapus 20, hanya transmisi lalu lintas VLAN10 yang tersisa.

Sekarang pertimbangkan VLAN asli. Kami telah mengatakan bahwa VLAN asli adalah jaringan virtual untuk melewatkan lalu lintas tanpa tanda melalui port trunk tertentu.

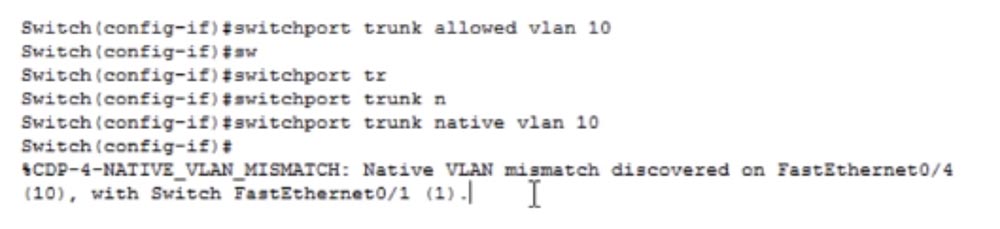

Saya masuk ke pengaturan port tertentu, seperti yang ditunjukkan oleh header baris perintah SW (config-if) #, dan menggunakan switchport trunk native vlan <network number> command, misalnya, VLAN10. Sekarang semua lalu lintas VLAN10 akan melewati tag tanpa tag.

Kembali ke topologi jaringan logis di jendela Paket Pelacak. Jika saya menggunakan perintah switchport trunk native vlan 20 untuk port switch Fa0 / 4, maka semua lalu lintas jaringan VLAN20 akan melalui trunk Fa0 / 4 - SW2 tanpa tanda. Ketika saklar SW2 menerima lalu lintas ini, ia akan berpikir: "ini adalah lalu lintas yang tidak ditandai, jadi saya harus meneruskannya ke VLAN asli". Untuk sakelar ini, VLAN asli adalah jaringan VLAN1. Jaringan 1 dan 20 tidak terhubung dengan cara apa pun, tetapi karena mode VLAN asli digunakan, kami memiliki kesempatan untuk mengarahkan lalu lintas VLAN20 ke jaringan yang sama sekali berbeda. Namun, lalu lintas ini tidak akan dienkapsulasi, dan jaringan itu sendiri harus tetap cocok.

Mari kita lihat sebuah contoh. Saya akan masuk ke pengaturan SW1 dan menggunakan switchport trunk native vlan 10. Perintah Sekarang setiap lalu lintas VLAN10 akan datang dari port trunk tanpa tanda. Ketika mencapai port trunk SW2, switch akan mengerti bahwa ia harus meneruskannya ke VLAN1. Sebagai hasil dari solusi ini, lalu lintas tidak akan dapat mencapai PC2, 3, dan 4 komputer, karena mereka terhubung ke port akses switch yang dimaksudkan untuk VLAN10.

, native VLAN Fa0/4, VLAN10, Fa0/1, VLAN1. , - native VLAN.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? ,

30% entry-level , : VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps $20 ? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?