Apple secara aktif memperkenalkan kepada massa gagasan bahwa semuanya sekarang sesuai dengan privasi data pengguna untuk produk mereka. Tetapi para peneliti dari Hexway menemukan bahwa mekanisme Bluetooth LE (BLE) standar dan aktif digunakan memungkinkan Anda untuk belajar banyak tentang iPhone Anda.

Jika Bluetooth dihidupkan, maka siapa pun dalam jangkauan sinyal dapat mengetahui:

- status perangkat

- informasi biaya;

- nama perangkat

- Status Wi-Fi

- ketersediaan buffer;

- Versi iOS

- nomor telepon

Kemungkinan besar, ini karena fitur "Temukan saya" yang baru diumumkan tahun ini (Fitur Apple 'Temukan Saya' Menggunakan Kriptografi Sangat Pintar | WIRED ). Esensinya adalah menciptakan ekosistem perangkat Apple yang saling bertukar informasi BLE satu sama lain untuk melacak perangkat yang dicuri dan hilang tanpa menggunakan GPS dan saluran komunikasi seluler, bahkan ketika dimatikan . Meskipun dinyatakan demikian

... itu membangun fitur pada sistem enkripsi unik yang dirancang dengan hati-hati untuk mencegah pelacakan semacam itu - bahkan oleh Apple sendiri

Terjemahan: [Cari saya] menggunakan cryptosystem unik yang dirancang untuk mencegah pelacakan [oleh orang lain], termasuk Apple.

Contoh vektor serangan yang relevan

Tetesan udara

Teknologi ini memungkinkan Anda untuk bertukar file antara perangkat Apple tanpa koneksi Internet. Setiap kali Anda "berbagi" perangkat mengirim hash telepon Anda ke SHA256. Dengan demikian, setelah membuat basis data nomor telepon (hash: nomor telepon), Anda bisa mendapatkan cukup efisien menangkap telepon di tempat-tempat ramai ... dan mengirim pesan pribadi ke pemiliknya melalui iMessage (Anda bisa mendapatkan nama pemilik melalui TrueCaller atau dari nama perangkat). Keuntungan untuk toko lebih dari jelas: mengirim spam kepada semua orang yang lewat.

Mendapatkan Kata Sandi Wi-Fi

Saat terhubung ke jaringan Wi-Fi Apple, perangkat mengirim permintaan siaran, dan perangkat yang ramah Apple dapat membantu Anda mengakses jaringan jika pengguna menginginkannya. Jika Anda mendapatkan 3 byte hash dari satu karyawan dan, ketika mencoba terhubung ke jaringan perusahaan, membuat Siaran dengan data yang diterima, maka mungkin karyawan lain akan sangat baik dan, melihat nama yang dikenal dalam permintaan, akan membagikan kata sandi dengan Anda.

Bagaimana cara kerjanya

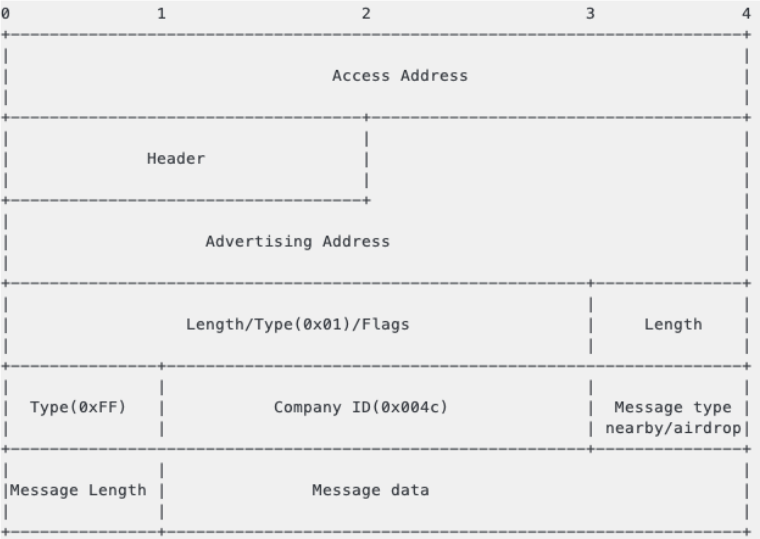

Analisis paket BLE

Dengan memodifikasi skrip dari paket py-bluetooth-utils, Anda dapat melihat sniffer lalu lintas BLE. Apple menggunakan pesan ADV_IND untuk mengirim status perangkat.

Beriklan struktur paket

Pesan Terdekat

Jenis pesan contoh:

0x05 - Airdrop

0x07 - Airpods

0x10 - Di dekatnya

0x0b - Tonton Koneksi

0x0c - Handoff

0x0d - Pengaturan Wi-Fi

0x0e - Hotspot

0x0f - Jaringan Bergabung Wi-Fi

Juga dari paket terdekat Anda bisa mendapatkan status:

0x0b - Layar beranda

0x1c - Layar beranda

0x1b - Layar beranda

0x11 - Layar beranda

0x03 - Mati

0x18 - Mati

0x09 - Mati

0x13 - Mati

0x0a - Mati

0x1a - Mati

0x01 - Mati

0x07 - Layar kunci

0x17 - Layar kunci

0x0e - Memanggil

0x5b - Layar beranda

0x5a - Mati

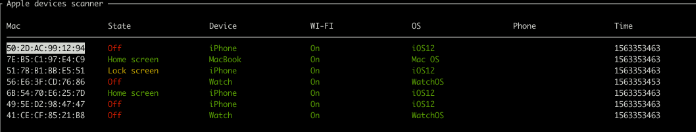

Sebagai hasilnya, Anda dapat membuat penganalisa paket BLE sederhana:

WiFi

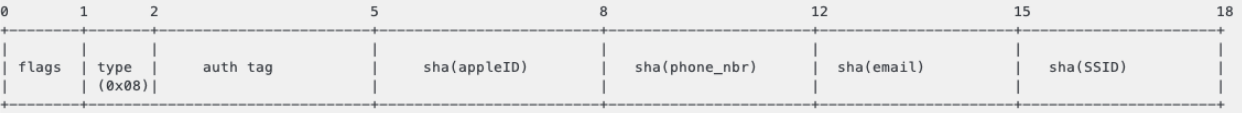

Saat mencoba menyambungkan ke Wi-Fi dari perangkat A, paket struktur berikut dikirim yang berisi tiga byte pertama dari hash SHID256 AppleID (5-7 byte), nomor telepon (8-11 byte), email (12-14 byte):

Agaknya, perangkat Apple hash semua kontak dan dibandingkan dengan yang diterima dalam paket iklan. Ketika perangkat B menerima paket dengan hash kontak yang cocok, perangkat B akan menawarkan kata sandi koneksi jaringan ke perangkat A.

Jika Anda menghasilkan tabel hash nomor telepon untuk wilayah tertentu (sekitar beberapa juta), maka untuk 3 byte pertama hash Anda bisa mendapatkan tabrakan urutan beberapa puluh angka per hash. Ada dua cara untuk memeriksa kebenaran angka:

- Beberapa angka dapat dikecualikan dengan memeriksanya melalui HLR ( HLR Lookup - Front Page - Index ).

- Karena nomor tersebut harus dikaitkan dengan AppleID, Anda dapat memeriksa melalui iMessage.

Bagaimanapun, set angka yang diperoleh akan memungkinkan deanonimisasi pemilik cukup efektif (misalnya, lebih lanjut menggunakan metode rekayasa sosial).

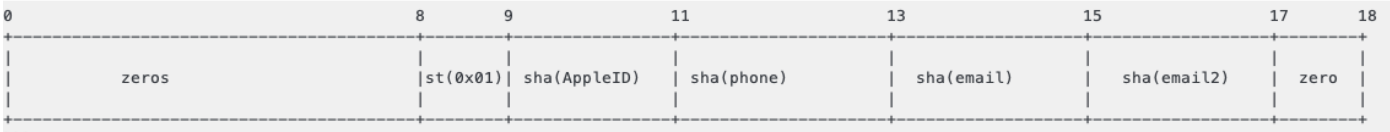

Tetesan udara

Apple AirDrop memiliki tiga pengaturan privasi:

- Menerima Mati.

- Hanya Kontak.

- Semuanya

Ketika AirDrop dimulai, paket struktur berikut dikirim, berisi dua byte hash AppleID, email, dan nomor telepon:

Pada saat yang sama, AirDrop hanya digunakan untuk memulai transfer, untuk transfer data itu sendiri, koneksi peer2peer melalui Wi-Fi (AWDL - Apple Wireless Direct Link) digunakan.

Selama otentikasi, pengirim mengirim data catatan pengirim untuk memverifikasi pengaturan privasi penerima. Pesan ini berisi hash lengkap SHA256 pengirim. Dengan demikian, penyerang dapat menanggapi semua permintaan AirDrop BLE lainnya, menerima nomor hash penuh.

Skema operasi AirDrop:

Meringkas

Hanya sebagian dari kebocoran informasi yang dimungkinkan menggunakan BLE dipertimbangkan. Pada saat ini, sulit untuk menyebutnya sebagai kerentanan, alih-alih, penerapan yang buruk dari ekosistem baru Apple. Apa, pada prinsipnya, mereka sendiri menyatakan:

Apple memperingatkan bahwa itu masih versi yang agak disederhanakan dari protokol Find My, dan bahwa sistem masih dapat berubah sebelum sebenarnya dirilis di MacOS Catalina dan iOS 13 akhir tahun ini. ©

Wired

Terjemahan: Apple memperingatkan bahwa versi sederhana dari protokol Find My saat ini sedang digunakan dan akan diperbarui dalam rilis mendatang di akhir tahun.

Saat ini, tidak ada cara untuk mencegah kebocoran data selain mematikan Bluetooth. Selain itu, perilaku ini tipikal untuk iOS versi 10.3.1 dan lebih tinggi (termasuk iOS 13 beta). Perangkat yang lebih lama (hingga iPhone 6s) juga menggunakan fungsi ini, tetapi dengan jumlah pesan yang terbatas, mungkin untuk menghemat daya baterai.

Referensi

GitHub - hexway / apple_bleee: penelitian Apple BLE

Pemutih apel. Semua orang tahu Apa yang Terjadi di iPhone Anda - hexway