UPDATE : di Firefox 68 saat ini, kerentanan telah diperbaiki (terima kasih kepada Dukat ).

Trishita Tiwari dan Ari Trachtenberg dari Boston University menerbitkan sebuah makalah yang menunjukkan metode serangan baru untuk memindai port pada host di jaringan internal pengguna atau pada host lokal ( CVE-2019-11728 ). Serangan dilakukan menggunakan header HTTP Alt-Svc, diperkenalkan di Layanan Alternatif HTTP RFC-7838 (disetujui pada 2016).

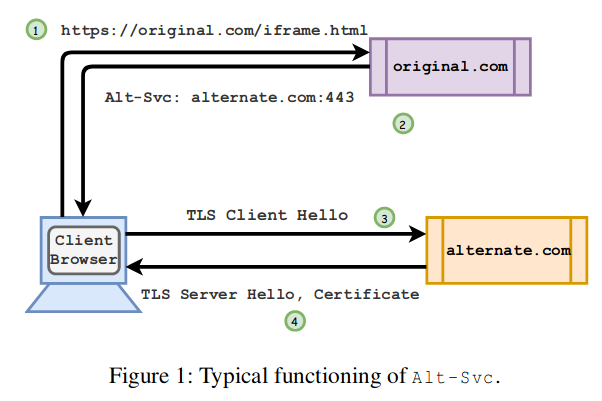

Header HTTP Alt-Svc memungkinkan Anda untuk mengalihkan permintaan ke host dan port baru. Ini digunakan untuk menyeimbangkan beban. Sebagai contoh:

Alt-Svc: http/1.1="other.example.com:443";ma=200;persist=1

menginstruksikan browser untuk terhubung ke host other.example.org pada port 443 untuk menerima halaman yang diminta menggunakan HTTP / 1.1. Parameter "ma" menetapkan durasi maksimum pengalihan. Selain HTTP / 1.1, HTTP / 2-over-TLS (h2), HTTP / 2-over plain text (h2c), protokol SPDY (spdy) dan QUIC (quic) menggunakan UDP didukung.

Host penyerang dapat secara berurutan beralih ke alamat jaringan internal dan port jaringan, menggunakan penundaan antara permintaan berulang sebagai tanda: ketika sumber daya yang dialihkan tidak tersedia, browser langsung menerima paket RST sebagai respons dan segera menandai layanan alternatif yang tidak tersedia dan mengatur ulang masa pakai pengalihan yang ditentukan dalam permintaan. Jika port jaringan terbuka, maka dibutuhkan waktu lebih lama untuk menyelesaikan koneksi (upaya akan dilakukan untuk membuat koneksi dengan pertukaran paket yang sesuai) dan browser tidak akan merespons secara instan.

Ini juga memungkinkan Anda untuk melewati pembatasan pada koneksi ke port yang browser anggap tidak aman untuk koneksi ( Firefox , Chrome ), misalnya, port pada mail dan layanan DNS.

Kemungkinan metode serangan selain pemindaian port:

- Serangan DDoS dengan amplifikasi. Misalnya, jabat tangan TLS untuk layanan non-HTTP memaksa server untuk mengirimkan informasi sertifikat ke klien, memaksa server untuk merespons 60 kali dengan lebih banyak data daripada yang diminta.

- Abaikan malware dan perlindungan phishing dengan Google Safe Browsing. Mengarahkan kembali ke host jahat menggunakan Alt-Svc tidak menghasilkan peringatan.

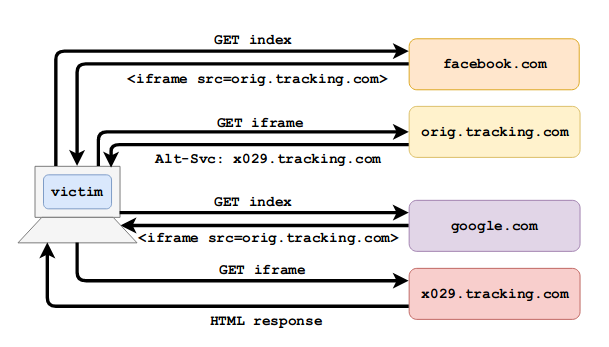

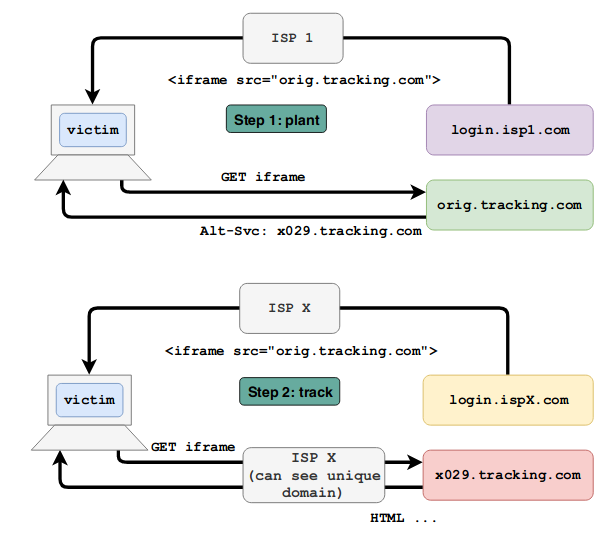

- Melacak pengguna dengan melewati cara perlindungan dari pelacak. Ini menggunakan iframe yang memanggil Alt-Svc ke penangan pelacakan gerakan eksternal. Ini juga dapat digunakan untuk melacak pengguna oleh penyedia yang memiliki halaman web untuk akses, misalnya, portal captive WiFi. Browser pengguna mengingat Alt-Svc unik untuk iframe dari domain pelacakan. Lain kali Anda mengunjungi halaman ini, Anda dapat melihat di tingkat jaringan ke mana browser klien akan pergi.

- Jika sebuah situs menggunakan pengalihan Alt-Svc, maka ISP (atau man-in-the-middle lainnya), ketika seorang pengguna pergi ke halaman tertentu, dapat menetapkan fakta dari kunjungan sebelumnya ke situs ini.

- Log IDS menyumbat dengan false positive

Untuk Firefox, pemrosesan Alt-Svc dapat dinonaktifkan sebagai berikut: about: config -> network.http.altsvc.enabled: false (terima kasih atas tip untuk Anonymous dengan opennet).