Saat ini, tidak ada perangkat dengan koneksi jaringan yang terlindung dari kemungkinan peretasan. Bahkan kameranya.

Pada konferensi hacker DEF CON 2019, Eyal Itkin dari Check Point Software Technologies

mengungkapkan eksploitasi langsung pertama di dunia untuk protokol

PTP (Picture Transfer Protocol). Banyak DSLR modern mendukung transfer file melalui WiFi. Dalam hal ini, titik akses WiFi berbahaya dijelaskan, yang terhubung dengan kamera di sekitarnya secara otomatis.

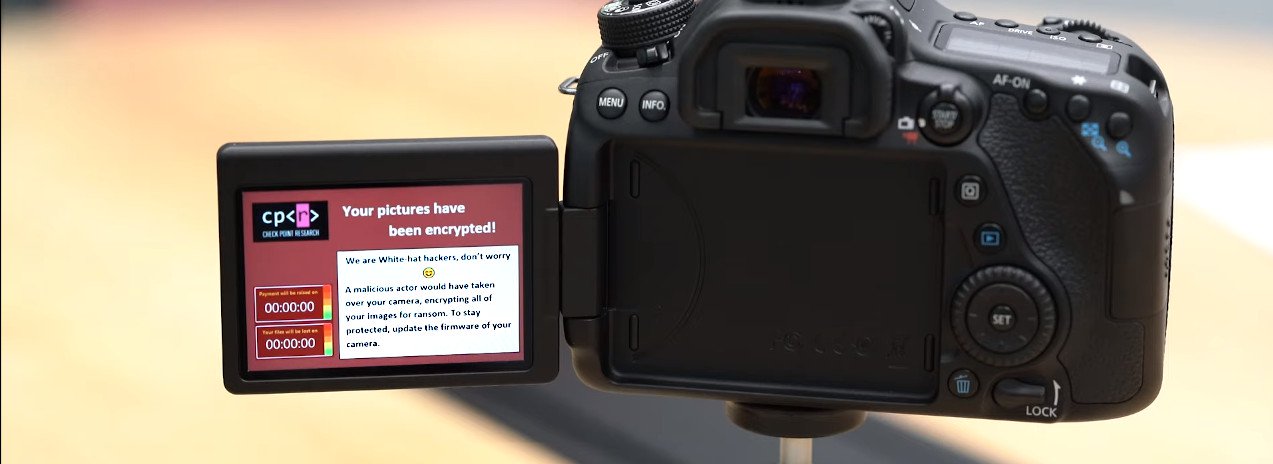

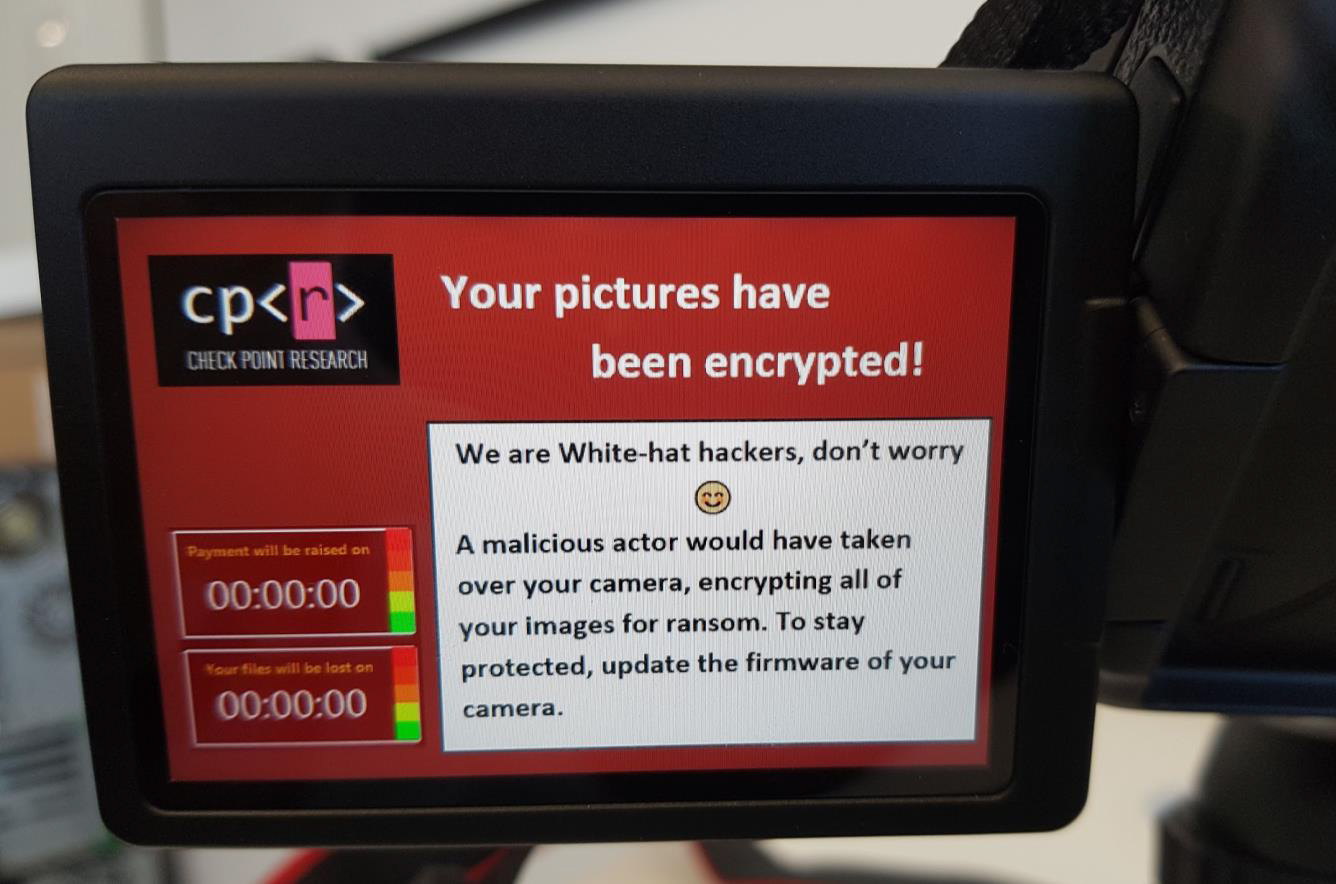

Eksploitasi juga berfungsi ketika kamera terhubung secara fisik ke komputer melalui PTP / USB. Dalam kedua kasus, penyerang dapat membuat koneksi dengan kamera dan memuat kode yang dapat dieksekusi di atasnya. Misalnya, mengenkripsi semua gambar pada kartu.

Misalnya, Check Point Eyal Itkin mengunggah versi demo dari malware ransomware ke kamera Canon EOS 80D yang mengenkripsi file pada kartu flash. Itkin menyarankan bahwa ini adalah model monetisasi yang sangat nyata: seringkali foto-foto peristiwa kehidupan yang penting disimpan di sana, sehingga orang ingin membayar untuk mendapatkannya kembali.

Selain ransomware, metode eksploitasi eksploitasi lain secara teori dimungkinkan:

- Ketidakmampuan total

- Menggunakan kamera untuk spionase (dia sudah mengambil foto)

Mereka memilih model Canon karena pabrikan ini mengendalikan lebih dari 50% pasar kamera digital global. Selain itu, gerakan modding ekstensif telah dikembangkan di sekitar kamera Canon. Aktivis membalikkan firmware dan perangkat keras yang direkayasa untuk melepaskan firmware gratis dengan fungsionalitas yang ditingkatkan: lihat

Magic Lattern dan

Canon Hack Development Kit (CHDK).

Tetapi metode serupa berlaku untuk kamera lain, karena semuanya mendukung PTP dengan cara standar. Dan protokol ini memiliki sifat penting yang mendukung peretasan:

- tidak ada otentikasi dan enkripsi (protokol awalnya dibuat di bawah USB, maka keberadaan PTP / IP tidak diasumsikan);

- mendukung lusinan tim kompleks dengan fungsionalitas yang kaya;

- Dukungan WiFi.

Sehubungan dengan peretasan, Canon mengeluarkan tambalan dan

peringatan keamanan , yang merekomendasikan pengguna untuk mengambil tindakan pencegahan, jangan terhubung ke WiFi yang mencurigakan dan menonaktifkan fungsi jaringan jika tidak digunakan.

Demo video

Serang Detail Teknis

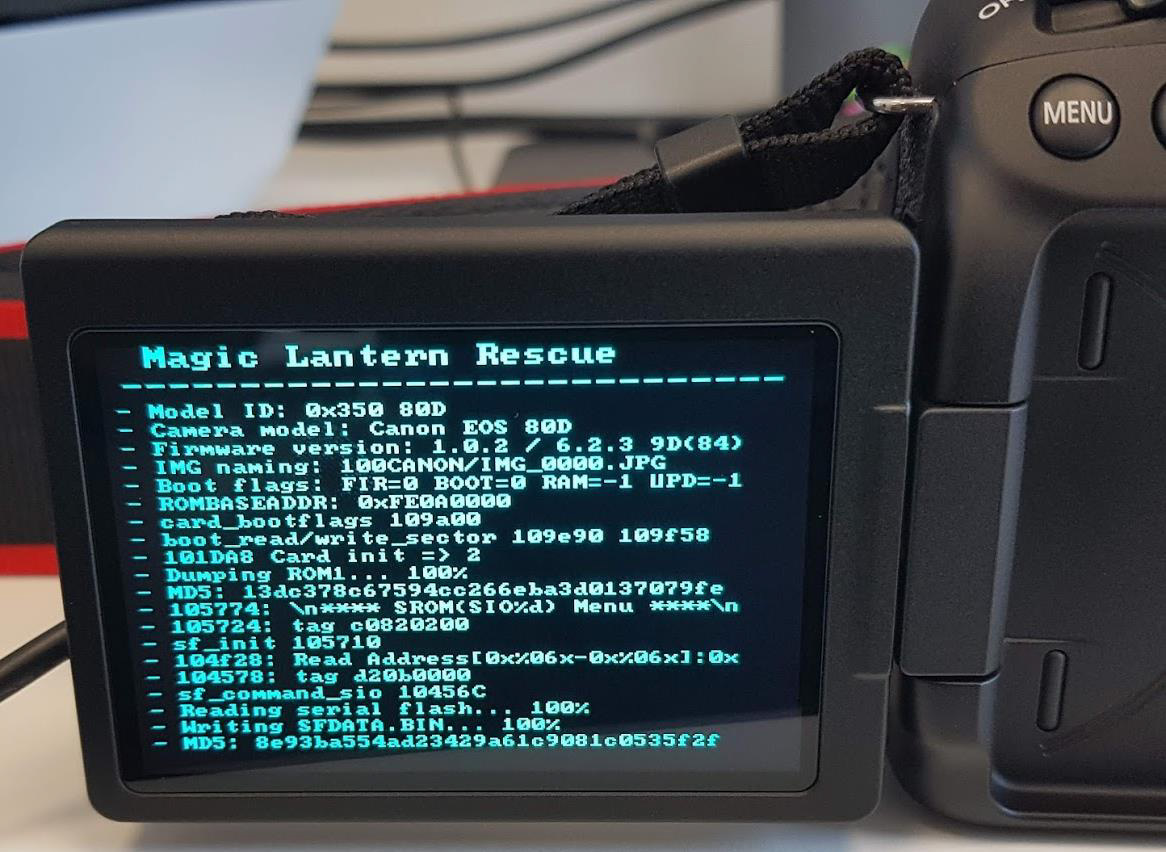

Hal pertama yang dilakukan peretas adalah merekayasa balik dan menganalisis firmware kamera. Ternyata itu dienkripsi oleh AES, tetapi tidak ada kunci. Tetapi komunitas Magic Lattern telah memecahkan masalah ini. Mereka menggunakan ROM Dumper dan mendapat kunci.

Dump dimuat ke IDA, dan Magic Lattern memiliki database yang baik dengan alamat yang didokumentasikan dari mana fungsi ini atau itu dipanggil. Kamera Canon menggunakan OS real-time milik DryOS. Berkat dia, perangkat ini dapat melakukan reboot hanya dalam tiga detik.

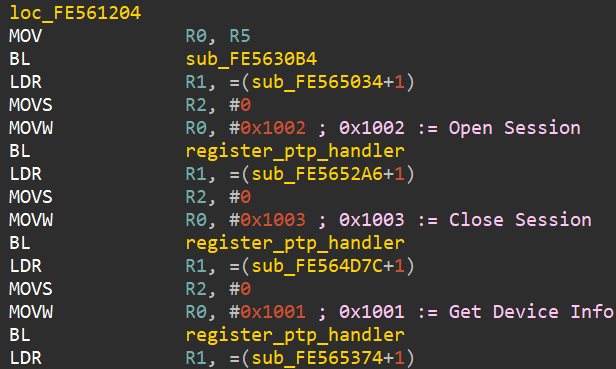

Berikut adalah

daftar perintah PTP dengan opcodes di DryOS. Untuk menemukan kode yang diperlukan dalam firmware, cukup untuk memulai pencarian untuk konstanta yang sesuai ditunjukkan dalam daftar untuk setiap perintah.

Analisis dangkal dari beberapa fungsi yang bekerja dengan perintah PTP menunjukkan bahwa mereka agak sulit diimplementasikan (148 penangan unik dalam satu fungsi) dan ada kerentanan yang jelas dalam buffer overflows.

Itkin menemukan empat kerentanan buffer overflow ketika memanggil empat perintah PTP (SendObjectInfo, NotifyBtStatus, BLERequest, SendHostInfo): nomor kerentanan CVE-2019-5994, CVE-2019-5998, CVE-2019-5999, CVE-2019-5999, CVE-2019-6000). Menariknya, dua kerentanan terkait dengan pemrosesan Bluetooth, meskipun model kamera ini tidak mendukung Bluetooth.

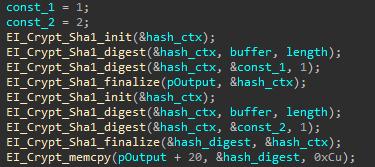

Sekarang tinggal mengumpulkan eksploitasi yang sesuai, yang dilakukan. Tetapi penulis tidak berhenti di situ dan, untuk demonstrasi yang lebih visual, memutuskan untuk menulis program ransomware yang akan mengenkripsi file pada kartu flash. Dan idenya bukan untuk mengimplementasikan kriptografi Anda sendiri, tetapi untuk

menggunakan fungsi enkripsi AES yang dibangun ke dalam firmware Canon itu sendiri ! Dalam mencari fungsi kriptografis, Iskin bahkan menemukan kunci enkripsi itu sendiri.

Karena penerapan hak milik, sulit untuk memahami bagaimana kunci dihasilkan dalam firmware. Tetapi pemahaman ini tidak diperlukan untuk menggunakan fungsi kriptografi, kata Itkin. Atas perintah malware, mereka berhasil mengenkripsi foto di peta dan menghitung tanda tangan yang benar.

Itkin juga mengembangkan cara untuk menginstal pembaruan firmware berbahaya pada kamera tanpa campur tangan pengguna (CVE-2019-5995).

Dalam sebuah presentasi tentang DEF CON, penulis

mengatakan bahwa ini adalah eksploitasi pertama untuk protokol PTP dan "cara yang dapat diandalkan untuk menangkap sebagian besar DSLR tanpa mengeksploitasi kerentanan apa pun".