Selamat siang Anda khawatir tentang Valentina Ostroukhova dari akuntansi. Sergey Sergeyevich pergi berlibur selama dua minggu dan aku akan menggantikannya. Bisakah Anda memberi saya akses ke foldernya di direktori // fs-buh / black_cashier / korupsi untuk saat ini? Terima kasih sebelumnya!

Valentina Ostroukhova, akuntan mitra

Hai Ini Kolya dari dukungan teknis. Kami telah membuat grup baru dalam AD khusus untuk kepala baru departemen keamanan. Ada akses ke server tertentu. Bisakah Anda menambahkan saya di sana sementara sehingga saya dapat memeriksa kebenaran akses? Terima kasih

Nikolay Zubatov, insinyur dukungan teknis

Bagaimana jika perusahaan tidak mengikuti ketentuan hak yang diberikan, dan Valentina dan Nikolai masih memiliki akses ke sumber daya yang tidak perlu untuk pekerjaan mereka? Semakin banyak pengguna dalam organisasi, semakin banyak potensi ancaman tersebut. Dalam artikel ini kami akan memberi tahu Anda tentang siklus hidup pengguna dan tentang alat untuk mengendalikannya.

Siklus hidup pengguna adalah penyediaan, manajemen, dan de-penyediaan pengguna. Pada setiap tahapan ini, atribut khusus ditetapkan atau dinonaktifkan untuk pengguna: keanggotaan grup, kotak surat, akses ke penyimpanan file, dll. Jika Anda ingin tahu lebih banyak tentang prosesnya, kami merekomendasikan

dokumen ini . Dan kami akan mempertimbangkan kontrol atas atribut pengguna dan pembentukan laporan terperinci.

Langkah pertama bekerja paling baik di organisasi - menciptakan pengguna dan memberi mereka hak. Mengelola dan menonaktifkan pengguna terkadang berjalan di pinggir jalan dan kekacauan dimulai. Dua cerita di awal artikel adalah ilustrasi grafis.

Kisah-kisah ini adalah kasus nyata dari dua pelanggan kami. Di pelanggan ketiga, kami menemukan pengguna yang tidak mengubah kata sandi mereka selama 2 tahun atau lebih (tidak, kebijakan untuk masa berlaku telah dikonfigurasi di sana, tetapi tidak untuk semua orang). Ternyata sekarang tidak ada yang tahu mengapa para pengguna itu membutuhkan hak istimewa seperti itu. Di salah satu bank ada kasus akun pengguna yang tidak dipersonalisasi yang tidak diblokir dari pengguna jarak jauh yang pernah di dealer mobil dan mengeluarkan pinjaman. Bank menutup area ini sedini dua tahun, tetapi akun aktif tetap. Di perusahaan lain, semua pengguna memiliki akses ke printer laser warna, di mana karyawan senang mencetak dokumen pribadi, foto, dan hal-hal lain yang tidak terkait dengan pekerjaan. Ada juga kasus dengan grup AD bersarang, di mana pengguna dengan hak administratif dalam domain belum teridentifikasi selama bertahun-tahun.

Beri tahu kami di komentar tentang situasi serupa dan bagaimana mereka diidentifikasi. Perasaan bahwa Anda dapat mengharapkan cerita yang sangat menakjubkan.

Skrip yang ditulis sendiri dan kapabilitas internal AD (dan produk Microsoft lainnya) tidak selalu memberikan kesempatan untuk melihat secara terperinci tingkat perbedaan yang sebenarnya dengan persyaratan keamanan dasar. Plus, dukungan untuk keputusan seperti itu biasanya dilakukan oleh orang tertentu, tanpa siapa tidak jelas bagaimana cara kerjanya di bawah tenda. Menggunakan solusi komersial untuk melaporkan hak-hak pengguna adalah untuk mengidentifikasi ancaman tersembunyi dan mengurangi ketergantungan pada orang-orang tertentu.

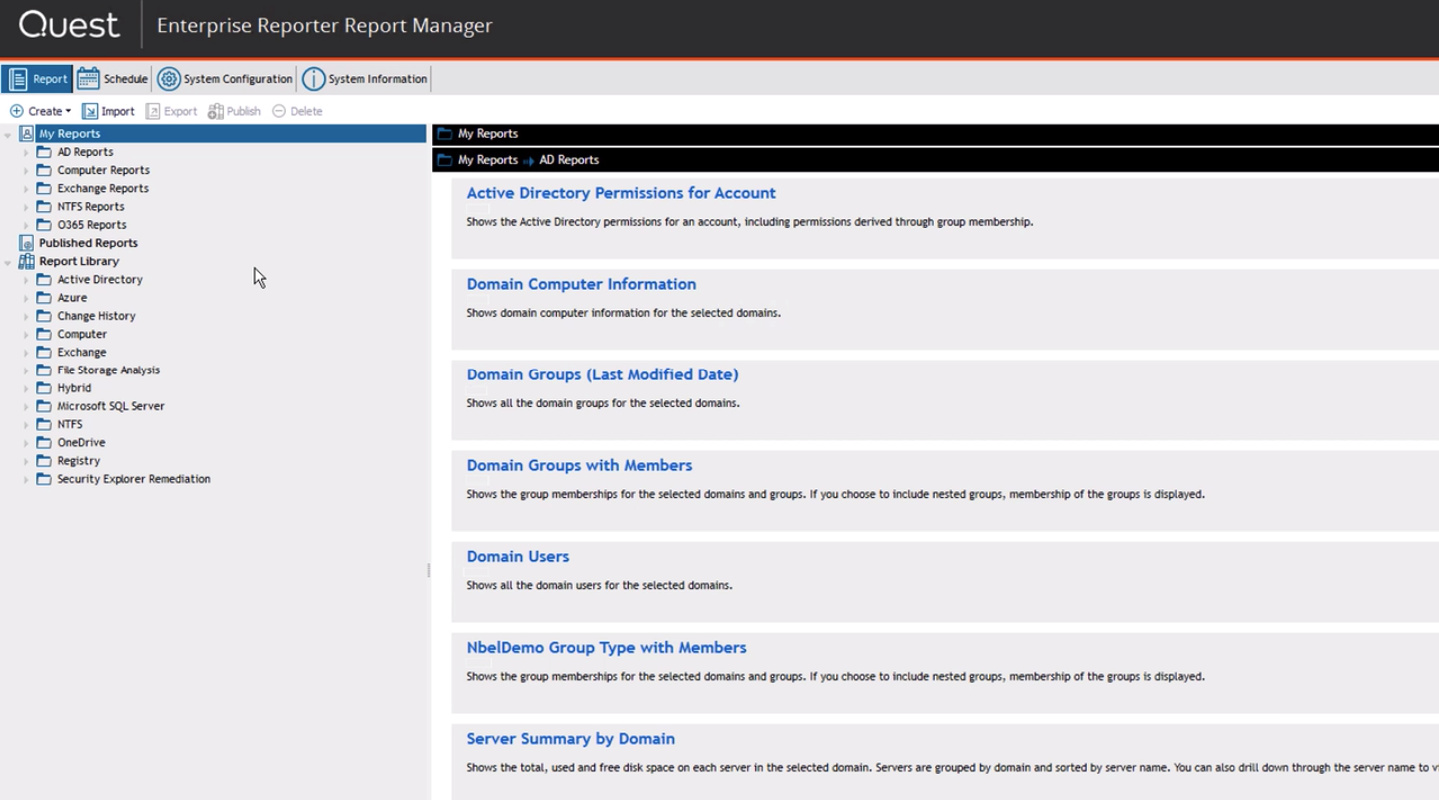

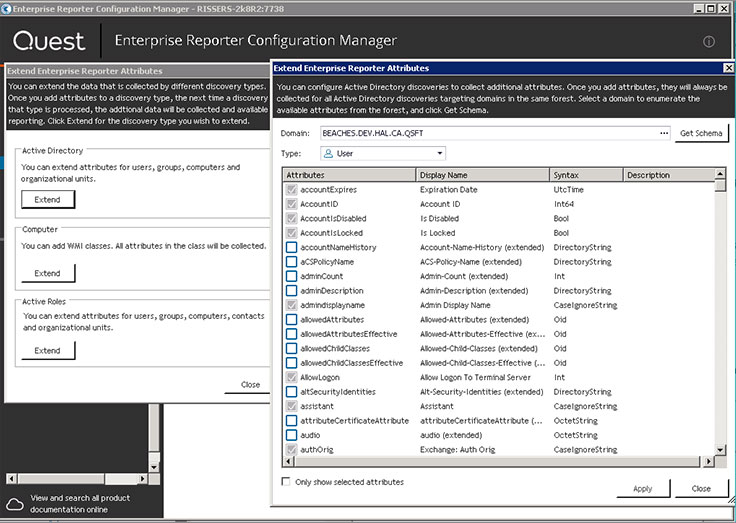

Quest Enterprise Reporter adalah alat pelaporan akses kontrol dan keamanan untuk lingkungan Microsoft: Direktori Aktif / Azure AD, Exchange / Exchange Online, Office 365, Server Windows, OneDrive for Business, SQL Server, infrastruktur Azure (VM, disk, grup keamanan jaringan dan sisanya).

Beberapa ratus laporan pra-instal untuk infrastruktur terdaftar, kemampuan untuk melakukan tindakan kontrol pada hak akses (menambahkan pengguna ke grup, membatalkan akses ke direktori, dll.) Dengan langsung menavigasi dari laporan dan menghasilkan laporan sendiri berdasarkan data yang tersedia di infrastruktur.

Setiap laporan dapat dihasilkan pada jadwal dan diperiksa, misalnya, jika objek berada pada tingkat yang benar jika Anda menggunakan pendekatan

"Hutan merah" atau ESAE .

Kami menyoroti laporan Quest Enterprise Reporter yang paling terbuka:

- Pengguna administratif yang belum masuk selama 30 hari terakhir. Dalam laporan yang sama, Anda dapat melihat pengguna dari grup bersarang.

- Pengguna dengan kata sandi tak terbatas.

- Layanan diluncurkan bukan dari akun sistem. Salah satu jenis serangan adalah masuk ke server melalui layanan (masuk sebagai layanan), diluncurkan dari akun tertentu.

- Grup dalam AD dengan satu pengguna.

- Perbaikan terbaru diinstal di komputer.

- Perangkat lunak yang diinstal pada pengontrol domain (atau komputer lain).

- Akses ke folder bersama untuk akun atau akses ke folder akun yang berbeda. Dua laporan terkait ini akan memungkinkan kami mengidentifikasi situasi dari sejarah di awal artikel ini.

- File yang lebih lama dari N hari, file yang dibuat dalam 30 hari terakhir, buka file dalam 30 hari terakhir.

- Kotak surat yang didelegasikan dan propertinya.

- Akses hak untuk akun ke skema di database MSSQL.

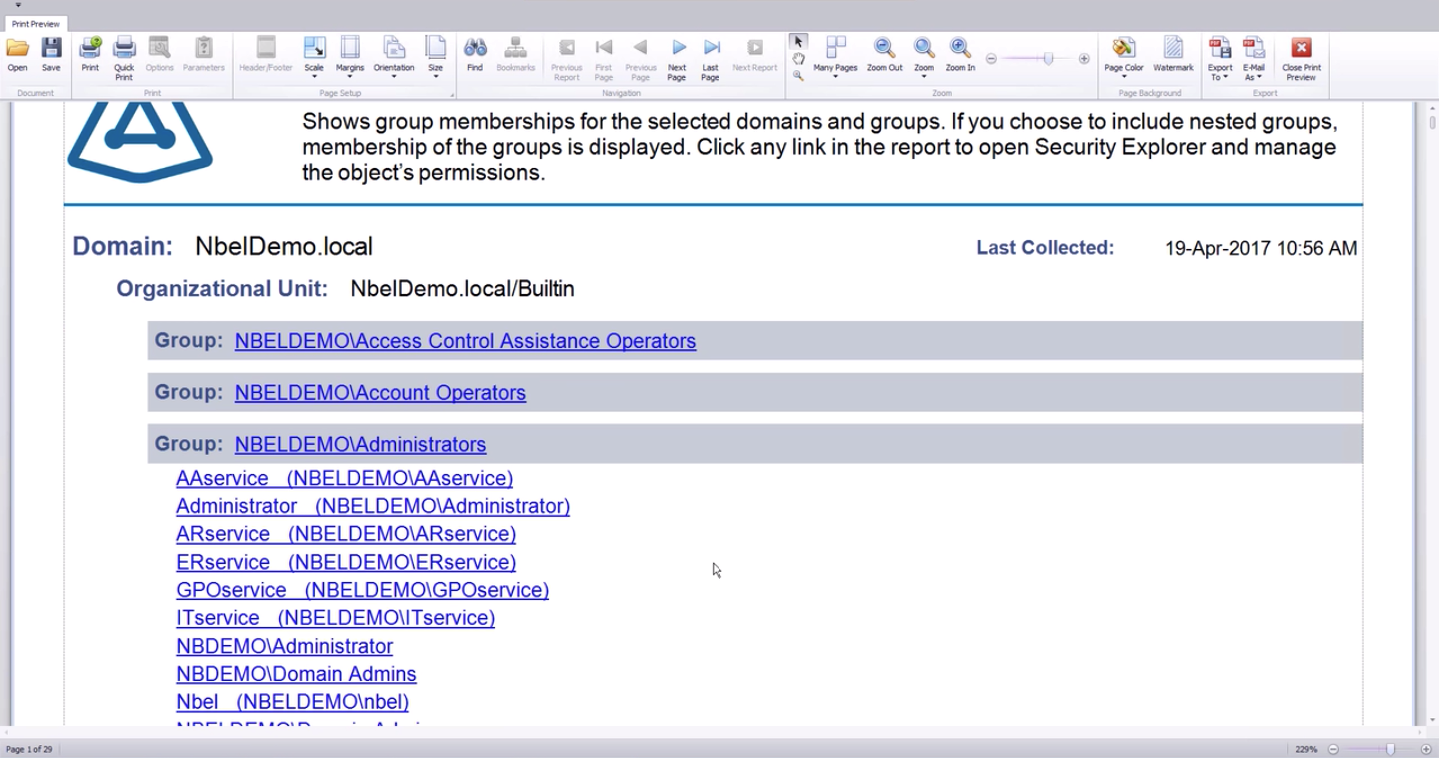

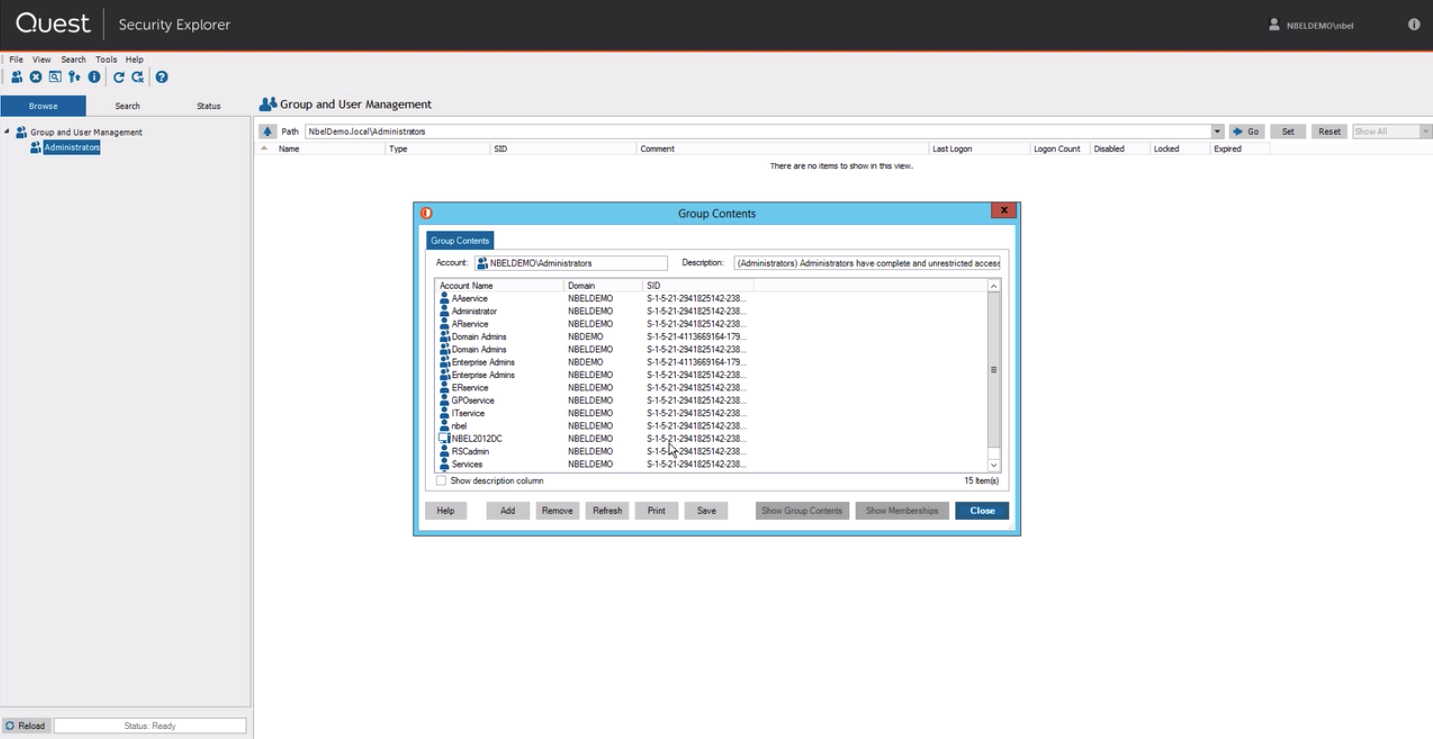

Langsung dari laporan tautan, Anda dapat pergi ke Security Explorer, di mana tindakan khas dilakukan: menambah grup AD, menetapkan hak akses ke folder, dll. Beginilah tampilan laporan khusus.

Modul Security Explorer untuk menentukan file mana yang dapat diakses pengguna.

Dari antarmuka yang sama, Anda dapat menetapkan hak yang akurat untuk file tersebut.

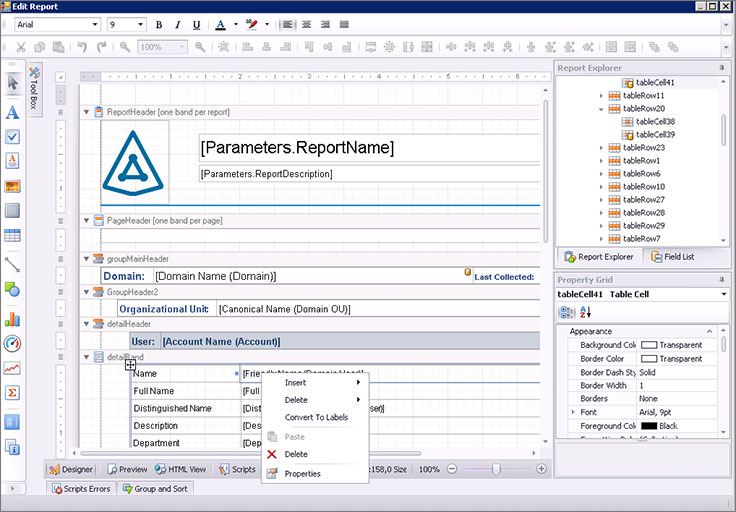

Jika perusahaan Anda memiliki persyaratan khusus untuk format laporan, Anda dapat dengan mudah memasukkan logo dan menebusnya sesuai kebutuhan.

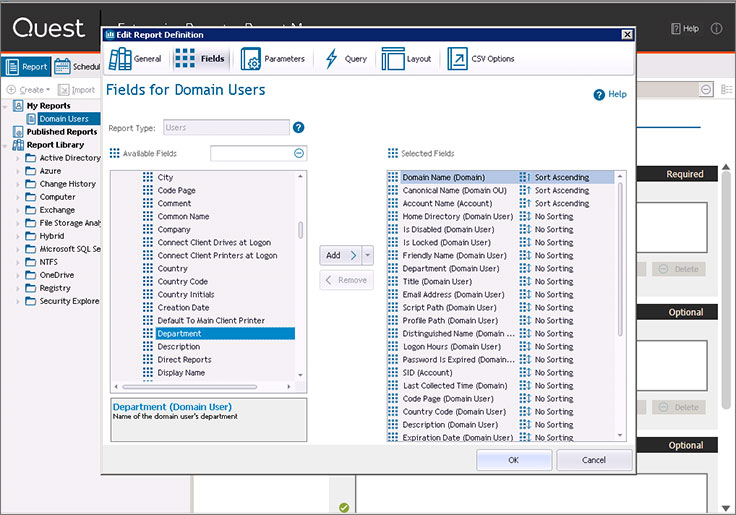

Bidang dalam laporan juga dapat arbitrer (dari tersedia).

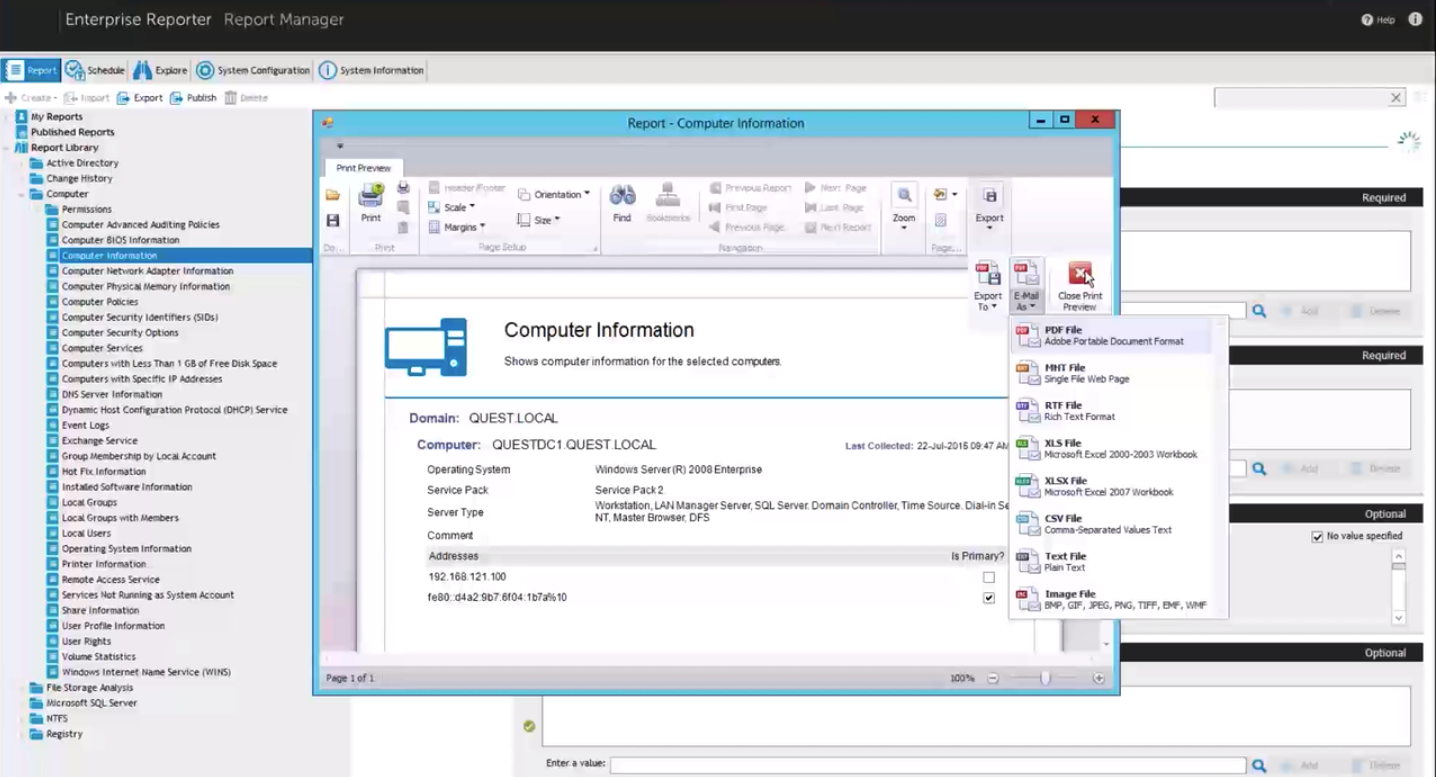

Bongkar laporan dalam berbagai format tersedia dari antarmuka.

Quest Enterprise Reporter adalah solusi sederhana namun fungsional yang diinstal dan berfungsi. Produk ini adalah bagian dari kelompok solusi Quest untuk mengelola infrastruktur Microsoft. Kami menulis tentang ini secara rinci dalam

artikel tentang otomatisasi audit keamanan informasi . Jika Anda tertarik untuk menguji produk di infrastruktur Anda atau ingin tahu lebih banyak tentang produk - tinggalkan kontak dan tulis secara singkat tentang infrastruktur Microsoft yang ada di

formulir umpan balik di situs web kami .