Pada 13 Agustus, Microsoft merilis pembaruan keamanan berikutnya (ulasan

berita ) untuk sistem operasi Windows dan program perkantoran, dan kali ini tambalan itu ternyata benar-benar raksasa: seseorang jelas tidak dapat pergi berlibur musim panas ini. Secara total, 93 kerentanan ditutup, 23 di antaranya diklasifikasikan sebagai kritis.

Bug serius

ditutup di Remote Desktop Services, di klien

DHCP , di

penangan file .LNK,

dua kerentanan di Hyper-V dengan pelolosan kotak pasir.

Jadi pekerjaan monumental pada bug adalah berita yang sangat bagus. Antara lain, beberapa kerentanan menarik dalam diri mereka sendiri, dan yang lainnya memiliki sejarah deteksi yang menarik. Selain masalah yang telah disebutkan di Layanan Desktop Jarak Jauh, hari ini kami akan melihat lebih dekat pada kerentanan dalam layanan MSCTF. Peneliti Google Project Zero, Tavis Ormandy, yang menemukan yang terakhir, mengklaim masalahnya telah ada selama 20 tahun. Nah, pada saat yang sama, kami akan mengevaluasi kerentanan dalam Bluetooth, yang mempengaruhi tidak hanya Windows.

WTF adalah CTF?

Kerentanan dalam layanan MSCTF ditemukan oleh Tavis Ormandi hampir secara tidak sengaja (

berita , posting blog Tavis). Semuanya dimulai dengan studi tentang mekanisme Windows yang memungkinkan berbagai program berinteraksi satu sama lain. Interaksi ini terbatas pada sistem Isolasi Antarmuka Pengguna, yang mencegah, misalnya, proses pengguna mengganggu proses sistem. Mempelajari kasus-kasus aneh ketika, meskipun ada pembatasan, pesan masih berlalu, Tavis menemukan modul MSCTF.

Modul ini milik Kerangka Layanan Teks, yang pada gilirannya mengontrol tata letak keyboard dan sejenisnya. Semua aplikasi yang berjalan terhubung ke sana. Mengapa Nah, misalnya, untuk memudahkan proses memasukkan teks dalam bahasa Cina atau Jepang.

Untuk bahasa semacam itu, program terpisah memproses input di jendela aplikasi dan mengubah input menjadi hieroglif. Intinya, MSCTF adalah saluran komunikasi terpisah antara aplikasi, yang ternyata tidak cukup terlindungi. Versi awal MSCTF yang berhasil ditemukan Tavis adalah bagian dari suite Office Microsoft Office XP, yang kompatibel dengan Windows 98. Dimulai dengan Windows XP, MSCTF adalah bagian dari sistem operasi. Kemungkinan berinteraksi dengan aplikasi lain melalui MSCTF sangat luas, dan yang paling penting - tidak ada otorisasi. Akibatnya, Tavis menulis sebuah

utilitas untuk bekerja dengan CTF dan mulai mencari kerentanan:

Kerentanan, meskipun tidak segera, ditemukan. Dalam kasus "terbaik", pada sistem dengan salah satu bahasa yang memerlukan alat input tingkat lanjut (Jepang, Cina, Korea, dan beberapa lainnya), Anda dapat mengganti teks dalam aplikasi, mengirim perintah ke konsol dengan hak administrator, tanpa menjadi pengguna istimewa, atau menjadi pengguna istimewa, atau mencuri kata sandi pengguna. Dalam kondisi terburuk (meskipun di atas sudah cukup buruk), Anda dapat memperoleh hak sistem, yaitu, meningkatkan hak istimewa Anda secara maksimal. Bukti Konsep seperti itu ditunjukkan dalam video:

Kerentanan ini terbatas penggunaannya, dan kemungkinan besar, sebagian besar skenario hanya tersedia dengan akses ke sistem. Namun demikian, ada kemungkinan kasus yang mungkin terjadi ketika pengguna tanpa hak istimewa mendapatkan, katakanlah, hak administrator domain dalam suatu perusahaan. Kerentanan

ditutup oleh pembaruan Agustus untuk semua OS yang dimulai dengan Windows 7.

Tidak aktif atau tidak

Masalah dalam Layanan Desktop Jarak Jauh (

berita ,

buletin di situs web Microsoft) sebagian mirip dengan kerentanan yang ditemukan pada bulan Mei tahun ini oleh

Bluekeep . Lubang-lubang dalam layanan akses jarak jauh (tetapi tidak dalam protokol RDP itu sendiri) secara teoritis memungkinkan serangan untuk didistribusikan ke semua komputer di jaringan tanpa partisipasi pengguna: ada risiko tertentu dari pengulangan situasi dengan

WannaCry crypto

mengenkripsi pada 2017, ketika masalah penerapan protokol SMB dieksploitasi dalam skala besar.

Namun, ada perbedaan dari BlueKeep. Masalah sebelumnya tidak berlaku untuk versi OS terbaru, tetapi sekarang, sebaliknya, itu mempengaruhi semua OS dari Windows 7 ke Windows 10 (tetapi bukan Windows XP, Server 2003 dan 2008). Bug diidentifikasi selama audit internal Microsoft, serangan nyata belum diketahui. Baik Bluekeep dan empat masalah baru dinetralkan dengan memasukkan Otorisasi Level Jaringan. Tetapi NLA pada sistem yang tidak ditambal tidak sepenuhnya menyelamatkan Anda dari sejumlah skrip untuk mengeksekusi kode pada mesin jarak jauh. Dalam kasus terburuk (tidak ada NLA, patch Agustus tidak diinstal, akses jarak jauh diaktifkan), dimungkinkan untuk mengabaikan otorisasi dan mendapatkan kendali sistem dengan mengirimkan permintaan yang sudah disiapkan.

Kerentanan Bluetooth

Masalahnya, yang dikenal sebagai Serangan KNOB (Negosiasi Kunci Bluetooth), ditemukan oleh para peneliti dari Singapura, Jerman dan Inggris (

berita ,

situs penelitian,

karya ilmiah). Tidak seperti kerentanan lain dalam set tambalan Microsoft, ini berlaku tidak hanya untuk Windows, tetapi secara umum relevan hampir di semua tempat di mana Bluetooth digunakan. Daftar pembaruan dari produsen ponsel cerdas, laptop, telepon IP yang merespons masalah ada di

sini .

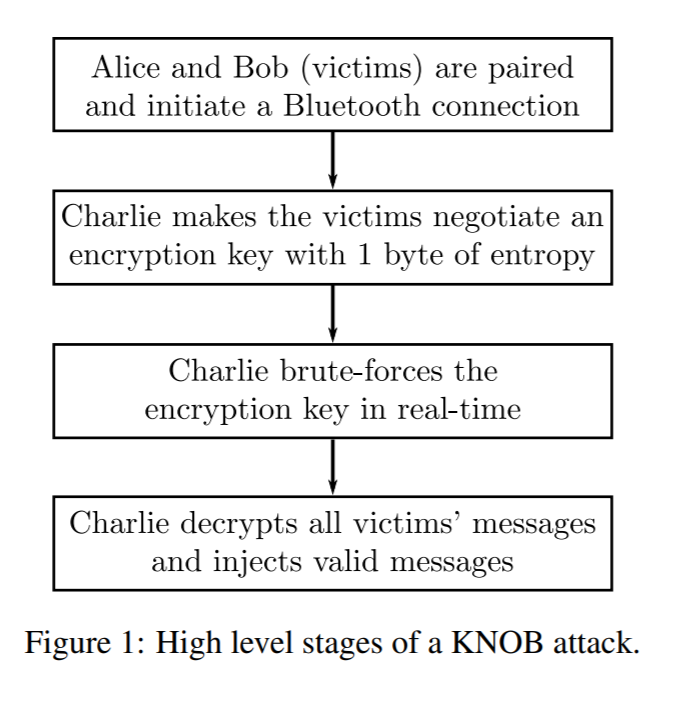

Dalam spesifikasi Bluetooth, dua perangkat yang membuat koneksi aman di antara mereka dapat memilih panjang kunci antara 1 dan 16 byte. Dalam kasus kunci "delapan-bit", itu dapat dipecahkan dengan cukup cepat dengan penghitungan sederhana: jika koneksi "sedikit aman" dibuat untuk beberapa alasan, penyerang dapat mendekripsi pertukaran data. Misalnya, antara keyboard dan komputer desktop. Pertanyaannya adalah bagaimana menerapkan serangan seperti itu, dan penelitian membuktikan bahwa setidaknya ada dua opsi yang cukup realistis.

Dalam kasus pertama, penyerang yang berada di dekat dua korban dapat memaksa mereka untuk menggunakan enkripsi dengan panjang kunci 1 byte. Faktanya adalah bahwa selama proses membangun koneksi tidak ada enkripsi atau bahkan kontrol integritas data. Dalam kasus kedua, skenario serangan terhadap rantai pasokan diselidiki: mengganti firmware perangkat memberikan enkripsi yang lemah dalam semua kasus. Serangan kedua dilakukan pada ponsel Nexus 5: kami mengubah beberapa byte dalam firmware, membatasi panjang kunci, menghubungkan ke smartphone lain yang harus menerima persyaratan untuk membuat koneksi.

Ini adalah kerentanan serius yang ada karena spesifikasi standar Bluetooth yang awalnya lemah. Selain itu, banyak perangkat akan terus menjadi sasaran serangan KNOB, karena mereka tidak akan merilis pembaruan. Di sisi lain, penerapan skenario seperti itu dalam praktiknya agak rumit: dalam kasus pertama, perlu dekat dengan korban pada waktu yang tepat, pada detik - untuk campur tangan dalam rantai pasokan dan kemudian, sekali lagi, berada di sebelah perangkat yang sedang diserang ketika data rahasia dikirim melalui itu. Dalam semua kasus, tambalan menetapkan panjang kunci minimum sehingga serangan menjadi praktis tidak dapat diterapkan.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.