Saya pikir akan sangat bagus untuk meliput acara dari konferensi internasional. Dan tidak hanya di ulasan umum, tetapi untuk berbicara tentang laporan paling menarik. Saya membawa perhatian Anda sepuluh panas pertama.

- Menunggu tandem ramah serangan IoT dan ranzomvari

- "Buka mulutmu, katakan 0x41414141": Serangan pada infrastruktur cyber medis

- Eksploitasi Toothy di tepi tusuk iklan kontekstual

- Bagaimana peretas sebenarnya menghindari iklan yang ditargetkan

- 20 tahun meretas MMORPG: grafis yang lebih dingin, eksploitnya sama

- Retas robot sampai Skynet tiba

- Militerisasi pembelajaran mesin

- Ingat semuanya: menanamkan kata sandi ke dalam memori kognitif

- Dan bertanya kepada bayi itu: "Apakah Anda benar-benar berpikir bahwa hanya peretas pemerintah yang dapat melakukan serangan dunia maya di jaringan listrik?"

- Internet sudah tahu kalau aku hamil

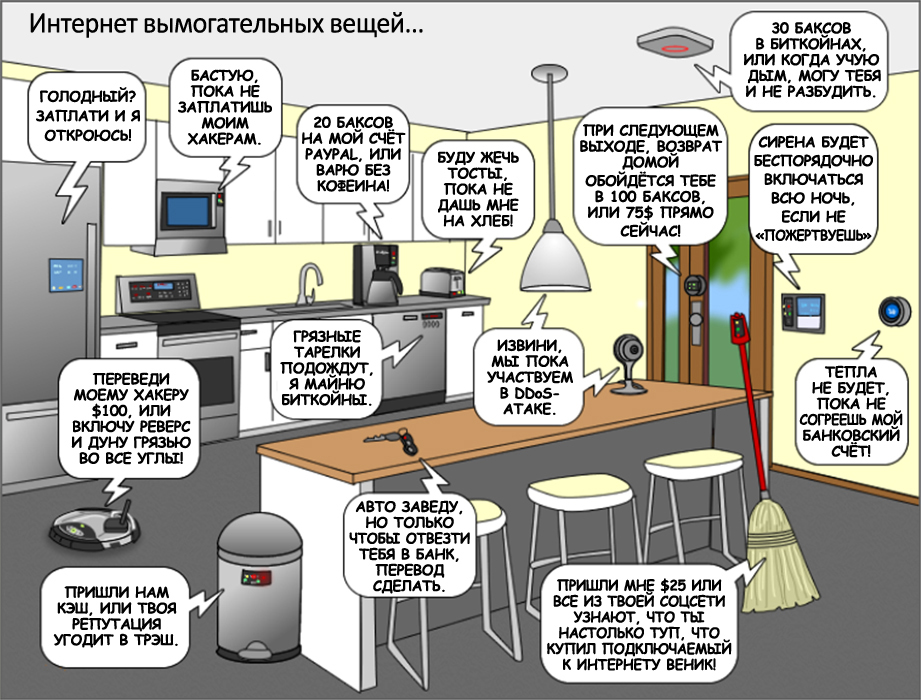

1. Menunggu tandem ramah serangan IoT dan ranzomvari

Pada 2016, kami melihat peningkatan pesat dalam serangan ranzomvari. Kami belum pulih dari serangan ini, karena gelombang baru serangan DDoS menggunakan IoT telah melindungi kami. Dalam laporan ini, penulis memberikan deskripsi bertahap tentang bagaimana serangan ranzomvar terjadi. Bagaimana ranzomvar bekerja, dan apa yang harus dilakukan peneliti pada setiap tahap, untuk melawan ranzvomar.

Pada saat yang sama, ia mengandalkan teknik yang sudah terbukti. Kemudian pembicara menjelaskan tentang bagaimana IoT terlibat dalam serangan DDoS: menceritakan apa peran malware tambahan dalam implementasi serangan ini (untuk bantuan selanjutnya, dalam melakukan serangan DDoS oleh pasukan IoT). Ini juga menceritakan bagaimana tandem serangan ranzomvari dan IoT dapat menjadi ancaman besar di tahun-tahun mendatang. Pembicara adalah penulis buku "Malware, Rootkit & Botnet: Panduan Pemula", "Analisis Malware Lanjutan", "Peretasan yang Terkena: Malware & Rootkit Rahasia & Solusi" - sehingga dilaporkan dengan pengetahuan.

2. "Buka mulut Anda, katakan 0x41414141": Serangan pada infrastruktur cyber medis

Peralatan medis yang terhubung ke Internet adalah kenyataan klinis di mana-mana. Peralatan seperti itu sangat membantu staf medis, karena sebagian besar rutinitas dilakukan secara otomatis. Namun, peralatan ini mengandung banyak kerentanan (baik perangkat lunak dan perangkat keras) yang membuka bidang aktivitas yang luas bagi penyerang potensial. Dalam laporan tersebut, pembicara berbagi pengalaman pribadinya dalam melakukan pentest untuk infrastruktur cyber medis; dan juga menceritakan bagaimana penyerang berkompromi dengan peralatan medis.

Pembicara menjelaskan: 1) bagaimana penyerang mengeksploitasi protokol komunikasi milik, 2) bagaimana mereka mencari kerentanan dalam layanan jaringan, 3) bagaimana mereka mengkompromikan sistem pendukung kehidupan, 4) bagaimana mereka mengeksploitasi antarmuka debugging perangkat keras dan bus data sistem; 5) bagaimana mereka menyerang antarmuka nirkabel utama dan teknologi nirkabel eksklusif khusus; 6) bagaimana mereka menembus ke dalam sistem informasi medis, dan kemudian membaca dan mengedit: informasi pribadi tentang kesehatan pasien; catatan medis resmi yang isinya normal bahkan dari pasien; 7) bagaimana mereka melanggar sistem komunikasi, yang digunakan peralatan medis untuk bertukar informasi dan tim layanan; 8) bagaimana tenaga medis membatasi akses ke peralatan; atau bahkan memblokirnya.

Selama masa pentestnya, pembicara menemukan banyak masalah dengan peralatan medis. Diantaranya: 1) cryptography lemah, 2) kemampuan untuk memanipulasi data; 3) kemampuan untuk mengganti peralatan dari jarak jauh, 3) kerentanan dalam protokol kepemilikan, 4) kemungkinan akses tidak sah ke database, 5) nama pengguna / kata sandi yang tidak dapat diubah kodenya. Dan juga informasi sensitif lainnya yang disimpan baik dalam firmware peralatan atau dalam sistem binari; 6) kerentanan peralatan medis terhadap serangan DoS jarak jauh.

Setelah berkenalan dengan laporan tersebut, menjadi jelas bahwa keamanan dunia maya dari sektor medis saat ini adalah kasus klinis dan membutuhkan perawatan intensif.

3. Eksploitasi toothy di tepi tusuk iklan kontekstual

Setiap hari, jutaan orang pergi ke jejaring sosial: untuk bekerja, untuk hiburan atau seperti itu. Di bawah kap jaringan sosial adalah platform iklan yang tidak terlihat oleh pengunjung rata-rata, yang bertanggung jawab untuk mengirimkan iklan kontekstual yang relevan kepada pengunjung jaringan sosial. Platform iklan mudah digunakan dan sangat efektif. Karena itu, banyak diminati pengiklan.

Selain peluang untuk menjangkau khalayak luas, yang sangat bermanfaat untuk bisnis, platform-Iklan juga memungkinkan Anda mempersempit cakupan penargetan - ke satu orang tertentu. Selain itu, fungsionalitas platform Iklan modern bahkan memungkinkan Anda untuk memilih di mana dari banyak gadget orang ini untuk menampilkan iklan.

T.O. platform iklan modern memungkinkan pengiklan untuk menjangkau siapa saja, di mana saja di dunia. Tetapi kesempatan ini juga dapat digunakan oleh penyerang, sebagai pintu masuk gerbang ke jaringan di mana korban mereka bekerja. Pembicara menunjukkan bagaimana pengiklan jahat dapat menggunakan platform Iklan untuk secara akurat menargetkan kampanye phishingnya, yang digunakan untuk mengirimkan eksploitasi yang dipersonalisasi kepada satu orang tertentu.

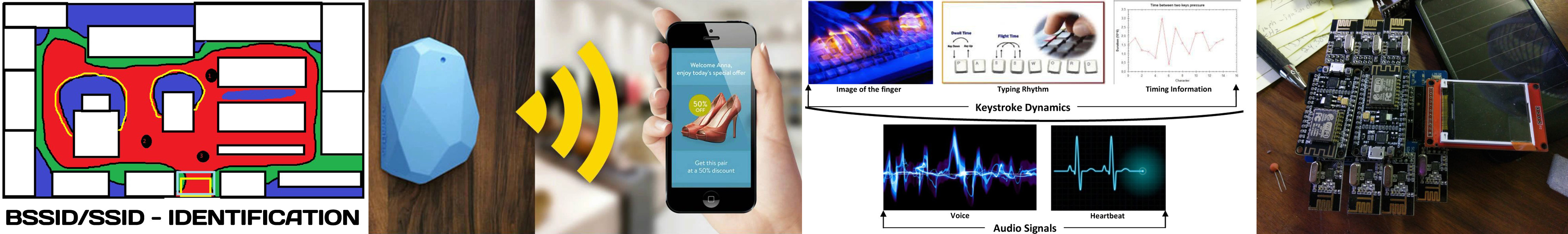

4. Bagaimana peretas sebenarnya menghindari iklan yang ditargetkan

Kami menggunakan banyak layanan komputer yang berbeda dalam kehidupan sehari-hari. Dan sulit bagi kita untuk menolak mereka, bahkan ketika kita tiba-tiba mengetahui bahwa mereka sedang melakukan pengawasan total terhadap kita. Begitu total sehingga mereka melacak setiap gerakan kita dan masing-masing ujung jari kita.

Pembicara dengan jelas menjelaskan bagaimana sebenarnya pemasar modern menggunakan berbagai metode penargetan esoteris. Kami baru-baru ini menulis tentang paranoia seluler, tentang pengawasan total. Dan banyak pembaca mengambil apa yang ditulis dengan lelucon yang tidak berbahaya, tetapi dapat dilihat dari laporan yang disajikan bahwa pemasar modern sudah sepenuhnya menggunakan teknologi serupa untuk melacak kita.

Nah, apa yang dapat Anda lakukan, industri periklanan kontekstual, yang mendorong pengawasan total ini, semakin cepat. Sejauh platform iklan modern dapat melacak tidak hanya aktivitas jaringan seseorang (penekanan tombol, menggerakkan pointer mouse, dll.), Tetapi juga fitur fisiologisnya (bagaimana kita menekan tombol dan menggerakkan mouse). T.O. sarana modern untuk melacak platform-Iklan yang dibangun di dalam layanan yang tanpanya kita tidak bisa membayangkan kehidupan, tidak hanya di bawah pakaian dalam kita merayapi kita, tetapi bahkan di bawah kulit kita. Jika kita tidak memiliki kesempatan untuk meninggalkan layanan pengamatan yang terlalu berlebihan ini, lalu mengapa tidak mencoba setidaknya membombardir mereka dengan informasi yang tidak berguna?

Laporan tersebut mendemonstrasikan perangkat penulis (perangkat keras dan perangkat lunak bot), yang memungkinkan Anda untuk: 1) menyuntikkan suar Bluetooth; 2) data berisik dikumpulkan dari sensor on-board kendaraan; 3) memalsukan parameter identifikasi ponsel; 4) untuk membuat suara dengan cara meraba (pada keyboard, mouse dan sensor). Semua informasi ini diketahui digunakan untuk menargetkan iklan di gadget seluler.

Demonstrasi menunjukkan bahwa setelah peluncuran perangkat penulis, sistem pelacakan menjadi gila; bahwa informasi yang dia kumpulkan menjadi sangat berisik dan tidak akurat sehingga pengamat kita tidak akan mendapat manfaat darinya. Sebagai lelucon, pembicara menunjukkan bagaimana, berkat perangkat yang disajikan, "sistem pelacakan" mulai mempersepsikan peretas berusia 32 tahun - untuk seorang gadis berusia 12 tahun yang mencintai kuda dengan gila.

5. 20 tahun peretasan MMORPG: grafis yang lebih dingin, eksploitnya sama

Topik peretasan MMORPG telah dibahas di DEF CON selama 20 tahun. Membayar upeti untuk hari jadi, presenter menggambarkan momen paling ikonik dari diskusi ini. Selain itu, ia berbicara tentang petualangannya di bidang perburuan mainan online. Dimulai dengan Ultima Online (tahun 1997). Dan tahun-tahun berikutnya: Zaman Kegelapan Camelot, Anarki Online, Asherons Call 2, ShadowBane, Lineage II, Final Fantasy XI / XIV, World of Warcraft. Termasuk beberapa perwakilan baru: Guild Wars 2 dan Elder Scrolls Online. Dan ini jauh dari keseluruhan rekam jejak pembicara!

Laporan ini memberikan rincian teknis tentang cara membuat eksploitasi untuk MMORPG yang membantu mendapatkan uang virtual, dan yang relevan untuk hampir setiap MMORPG. Pembicara secara singkat berbicara tentang konfrontasi abadi antara pemburu gelap (produsen eksploitasi) dan "pengawasan ikan"; dan kondisi teknis saat perlombaan senjata ini.

Menjelaskan teknik analisis paket yang terperinci dan cara mengkonfigurasi exploit sehingga fakta perburuan tidak terdeteksi di sisi server. Termasuk menyajikan eksploitasi terbaru, yang pada saat laporan itu - memiliki keunggulan dibandingkan "pengawasan ikan" dalam perlombaan senjata.

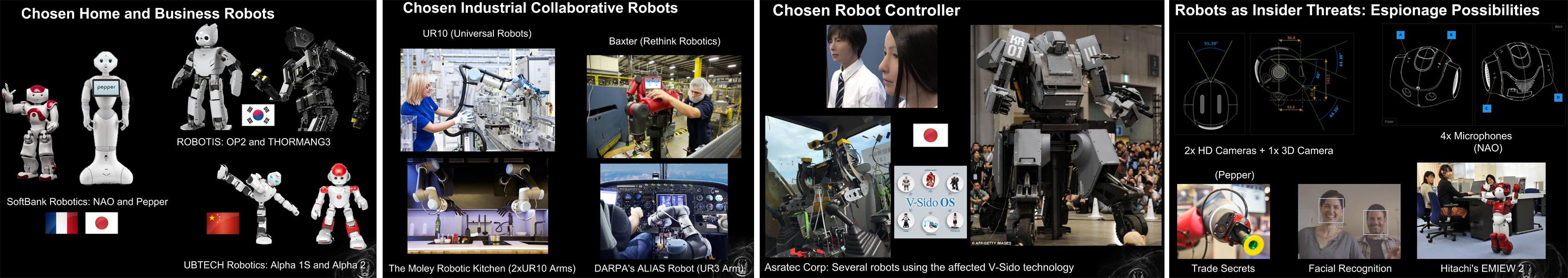

6. Retas robot hingga Skynet datang

Robot sekarang terdengar. Dalam waktu dekat, mereka akan berada di mana-mana: dalam misi militer, dalam operasi bedah, dalam pembangunan gedung pencakar langit; Asisten toko di toko petugas rumah sakit; asisten bisnis, mitra seksual; juru masak rumah dan anggota keluarga lengkap.

Ketika ekosistem robot berkembang, dan pengaruh robot dalam masyarakat dan ekonomi kita tumbuh dengan cepat, mereka mulai menimbulkan ancaman signifikan bagi manusia, hewan, dan perusahaan. Pada intinya, robot adalah komputer dengan lengan, kaki, dan roda. Dan dengan realitas cybersecurity saat ini, ini adalah komputer yang rentan dengan lengan, kaki, dan roda.

Kerentanan perangkat lunak dan perangkat keras dari robot modern memungkinkan penyerang untuk menggunakan kemampuan fisik robot, - menyebabkan kerusakan properti atau finansial; atau bahkan secara tidak sengaja atau dengan sengaja menciptakan ancaman bagi kehidupan manusia. Ancaman potensial terhadap semua yang ada di dekat robot meningkat secara eksponensial seiring waktu. Selain itu, mereka tumbuh dalam konteks seperti industri keamanan komputer yang belum pernah dilihat sebelumnya.

Dalam penelitiannya baru-baru ini, pembicara menemukan banyak kerentanan kritis dalam robot rumah, perusahaan dan industri, dari produsen terkenal. Dalam laporan itu, ia mengungkapkan rincian teknis dari ancaman saat ini, dan menjelaskan bagaimana penyerang dapat membahayakan berbagai komponen ekosistem robot. Dengan demonstrasi eksploitasi yang ada.

Di antara masalah yang diidentifikasi oleh pembicara dalam ekosistem robot: 1) komunikasi yang tidak aman; 2) kemungkinan kerusakan memori; 3) kerentanan yang memungkinkan eksekusi kode jauh (RCE); 4) kemungkinan melanggar integritas sistem file; 5) masalah dengan otorisasi; dan dalam beberapa kasus ada kekurangan umum; 6) kriptografi yang lemah; 7) masalah dengan memperbarui firmware; 8) masalah privasi; 8) fitur tidak berdokumen (juga rentan terhadap RCE, dll.); 9) konfigurasi default lemah; 10) "kerangka kerja Open Source untuk mengendalikan robot" dan pustaka perangkat lunak.

Pembicara memberikan demonstrasi langsung berbagai skenario peretasan yang terkait dengan spionase cyber, ancaman orang dalam, kerusakan properti, dll. Menggambarkan skenario realistis yang dapat diamati di alam liar, pembicara berbicara tentang bagaimana ketidakamanan teknologi robot modern dapat menyebabkan peretasan. Jelaskan mengapa robot yang diretas bahkan lebih berbahaya daripada teknologi lain yang dikompromikan.

Pembicara juga menarik perhatian pada fakta bahwa proyek penelitian mentah masuk ke produksi sebelum masalah keamanan diselesaikan. Pemasaran selalu menang. Sangat mendesak untuk memperbaiki keadaan yang tidak sehat ini. Sampai Skynet datang. Meskipun ... Laporan berikutnya menunjukkan bahwa Skynet telah tiba.

7. Militerisasi pembelajaran mesin

Dengan risiko dikenal sebagai ilmuwan boros, pembicara masih tersentuh oleh "kreasi setan baru", dengan bangga mempersembahkan DeepHack: seorang hacker open source hacker. Bot ini adalah cracker aplikasi web belajar mandiri. Ini didasarkan pada jaringan saraf, yang dilatih oleh coba-coba. Pada saat yang sama, untuk konsekuensi yang mungkin bagi seseorang dari cobaan dan kesalahan ini, DeepHack memperlakukan dengan kelalaian yang menakutkan.

Menggunakan hanya satu algoritma universal, ia belajar untuk mengeksploitasi berbagai jenis kerentanan. DeepHack membuka pintu ke ranah peretas AI, yang banyak di antaranya sudah bisa diharapkan dalam waktu dekat. Dalam hal ini, pembicara dengan bangga menandai botnya sebagai "awal dari akhir."

Pembicara percaya bahwa alat hacking berbasis AI yang datang segera setelah DeepHack adalah teknologi baru yang fundamental yang belum diadopsi pembela cyber dan penyerang cyber. Pembicara menjamin bahwa tahun depan kita masing-masing akan menulis alat hacker dengan mesin belajar sendiri, atau dia akan mati-matian mencoba membela diri terhadap mereka. Tidak ada yang ketiga.

Selain itu, baik secara bercanda atau serius, pembicara menyatakan: “Anti-utopia yang tak terelakkan, yang tidak lagi menjadi hak jenius yang kejam, sudah tersedia untuk semua orang saat ini. Karena itu, bergabunglah dengan kami, dan kami akan menunjukkan bagaimana Anda dapat berpartisipasi dalam penghancuran umat manusia dengan menciptakan sistem pembelajaran mesin militer Anda sendiri. Tentu saja, jika tamu dari masa depan tidak mencegah kita melakukan ini. "

8. Ingat semuanya: menanamkan kata sandi ke dalam memori kognitif

Apa itu memori kognitif? Bagaimana seseorang dapat "menanamkan" kata sandi di sana? Dan apakah umumnya aman? Dan mengapa melakukan trik seperti itu? Idenya adalah bahwa ketika menggunakan pendekatan yang dijelaskan, Anda tidak akan dapat mengobrol tentang kata sandi Anda, bahkan di bawah tekanan; sambil mempertahankan kemungkinan otorisasi dalam sistem.

Laporan dimulai dengan penjelasan tentang apa itu memori kognitif. Ini kemudian menjelaskan bagaimana memori eksplisit dan implisit berbeda. Selanjutnya, konsep sadar dan bawah sadar dianalisis. Dan itu juga menjelaskan esensi macam apa itu - kesadaran. Ini menjelaskan bagaimana memori kita mengkodekan, menyimpan, dan mengambil informasi. Keterbatasan ingatan manusia dijelaskan. Dan juga bagaimana ingatan kita dilatih. Dan laporan itu berakhir dengan sebuah cerita tentang penelitian modern tentang memori kognitif manusia, dalam konteks bagaimana menerapkan kata sandi ke dalamnya.

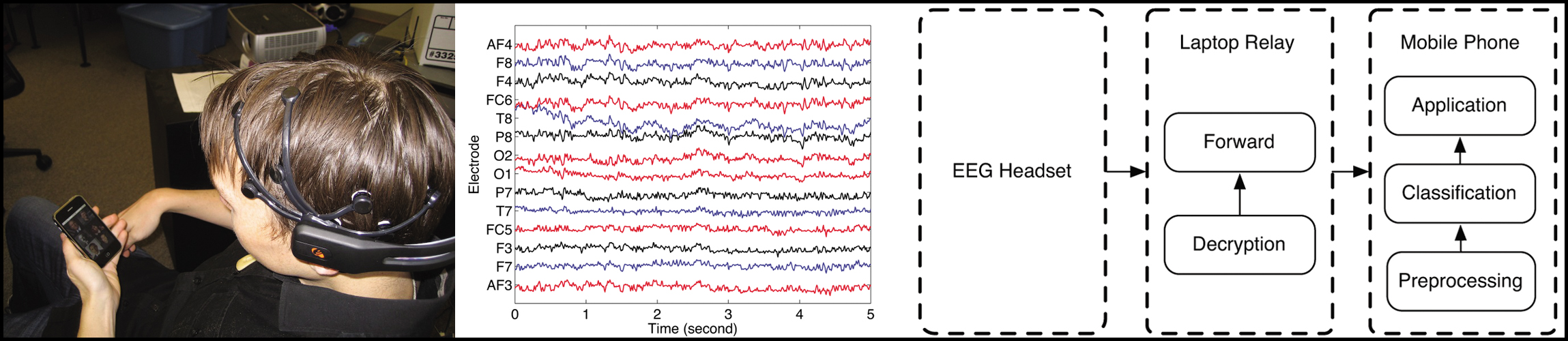

Pembicara, tentu saja, tidak membawa pernyataan ambisius yang dibuat dalam judul presentasinya ke solusi yang lengkap, tetapi pada saat yang sama ia membawa beberapa studi menarik yang berada pada pendekatan untuk memecahkan masalah. Secara khusus, penelitian di Universitas Stanford, subjek yang temanya sama. Dan sebuah proyek untuk mengembangkan antarmuka manusia-mesin untuk orang-orang tunanetra - dengan koneksi langsung ke otak. Pembicara juga merujuk pada studi oleh para ilmuwan Jerman yang berhasil melakukan koneksi algoritmik antara sinyal listrik otak dan frasa verbal; perangkat yang mereka kembangkan memungkinkan Anda mengetik teks hanya dengan memikirkannya. Studi lain yang menarik disebut oleh pembicara adalah telepon neurotel, antarmuka antara otak dan ponsel, menggunakan headset EEG nirkabel (Dartmouth College, USA).

Seperti yang telah dicatat, pernyataan ambisius yang dibuat dalam judul presentasinya, pembicara tidak mencapai keputusan yang lengkap. Namun, pembicara mencatat bahwa meskipun belum ada teknologi untuk menanamkan kata sandi ke dalam memori kognitif, malware yang mencoba mengekstraknya sudah ada di sana.

9. Dan remah itu bertanya: "Apakah Anda benar-benar berpikir bahwa hanya peretas pemerintah yang dapat melakukan serangan dunia maya di jaringan listrik?"

Operasi listrik yang tidak terputus sangat penting dalam kehidupan kita sehari-hari. Ketergantungan kami pada listrik menjadi sangat jelas ketika dimatikan - bahkan untuk waktu yang singkat. Saat ini diyakini bahwa jaringan cyber di jaringan sangat kompleks, dan hanya tersedia untuk peretas pemerintah.

Pembicara membantah pendapat yang sudah mapan ini dan menyajikan deskripsi terperinci tentang serangan terhadap jaringan listrik, yang biayanya dapat diterima bahkan untuk peretas non-pemerintah. Ini menunjukkan informasi yang dikumpulkan dari Internet yang akan berguna dalam pemodelan dan analisis grid target. Ini juga menjelaskan bagaimana informasi ini dapat digunakan untuk memodelkan serangan pada jaringan listrik di seluruh dunia.

Laporan ini juga menunjukkan kerentanan kritis yang ditemukan oleh pembicara dalam produk General Electric Multilin, yang banyak digunakan di sektor energi. Pembicara menjelaskan bagaimana ia sepenuhnya mengkompromikan algoritma enkripsi yang digunakan dalam sistem ini. Algoritma ini digunakan dalam produk General Electric Multilin untuk komunikasi yang aman dari subsistem internal, dan untuk mengelola subsistem ini. .

( ), , ; . , , .

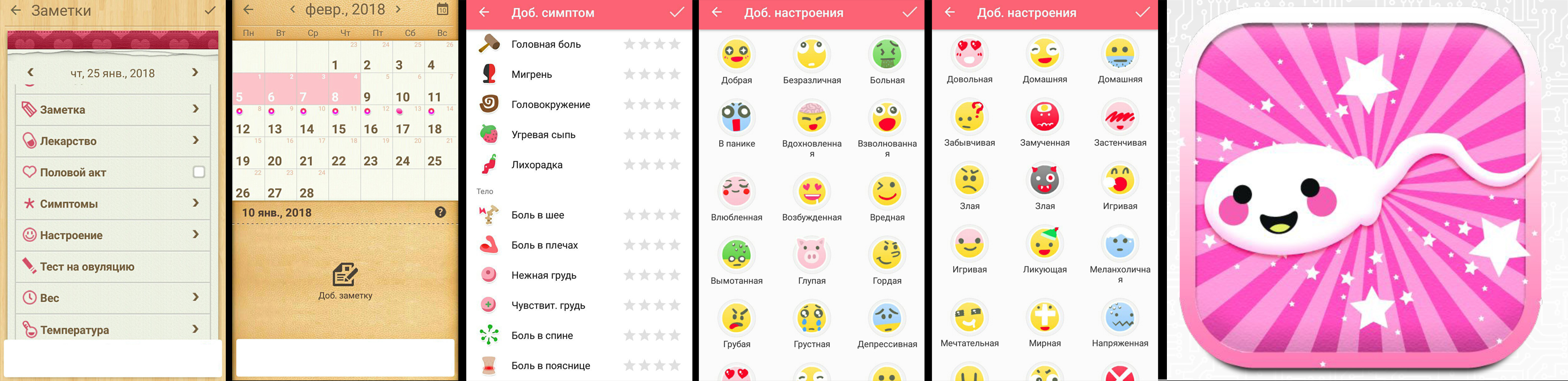

10. ,

– . Android-, , , . , , , , , , .

, ? , , - ; ( ..) /.

Pembicara mempresentasikan hasil analisis keamanan siber-nya atas lebih dari selusin aplikasi yang memprediksi kemungkinan konsepsi dan melacak jalannya kehamilan. Dia menemukan bahwa di sebagian besar aplikasi ini, ada masalah serius dengan keamanan siber pada umumnya dan privasi pada khususnya.