Hari ini kami akan memberi Anda tinjauan tugas harian seorang analis keamanan informasi. Karyanya, pada dasarnya, adalah analisis konstan dari data mentah

sumber heterogen peristiwa (informasi dan jaringan) keamanan untuk mempertahankan (dan lebih disukai) meningkatkan tingkat keamanan organisasi. Ini tidak selalu merupakan tindakan praktis yang spesifik, tetapi, sebagai suatu peraturan, mereka termasuk agregasi data dari banyak sumber yang mungkin: log peristiwa sistem operasi, firewall, router, pemindai antivirus, dan banyak lagi. Maka dia perlu menggabungkan

atau mencocokkannya untuk mendapatkan kumpulan data yang dapat diproses menggunakan algoritma yang sesuai.

Isi

- Analisis Keamanan secara Detail

- SIEM vs IB analytics

- Contoh-contoh praktis

- Manfaat IB Analytics

- UBA atau analitik perilaku pengguna

- Cara memvisualisasikan analitik keamanan: dasbor dan model ancaman

Analisis Keamanan secara Detail

Bagian sulit dari profesi analitik IB adalah menemukan ancaman aktif saat ini di tumpukan jerami yang terkenal. Dan terlebih lagi, melampaui ancaman saat ini untuk melihat dan menganalisis seluruh gambar. Akibatnya, blok semua ancaman yang mirip dengannya, atau berikan jawaban satu kali, tetapi efektif.

Untuk melakukan ini dengan benar, penting untuk segera menentukan jenis analisis yang diperlukan, serta menyoroti peristiwa spesifik yang akan menjadi fokus Anda dalam penyelidikan ini.

Ini adalah pandangan sekilas tentang analitik keamanan informasi.

Sekarang mari kita bicara tentang Keamanan Informasi dan Manajemen Acara, atau SIEM. Ini, pada dasarnya, sama dengan yang saya jelaskan di atas - mengolah log peristiwa, terutama dari log sistem operasi, perangkat jaringan dan alat keamanan lainnya, dan analisis gabungan selanjutnya. Setelah menyelesaikan analisis, statistik matematika klasik digunakan sehingga data awal dapat diinterpretasikan secara andal oleh orang-orang.

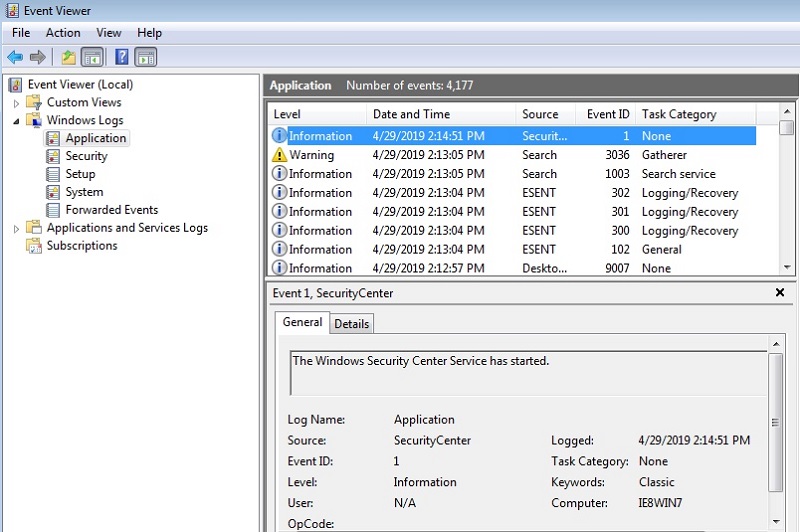

Untuk mendapatkan gambaran tentang bagaimana pekerjaan dengan log peristiwa terlihat, Anda dapat melihat acara-acara sistem operasi Windows dengan membuka Event Viewer di laptop Anda:

Ini dia acara rutin Windows tingkat rendah - semuanya tidak begitu ajaib!

Di sini Anda dapat menelusuri ribuan bahkan puluhan ribu peristiwa sistem dan keamanan: memulai dan mengakhiri proses, memblokir akun, mengeksekusi perintah PowerShell, dll. Sekarang bayangkan apa yang harus dilakukan SIEM: gabungkan dan kemudian temukan korelasi antara peristiwa-peristiwa sistem operasi ini dan peristiwa-peristiwa yang ditangkap dari perangkat jaringan dan sistem keamanan lainnya, dan akhirnya tunjukkan pada kami pengertian atas dasar ini!

Sebagai contoh kecil, katakanlah Anda ingin melacak

penghapusan file penting. Mungkin juga bahwa penghapusan ini, ketika berkorelasi dengan peristiwa lain, akan menunjukkan serangan nyata. Untuk seorang profesional TI yang tidak terbiasa dengan SIEM, ini mungkin tampak seperti tugas yang sangat sederhana: temukan saja

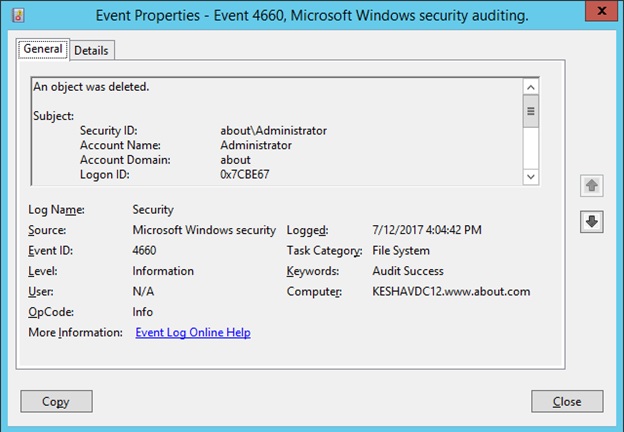

di log peristiwa Windows, acara hapus yang terkait dengan file ini:

Oh tidak! Acara Windows Uninstall (nomor peristiwa 4660) tidak mengandung nama file!

Sayangnya, jika Anda melihat acara penghapusan file Windows, itu tidak memiliki satu informasi penting:

nama dan path ke file. Bagaimana kita dapat menentukan nama file yang terkait dengan peristiwa penghapusan di log Windows?

SIEM vs IB analytics

Ini tidak mudah karena informasi ini

tersebar di beberapa entri jurnal. Anda harus memetakan peristiwa penghapusan 4660 ke yang lain, acara akses objek 4663. Dalam praktiknya, Anda cenderung mencari dua peristiwa ini, 4660

dan 4663, dan kemudian menggabungkan informasi dari mereka untuk mendapatkan gambaran yang jelas. Dan, omong-omong, jika Anda tidak tahu, mengaktifkan audit tindakan file pada Windows (untuk menerima acara pada file yang mirip dengan yang ditunjukkan di atas) adalah tugas yang agak menuntut - dan, menurut berbagai perkiraan, akan dikenakan biaya hingga 30% kehilangan kekuatan server file. Itu sebabnya ada

solusi khusus untuk ini.

Bahkan dalam contoh yang sangat sederhana ini, Anda dapat melihat bahwa SIEM adalah proses yang intensif dan kompleks dengan konsumsi sumber daya yang kuat. Ngomong-ngomong, itulah sebabnya, seperti yang dicatat oleh analis keamanan, beberapa

batasan mendasar diberlakukan pada SIEM, setidaknya untuk generasi pertama dari produk-produk ini.

Spoileritu tidak bekerja secepat dan persis seperti yang kita semua inginkan

Contoh-contoh praktis

Di antara kasus penggunaan analitik keamanan informasi yang paling umum adalah:

- Analisis perilaku pengguna UBA (lihat di bawah)

- Deteksi dan Klasifikasi Ancaman

- Memastikan keamanan TI dengan memberikan informasi yang lengkap dan akurat kepada bisnis untuk mengurangi risiko secara keseluruhan

Manfaat IB Analytics

Mencoba menemukan insiden keamanan dalam log peristiwa yang tidak diproses pada hakekatnya kompleks, dan SIEM cenderung memiliki terlalu banyak hasil yang tidak akurat dan positif palsu.

Di sinilah analis IB memiliki keunggulan utama dibandingkan SIEM: ia jauh lebih berpengalaman dan berwawasan luas dalam cara melihat data mentah peristiwa, dan juga cara menampilkan analitik yang dihasilkan untuk membuat keputusan yang lebih baik dalam manajemen TI.

UBA, atau analitik perilaku pengguna

Analisis perilaku pengguna, atau UBA, dapat dilihat sebagai versi SIEM yang lebih lengkap. Ya, seperti SIEM, itu juga bergantung pada log peristiwa. Namun, UBA berfokus pada apa yang dilakukan

pengguna : menjalankan aplikasi, aktivitas jaringan, dan file paling kritis yang dibuka olehnya (ketika file atau surat dibuka, siapa yang membukanya, apa yang dia lakukan dengan mereka, dan seberapa sering).

Penyimpanan dan pengumpulan acara berdasarkan tindakan pengguna memiliki keunggulan signifikan atas log standar di SIEM. Pengguna memiliki

pola perilaku unik mereka sendiri: misalnya, akses reguler ke file dan direktori tertentu. Untuk menemukan potensi insiden keamanan, UBA melihat log peristiwa terkini yang terkait dengan setiap pengguna, dan kemudian membandingkannya dengan gambaran

umum tentang apa yang biasanya dilakukan pengguna.

Dengan demikian, UBA secara inheren SIEM, tetapi merupakan nilai tambah

dengan sejarah dan konteks . Oleh karena itu, ia dapat mengidentifikasi potensi serangan, menentukan apakah aktivitas mencurigakan berasal dari peretas, orang dalam, malware, atau proses dan layanan lainnya.

Jika Anda hanya berpikir tentang apa metode pembelajaran mesin dan analisis / peramalan dari teori big data yang mungkin digunakan di sini, maka Anda benar sekali! Metode analisis ini membantu menetapkan garis dasar tertentu berdasarkan mana Anda dapat memprediksi apa yang normal dan apa yang tidak.

Untuk meringkas, tentu saja, SIEM adalah pendekatan cerdas untuk mendeteksi serangan. Tetapi tanpa konteks tambahan, kesimpulan dan tindakan hanya berdasarkan statistik SIEM menjadi kurang dapat diandalkan. Ini akan, pada kenyataannya, "positif palsu" ketika sistem SIEM menunjukkan kepada kita ancaman pada saat itu tidak ada. Pada titik tertentu, Anda tiba-tiba menemukan bahwa hampir 100% waktu Anda menganalisis ancaman palsu sendirian. Tetapi pada akhirnya, Anda biasanya mulai mengabaikannya, dan bahkan dengan orang-orang yang tentunya patut Anda perhatikan.

UBA

membawa konteks , yang mengurangi kesalahan positif. Sistem UBA memproses aliran peristiwa yang sama, tetapi melihatnya dari sudut aktivitas sehari-hari orang dalam sistem komputer, dan kemudian membandingkannya dengan akumulasi pangkalan yang dinormalisasi. Dan karena ini, menggunakan algoritme dan aturan kami sendiri, lebih akurat mengidentifikasi aktivitas non-standar.

Cara memvisualisasikan analitik keamanan: dasbor dan model ancaman

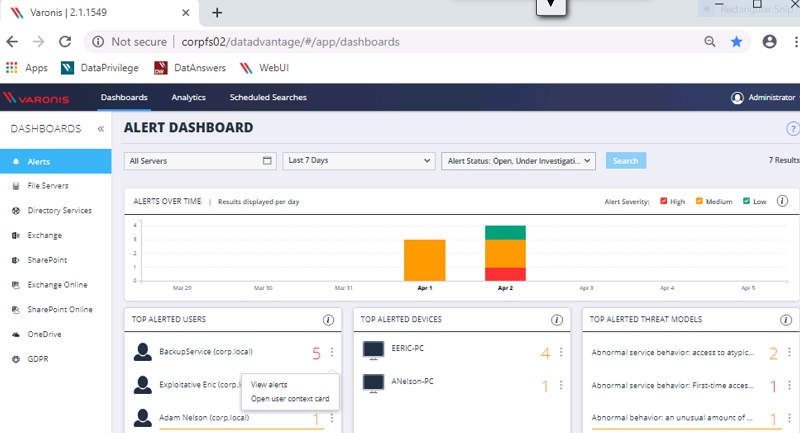

Sistem UBA, seperti yang telah kita lihat, memberi kita data yang lebih bersih, atas dasar di mana petugas keamanan TI harus dapat membuat keputusan yang lebih tepat. Untuk membuat data apa pun dapat digunakan oleh orang-orang, diperlukan visualisasi yang memungkinkan seseorang untuk membedakan secara sekilas pengguna mana yang terlihat dalam perilaku abnormal.

Dasbor keamanan tunggal. Di sini Anda dapat menelusuri untuk mendapatkan informasi lebih rinci tentang pengguna yang terpengaruh dan ancaman yang membayangi mereka.

Dasbor analitik keamanan adalah antarmuka GUI multi-level yang memungkinkan kami menelusuri dan melihat informasi lebih lanjut, misalnya, melihat detail pengguna yang terpengaruh dengan mengeklik peta konteks pengguna. Misalnya, di

dasbor Varonis kami (lihat gambar di atas), Anda dapat dengan mudah melihat pengguna mana yang diserang, perangkat mereka, model ancaman di mana mereka terlibat.

Baik dan, pada akhirnya, semua ini harus membawa kita ke diskusi tentang model ancaman, yang sebenarnya merupakan cara formal untuk mengidentifikasi dan menilai potensi ancaman dan kerentanan. Sebagai contoh, Mitre, laboratorium penelitian MIT yang terkenal, memiliki

basis pengetahuan yang sangat baik tentang pola ancaman saat ini yang pantas Anda perhatikan.

Dasbor status keamanan organisasi terletak di bagian atas rangkaian acara makanan. Ini adalah hasil visual dari rantai pemrosesan yang dimulai dengan metode UBA yang diterapkan pada peristiwa mentah yang tidak diproses dan diakhiri dengan algoritma khusus, seringkali berdasarkan pembelajaran mesin, untuk mencari dan mengklasifikasikan data ke dalam berbagai model ancaman. Misalnya, akses tidak biasa ke data rahasia, aktivitas kripto yang terdeteksi, perubahan yang tidak biasa pada hak istimewa pengguna atau grup, penghapusan massal, dan banyak lagi.

Saya harap ini juga cukup jelas bagi Anda sekarang bahwa panel pemantauan berbasis UBA untuk ancaman saat ini jauh lebih efektif daripada bekerja dengan log peristiwa mentah? Misalnya, solusi DatAlert kami mencakup berbagai

model ancaman yang sangat luas. Dan jika Anda ingin tahu lebih banyak tentang bagaimana kemampuan analisis data kami dapat membantu Anda menghindari melihat log mentah, maka daftar untuk

demo atau uji coba.