Pada 4 Juli, kami mengadakan

seminar besar

tentang manajemen kerentanan . Hari ini kami menerbitkan transkrip pidato oleh Andrei Novikov dari Qualys. Dia akan memberi tahu Anda langkah apa yang perlu Anda lalui untuk membangun alur kerja manajemen kerentanan. Spoiler: sebelum pemindaian, kita hanya akan sampai di tengah jalan.

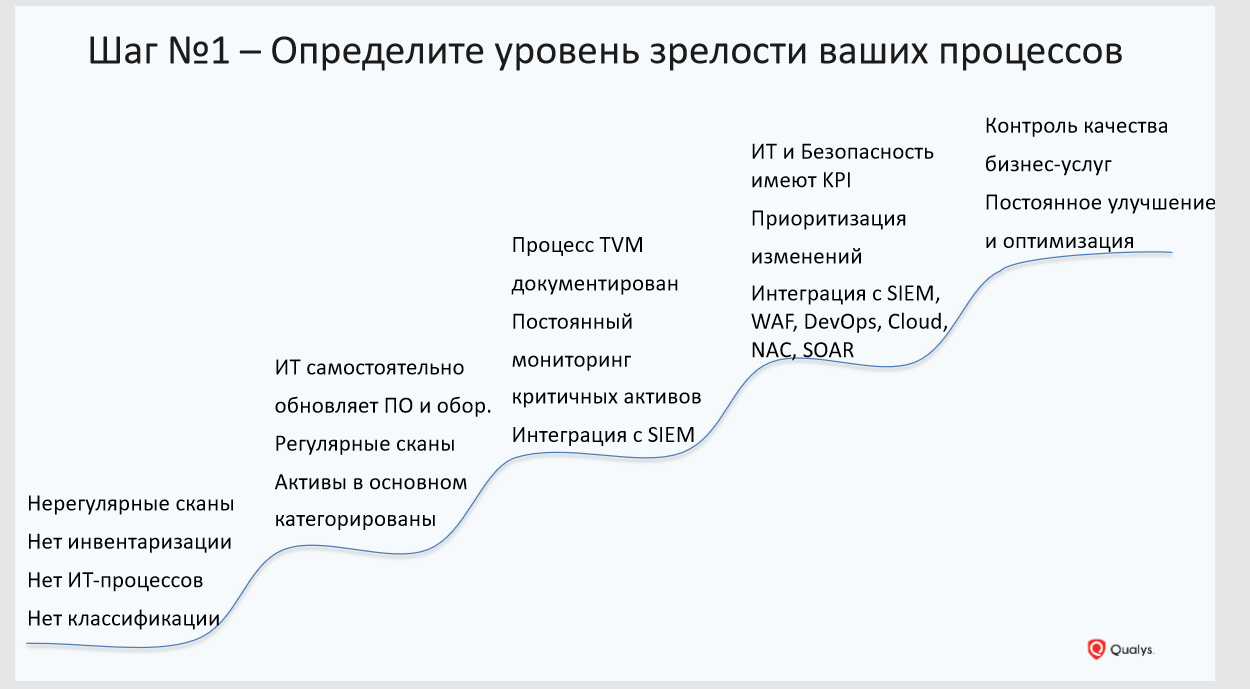

Langkah # 1: Tentukan Tingkat Kematangan Proses Manajemen Kerentanan

Pada awalnya, Anda perlu memahami pada level apa organisasi Anda dalam hal kematangan proses manajemen kerentanan. Hanya setelah itu Anda akan dapat memahami ke mana harus bergerak dan langkah apa yang perlu Anda ambil. Sebelum memulai pemindaian dan kegiatan lainnya, organisasi perlu melakukan pekerjaan internal dan memahami bagaimana proses Anda saat ini dalam hal TI dan keamanan informasi.

Coba jawab pertanyaan dasar:

- Apakah Anda memiliki proses untuk inventarisasi dan klasifikasi aset?

- seberapa teratur infrastruktur TI dipindai dan apakah seluruh infrastruktur tertutup, apakah Anda melihat keseluruhan gambar;

- Apakah sumber daya TI Anda dipantau?

- Apakah ada KPI yang diterapkan dalam proses Anda dan bagaimana Anda memahami bahwa mereka sedang dilaksanakan?

- Apakah semua proses ini didokumentasikan?

Langkah # 2: Berikan Cakupan Infrastruktur Penuh

Anda tidak dapat melindungi apa yang tidak Anda ketahui. Kecuali Anda memiliki gambaran lengkap tentang apa infrastruktur TI Anda terdiri, Anda tidak dapat melindunginya. Infrastruktur modern adalah kompleks dan terus berubah secara kuantitatif dan kualitatif.

Sekarang infrastruktur TI tidak hanya didasarkan pada setumpuk teknologi klasik (workstation, server, mesin virtual), tetapi juga pada yang relatif baru - wadah, layanan mikro. Layanan keamanan informasi dengan segala cara yang mungkin lolos dari yang terakhir, karena sangat sulit bagi mereka untuk bekerja dengan mereka menggunakan toolkit yang ada, yang terutama terdiri dari pemindai. Masalahnya adalah bahwa pemindai tidak dapat menutupi seluruh infrastruktur. Agar pemindai mencapai titik apa pun dalam infrastruktur, beberapa faktor harus bersamaan sekaligus. Aset harus berada di dalam batas organisasi pada saat pemindaian. Pemindai harus memiliki akses jaringan ke aset, akun mereka, untuk mengumpulkan informasi lengkap.

Menurut statistik kami, ketika menyangkut organisasi menengah atau besar, sekitar 15-20% dari infrastruktur tidak ditangkap oleh pemindai karena satu dan lain alasan: aset telah bergerak di luar perimeter atau tidak pernah muncul di kantor sama sekali. Misalnya, laptop seorang karyawan yang bekerja dari jarak jauh, tetapi pada saat yang sama memiliki akses ke jaringan perusahaan, atau aset tersebut berada di layanan cloud eksternal seperti Amazon. Dan pemindai, kemungkinan besar, tidak akan tahu apa-apa tentang aset ini, karena mereka tidak terlihat.

Untuk mencakup seluruh infrastruktur, Anda perlu menggunakan tidak hanya pemindai, tetapi seluruh jajaran sensor, termasuk teknologi pendengaran pasif untuk mendeteksi perangkat baru di infrastruktur Anda, metode berbasis agen untuk mengumpulkan data untuk menerima informasi - memungkinkan Anda untuk menerima data online, tanpa perlu pemindaian, tanpa menyoroti kredensial.

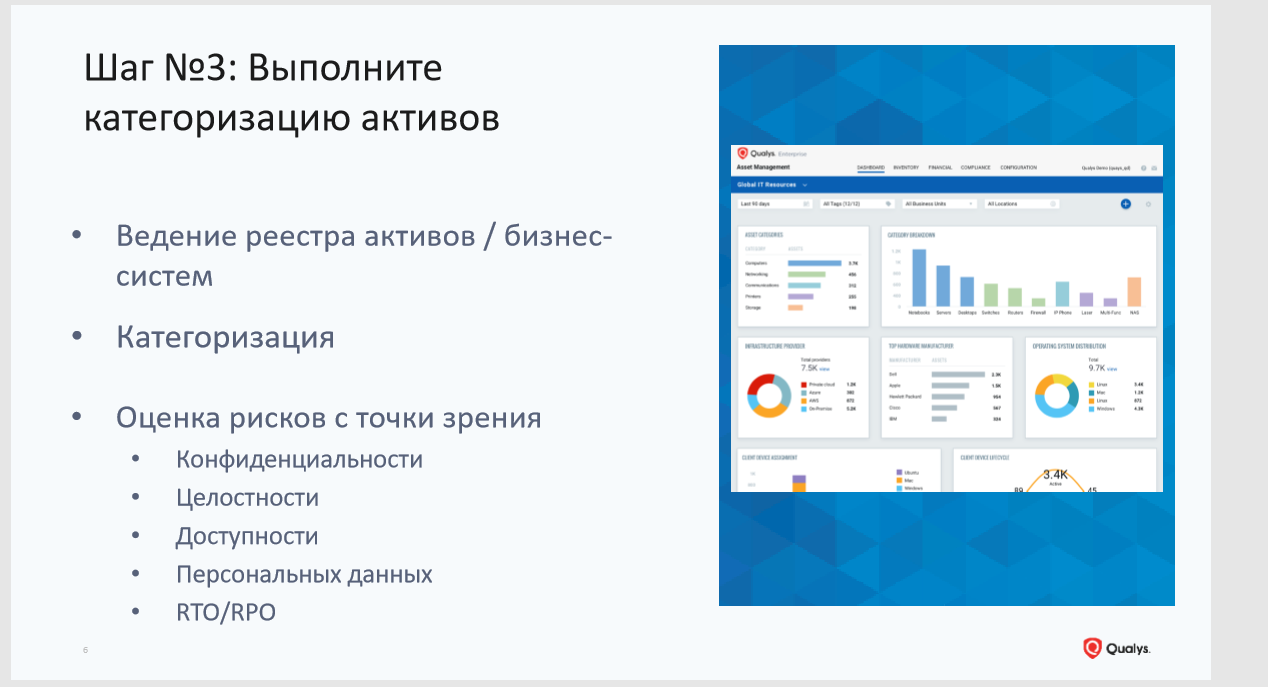

Langkah # 3: Kategorikan Aset

Tidak semua aset sama-sama bermanfaat. Menentukan aset mana yang penting dan mana yang bukan merupakan tugas Anda. Tidak satu alat pun, pemindai yang sama, akan melakukannya untuk Anda. Idealnya, keamanan informasi, TI, dan infrastruktur bisnis dianalisis bersama untuk menyoroti sistem kritis bisnis. Bagi mereka, mereka mendefinisikan metrik yang dapat diterima untuk ketersediaan, integritas, kerahasiaan, RTO / RPO, dll.

Ini akan membantu memprioritaskan manajemen kerentanan. Ketika spesialis Anda menerima data kerentanan, ini bukan lembar dengan ribuan kerentanan di seluruh infrastruktur, tetapi informasi terperinci, dengan mempertimbangkan kritikalitas sistem.

Langkah # 4: Menilai infrastruktur

Dan hanya pada langkah keempat kita menilai infrastruktur dalam hal kerentanan. Kami menyarankan Anda pada tahap ini memperhatikan tidak hanya kerentanan perangkat lunak, tetapi juga kesalahan konfigurasi, yang juga bisa menjadi kerentanan. Di sini kami merekomendasikan metode agen untuk mengumpulkan informasi. Pemindai dapat dan harus digunakan untuk menilai keamanan perimeter. Jika Anda menggunakan sumber daya penyedia cloud, maka dari sana Anda juga perlu mengumpulkan informasi tentang aset dan konfigurasi. Berikan perhatian khusus pada analisis kerentanan dalam infrastruktur menggunakan wadah Docker.

Langkah # 5: Mengatur Pelaporan

Ini adalah salah satu elemen penting dalam proses manajemen kerentanan.

Poin pertama: tidak ada yang akan bekerja dengan laporan multi-halaman dengan daftar kerentanan acak dan deskripsi cara memperbaikinya. Pertama-tama, perlu untuk berkomunikasi dengan kolega dan mencari tahu apa yang seharusnya ada dalam laporan dan bagaimana lebih mudah bagi mereka untuk menerima data. Misalnya, beberapa administrator tidak memerlukan deskripsi terperinci tentang kerentanan dan hanya perlu informasi tentang tambalan dan tautan ke sana. Bagi spesialis lain, hanya kerentanan yang ditemukan dalam infrastruktur jaringan yang penting.

Poin kedua: dengan melaporkan yang saya maksud bukan hanya laporan kertas. Ini adalah format yang ketinggalan zaman untuk mendapatkan informasi dan riwayat statis. Seseorang menerima laporan dan tidak dapat memengaruhi bagaimana data akan disajikan dalam laporan ini. Untuk mendapatkan laporan dalam bentuk yang tepat, spesialis IT harus menghubungi spesialis keamanan informasi dan memintanya untuk membangun kembali laporan. Waktu berlalu, kerentanan baru muncul. Alih-alih mentransfer laporan dari departemen ke departemen, spesialis di kedua bidang harus dapat mengamati data secara online dan melihat gambar yang sama. Karenanya, di platform kami, kami menggunakan laporan dinamis dalam bentuk dasbor khusus.

Langkah 6: Prioritaskan

Di sini Anda dapat melakukan hal berikut:

1. Membuat repositori dengan gambar emas sistem. Bekerja dengan gambar emas, periksa kerentanan dan konfigurasi yang benar secara berkelanjutan. Ini dapat dilakukan dengan menggunakan agen yang secara otomatis akan melaporkan penampilan aset baru dan memberikan informasi tentang kerentanannya.

2. Fokus pada aset-aset yang sangat penting bagi bisnis. Tidak ada organisasi di dunia yang dapat mengatasi kerentanan dalam sekali jalan. Proses memperbaiki kerentanan itu lama dan bahkan suram.

3. Mempersempit permukaan serangan. Bersihkan infrastruktur Anda dari perangkat lunak yang tidak perlu, layanan, tutup port yang tidak perlu. Kami baru-baru ini memiliki kasus dengan satu perusahaan di mana sekitar 40 ribu kerentanan ditemukan pada 40 ribu perangkat yang terkait dengan versi lama browser Mozilla. Ternyata kemudian, Mozilla diperkenalkan ke dalam gambar emas bertahun-tahun yang lalu, tidak ada yang menggunakannya, tetapi itu adalah sumber dari sejumlah besar kerentanan. Ketika browser dihapus dari komputer (bahkan berdiri di beberapa server), puluhan ribu kerentanan ini hilang.

4. Beri peringkat kerentanan pada basis data intelijen ancaman. Pertimbangkan tidak hanya kekritisan kerentanan, tetapi juga keberadaan eksploitasi publik, malware, patch, akses eksternal ke sistem dengan kerentanan. Menilai dampak kerentanan ini pada sistem bisnis penting: dapatkah hal itu menyebabkan hilangnya data, penolakan layanan, dll.

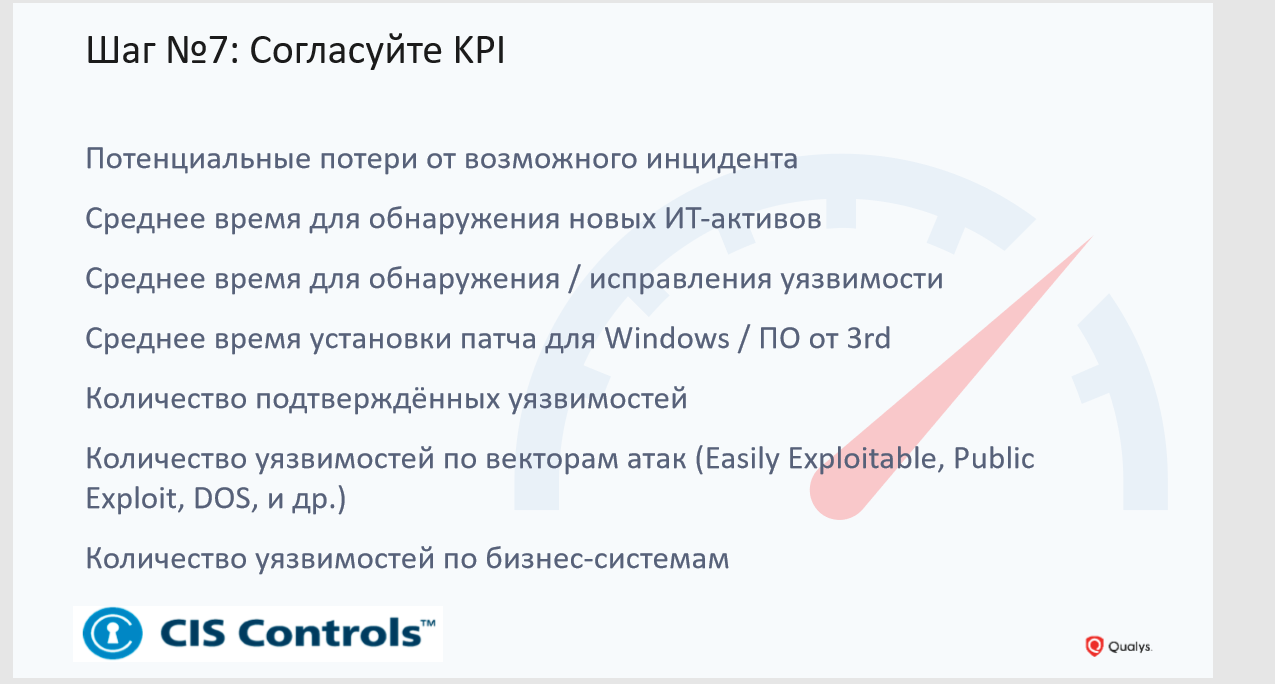

Langkah # 7: Setuju pada KPI

Jangan memindai untuk memindai. Jika tidak ada yang terjadi dengan kerentanan yang ditemukan, maka pemindaian ini berubah menjadi operasi yang tidak berguna. Untuk mencegah kerentanan menjadi formalitas, pertimbangkan bagaimana Anda akan mengevaluasi hasilnya. IS dan IT harus sepakat tentang bagaimana pekerjaan untuk menghilangkan kerentanan akan dibangun, seberapa sering pemindaian akan dilakukan, tambalan akan dipasang, dll.

Pada slide Anda melihat contoh kemungkinan KPI. Ada juga daftar panjang yang kami rekomendasikan kepada pelanggan kami. Jika ini menarik, silakan hubungi, saya akan membagikan informasi ini kepada Anda.

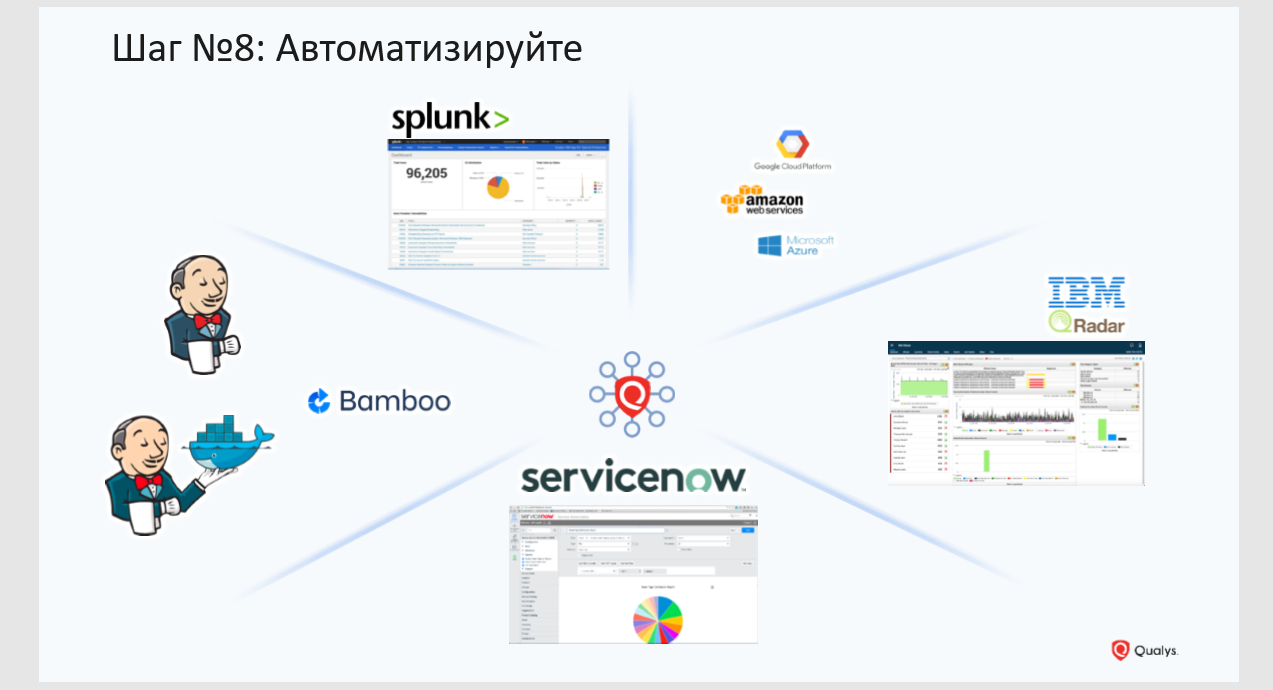

Langkah 8: Otomatiskan

Kembali ke pemindaian lagi. Di Qualys, kami percaya bahwa pemindaian bukan hal terpenting yang dapat terjadi hari ini dalam proses mengelola kerentanan, dan pertama-tama Anda perlu mengotomatiskannya sebanyak mungkin sehingga dapat dilakukan tanpa partisipasi dari spesialis keamanan informasi. Saat ini ada banyak alat yang memungkinkan Anda melakukan ini. Cukup bahwa mereka memiliki API terbuka dan jumlah konektor yang diperlukan.

Contoh yang ingin saya berikan adalah DevOps. Jika Anda menerapkan pemindai kerentanan di sana, Anda bisa melupakan DevOps. Dengan teknologi lama, yang merupakan pemindai klasik, Anda tidak akan diizinkan masuk ke dalam proses ini. Pengembang tidak akan menunggu sampai Anda memindai dan memberi mereka laporan multi-halaman yang merepotkan. Pengembang mengharapkan informasi kerentanan masuk ke dalam bentuk informasi bug dalam sistem pengembangan kode mereka. Keamanan harus diintegrasikan dengan mulus ke dalam proses ini, dan seharusnya hanya fungsi yang secara otomatis dipanggil oleh sistem yang digunakan oleh pengembang Anda.

Langkah # 9: Fokus pada hal-hal penting

Fokus pada apa yang benar-benar bermanfaat bagi perusahaan Anda. Pemindaian dapat dilakukan secara otomatis, laporan juga dapat dikirim secara otomatis.

Fokus pada peningkatan proses sehingga lebih fleksibel dan nyaman bagi semua yang terlibat. Fokus untuk memastikan bahwa keamanan tertanam dalam semua kontrak dengan rekanan Anda, yang, misalnya, mengembangkan aplikasi web untuk Anda.

Jika Anda memerlukan informasi lebih rinci tentang cara membangun proses manajemen kerentanan di perusahaan, silakan hubungi saya dan rekan-rekan saya. Saya akan dengan senang hati membantu.