Virus Ransomware, seperti jenis malware lainnya, berevolusi dan berubah selama bertahun-tahun - dari loker sederhana yang mencegah pengguna memasuki sistem, dan ransomware "polisi", yang membuat kami takut dengan tuntutan hukum atas pelanggaran fiktif terhadap hukum, kami datang ke program enkripsi. Malware ini mengenkripsi file pada hard disk (atau seluruh disk) dan memerlukan tebusan bukan untuk mengembalikan akses ke sistem, tetapi agar informasi pengguna tidak dihapus, dijual di darknet, atau dipajang di publik di jaringan. Selain itu, pembayaran tebusan tidak menjamin penerimaan kunci untuk mendekripsi file. Dan tidak, ini belum “seratus tahun yang lalu”, tetapi masih menjadi ancaman saat ini.

Mengingat keberhasilan peretas dan keuntungan serangan jenis ini, para ahli percaya bahwa di masa depan frekuensi dan kecerdikan mereka hanya akan tumbuh. Menurut Cybersecurity Ventures, pada tahun 2016 virus ransomware menyerang perusahaan sekitar sekali setiap 40 detik, pada tahun 2019 itu terjadi setiap 14 detik, dan pada tahun 2021 frekuensinya akan meningkat menjadi satu serangan dalam 11 detik. Perlu dicatat bahwa tebusan yang diperlukan (terutama dalam serangan yang ditargetkan pada perusahaan besar atau infrastruktur perkotaan) biasanya ternyata jauh lebih rendah daripada kerusakan yang disebabkan oleh serangan itu. Jadi, serangan Mei terhadap struktur pemerintah Baltimore, Maryland, di AS, menyebabkan kerusakan dalam jumlah lebih dari $

18 juta , dengan para peretas mengklaim tebusan $ 76 ribu dalam bitcoin yang setara. Dan

serangan terhadap administrasi Atlanta , Georgia, pada Agustus 2018 menelan biaya $ 17 juta bagi kota itu dengan uang tebusan sebesar $ 52 ribu.

Spesialis Trend Mikro menganalisis serangan ransomware pada bulan-bulan pertama tahun 2019, dan dalam artikel ini kita akan berbicara tentang tren utama yang menunggu dunia di babak kedua.

Virus Ransomware: berkas singkat

Arti virus ransomware jelas dari namanya: mengancam untuk menghancurkan (atau, sebaliknya, mempublikasikan) informasi rahasia atau berharga bagi pengguna, peretas dengan bantuan mereka meminta uang tebusan untuk mengembalikan akses ke sana. Untuk pengguna biasa, serangan seperti itu tidak menyenangkan, tetapi tidak kritis: ancaman kehilangan koleksi musik atau foto liburan selama sepuluh tahun terakhir tidak menjamin pembayaran tebusan.

Situasi untuk organisasi terlihat sangat berbeda. Setiap menit waktu henti bisnis membutuhkan uang, sehingga kehilangan akses ke sistem, aplikasi, atau data untuk perusahaan modern sama dengan kerugian. Itulah sebabnya fokus virus ransomware dalam beberapa tahun terakhir telah berangsur-angsur bergeser dari penembakan oleh virus ke aktivitas yang lebih rendah dan transisi ke serangan yang ditargetkan pada organisasi di daerah di mana peluang mendapatkan tebusan dan ukurannya yang terbesar. Pada gilirannya, organisasi berusaha untuk mempertahankan diri terhadap ancaman di dua bidang utama: dengan mengembangkan cara untuk memulihkan infrastruktur dan basis data secara efektif setelah serangan, serta mengadopsi sistem pertahanan dunia maya yang lebih maju yang mendeteksi dan menghancurkan malware pada waktu yang tepat.

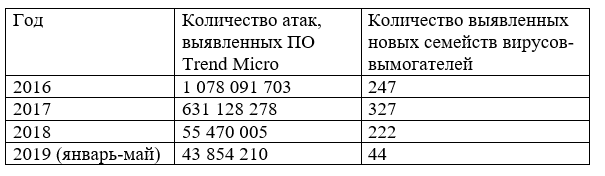

Agar tetap terkini dan mengembangkan solusi dan teknologi baru untuk memerangi malware, Trend Micro terus-menerus menganalisis hasil yang diperoleh dari sistem keamanan sibernya. Menurut Trend Micro

Smart Protection Network , situasi dengan virus ransomware dalam beberapa tahun terakhir terlihat seperti ini:

Seleksi Korban pada 2019

Tahun ini, penjahat cyber jelas mulai mengambil pendekatan yang lebih hati-hati dalam memilih korban: tujuan mereka adalah organisasi yang dilindungi lebih buruk dan bersedia membayar sejumlah besar untuk pemulihan cepat kegiatan normal. Itulah sebabnya sejak awal tahun ini beberapa serangan telah direkam pada struktur pemerintah dan administrasi kota-kota besar, termasuk Lake City (tebusan - 530 ribu dolar AS) dan Pantai Riviera (tebusan - 600 ribu dolar AS)

di negara bagian Florida, AS .

Berdasarkan industri, vektor serangan utama terlihat seperti ini:

- 27% - lembaga pemerintah;

- 20% - produksi;

- 14% - layanan kesehatan;

- 6% - eceran;

- 5% - pendidikan.

Seringkali, penjahat cyber menggunakan metode OSINT (mencari dan mengumpulkan informasi dari sumber-sumber publik) untuk mempersiapkan serangan dan mengevaluasi keuntungannya. Dengan mengumpulkan informasi, mereka lebih memahami model bisnis organisasi dan risiko reputasi yang mungkin diderita akibat serangan. Peretas juga mencari sistem dan subsistem terpenting yang dapat sepenuhnya diisolasi atau dinonaktifkan menggunakan virus ransomware - ini meningkatkan kemungkinan tebusan. Terakhir namun tidak kalah pentingnya, keadaan sistem keamanan siber dinilai: tidak masuk akal untuk melancarkan serangan terhadap perusahaan yang spesialis IT-nya sangat mungkin menolaknya.

Pada paruh kedua 2019, tren ini masih akan relevan. Peretas akan menemukan bidang aktivitas baru di mana gangguan proses bisnis mengarah pada kerugian maksimum (misalnya, transportasi, infrastruktur penting, energi).

Metode penetrasi dan infeksi

Perubahan juga terus terjadi di area ini. Alat yang paling populer adalah phishing, iklan jahat di situs web dan halaman web yang terinfeksi, serta exploit. Pada saat yang sama, "kaki tangan" utama dari serangan masih karyawan-pengguna yang membuka situs-situs ini dan mengunduh file melalui tautan atau dari e-mail, yang memicu infeksi lebih lanjut dari seluruh jaringan organisasi.

Namun, pada paruh kedua 2019, alat-alat ini akan ditambahkan:

- penggunaan serangan yang lebih aktif menggunakan rekayasa sosial (serangan di mana korban secara sukarela melakukan tindakan yang diperlukan untuk peretas atau memberikan informasi, dengan mempertimbangkan, misalnya, bahwa ia berkomunikasi dengan perwakilan manajemen atau klien organisasi), yang menyederhanakan pengumpulan informasi tentang karyawan dari sumber-sumber publik;

- penggunaan kredensial curian, misalnya, login dan kata sandi dari sistem administrasi jarak jauh, yang dapat dibeli di darknet;

- peretasan fisik dan penetrasi, yang akan memungkinkan peretas untuk menemukan sistem kritis di tempat dan menetralisir sistem keamanan.

Teknik Penyembunyian Serangan

Berkat pengembangan sistem keamanan siber, yang juga berkontribusi oleh Trend Micro, penemuan keluarga virus ransomware klasik baru-baru ini telah sangat disederhanakan. Pembelajaran mesin dan teknologi analisis perilaku membantu mendeteksi malware bahkan sebelum memasuki sistem, sehingga peretas harus menemukan metode alternatif untuk menyembunyikan serangan.

Sudah dikenal oleh pakar keamanan TI dan teknologi baru penjahat cyber, mereka bertujuan menetralkan kotak pasir untuk menganalisis file yang mencurigakan dan sistem pembelajaran mesin, mengembangkan malware yang bebas file dan menggunakan perangkat lunak berlisensi yang terinfeksi, termasuk perangkat lunak dari vendor keamanan siber dan berbagai layanan jarak jauh dengan akses ke jaringan organisasi.

Kesimpulan dan rekomendasi

Secara umum, kita dapat mengatakan bahwa pada paruh kedua tahun 2019, ada kemungkinan besar serangan yang ditargetkan pada organisasi besar yang mampu membayar tebusan besar kepada penjahat cyber. Pada saat yang sama, peretas tidak selalu mengembangkan solusi peretasan dan malware sendiri. Beberapa dari mereka, misalnya, tim GandCrab yang terkenal, yang telah

menghentikan operasinya , setelah memperoleh sekitar $ 150 juta, terus bekerja di bawah skema RaaS (ransomware-as-a-service, atau ransomware-as-a-service), mirip dengan antivirus dan sistem perlindungan siber). Artinya, tidak hanya pencipta mereka, tetapi juga "penyewa" terlibat dalam distribusi ransomware dan crypto-locker yang sukses tahun ini.

Dalam keadaan seperti itu, organisasi perlu terus memperbarui sistem keamanan siber dan skema pemulihan data jika terjadi serangan, karena satu-satunya cara efektif untuk menangani virus ransomware adalah dengan tidak membayar uang tebusan dan mencabut sumber pendapatan dari penulis.