Pekan lalu ditandai oleh setidaknya dua peristiwa penting di bidang keamanan informasi. Untuk pertama kalinya dalam waktu yang lama, jailbreak tersedia untuk model Apple iPhone saat ini dengan firmware iOS 12.4 terbaru (

berita ,

posting di hub). Jailbreak mengeksploitasi kerentanan yang ditutup di iOS 12.3, tetapi tampaknya, secara tidak sengaja, "dibuka" lagi di versi terbaru 12.4.

Versi pemutar video VLC 3.0.8 telah dirilis, di mana beberapa kerentanan serius ditutup (

berita ), termasuk yang menjamin eksekusi kode arbitrer saat membuka file .MKV yang disiapkan. Patut dicatat bahwa pada akhir Juli, kerentanan serius juga

dilaporkan , juga terkait dengan pemrosesan MKV, tetapi masalah-masalah itu pada akhirnya ternyata hanya isapan jempol dari imajinasi peneliti dan konfigurasi aneh komputernya. Tapi kerentanan baru itu nyata.

Tapi hari ini kita tidak akan membicarakan ini, tetapi tentang kata sandi. Google merangkum hasil pertama menggunakan ekstensi Pemeriksaan Kata Sandi untuk browser Chrome dan statistik yang dibagikan (

berita ,

posting blog asli): hanya seperempat kata sandi yang diubah menjadi yang baru, bahkan jika pengguna diberi tahu adanya kebocoran. Dan pada saat yang sama, kami akan mempertimbangkan upaya baru oleh spammer untuk menerobos ke pengguna, kali ini melalui Google Drive.

Ekstensi Pemeriksaan Kata Sandi untuk browser Chrome dirilis oleh Google pada bulan Februari tahun ini. Pekan lalu, para ahli Google berbagi hasil pertama dari pekerjaannya. Ekstensi memeriksa semua kata sandi yang dimasukkan oleh pengguna terhadap database kebocoran. Anda dapat memeriksa email Anda (dan lebih baru-baru ini, kata sandi Anda) secara manual, misalnya, pada salah satu sumber

bocor paling terkenal -

HaveIBeenPwned Troy Hunt. Ekstensi mengotomatiskan proses ini dan memberi tahu Anda tentang kata sandi atau pasangan kata sandi masuk, yang sudah ada dalam database.

Bagaimana kata sandi kami dipublikasikan? Ada dua opsi: phishing atau infeksi malware, ketika kata sandi dicuri dari Anda secara pribadi, atau meretas situs atau layanan yang Anda gunakan. Kata sandi curian jatuh ke pasar gelap informasi pribadi tentang pengguna dan cepat atau lambat menemukan diri mereka dalam akses terbuka atau terbuka dengan persyaratan. Google merangkak dengan database besar kebocoran 4 miliar catatan. Troy Hunt menyimpan 8,4 miliar catatan pada saat publikasi. Ada banyak duplikat dan kesalahan dalam kebocoran tersebut, tetapi mengingat peretasan besar-besaran layanan populer (dari LinkedIn ke Yahoo, dari Dropbox ke ribuan forum), kami yakin dapat berasumsi bahwa semua kata sandi kami lima tahun yang lalu telah lama berada di domain publik.

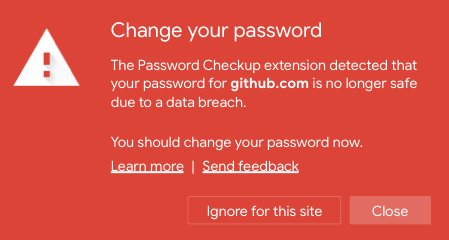

Saat menentukan login dengan kata sandi yang bocor, ekstensi Chrome menampilkan peringatan, melaporkan URL situs tempat kata sandi tidak aman digunakan, dan merekomendasikan untuk mengubahnya. Bagaimana kata sandi aman di ekstensi itu sendiri? Tidak terlalu jelas bahwa tidak ada kebijakan privasi terpisah untuk Pemeriksaan Kata Sandi, tetapi ditekankan bahwa statistik pada operasi ekstensi dikumpulkan hanya secara anonim. Troy Hunt memiliki mode "paranoid" - di layanan web, hanya hash dikirim ke situs untuk memeriksa kata sandi untuk database kebocoran, tetapi Anda juga dapat mengunduh basis data kata sandi hash dan memeriksanya secara offline.

Dan inilah yang dikumpulkan statistik anonim dari Google. Hanya dalam enam bulan, 650 ribu pengguna memanfaatkan ekstensi. Pilihan yang bagus, tetapi Anda harus memahami bahwa di antara puluhan juta pengguna peramban Google Chrome, ini adalah penurunan. Oleh karena itu, dalam statistik, mungkin ada "kesalahan orang yang selamat" - hanya mereka yang sudah peduli dengan keselamatan mereka yang memberikan perpanjangan, jadi mungkin ada lebih sedikit "positif". Secara total, 21 juta kombinasi kata sandi login unik untuk 746 ribu situs diperiksa. Dari jumlah tersebut, 316.000 diidentifikasi sebagai tidak aman, yaitu, satu setengah persen dari total.

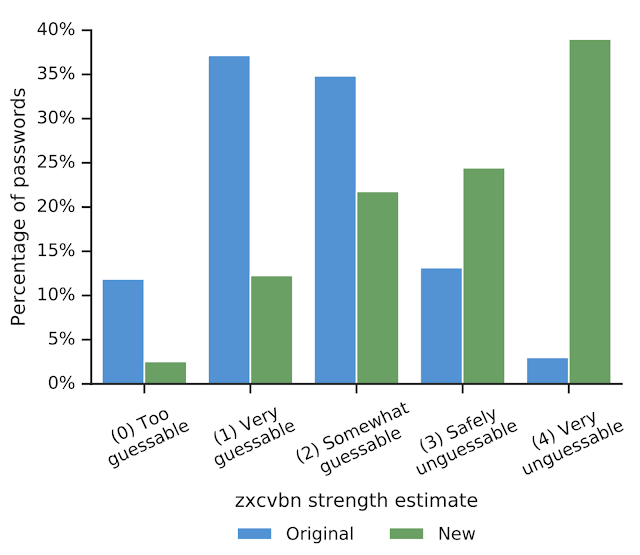

Hanya dalam 26% kasus dari 300+ ribu operasi ini, pengguna memutuskan untuk mengubah kata sandi. 60% dari kata sandi diganti dengan kata sandi yang cukup kuat - kata sandi yang sulit untuk dipilih oleh brute force atau kamus. Ada kecenderungan untuk meningkatkan kualitas kata sandi. Grafik di atas menunjukkan bahwa kata sandi lama (yang perlu diganti) jauh lebih sederhana. Baru (yang diganti) dalam banyak kasus lebih sulit. Hasil lengkap dari penelitian ini dipublikasikan di

sini . Ini juga mengkonfirmasi anonimitas relatif dari layanan: di sisi Google, pekerjaan hanya dilakukan dengan kata sandi hash, dan nama domain terputus dari login jika menggunakan alamat email.

Ekstensi Pemeriksaan Kata Sandi memungkinkan Anda mengevaluasi bagaimana kata sandi Anda dibocorkan. Tetapi ini bukan solusi untuk melindungi dari kebocoran di masa depan, karena masalah penggunaan kembali kata sandi tetap ada. Solusi yang benar-benar berfungsi adalah pengelola kata sandi yang menghasilkan kata sandi acak dan kompleks untuk setiap situs secara terpisah. Beberapa pengelola kata sandi juga mulai menggunakan basis data kebocoran: dalam hal ini, Anda akan segera mengetahui bahwa salah satu kata sandi satu kali telah dicuri, dan Anda dapat dengan mudah menggantinya saja, dan tidak semua kata sandi di semua server sekaligus.

Google Drive SpamSpammer terus mencari cara baru untuk menembus ponsel dan kotak surat Anda, sambil secara aktif menggunakan layanan jaringan umum. Kami baru-baru ini

menulis tentang metode pengiriman spam dengan membuat acara di kalender Google. Dalam hal ini, pesan asli dapat difilter oleh filter spam GMail, tetapi dengan pengaturan kalender default Anda masih akan menerima pemberitahuan ke telepon (kadang-kadang jam tiga pagi). Hari ini kita akan berbicara tentang spam melalui berbagi file.

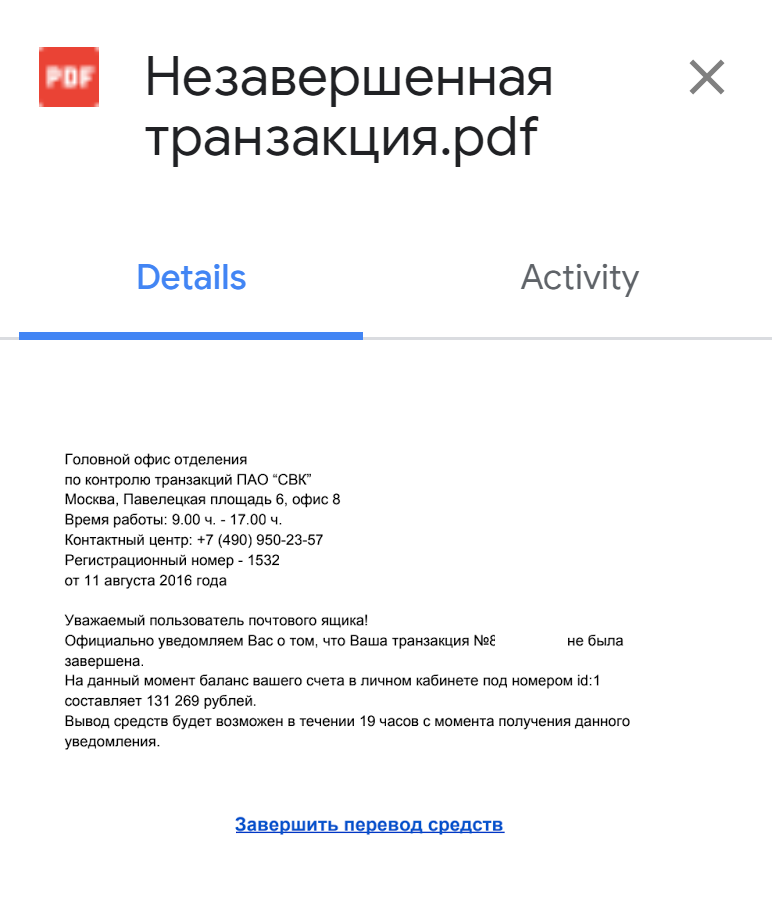

Google Drive dan layanan serupa untuk serangan jahat telah digunakan sejak lama, taktik awalnya adalah membuat halaman dengan kata kunci populer, yang karena kepercayaan tinggi pada Google Drive dari mesin pencari masuk ke dalam baris teratas hasil pencarian. Tetapi ada cara alternatif: berbagi dokumen dengan sejumlah besar pengguna layanan Google (mengambil email dari basis data spam), dan sudah ada dalam dokumen itu sendiri yang menyisipkan tautan ke situs jahat, phishing, atau situs penipuan. Itu terlihat seperti ini:

Dokumen tidak hanya muncul dalam daftar yang dibagikan untuk akun Anda. Jika aplikasi Google Drive diinstal pada ponsel (dan biasanya diinstal di sana), maka notifikasi juga akan datang ke smartphone. Tampaknya satu-satunya cara untuk menghilangkan notifikasi adalah mematikannya untuk aplikasi Google Drive di ponsel Anda. Di antarmuka Google Drive, Anda hanya dapat mematikan duplikasi pemberitahuan di surat, tetapi ini dapat memutus alur kerja dengan kontak yang sah. Dan GMail sendiri, pemberitahuan spam berhasil diblokir.

Anda dapat bertahan dari spam, masalahnya adalah metode yang sama persis digunakan untuk serangan yang ditargetkan. Artikel di situs web Bleeping Computer (

berita ,

sumber ) memberikan contoh serangan berbahaya yang menggunakan Google Drive dan, misalnya, layanan berbagi file WeTransfer. Segalanya sederhana: kami membuat dokumen (yang seharusnya merupakan templat untuk surat kerja yang penting), mengirimkannya atas nama bos besar di perusahaan kepada bawahannya. Dokumen tersebut memiliki tautan (disamarkan sebagai "buat perubahan" atau "perbarui dokumen") yang mengarah ke situs phishing atau ke halaman dengan konten berbahaya.

Kampanye tertarget sempit lebih mungkin untuk menerobos filter spam organisasi, dan karyawan yang terbiasa bekerja dengan layanan cloud mungkin tidak melihat tangkapannya. Dan skenario seperti itu tidak bisa diblokir, diperlukan kombinasi tindakan: filter spam yang tersetel, pelatihan karyawan, dan perlindungan terhadap malware. Omong-omong, spam besar melalui Google Documents dapat dikirim (dan memiliki peluang untuk menerobos filter) tidak hanya dari akun satu hari, tetapi juga dari pengguna yang terlihat cukup nyata. Jika kata sandi akun Google Anda (Microsoft, Zoho, dll.) Dibocorkan sesuai dengan skrip yang dijelaskan di awal posting, maka, selain semua masalah lain, akun Anda dapat digunakan untuk hal-hal gelap seperti itu.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak selalu bertepatan dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.