Halo teman saya yang penasaran! Tentunya Anda dikunjungi oleh pemikiran tentang cara meretas segala sesuatu di sekitar, tanpa menarik perhatian yang tidak perlu dari

petugas medis dan lainnya, untuk menjadi seperti pahlawan sistem peretasan film hanya dari perangkat seluler, atau bagaimana memompa mobilitas Anda dengan kehilangan fungsionalitas minimal? Saya punya kabar baik untuk Anda.

Kali Linux NetHunter

Kali Linux NetHunter adalah proyek Keamanan Ofensif. Yang mengembangkan distribusi Kali Linux. Ini adalah seperangkat program dan utilitas dari Kali dengan kemampuan untuk berjalan di Android. Ini akan memungkinkan Anda untuk melihat secara berbeda pada perangkat favorit Anda pada "robot hijau" dan selalu, jika tidak dipersenjatai sepenuhnya, maka dengan satu set kunci utama yang Anda kenal.

NetHunter bukan firmware lengkap untuk perangkat, tetapi merupakan tambahan perangkat lunak. Ini didukung oleh banyak perangkat: hampir semua garis Nexus, beberapa perangkat lain dari Sony, OnePlus, ZTE, Samsung. Daftar lengkapnya di

sini .

Itu diinstal pada firmware standar perangkat yang didukung dan pada beberapa firmware khusus (CyanogenMod dan LineageOS). Dalam hal ini, inti lebih baik menggunakan standar.

Tetapi sebelum Anda mulai menambahkan wi-fi tetangga, mari kita bicara lebih detail tentang instalasi. Pengguna yang belum pernah terlibat dalam perangkat flash mungkin mengalami kesulitan.

Tahap Persiapan Instalasi

NetHunter diinstal pada perangkat yang di-rooting melalui pemulihan kustom. Karena itu, kita perlu mendapatkan root dan menginstal pemulihan (misalnya, TWRP atau CM). Sebelum memulai instalasi, Anda

harus membuat cadangan , karena dalam proses membuka kunci bootloader, semua data pribadi akan dihapus.

Memperoleh hak root pada perangkat adalah tugas yang tidak sepele. Prosesnya sangat berbeda tergantung pada perangkat. Bagaimana tepatnya ini dilakukan untuk gadget Anda layak dibaca di forum tematik w3bsit3-dns.com dan xda-developers.com. Ada beberapa kasus ketika membuka kunci bootloader dan mendapatkan root tidak mungkin atau sangat sulit. Karena itu, ketika memilih perangkat, segera perhatikan kemungkinan tindakan ini.

Pertimbangkan proses instalasi pada Nexus 10.

Kami membutuhkan: kabel berkualitas tinggi, port usb langsung dari motherboard (untuk meminimalkan kemungkinan mendapatkan "batu bata" dari perangkat), akses ke menu pengembang dan perangkat itu sendiri dengan komputer. Menu pengembang biasanya terbuka dengan beberapa kaset ke nomor build di menu informasi perangkat. Di sana kita menyalakan USB debugging. Jendela sembul akan muncul dengan izin untuk melakukan debug - kami setuju.

Izin debugging USB

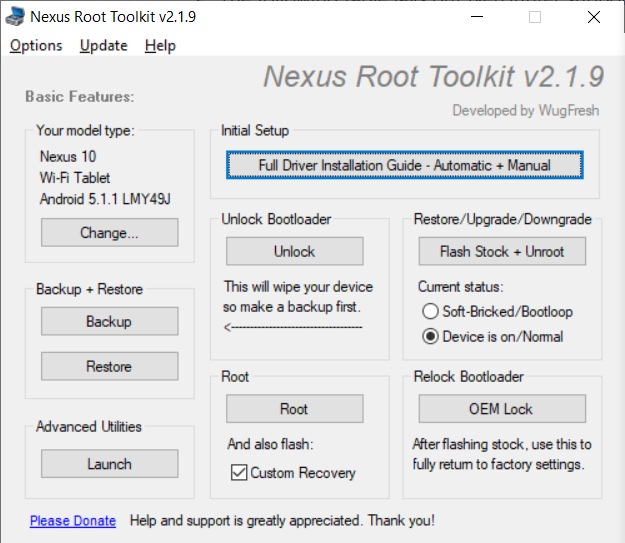

Izin debugging USBUntuk membuka kunci, saya menggunakan program Nexus Root Toolkit khusus, di mana semuanya terjadi dengan beberapa klik.

1. Jalankan program. Jika semuanya diinstal dengan benar, maka perangkat kami akan muncul di jendela log. Perlu memperhatikan nama kodenya - “manta”. Ini akan bermanfaat bagi kita. Nama kode perangkat lain dapat ditemukan di Internet.

Toolkit Nexus Root

Toolkit Nexus Root2. Klik tombol "Unlock Bootloader - Unlock", ini akan menghapus semua data pada perangkat.

Log program akan memberi tahu kami tentang buka kunci yang sukses dan reboot perangkat.

Nexus Root Toolkit v2.1.9Nexus Root Toolkit v2.1.9 Masterlists: - LatestToolkitFiles.ini 3135 - AndroidDeviceListFull.ini 3135 - AndroidDeviceListFlash.ini 3135 MANTARAY-MANTA: Android 5.1.1 - Build: LMY49J Live log initiated [2019-07-01]: Checking ADB/FASTBOOT Connectivity adb devices R32CA07P1YK device fastboot devices + ADB Device Connected Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices Retrying.. Checking Fastboot Connectivity fastboot devices Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected + Confirmed: Bootloader Unlocked. Bootloader Already Unlocked. Rebooting your device.

3. Langkah selanjutnya adalah mendapatkan root dan segera menginstal pemulihan kustom (saya menginstal TWRP 3.0.2). Centang kotak "Custom Recovery" dan klik tombol "Root". Program ini akan memberi kita tautan ke TWRP versi terbaru, buka, unduh, dan tentukan path dalam program ke file gambar "twrp * .img".

Nexus Root Toolkit v2.1.9 Nexus Root Toolkit v2.1.9 Masterlists: - LatestToolkitFiles.ini 3135 - AndroidDeviceListFull.ini 3135 - AndroidDeviceListFlash.ini 3135 MANTARAY-MANTA: Android 5.1.1 - Build: LMY49J Live log initiated [2019-07-01]: Checking ADB/FASTBOOT Connectivity adb devices R32CA07P1YK device fastboot devices + ADB Device Connected Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices Retrying.. Checking Fastboot Connectivity fastboot devices Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected + Confirmed: Bootloader Unlocked. Bootloader Already Unlocked. Rebooting your device. Hashchecking... Hash Verified! Importing 'twrp-3.0.2-0-manta.img' into installer... Checking ADB/FASTBOOT Connectivity adb devices R32CA07P1YK device fastboot devices + ADB Device Connected Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected + Confirmed: Bootloader Unlocked. Flashing Custom Recovery to RECOVERY partition... fastboot flash recovery "C:\***\Recovery_Custom\TWRP\twrp-3.0.2-0-manta.img" Temporarily Booting TWRP... fastboot boot "C:\***\Recovery_Custom\TWRP\twrp-3.0.2-0-manta.img" Checking ADB Recovery Connectivity adb devices R32CA07P1YK recovery + ADB Recovery Device Connected Pushing root files to your device: Pushing "SR1-SuperSU-v2.78-SR1-20160915123031.zip" to your device: adb push "C:\***\Root_Files\SR1-SuperSU-v2.78-SR1-20160915123031.zip" "/sdcard/!ReadyToFlash/Root_Files/SR1-SuperSU-v2.78-SR1-20160915123031.zip" 100% /sdcard/!ReadyToFlash/Root_Files/SR1-SuperSU-v2.78-SR1-20160915123031.zip Hash verifying file transfer: 627c4b98e7bf83293e81d3758accf753 = Local Hash 627c4b98e7bf83293e81d3758accf753 = Device hash + Verified! Pushing "busybox-signed.zip" to your device: adb push "C:\***\Root_Files\busybox-signed.zip" "/sdcard/!ReadyToFlash/Root_Files/busybox-signed.zip" 100% /sdcard/!ReadyToFlash/Root_Files/busybox-signed.zip Hash verifying file transfer: 0ece645c3ca95a10f9a4344300ce0f8f = Local Hash 0ece645c3ca95a10f9a4344300ce0f8f = Device hash + Verified! Pushing "quick-reboot-signed.zip" to your device: adb push "C:\***\Root_Files\quick-reboot-signed.zip" "/sdcard/!ReadyToFlash/Root_Files/quick-reboot-signed.zip" 100% /sdcard/!ReadyToFlash/Root_Files/quick-reboot-signed.zip Hash verifying file transfer: 64384a4285d14f0727ea989c17c8909b = Local Hash 64384a4285d14f0727ea989c17c8909b = Device hash + Verified! Pushing "perm-recovery-signed.zip" to your device: adb push "C:\***\Root_Files\perm-recovery-signed.zip" "/sdcard/!ReadyToFlash/Root_Files/perm-recovery-signed.zip" 100% /sdcard/!ReadyToFlash/Root_Files/perm-recovery-signed.zip Hash verifying file transfer: f63500d8c095c0e749cd78851ba409f8 = Local Hash f63500d8c095c0e749cd78851ba409f8 = Device hash + Verified! Pushing "openrecoveryscript" to your device: adb push "C:\***\Root_Files\openrecoveryscript" "/cache/recovery/openrecoveryscript" 100% /cache/recovery/openrecoveryscript Hash verifying file transfer: 458caf528d2dfc4e040acb6f4b37b5f5 = Local Hash 458caf528d2dfc4e040acb6f4b37b5f5 = Device hash + Verified! Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected Temporarily Booting TWRP... fastboot boot "C:\***\Recovery_Custom\TWRP\twrp-3.0.2-0-manta.img" Rooting... Waiting for your device... Device Detected Automated Rooting Procedure Complete!

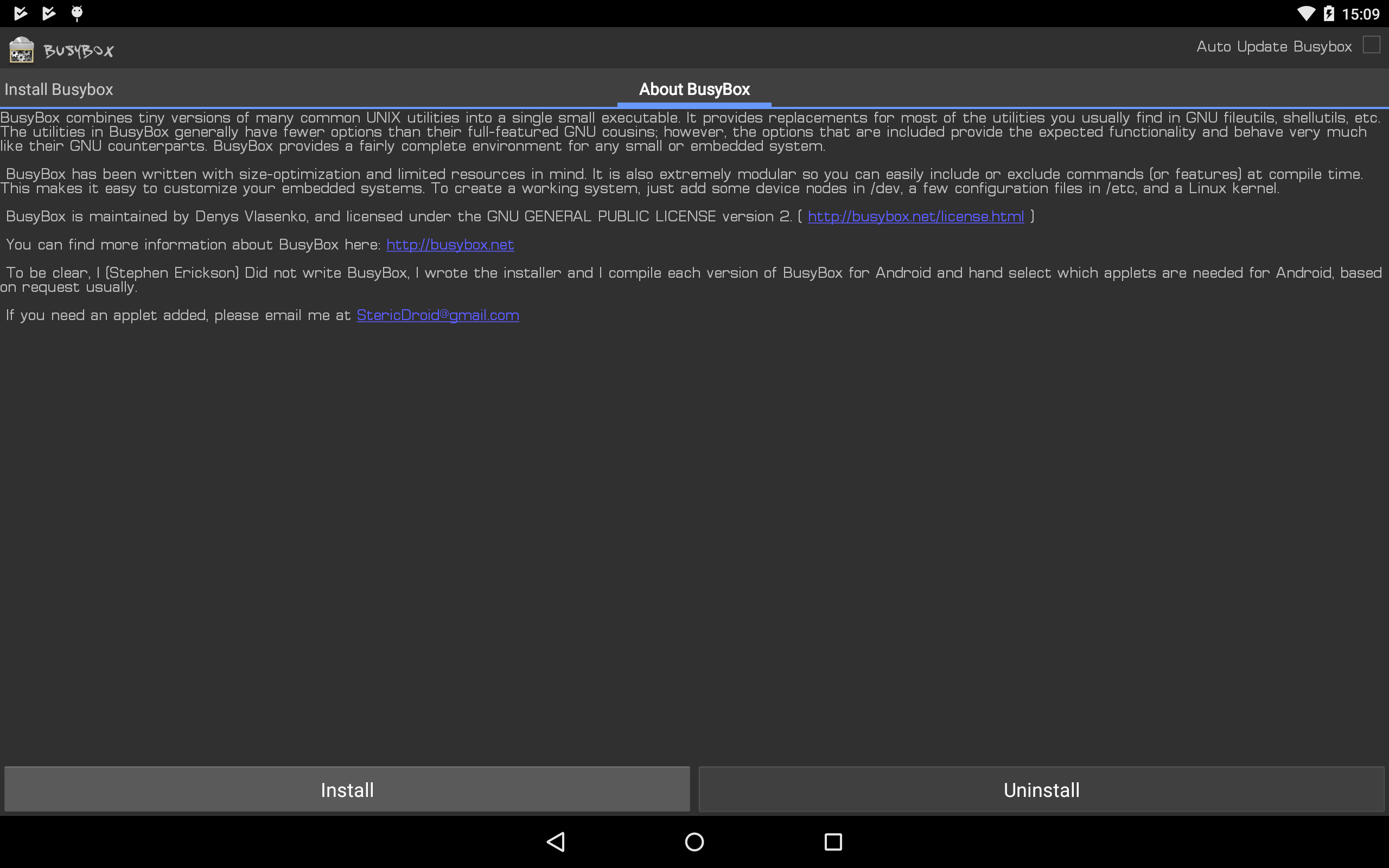

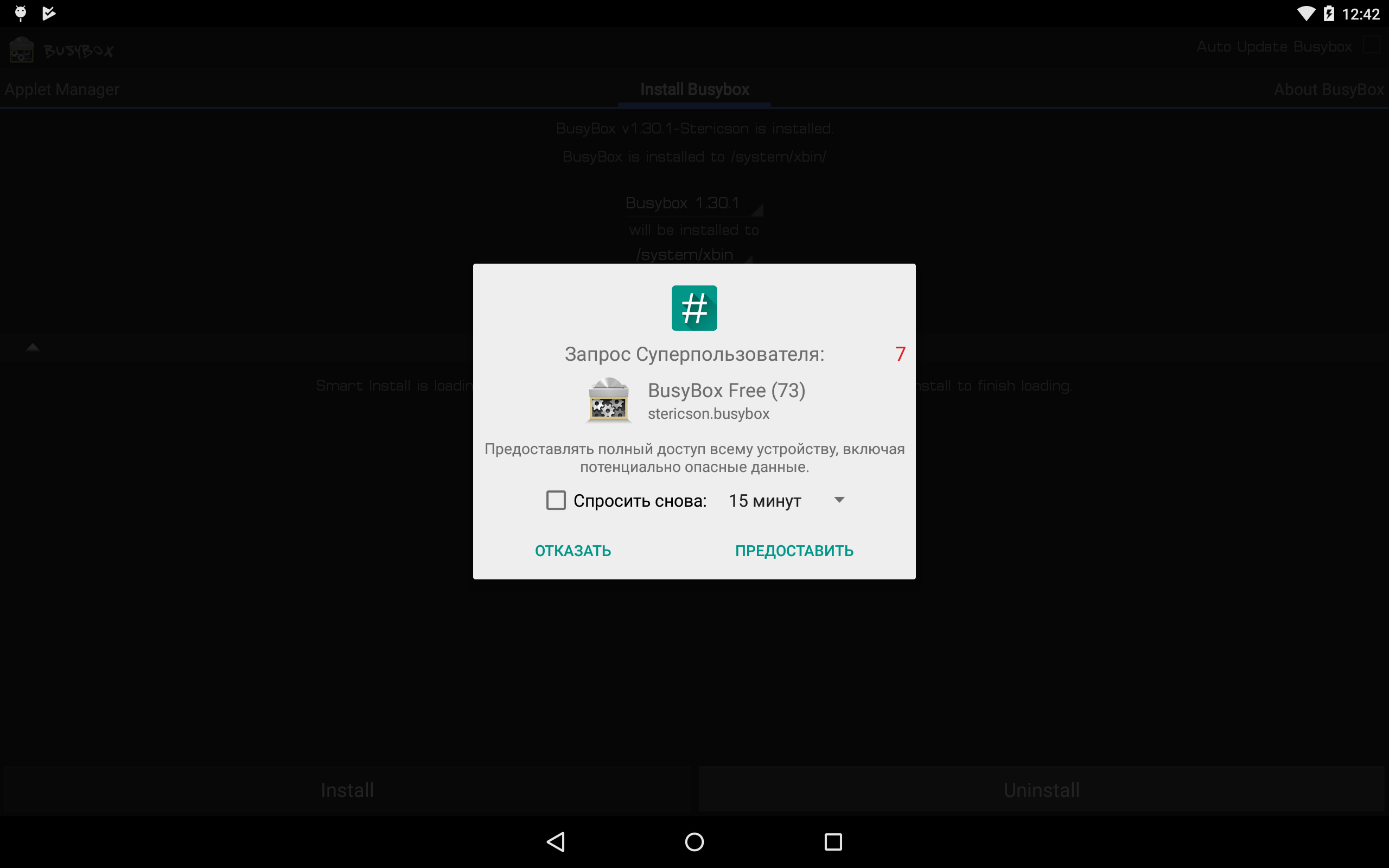

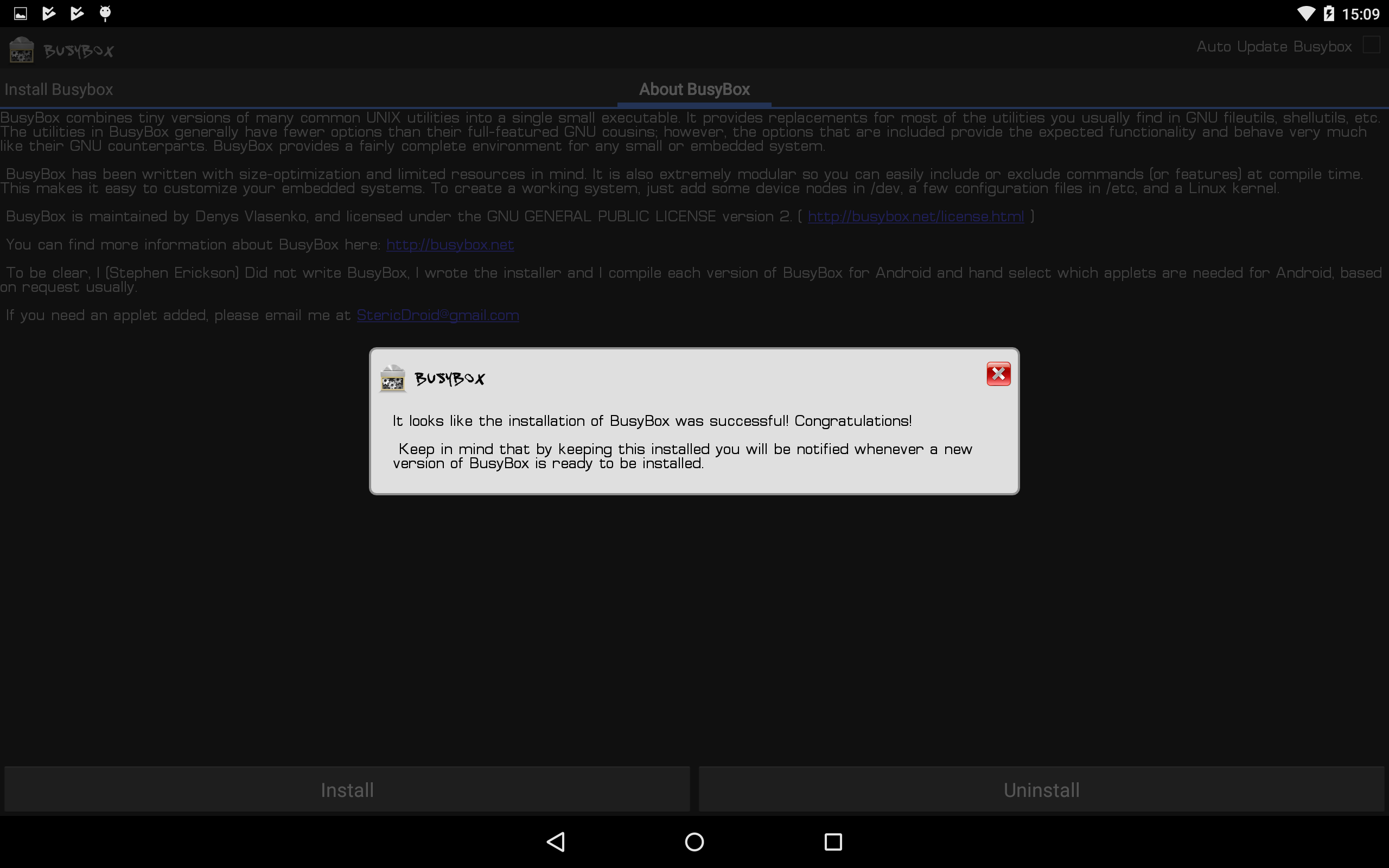

Bersama-sama dengan root Supersu dan BusyBox diinstal. Jika tidak diinstal, Anda dapat mengunduhnya dari Play Market. Selanjutnya, instal paket BusyBox secara manual melalui aplikasi yang sesuai. BusyBox meminta hak root - kami pasti setuju!

Instal BusyBox *

Instal BusyBox *Instal Kali Linux NetHunter

NetHunter terdiri dari komponen-komponen kernel (kernel-nethunter) dan tambahan perangkat lunak (nethunter-generic) itu sendiri. Dalam versi rilis, semua komponen dikumpulkan dalam satu arsip zip. Ada rakitan di mana komponen-komponen ini dibagi menjadi dua arsip: kernel-nethunter-manta-lollipop - *. Zip dan nethunter-generic-arm64-kalifs-full-rolling - *. Zip. Untuk menginstal Nethunter OS, Anda harus menginstal kernel terlebih dahulu melalui pemulihan dan kemudian menambahkan perangkat lunak, atau menginstalnya sekaligus menggunakan arsip, yang mencakup semua komponen.

Jika Anda beruntung, maka arsip rilis yang sudah selesai untuk perangkat Anda sudah dikompilasi dan terletak di halaman

situs web Keamanan Ofensif . Tetapi, jika Anda kurang beruntung, Anda harus mengumpulkan sendiri arsip instalasi. Untuk ini, pengembang membuat utilitas dari komponen segar. Anda perlu mengunduh direktori “nethunter-installer” dari repositori

GitLab . Dengan mengikuti instruksi, inisialisasi penyimpanan perangkat dengan perintah:

./bootstrap.sh

Setelah itu, menggunakan skrip Python, kami mengumpulkan arsip instalasi.

Pertimbangkan beberapa opsi pembuatan menggunakan skrip ini:

- Perakitan lengkap dengan kernel dan chroot untuk perangkat Google Nexus 10 (manta) di Android 5.1.1 Lollipop.

python build.py -d manta -l --rootfs full

Saya menggunakan opsi build ini untuk menginstal Nethunter OS. Saya tidak menemukan informasi apakah komponen dari versi rilis terbaru atau hanya versi terbaru dari komponen (mungkin tidak stabil) digunakan untuk membangun, tetapi saya punya masalah. Sebagai contoh, beberapa aplikasi NetHunter OS tidak diinstal, tetapi ikon mereka (dalam bentuk robot hijau) ada di menu aplikasi.

- Perakitan penuh dengan kernel dan chroot, tetapi dengan rilis.

python build.py -d manta -l --rootfs full --release 2019.2

- Perakitan untuk memperbarui kernel dan aplikasi.

python build.py -d manta -l

- Bangun untuk memperbarui kernel.

python build.py -d manta -l -k

- Perakitan untuk memperbarui aplikasi tanpa kernel.

python build.py -d manta -l -nk

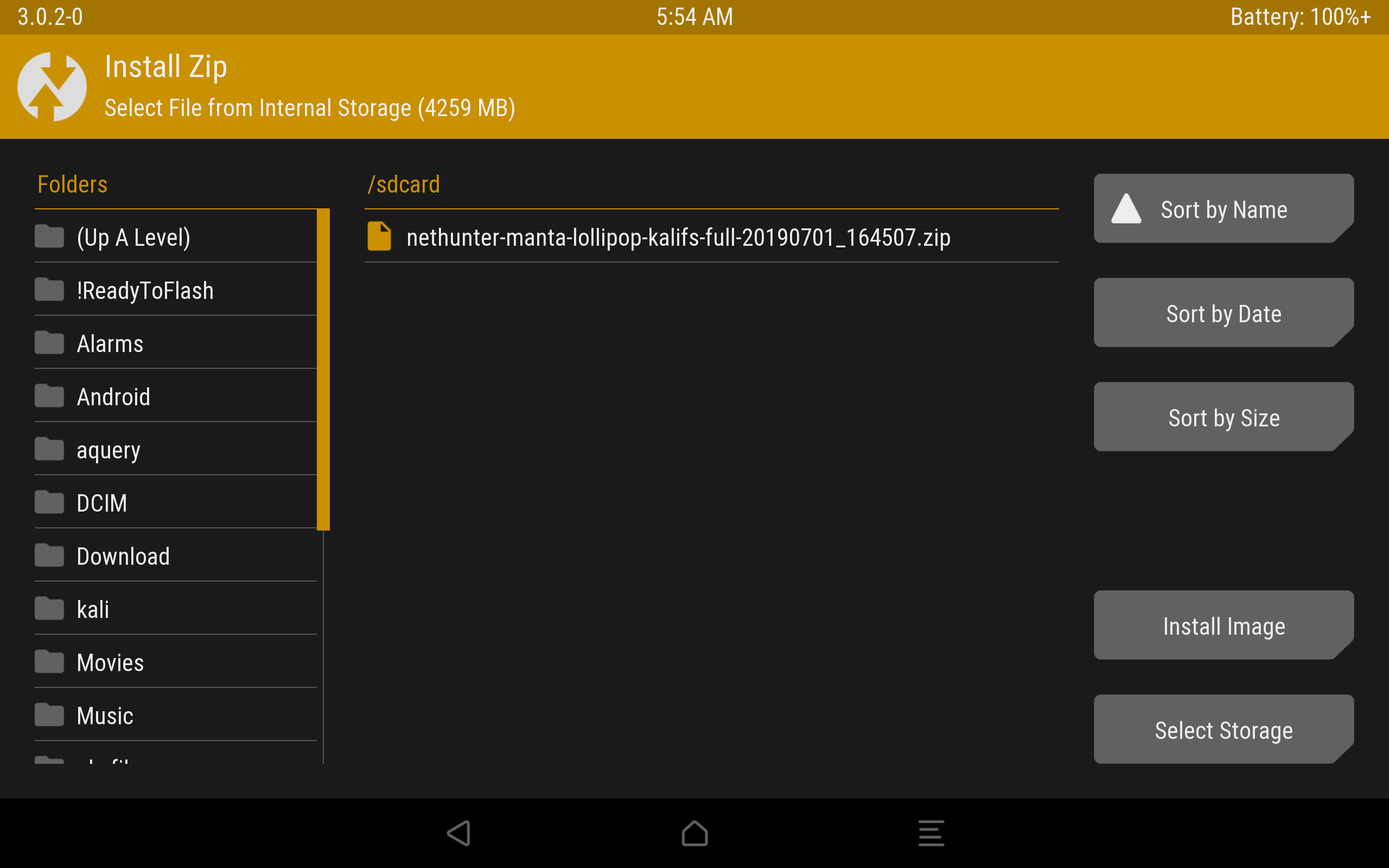

Arsip zip yang dihasilkan (dalam kasus saya nethunter-manta-lollipop-kalifs-full * .zip) disimpan ke root perangkat dan dimuat melalui pemulihan. Untuk setiap perangkat, unduhan pemulihan berbeda.

Nexus 10: "Volume +" + "Volume -" + tombol kunci. Jepit mereka selama beberapa detik, bootloader dimuat, gunakan tombol volume untuk memilih "Mode pemulihan" dan konfirmasi dengan tombol kunci.

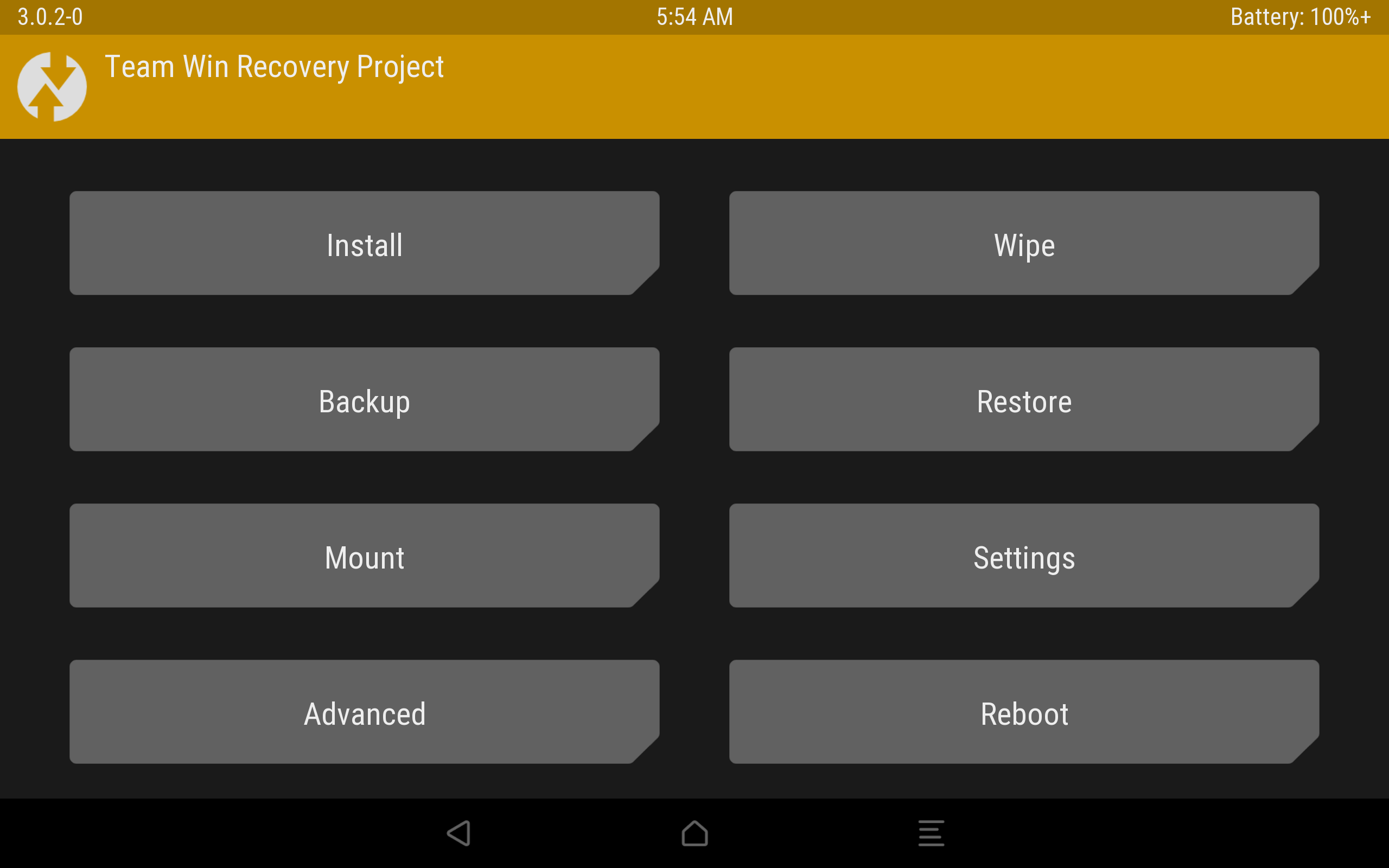

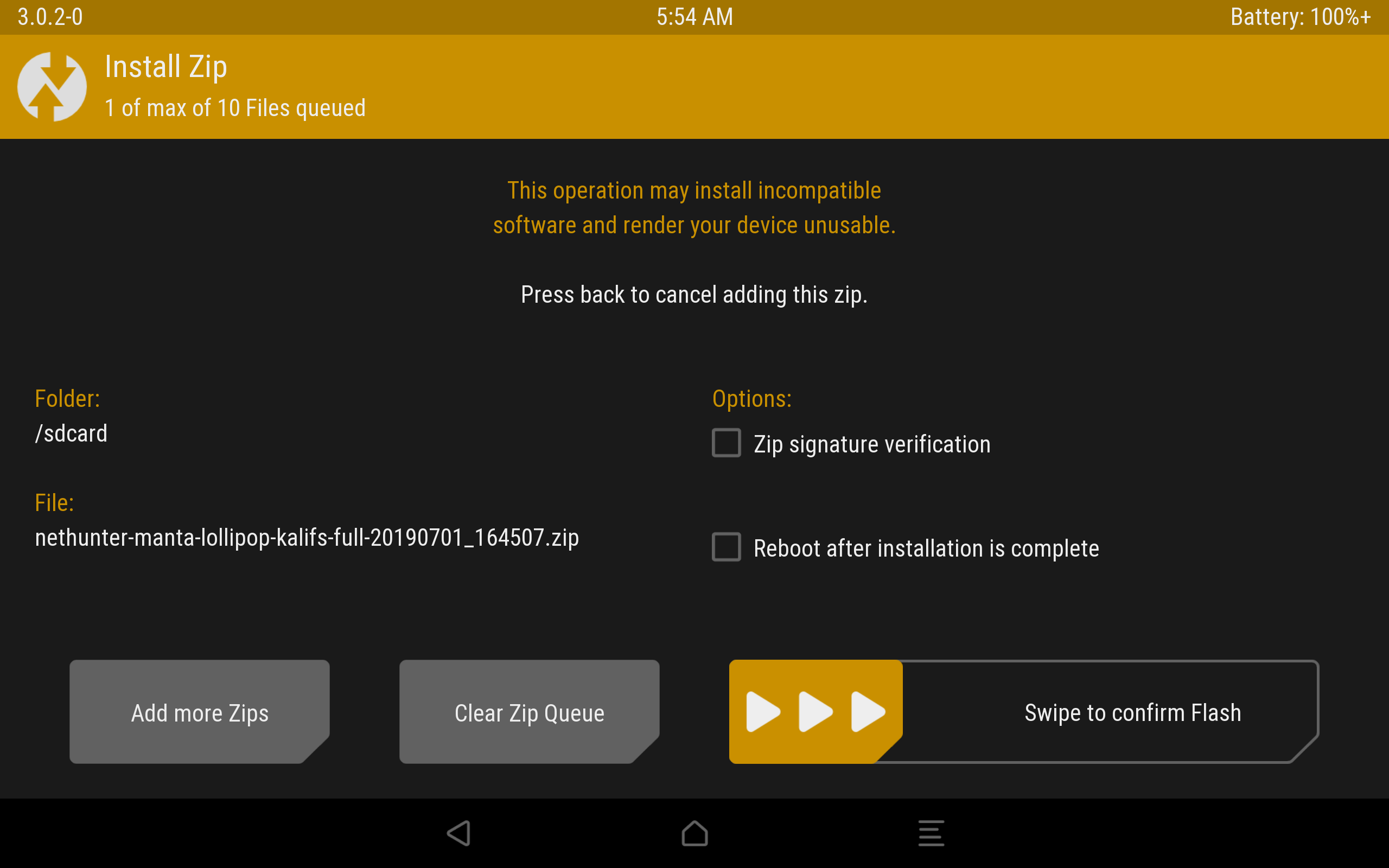

Dalam pemulihan TWRP, pilih "Instal", pilih file zip pemasang kami dan seret slider ke kanan. Instalasi telah hilang, setelah selesai kami reboot perangkat.

Proses instalasi melalui TWRP.

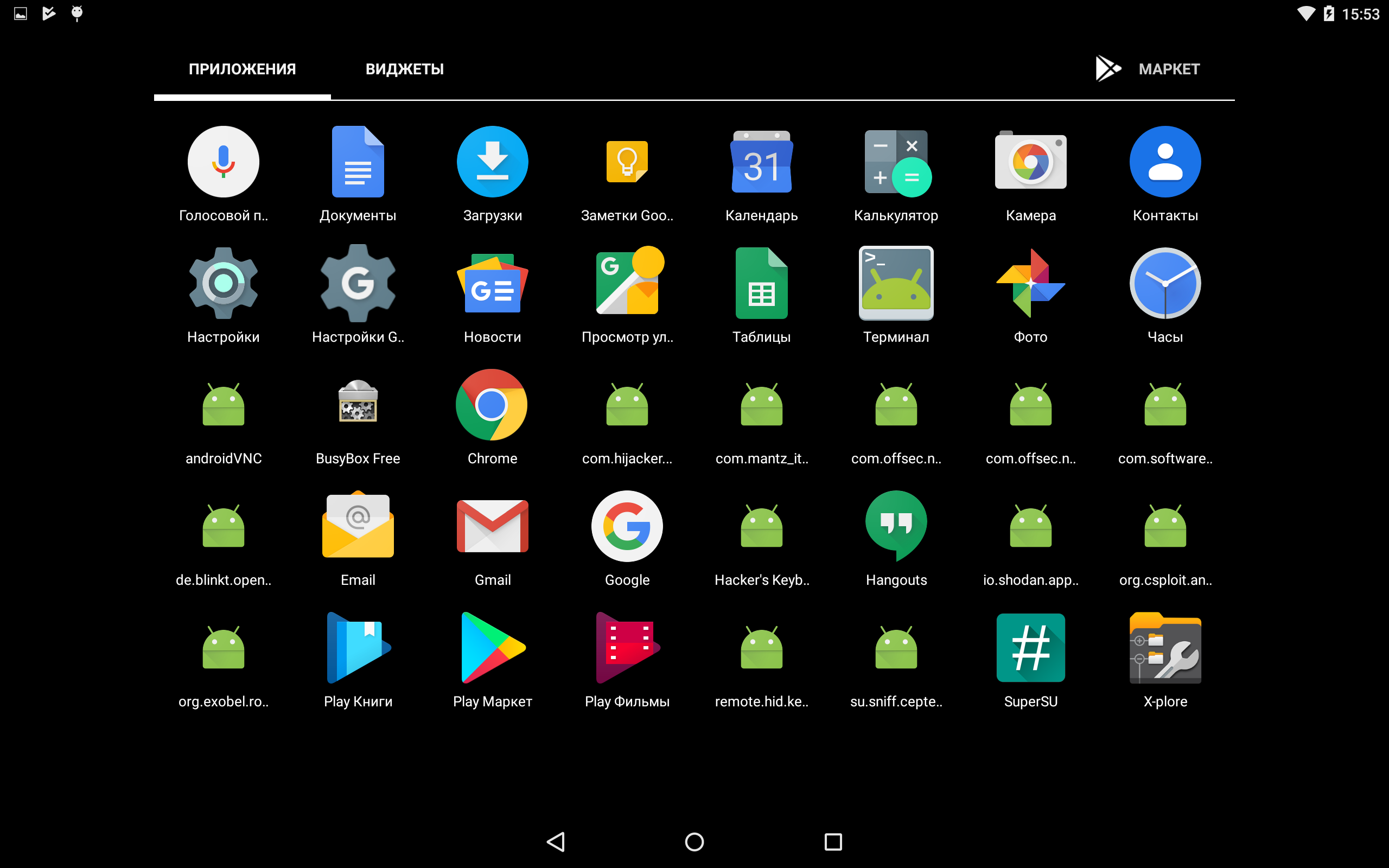

Proses instalasi melalui TWRP.Android akan booting dan pengoptimalan aplikasi akan dimulai. Akibatnya, wallpaper berubah, beberapa program baru muncul di menu, yang, sayangnya, tidak diinstal dengan benar.

Program yang dipasang salah.

Program yang dipasang salah.Ini dapat dengan mudah diperbaiki: kami membongkar arsip zip dan menginstal aplikasi secara manual melalui file apk, yang ada di * arsip zip yang dibongkar * / data / aplikasi. Sebelum ini, Anda harus mengaktifkan kemampuan untuk menginstal aplikasi dari sumber yang tidak dikenal. Sekarang instal nethunter.apk terlebih dahulu, dan kemudian semua aplikasi lain. Kami me-reboot perangkat dan melihat bahwa ikon mulai ditampilkan secara normal. Saya menyarankan Anda untuk mengkonfigurasi HackerKeyboard, karena lebih disesuaikan untuk bekerja dengan terminal.

Kami meluncurkan terminal, pilih terminal Kali. Dan instal pembaruan:

apt update apt upgrade

Perbaiki masalah repositori Microsoft:

wget https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

Perhatikan bahwa direktori home Kali root terletak di

Bagian root: / data / local / nhsystem / kali-armhf / root.

Instal paket meta

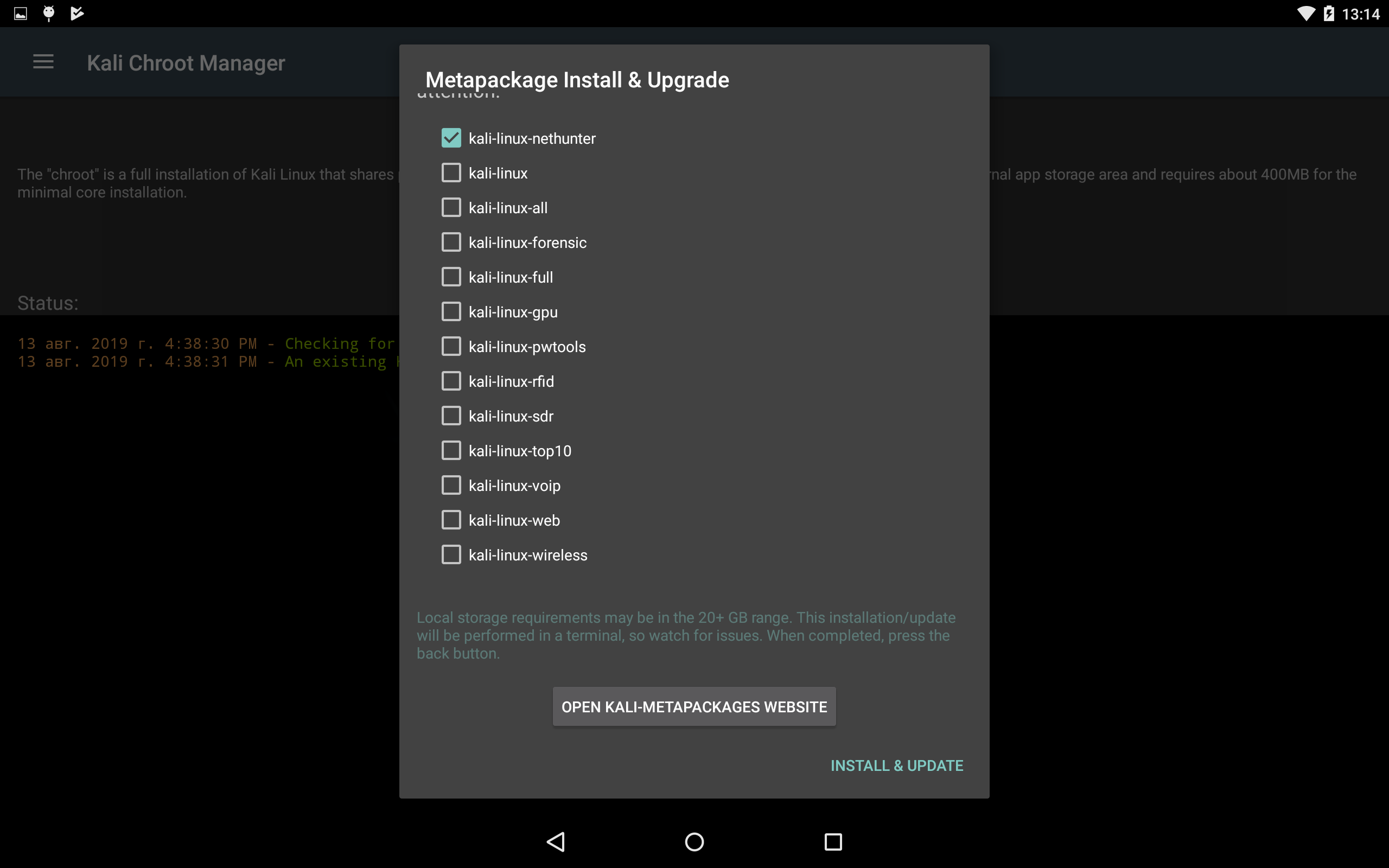

Paket meta Kali juga dapat diinstal melalui aplikasi NetHunter di Kali Chroot Manager - Tambahkan bagian Metapackages.

Di bagian bawah akan ada tautan ke situs, yang menggambarkan paket mana yang termasuk dalam setiap item.

Di bagian bawah akan ada tautan ke situs, yang menggambarkan paket mana yang termasuk dalam setiap item.Ini menyelesaikan instalasi Nethunter OS, dan pada artikel selanjutnya kita akan mempertimbangkan penggunaan praktis perangkat peretas keren kita.

Z.Y. Dan di sini adalah

tautan paket yang dijanjikan