Saya akan mulai dengan beberapa angka:

- 80% dari serangan yang berhasil dimulai dengan phishing (dan seseorang percaya bahwa 95% sepenuhnya)

- 10% alarm di sebagian besar SOC terkait dengan serangan phishing

- Tingkat keberhasilan untuk tautan phishing - 21%

- Unduh / luncurkan peringkat lampiran berbahaya - 11%

Semua ini menunjukkan bahwa phishing tetap menjadi salah satu penyebab utama banyak insiden dan sumber masalah bagi banyak profesional keamanan informasi. Pada saat yang sama, phishing sering dianggap remeh dan pertarungan melawannya cukup terfragmentasi. Oleh karena itu, kami memutuskan untuk menyusun daftar periksa yang menggambarkan serangkaian tindakan organisasi dan teknis untuk memerangi ancaman dunia maya ini.

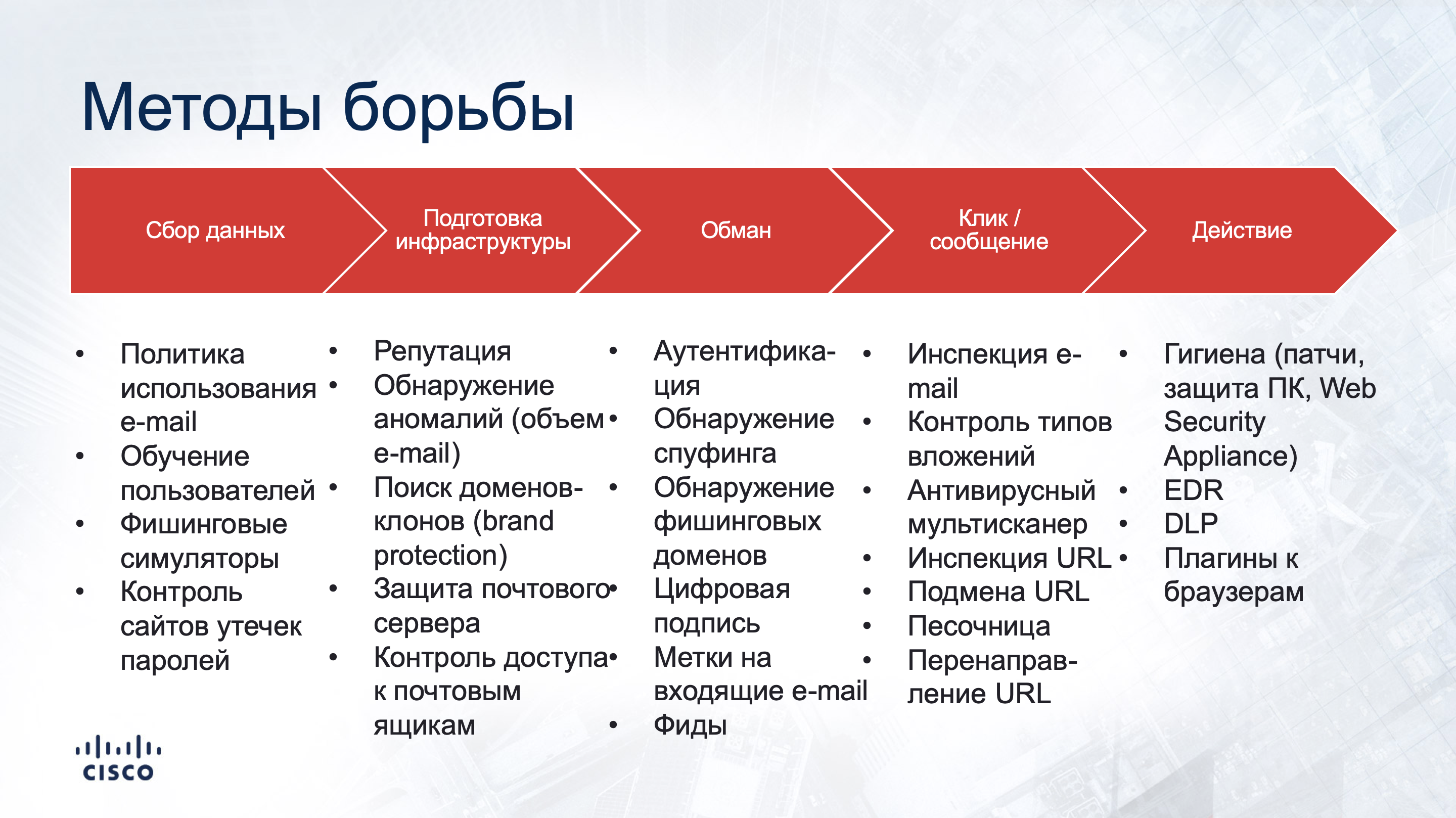

Saya akan memilih 5 perangkat tindakan untuk melindungi dari serangan phishing yang harus diterapkan di setiap perusahaan:

- Studi informasi. Manakah dari pengguna Anda yang menunjukkan perincian kontak mereka di jejaring sosial atau sumber lain? Dengan pengumpulan data inilah serangan phishing dimulai. Karena itu, jangan menunggu penyerang melakukan ini, cari tahu bagaimana penampilan perusahaan Anda dari sudut pandang penyerang.

- Pelatihan staf dan peningkatan kesadaran. Karena phishing ditujukan untuk pengguna yang tidak memiliki keterampilan dalam keamanan informasi, kita harus mulai memerangi phishing dengan mereka. Dan meskipun ini tidak menjamin perlindungan sepenuhnya, itu akan melindungi mereka dari kesalahan sederhana, yang memulai insiden serius.

- Langkah-langkah perlindungan dasar. Sebelum Anda pergi membeli dan menerapkan cara perlindungan terhadap serangan phishing, Anda masih harus memulai dengan memasukkan mekanisme pertahanan dasar, banyak di antaranya dibangun ke dalam server dan layanan mail, klien email dan browser.

- Langkah-langkah perlindungan lanjutan. Karena phishing bisa menjadi sangat kompleks dan langkah-langkah dasar tidak selalu menyelamatkan, Anda mungkin memerlukan langkah-langkah perlindungan lanjutan yang mendeteksi dan menetralisir serangan phishing pada berbagai tahap - mulai dari masuk ke kotak surat atau mengklik tautan phishing hingga mencoba menginfeksi stasiun kerja atau berkomunikasi dengan server tim.

- Penjajaran proses. Akhirnya, untuk beralih dari tindakan perlindungan episodik ke strategi pertahanan holistik, perlu untuk membangun proses yang tepat.

Analisis informasi tentang Anda

- Periksa jejaring sosial dan halaman karyawan Anda yang dapat menunjukkan detail kontak mereka yang akan digunakan oleh penjahat cyber. Jika ini tidak diharuskan oleh tugas resmi, lebih baik tidak mempublikasikan informasi tersebut.

- Gunakan alat khusus (misalnya, TheHarvester atau utilitas rekonstruksi yang disertakan dengan Kali Linux) untuk melihat dengan mata seorang peretas yang informasi kontak dapat diperoleh dari Internet.

- Periksa domain salah ketik menggunakan utilitas khusus (mis. URLcrazy ) atau layanan cloud (mis. Cisco Umbrella Investigate ).

Pelatihan dan Peningkatan Kesadaran

- Latih karyawan non-UIB tentang masalah phishing dan rekayasa sosial dan ajarkan mereka untuk memperhatikan tanda-tanda pesan dan situs phishing (misalnya, Anda dapat menggunakan tes perhatian sederhana di situs web Cisco Umbrella ).

- Berikan pelatihan untuk personel IS mengenai metode yang digunakan untuk mengatur perusahaan phishing (misalnya, lihat entri Cisco Phishing Defense Virtual Summit )

- Ajarkan pengguna biasa untuk mengarahkan kembali ke layanan IS semua pesan yang mencurigakan atau jahat yang terlewatkan oleh sistem keamanan.

- Menerapkan sistem pelatihan komputer untuk karyawan.

- Lakukan simulasi phishing secara teratur menggunakan perangkat lunak yang dibeli atau gratis (seperti Gophish ) atau outsourcing layanan ini.

- Masukkan topik perlindungan terhadap phishing dalam program kesadaran karyawan (misalnya, melalui penggunaan poster, screen saver, gamification, alat tulis, dll.).

- Jika perlu, beri tahu klien dan mitra tentang serangan phishing dan cara utama untuk memerangi mereka (terutama jika undang-undang mengharuskan Anda untuk melakukan ini, seperti yang diperlukan untuk lembaga keuangan di Rusia).

Langkah-langkah teknis: dasar

- Konfigurasikan kemampuan anti-phishing dari server surat, termasuk layanan surat berbasis cloud (misalnya, Office 365), dan klien.

- Memperbarui perangkat lunak sistem dan aplikasi secara berkala, termasuk plug-in browser, dan sistem operasi untuk menghilangkan kerentanan yang dapat dieksploitasi dalam serangan phishing.

- Konfigurasikan browser untuk melindungi dari kunjungan ke domain phishing (karena fitur bawaan atau plug-in tambahan).

- Aktifkan SPF gateway gateway Anda (Kerangka Kebijakan Pengirim), yang memungkinkan Anda memeriksa alamat IP pengirim eksternal (hanya memeriksa host pengirim, bukan pesan itu sendiri) untuk pesan yang masuk.

- Mengaktifkan DKIM (Domain Keys Identified Mail) di gateway email Anda, yang menyediakan identifikasi pengirim internal (untuk pesan keluar).

- Aktifkan DMARC gateway email Anda (Otentikasi Pesan, Pelaporan, dan Kesesuaian Pesan Berbasis Domain), yang mencegah pesan yang tampaknya dikirim oleh pengirim yang sah.

- Aktifkan DANE (Otentikasi Berbasis DNS dari Entitas Bernama) di gateway email Anda, yang memungkinkan Anda untuk menghadapi serangan "man in the middle" di dalam protokol TLS.

Langkah-langkah teknis: lanjutan

- Menerapkan cara perlindungan terhadap serangan phishing dalam email (mis., Cisco E-mail Security ), termasuk berbagai tindakan perlindungan (analisis reputasi, pemindai anti-virus, kontrol jenis lampiran, deteksi anomali, deteksi spoofing, pemeriksaan URL pada tautan, kotak pasir, dll. p.).

- Instal fitur keamanan pada PC Anda (misalnya, Cisco AMP untuk Endpoint ) atau perangkat seluler (misalnya, Konektor Keamanan Cisco ) untuk melindungi terhadap kode berbahaya yang dipasang pada perangkat terminal sebagai akibat dari serangan phishing yang berhasil.

- Berlangganan umpan Ancaman Ancaman untuk informasi domain phishing terbaru (seperti Cisco Threat Grid atau SpamCop ).

- Gunakan API untuk memeriksa domain / pengirim di berbagai layanan Intelijen Ancaman (misalnya, Cisco Threat Grid , Cisco Umbrella , dll.).

- Memfilter komunikasi dengan C2 dengan berbagai protokol - DNS (misalnya, menggunakan Cisco Umbrella ), HTTP / HTTPS (misalnya, menggunakan Cisco Firepower NGFW atau Cisco Web Security ) atau protokol lain (misalnya, menggunakan Cisco Stealthwatch ).

- Lacak interaksi dengan Web untuk mengontrol klik pada tautan dalam pesan, unduhan malware saat meluncurkan lampiran, atau memblokir phishing melalui jejaring sosial.

- Gunakan plug-in untuk klien email untuk mengotomatisasi interaksi dengan layanan keamanan atau pabrikan dalam hal deteksi pesan phishing yang terlewatkan oleh sistem keamanan (misalnya, plugin Keamanan E-mail Cisco untuk Outlook ).

- Integrasikan sistem analisis file dinamis (kotak pasir) dengan sistem perlindungan email untuk mengontrol lampiran email (seperti Cisco Threat Grid ).

- Integrasikan Pusat Pemantauan Keamanan (SOC) Anda atau sistem penyelidikan insiden (seperti Cisco Threat Response ) dengan sistem perlindungan email untuk dengan cepat menanggapi serangan phishing.

Prosesnya

- Kembangkan prosedur untuk bekerja dengan klien atau orang lain yang mengklaim penemuan domain taipskotting atau domain klon.

- Kembangkan buku pedoman untuk memantau domain pengetik kesalahan ketik atau domain klon, termasuk meresponsnya.

- Kembangkan buku pedoman untuk memantau serangan phishing, termasuk meresponsnya.

- Kembangkan peraturan dan templat pemberitahuan untuk FinCERT (untuk lembaga keuangan) dan SOPKA Negara (untuk subjek KII) tentang serangan phishing.

- Selidiki domain phishing (misalnya, gunakan Cisco Umbrella Investigate) untuk mencari tahu tentang domain phishing baru yang mungkin digunakan di masa depan.

- Kembangkan aturan untuk interaksi dengan organisasi yang berwenang (misalnya, FinCERT atau NCCSC) untuk pemisahan domain phishing.

- Kembangkan sistem indikator untuk menilai efektivitas perlindungan terhadap phishing.

- Mengembangkan sistem pelaporan perlindungan anti-phishing dan melacak dinamikanya.

- Atur pesanan cyber perlindungan anti-phishing reguler untuk karyawan Anda.

- Kembangkan kebijakan email untuk organisasi Anda.

Semakin lengkap daftar periksa ini diterapkan, semakin efektif perlindungan Anda terhadap phishing.