Catatan perev. : Jika Anda bertanya-tanya tentang keamanan dalam infrastruktur berbasis Kubernetes, tinjauan Sysdig yang hebat ini akan menjadi titik awal yang bagus untuk melihat sekilas solusi terkini terkini. Ini mencakup sistem terintegrasi dari pemain pasar terkenal, dan utilitas yang jauh lebih sederhana yang menutup masalah ini atau itu. Dan di komentar, seperti biasa, kami akan dengan senang hati mempelajari pengalaman Anda dalam menggunakan alat-alat ini dan melihat tautan ke proyek lain.Produk perangkat lunak keamanan Kubernetes ... ada begitu banyak, dan masing-masing memiliki tujuan, ruang lingkup, dan lisensi sendiri.

Itulah sebabnya kami memutuskan untuk membuat daftar ini dan memasukkannya ke dalam proyek terbuka dan platform komersial dari pemasok yang berbeda. Kami berharap ini akan membantu Anda memilih yang paling menarik dan akan dikirim ke arah yang benar, tergantung pada kebutuhan keamanan spesifik Kubernetes.

Kategori

Untuk menyederhanakan navigasi melalui daftar, alat dibagi menjadi fungsi utama dan area aplikasi. Bagian berikut telah berubah:

- Pemindaian gambar dan analisis statis Kubernetes;

- Runtime keamanan;

- Keamanan Jaringan Kubernetes;

- Penyebaran gambar dan pengelolaan rahasia;

- Audit Keamanan Kubernetes;

- Produk komersial yang komprehensif.

Mari kita beralih ke bisnis:

Pemindaian Gambar Kubernetes

Berlabuh

- Situs web: anchore.com

- Lisensi: gratis (Apache) dan penawaran komersial

Paket Anchore menganalisis gambar wadah dan memungkinkan Anda melakukan pemeriksaan keamanan berdasarkan kebijakan yang ditentukan pengguna.

Selain pemindaian gambar wadah yang biasa untuk kerentanan yang diketahui dari basis data CVE, Anchore melakukan banyak pemeriksaan tambahan sebagai bagian dari kebijakan pemindaian: ia memeriksa Dockerfile, kebocoran kredensial, paket bahasa pemrograman yang digunakan (npm, maven, dll.), Lisensi perangkat lunak, dan banyak lagi .

Clair

- Situs web: coreos.com/clair (sekarang di bawah pengawasan Red Hat)

- Lisensi: gratis (Apache)

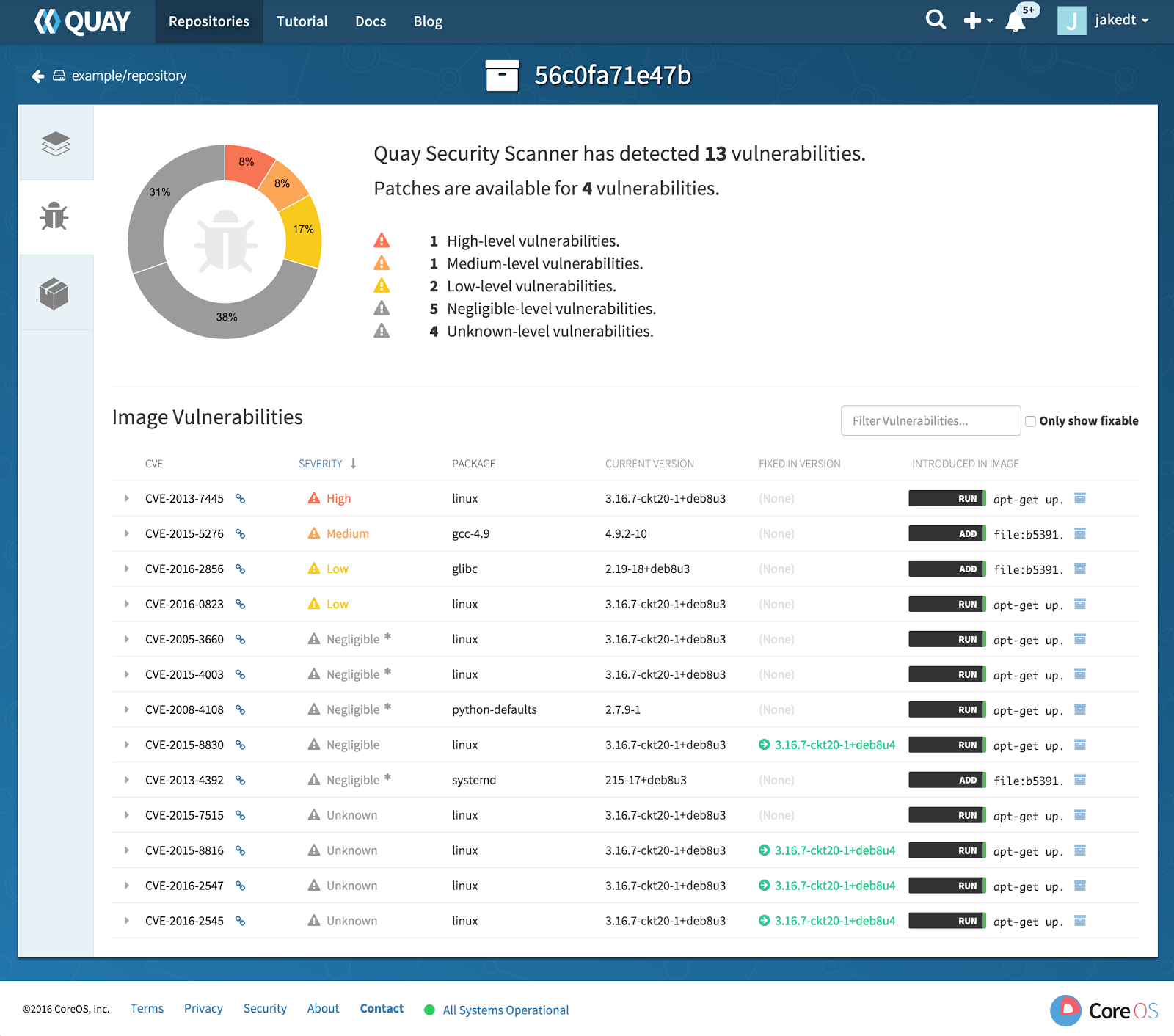

Clair adalah salah satu proyek Open Source pertama yang memindai gambar. Secara luas dikenal sebagai pemindai keamanan yang mendasari registri gambar Quay

(juga dari CoreOS - approx. Terjemahan. ) . Clair dapat mengumpulkan informasi CVE dari berbagai sumber, termasuk daftar kerentanan khusus Linux yang dikelola oleh tim keamanan Debian, Red Hat, atau Ubuntu.

Tidak seperti Anchore, Clair terutama berurusan dengan pencarian kerentanan dan memetakan data ke CVE. Namun, produk ini menawarkan beberapa opsi kepada pengguna untuk memperluas fungsi menggunakan driver plug-in.

Dagda

Dagda melakukan analisis statis gambar wadah untuk mengetahui kerentanan, trojan, virus, malware, dan ancaman lainnya.

Dari alat serupa lainnya, paket Dagda dibedakan oleh dua fitur luar biasa:

- Ini terintegrasi sempurna dengan ClamAV , bertindak tidak hanya sebagai alat untuk memindai gambar kontainer, tetapi juga sebagai antivirus.

- Ini juga menyediakan perlindungan runtime dengan menerima peristiwa real-time dari daemon Docker dan berintegrasi dengan Falco (lihat di bawah) untuk mengumpulkan acara keamanan saat wadah berjalan.

Kubexray

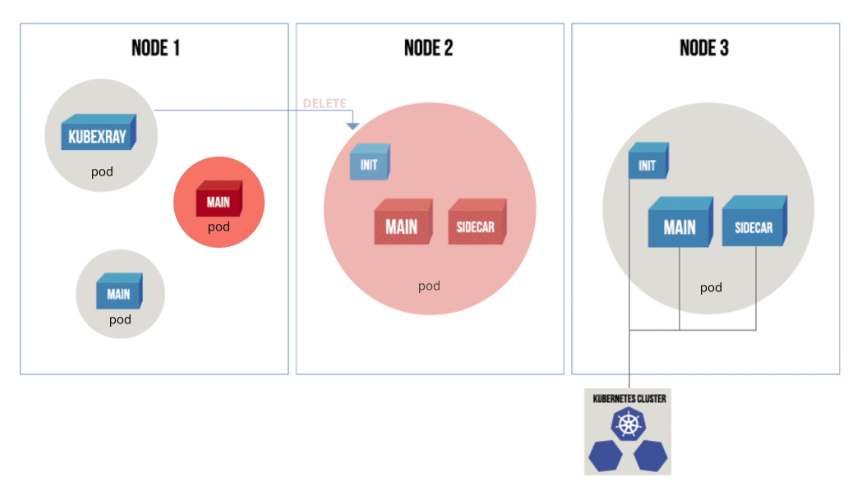

KubeXray "mendengarkan" untuk peristiwa server API Kubernetes dan menggunakan metadata dari JFrog Xray untuk memastikan bahwa hanya pod yang cocok dengan kebijakan saat ini yang diluncurkan.

KubeXray tidak hanya mengaudit wadah baru atau yang diperbarui dalam penyebaran (mirip dengan pengontrol penerimaan di Kubernetes), tetapi juga secara dinamis memeriksa wadah kerja untuk kepatuhan dengan kebijakan keamanan baru, menghilangkan sumber daya yang merujuk gambar yang rentan.

Snyk

- Situs web: snyk.io

- Lisensi: gratis (Apache) dan versi komersial

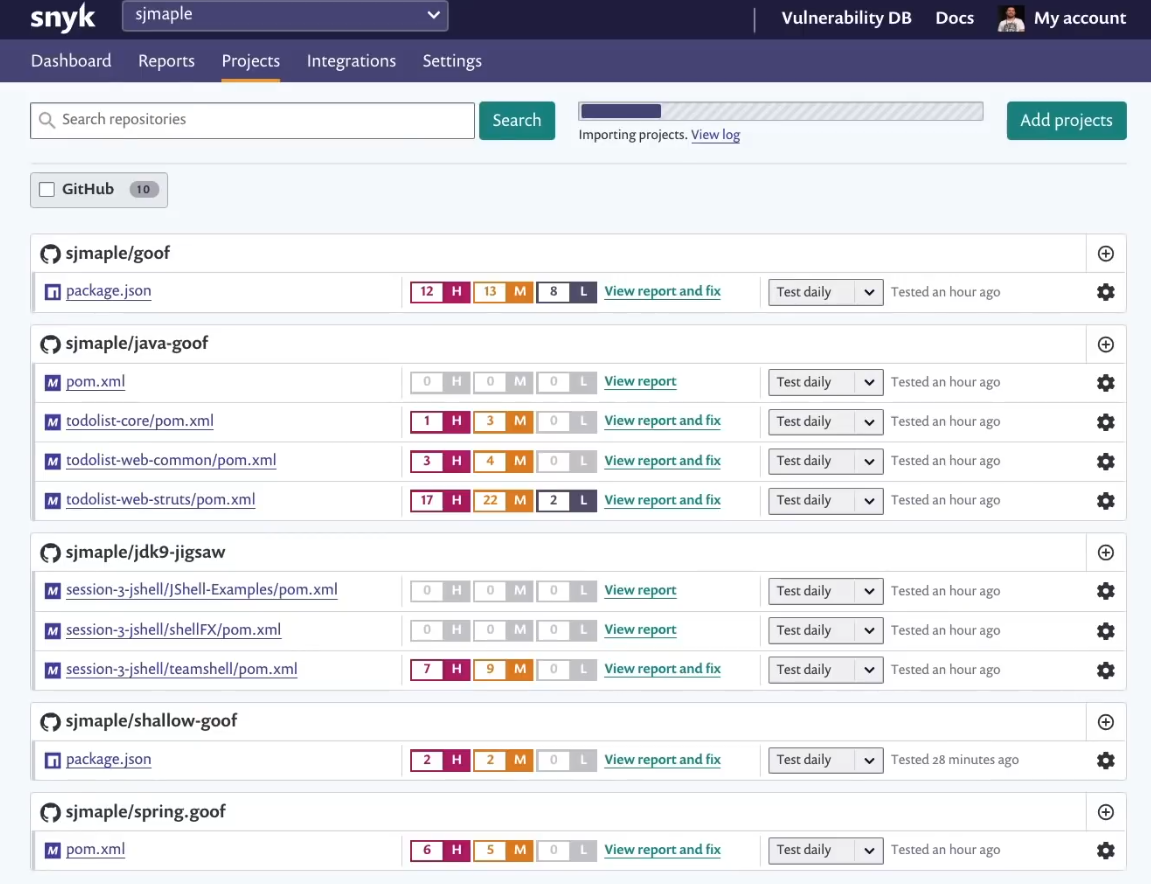

Snyk adalah pemindai kerentanan yang tidak biasa dalam arti bahwa ia secara khusus menargetkan proses pengembangan dan dipromosikan sebagai "solusi yang sangat diperlukan" untuk pengembang.

Snyk secara langsung terhubung ke repositori kode, mem-parsing manifes proyek dan mem-parsing kode yang diimpor bersama dengan dependensi langsung dan tidak langsung. Snyk mendukung banyak bahasa pemrograman populer dan dapat mendeteksi risiko lisensi tersembunyi.

Trivy

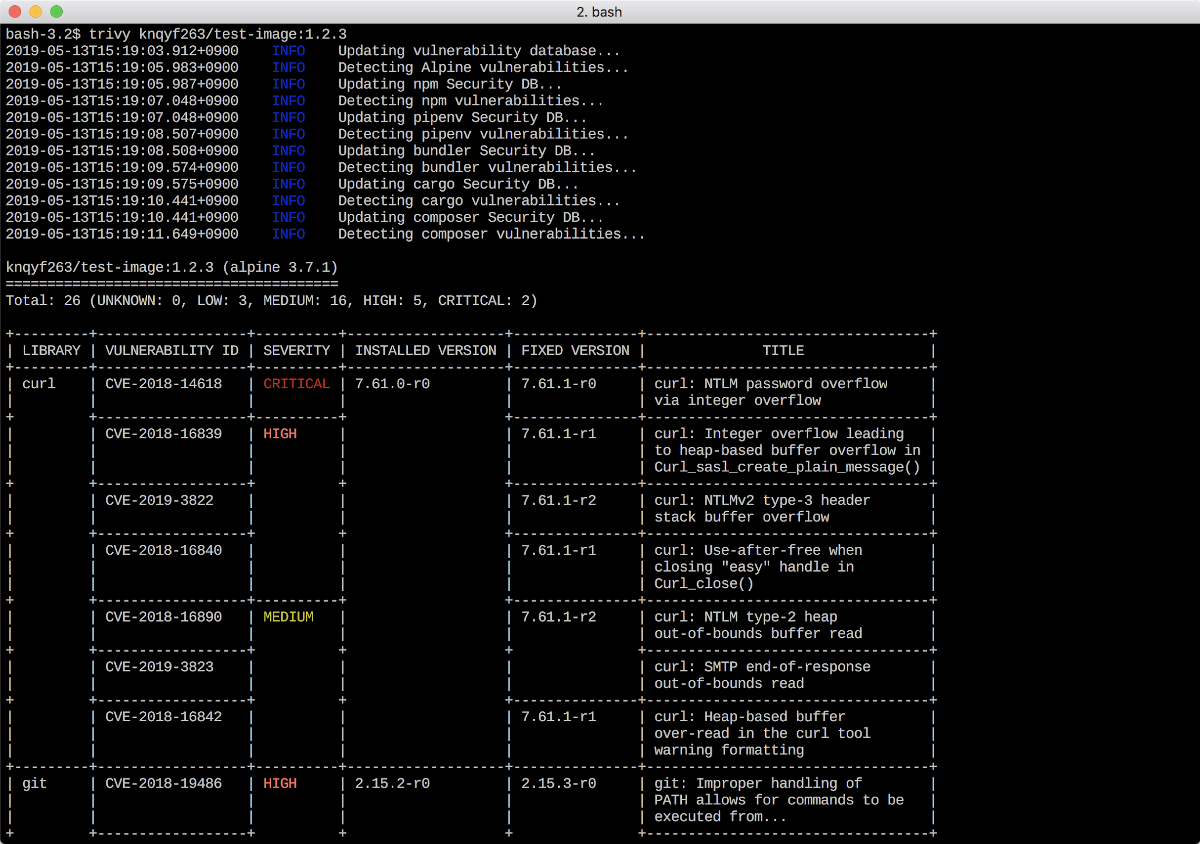

Trivy adalah pemindai kerentanan wadah sederhana namun kuat yang dapat dengan mudah diintegrasikan ke dalam pipa CI / CD. Fitur luar biasa adalah kemudahan instalasi dan operasi: aplikasi terdiri dari satu biner dan tidak memerlukan instalasi database atau perpustakaan tambahan.

Kelemahan dari kesederhanaan Trivy adalah Anda harus mengetahui cara mem-parsing dan mengirim hasilnya dalam format JSON sehingga alat keamanan Kubernet lainnya dapat menggunakannya.

Keamanan runtime Kubernetes

Falco

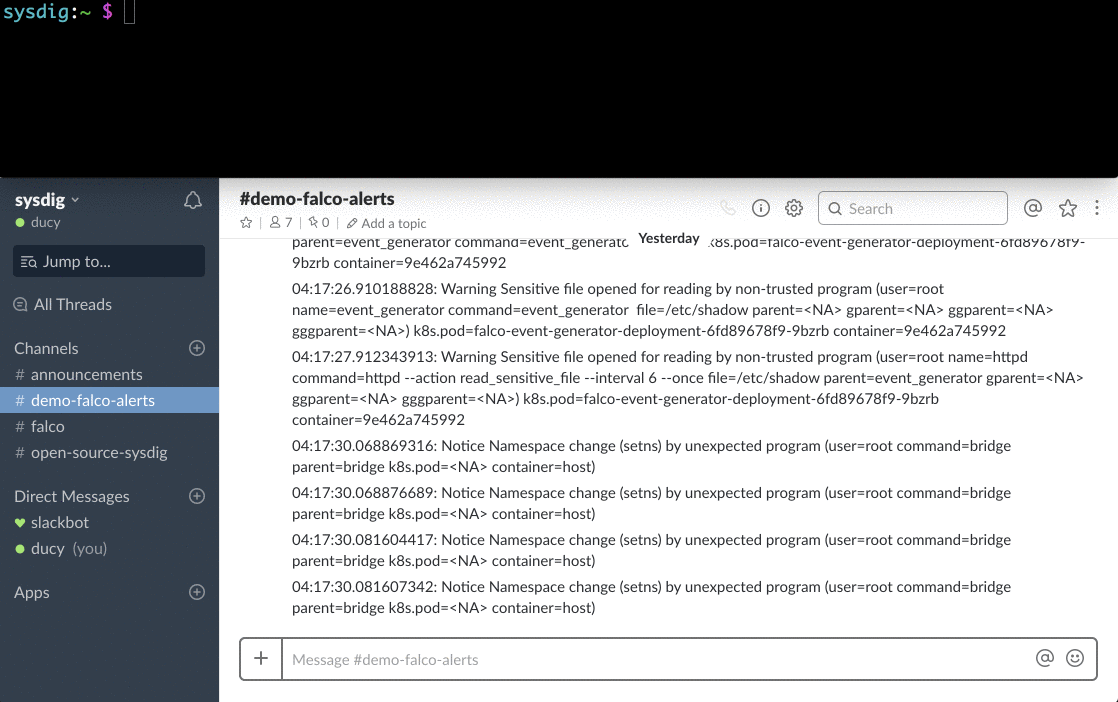

Falco adalah rangkaian keamanan cloud dari alat runtime. Ini adalah bagian dari

keluarga proyek

CNCF .

Menggunakan alat Sysdig untuk bekerja di tingkat kernel Linux dan membuat panggilan profil sistem, Falco memungkinkan Anda untuk membenamkan diri Anda dalam perilaku sistem. Mesin aturan runtime-nya mampu mendeteksi aktivitas mencurigakan dalam aplikasi Kubernetes, wadah, host dasar dan orkestra.

Falco memberikan transparansi lengkap dalam pekerjaan runtime dan deteksi ancaman dengan memasang agen khusus di situs Kubernetes untuk tujuan ini. Akibatnya, tidak perlu memodifikasi wadah dengan memasukkan kode pihak ketiga di dalamnya atau dengan menggantung wadah sespan.

Kerangka kerja keamanan Linux untuk runtime

Kerangka kerja kernel Linux asli ini bukan "alat keamanan Kubernetes" dalam arti biasa, tetapi layak disebutkan karena mereka adalah elemen penting dalam konteks keamanan dalam runtime, yang termasuk dalam Kebijakan Keamanan Pod Kubernetes Pod (PSP).

AppArmor menghubungkan profil keamanan ke proses yang berjalan dalam wadah, mendefinisikan hak sistem file, aturan akses jaringan, menghubungkan pustaka, dll. Ini adalah sistem berbasis Kontrol Akses Wajib (MAC). Dengan kata lain, itu mencegah pelaksanaan tindakan yang dilarang.

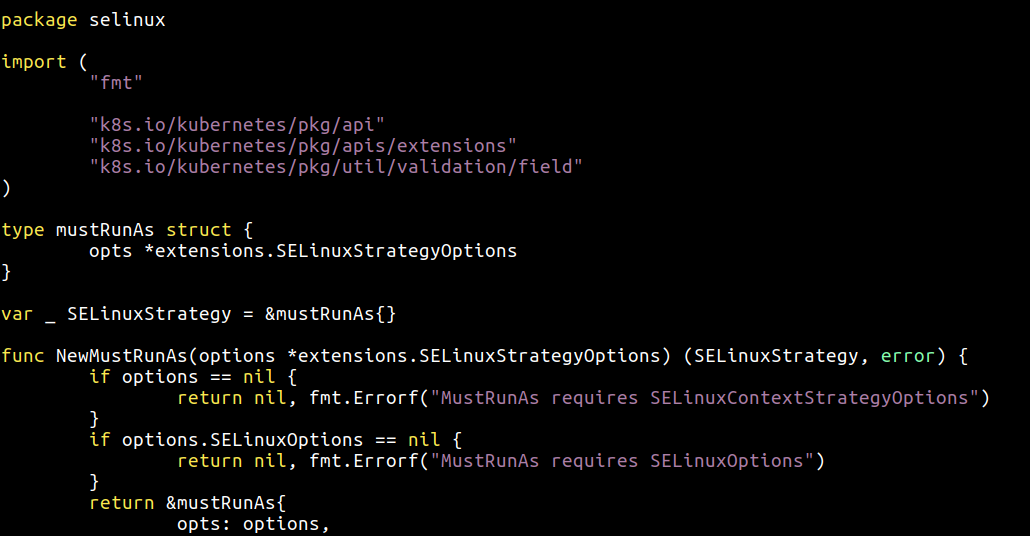

Linux yang Ditingkatkan Keamanan (

SELinux ) adalah modul keamanan canggih di kernel Linux, dalam beberapa aspek yang mirip dengan AppArmor dan sering dibandingkan dengan itu. SELinux lebih unggul dari AppArmor dalam pengaturan daya, fleksibilitas, dan kehalusan. Kerugiannya adalah perkembangan panjang dan peningkatan kompleksitas.

Seccomp dan seccomp-bpf memungkinkan Anda untuk memfilter panggilan sistem, memblokir eksekusi yang berpotensi berbahaya untuk OS yang mendasarinya dan tidak diperlukan untuk operasi normal aplikasi pengguna. Seccomp di beberapa titik mirip dengan Falco, meskipun tidak tahu spesifikasi wadah.

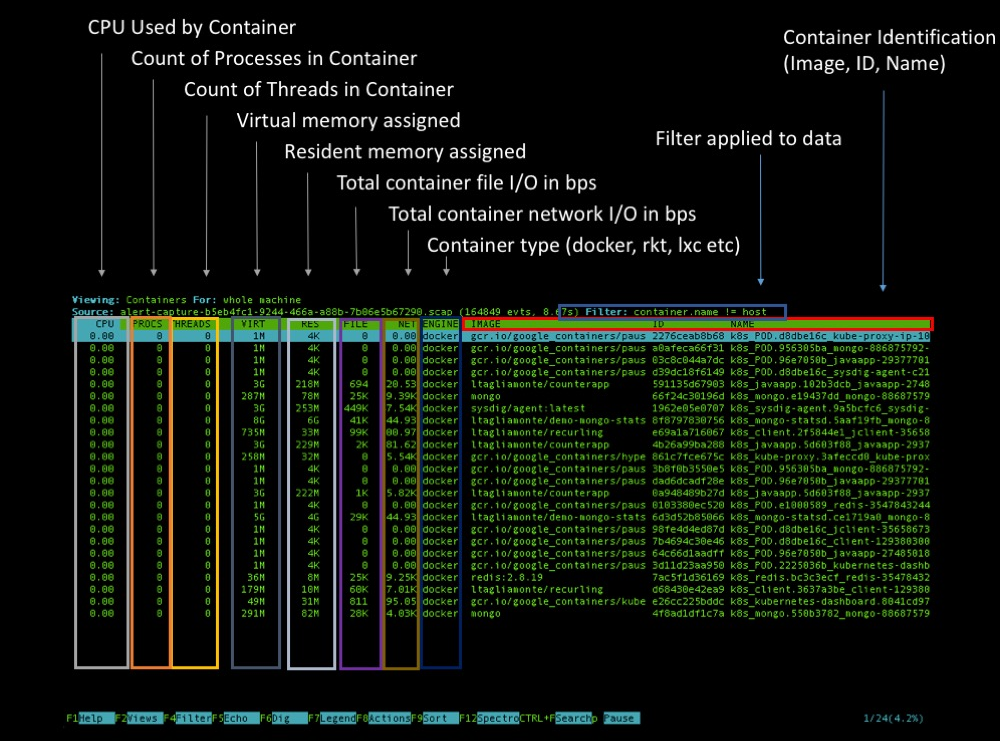

Sysdig open source

Sysdig adalah alat lengkap untuk menganalisis, mendiagnosis, dan men-debug sistem Linux (juga berfungsi pada Windows dan macOS, tetapi dengan fitur terbatas). Ini dapat digunakan untuk mengumpulkan informasi terperinci, memeriksa dan

forensik kriminal sistem dasar dan setiap wadah yang berjalan di atasnya.

Sysdig juga secara alami mendukung runtimes kontainer dan metadata Kubernetes, menambahkan dimensi dan label ekstra untuk semua informasi yang dikumpulkan tentang perilaku sistem. Ada beberapa cara untuk menganalisis kluster Kubernetes menggunakan Sysdig: Anda dapat menangkap pada titik waktu tertentu melalui

penangkapan kubectl, atau Anda dapat menjalankan antarmuka interaktif berdasarkan ncurses menggunakan plugin

kubectl dig .

Keamanan Jaringan Kubernetes

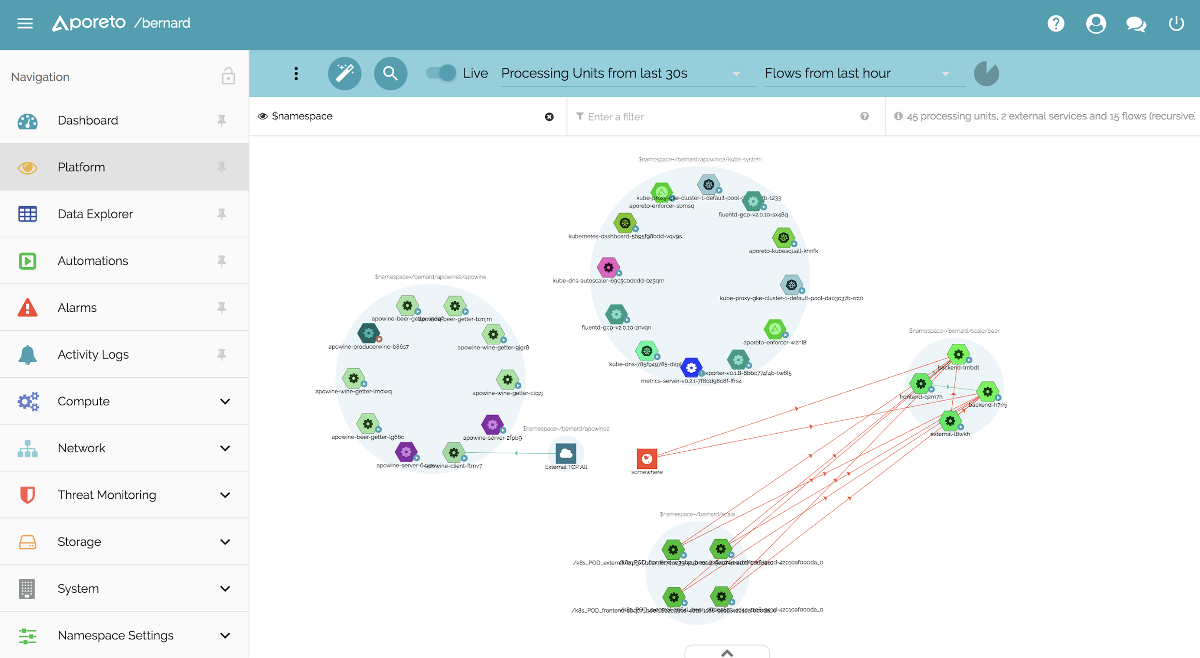

Aporeto

Aporeto menawarkan "keamanan yang terpisah dari jaringan dan infrastruktur." Ini berarti bahwa layanan Kubernetes tidak hanya menerima ID lokal (yaitu, ServiceAccount di Kubernetes), tetapi juga pengenal universal / sidik jari yang dapat digunakan untuk secara aman dan saling memverifikasi interaksi dengan layanan lain, misalnya, dalam cluster OpenShift.

Aporeto mampu menghasilkan pengidentifikasi unik tidak hanya untuk Kubernetes / kontainer, tetapi juga untuk host, fungsi cloud, dan pengguna. Bergantung pada pengidentifikasi ini dan seperangkat aturan keamanan jaringan yang ditetapkan oleh administrator, komunikasi akan diizinkan atau diblokir.

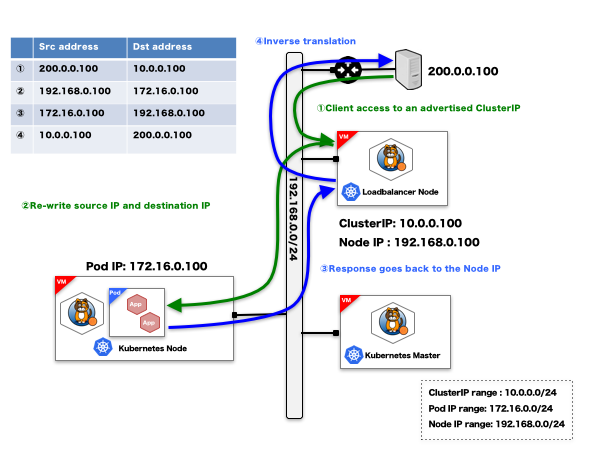

Calico

Calico biasanya digunakan selama pemasangan orkestra wadah, yang memungkinkan Anda membuat jaringan virtual yang menghubungkan wadah. Selain fungsionalitas jaringan dasar ini, proyek Calico bekerja dengan Kebijakan Jaringan Kubernetes dan set profil keamanan jaringannya sendiri, mendukung ACL titik akhir (daftar kontrol akses) dan aturan keamanan jaringan berbasis anotasi untuk lalu lintas Ingress dan Egress.

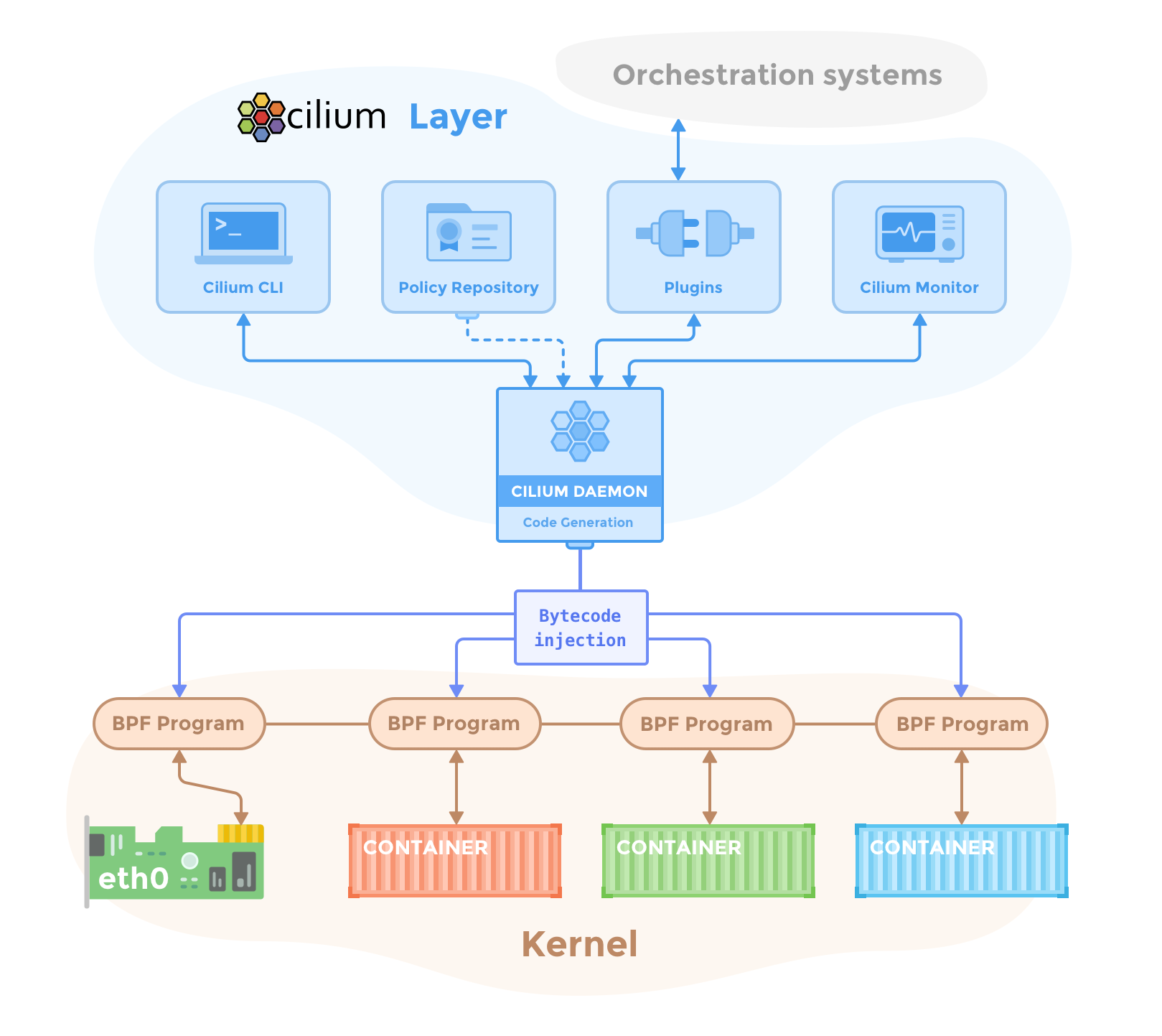

Cilium

Cilium bertindak sebagai firewall kontainer dan menyediakan fitur keamanan jaringan yang awalnya disesuaikan dengan Kubernetes dan beban kerja layanan mikro. Cilium menggunakan teknologi kernel Linux baru yang disebut BPF (Berkeley Packet Filter) untuk memfilter, memantau, mengarahkan ulang, dan menyesuaikan data.

Cilium dapat menerapkan kebijakan akses jaringan berbasis kontainer menggunakan tag dan metadata Docker atau Kubernetes. Cilium juga memahami dan memfilter berbagai protokol layer 7, seperti HTTP atau gRPC, yang memungkinkan Anda untuk menetapkan serangkaian panggilan REST yang, misalnya, akan diizinkan di antara dua penyebaran Kubernet.

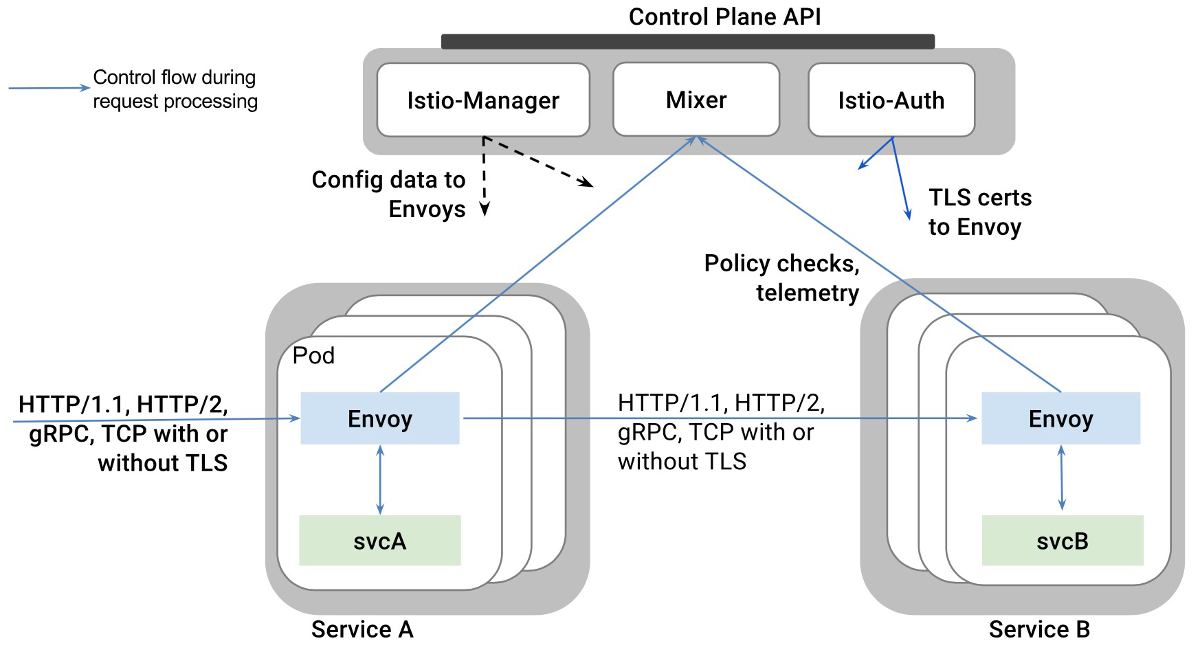

Isstio

- Situs web: istio.io

- Lisensi: gratis (Apache)

Istio secara luas dikenal sebagai implementasi dari paradigma mesh layanan dengan menggunakan bidang kontrol platform-independen dan mengarahkan semua lalu lintas layanan yang dikelola melalui proxy Utusan yang dikonfigurasi secara dinamis. Istio mengambil keuntungan dari pandangan lanjutan ini dari semua layanan dan wadah micros untuk menerapkan berbagai strategi keamanan jaringan.

Kemampuan keamanan jaringan Istio termasuk enkripsi TLS transparan untuk secara otomatis meningkatkan protokol komunikasi antara layanan microsoft ke HTTPS dan sistem RBAC sendiri untuk identifikasi dan otorisasi untuk mengaktifkan / menonaktifkan pertukaran data antara beban kerja yang berbeda di cluster.

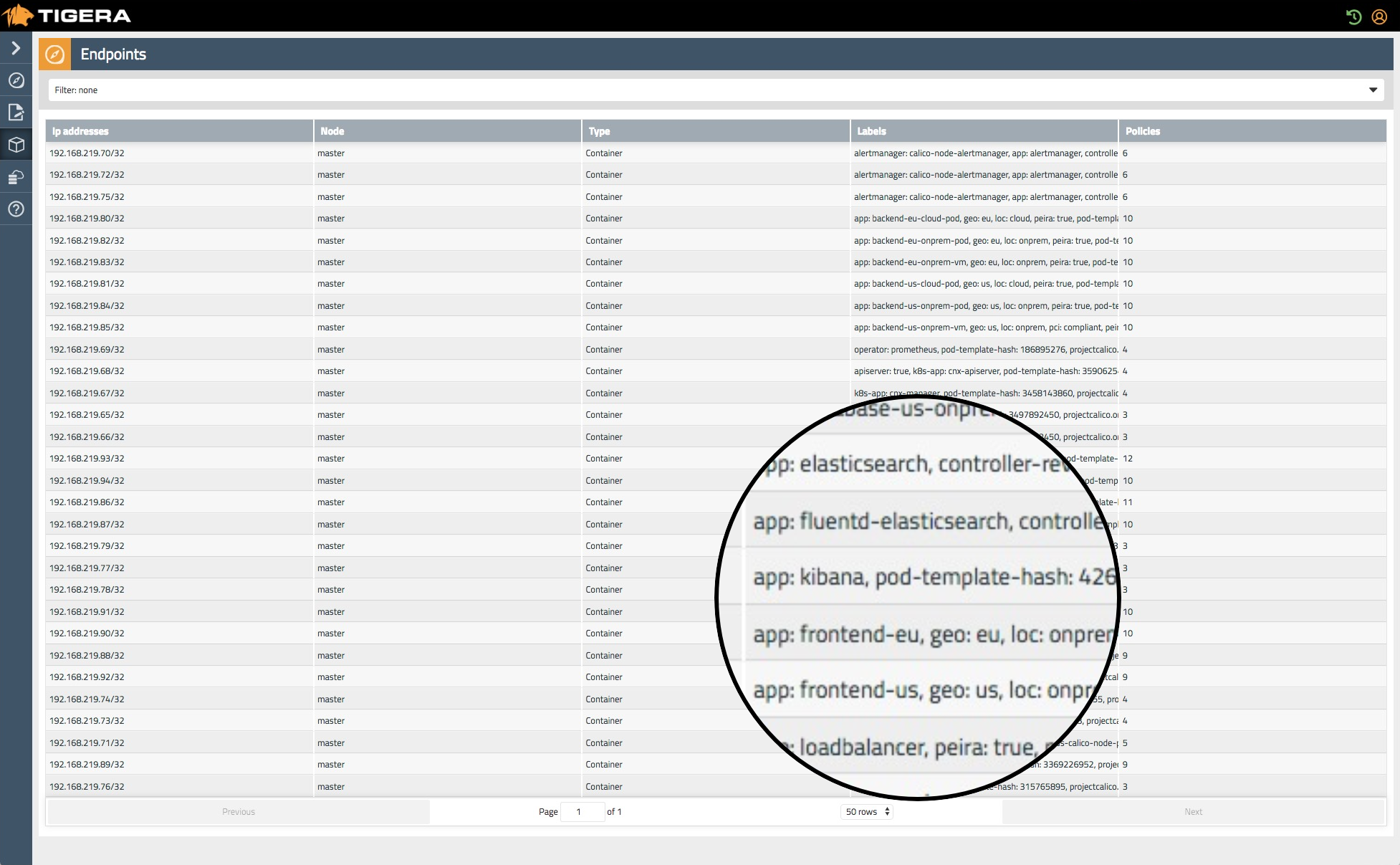

Catatan perev. : Baca lebih lanjut tentang fitur berorientasi keamanan Istio di artikel ini .Tigera

Solusi ini, yang disebut Kubernetes Firewall, berfokus pada pendekatan keamanan jaringan tanpa keyakinan.

Mirip dengan solusi jaringan asli Kubernetes lainnya, Tigera mengandalkan metadata untuk mengidentifikasi berbagai layanan dan objek dalam cluster dan menyediakan deteksi masalah runtime, kepatuhan jaringan yang berkelanjutan, dan pemantauan transparansi untuk infrastruktur multi-cloud atau hybrid monolithic-containerized.

Tertinggi

Trireme-Kubernetes adalah implementasi sederhana dan langsung dari spesifikasi Kebijakan Jaringan Kubernetes. Fitur yang paling penting adalah bahwa - tidak seperti produk keamanan jaringan Kubernetes yang serupa - tidak memerlukan pesawat kontrol pusat untuk mengoordinasikan mesh. Hal ini membuat solusinya scalable. Dalam Trireme, ini dicapai dengan menginstal agen pada setiap node yang terhubung langsung ke stack TCP / IP host.

Penyebaran Gambar dan Manajemen Rahasia

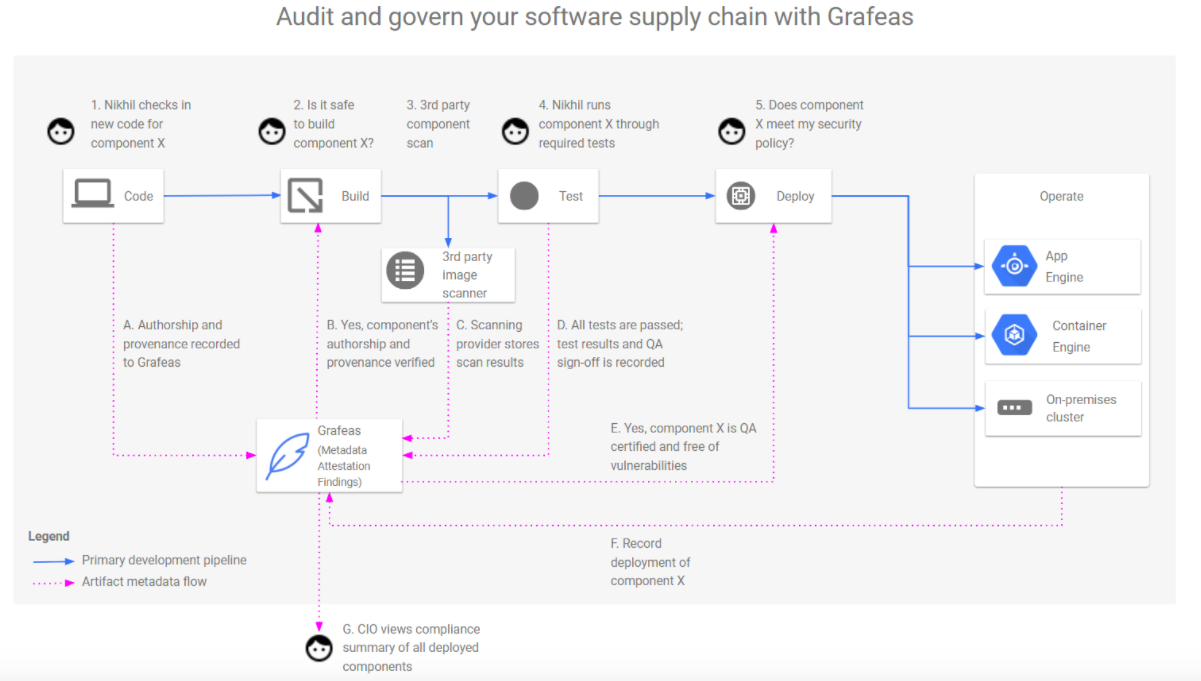

Grafeas

Grafeas adalah API open source untuk mengaudit dan mengelola rantai pasokan. Pada tingkat dasar, Grafeas adalah alat untuk mengumpulkan metadata dan hasil audit. Ini dapat digunakan untuk melacak kepatuhan dengan praktik keamanan terbaik di organisasi.

Sumber kebenaran terpusat ini membantu menjawab pertanyaan seperti:

- Siapa yang merakit dan menandatangani wadah khusus?

- Apakah sudah lulus semua pemindai keamanan dan pemeriksaan kebijakan keamanan? Kapan? Apa hasilnya?

- Siapa yang menyebarkannya ke produksi? Parameter apa yang digunakan selama penyebaran?

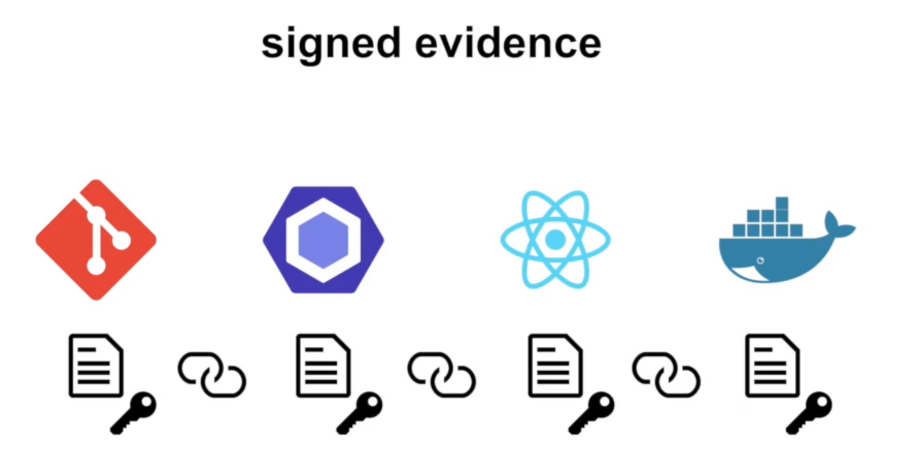

In-toto

In-toto adalah kerangka kerja yang dirancang untuk memastikan integritas, otentikasi, dan audit seluruh rantai pasokan perangkat lunak. Saat mengerahkan In-toto ke infrastruktur, rencana pertama kali ditetapkan yang menjelaskan berbagai langkah dalam pipa (repositori, alat CI / CD, alat QA, pengumpul artefak, dll.) Dan pengguna (orang yang bertanggung jawab) yang diizinkan untuk memprakarsainya.

In-toto memantau implementasi rencana tersebut, memverifikasi bahwa setiap tugas dalam rantai dijalankan dengan benar secara eksklusif oleh personel yang berwenang dan bahwa tidak ada manipulasi yang tidak sah dilakukan dengan produk.

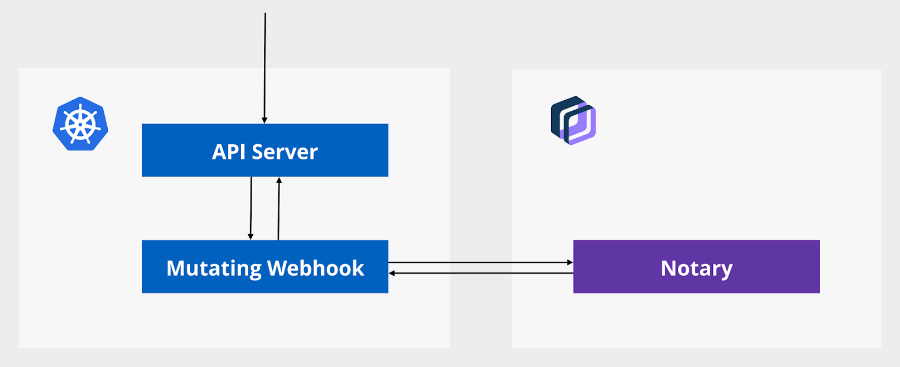

Portieris

Portieris adalah pengontrol penerimaan untuk Kubernetes; Ini digunakan untuk pemeriksaan paksa atas kepercayaan pada konten. Portieris menggunakan server Notaris

(kami menulis tentangnya di akhir artikel ini - kira - kira. Terjemahan ) . Sebagai sumber kebenaran untuk mengonfirmasi artefak yang tepercaya dan ditandatangani (mis., Gambar wadah yang disetujui).

Saat membuat atau memodifikasi beban kerja di Kubernetes, Portieris mengunduh informasi tanda tangan dan kebijakan kepercayaan konten untuk gambar kontainer yang diminta dan, jika perlu, membuat perubahan pada objek API JSON dengan cepat untuk meluncurkan versi yang ditandatangani dari gambar-gambar ini.

Vault

Vault adalah solusi aman untuk menyimpan informasi sensitif: kata sandi, token OAuth, sertifikat PKI, akun akses, rahasia Kubernetes, dll. Vault mendukung banyak fitur canggih, seperti menyewa token keamanan sesaat atau mengatur rotasi kunci.

Menggunakan Grafik Helm, Vault dapat digunakan sebagai penyebaran baru di cluster Kubernetes dengan Konsul sebagai repositori backend. Ini mendukung sumber daya Kubernet asli seperti token ServiceAccount dan bahkan dapat bertindak sebagai toko rahasia Kubernetes default.

Catatan perev. : Ngomong-ngomong, baru kemarin, perusahaan HashiCorp yang mengembangkan Vault mengumumkan beberapa peningkatan untuk menggunakan Vault di Kubernetes, dan khususnya terkait dengan grafik Helm. Baca blog pengembang untuk detailnya.Audit Keamanan Kubernetes

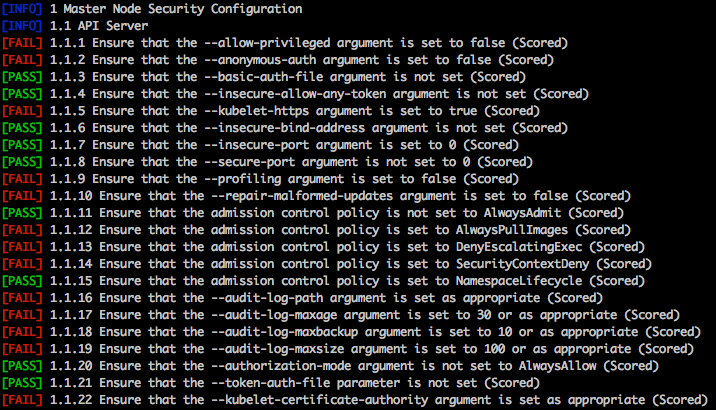

Bangku kubus

Kube-bench adalah aplikasi Go yang memeriksa apakah Kubernetes dikerahkan dengan aman dengan menjalankan tes dari daftar

Benchmark CIS Kubernetes .

Kube-bench mencari parameter konfigurasi tidak aman di antara komponen-komponen kluster (dlld, API, pengontrol manajer, dll.), Izin file yang meragukan, akun tidak aman atau port terbuka, kuota sumber daya, pengaturan untuk membatasi jumlah panggilan API untuk dilindungi Serangan DoS, dll.

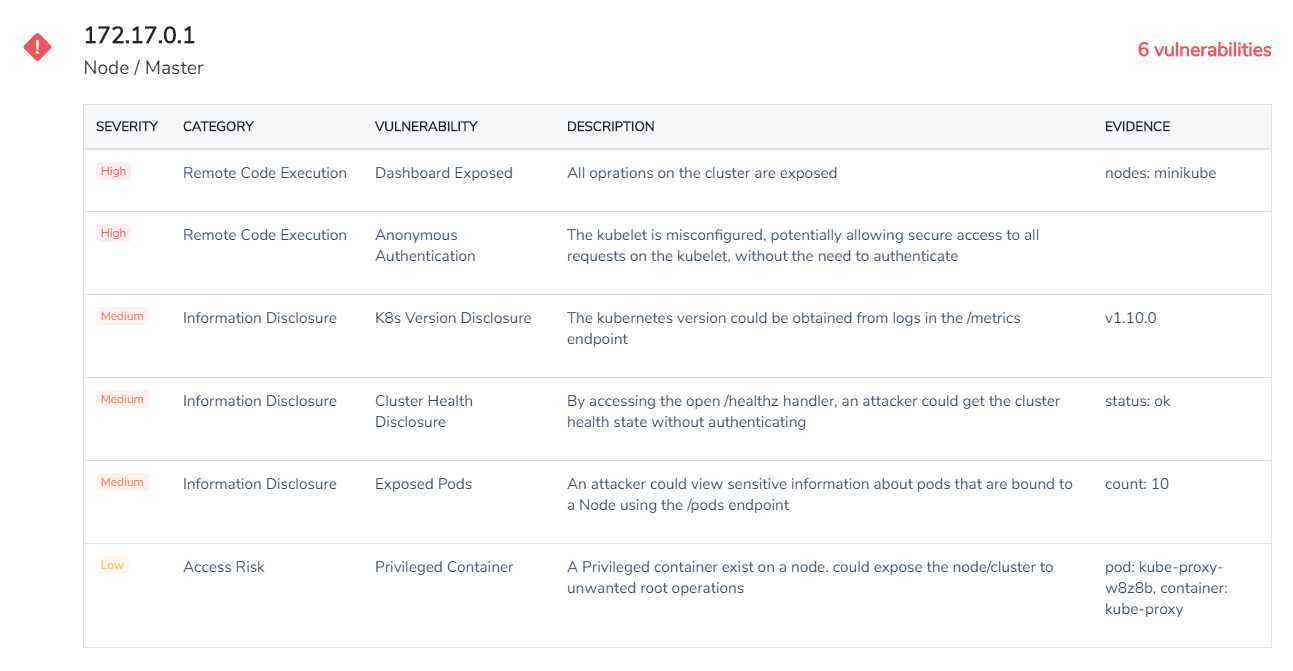

Pemburu kubus

Pemburu Kube "berburu" untuk kerentanan potensial (seperti eksekusi kode jarak jauh atau pengungkapan data) di kluster Kubernetes. Pemburu kubus dapat dijalankan sebagai pemindai jarak jauh - dalam hal ini, ia akan mengevaluasi cluster dari sudut pandang penyerang pihak ketiga - atau sebagai pod di dalam cluster.

Ciri khas pemburu Kube adalah mode “perburuan aktif”, di mana ia tidak hanya melaporkan masalah, tetapi juga mencoba mengambil keuntungan dari kerentanan yang ditemukan di kelompok target yang berpotensi dapat merusak pekerjaannya. Jadi gunakan dengan hati-hati!

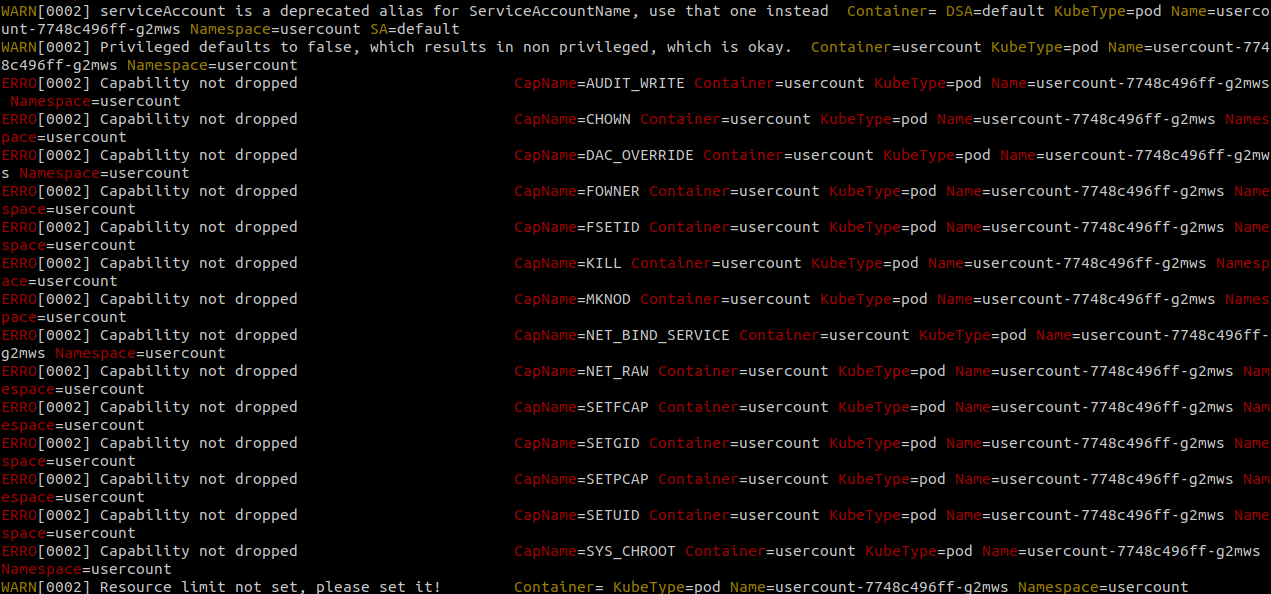

Kubeaudit

Kubeaudit adalah alat konsol yang awalnya dikembangkan oleh Shopify untuk mengaudit konfigurasi Kubernetes untuk berbagai masalah keamanan. Misalnya, ini membantu mengidentifikasi wadah yang berfungsi tanpa batasan, dengan hak superuser, hak penyalahgunaan, atau menggunakan ServiceAccount secara default.

Kubeaudit memiliki fitur menarik lainnya. Misalnya, ini dapat menganalisis file YAML lokal, mengidentifikasi kelemahan konfigurasi yang dapat menyebabkan masalah keamanan, dan secara otomatis memperbaikinya.

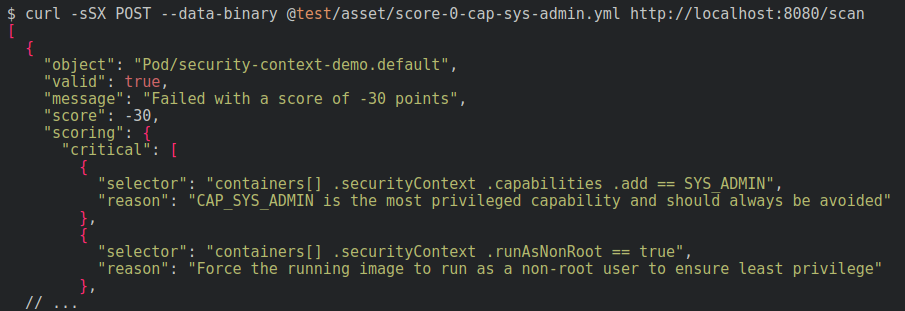

Kubesec

Kubesec adalah alat khusus dalam arti bahwa ia secara langsung memindai file YAML yang menggambarkan sumber daya Kubernetes untuk mencari parameter yang lemah yang dapat memengaruhi keamanan.

Misalnya, ia dapat mendeteksi hak istimewa yang berlebihan dan izin yang diberikan untuk pod, meluncurkan wadah dengan root sebagai pengguna default, terhubung ke namespace jaringan host atau mount berbahaya seperti

/proc host atau soket Docker. Fitur lain yang menarik dari Kubesec adalah layanan demo online-nya, di mana Anda dapat mengunduh YAML dan segera menganalisisnya.

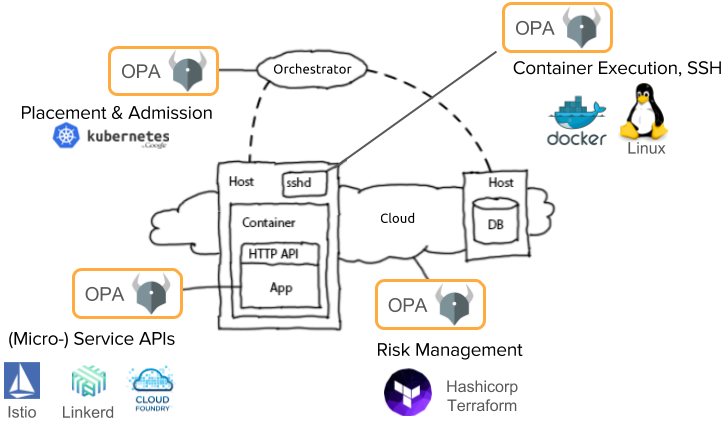

Agen kebijakan terbuka

Konsep OPA (Open Policy Agent) adalah untuk memisahkan kebijakan keamanan dan praktik terbaik di bidang keamanan dari platform runtime tertentu: Docker, Kubernetes, Mesosphere, OpenShift, atau kombinasi dari semuanya.

Misalnya, Anda dapat menggunakan OPA sebagai backend untuk pengontrol masuk Kubernetes, mendelegasikan solusi keamanan untuknya. Dengan cara ini, agen OPA akan dapat memeriksa, menolak, dan bahkan memodifikasi permintaan dengan cepat, memastikan kepatuhan dengan pengaturan keamanan yang ditentukan. Kebijakan keamanan di OPA ditulis dalam bahasa DSL-nya sendiri, Rego.

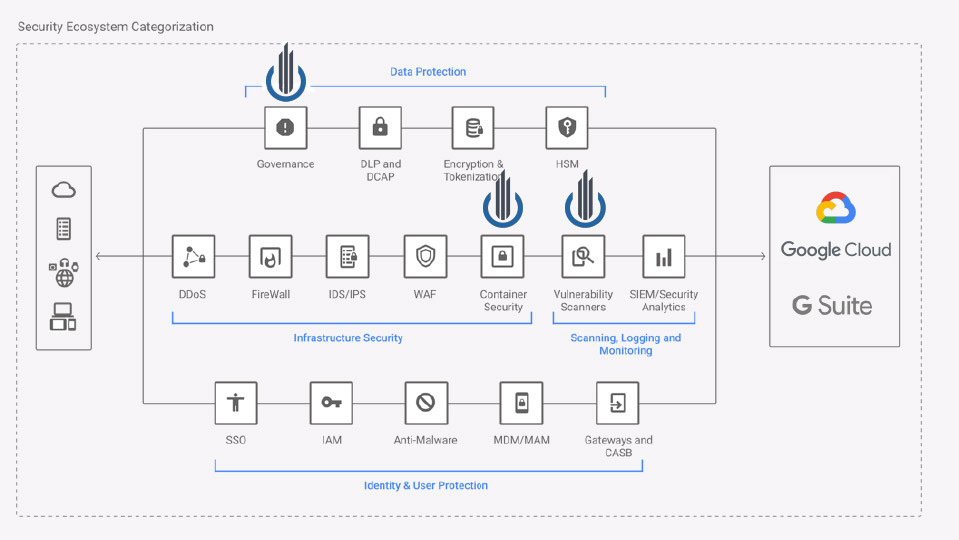

Catatan perev. : Kami menulis lebih banyak tentang OPA (dan SPIFFE) di artikel ini .Alat Analisis Keamanan Kubernet Komprehensif

Kami memutuskan untuk membuat kategori terpisah untuk platform komersial, karena mereka, sebagai suatu peraturan, mencakup beberapa area keamanan sekaligus. Gagasan umum tentang kemampuan mereka dapat diperoleh dari tabel:

* Pemeriksaan lanjutan dan analisis post mortem dengan penangkapan penuh panggilan sistem .

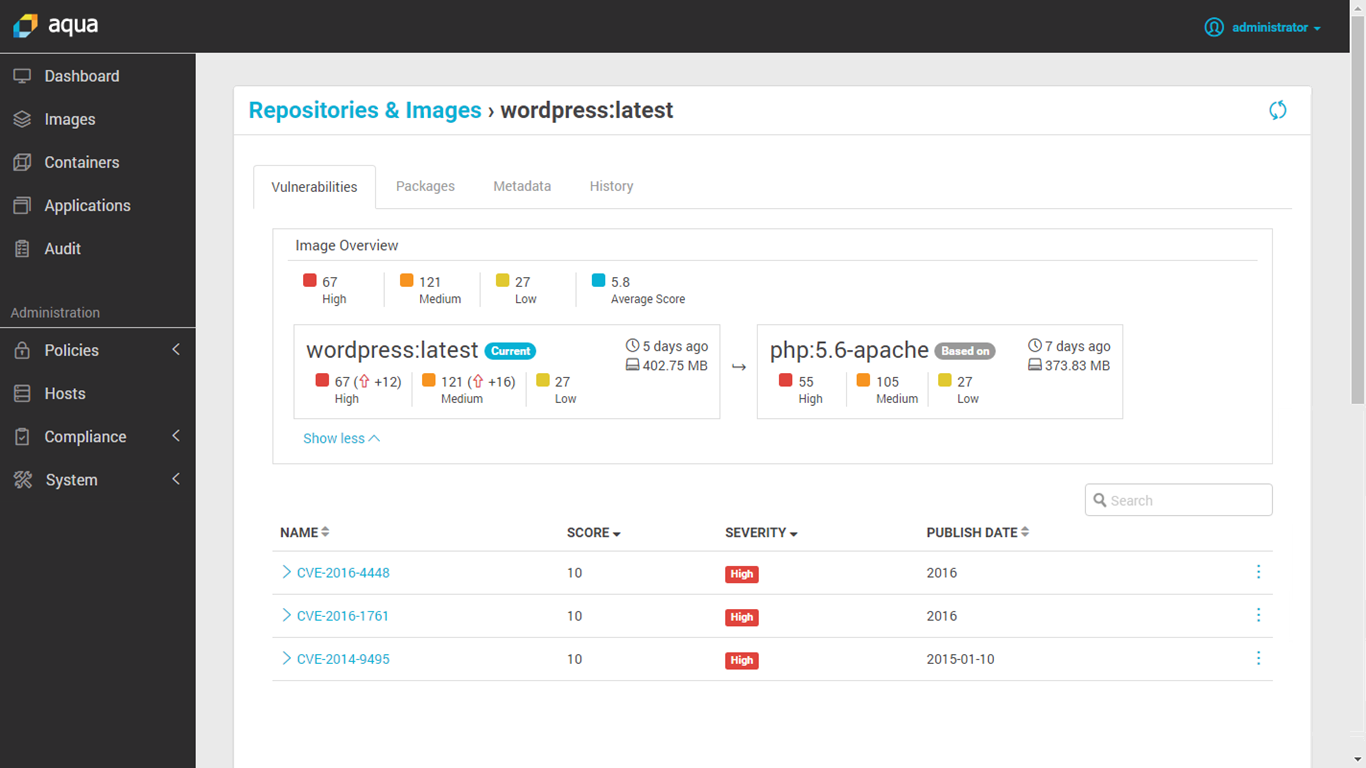

* Pemeriksaan lanjutan dan analisis post mortem dengan penangkapan penuh panggilan sistem .Keamanan aqua

Alat komersial ini dirancang untuk kontainer dan beban kerja cloud. Ini menyediakan:

- Pemindaian gambar terintegrasi dengan registry kontainer atau pipa CI / CD;

- Perlindungan runtime dengan mencari perubahan dalam wadah dan aktivitas mencurigakan lainnya;

- Firewall kontainer asli;

- Keamanan untuk serverless dalam layanan cloud;

- Kepatuhan dan audit dikombinasikan dengan event logging.

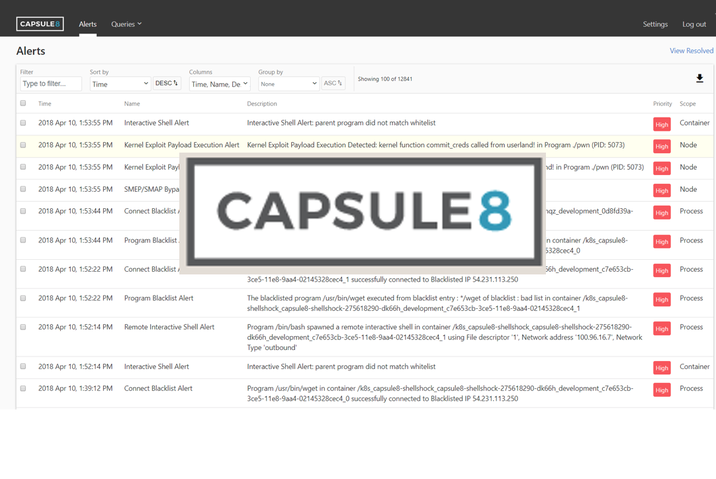

Catatan perev. : Perlu dicatat juga bahwa ada komponen gratis dari produk yang disebut MicroScanner , yang memungkinkan pemindaian gambar wadah untuk mengetahui kerentanan. Perbandingan kemampuannya dengan versi berbayar disajikan dalam tabel ini .Kapsul8

Capsule8 terintegrasi ke dalam infrastruktur dengan memasang detektor di kluster Kubernetes lokal atau cloud. Detektor ini mengumpulkan telemetri dari host dan jaringan, menghubungkannya dengan berbagai jenis serangan.

Tim Capsule8 melihatnya sebagai deteksi dini dan pencegahan serangan yang menggunakan kerentanan baru

(0 hari) . Capsule8 dapat mengunduh aturan keamanan yang diperbarui langsung ke detektor dalam menanggapi ancaman yang baru ditemukan dan kerentanan perangkat lunak.

Cavirin

Cavirin bertindak sebagai rekanan di pihak perusahaan untuk berbagai departemen yang terlibat dalam standar keselamatan. Itu tidak hanya dapat memindai gambar, tetapi juga mengintegrasikan ke dalam pipa CI / CD, memblokir gambar yang tidak memenuhi standar, sebelum mereka masuk ke repositori tertutup.

Cavirin Security Suite menggunakan pembelajaran mesin untuk mengevaluasi cybersecurity dan menawarkan tips untuk meningkatkan keamanan dan meningkatkan kepatuhan dengan standar keamanan.

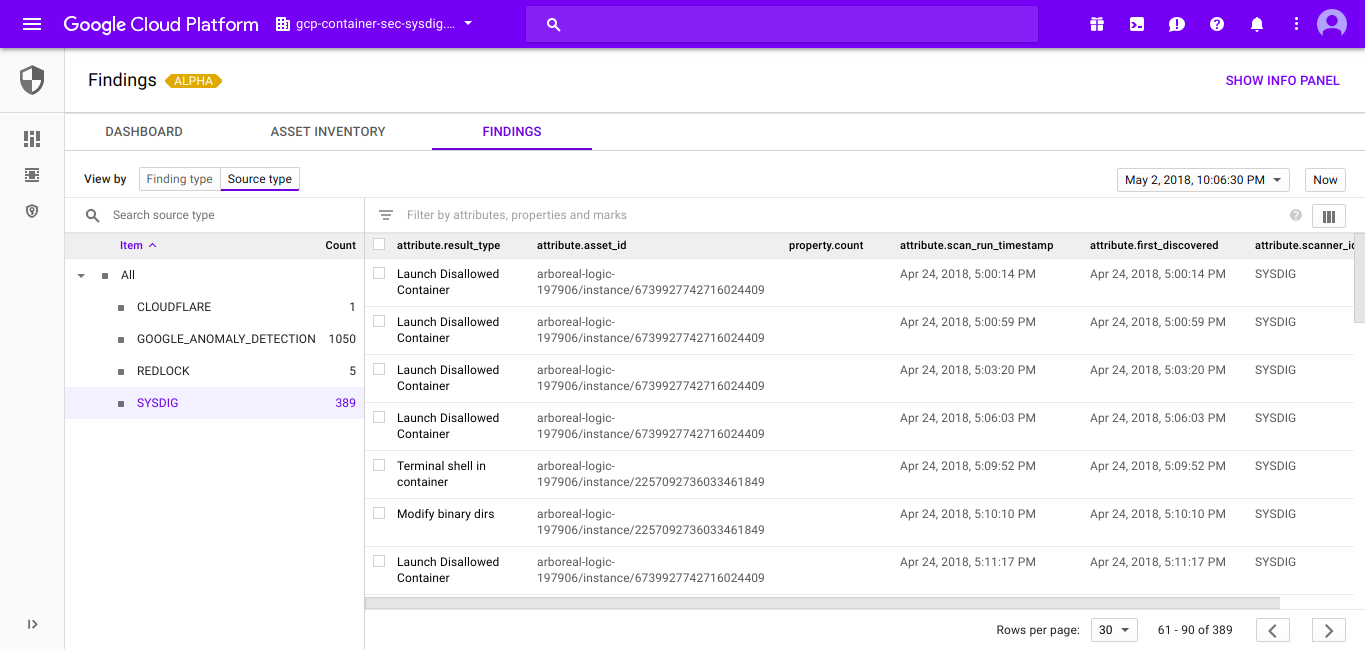

Pusat Komando Keamanan Google Cloud

Pusat Komando Keamanan Cloud membantu tim keamanan mengumpulkan data, mengidentifikasi ancaman, dan menghilangkannya sebelum membahayakan perusahaan.

Sesuai namanya, Google Cloud SCC adalah panel kontrol terpadu tempat Anda dapat mengintegrasikan berbagai laporan keamanan, mekanisme akuntansi aset, dan sistem keamanan pihak ketiga, dan mengelolanya dari satu sumber terpusat.

API interoperable yang ditawarkan oleh Google Cloud SCC memfasilitasi integrasi peristiwa keamanan dari berbagai sumber, seperti Sysdig Secure (keamanan wadah untuk aplikasi asli cloud) atau Falco (keamanan Open Source runtime).

Layered Insight (Qualys)

Layered Insight (sekarang bagian dari Qualys Inc) dibangun di atas konsep "embedded security." Setelah memindai gambar asli untuk kerentanan menggunakan metode analisis statistik dan melakukan pemeriksaan CVE, Layered Insight menggantinya dengan gambar instrumen yang menyertakan agen dalam bentuk biner.

Agen ini berisi uji keamanan runtime untuk menganalisis lalu lintas jaringan kontainer, aliran I / O, dan aktivitas aplikasi. Selain itu, dapat melakukan pemeriksaan keamanan tambahan yang ditentukan oleh administrator infrastruktur atau tim DevOps.

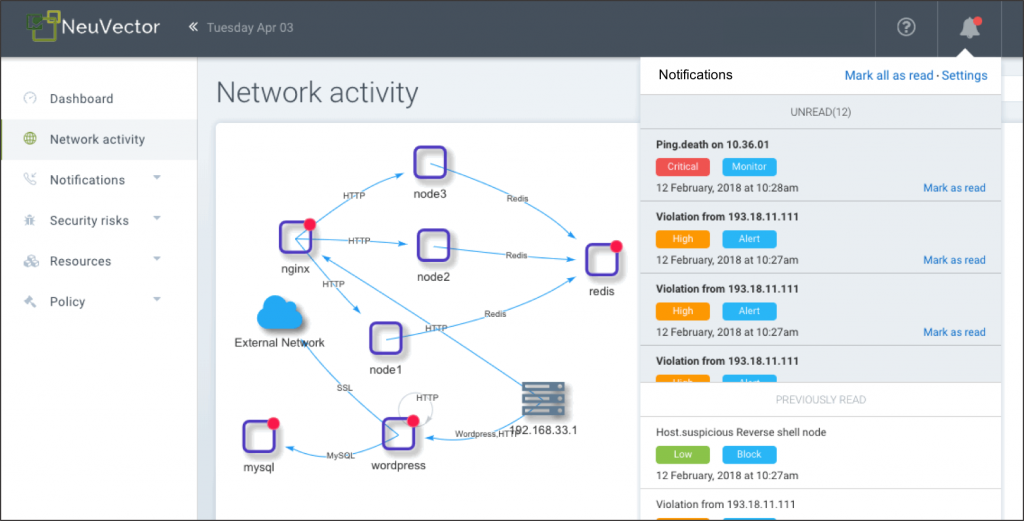

Neuvector

NeuVector melakukan pemeriksaan keamanan kontainer dan memberikan perlindungan runtime dengan menganalisis aktivitas jaringan dan perilaku aplikasi, membuat profil keamanan individu untuk setiap kontainer. Itu juga dapat secara independen memblokir ancaman, mengisolasi aktivitas mencurigakan dengan mengubah aturan firewall lokal.

Integrasi Jaringan NeuVector, yang dikenal sebagai Security Mesh, mampu melakukan analisis paket yang mendalam dan memfilter di tingkat ke-7 untuk semua koneksi jaringan di service mesh.

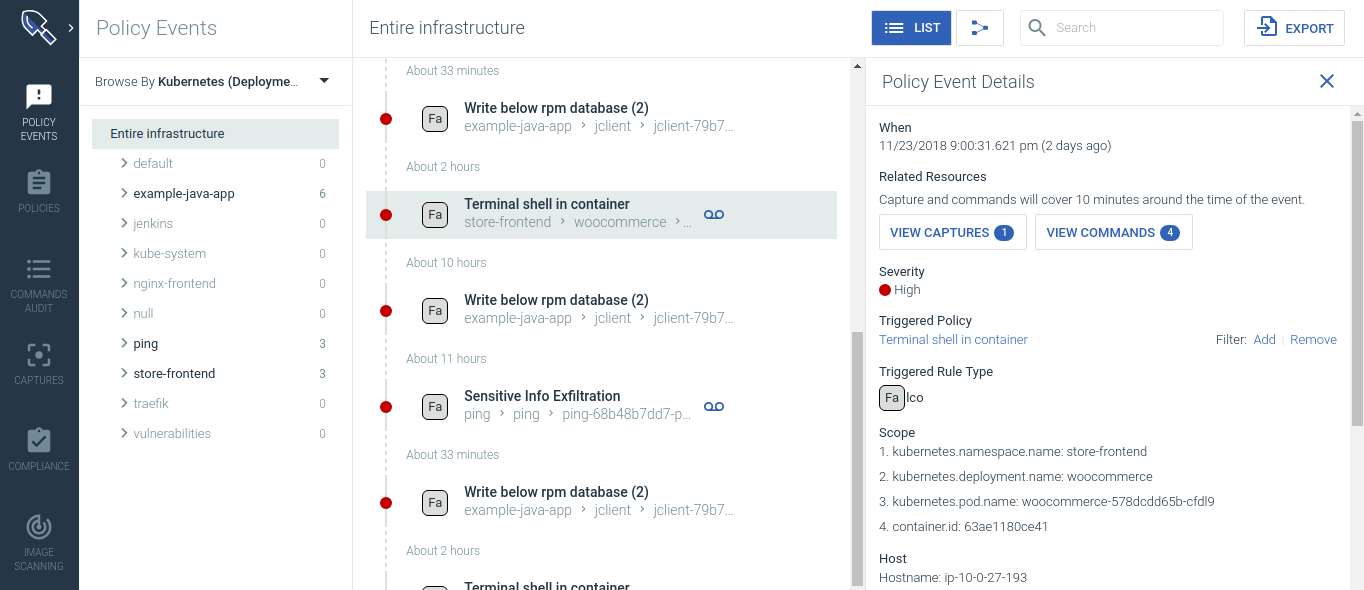

Stackrox

Platform Keamanan Kontainer StackRox berusaha untuk mencakup seluruh siklus hidup aplikasi Kubernetes dalam sebuah cluster. Seperti platform komersial lainnya dalam daftar ini, StackRox menghasilkan profil runtime berdasarkan perilaku wadah yang diamati dan secara otomatis membunyikan alarm untuk setiap penyimpangan.

Selain itu, StackRox menganalisis konfigurasi Kubernetes menggunakan CIS Kubernetes dan buku peraturan lainnya untuk mengevaluasi kepatuhan kontainer.

Sysdig aman

Sysdig Secure melindungi aplikasi di seluruh wadah dan siklus hidup Kubernetes. Ini

memindai gambar kontainer, memberikan

perlindungan runtime menurut data pembelajaran mesin, dan melakukan kejahatan. pemeriksaan untuk mengidentifikasi kerentanan, memblokir ancaman, memantau

kepatuhan dengan standar yang ditetapkan dan kegiatan audit dalam layanan mikro.

Sysdig Secure terintegrasi dengan alat CI / CD seperti Jenkins dan memonitor gambar yang diunduh dari pendaftar Docker, mencegah gambar berbahaya muncul dalam produksi. Ini juga menyediakan keamanan runtime yang komprehensif, termasuk:

- Profil runtime berbasis ML dan deteksi anomali

- kebijakan runtime berdasarkan peristiwa sistem, API audit K8, proyek komunitas bersama (FIM - pemantauan integritas file; cryptojacking) dan MITER ATT & CK ;

- respon dan penghapusan insiden.

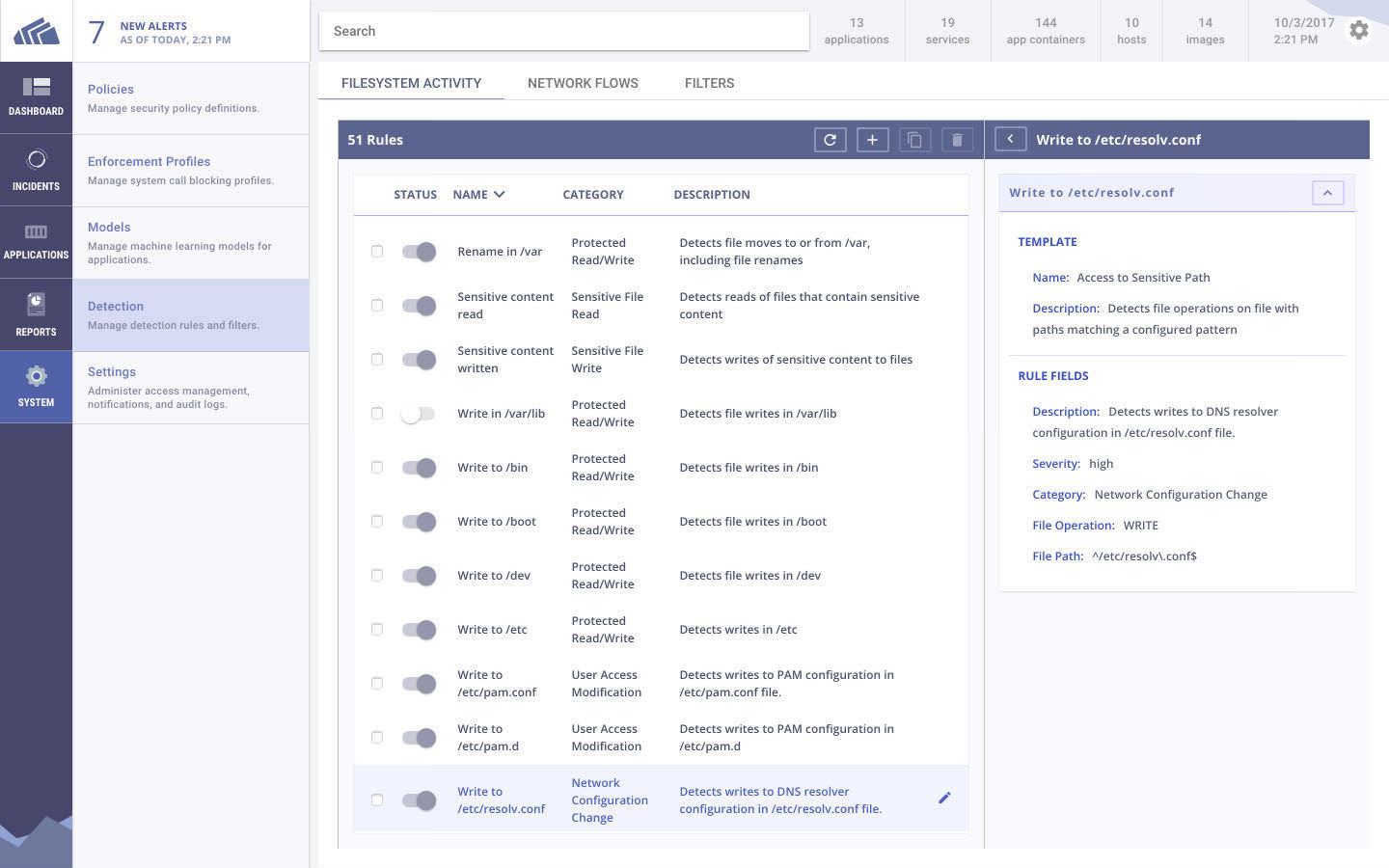

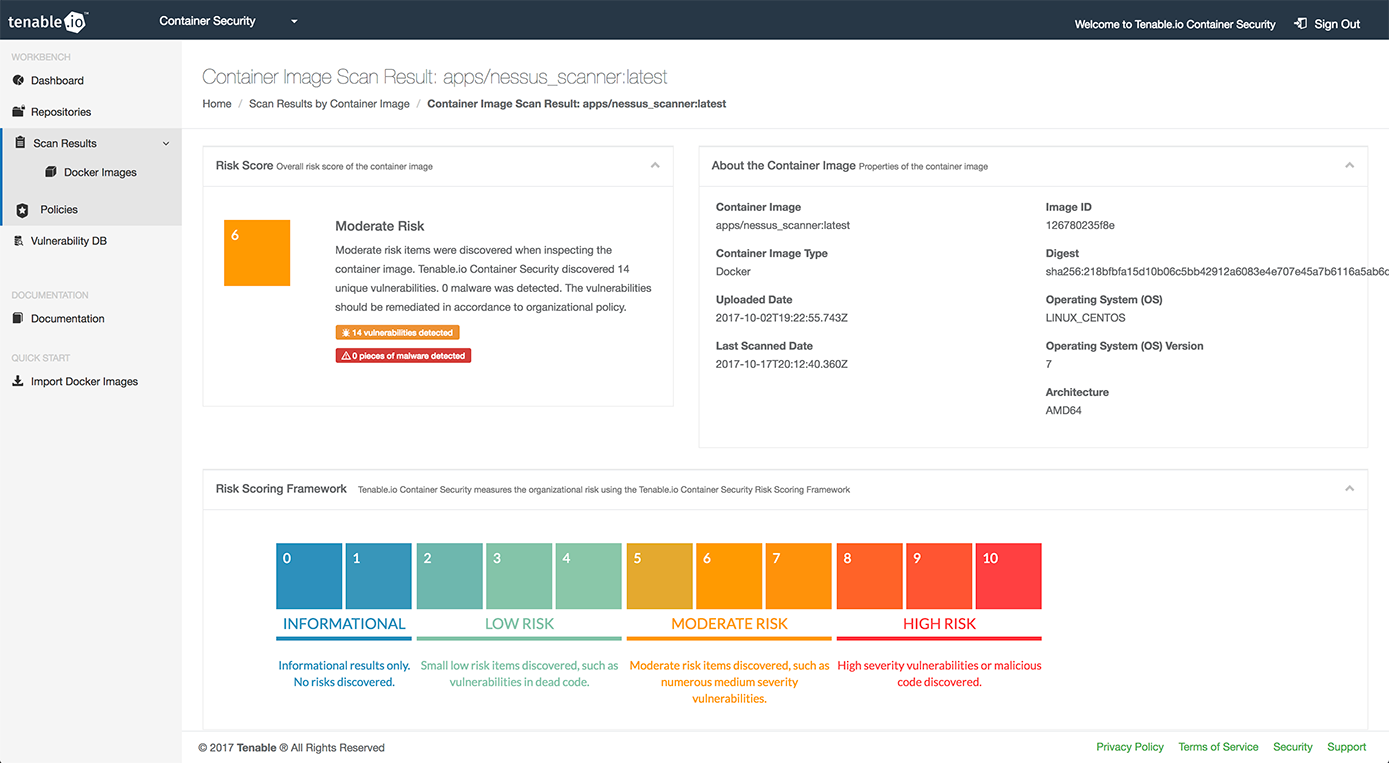

Keamanan kontainer yang dapat dipertahankan

Sebelum munculnya kontainer, Tenable dikenal luas di industri sebagai perusahaan yang mengembangkan Nessus, alat yang populer untuk mencari kerentanan dan audit keamanan.

Tenable Container Security menggunakan keahlian keamanan komputernya untuk mengintegrasikan pipa CI / CD dengan database kerentanan, paket deteksi malware khusus, dan rekomendasi untuk menyelesaikan risiko keamanan.

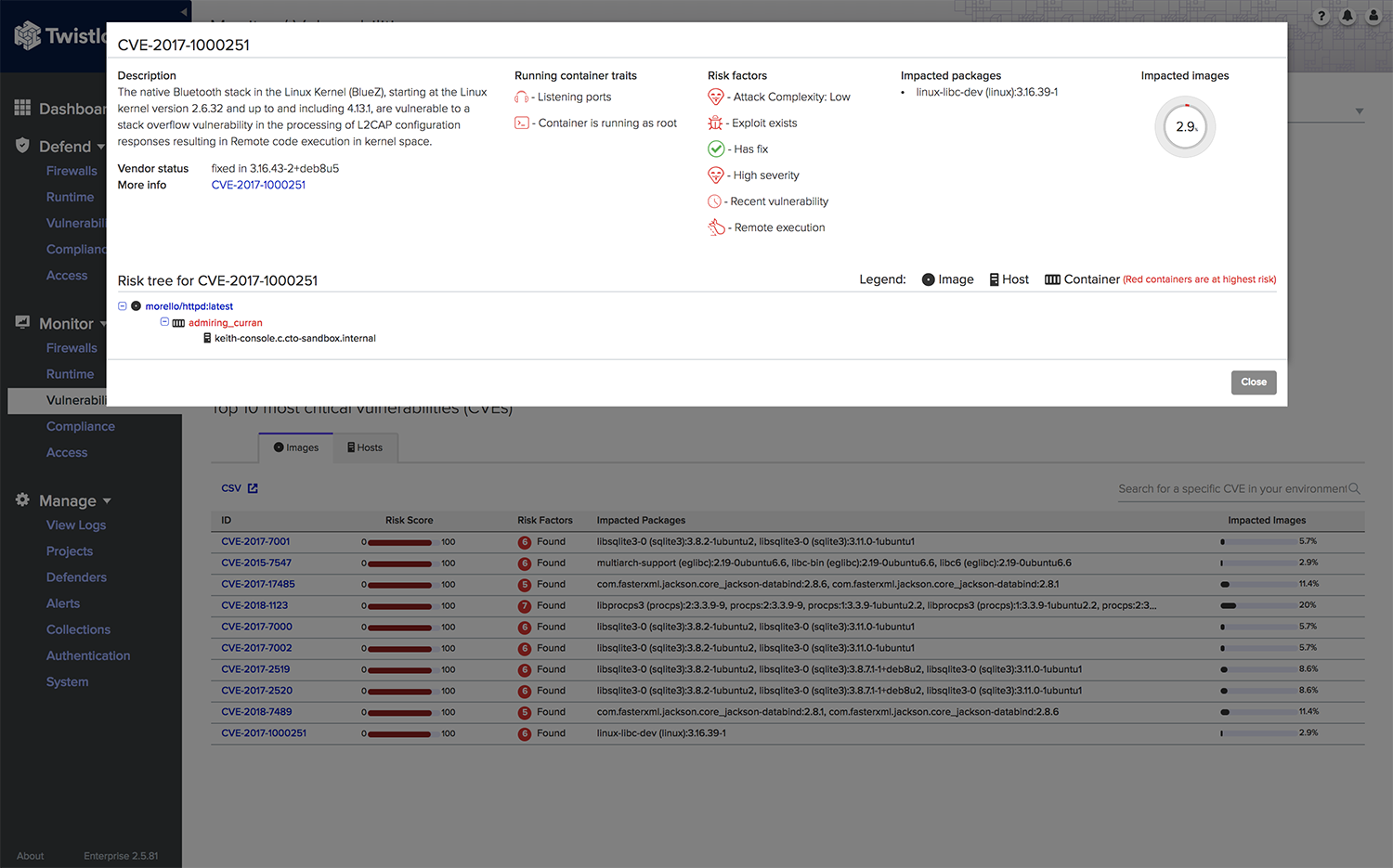

Twistlock (Palo Alto Networks)

Twistlock mempromosikan dirinya sebagai platform yang berfokus pada layanan dan wadah cloud. Twistlock mendukung berbagai penyedia cloud (AWS, Azure, GCP), orkestra kontainer (Kubernetes, Mesospehere, OpenShift, Docker), runtime tanpa server, kerangka kerja mesh dan alat CI / CD.

Selain metode keamanan tingkat perusahaan yang umum, seperti integrasi ke dalam pipa CI / CD atau pemindaian gambar, Twistlock menggunakan pembelajaran mesin untuk menghasilkan pola perilaku dan aturan jaringan yang memperhitungkan karakteristik wadah.

Beberapa waktu lalu, Twistlock dibeli oleh Palo Alto Networks, yang memiliki proyek Evident.io dan RedLock. Belum diketahui secara pasti bagaimana ketiga platform ini akan diintegrasikan ke dalam

PRISMA dari Palo Alto.

Bantu Buat Katalog Alat Keamanan Kubernetes Terbaik!

Kami berusaha membuat katalog ini selengkap mungkin, dan untuk ini kami membutuhkan bantuan Anda! Hubungi kami (

@sysdig ) jika Anda memiliki alat keren yang layak dimasukkan dalam daftar ini, atau jika Anda menemukan kesalahan / informasi yang ketinggalan zaman.

Anda juga dapat berlangganan

buletin bulanan kami dengan berita dan cerita ekosistem asli awan tentang proyek menarik dari dunia keamanan Kubernetes.

PS dari penerjemah

Baca juga di blog kami: