Hari ini kita akan mulai mempelajari daftar kontrol akses ACL, topik ini akan mengambil 2 video tutorial. Kita akan melihat konfigurasi ACL standar, dan dalam tutorial video berikutnya saya akan berbicara tentang daftar yang diperluas.

Dalam pelajaran ini kita akan membahas 3 topik. Yang pertama - apa itu ACL, yang kedua - apa perbedaan antara standar dan daftar akses yang diperluas, dan pada akhir pelajaran sebagai pekerjaan laboratorium, kami akan mempertimbangkan untuk menyiapkan ACL standar dan menyelesaikan kemungkinan masalah.

Jadi, apa itu ACL? Jika Anda mempelajari kursus dari pelajaran video pertama, maka ingatlah bagaimana kami mengatur komunikasi antara berbagai perangkat jaringan.

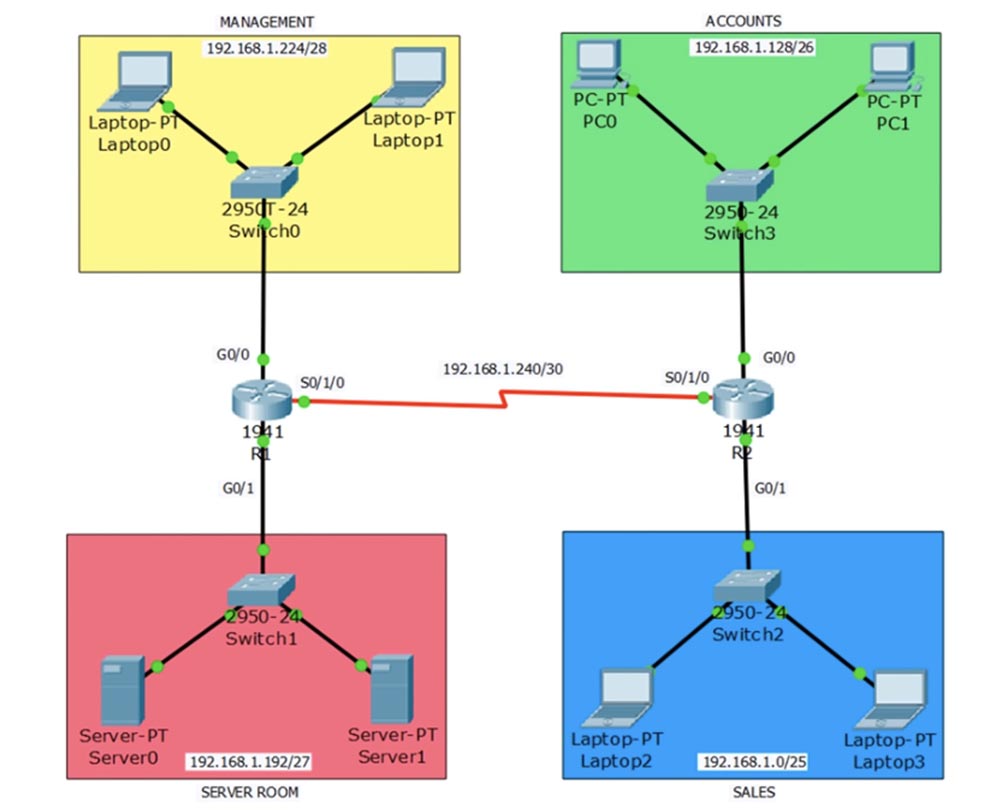

Kami juga mempelajari perutean statis melalui berbagai protokol dengan tujuan memperoleh keterampilan komunikasi antara perangkat dan jaringan. Sekarang kita telah mencapai tahap pelatihan, di mana kita harus memastikan kontrol lalu lintas, yaitu, untuk mencegah "orang jahat" atau pengguna yang tidak sah dari menembus jaringan. Misalnya, ini mungkin menyangkut orang-orang dari departemen penjualan PENJUALAN, yang digambarkan dalam diagram ini. Di sini kami juga menunjukkan departemen keuangan AKUN, departemen manajemen MANAJEMEN dan SERVER ROOM server.

Jadi, seratus karyawan dapat bekerja di departemen penjualan, dan kami tidak ingin ada di antara mereka yang bisa masuk ke server melalui jaringan. Pengecualian dibuat untuk manajer penjualan yang bekerja di komputer laptop2 - ia mungkin memiliki akses ke ruang server. Seorang karyawan baru yang bekerja pada Laptop3 seharusnya tidak memiliki akses ini, yaitu, jika lalu lintas dari komputernya mencapai router R2, ia harus dijatuhkan.

Peran ACL adalah untuk menyaring lalu lintas sesuai dengan parameter penyaringan yang ditentukan. Mereka termasuk alamat IP sumber, alamat IP tujuan, protokol, jumlah port dan parameter lainnya, berkat itu Anda dapat mengidentifikasi lalu lintas dan melakukan beberapa tindakan dengannya.

Jadi, ACL adalah mekanisme penyaringan tingkat 3 dari model OSI. Ini berarti bahwa mekanisme ini digunakan dalam router. Kriteria utama untuk penyaringan adalah identifikasi aliran data. Misalnya, jika kita ingin memblokir pria dengan komputer Laptop3 mengakses server, pertama-tama kita harus mengidentifikasi lalu lintasnya. Lalu lintas ini bergerak ke arah Laptop-Switch2-R2-R1-Switch1-Server1 melalui antarmuka perangkat jaringan yang sesuai, sedangkan antarmuka G0 / 0 dari router tidak ada hubungannya dengan itu.

Untuk mengidentifikasi lalu lintas, kita harus mengidentifikasi jalurnya. Setelah melakukan ini, kita dapat memutuskan di mana tepatnya memasang filter. Anda tidak perlu khawatir tentang filter itu sendiri, kami akan membahasnya di pelajaran berikutnya, karena sekarang kita perlu memahami prinsip antarmuka filter mana yang harus diterapkan.

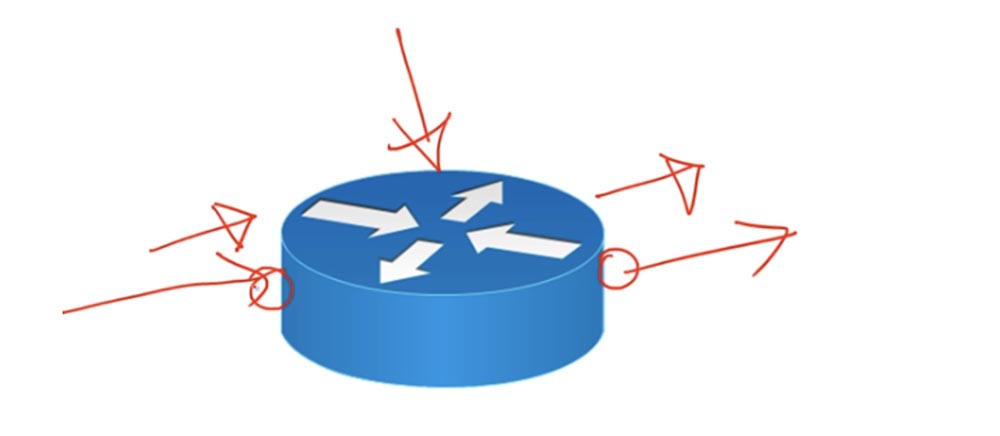

Jika Anda melihat router, Anda dapat melihat bahwa setiap kali lalu lintas bergerak ada antarmuka di mana aliran data masuk, dan antarmuka di mana aliran ini datang.

Sebenarnya, ada 3 antarmuka: antarmuka input, antarmuka output dan antarmuka router itu sendiri. Ingatlah bahwa pemfilteran hanya dapat diterapkan pada antarmuka input atau output.

Prinsip operasi ACL menyerupai penerimaan ke acara yang hanya dapat dikunjungi oleh para tamu yang namanya ada dalam daftar orang yang diundang. ACL adalah daftar parameter kualifikasi yang digunakan untuk mengidentifikasi lalu lintas. Misalnya, daftar ini menunjukkan bahwa lalu lintas apa pun diizinkan dari alamat IP 192.168.1.10, dan lalu lintas dari semua alamat lain dilarang. Seperti yang saya katakan, daftar ini dapat diterapkan pada antarmuka input dan output.

Ada 2 jenis ACL: standar dan lanjutan. ACL standar memiliki pengidentifikasi dari 1 hingga 99 atau dari 1300 hingga 1999. Ini hanyalah nama daftar yang tidak memiliki keunggulan satu sama lain karena penomorannya meningkat. Selain nomornya, ACL dapat diberi nama sendiri. ACL yang diperluas diberi nomor 100 hingga 199 atau 2000 hingga 2699 dan mungkin juga memiliki nama.

Dalam ACL standar, klasifikasi didasarkan pada alamat IP sumber lalu lintas. Karena itu, ketika menggunakan daftar ini, Anda tidak dapat membatasi lalu lintas yang diarahkan ke sumber apa pun, Anda hanya dapat memblokir lalu lintas yang datang dari beberapa perangkat.

ACL Lanjutan mengklasifikasikan lalu lintas berdasarkan alamat IP sumber, alamat IP tujuan, protokol yang digunakan, dan nomor port. Misalnya, Anda hanya dapat memblokir lalu lintas FTP, atau hanya lalu lintas HTTP. Hari ini kita melihat ACL standar, dan tutorial video berikut akan mencurahkan ke daftar diperpanjang.

Seperti yang saya katakan, ACL adalah daftar kondisi. Setelah Anda menerapkan daftar ini ke antarmuka inbound atau outbound router, router memeriksa lalu lintas dengan daftar ini dan, jika memenuhi persyaratan yang ditentukan dalam daftar, memutuskan apakah akan mengizinkan atau memblokir lalu lintas ini. Seringkali orang merasa sulit untuk menentukan antarmuka input dan output dari router, meskipun tidak ada yang rumit. Ketika kita berbicara tentang antarmuka yang masuk, ini berarti bahwa hanya lalu lintas masuk yang akan dimonitor pada port ini, dan router tidak akan menerapkan pembatasan untuk lalu lintas keluar. Demikian pula, ketika datang ke antarmuka output, ini berarti bahwa semua aturan hanya akan berlaku untuk lalu lintas keluar, sedangkan lalu lintas masuk pada port ini akan diterima tanpa batasan. Misalnya, jika router memiliki 2 port: f0 / 0 dan f0 / 1, maka ACL hanya akan digunakan untuk lalu lintas yang memasuki antarmuka f0 / 0, atau hanya untuk lalu lintas yang datang dari antarmuka f0 / 1. Lalu lintas yang memasuki antarmuka f0 / 1 atau berasal dari port f0 / 0 tidak akan terpengaruh oleh daftar.

Oleh karena itu, jangan bingung dengan arah masuk atau keluar dari antarmuka, itu tergantung pada arah pergerakan lalu lintas tertentu. Jadi, setelah router memeriksa lalu lintas untuk kesesuaian dengan kondisi ACL, hanya diperlukan dua solusi: lewati lalu lintas atau tolak. Misalnya, Anda dapat mengizinkan lalu lintas yang diarahkan ke alamat 180.160.1.30 dan menolak lalu lintas yang ditujukan untuk alamat 192.168.1.10. Setiap daftar dapat berisi banyak kondisi, tetapi masing-masing kondisi ini harus mengizinkan atau menolak.

Misalkan ada daftar:

Tolak _______ Albania

Memungkinkan ________

Memungkinkan ________

Tolak _________.

Pertama, router akan memeriksa lalu lintas untuk kebetulan dengan kondisi pertama, jika tidak cocok, dengan kondisi kedua. Jika lalu lintas sesuai dengan kondisi ketiga, router akan berhenti memeriksa dan tidak akan membandingkannya dengan kondisi lain dalam daftar. Dia akan melakukan tindakan "izinkan" dan lanjutkan untuk memeriksa bagian lalu lintas berikutnya.

Jika Anda belum menetapkan aturan untuk paket apa pun dan lalu lintas telah melewati semua baris daftar tanpa jatuh dalam kondisi apa pun, itu dihancurkan, karena setiap ACL secara default berakhir dengan menolak perintah apa pun - yaitu, drop paket apa pun, tidak termasuk dalam salah satu aturan. Kondisi ini berlaku jika daftar berisi setidaknya satu aturan, jika tidak maka tidak berlaku. Tetapi jika baris pertama berisi entri deny 192.168.1.30 dan daftar tidak akan lagi berisi ketentuan apa pun, maka izin perintah apa pun harus ada di akhir, yaitu, mengizinkan lalu lintas apa pun kecuali yang dilarang oleh aturan. Anda harus mempertimbangkan hal ini untuk menghindari kesalahan saat mengonfigurasi ACL.

Saya ingin Anda mengingat aturan dasar untuk menghasilkan ACL: tempatkan ACL standar sedekat mungkin dengan tujuan, yaitu, dengan penerima lalu lintas, dan ACL yang diperluas sedekat mungkin ke sumbernya, yaitu ke pengirim lalu lintas. Ini adalah rekomendasi Cisco, tetapi dalam praktiknya ada situasi di mana lebih masuk akal untuk menempatkan ACL standar di dekat sumber lalu lintas. Tetapi jika Anda mendapatkan pertanyaan tentang aturan penempatan ACL dalam ujian, ikuti rekomendasi Cisco dan jawab dengan tegas: standar - lebih dekat ke tujuan, maju - lebih dekat ke sumbernya.

Sekarang mari kita lihat sintaks dari ACL standar. Ada dua jenis sintaksis perintah dalam mode konfigurasi global router: sintaksis klasik dan sintaksis modern.

Tipe klasik dari perintah ini adalah daftar akses <angka ACL> <disable / allow> <criteria>. Jika Anda menentukan <angka ACL> dari 1 hingga 99, perangkat akan secara otomatis memahami bahwa itu adalah ACL standar, dan jika dari 100 hingga 199, maka akan diperpanjang. Karena dalam pelajaran hari ini kita sedang mempertimbangkan daftar standar, kita dapat menggunakan angka apa saja dari 1 hingga 99. Kemudian kita menunjukkan tindakan yang harus diterapkan ketika parameter cocok dengan kriteria yang ditentukan di bawah ini - untuk mengizinkan atau menonaktifkan lalu lintas. Kami akan mempertimbangkan kriteria nanti, karena ini juga digunakan dalam sintaksis modern.

Jenis perintah modern juga digunakan dalam mode konfigurasi global Rx (config) dan terlihat seperti ini: ip access-list standard <ACL number / name>. Di sini Anda dapat menggunakan angka dari 1 hingga 99, atau nama ACL, misalnya, ACL_Networking. Perintah ini segera menempatkan sistem ke mode sub-perintah dari mode Rx standar (config-std-nacl), di mana sudah diperlukan untuk masuk <larangan / izinkan> <kriteria>. Jenis tim modern memiliki kelebihan lebih dari yang klasik.

Dalam daftar klasik, jika Anda mengetik daftar akses 10 tolak ______, kemudian ketik perintah berikut dari jenis yang sama untuk kriteria lain dan sebagai hasilnya Anda mendapatkan 100 perintah seperti itu, maka untuk mengubah perintah yang dimasukkan, Anda harus menghapus seluruh daftar akses. daftar 10 dengan perintah no access-list 10. Ini akan menghapus semua 100 perintah, karena tidak ada cara untuk mengedit perintah tunggal dari daftar ini.

Dalam sintaksis modern, perintah dibagi menjadi dua baris, yang pertama berisi nomor daftar. Misalkan jika Anda memiliki standar daftar akses 10 deny ________, standar daftar akses 20 deny ________, dan seterusnya, maka Anda dapat menyisipkan daftar perantara di antara mereka dengan kriteria lain, misalnya, standar daftar akses 15 deny ________.

Atau, Anda dapat menghapus standar daftar akses 20 baris dan mengetiknya kembali dengan parameter lain antara standar daftar akses 10 dan daftar standar akses 30. Dengan demikian, ada berbagai cara untuk mengedit sintaks ACL modern.

Anda harus sangat berhati-hati dalam mengkompilasi ACL. Seperti yang Anda ketahui, daftar dibaca dari atas ke bawah. Jika Anda menempatkan garis dengan izin lalu lintas host tertentu di atas, maka di bawah ini Anda dapat menempatkan garis dengan larangan lalu lintas seluruh jaringan yang menjadi bagian dari host ini, kedua kondisi akan diperiksa - lalu lintas ke host tertentu akan dilewati, dan lalu lintas semua host lainnya jaringan ini diblokir. Oleh karena itu, selalu letakkan catatan khusus di bagian atas daftar, dan catatan umum di bagian bawah.

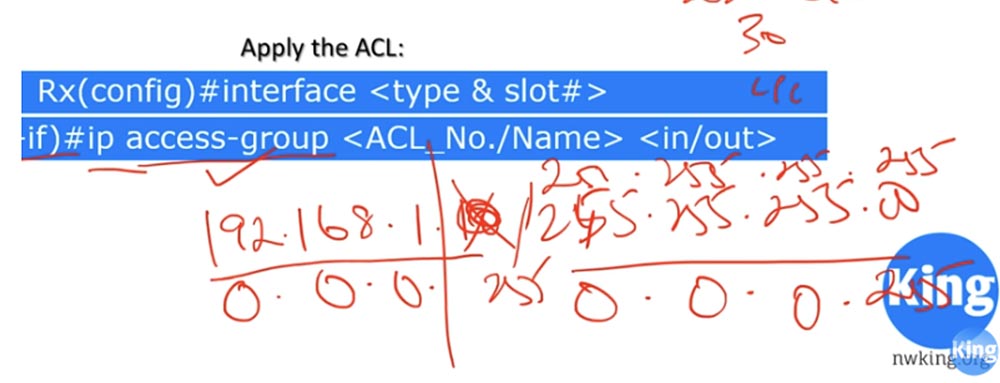

Jadi, setelah Anda membuat ACL klasik atau modern, Anda harus menerapkannya. Untuk melakukan ini, buka pengaturan antarmuka tertentu, misalnya, f0 / 0 menggunakan perintah antarmuka <type and slot>, buka mode antarmuka perintah dan masukkan grup akses ip <ACL number / name> <in / out> command. Perhatikan perbedaannya: saat menyusun daftar, daftar akses digunakan, dan ketika digunakan, grup akses digunakan. Anda harus menentukan antarmuka mana yang akan diterapkan daftar - antarmuka masuk atau antarmuka lalu lintas keluar. Jika daftar memiliki nama, misalnya, Jaringan, nama yang sama diulang dalam perintah aplikasi daftar pada antarmuka ini.

Sekarang mari kita mengambil tugas tertentu dan mencoba menyelesaikannya menggunakan contoh diagram jaringan kami menggunakan Packet Tracer. Jadi, kami memiliki 4 jaringan: penjualan, akuntansi, manajemen, dan server.

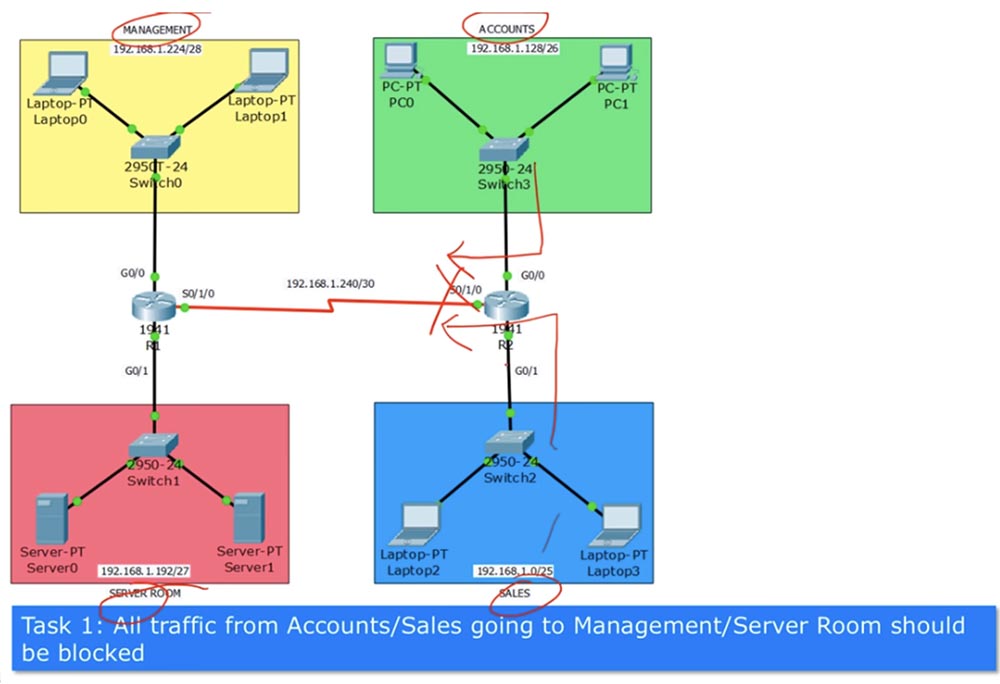

Tugas No. 1: semua lalu lintas yang dikirim dari departemen penjualan dan keuangan ke departemen manajemen dan server harus diblokir. Titik kunci adalah antarmuka S0 / 1/0 dari router R2. Pertama, kita harus membuat daftar yang akan berisi entri tersebut:

Kami akan memanggil daftar "Manajemen Keamanan ACL dan Server ACL", disingkat ACL Secure_Ma_And_Se. Berikut ini adalah larangan lalu lintas jaringan departemen keuangan 192.168.1.128/26, larangan lalu lintas dari jaringan departemen penjualan 192.168.1.0/25 dan izin dari lalu lintas lainnya. Pada akhir daftar, diindikasikan bahwa itu digunakan untuk antarmuka keluar S0 / 1/0 dari router R2. Jika kami tidak memiliki entri Izin Apa Pun di akhir daftar, maka semua lalu lintas lainnya akan diblokir, karena secara default, entri Tolak Apa pun selalu disetel di akhir ACL.

Bisakah saya menerapkan ACL ini ke antarmuka G0 / 0? Tentu saja saya bisa, tetapi dalam hal ini hanya lalu lintas dari akuntansi yang akan diblokir, dan lalu lintas departemen penjualan tidak akan dibatasi oleh apa pun. Demikian pula, Anda dapat menerapkan ACL ke antarmuka G0 / 1, tetapi dalam hal ini lalu lintas departemen keuangan tidak akan diblokir. Tentu saja, kita dapat membuat dua daftar pemblokiran terpisah untuk antarmuka ini, tetapi jauh lebih efisien untuk menggabungkannya menjadi satu daftar dan menerapkannya pada antarmuka keluaran router R2 atau antarmuka input S0 / 1/0 dari router R1.

Meskipun menurut aturan Cisco, ACL standar harus ditempatkan sedekat mungkin ke tujuan, saya akan tetap menempatkannya lebih dekat ke sumber lalu lintas, karena saya ingin memblokir semua lalu lintas keluar, dan lebih disarankan untuk membuatnya lebih dekat ke sumber sehingga lalu lintas ini tidak menempati jaringan antara dua router.

Saya lupa memberi tahu Anda tentang kriteria, jadi mari kita cepat kembali. Sebagai kriteria, Anda dapat menentukan apa saja - dalam hal ini, lalu lintas dari perangkat apa pun dan jaringan apa pun akan dilarang atau diizinkan. Anda juga dapat menentukan host dengan pengenalnya - dalam hal ini, catatan tersebut akan menjadi alamat IP perangkat tertentu. Terakhir, Anda dapat menentukan seluruh jaringan, misalnya, 192.168.1.10/24. Dalam kasus ini, / 24 akan menunjukkan keberadaan subnet mask dari 255.255.255.0, namun, tidak mungkin untuk menentukan alamat IP dari subnet mask di ACL. Untuk kasus ini, ACL memiliki konsep yang disebut Wildcart Mask, atau "topeng terbalik." Oleh karena itu, Anda harus menentukan alamat IP dan masker terbalik. Topeng terbalik adalah sebagai berikut: Anda harus mengurangi topeng subjaringan langsung dari topeng subjaringan umum, yaitu, angka yang sesuai dengan nilai oktet dalam topeng langsung dikurangi dari 255.

Jadi, sebagai kriteria dalam ACL, Anda harus menggunakan parameter 192.168.1.10 0.0.0.255.

Bagaimana cara kerjanya? Jika oktet topeng terbalik berisi 0, maka kriteria dianggap cocok dengan oktet yang sesuai dari alamat IP dari subnet. Jika ada nomor dalam oktet topeng terbalik, pertandingan tidak dicentang. Dengan demikian, untuk jaringan 192.168.1.0 dan reverse mask 0.0.0.255, semua lalu lintas dari alamat yang tiga oktet pertama sama dengan 192.168.1., Terlepas dari nilai oktet keempat, akan diblokir atau diizinkan tergantung pada tindakan yang ditentukan.

Menggunakan reverse mask tidaklah sulit, dan kami akan kembali ke Wildcart Mask di video berikutnya sehingga saya bisa menjelaskan cara bekerja dengannya.

28:50 menit

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?