Pada 29 Agustus, Project Zero, setelah penelitian menyeluruh, menerbitkan informasi terperinci tentang vektor serangan yang terdeteksi selama kampanye besar-besaran untuk mencuri data pengguna iPhone.

Hasil dari serangan yang berhasil terhadap pengguna adalah peluncuran agen pelacakan ("implan") dengan hak istimewa di latar belakang.

Selama penelitian, dalam kerangka vektor serangan, 14 kerentanan ditemukan:

- 7 kerentanan browser iPhone;

- 5 kerentanan kernel;

- 2 kerentanan bypass kotak pasir.

Meskipun informasi yang ditemukan diberikan oleh Apple pada tanggal 1 Februari 2019, akibatnya rilis iOS 12.1.4 yang tidak terjadwal dirilis seminggu kemudian, setidaknya satu kerentanan peningkatan hak istimewa masih tetap merupakan kerentanan zero-day dan tidak memiliki patch (CVE-2019-7287 )

Penemuan kampanye

Pada tahun 2019, Google Threat Analysis Group (TAG) menemukan beberapa sumber daya web yang diretas yang digunakan untuk menargetkan pengunjung situs web yang ditargetkan dengan kerentanan iPhone 0 hari. Pada saat yang sama, setiap pengunjung dari sumber daya yang ditangkap diserang dan, jika berhasil, "implan" dipasang pada perangkat, mencuri data pengguna. Agaknya, pemirsa situs berjumlah beberapa ribu pengunjung per minggu.

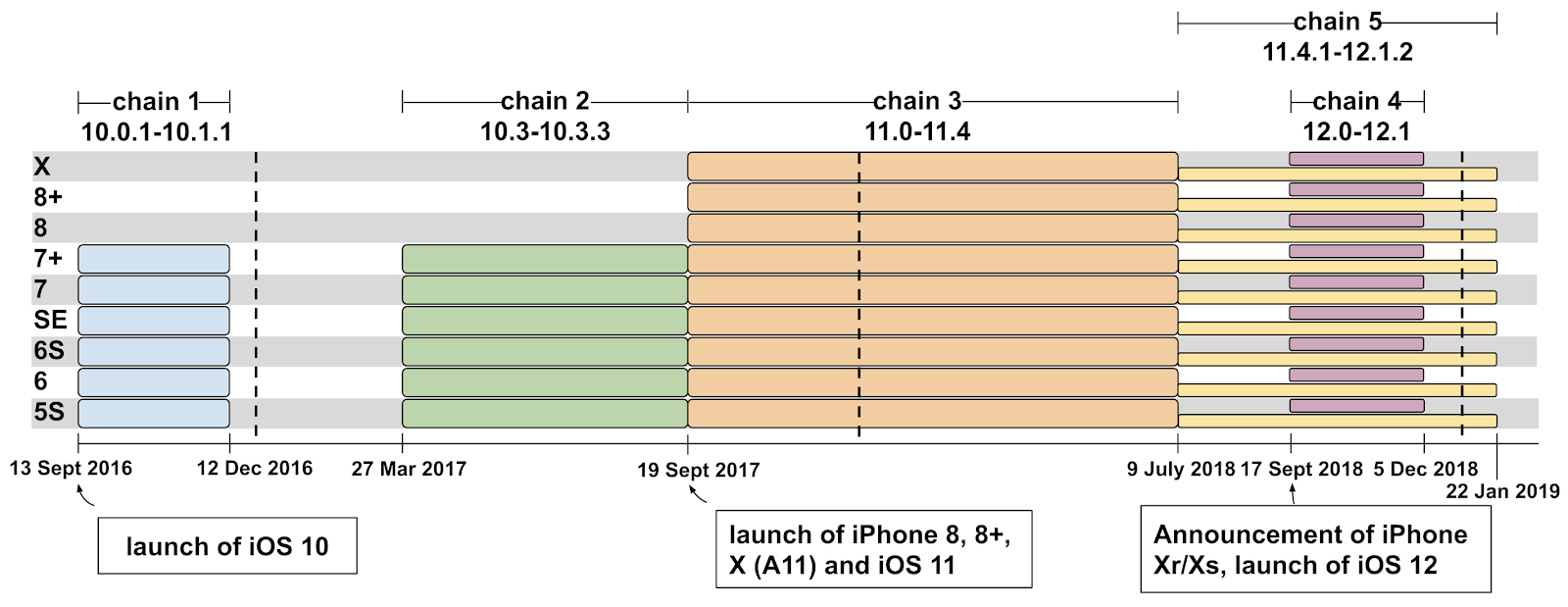

TAG mengidentifikasi 5 vektor serangan unik dan independen yang berlaku untuk versi iOS 10-12 (dengan pengecualian iPhone 8/8 + Xr / Xs), yang menunjukkan upaya terus-menerus untuk meretas pengguna setidaknya selama 2 tahun. Selanjutnya, Google, bersama dengan tim Project Zero, melakukan analisis menyeluruh terhadap malware yang terdeteksi.

Menurut Project Zero, "Alasan utama [dari kerentanan ini] ...: [dalam hal ini] adalah kita melihat contoh kode rusak tanpa kontrol kualitas kode yang diperlukan atau bahkan pengujian dan tinjauan sederhana sebelum dikirim ke perangkat pengguna."

Akar penyebab yang saya soroti di sini bukan novel dan sering diabaikan: kita akan melihat kasus kode yang sepertinya tidak pernah berfungsi, kode yang kemungkinan dilewati QA atau kemungkinan memiliki sedikit pengujian atau tinjauan sebelum dikirim ke pengguna. © Project Zero: Penyelaman yang sangat mendalam ke rantai Eksploitasi iOS yang ditemukan di alam liar

Diagram dari Project Zero menunjukkan periode waktu dari 13 September 2016 hingga 22 Januari 2019 dan vektor serangan yang digunakan di dalamnya.

Rincian perilaku implan

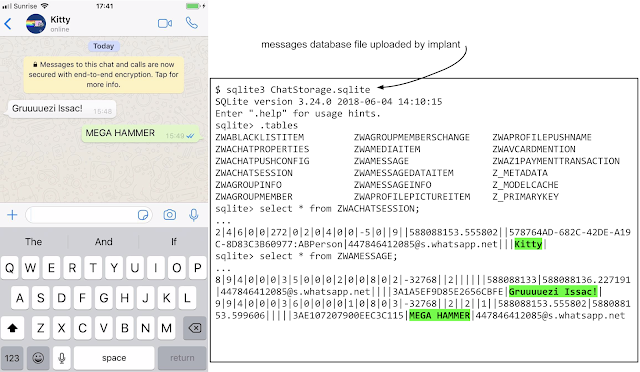

Implan terspesialisasi dalam mencuri file dan mengunggah data tentang geolokasi pengguna saat ini dengan meminta perintah dari server penyerang setiap 60 detik. Karena hak peluncuran istimewa, implan memiliki akses ke semua file pada perangkat korban, termasuk basis data messenger terenkripsi: Whatsapp, Telegram, iMessage, Hangouts.

Contoh data yang dikumpulkan oleh implan

Implan juga membongkar gantungan kunci perangkat, berisi data tentang informasi akses pengguna yang disimpan atau digunakan pada saat eksekusi.

Selain itu, informasi perangkat berikut dikumpulkan dan dikirim:

- model iPhone

- Nama perangkat (misalnya, iPhone Ian)

- Nomor kartu SIM ICCID unik

- nomor seri iPhone

- nomor telepon;

- Versi iOS

- ukuran dan ruang kosong dari pembawa informasi;

- antarmuka jaringan aktif.