Hal lain yang saya lupa sebutkan adalah bahwa ACL tidak hanya menyaring lalu lintas berdasarkan prinsip allow / menolak, ia melakukan lebih banyak fungsi. Misalnya, ACL digunakan untuk mengenkripsi lalu lintas VPN, tetapi untuk lulus ujian CCNA, Anda hanya perlu tahu bagaimana digunakan untuk menyaring lalu lintas. Kembali ke Masalah nomor 1.

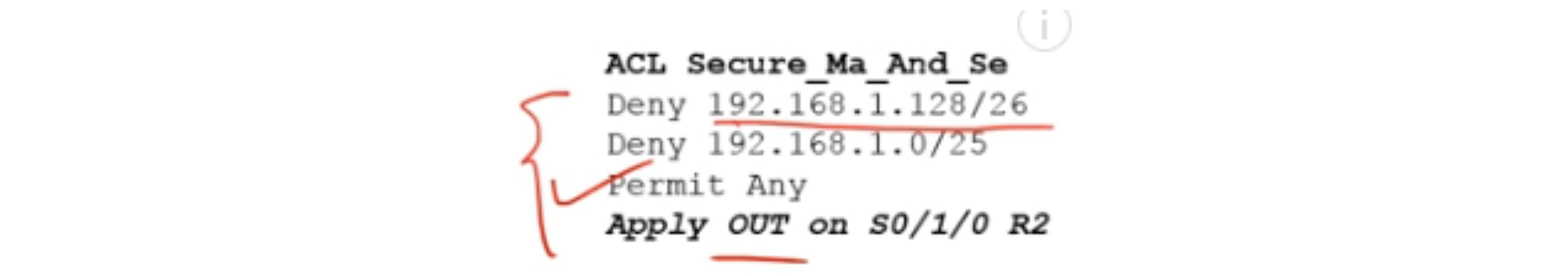

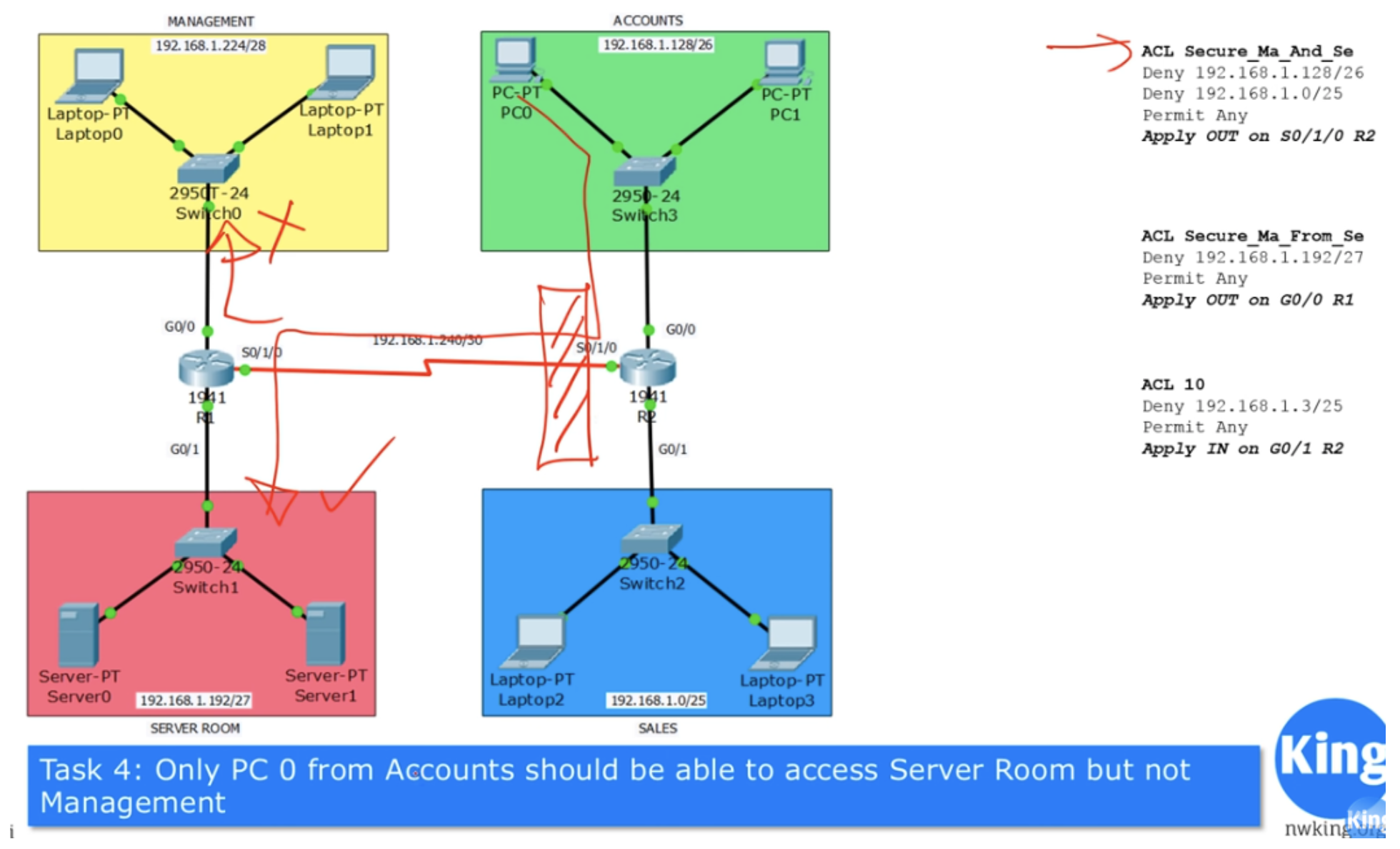

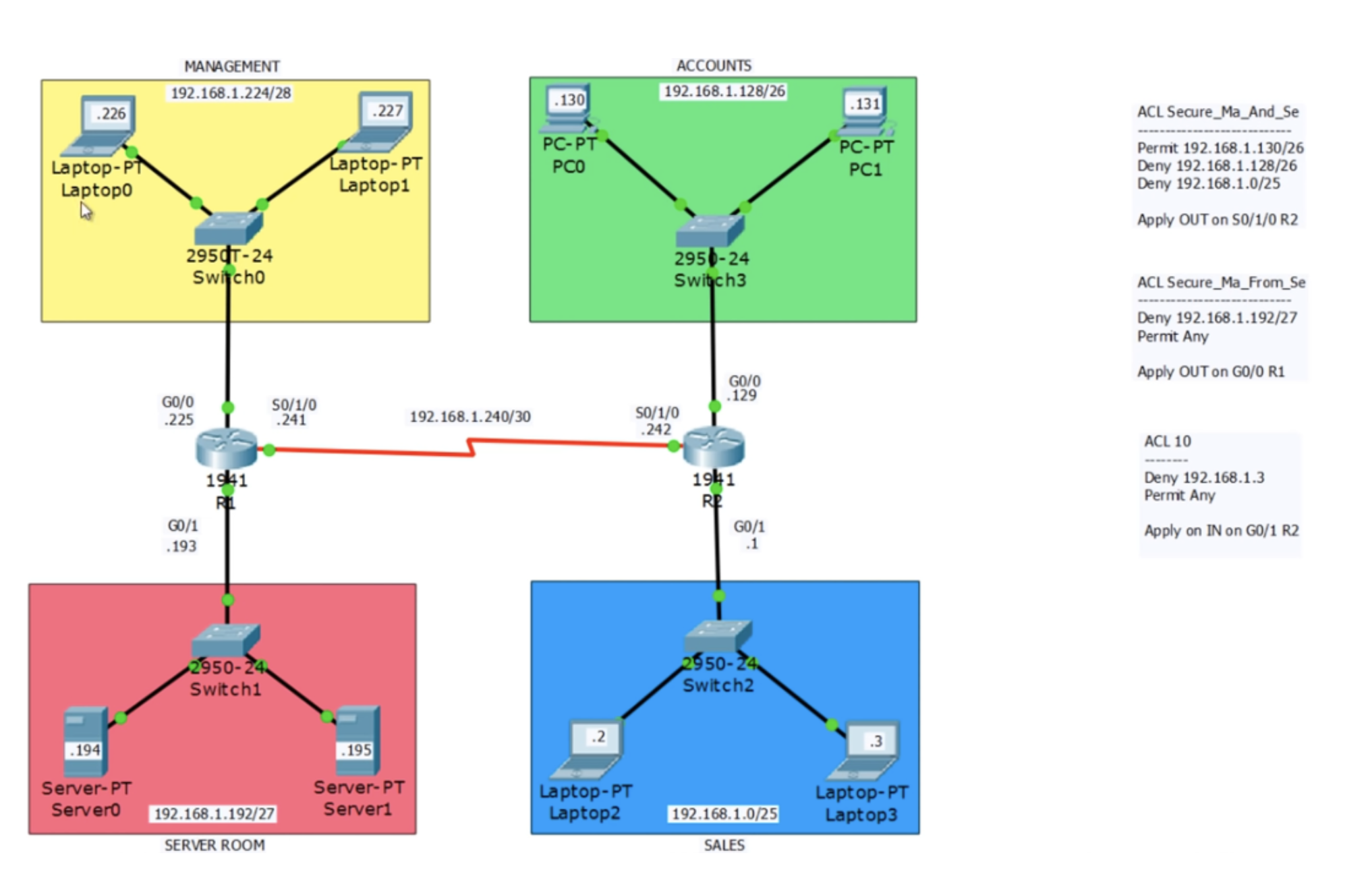

Kami menemukan bahwa lalu lintas departemen akuntansi dan penjualan dapat diblokir pada antarmuka keluar R2 menggunakan ACL yang terdaftar.

Jangan khawatir tentang format daftar ini, hanya diperlukan sebagai contoh untuk memahami esensi dari ACL. Kami akan segera menuju ke format yang benar segera setelah kami memulai dengan Packet Tracer.

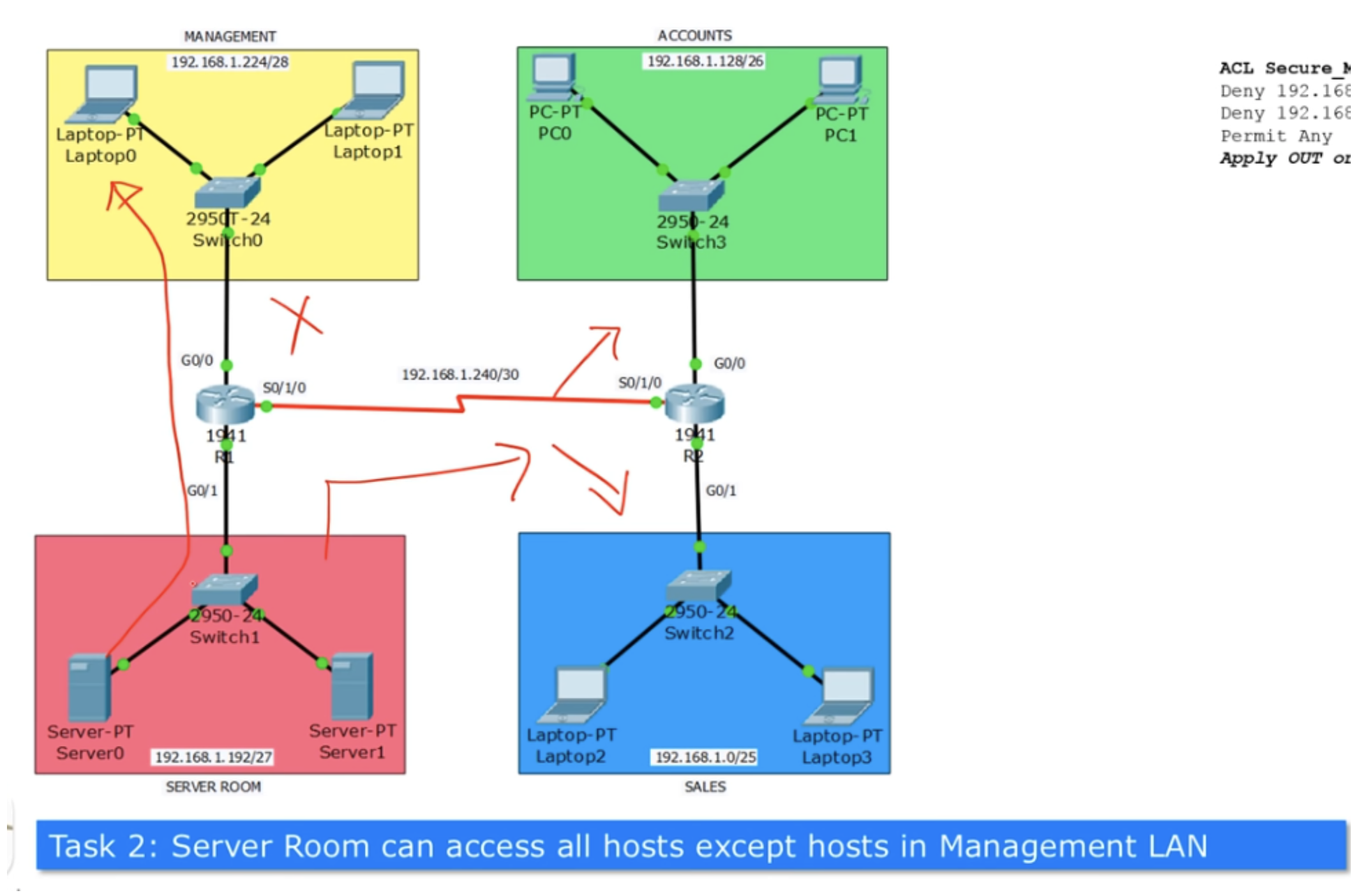

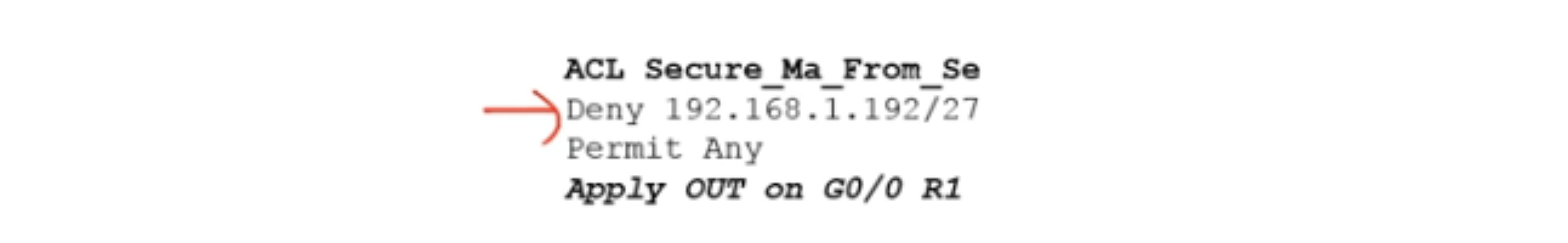

Masalah nomor 2 adalah sebagai berikut: server dapat berkomunikasi dengan host apa pun kecuali host dari departemen manajemen. Artinya, komputer server dapat memiliki akses ke komputer apa pun dari departemen penjualan dan akuntansi, tetapi tidak boleh memiliki akses ke komputer departemen manajemen. Ini berarti bahwa staf TI server tidak boleh memiliki akses jarak jauh ke komputer kepala departemen manajemen, dan jika terjadi kerusakan, datang ke kantornya dan perbaiki masalah di tempat. Ingatlah bahwa tugas ini tidak memiliki arti praktis, karena saya tidak tahu alasan mengapa ruang server tidak dapat berkomunikasi melalui jaringan dengan departemen manajemen, jadi dalam hal ini kami hanya mempertimbangkan studi kasus.

Untuk mengatasi masalah ini, Anda harus terlebih dahulu menentukan jalur transmisi lalu lintas. Data dari server masuk ke antarmuka input G0 / 1 dari router R1 dan dikirim ke departemen manajemen melalui antarmuka keluaran G0 / 0.

Jika kami menerapkan kondisi Tolak 192.168.1.192/27 ke antarmuka input G0 / 1, dan seperti yang Anda ingat, ACL standar ditempatkan lebih dekat ke sumber lalu lintas, kami akan memblokir semua lalu lintas secara bersamaan, termasuk departemen penjualan dan akuntansi.

Karena kami hanya ingin memblokir lalu lintas yang diarahkan ke departemen manajemen, kami harus menerapkan ACL ke antarmuka keluaran G0 / 0. Anda dapat mengatasi masalah ini hanya dengan menempatkan ACL lebih dekat ke tujuan. Pada saat yang sama, lalu lintas dari jaringan akuntansi dan departemen penjualan harus dengan bebas mencapai departemen manajemen, sehingga baris terakhir dari daftar akan menjadi Izin untuk perintah apa pun - mengizinkan lalu lintas apa pun kecuali lalu lintas yang ditentukan dalam kondisi sebelumnya.

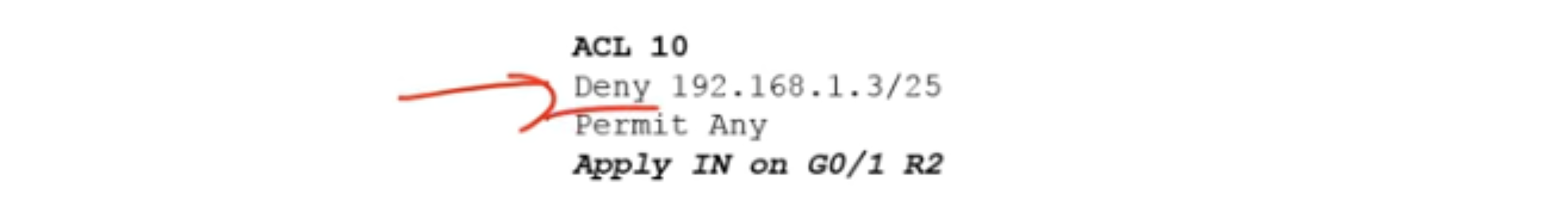

Mari kita beralih ke Masalah 3: Laptop 3 dari departemen penjualan seharusnya tidak memiliki akses ke perangkat apa pun selain yang berada di jaringan lokal departemen penjualan. Misalkan seorang peserta pelatihan bekerja di komputer ini dan tidak boleh melampaui LAN-nya.

Dalam hal ini, Anda perlu menerapkan ACL pada antarmuka input G0 / 1 dari router R2. Jika kami menetapkan alamat IP 192.168.1.3/25 untuk komputer ini, maka kondisi Tolak 192.168.1.3/25 harus dipenuhi, dan lalu lintas dari alamat IP lain mana pun tidak boleh diblokir, jadi Ijin akan menjadi baris terakhir dari daftar.

Pada saat yang sama, larangan lalu lintas tidak akan berdampak pada Laptop2.

Berikutnya adalah Tugas 4: hanya komputer PC0 dari departemen keuangan yang dapat memiliki akses ke jaringan server, tetapi bukan departemen manajemen.

Jika Anda ingat, ACL dari Tugas No. 1 memblokir semua lalu lintas keluar pada antarmuka S0 / 1/0 dari router R2, tetapi Tugas No. 4 mengatakan bahwa hanya PC0 yang boleh melewati lalu lintas, jadi kita harus membuat pengecualian.

Semua tugas yang saat ini kami selesaikan akan membantu Anda dalam situasi nyata saat menyiapkan ACL untuk jaringan kantor. Untuk kenyamanan, saya menggunakan bentuk klasik rekaman, tetapi saya menyarankan Anda untuk menulis semua baris secara manual di atas kertas atau mencetaknya di komputer agar dapat melakukan koreksi pada rekaman. Dalam kasus kami, sesuai dengan kondisi pada Tugas No. 1, ACL klasik dikompilasi. Jika kita ingin menambahkan pengecualian untuk PC0 dari jenis Permit <alamat IP PC0>, kita hanya dapat menempatkan baris ini keempat dalam daftar, setelah baris Permit Any. Namun, karena alamat komputer ini berada dalam kisaran alamat verifikasi kondisi Deny 192.168.1.128/26, lalu lintasnya akan diblokir segera setelah kondisi ini dipenuhi dan router tidak akan mencapai garis keempat yang memungkinkan lalu lintas dari alamat IP ini.

Oleh karena itu, saya harus benar-benar mengulang ACL dari Tugas 1, menghapus baris pertama dan menggantinya dengan garis Izin 192.168.1.130/26, yang memungkinkan lalu lintas PC0, dan kemudian masuk kembali ke jalur yang melarang semua lalu lintas departemen akuntansi dan penjualan.

Dengan demikian, di baris pertama kami memiliki perintah untuk alamat tertentu, dan di baris kedua - umum untuk seluruh jaringan di mana alamat ini berada. Jika Anda menggunakan tipe ACL modern, Anda dapat dengan mudah mengubahnya dengan menempatkan garis Permit 192.168.1.130/26 sebagai perintah pertama. Jika Anda memiliki ACL klasik, Anda harus menghapusnya sepenuhnya dan kemudian memasukkan kembali perintah dalam urutan yang benar.

Solusi untuk Masalah # 4 adalah menempatkan garis Permit 192.168.1.130/26 di bagian atas ACL dari Tugas # 1, karena hanya dalam hal ini lalu lintas PC0 akan meninggalkan antarmuka output router R2 tanpa halangan. Lalu lintas PC1 akan sepenuhnya diblokir karena alamat IP-nya tunduk pada larangan yang terkandung dalam baris kedua daftar.

Kami sekarang akan beralih ke Paket Tracer untuk membuat pengaturan yang diperlukan. Saya sudah mengkonfigurasi alamat IP semua perangkat karena skema sebelumnya yang disederhanakan agak sulit untuk dipahami. Selain itu, saya mengkonfigurasi RIP antara dua router. Pada topologi jaringan yang diberikan, komunikasi antara semua perangkat dari 4 subnet dimungkinkan tanpa batasan. Tetapi begitu kita menerapkan ACL, lalu lintas akan mulai disaring.

Saya akan mulai dari PC1 departemen keuangan dan mencoba untuk melakukan ping ke alamat IP 192.168.1.194, yang merupakan milik Server0 yang terletak di ruang server. Seperti yang Anda lihat, ping berhasil tanpa masalah. Saya juga berhasil melakukan ping laptop dari departemen manajemen Laptop0. Paket pertama dibuang karena ARP, 3 sisanya bebas ping.

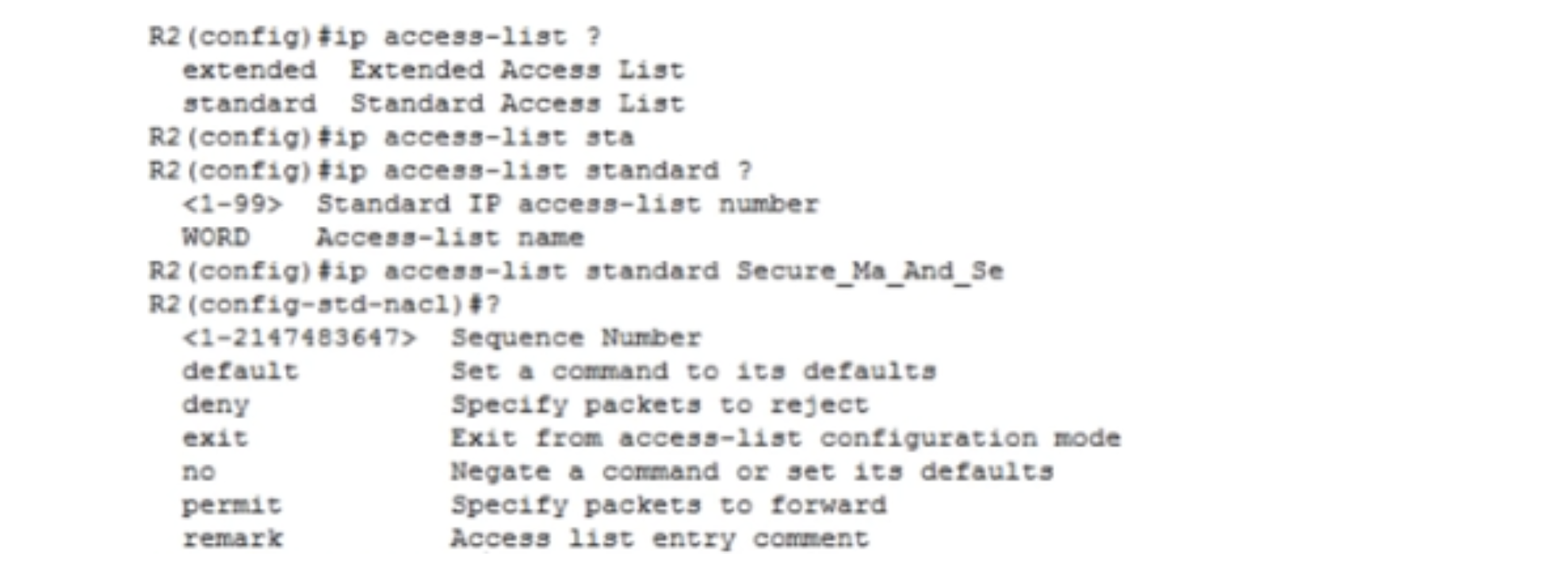

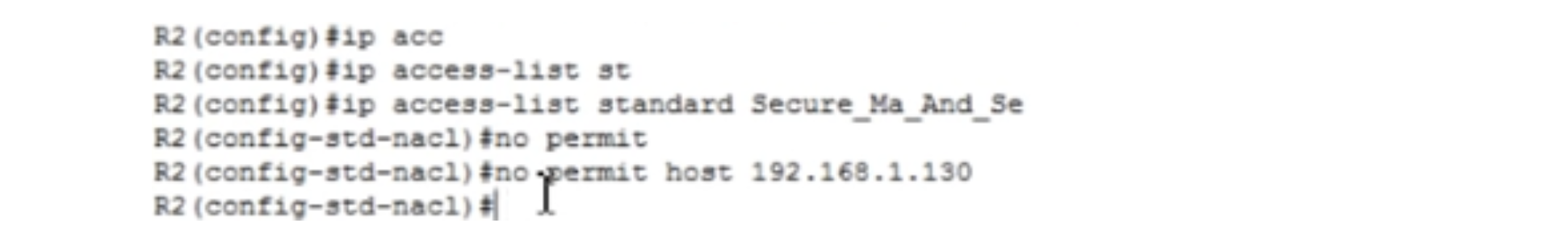

Untuk mengatur pemfilteran lalu lintas, saya masuk ke pengaturan router R2, aktifkan mode konfigurasi global dan saya akan membuat daftar ACL tampilan modern. Kami juga memiliki ACL 10 klasik. Untuk membuat daftar pertama, saya memasukkan perintah di mana Anda perlu menentukan nama daftar yang sama yang kami tulis di atas kertas: standar daftar akses ip ACL Secure_Ma_And_Se. Setelah itu, sistem memberikan petunjuk tentang kemungkinan parameter: Saya dapat memilih menolak, keluar, tidak, mengizinkan atau berkomentar, dan juga memasukkan Nomor Urutan dari 1 hingga 2147483647. Jika tidak, sistem akan menetapkannya secara otomatis.

Oleh karena itu, saya tidak memasukkan nomor ini, tetapi segera melanjutkan ke perintah host izin 192.168.1.130, karena izin ini berlaku untuk perangkat PC0 tertentu. Saya juga dapat menggunakan topeng wildcard, sekarang saya akan menunjukkan cara melakukannya.

Selanjutnya, saya memasukkan perintah deny 192.168.1.128. Karena kita memiliki / 26, saya menggunakan topeng mundur dan melengkapi perintah dengan itu: deny 192.168.1.128 0.0.0.63. Jadi, saya menolak 192.168.1.128/26 lalu lintas jaringan.

Demikian pula, saya memblokir lalu lintas dari jaringan berikut: deny 192.168.1.0 0.0.0.127. Semua lalu lintas lainnya diizinkan, jadi saya masukkan izin perintah apa pun. Selanjutnya, saya harus menerapkan daftar ini ke antarmuka, jadi saya menggunakan perintah int s0 / 1/0. Kemudian saya ketik ip akses-grup Secure_Ma_And_Se, dan sistem memberikan petunjuk dengan pilihan antarmuka - in untuk paket masuk dan keluar untuk yang keluar. Kita perlu menerapkan ACL ke antarmuka output, jadi saya menggunakan ip-grup Secure_Ma_And_Se keluar perintah.

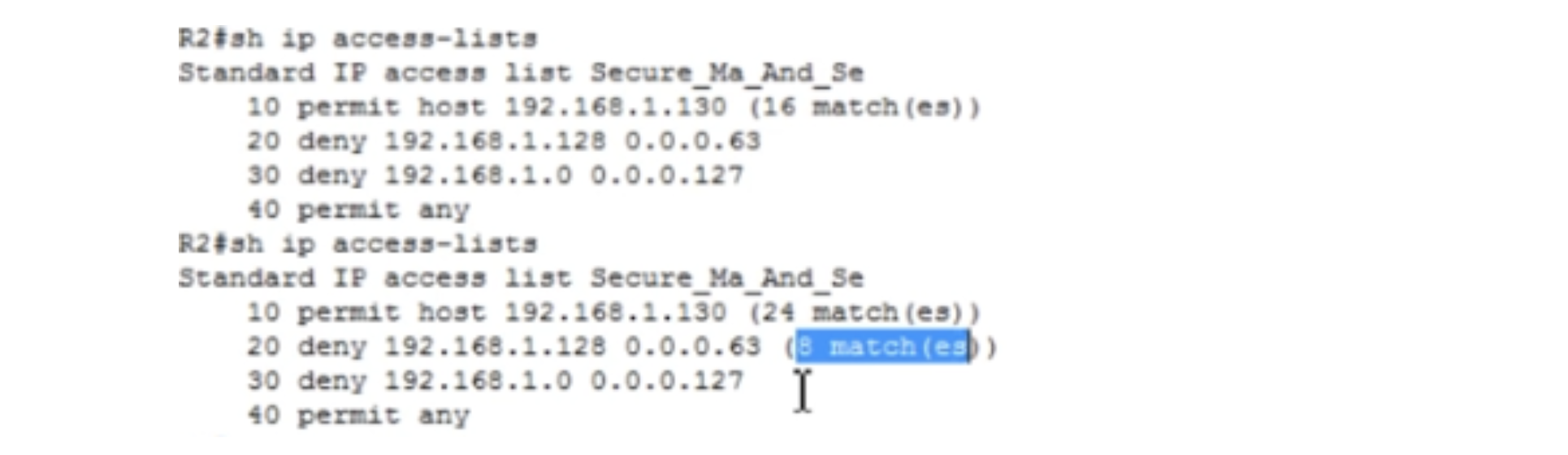

Kami masuk ke baris perintah PC0 dan ping alamat IP 192.168.1.194, yang milik Server0. Ping berhasil, karena kami menggunakan kondisi ACL khusus untuk lalu lintas PC0. Jika saya melakukan hal yang sama dari PC1, sistem akan memberikan kesalahan: "host tujuan tidak tersedia", karena lalu lintas dari alamat IP akuntansi lainnya diblokir untuk akses server.

Dengan masuk ke CLI dari R2 router dan mengetik perintah show ip address-list, Anda dapat melihat bagaimana lalu lintas jaringan departemen keuangan dialihkan - ini menunjukkan berapa kali ping dilewati sesuai dengan izin dan berapa kali diblokir sesuai dengan larangan.

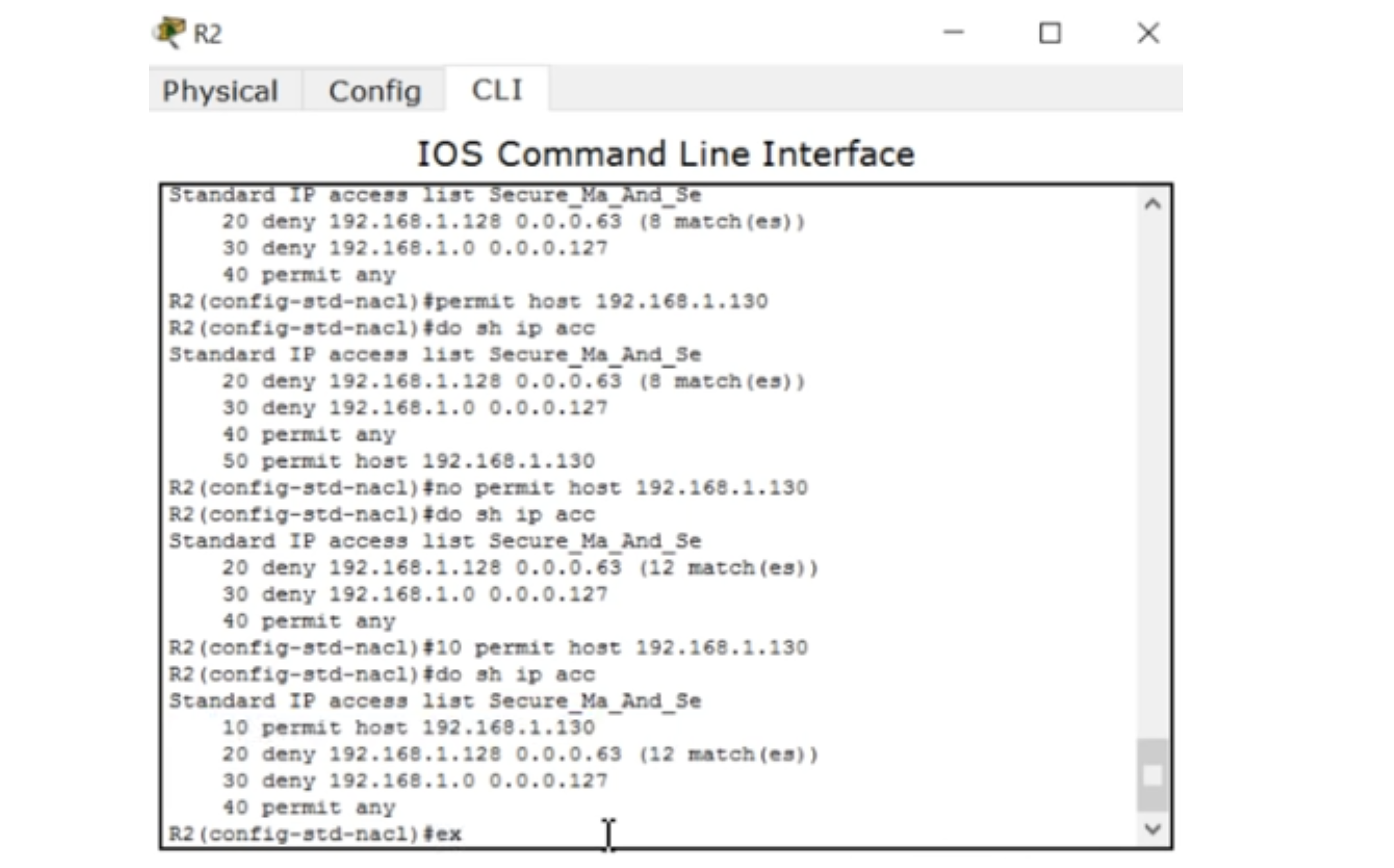

Kita selalu bisa masuk ke pengaturan router dan melihat daftar akses. Dengan demikian, kondisi Tugas No. 1 dan No. 4 terpenuhi. Mari saya tunjukkan satu hal lagi. Jika saya ingin memperbaiki sesuatu, saya bisa masuk ke mode konfigurasi global pengaturan R2, masukkan perintah ip access-list standar Secure_Ma_And_Se dan kemudian perintah "host 192.168.1.130 tidak diizinkan" - tidak ada host host 192.168.1.130.

Jika kita melihat daftar akses lagi, kita akan melihat bahwa baris 10 telah menghilang, kita hanya memiliki garis 20,30 dan 40 yang tersisa. Dengan cara ini, Anda dapat mengedit daftar akses ACL dalam pengaturan router, tetapi hanya jika itu tidak dalam bentuk klasik.

Sekarang mari kita beralih ke ACL ketiga, karena itu juga menyangkut router R2. Dikatakan bahwa lalu lintas apa pun dari Laptop3 tidak boleh meninggalkan jaringan departemen penjualan. Dalam hal ini, Laptop2 harus berkomunikasi dengan komputer dari departemen keuangan tanpa masalah. Untuk memeriksanya, saya melakukan ping ke alamat IP 192.168.1.130 dari laptop ini dan memastikan semuanya berfungsi.

Sekarang saya akan pergi ke baris perintah Laptop3 dan ping alamat 192.168.1.130. Ping berhasil, tetapi kami tidak membutuhkannya, karena dengan kondisi tugas Laptop3 hanya dapat berkomunikasi dengan Laptop2 yang terletak di jaringan yang sama dari departemen penjualan. Untuk melakukan ini, buat ACL lain menggunakan metode klasik.

Saya akan kembali ke pengaturan R2 dan mencoba untuk memulihkan catatan yang dihapus 10 menggunakan perintah host izin 192.168.1.130. Anda melihat bahwa entri ini muncul di akhir daftar di nomor 50. Namun, akses tidak akan tetap bekerja, karena garis dengan resolusi host tertentu ada di akhir daftar, dan garis yang melarang semua lalu lintas jaringan ada di bagian atas daftar. Jika kami mencoba untuk melakukan ping laptop manajemen Laptop0 dari komputer PC0, kami mendapatkan pesan "host tujuan tidak tersedia", meskipun ACL memiliki catatan izin di nomor 50.

Oleh karena itu, jika Anda ingin mengedit ACL yang ada, Anda harus memasukkan perintah no permit host 192.168.1.130 dalam mode R2 (config-std-nacl), periksa bahwa baris 50 telah menghilang dari daftar, dan masukkan perintah 10 izin host 192.168.1.130. Kita melihat bahwa sekarang daftar telah memperoleh bentuk aslinya, di mana entri ini mengambil baris pertama. Nomor urut membantu mengedit daftar dalam bentuk apa pun, sehingga formulir ACL modern jauh lebih nyaman daripada yang klasik.

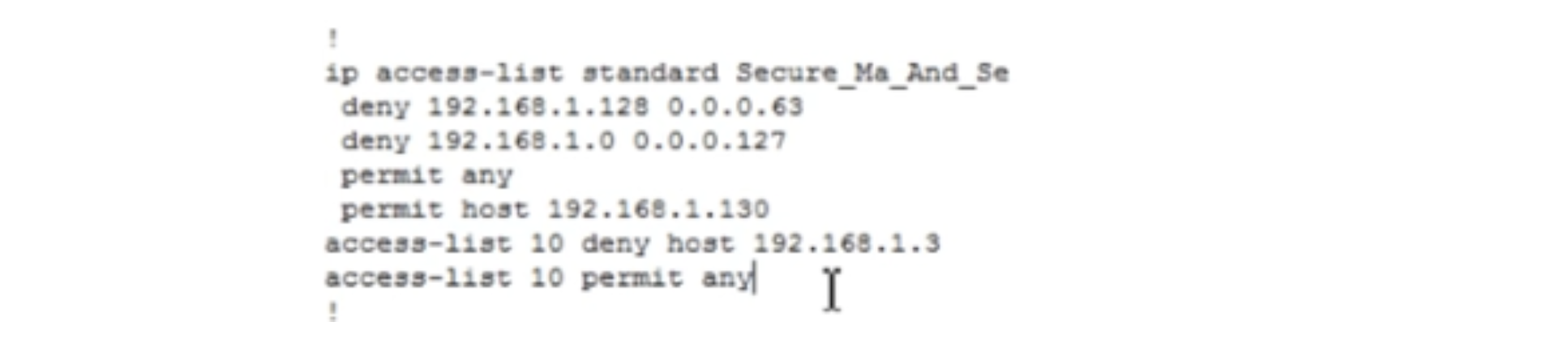

Sekarang saya akan menunjukkan bagaimana bentuk klasik ACL 10. Untuk menggunakan daftar klasik, Anda harus memasukkan akses - daftar 10? Perintah, dan, mengikuti prompt, pilih tindakan yang diinginkan: menolak, mengizinkan atau berkomentar. Kemudian saya masuk ke jalur akses - daftar 10 tolak host, setelah itu saya ketik perintah akses - daftar 10 tolak 192.168.1.3 dan tambahkan topeng mundur. Karena kita memiliki host, subnet mask langsung adalah 255.255.255.255, dan pengembaliannya adalah 0.0.0.0. Akibatnya, untuk memblokir lalu lintas host, saya harus memasukkan akses - daftar 10 deny 192.168.1.3 0.0.0.0 perintah. Setelah itu, Anda perlu menentukan izin, yang saya ketik akses perintah - daftar 10 izin apa saja. Daftar ini perlu diterapkan pada antarmuka G0 / 1 dari router R2, jadi saya secara berurutan memasukkan perintah di g0 / 1, ip access-group 10 in. Terlepas dari apakah daftar tersebut digunakan, klasik atau modern, aplikasi daftar ini ke antarmuka dilakukan oleh perintah yang sama.

Untuk memeriksa pengaturan, saya pergi ke terminal baris perintah Laptop3 dan mencoba untuk melakukan ping alamat IP 192.168.1.130 - seperti yang Anda lihat, sistem melaporkan bahwa host tujuan tidak tersedia.

Biarkan saya mengingatkan Anda bahwa Anda dapat menggunakan perintah show ip access-list dan show show-daftar perintah untuk memeriksa daftar. Kita harus memecahkan masalah lain yang berhubungan dengan router R1. Untuk melakukan ini, saya pergi ke CLI dari router ini dan masuk ke mode konfigurasi global dan masukkan perintah ip access-list standar Secure_Ma_From_Se. Karena kami memiliki jaringan 192.168.1.192/27, subnet mask-nya adalah 255.255.255.224, yang berarti bahwa topeng terbalik akan menjadi 0.0.0.31 dan Anda perlu memasukkan perintah deny 192.168.1.192 0.0.0.31 perintah. Karena semua lalu lintas lainnya diizinkan, daftar berakhir dengan izin perintah apa pun. Untuk menerapkan ACL ke antarmuka output router, ip-grup Secure_Ma_From_Se out perintah digunakan.

Sekarang saya akan pergi ke terminal baris perintah Server0 dari server dan mencoba untuk melakukan ping Management0 Laptop0 di alamat IP 192.168.1.226. Upaya itu gagal, tetapi jika saya mengirim ping ke alamat 192.168.1.130, koneksi akan dibuat tanpa masalah, yaitu, kami melarang komputer server untuk berkomunikasi dengan departemen manajemen, tetapi mengizinkan komunikasi dengan semua perangkat lain di departemen lain. Jadi, kami berhasil menyelesaikan semua 4 masalah.

Mari saya tunjukkan sesuatu yang lain. Kami masuk ke pengaturan router R2, di mana kami memiliki 2 jenis ACL - klasik dan modern. Misalkan saya ingin mengedit ACL 10, daftar akses IP Standar 10, yang dalam bentuk klasik terdiri dari dua entri 10 dan 20. Jika Anda menggunakan perintah do show run, Anda dapat melihat bahwa pada awalnya kami memiliki daftar akses modern dari 4 entri tanpa angka di bawah judul umum Secure_Ma_And_Se, dan di bawah ini adalah dua entri ACL 10 dari bentuk klasik dengan nama daftar akses yang sama 10 diulang.

Jika saya ingin membuat beberapa perubahan, misalnya, menghapus entri deny host 192.168.1.3 dan memasukkan entri untuk perangkat dari jaringan lain, saya perlu menggunakan perintah delete untuk entri ini saja: tidak ada daftar akses 10 deny host 192.168.1.3. Tapi begitu saya memasukkan perintah ini, semua entri di ACL 10 akan hilang sepenuhnya. Itulah sebabnya tampilan klasik ACL sangat tidak nyaman untuk diedit. Metode perekaman modern jauh lebih mudah digunakan, karena memungkinkan pengeditan gratis.

Untuk mempelajari materi tutorial video ini, saya menyarankan Anda untuk meninjaunya kembali dan mencoba menyelesaikan sendiri masalah tanpa diminta. ACL adalah topik penting dari kursus CCNA, dan banyak yang malu, misalnya, dengan membuat topeng wildcard. Saya meyakinkan Anda bahwa cukup memahami konsep konversi topeng, dan semuanya akan menjadi lebih sederhana. Ingatlah bahwa hal terpenting dalam memahami topik kursus CCNA adalah pelatihan praktis, karena hanya latihan yang akan membantu Anda memahami konsep Cisco tertentu. Latihan bukanlah copy-paste tim saya, tetapi menyelesaikan masalah dengan cara saya sendiri. Ajukan pertanyaan kepada diri sendiri: apa yang perlu dilakukan untuk memblokir arus lalu lintas dari sini ke tempat menerapkan kondisi dan seterusnya, dan mencoba menjawabnya.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?