Hari ini kami akan melanjutkan topik tutorial video pada hari ke-27 dan melakukan studi mendalam tentang ACL: kami akan berbicara sedikit tentang topeng pembalikan Wildcard Mask, daftar ACL yang diperluas, menyiapkan daftar ACL yang diperluas dan perintah yang membantu mendiagnosis masalah desain jaringan.

Dalam pelajaran sebelumnya, kami memperkenalkan konsep topeng terbalik baru untuk kami, dan sekarang saya akan berbicara tentang Wildcard Mask lebih terinci. Jika Anda ingat, subnet mask membantu kami secara visual membagi jaringan menjadi bagian alamat jaringan dan bagian alamat host.

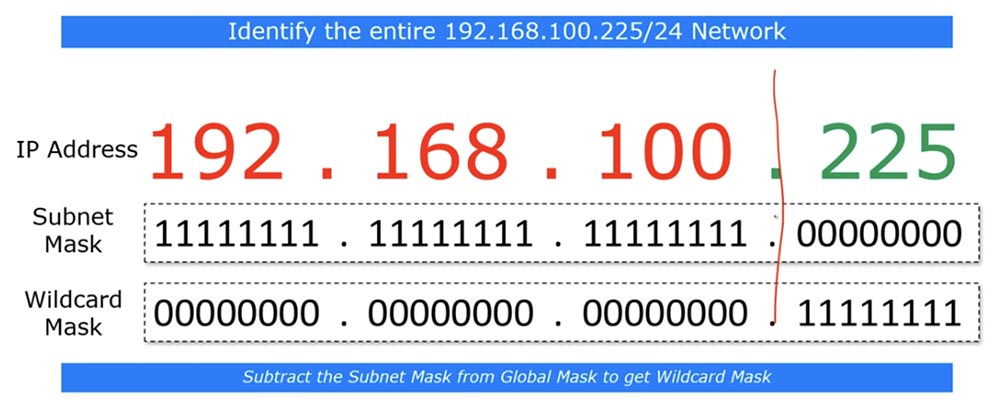

Jika Anda pergi ke tingkat bit, Anda dapat melihat bahwa subnet mask terdiri dari serangkaian unit yang menunjukkan bagian jaringan, dan serangkaian nol yang menunjukkan bagian dari host. Topeng terbalik sangat mirip dengan subnet mask, hanya dalam bentuk "terbalik" - di mana ada unit di subnet mask, nol di topeng terbalik, dan sebaliknya. Ini bukan aturan wajib - dalam beberapa kasus, topeng terbalik dibentuk sesuai dengan prinsip yang berbeda: pada pembelajaran CCNA, aturan ini selalu berlaku.

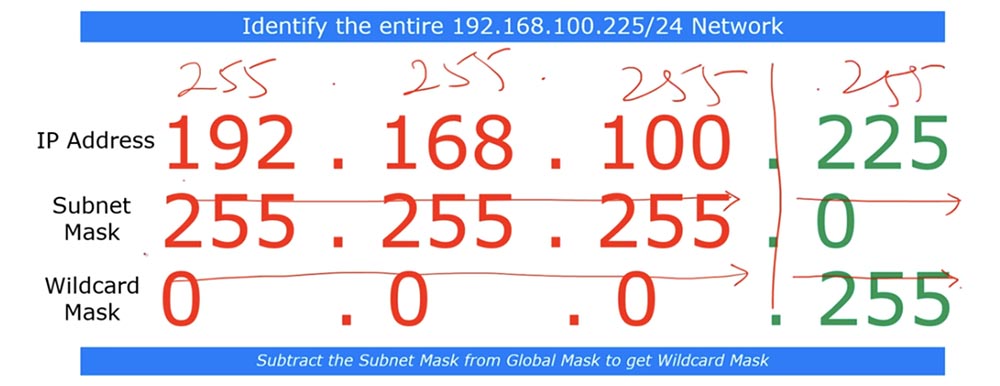

Cara terbaik untuk menghitung topeng terbalik adalah dengan mengurangi oktet topeng subjaringan dari topeng global, yang selalu terlihat seperti 255.255.255.255.

Jadi, untuk menghitung topeng terbalik untuk subnet mask 255.255.255.0, kita cukup kurangi dari global mask dan dapatkan 0.0.0.255.

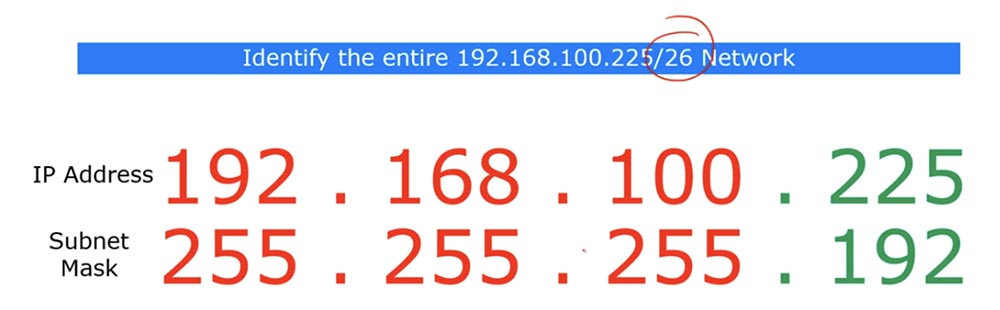

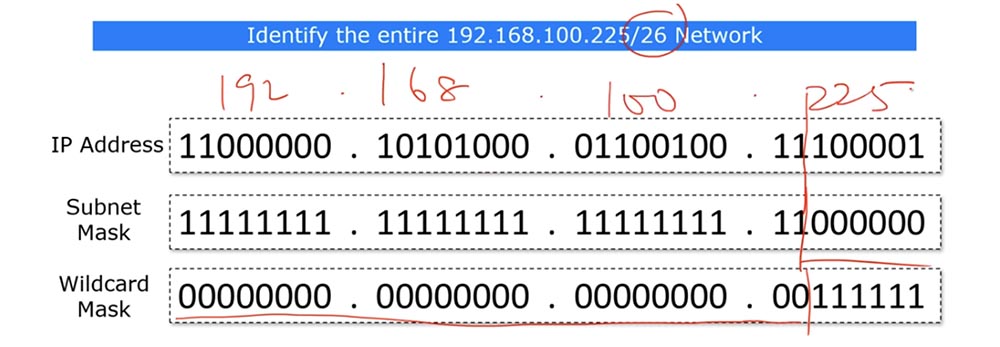

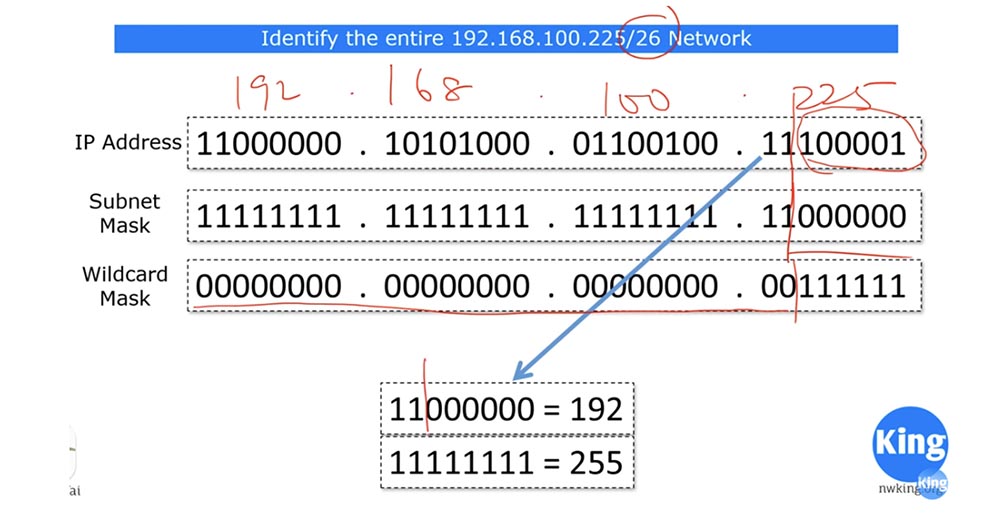

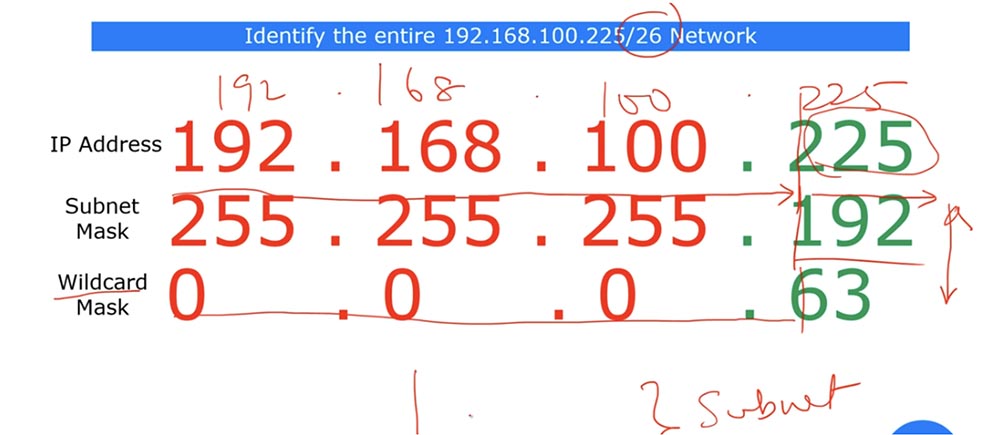

Dalam contoh ini, kami melihat jaringan 192.168.100.255/24, dan sekarang mari kita lihat jaringan / 26. Jika Anda memiliki / 26, maka oktet terakhir dari subnet mask adalah 192.

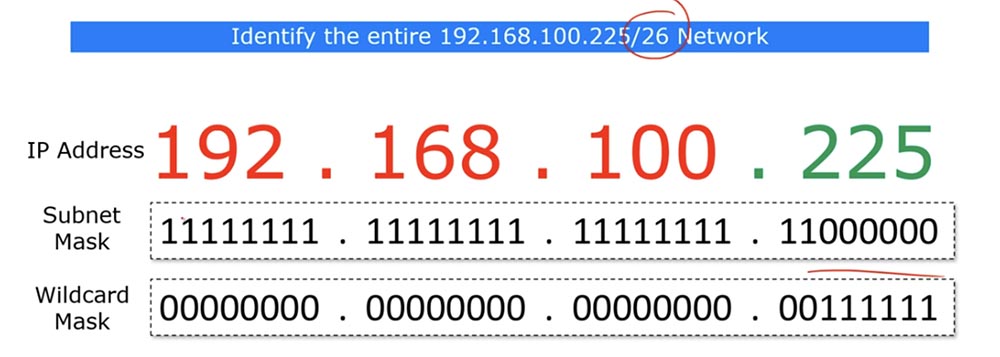

Jika Anda melihat bentuk bit dari alamat IP ini, Anda akan melihat bahwa subnet mask berisi 26 bit tunggal dan 6 nol.

Dalam hal ini, topeng terbalik harus terdiri dari 26 nol dan 6 unit. Seperti yang telah kami katakan, tempat di mana 0 berada menunjukkan parameter alamat yang cocok, dan tempat di mana unit berada, Anda dapat mengabaikannya.

Untuk membuatnya lebih jelas, saya akan menulis alamat IP dalam bentuk desimal di atas. Oktet terakhir dari topeng terbalik sesuai dengan angka 63, dan saya bisa menampilkannya sebagai 0.0.0.63. sederhananya, / 26 berarti bahwa 26 nol, atau 3 oktet pertama dari alamat IP adalah sama, dan 6 bit terakhir dapat berupa apa saja - nol atau satu.

Lihat - jika kita mengganti 6 bit terakhir dari alamat IP dengan nol, kita mendapatkan nomor 192, dan jika kita mendapatkan nomor 255. Dengan demikian, topeng terbalik menunjukkan bahwa subnet dengan alamat IP yang oktet terakhir berada di kisaran 192 hingga 255 , yaitu, bagian dari jaringan 192.168.100.225/26, tunduk pada kondisi ACL yang ditentukan.

Anda mungkin bertanya mengapa dua topeng diperlukan: topeng subnet dan topeng Wildcard. Saya sendiri mengajukan pertanyaan ini ketika saya masih mahasiswa, dan masih banyak orang, bahkan yang bekerja di Cisco, menanyakan pertanyaan ini. Saya akan mencoba menjawabnya. Secara umum, subnet mask dan masker terbalik menunjukkan hal yang sama ketika datang ke subnet, yaitu, bagian dari alamat IP yang menunjukkan jaringan. Ketika kami mengidentifikasi seluruh jaringan, maka topeng terbalik hanyalah versi "terbalik" dari topeng langsung.

Namun, identifikasi host berbeda. Jika Anda ingin mengidentifikasi seluruh subnet dengan semua alamat yang termasuk di dalamnya, Anda dapat menggunakan subnet mask. Tetapi jika Anda hanya perlu mengidentifikasi beberapa host dari jaringan ini untuk menerapkan aturan ACL secara selektif kepada mereka, Anda memerlukan masker terbalik.

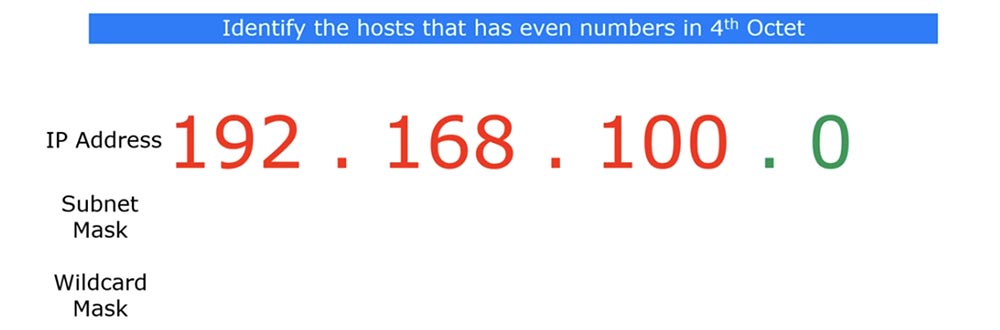

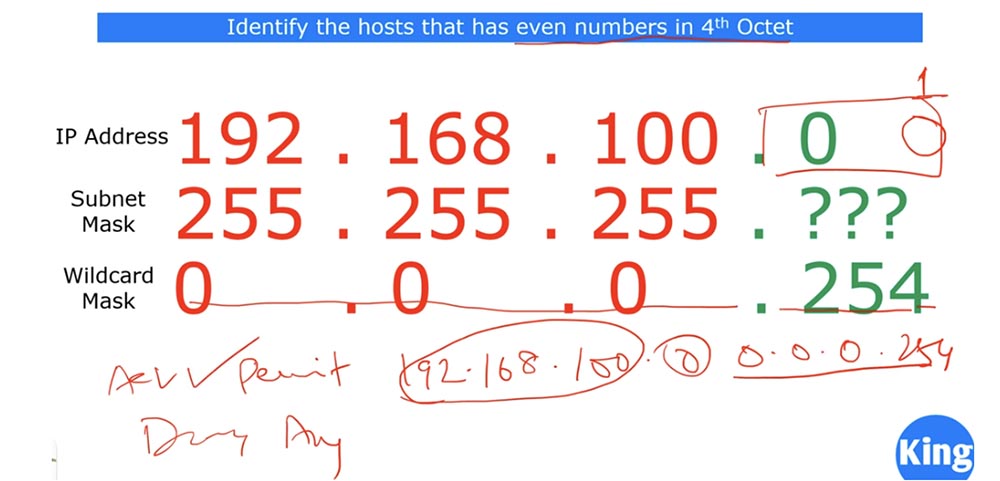

Anda tidak akan pernah melihat subnet mask yang terdiri dari yang bergantian dan nol - selalu memiliki satuan pertama dan nol di akhir. Karenanya, wildcard disebut "liar" karena dapat terdiri dari urutan satu dan nol. Untuk membuatnya lebih jelas, mari kita pecahkan masalah: "mengidentifikasi host pada jaringan tertentu yang memiliki angka genap dalam oktet keempat."

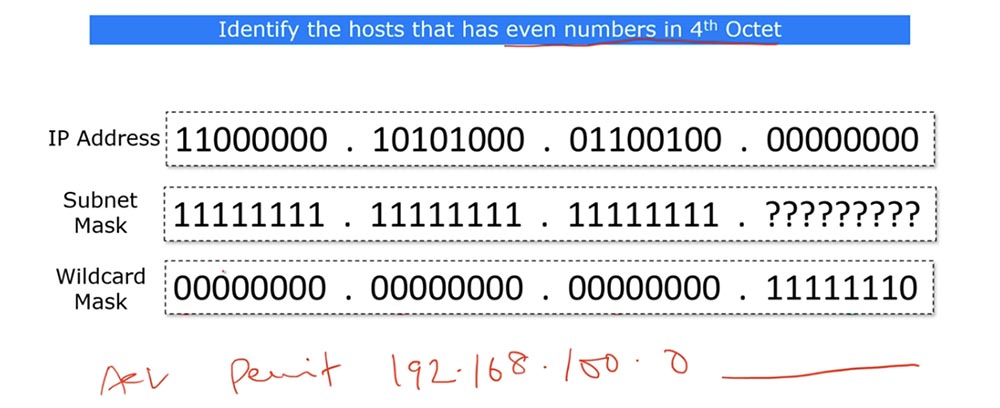

Ini diperlukan untuk membuat aturan ACL dari jenis ini: izin 192.168.100.0 <reverse mask>, yaitu, lalu lintas akan diizinkan untuk alamat IP subnet ini dengan hanya oktet keempat. Bisakah ini dilakukan dengan menggunakan subnet mask? Saya tidak berpikir begitu, karena oktet keempat dari subnet mask biasa hanya dapat berisi satu nomor tertentu. Mari kita lihat topeng terbalik 4 oktet.

Dalam oktet terakhir dari topeng terbalik, Anda dapat menempatkan bit berikut: 11111110. Saya akan menjelaskan apa itu. Jika oktet ke-4 berisi angka genap, maka bit terakhir dari oktet adalah 0, dan jika bit terakhir adalah 1, maka angkanya ganjil. Jika kita berbicara tentang subnet / 24, maka hanya oktet terakhir di dalamnya yang dapat berisi angka genap.

Dalam kasus topeng terbalik, tiga oktet pertama adalah 0, dan tujuh bit pertama dari oktet keempat tidak mengganggu kita, hal utama adalah bahwa bit kedelapan oktet adalah nol, karena itu harus bertepatan dengan oktet terakhir dari alamat IP jaringan, yaitu 0.

Jika bit terakhir dari alamat IP adalah 1, alamat ini akan ditolak, sekarang saya akan menambahkan kondisi ke ACL kami - Tolak saja. Jadi, hanya jika oktet terakhir dari alamat IP subnet kami berakhir dengan 0, yaitu, akan genap, kami akan memenuhi kondisi untuk mencocokkan backward mask, yang juga berakhir dengan 0, dan kondisi ACL "memungkinkan semua alamat dengan oktet bahkan 4" akan puas. Kalau tidak, yaitu, untuk semua alamat IP ganjil, penolakan kondisi apa pun akan berlaku.

Dengan demikian, kami tidak peduli berapa nilai pasti oktet genap - 2,4,6, 8 dan seterusnya, yang terpenting adalah ia akan memiliki bit nol pada akhirnya. Jika kami menggunakan subnet mask biasa, kami perlu membuat entri terpisah untuk setiap alamat IP yang memiliki oktet genap 4. Menggunakan topeng terbalik memungkinkan Anda untuk mengganti semua entri ini dengan satu.

Prinsip yang persis sama berlaku untuk angka ganjil dari oktet ke-4, hanya bit terakhir dari topeng terbalik dalam kasus ini harus 1. Dalam hal ini, aturan umum akan dibuat, mengizinkan atau menolak, untuk semua alamat IP dari subnet memiliki 4- aneh oktet ke-5. Lihat seperti apa contoh desimal ini.

Jika saya menggunakan reverse mask 0.0.0.254, masalah kami akan terpecahkan: semua host dengan oktet keempat bahkan diizinkan, dan semua host lainnya dilarang. Keuntungan dari masker terbalik adalah ketika Anda membuat ACL, Anda dapat mengonfigurasinya agar sesuai dengan kebutuhan Anda. Anda tidak perlu terlalu khawatir tentang masker terbalik khusus, karena CCNA tidak memerlukan ini. Cukup untuk hanya mengingat aturannya: topeng terbalik diperoleh saat topeng subjaringan dihapus dari topeng global 255.255.255.255. Perhatikan bahwa kursus CCNA lebih berfokus pada subnet daripada host.

Mari kita kembali ke slide sebelumnya, dan saya akan berbicara tentang cara lain untuk menghitung topeng Wildcard.

Jika Anda ingat dari tabel "ajaib" kami, / 26 berarti ukuran blok bit sama dengan 64. Jika blok ini adalah 64, oktet terakhir dari topeng terbalik akan memiliki nilai (64-1) = 63. Jika kita memiliki / 25, ukuran blok akan menjadi 128, yang berarti bahwa oktet terakhir dari topeng terbalik adalah (128-1) = 127. Ini adalah petunjuk lain untuk memfasilitasi perhitungan nilai topeng terbalik. Tetapi jika Anda tidak ingin menggunakannya, gunakan metode yang biasa, kurangi subnet mask dari global mask.

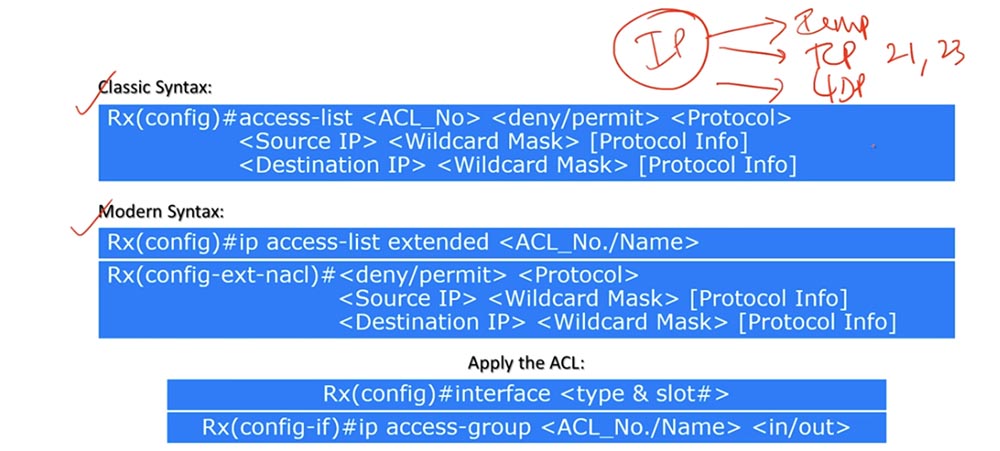

Sekarang mari kita beralih ke sintaks dari perintah ACL yang diperluas. Seperti halnya ACL standar, ada dua jenis rekaman perintah: klasik dan modern.

Perintah klasik adalah daftar akses entri <angka ACL> <disable / allow> <protocol>. Dengan demikian, perintah ACL pertama yang diperluas berbeda dari perintah ACL standar dengan menetapkan protokol, bukan kriteria. Ini berarti bahwa di sini lalu lintas disaring bukan oleh alamat IP sumber atau tujuan, tetapi oleh protokol yang digunakan.

Dalam semua kasus, kami menggunakan protokol IP, yang terdiri dari tiga jenis: ICMP, atau ping yang kami kenal, TCP, yang tergantung pada port spesifik 21,23 dan seterusnya, dan UDP. Biarkan saya mengingatkan Anda bahwa Wikipedia memiliki artikel dengan daftar semua protokol dan nomor port yang sesuai.

Berikut ini adalah baris perintah <sumber IP> <topeng terbalik> [informasi protokol]. Informasi protokol berarti menentukan nomor port. Yaitu, dalam perintah sebelumnya sebagai <protocol> Anda menentukan ICMP, TCP atau UDP, dan pada perintah kedua sebagai parameter [informasi protokol] tentukan nomor port 21.23, dll.

Baris ketiga dari perintah adalah <IP tujuan> <topeng terbalik> [informasi protokol], yaitu parameter mengenai tujuan.

Jika Anda ingat dari pelajaran sebelumnya, nomor port sumber adalah nomor acak, karena perangkat yang mengirimkan lalu lintas membuat port nomor acak untuk ini. Dalam hal ini, pada baris pertama mengenai sumber lalu lintas, Anda menunjukkan [informasi protokol] tujuan, misalnya, FTP, yaitu protokol perangkat yang lalu lintasnya ingin Anda blokir.

Biarkan saya mengingatkan Anda bahwa untuk membuat perubahan pada daftar ACL diperpanjang dari tipe klasik, Anda harus membentuk kembali seluruh daftar secara manual, seperti dalam kasus ACL standar dari tipe klasik.

Tim yang tampak modern mulai dengan ip ekspresi, yang tidak ada hubungannya dengan protokol IP, itu hanya kata kunci. Jadi, baris pertama berisi kata kunci ip, parameter "extended access-list", dan nomor atau nama ACL. Setelah menjalankan perintah pertama, Anda beralih ke mode sub-perintah config-ext-nacl dan masuk ke <disable / allow> <protocol>, seperti yang kita bahas di atas.

Berikut ini adalah dua perintah <sumber IP> <masker terbalik> [informasi protokol] dan <IP tujuan> <masker terbalik> [informasi protokol], yang pertama biasanya mengabaikan parameter [sumber informasi protokol], dan sebagai gantinya parameter [informasi protokol] tujuan]. Kadang-kadang mungkin perlu untuk menentukan port sumber, tetapi dalam CCNA, dalam banyak kasus, parameter ini dapat diabaikan.

Menggunakan ACL yang diperluas mirip dengan menggunakan ACL standar. Di sini Anda juga perlu menentukan antarmuka perangkat tempat daftar diterapkan, kemudian menggunakan parameter grup akses ip, nomor atau nama daftar ACL, dan arah aliran lalu lintas - masuk atau keluar. Dalam video sebelumnya, kita sudah membahas bagaimana arah lalu lintas ditentukan untuk port tertentu.

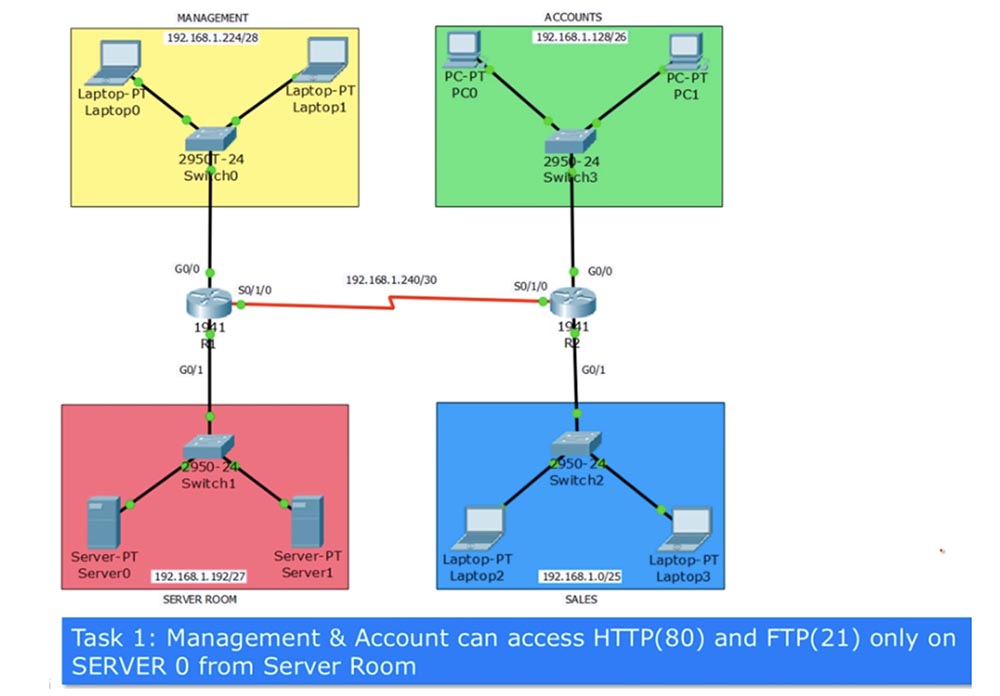

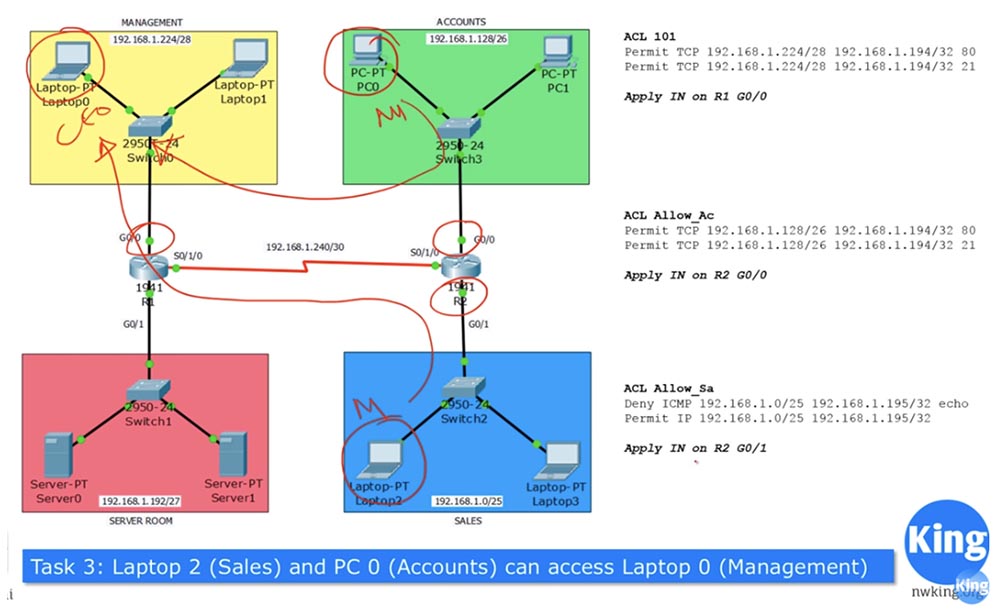

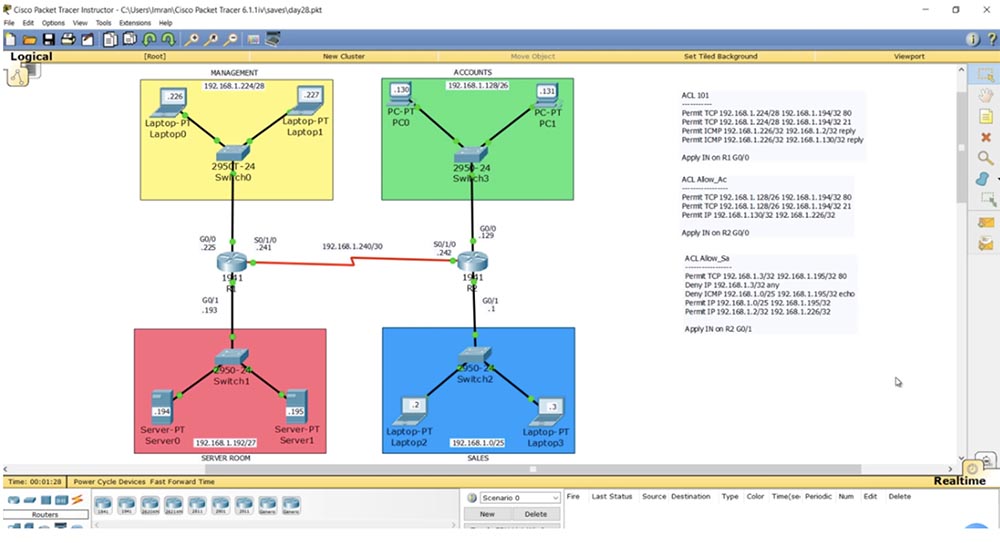

Mari kita beralih ke skema dan mengkonfigurasi ACL lanjutan menggunakan topologi jaringan dari pelajaran sebelumnya. Masalah nomor 1 adalah: "Komputer di jaringan departemen manajemen dan jaringan departemen keuangan dapat mengakses melalui protokol HTTP (80) dan FTP (21) hanya ke server Server0 yang terletak di jaringan server."

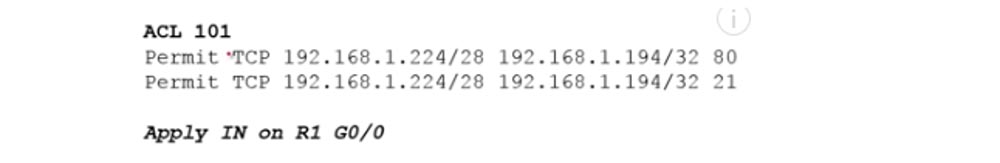

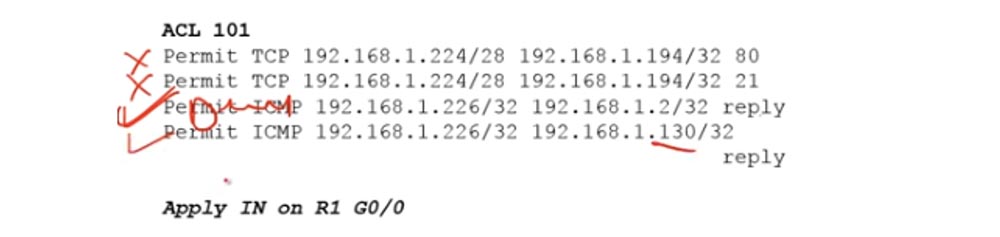

Pada saat yang sama, tidak semua lalu lintas diizinkan, tetapi hanya yang berasal dari port 80 dan 21, yaitu, misalnya, lalu lintas melalui protokol SSH harus diblokir. Jika Anda ingat, ACL yang diperluas harus diterapkan lebih dekat ke sumber, jadi untuk departemen manajemen harus diterapkan ke port G0 / 0 dari router R1, dan untuk akuntansi, ke port G0 / 0 dari router R2. Sehubungan dengan router, kami memblokir lalu lintas masuk, jadi kami menggunakan parameter IN dalam daftar perintah. Tetapkan ACL ke daftar nomor 101 dan buat daftar garis yang seharusnya berisi menggunakan pendekatan klasik.

Baris pertama memungkinkan TCP, karena port HTTP 80 berarti TCP, maka kami menunjukkan jaringan departemen manajemen, 192.168.1.224/28. Dalam contoh ini, saya menghilangkan topeng terbalik, kami menggunakannya dalam Packet Tracer, sejauh ini prinsip pembentukan daftar penting bagi kami. Jaringan manajemen adalah sumber lalu lintas, setelah itu alamat IP tujuan 192.168.1.194/32 diindikasikan, di mana 194 adalah oktet terakhir dari alamat Server0, dan / 32 berarti bahwa kondisi hanya berlaku untuk perangkat khusus ini yang terletak di subnet 192.168.1.192/27. Di akhir baris, kami menunjukkan port tujuan yang diizinkan 80, yang ditujukan untuk lalu lintas HTTP.

Dengan cara yang sama, sebuah entri dibuat untuk port 21 yang digunakan untuk mengirimkan lalu lintas FTP. Saya tidak menulis baris ketiga, yang secara default terlihat seperti Tolak saja dan melarang lalu lintas keluar dari perangkat yang bukan milik subnet ini. Selanjutnya, Anda harus menentukan bahwa daftar diterapkan ke port G0 / 0 R1 dalam arah IN, yaitu untuk lalu lintas masuk.

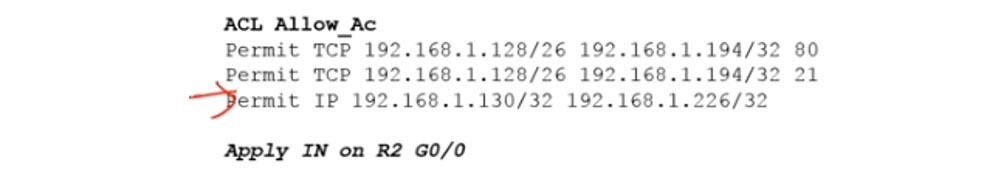

Kami melakukan hal yang sama dalam mengkompilasi entri ACL Allow_Acc untuk departemen keuangan, memungkinkan lalu lintas TCP dari port 80 dan 21 dan menerapkan daftar ini ke antarmuka input G0 / 0 dari router R2.

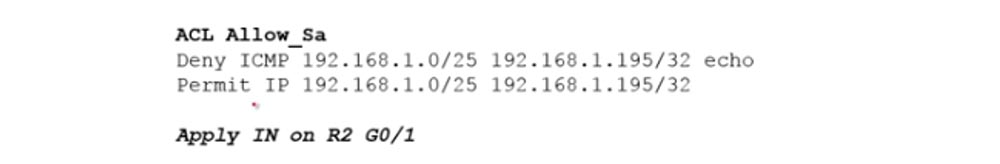

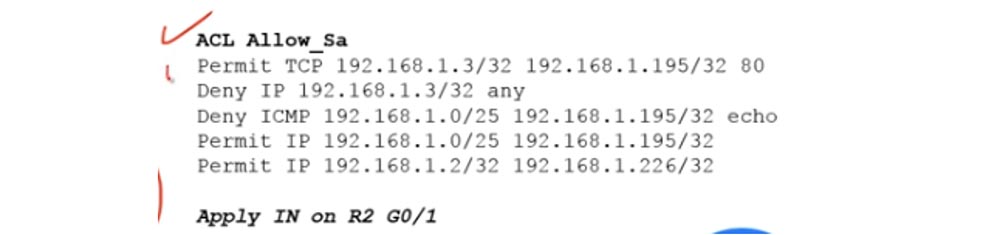

Masalah nomor 2 adalah: "Komputer dalam jaringan departemen penjualan dapat menggunakan semua protokol kecuali PING (ICMP) hanya pada Server1, yang terletak di jaringan server." Ini berarti bahwa untuk komunikasi dengan server, komputer departemen penjualan dapat menggunakan protokol HTTP, SSH, FTP - protokol apa pun selain ICMP. Dalam hal ini, daftar kondisi ACL akan terlihat seperti ini.

Di baris pertama, kami melarang semua lalu lintas melalui ICMP, menempatkan kondisi tertentu di bagian atas daftar, dan umum di akhir daftar. Catatan ini menunjukkan pengenal subnet departemen penjualan 192.168.1.0/25, alamat IP dari server Server 1 spesifik adalah 192.168.1.195/32. Parameter gema berarti lalu lintas dalam bentuk ping, yaitu paket yang dikirim ke server untuk kembali ke komputer harus ditolak.

Baris kedua memungkinkan semua lalu lintas lain yang berasal dari subnet 192.168.1.0/25 ke alamat server 192.168.1.195/32. Seperti biasa, di akhir daftar, garis default adalah Tolak saja, yang berarti bahwa jika komputer departemen penjualan mencoba menghubungi departemen keuangan, lalu lintas seperti itu akan dibuang. Selanjutnya, kami menunjukkan ke antarmuka router mana ACL harus diterapkan, dan masalah kedua diselesaikan.

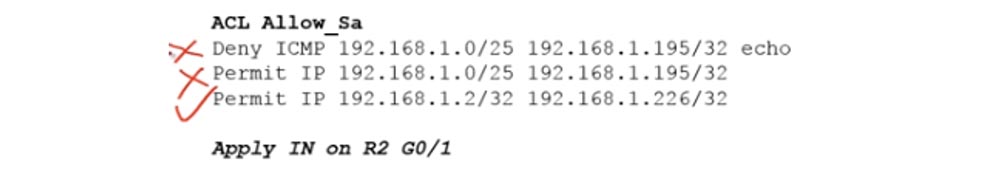

Tugas 3 adalah: "Sales2 laptop Laptop2 dan departemen keuangan PC0 dapat mengakses laptop0 manajemen0." Misalkan perangkat ini dikelola oleh kepala departemen penjualan dan akuntansi yang dapat berkomunikasi dengan CFO CFO yang terletak di departemen manajemen. Namun, tidak ada batasan pada protokol yang digunakan, termasuk ICMP.

Kami sudah memiliki tiga ACL yang diterapkan pada antarmuka yang saya lingkari merah pada diagram. Laptop2 tidak dapat menghubungi Laptop0 saat ini, karena ini bertentangan dengan kondisi pada Soal 3.

Untuk berkomunikasi antara dua perangkat ini, Anda harus menambahkan kondisi tambahan ke Allow_Sa ACL.

Demikian pula, Anda perlu menambahkan ketentuan ke Allow_Acc ACL sehingga PC0 dapat dengan bebas menghubungi Laptop0.

Di kedua daftar, kami menambahkan baris dengan parameter Izin IP, yang berarti mengizinkan lalu lintas melalui protokol IP apa pun.

Seperti yang Anda ketahui, ICMP menggunakan lalu lintas dua arah: Anda mengirim ping, dan gema mengembalikannya. Dalam situasi kami, jika Laptop2 menangani ping Laptop0, lalu lintas akan mengalir dengan bebas ke jaringan departemen manajemen. Namun, ketika paket dikembalikan ke laptop departemen penjualan, itu akan pergi ke antarmuka G0 / 0 dari router R1, di mana ACL 101 aktif. Karena lalu lintas kembali tidak cocok dengan salah satu kondisi dalam daftar ini, itu akan diblokir. Oleh karena itu, kita perlu melengkapi daftar ACL101 dengan kondisi penyelesaian untuk ping dari laptop Sales2 dari departemen penjualan dan ping dari komputer PC0 departemen keuangan.

Kami telah menyelesaikan Tugas No. 3 dan sekarang melanjutkan untuk menyelesaikan Masalah No. 4: "Laptop Sales3 Laptop3 hanya dapat mengakses jaringan PENJUALAN sendiri dan hanya Layanan Web melalui port 80 pada Server 1".

Bagian pertama dari tugas berarti bahwa segera setelah Laptop3 mencoba untuk meninggalkan jaringan PENJUALAN, lalu lintasnya akan diblokir oleh router R2. Namun, sesuai dengan bagian kedua tugas, komputer ini harus memiliki akses ke Layanan Web yang terletak di luar jaringan PENJUALAN. Ini berarti bahwa semua lalu lintas kecuali lalu lintas yang diarahkan ke server diblokir.

Dari tugas sebelumnya, kita tahu bahwa lalu lintas yang datang dari departemen penjualan diatur oleh Allow_Sa ACL, yang kami terapkan pada antarmuka input G0 / 1 dari router R2. Oleh karena itu, kita perlu mengubah daftar ini, pertama-tama dengan menambahkannya baris "izinkan TCP ke server 1 melalui port 80" dengan jenis berikut: Izin TCP 192.168.1.3/32 192.168.1.195/32 80

Baris pertama berarti bahwa setiap lalu lintas HTTP mencapai server, dan Deny IP kedua 192.168.1.3/32 yang kedua berarti bahwa sisa lalu lintas, misalnya, FTP yang berasal dari Laptop3, akan dihapus. Lebih lanjut, kita membiarkan tiga baris berikut dari ACL sebelumnya yang tidak berubah, sehingga menyelesaikan Masalah 4.

Saya sudah mengatakan bahwa saya menyarankan Anda untuk menuliskan solusi untuk masalah ini di atas kertas atau mengetiknya secara manual di komputer, karena mereka berubah, dan di atas kertas atau di komputer Anda selalu dapat menambah, mencoret atau menghapus baris. Saya menarik perhatian Anda pada fakta bahwa jika Anda hanya menambahkan solusi untuk masalah keempat di akhir ACL, menambahkan dua baris, sistem akan mengabaikannya, karena kondisi yang terletak di atas menyerap aturan-aturan ini. Karena baris kedua dari daftar lama memungkinkan semua lalu lintas, kondisi Deny IP 192.168.1.3/32, terletak di akhir daftar, tidak akan puas.

Dengan demikian, urutan entri ACL yang benar sangat penting. Pertama, Anda harus mengembangkan rantai operasi logis dan mengatur garis sehingga mereka tidak saling bertentangan. Sekarang mari kita beralih ke Tracer Paket dan menyelesaikan semua pengaturan sesuai dengan solusi.

Mari kita mulai konfigurasi dari router pertama, Router1. Saya menggunakan perintah show access-list untuk menunjukkan bahwa ACL saat ini hilang. Selanjutnya, menggunakan perintah show ip route, saya menunjukkan bahwa RIP antara dua router sudah dikonfigurasi dan berfungsi.

Mari kita pergi ke Laptop0 dan ping Server1 di 192.168.1.195. Seperti yang Anda lihat, ping berhasil, karena kami tidak memiliki ACL yang melarang atau memfilter lalu lintas. Saya juga bebas melakukan ping Server0.

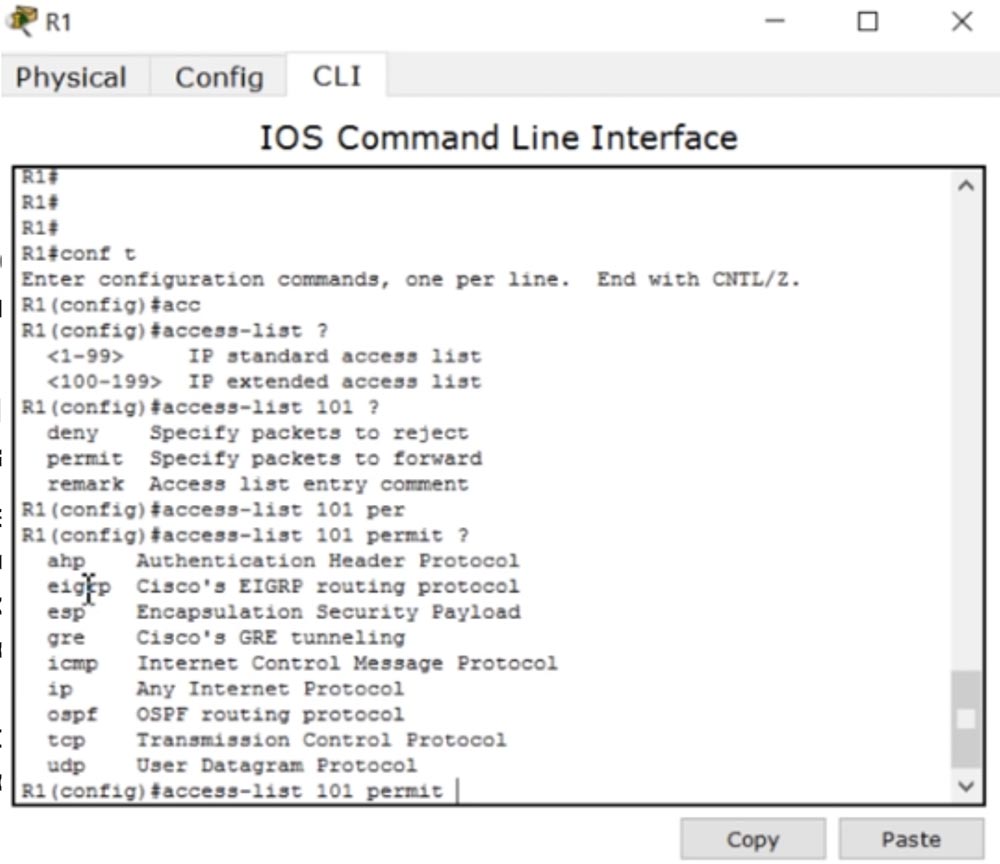

Sekarang kita akan pergi ke router Router1, masuk ke mode pengaturan global dan membuat daftar ACL 101. Untuk melakukan ini, saya ketik perintah akses-daftar 101 izin tcp. Harap dicatat bahwa sistem memberikan petunjuk nilai parameter mana, selain tcp, yang dapat digunakan dalam perintah ini.

esp, icmp, osfp . CCNA ip, ismp, tcp udp.

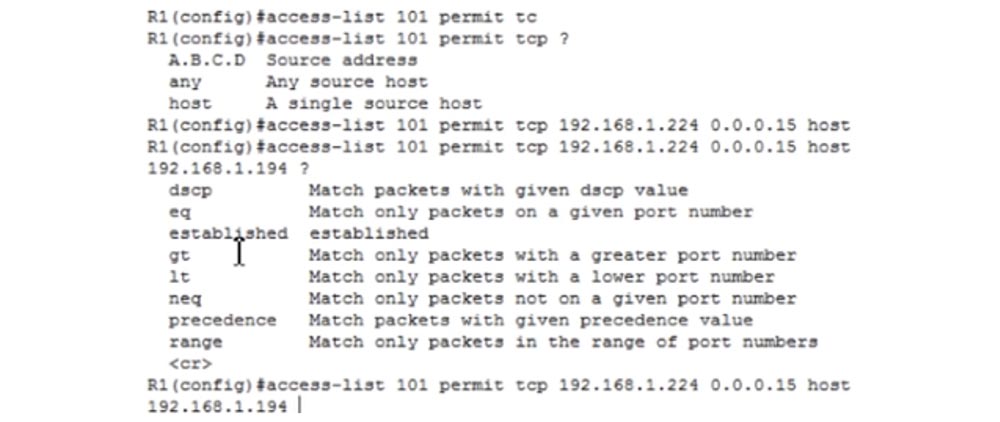

, access-list 101 permit tcp 192.168.1.224. /28 16 , 0.0.0.15.

28 4 , 1 , 128, 2 – 64, – 32, 4 16, , (16-1) =15. , . , host IP-, : access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194.

, , , .

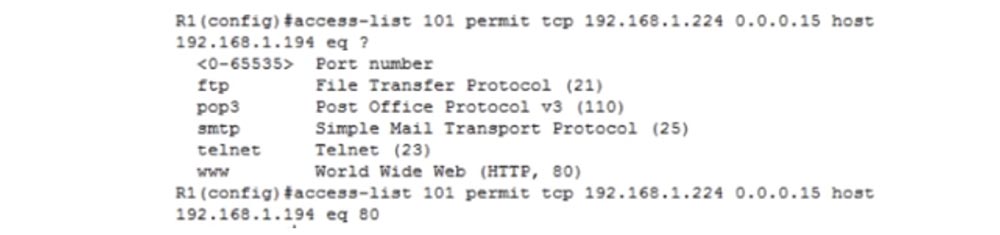

dscp, , eq, , gt – , , lt – .. , eq. .

0 65535, , . FTP 21, SMTP – 25, www – HTTP- 80. 80.

do show run , , 80 www. , , 80 21: access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194 eq 21.

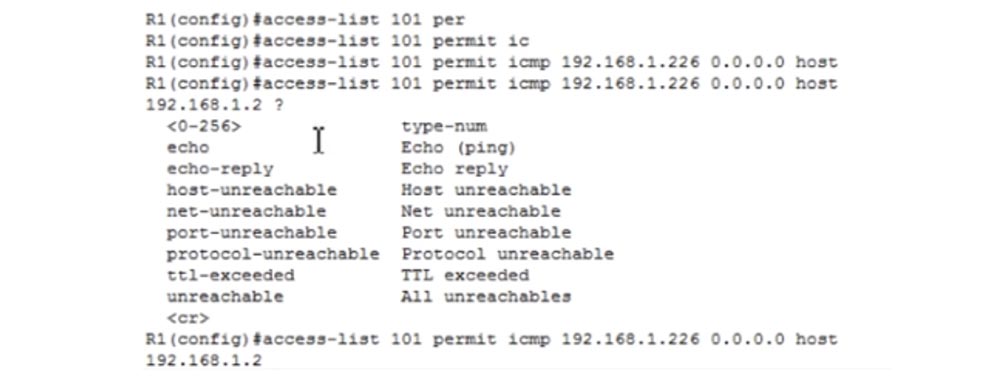

ICMP-, . access-list 101 permit icmp. host, , IP- 192.168.1.226 0.0.0.0, , . host IP- Laptop2 – 192.168.1.2. – , .

, echo-replay. , . : access-list 101 permit icmp192.168.1.226 0.0.0.0 host 192.168.1.2 echo-replay. : access-list 101 permit icmp 192.168.1.226 0.0.0.0 host 192.168.1.130 echo-replay.

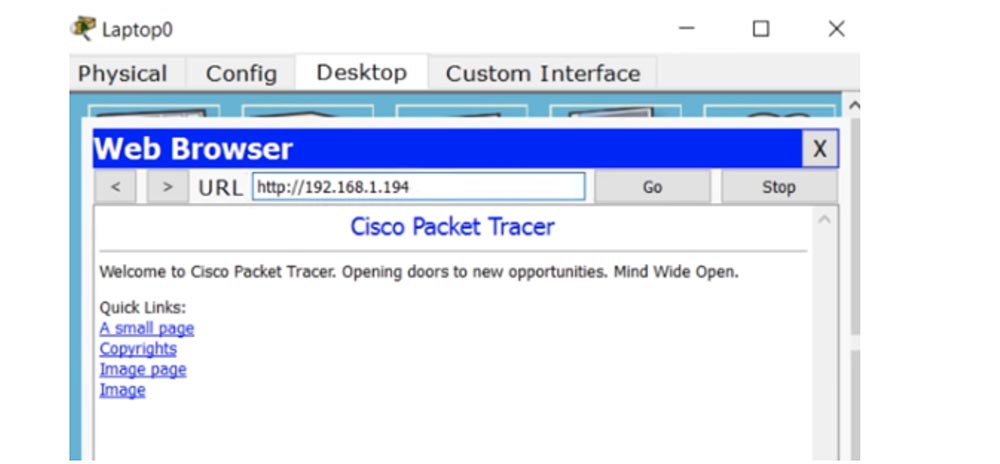

, int g0/0 ip access-group, 101 , IN. Laptop0 192.168.1.194, ACL . , , . IP- 192.168.1.195, .

, Server0 Laptop0 . HTTP FTP- 80 21, ICMP-, . .

-, 192.168.1.194, - Server0.

192.168.1.195, , ACL .

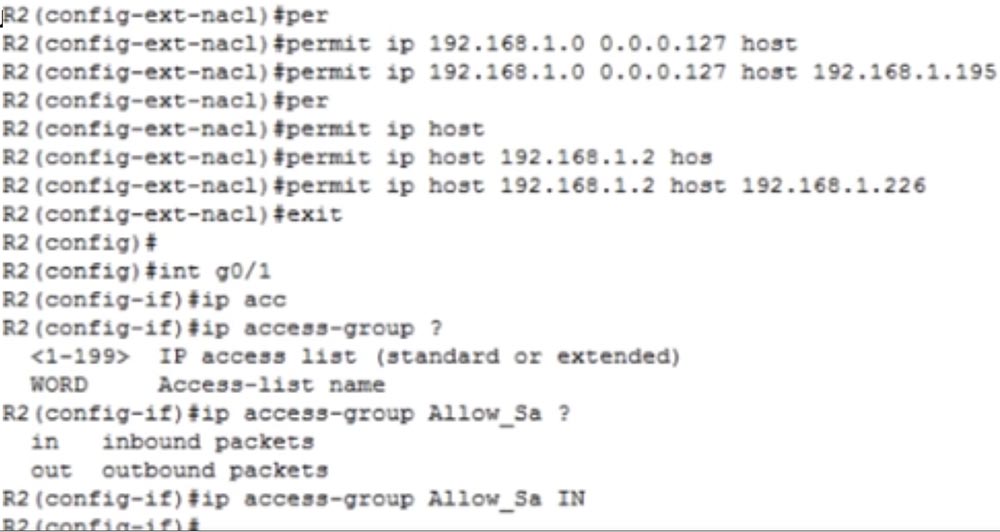

№1 R2 ACL – Allow_Ac. , ACL , . ip access-list extended Allow_Ac .

permit tcp 192.168.1.128. /26, , , – 128, – 64, , 0.0.0.63. , 255.255.255.192 255.255.255.255. permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 80. : permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 21.

№1 – PC0 Laptop0 . permit ip host 192.168.1.130 host 192.168.1.226 , .

ACL g0/0, ip access-group Allow_Ac IN. , PC0 Server 0, - . PC0 192.168.1.194, Packet Tracer, , R2 .

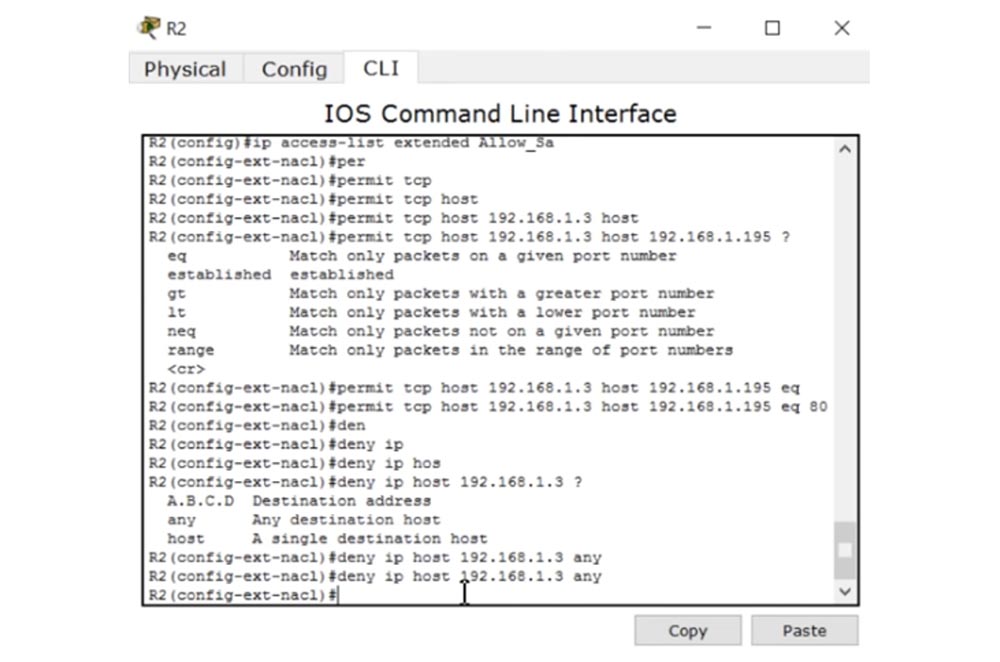

ACL , ip access-list extended Allow_Sa permit tcp host 192.168.1.3 host 192.168.1.195 eq 80. , HTTP- , , deny ip host 192.168.1.3 any.

, , . deny icmp 192.168.1.0. /25, 1 , 128 , , 0.0.0.127. 192.168.1.195, Server2. ACL : deny icmp 192.168.1.0 0.0.0.127 host 192.168.1.195 echo.

4- , , : permit ip 192.168.1.0 0.0.0.127 host 192.168.1.195.

, Laptop2 Laptop0. permit host 192.168.1.2 host 192.168.1.226, g0/1 ip access-group Allow_Sa IN.

, ACL Laptop3, , - . 192.168.1.195 , PC 192.168.1.130 192.168.1.226. , – - Server1.

Laptop2 Laptop0, . , , 192.168.1.226. Laptop1 , ACL , Laptop0. Laptop2 Server1 192.168.1.195, - . , 4- , ACL.

, , . ACL – , . , , , .

CCNA , . , . , .

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?