Pada akhir tahun lalu, setelah kesepakatan dengan Rostelecom, kami menerima platform SD-WAN / SDN berbasis cloud untuk menyediakan layanan IB kepada pelanggan. Kami terhubung ke vendor proyek yang memberikan solusi mereka dalam bentuk virtual, dan kami mendapat raksasa besar, yang kami sebut Unified Cybersecurity Services Platform, atau EPSC. Fitur utamanya adalah pengiriman teknologi keamanan dari cloud dengan kemungkinan manajemen terpusat: penyebaran dan perubahan fungsi jaringan yang terpisah atau transformasi global di semua kantor yang dilayani membutuhkan waktu beberapa menit. Hari ini kami akan memberi tahu Anda lebih banyak tentang arsitekturnya dan "isian".

Tetapi sebelum Anda berada di bawah tudung, beberapa kata tentang apa yang sebenarnya diketahui EPSC. Platform ini mencakup layanan: perlindungan email (Secure Email Gateway, SEG) dan aplikasi web (Web Application Firewall, WAF), pencegahan intrusi jaringan (Unified Threat Management, UTM) dan Anti-DDoS. Semuanya dapat digunakan secara bersamaan dan terpisah - di sini untuk masing-masing sesuai dengan kebutuhannya.

Tolong bungkus saya dengan lalu lintas. Prinsip kerja

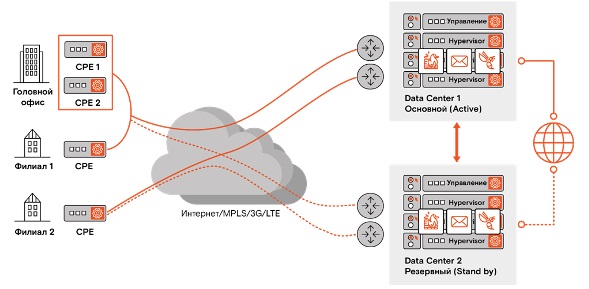

Secara umum: perangkat perutean Customer Premises Equipment (CPE) dipasang di semua lokasi pelanggan. CPE menyediakan terowongan aman ke pusat data kami - ke platform EPSC. Dengan demikian, hanya lalu lintas yang telah dibersihkan pada peralatan keamanan perimeter kami yang sampai ke pelanggan. Pada saat yang sama, berkat SD-WAN dan tunneling, proses pengiriman lalu lintas ke platform kami tidak tergantung pada jaringan penyedia penyedia yang digunakan pelanggan.

Arsitektur platform

Infrastruktur fisik EPSC adalah server x86 biasa dengan mesin virtual yang digunakan pada mereka, sakelar dan router. Intinya adalah Anda dapat mengelola kekayaan ini secara fleksibel dan terpusat. Dan di sini dua kata ajaib membantu kami - VNF dan MANO.

VNF (Fungsi Jaringan Virtual) adalah fungsi jaringan yang disediakan untuk pengguna akhir (UTM, SEG, dan WAF). MANO (Manajemen dan Orkestrasi) - seperangkat alat untuk mengelola siklus hidup fungsi tervirtualisasi. Alat-alat ini hanya memberikan sentralisasi dan orkestrasi yang fleksibel, yang memungkinkan Anda untuk membuat perubahan pada kecepatan yang berbeda secara mendasar.

Dan sekarang lebih terinci.

Di tepi setiap pusat data adalah router Nokia 7750 SR-12 dengan throughput 400 Gb / s - menyediakan perutean pada perimeter dan di dalam cloud. Pada level yang lebih rendah adalah Juniper 5100 Spine Switches dengan port 40 Gb / s, menggabungkan semua komponen jaringan dari lapisan bawah.

Jaringan virtual mencakup dua segmen: SD-WAN, yang menghubungkan lingkungan cloud ke situs pelanggan, dan SDN DC, jaringan yang ditentukan perangkat lunak di dalam cloud itu sendiri, melalui port, pengalamatan IP, dll. Yang dikonfigurasikan. saat membuat rantai layanan.

Bagian server terdiri dari server manajemen platform cloud CloudBand, server manajemen SDN, SD-WAN (VSD, VSC) dan server manajemen NSG-BR (router virtual yang mengakhiri IPsec melalui terowongan pelanggan VXLAN) atau VXLAN, tergantung pada mana apakah enkripsi IPsec.

Pengalamatan IP putih untuk lalu lintas pelanggan diimplementasikan berdasarkan 2 subnet dengan mask / 22 (1018 alamat di setiap subnet): salah satunya dialihkan ke Internet, yang lain ke RSNet.

Toleransi kesalahan

Semua infrastruktur cloud dicadangkan berdasarkan dua pusat data geografis jarak jauh di Moskow, yang beroperasi dalam mode Aktif-Siaga. Selain itu, rantai layanan apa pun (satu set fungsi untuk klien tertentu) digunakan di masing-masing sebagai cluster. Jika terjadi keadaan darurat, saat beralih dari satu node ke node lain, hanya sekitar 10 paket yang hilang. Karena orang bodoh datang dengan TCP, kerugiannya tidak akan terlihat.

Di masa depan, kami merencanakan ekspansi geografis di luar Ural untuk mengurangi keterlambatan pengiriman data untuk kawasan. Namun, untuk hari ini, bahkan untuk Khabarovsk, penundaan hanya sekitar 200 ms - pelanggan cukup berhasil bermain di Steam dan menonton video dari YouTube (dari ulasan nyata tentang layanan ).

Dalam waktu dekat akan mungkin untuk menghubungkan satu CPE ke dua WAN independen. Salurannya bisa MPLS, Ethernet (tembaga atau optik tergantung pada CPE yang digunakan), modem USB LTE, dll. Misalnya, saluran utama dapat berupa serat optik, dan saluran cadangan dapat nirkabel (karena tidak ada yang kebal dari penggali nasib dan kabel yang rusak). Saat ini, dimungkinkan untuk menggunakan dua WAN, tetapi hanya ketika menggunakan dua CPE di HA cluster.

Rantai Layanan

Pelanggan memilih parameter dasar melalui LC dan memulai pembentukan rantai layanan: antarmuka jaringan secara otomatis dinaikkan, alamat IP diberikan dan gambar VNF dipompa, tergantung pada bandwidth yang dipilih. Misalnya, jika Anda memesan FortiGate Firewall untuk 300 Mbit, Anda akan secara otomatis dialokasikan 4 core, 8 GB RAM, sejumlah ruang disk dan gambar akan secara otomatis digunakan dalam konfigurasi 0 hari.

Kinerja platform kami sekarang dirancang untuk 160 rantai layanan masing-masing 1 Gbit, dan direncanakan untuk meningkatkan hingga 1.000 rantai layanan masing-masing 50 Mbit (karena 1 rantai Gbit akan jauh kurang populer, berdasarkan penilaian pasar kami).

CPE - lebih tipis lebih baik, ya lebih?

Sebenarnya, untuk layanan kami, kami memilih CPE "tipis" berdasarkan Nokia NSG-C dan NSG-E200. Mereka halus hanya karena mereka tidak dapat menjalankan VNF pihak ketiga, tetapi selain itu mereka memiliki semua fungsi yang diperlukan untuk membangun komunikasi antara situs, tunneling (IPsec dan VPN), namun, solusi dari produsen lain dapat digunakan untuk tugas ini. Ada juga Access Control Lists (ACL) untuk penyaringan: beberapa lalu lintas dapat dirilis secara lokal, dan beberapa dapat dikirim untuk pembersihan baik ke pusat data EPSC, di mana fungsi virtual WAF, UTM dan SEG diimplementasikan.

Selain itu, perangkat dapat melakukan Application Aware Routing (AAR), mis. memprioritaskan bandwidth tergantung pada jenis lalu lintas menggunakan mekanisme Deep Packet Inspection (DPI). Pada saat yang sama, jaringan tetap dan seluler atau kombinasinya untuk lalu lintas yang berbeda dapat digunakan sebagai saluran komunikasi.

Aktivasi CPE didasarkan pada prinsip penyediaan sentuhan nol. Artinya, semuanya adalah dasar: kita menghubungkan CPE ke Internet, kita menghubungkan laptop dari antarmuka Ethernet internal, klik tautan aktivasi, lalu nyalakan LAN kita alih-alih laptop dan semuanya berfungsi. Selain itu, di cloud kami, terowongan IPsec melalui VXLAN naik secara default (yaitu, ruang alamat pertama kali diisolasi, lalu terowongan).

Secara umum, opsi dengan CPE yang tipis tampaknya lebih nyaman bagi kami. Dengan pendekatan ini, pelanggan terhindar dari kemungkinan vendor-lock dan dapat menskalakan solusi kapan saja, tanpa berbatasan dengan ketebalan CPE (50 Mbps).

Dalam kasus CPE yang tebal, itu, antara lain, juga mengimplementasikan fungsi virtual yang dipilih oleh klien, dan di pusat data EPCC hanya ada manajemen rantai layanan. Keuntungan dari pendekatan ini adalah semua lalu lintas diproses secara lokal. Pada saat yang sama, biaya perangkat semacam itu jauh lebih tinggi, dan Anda tidak dapat melakukan lebih dari satu layanan khusus - Anda perlu membeli CPE tambahan. Ya, dan Anda bisa melupakan multi-vendor.

Tetapi jika pelanggan memiliki platform yang cukup besar (kantor, cabang) yang melewati banyak lalu lintas melalui dirinya sendiri (lebih dari 200 Mbit / s), dan ia ingin memfilter semuanya secara lokal, maka masuk akal untuk memperhatikan CPE Nokia NSG E300 series (dan lebih tinggi) c Bandwidth 1 hingga 10 Gbps yang mendukung virtualisasi (VNF).

Secara default, SD-WAN membawa semua situs pelanggan ke jaringan mesh penuh, yaitu, menghubungkannya bersama-sama berdasarkan "masing-masing ke setiap" tanpa penyaringan tambahan. Ini mengurangi penundaan dalam perimeter internal. Namun, dimungkinkan untuk membangun topologi yang lebih kompleks (bintang, bintang kompleks, kisi multi-peringkat, dll.).

Operasi

Semua VNF yang ada di cloud saat ini tersedia dalam doktrin MSSP klasik, yaitu, mereka berada di bawah kendali kami. Di masa depan, pelanggan akan memiliki kesempatan untuk mengelola layanan ini secara independen, tetapi penting untuk mengevaluasi kompetensi mereka secara masuk akal.

Beberapa fungsi sederhana sekarang sebagian terotomatisasi. Misalnya, di Secure Mail Gateway, kebijakan dikonfigurasi secara default, di mana pengguna menerima daftar pesan yang berpotensi terkait dengan spam sekali sehari dan dapat memutuskan nasib mereka sendiri.

Beberapa masalah dan kerentanan global yang sedang dipantau oleh JSOC kami akan segera ditutup, termasuk untuk pelanggan EPSC. Dan di sini kemungkinan manajemen kebijakan dan tanda tangan terpusat adalah apa yang kita butuhkan - ini akan melindungi pelanggan dari infeksi seperti Petya, NotPetya, dan lainnya.

Jawaban jujur atas pertanyaan canggung

Bahkan, meskipun kami sangat percaya pada keunggulan model layanan, jelas bahwa bagi banyak konsep sistem Email terlalu luar biasa. Apa yang paling sering ditanyakan kepada kita:

- FortiGate berdiri di pusat data Anda, yaitu, akankah Anda melihat lalu lintas kami?- Tidak, kami tidak melihat lalu lintas. FortiGate menerimanya dalam bentuk terenkripsi, mendekripsi dengan kunci dari pelanggan, memeriksa dan memprosesnya dengan antivirus aliran, mengenkripsi kembali dengan kunci yang sama, dan hanya kemudian mengirimkannya ke jaringan Anda. Kami tidak memiliki opsi untuk memotong-motong dalam proses ini (kecuali untuk terlibat dalam rekayasa balik solusi infobase keras, tapi itu terlalu mahal ).

- Apakah mungkin untuk menyimpan segmentasi jaringan kami saat pindah ke cloud?- Dan di sini ada batasan. Segmentasi jaringan bukan cerita berawan. UTM adalah firewall batas dari jaringan pelanggan di mana segmentasi tidak dapat dilakukan, yaitu, data Anda keluar dalam satu saluran. Dalam arti tertentu, Anda dapat mengelompokkan jaringan di dalam ACL pada CPE dengan menetapkan batasan berbeda untuk situs yang berbeda. Tetapi jika Anda memiliki aplikasi bisnis yang perlu berinteraksi secara berbeda satu sama lain melalui firewall, maka Anda masih perlu menggunakan FW terpisah untuk segmentasi internal.

- Apa yang akan terjadi pada alamat IP kami ketika pindah ke cloud?- Dalam kebanyakan kasus, Anda harus mengubah alamat IP putih Anda menjadi milik kami. Pengecualian dimungkinkan jika Anda memiliki penyedia sistem otonom tidak independen (PI AS), yang dialokasikan untuk Anda, yang dapat diumumkan kembali dari kami.

Terkadang lebih logis untuk memilih opsi yang kompleks - misalnya, membiarkan lalu lintas pengguna melalui UTM, dan melepaskan segmen jaringan lainnya langsung ke Internet.

- Dan jika Anda perlu melindungi situs yang dihosting oleh penyedia eksternal?- CPE tidak diletakkan di sana. Anda dapat menghubungkan WAF dengan mengubah catatan ADNS: mengubah IP situs ke IP dari rantai layanan, dan lalu lintas akan melewati cloud kami tanpa bantuan CPE.

Jika Anda memiliki pertanyaan lain, tulis di komentar, dan kami akan mencoba menjawabnya