Berita utama minggu lalu adalah studi skala besar tentang serangan nyata pada perangkat berbasis iOS, yang diterbitkan oleh pakar Jan Ber dari tim Google Project Zero (

berita ,

posting blog Jan dengan tautan ke tujuh publikasi tambahan). Ini adalah contoh langka dari penelitian yang menjelaskan secara rinci tidak hanya proses peretasan iPhone, tetapi juga hasil dari implan yang diinstal.

Penelitian itu tidak mengungkap target para penyerang, dan ada beberapa keanehan. Mengeksploitasi perangkat iOS yang terinfeksi tanpa tindakan pengguna tambahan, cukup untuk mengunjungi situs web yang diretas. Pada saat yang sama, semua pengunjung situs terinfeksi, yang, dalam konteks harga eksploitasi yang berfungsi untuk perangkat Apple, adalah, dengan kata lain, pandangan pendek. Terlepas dari kenyataan bahwa “ribuan pengguna setiap minggu” mengunjungi situs yang terinfeksi, kampanye khusus ini berlangsung setidaknya dua tahun, mengubah metode serangan ketika versi baru iOS tersedia.

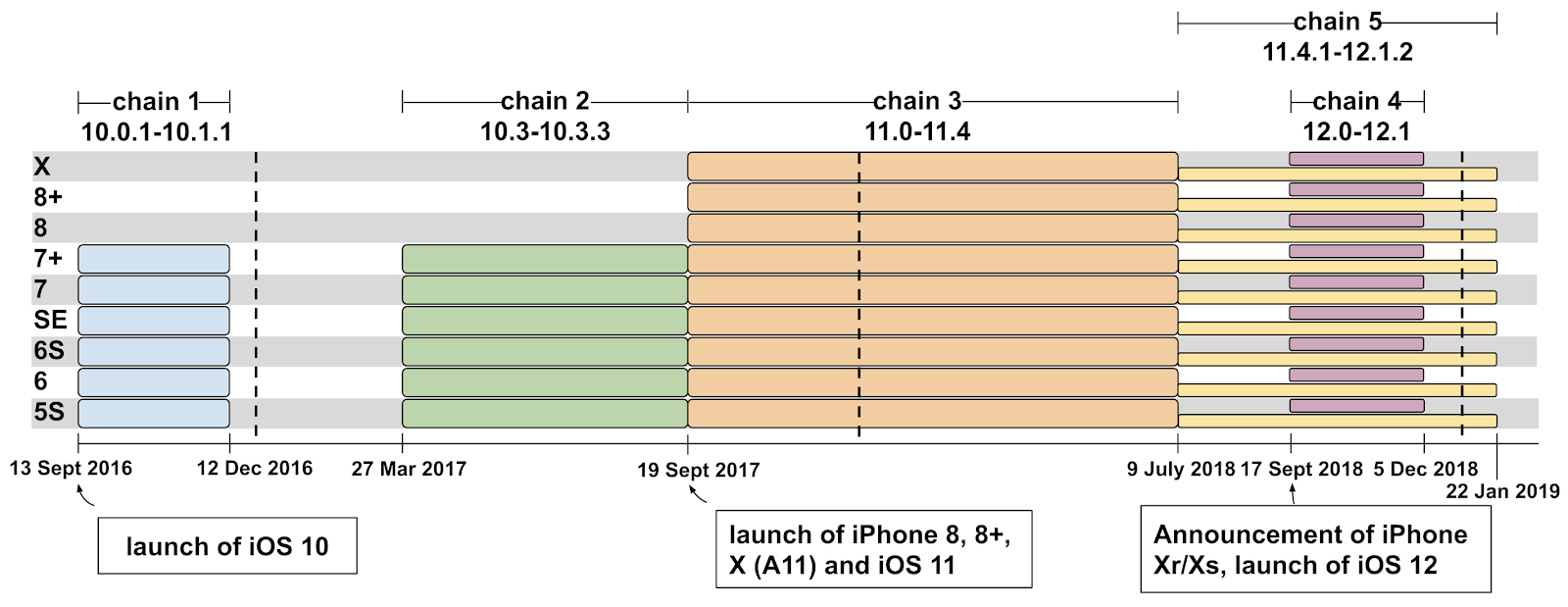

Serangan dimulai pada tahun 2016, mereka menjadi sasaran semua model iPhone dari 5s hingga yang paling modern, menjalankan versi iOS 10-12. Sebuah penelitian terhadap situs web yang terinfeksi mengungkapkan 14 kerentanan yang digunakan dalam lima kombinasi berbeda untuk meretas iOS. Setiap metode memberikan kontrol penuh atas telepon korban. Ketika pembaruan iOS dirilis, metode serangan berubah, kemungkinan besar sebagai respons terhadap penutupan kerentanan dalam versi baru iOS, tetapi, mungkin, untuk beberapa alasan lain. Untuk iOS 12 hari ini saat ini, dua skenario serangan digunakan. Pada saat penemuan, hanya satu dari mereka yang menggunakan kerentanan yang tidak tercakup dalam versi terbaru iOS: patch darurat untuk mereka dirilis

pada bulan Februari tahun ini.

Blog Google Project Zero merinci semua lima metode serangan dan menganalisis kerentanan yang digunakan dalam berbagai komponen iOS. Secara terpisah, peneliti Samuel Gross menjelaskan

kerentanan di browser , lebih tepatnya, di mesin WebKit. Ada pengamatan yang menarik: para peneliti menyarankan (tetapi tidak bisa mengatakan dengan pasti) bahwa para penyerang dengan cermat memperhatikan tambalan mesin WebKit itu sendiri dan menggunakan eksploitasi terhadap iOS, sampai pembaruan berikutnya dirilis untuk smartphone Apple.

Dalam beberapa kasus, bersama dengan patch kerentanan, para peneliti menerbitkan Bukti Konsep. Gambar di atas menunjukkan apa yang digunakan oleh penyelenggara serangan PoC publik dengan perubahan minimal.

Kerentanan ini

ditutup di WebKit pada 11 Maret 2017, dan rilis iOS 10.3.2 dengan tambalan ini hanya terjadi pada 15 Mei. Secara total, artikel ini menjelaskan tujuh kerentanan di WebKit, dan dalam setiap kasus, para penyerang memiliki cacat sekitar dua bulan sebelum rilis patch. Kerentanan dalam browser itu sendiri tidak memberikan kontrol penuh atas perangkat seluler, tetapi berkat mereka, menjadi mungkin untuk mengeksploitasi kerentanan di komponen lain dari OS dan mendapatkan kontrol penuh.

Terakhir,

artikel terpisah menjelaskan fungsionalitas malware yang dipasang oleh penyerang setelah meretas iOS. Cukup sering, para peneliti terbatas pada daftar kemungkinan yang sederhana, di sini semuanya jelas ditunjukkan dengan tangkapan layar. Yaitu: pencurian korespondensi dari Telegram, Whatsapp, Hangouts dan iMessage, intersepsi korespondensi tidak terenkripsi dalam aplikasi GMail, pencurian kontak, foto dan transfer geolokasi korban setiap menit. Implan juga mengunggah kata sandi dan token WiFi ke server penyerang untuk mengakses layanan, seperti akun Google. Program jahat tidak dapat bertahan dari reboot, tetapi, pertama, ponsel pintar tidak melakukan reboot terlalu sering, dan kedua, bahkan operasi jangka pendek dari program jahat memberi penyerang banyak informasi untuk kompromi lebih lanjut pada akun email dan hal-hal lain.

Itu terlihat menakutkan. Pengguna tidak dapat menentukan keberadaan malware dengan cara apa pun, karena ia sendiri tidak memiliki akses, misalnya, ke daftar proses yang sedang berjalan. Dimungkinkan untuk mengidentifikasi perangkat yang terinfeksi berdasarkan karakteristik setiap menit panggilan ke server perintah. Selain itu, semua data yang dicuri dikirimkan tanpa enkripsi, melalui http, dan secara teoritis tersedia tidak hanya untuk penyelenggara serangan, tetapi umumnya untuk siapa saja. Bagaimana penyerang berhasil bekerja tanpa terdeteksi untuk waktu yang lama, sementara tidak benar-benar bersembunyi dan mengeksploitasi kerentanan zero-day? Publikasi Google Project Zero tidak menjawab pertanyaan ini. Artikel itu hanya mengatakan bahwa kampanye seperti itu tidak mungkin menjadi satu-satunya.

Dalam studi ini, masa kerja eksploitasi yang bekerja selama eksploitasi yang sedang-sedang-sedang-sedang saja menarik. Dilihat oleh timeline yang ditunjukkan oleh para peneliti, dibutuhkan tiga hingga sembilan bulan, meskipun tidak semua metode yang ditampilkan bekerja pada telepon yang diperbarui ke versi terbaru.

Sebelumnya, para ahli Kaspersky Lab berbicara tentang serangan besar-besaran terhadap pengguna Android (

berita ,

penelitian ). Aplikasi CamScanner yang populer, yang mengenali teks dokumen yang difoto, pada titik tertentu dikompromikan: modul iklan ditambahkan ke kode program di Google Play, yang mengakses server penyerang dan mengunduh kode berbahaya dari sana. Dalam hal ini, Necro.n Trojan menghasilkan uang dari para korban dengan segala cara, mulai dari menampilkan iklan di atas aplikasi lain hingga mengirim SMS ke nomor berbayar. Saat ini, aplikasi telah dihapus dari Google store, dan dilihat dari ulasan pengguna, versi jahatnya menyebar sekitar sebulan - begitu banyak serangan besar pada ponsel pintar tanpa disadari. Menurut toko itu sendiri, aplikasi tersebut telah diunduh lebih dari 100 juta kali.

Penafian: Pendapat yang diungkapkan dalam intisari ini mungkin tidak sesuai dengan posisi resmi Kaspersky Lab. Para editor yang terhormat umumnya merekomendasikan untuk memperlakukan setiap pendapat dengan skeptis yang sehat.