Kami telah memeriksa VLAN dalam video pelajaran Hari 11, 12 dan 13 dan hari ini kami akan terus mempelajarinya sesuai dengan topik ICND2. Saya merekam video sebelumnya, yang menandai akhir persiapan ujian ICND1, beberapa bulan yang lalu, dan selama ini hingga hari ini sangat sibuk. Saya pikir banyak dari Anda telah berhasil lulus ujian ini, mereka yang menunda ujian dapat menunggu sampai bagian kedua dari kursus selesai dan mencoba untuk lulus ujian komprehensif CCNA 200-125.

Video tutorial hari ini "Hari 34", kami memulai topik kursus ICND2. Banyak yang bertanya kepada saya mengapa kami tidak mempertimbangkan OSPF dan EIGRP. Faktanya adalah bahwa protokol-protokol ini tidak termasuk dalam materi pelajaran kursus ICND1 dan sedang dipelajari dalam persiapan untuk lulus ICND2. Mulai hari ini, kita akan mulai membahas topik-topik dari bagian kedua dari kursus dan, tentu saja, kita akan mempelajari tusuk OSPF dan EIGRP. Sebelum memulai topik hari ini, saya ingin berbicara tentang penataan tutorial video kami. Dalam menyajikan topik ICND1, saya tidak mematuhi pola yang diterima, tetapi hanya menjelaskan materi secara logis, karena saya pikir metode ini lebih mudah dipahami. Sekarang, sambil mempelajari ICND2, atas permintaan siswa, saya akan mulai menyerahkan materi pelatihan sesuai dengan kurikulum dan program kursus Cisco.

Jika Anda mengunjungi situs web perusahaan, Anda akan melihat paket ini dan fakta bahwa keseluruhan program dibagi menjadi 5 bagian utama:

- Teknologi untuk beralih jaringan lokal (26% dari materi pelatihan);

- Teknologi routing (29%);

- Teknologi jaringan global (16%);

- Layanan infrastruktur (14%);

- Pemeliharaan infrastruktur (15%).

Saya akan mulai dengan bagian pertama. Jika Anda mengklik menu drop-down di sebelah kanan, Anda dapat melihat topik terperinci dari bagian ini. Video tutorial hari ini akan membahas topik bagian 1.1: “Mengkonfigurasi, memeriksa dan mengatasi masalah VLAN (rentang reguler / luas) yang mencakup beberapa sakelar” dan subbagian 1.1a “Port akses (pesan data dan pesan suara)” dan 1.1.b “VLAN Default” .

Selanjutnya, saya akan mencoba untuk mematuhi prinsip presentasi yang sama, yaitu, setiap pelajaran video akan dikhususkan untuk satu bagian dengan subbagian, dan jika tidak ada cukup bahan, saya akan menggabungkan topik beberapa bagian dalam satu pelajaran, misalnya, 1.2 dan 1.3. Jika akan ada banyak materi bagian, saya akan membaginya menjadi dua video. Bagaimanapun, kami akan mengikuti program kursus, dan Anda dapat dengan mudah membandingkan kepatuhan catatan Anda dengan kurikulum Cisco saat ini.

Anda melihat desktop baru saya di layar, itu adalah Windows 10. Jika Anda ingin meningkatkan desktop Anda menggunakan berbagai widget, Anda dapat menonton video saya yang disebut "Pimp Your Desktop", di mana saya memberi tahu Anda bagaimana menyesuaikan desktop komputer Anda sesuai dengan kebutuhan Anda. kebutuhan. Saya memposting video semacam ini di saluran lain, ExplainWorld, sehingga Anda dapat menggunakan tautan di sudut kanan atas dan melihat isinya.

Sebelum memulai pelajaran, saya akan meminta Anda untuk tidak lupa membagikan video saya dan menyukainya. Saya juga ingin mengingatkan kontak kami di jejaring sosial dan tautan ke halaman pribadi saya. Anda dapat menulis kepada saya melalui email, dan seperti yang telah saya katakan, prioritas dalam menerima tanggapan pribadi saya akan diberikan kepada orang-orang yang memberikan sumbangan di situs web kami.

Jika Anda tidak memberikan sumbangan, tidak apa-apa, Anda dapat meninggalkan komentar Anda di bawah tutorial video di saluran YouTube, dan saya akan meresponsnya jika memungkinkan.

Jadi, hari ini, sesuai dengan jadwal Cisco, kami akan mempertimbangkan 3 pertanyaan: bandingkan VLAN Default, atau VLAN default, dengan VLAN Asli, atau VLAN "asli", cari tahu bagaimana VLAN Normal (rentang VLAN normal) berbeda dari rentang yang diperluas dari VLAN yang diperluas dan Pertimbangkan perbedaan antara VLAN Data (VLAN Suara) dan VLAN Suara (VLAN Suara). Seperti yang saya katakan, kami telah mempelajari masalah ini pada seri sebelumnya, tetapi agak dangkal, sehingga banyak siswa masih mengalami kesulitan menentukan perbedaan antara tipe VLAN. Hari ini saya akan menjelaskannya supaya semua orang mengerti.

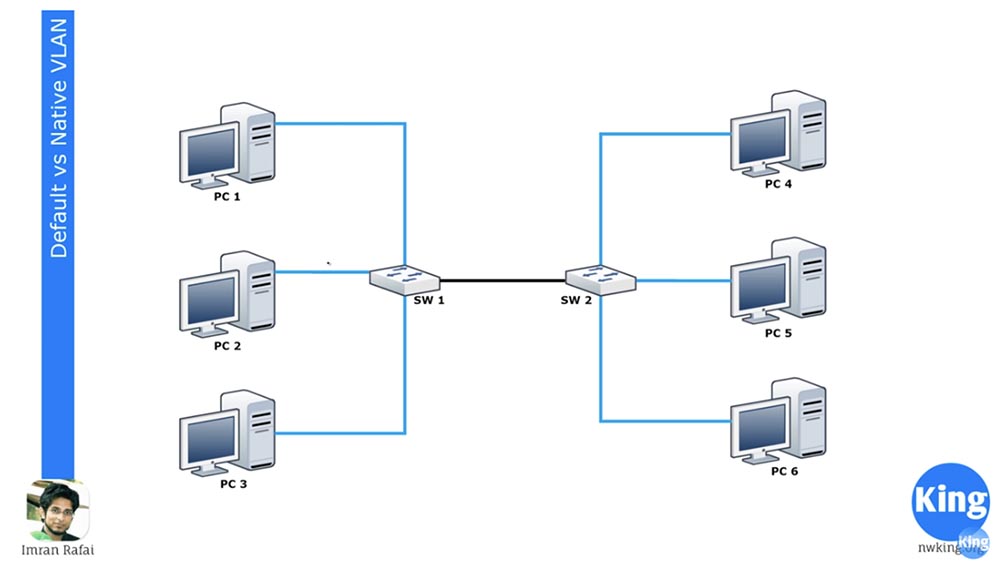

Pertimbangkan perbedaan antara VLAN Default dan VLAN Asli. Jika Anda mengambil sakelar Cisco baru dengan pengaturan pabrik, ia akan memiliki 5 VLAN - VLAN1, VLAN1002, VLAN1003, VLAN1004 dan VLAN1005.

VLAN1 adalah VLAN default untuk semua perangkat Cisco, dan VLAN 1002-1005 dicadangkan untuk Token Ring dan FDDI. VLAN1 tidak dapat dihapus atau diganti namanya, antarmuka tidak dapat ditambahkan ke dalamnya, dan semua port switch secara default menjadi milik jaringan ini sampai mereka dikonfigurasi secara berbeda. Secara default, semua sakelar dapat berkomunikasi satu sama lain karena semuanya adalah bagian dari VLAN1. Inilah yang dimaksud dengan "VLAN Default," atau VLAN Default.

Jika Anda masuk ke pengaturan switch SW1 dan menetapkan dua antarmuka ke jaringan VLAN20, mereka akan menjadi bagian dari jaringan VLAN20. Sebelum memulai pelajaran hari ini, saya sangat menyarankan Anda untuk meninjau seri 11,12 dan 13 hari yang disebutkan di atas, karena saya tidak akan mengulangi apa itu VLAN dan bagaimana cara kerjanya.

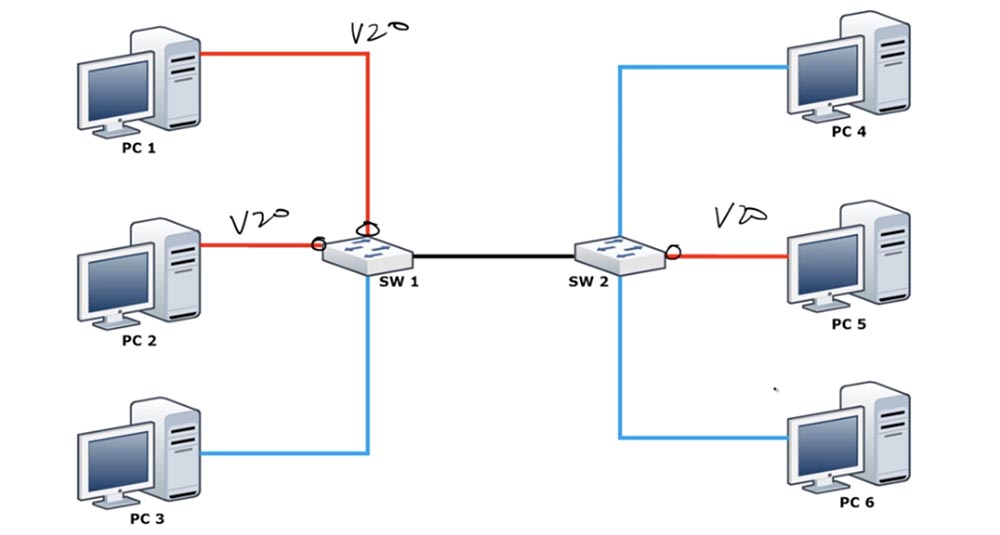

Saya hanya mengingatkan Anda bahwa Anda tidak dapat secara otomatis menetapkan antarmuka ke jaringan VLAN20 hingga Anda membuatnya, jadi pertama-tama Anda harus masuk ke mode konfigurasi global sakelar dan membuat VLAN20. Anda dapat melihat konsol pengaturan CLI dan memahami apa yang saya maksud. Setelah Anda menetapkan 2 port ini untuk bekerja dengan VLAN20, PC1 dan PC2 akan dapat saling berkomunikasi karena keduanya akan menjadi bagian dari jaringan VLAN20 yang sama. Tetapi PC3 masih akan menjadi bagian dari VLAN1 dan karenanya tidak akan dapat terhubung ke komputer di VLAN20.

Kami memiliki saklar SW2 kedua, salah satu antarmuka yang ditugaskan untuk bekerja dengan VLAN20, dan PC5 terhubung ke port ini. Dengan skema koneksi ini, PC5 tidak dapat berkomunikasi dengan PC4 dan PC6, tetapi pada saat yang sama, kedua komputer ini dapat berkomunikasi satu sama lain karena mereka milik jaringan VLAN1 yang sama.

Kedua sakelar dihubungkan oleh trunk melalui port yang dikonfigurasi dengan tepat. Saya tidak akan mengulangi lagi, saya hanya akan mengatakan bahwa semua port switch dikonfigurasi secara default untuk mode trunking DTP. Jika Anda menghubungkan komputer ke beberapa port, port ini akan menggunakan mode akses. Jika Anda ingin mengalihkan port ke PC3 yang terhubung ke mode ini, Anda harus memasukkan perintah akses mode switchport.

Jadi, jika Anda menghubungkan dua sakelar satu sama lain, mereka membentuk batang. Dua port SW1 atas hanya akan melewati traffic pada VLAN20, port yang lebih rendah hanya pada traffic VLAN1, tetapi koneksi trunk akan melewati semua traffic yang melewati switch. Dengan demikian, baik VLAN1 dan VLAN20 akan menerima lalu lintas ke SW2.

Seperti yang Anda ingat, VLAN memiliki makna lokal. Oleh karena itu, SW2 tahu bahwa lalu lintas yang tiba di port VLAN1 dari PC4 hanya dapat dikirim ke PC6 melalui port yang juga milik VLAN1. Namun, ketika satu sakelar mengirimkan lalu lintas ke sakelar lain di bagasi, sakelar itu harus menggunakan mekanisme untuk menjelaskan kepada sakelar kedua jenis lalu lintas apa itu. Sebagai mekanisme seperti itu, NLAN VLAN digunakan, yang terhubung ke port trunk dan melewati traffic yang ditandai melalui dirinya sendiri.

\

Seperti yang saya katakan, switch hanya memiliki satu jaringan yang tidak dapat berubah - ini adalah VLAN1 jaringan default. Tetapi secara default, NLAN VLAN adalah VLAN1. Apa itu VLAN Asli? Ini adalah jaringan yang meneruskan lalu lintas tanpa tanda ke VLAN1, tetapi segera setelah lalu lintas dari jaringan lain, dalam kasus kami VLAN20, tiba di port trunk, ia harus ditandai. Setiap frame memiliki alamat tujuan DA, alamat sumber SA, dan tag VLAN yang berisi ID VLAN. Dalam kasus kami, pengidentifikasi ini menunjukkan bahwa lalu lintas ini milik VLAN20, oleh karena itu hanya dapat dikirim melalui port VLAN20 dan diperuntukkan untuk PC5. Kita dapat mengatakan bahwa NLAN VLAN memutuskan apakah lalu lintas harus ditandai atau tidak.

Ingatlah bahwa VLAN1 adalah VLAN Asli bawaan karena secara default semua port menggunakan VLAN1 sebagai VLAN Asli untuk mengirimkan lalu lintas yang tidak ditandai. Namun, dalam hal ini, VLAN Default hanya VLAN1, satu-satunya jaringan yang tidak dapat diubah. Jika sakelar menerima bingkai yang tidak ditandai pada port trunk, sakelar itu secara otomatis menganggapnya sebagai NLAN VLAN.

Sederhananya, dalam switch Cisco, Anda dapat menggunakan VLAN apa pun sebagai VLAN Asli, misalnya, VLAN20, dan hanya VLAN1 sebagai VLAN Default.

Dalam hal ini, kami mungkin memiliki masalah. Jika kita mengubah sakelar NLAN VLAN pertama ke VLAN20 untuk port trunk, port akan berpikir: “karena NLAN VLAN asli, lalu lintasnya tidak perlu ditandai” dan mengirimkan lalu lintas jaringan VLAN20 yang tidak ditandai ke sakelar kedua di bagasi. Sakelar SW2, setelah menerima lalu lintas ini, akan mengatakan: "luar biasa, lalu lintas ini tidak memiliki tag. Menurut pengaturan saya, VLAN1 asli saya adalah VLAN1, jadi saya harus mengirim lalu lintas tanpa tanda ini melalui VLAN1. " Dengan demikian, SW2 akan meneruskan lalu lintas yang diterima hanya ke PC4 dan PC-6, meskipun dirancang oleh PC5. Ini akan menciptakan masalah keamanan besar karena mencampur lalu lintas VLAN. Inilah sebabnya mengapa Anda selalu perlu mengkonfigurasi NLAN VLAN yang sama di kedua port trunk, yaitu, jika NLAN VLAN untuk port trunk SW1 adalah VLAN20, maka VLAN20 yang sama harus ditetapkan sebagai NLAN VLAN pada port trunk SW2.

Ini adalah perbedaan antara VLAN Asli dan VLAN Default, dan Anda harus ingat bahwa semua VLAN Asli di bagasi harus cocok (catatan penerjemah: lebih baik menggunakan jaringan selain VLAN1 sebagai VLAN Asli).

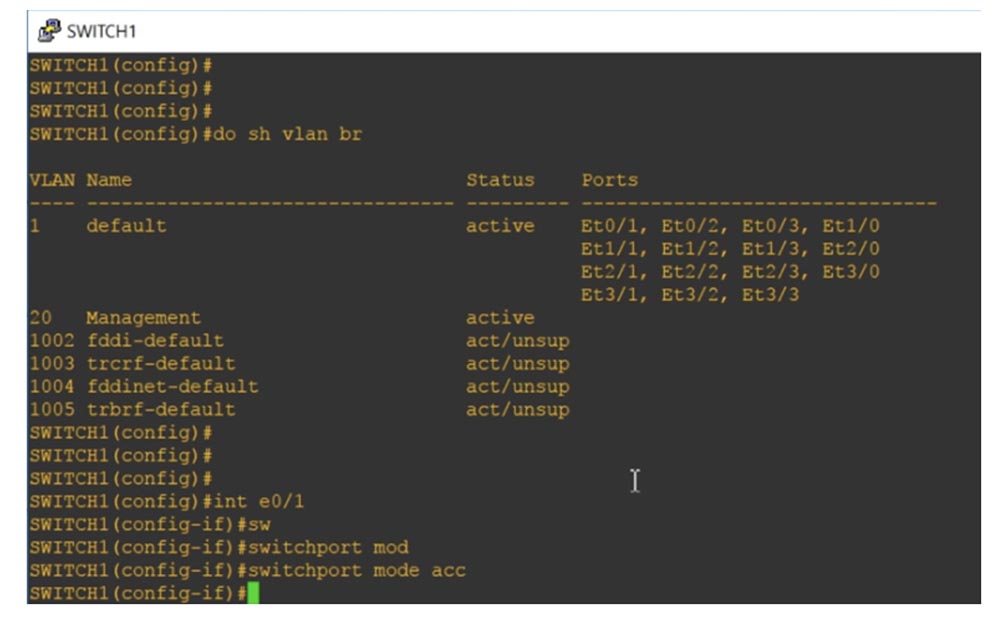

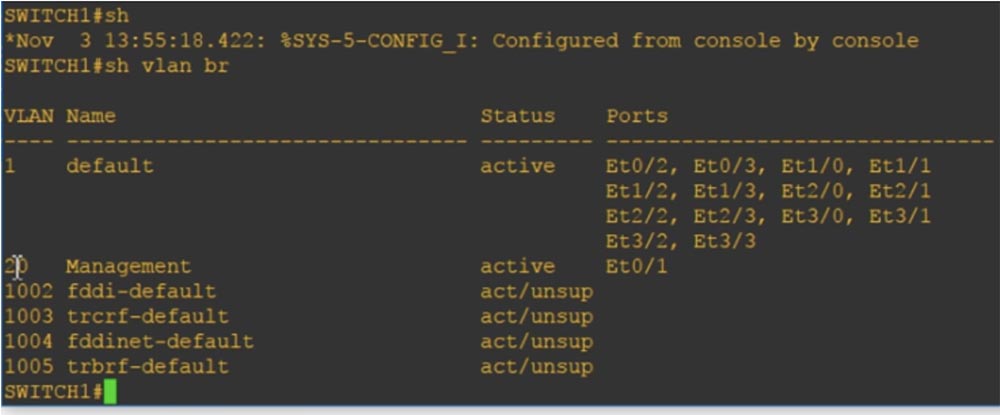

Mari kita melihatnya dari sudut pandang sakelar. Anda dapat masuk ke sakelar dan mengetik perintah show vlan brief, setelah itu Anda akan melihat bahwa semua port sakelar terhubung ke Default VLAN1.

Di bawah ini diperlihatkan 4 VLAN lagi: 1002,1003,1004 dan 1005. Ini juga VLAN Default, Anda dapat melihatnya dari peruntukannya. Mereka adalah jaringan default karena disediakan untuk jaringan tertentu - Token Ring dan FDDI. Seperti yang Anda lihat, mereka dalam keadaan aktif, tetapi tidak didukung, karena jaringan standar yang disebutkan tidak terhubung ke sakelar.

Penunjukan standar untuk VLAN 1 tidak dapat diubah karena itu adalah jaringan default. Karena secara default semua port switch milik jaringan ini, semua switch dapat berkomunikasi satu sama lain secara default, yaitu, tanpa perlu pengaturan port tambahan. Jika Anda ingin menghubungkan sakelar ke jaringan lain, Anda memasuki mode pengaturan global dan membuat jaringan ini, misalnya, VLAN20. Menekan "Enter", Anda akan pergi ke pengaturan jaringan yang dibuat dan Anda dapat memberi nama, misalnya, Manajemen, dan kemudian keluar dari pengaturan.

Jika Anda menggunakan perintah show vlan brief sekarang, Anda akan melihat bahwa kami memiliki jaringan VLAN20 baru yang tidak sesuai dengan port switch mana pun. Untuk menetapkan port tertentu ke jaringan ini, Anda harus memilih antarmuka, misalnya, int e0 / 1, masuk ke pengaturan port ini dan masukkan akses mode switchport dan akses switchport vlan20 perintah.

Jika Anda meminta sistem untuk menunjukkan status VLAN, kita akan melihat bahwa sekarang port Ethernet 0/1 diperuntukkan bagi jaringan Manajemen, yaitu, ia dipindahkan secara otomatis di sini dari area port yang ditetapkan secara default untuk VLAN1.

Ingatlah bahwa setiap port akses hanya dapat memiliki satu VLAN Data, sehingga tidak dapat melayani dua VLAN secara bersamaan.

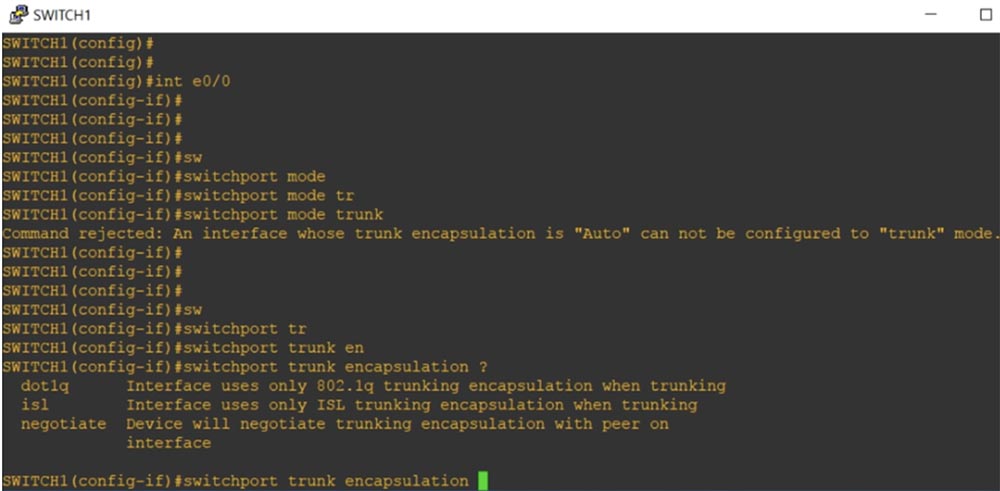

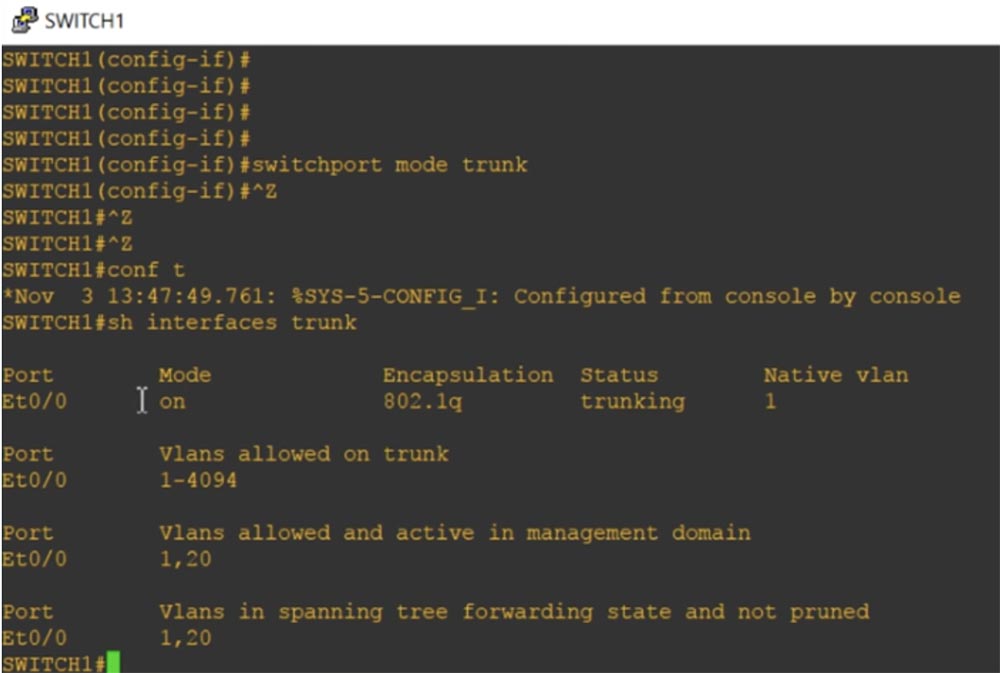

Sekarang lihat NLAN VLAN. Saya menggunakan perintah show int trunk dan melihat bahwa port Ethernet0 / 0 didedikasikan untuk trunk.

Saya tidak perlu melakukan ini dengan sengaja, karena protokol DTP secara otomatis menetapkan antarmuka ini untuk trunking. Port dalam mode yang diinginkan, enkapsulasi n-isl, kondisi port trunking, jaringan Native VLAN1.

Berikut ini adalah rentang angka VLAN 1-4094 yang valid untuk trunking dan menunjukkan bahwa VLAN1 dan VLAN20 berfungsi untuk kami. Sekarang saya akan masuk ke mode konfigurasi global dan ketik perintah int e0 / 0, berkat yang saya akan pergi ke pengaturan antarmuka ini. Saya mencoba memprogram port ini secara manual untuk bekerja dalam mode trunk dengan perintah trunk mode switchport, namun, sistem tidak menerima perintah, menjawab bahwa: “sebuah antarmuka dengan mode enkapsulasi trunk otomatis tidak dapat dialihkan ke mode trunk.

Oleh karena itu, saya harus terlebih dahulu mengkonfigurasi tipe enkapsulasi trunk, yang saya gunakan perintah enkapsulasi trunk switchport. Sistem mengeluarkan petunjuk dengan kemungkinan parameter untuk perintah ini:

dot1q - selama trunking, port menggunakan enkapsulasi trunk 802.1q;

isl - selama trunking, port menggunakan enkapsulasi trunking hanya dari protokol Cisco ISL yang eksklusif;

negosiasi - perangkat mengenkapsulasi bagasi dengan perangkat apa pun yang terhubung ke port ini.

Di setiap ujung bagasi, jenis enkapsulasi yang sama harus dipilih. Secara default, sakelar out-of-box hanya mendukung trunking dot1q, karena hampir semua perangkat jaringan mendukung standar ini. Saya akan memprogram antarmuka kami untuk merangkum trunking sesuai dengan standar ini dengan perintah dot1q enkapsulasi trunk switchport, dan kemudian menggunakan perintah trunk mode switchport yang sebelumnya ditolak. Sekarang port kami diprogram ke mode trunk.

Jika trunk dibentuk oleh dua switch Cisco, protokol ISL eksklusif akan digunakan secara default. Jika satu sakelar mendukung dot1q dan ISL, dan yang kedua hanya dot1q, trunk akan secara otomatis dimasukkan ke dalam mode enkapsulasi dot1q. Jika kita melihat lagi pada parameter trunking, kita akan melihat bahwa sekarang mode enkapsulasi dari trunking antarmuka Et0 / 0 telah berubah dari n-isl ke 802.1q.

Jika kita memasukkan perintah show int e0 / 0 switchport, kita akan melihat semua parameter status untuk port ini.

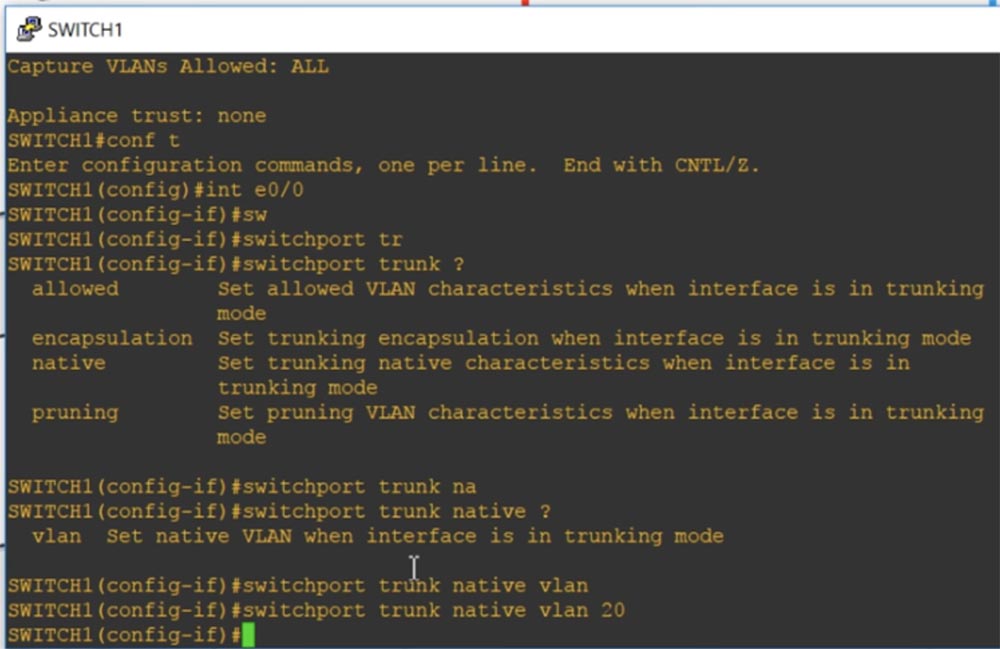

Anda dapat melihat bahwa secara default, VLAN1 adalah NLAN VLAN untuk trunking asli, dan mode penandaan lalu lintas VLAN asli dimungkinkan. Selanjutnya, saya menggunakan perintah int e0 / 0, masuk ke pengaturan antarmuka ini dan ketik switchport trunk, setelah itu sistem memberikan petunjuk tentang kemungkinan parameter untuk perintah ini.

Diizinkan artinya jika port berada dalam mode trunk, maka karakteristik VLAN yang diizinkan akan ditetapkan. Enkapsulasi mengaktifkan enkapsulasi trunk jika port dalam mode trunk. Saya menggunakan parameter asli, yang berarti bahwa dalam mode trunk karakteristik asli akan ditetapkan untuk port, dan saya memasukkan perintah switchport trunk asli VLAN20. Dengan demikian, dalam mode trunk VLAN20 akan menjadi NLAN VLAN untuk port switch SW1 pertama ini.

Kami memiliki sakelar lain, SW2, untuk port trunk yang VLAN1 digunakan sebagai NLAN VLAN. Sekarang Anda melihat bahwa protokol CDP menampilkan pesan bahwa ketidakcocokan Native VLAN terdeteksi di kedua ujung bagasi: port trunk switch Ethernet0 / 0 pertama menggunakan Native VLAN20, dan port trunk yang kedua menggunakan Native VLAN1. Ini menggambarkan perbedaan antara NLAN VLAN dan VLAN Default.

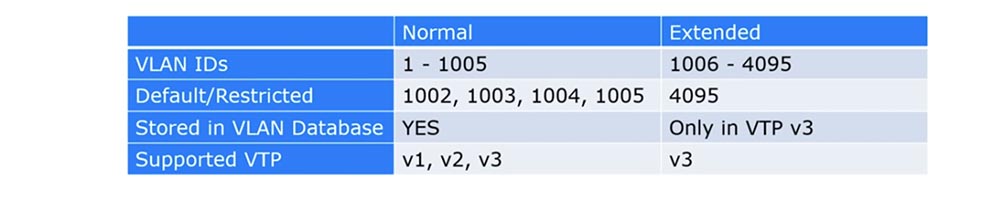

Mari kita mulai dengan berbagai VLAN dasar dan diperluas.

Untuk waktu yang lama, Cisco hanya mendukung kisaran nomor VLAN dari 1 hingga 1005, sedangkan kisaran dari 1002 hingga 1005 dicadangkan secara default untuk Token Ring dan FDDI VLAN. Jaringan ini disebut VLAN biasa. Jika Anda ingat, ID VLAN adalah tag 12-bit yang memungkinkan Anda untuk mengatur nomor ke 4096, tetapi untuk alasan kompatibilitas, Cisco hanya menggunakan angka hingga 1005.

Rentang VLAN yang diperluas mencakup angka 1006 hingga 4095. Ini hanya dapat digunakan pada perangkat yang lebih lama jika mereka mendukung VTP v3. Jika Anda menggunakan VTP v3 dan rentang VLAN yang diperluas, Anda harus menonaktifkan dukungan VTP v1 dan v2, karena versi pertama dan kedua tidak dapat bekerja dengan VLAN jika mereka memiliki angka lebih besar dari 1005.

Jadi jika Anda menggunakan Extended VLAN untuk switch lama, VTP harus dalam kondisi "layak" dan Anda harus mengonfigurasinya secara manual untuk VLAN, jika tidak, basis data VLAN tidak akan diperbarui. Jika Anda ingin menggunakan VLAN yang Diperpanjang dengan VTP, Anda memerlukan VTP versi ketiga.

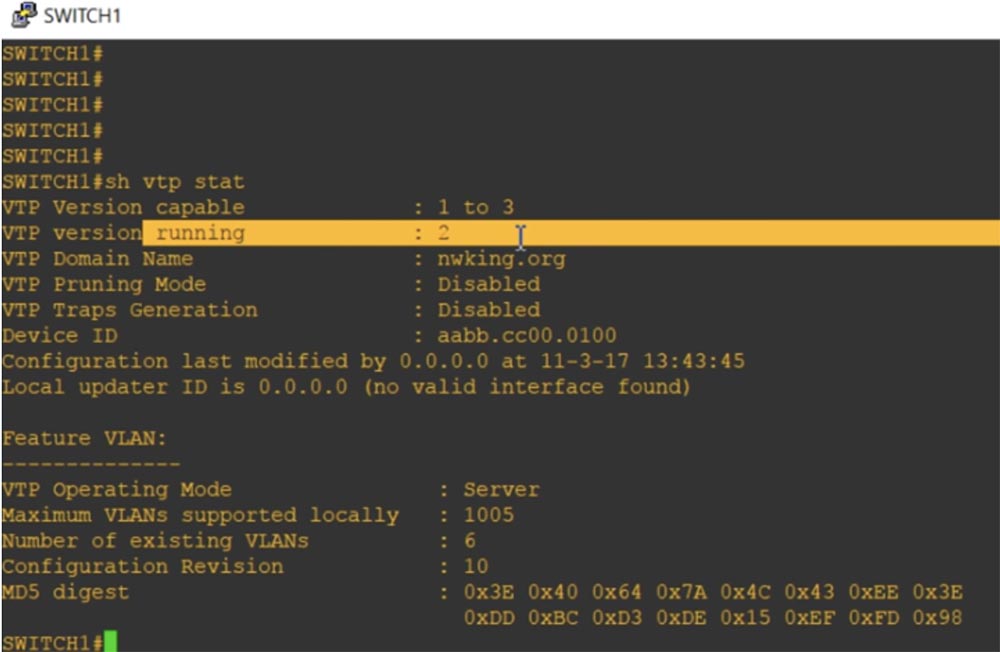

Mari kita lihat status VTP menggunakan perintah show vtp status. Anda melihat bahwa saklar berfungsi dalam mode VTP v2, sementara dimungkinkan untuk mendukung versi 1 dan 3. Saya menetapkannya nama domain nwking.org.

Mode manajemen server VTP penting di sini. Anda dapat melihat bahwa jumlah maksimum VLAN yang didukung adalah 1005. Dengan demikian, Anda dapat memahami bahwa saklar ini secara default hanya mendukung kisaran VLAN normal.

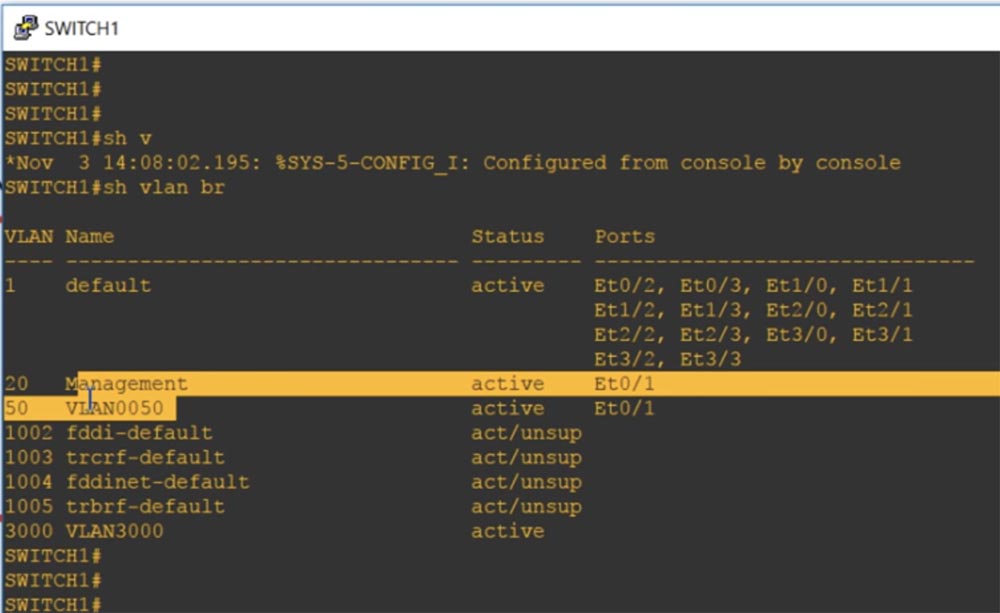

Sekarang saya ketik perintah show vlan brief dan Anda akan melihat Manajemen VLAN20, yang disebutkan di sini karena itu adalah bagian dari database VLAN.

Jika saya meminta Anda sekarang untuk menampilkan konfigurasi perangkat saat ini dengan perintah show run, kami tidak akan melihat penyebutan VLAN, karena mereka hanya terkandung dalam basis data VLAN.

Selanjutnya, saya menggunakan perintah mode vtp untuk mengkonfigurasi mode operasi VTP. Switch model lama hanya memiliki tiga parameter untuk perintah ini: klien, yang menempatkan switch dalam mode klien, server, yang mengaktifkan mode server, dan transparan, yang mengalihkan switch ke mode "transparan". Karena mustahil untuk sepenuhnya menonaktifkan VTP pada sakelar lama, dalam mode ini sakelar, yang tersisa di domain VTP, berhenti menerima pembaruan basis data VLAN yang tiba di porta melalui VTP.

Di sakelar baru, parameter tidak aktif muncul, yang memungkinkan Anda untuk sepenuhnya menonaktifkan mode VTP. Mari kita menempatkan perangkat ke mode transparan dengan perintah mode vtp transparan dan melihat lagi pada konfigurasi saat ini. Seperti yang Anda lihat, sekarang entri tentang VLAN20 telah ditambahkan. Jadi, jika kita menambahkan beberapa jenis VLAN yang jumlahnya berada dalam kisaran VLAN biasa dengan angka dari 1 hingga 1005, dan VTP dalam mode transparan atau mati, maka sesuai dengan kebijakan VLAN internal, jaringan ini akan ditambahkan ke konfigurasi saat ini dan ke dalam database jaringan area lokal virtual.

VLAN 3000, , . VLAN, vtp version 3. , VLAN20 VLAN3000 .

transparent vtp mode server, , , VLAN . , VLAN VLAN VTP. VTP v3, show vtp status , VLAN 4096.

, VTP v1 VTP v2 VLAN 1 1005, VTP v3 VLAN 1 4096. VTP transparent VTP off, VLAN . VLAN, VTP v3. VLAN.

VLAN VLAN . , , VLAN.

IP-. IP- Cisco , , - — . , , , VLAN. 11 12 , , , «» VLAN, , . VLAN .

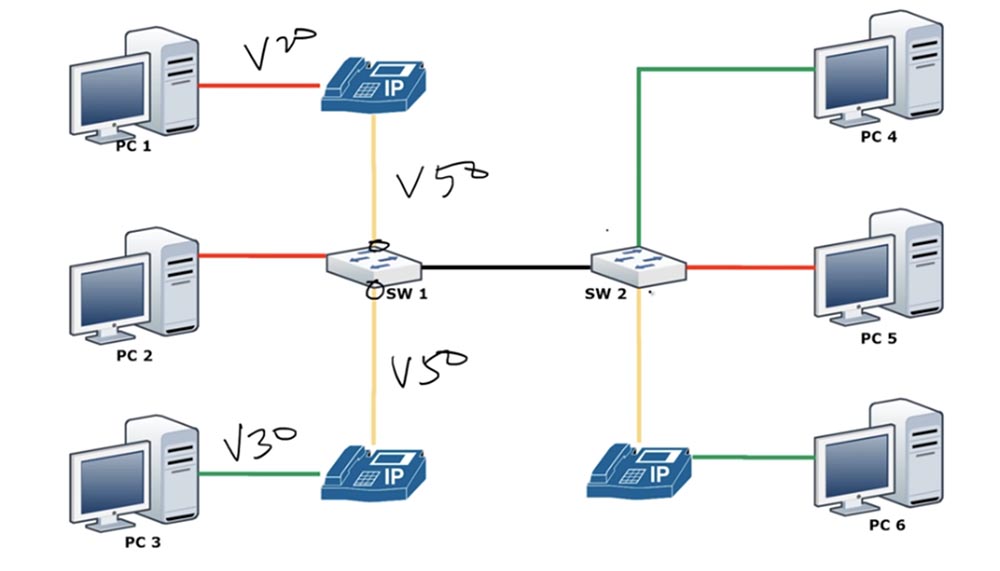

VLAN. , PC1 PC2 VLAN20, PC3 – VLAN30, IP- VLAN50.

SW1 2 VLAN – .

, access VLAN VLAN, VLAN . switchport access vlan 10, switchport access vlan 20 switchport access vlan 50. : switchport access vlan 10 switchport voice vlan 50. , IP- , VLAN50 switchport access VLAN20 SW1. , .

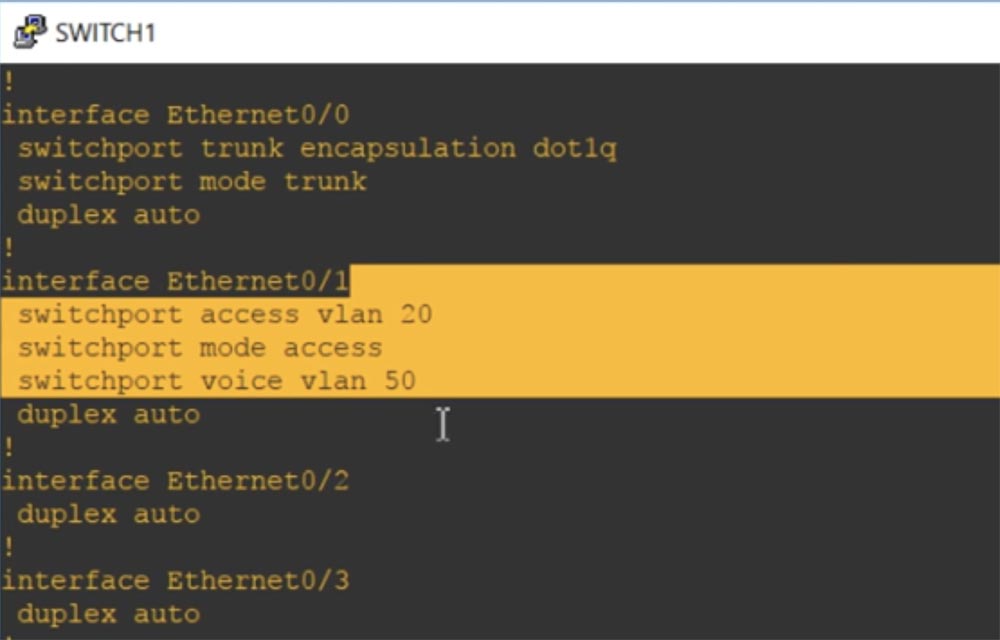

VLAN50, Ethernet 0/1 switchport mode access. switchport access vlan 10 switchport voice vlan 50.

VLAN , Ethernet 0/0 switchport trunk native vlan 1. VLAN, , Ethernet 0/1 – VLAN 50 VLAN20.

, , VLAN, , Voice VLAN. , show int trunk, , - VLAN, VLAN1.

, , , : , access –.

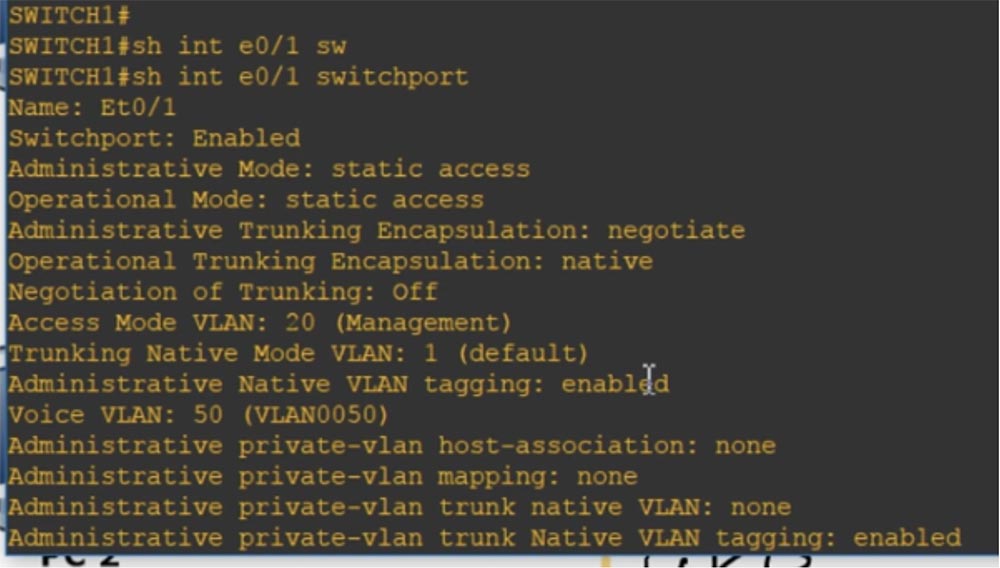

Jika Anda mengetik perintah show ke switch e / 1, Anda dapat melihat bahwa beberapa karakteristik sesuai dengan dua mode operasi: kami memiliki akses statis dan enkapsulasi trunking. Dalam hal ini, mode akses sesuai dengan jaringan data Manajemen VLAN 20 dan pada saat yang sama ada jaringan suara VLAN 50. Anda dapat melihat konfigurasi saat ini, yang juga akan menunjukkan bahwa ada akses vlan 20 dan jaringan vlan 50 suara pada port ini.

Anda dapat melihat konfigurasi saat ini, yang juga akan menunjukkan bahwa ada akses vlan 20 dan jaringan vlan 50 suara pada port ini. Ini adalah perbedaan antara VLAN Data dan VLAN Suara. Saya harap Anda mengerti semua yang saya bicarakan, jika tidak - tinjau lagi tutorial video ini.

Ini adalah perbedaan antara VLAN Data dan VLAN Suara. Saya harap Anda mengerti semua yang saya bicarakan, jika tidak - tinjau lagi tutorial video ini.Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?