Hari ini kita melihat ayat 1.7a dan bagian 5.4 dari topik ujian ICND2. Ini adalah topik deskriptif, yaitu, Cisco tidak mengharuskan Anda untuk mempelajarinya secara mendalam. Anda hanya perlu tahu apa arti standar 802.1X dan keluarga protokol AAA.

Mari kita lihat perangkat Cisco dan ingat bagaimana kita memasuki perangkat tersebut. Setiap kali, untuk masuk ke perangkat Cisco, kami membuat kata sandi pada jalur VTY, yang menyediakan akses ke perangkat melalui Telnet. Ini berarti bahwa secara default, iOS mengaktifkan perintah login dan mulai mencari kata sandi VTY baris.

Jika Anda memasukkan login lokal, sistem akan mulai mencari kata sandi lokal yang dikonfigurasi untuk nama pengguna. Jadi jika Anda masuk ke mode konfigurasi global dan ketik nama pengguna "Imran" dan kata sandi "Imran", lalu masuk ke baris VTY dan ketik login lokal, sistem akan mencari kata sandi lokal, yaitu, nama pengguna dan kata sandi yang Anda tetapkan.

Masalahnya adalah kedua konfigurasi ini dikonfigurasikan secara lokal di perangkat, dan jika Anda memiliki seribu pengguna di organisasi Anda, masing-masing perangkat ini harus mengingat seribu nama pengguna dan kata sandi. Jika Anda memiliki 1000 perangkat, maka masing-masing akan memiliki 1000 nama pengguna dan 1000 kata sandi. Bayangkan apa artinya mengatur begitu banyak kata sandi pada seribu atau bahkan seratus perangkat.

Kriteria keamanan memerlukan kata sandi untuk sering diganti. Jika Anda harus mengubah kata sandi untuk 1000 pengguna, Anda harus masuk ke masing-masing dari ratusan atau ribuan perangkat dan melakukannya secara manual. Ini adalah jumlah pekerjaan yang sangat besar.

Ada cara optimal untuk mengkonfigurasi perangkat Cisco secara terpusat. Ini adalah keluarga protokol AAA (Otentikasi, Otorisasi, Akuntansi) yang menyediakan 3 fungsi - otentikasi, otorisasi dan akuntansi.

Misalkan kita memiliki server pusat yang meng-host database nama pengguna dan kata sandi, dan switch Cisco Anda. Ketika pengguna mencoba masuk ke perangkat Cisco, switch tidak mencari data ini dalam memorinya, tetapi mencoba untuk terhubung ke server AAA. Setelah menemukan data pengguna di sana, ia mengizinkannya masuk.

Jika kami memiliki ribuan perangkat semacam itu, akses ke perangkat tersebut dikonfigurasikan melalui server AAA, dan di mana pun Anda akan memasuki perangkat semacam itu, ia akan selalu memeriksa nama pengguna dan kata sandi Anda di server ini. Jika Anda perlu mengubah kata sandi, Anda masuk ke server, mengonfigurasi, dan pengaturannya diterapkan ke semua perangkat di jaringan Anda.

AAA terutama menggunakan dua protokol - RADIUS dan TACACS +.

RADIUS adalah protokol otentikasi dan otorisasi jarak jauh yang dijelaskan oleh RFC 2865-2866. Proposal kerja dikumpulkan di bawah naungan organisasi terbuka Internet Society, ketika setiap orang dapat membuat proposal mereka untuk meningkatkan operasi produk perangkat lunak. Ini adalah protokol yang cukup lama dikembangkan pada tahun 1991. Ini terutama digunakan untuk mengotentikasi pengguna jaringan dan menggunakan port UDP 1645/1646, sementara perangkat yang lebih baru menggunakan port 1812/1813.

RADIUS mendukung 3 fungsi: otentikasi, otorisasi eksekutif EXEC Otorisasi dan akuntansi eksekutif EXEC Accounting. Otentikasi memberi Anda peluang untuk mendapatkan atau tidak mengakses perangkat, dan otorisasi memungkinkan atau melarang Anda untuk melakukan tindakan tertentu, misalnya, memasukkan perintah tertentu pada perangkat. Tergantung pada tingkat hak istimewa yang diberikan kepada Anda, yaitu, menentukan apa yang dapat Anda lakukan setelah Anda mendapatkan akses ke perangkat. Akuntansi berarti merekam semua perintah yang Anda masukkan pada perangkat, sehingga kepatuhan terhadap hak istimewa yang diberikan kepada Anda dipantau.

TACACS + adalah protokol sesi di mana server pusat AAA memutuskan apakah akan mengizinkan pengguna untuk terhubung ke jaringan. Ini adalah versi yang disempurnakan dari protokol kepemilikan Cisco TACACS, yang merupakan standar publik yang terbuka. Ini digunakan untuk tingkat yang lebih besar untuk mengelola perangkat pengguna, misalnya, Anda dapat terhubung ke printer dan apa yang dapat Anda lakukan dengan printer ini.

Protokol ini menggunakan TCP dan port 49. Jika Anda memiliki firewall antara perangkat dan server AAA, Anda harus memasukkan port RADIUS atau TACACS + yang sesuai ke dalam pengecualian, yaitu, buka lalu lintas UDP atau TCP untuk perangkat tersebut. Oleh karena itu, sangat penting untuk mengetahui nomor port untuk memastikan pengoperasian protokol ini.

TACACS + mendukung lebih banyak fitur daripada RADIUS, seperti otorisasi perintah. Dalam otorisasi eksekutif dari Otorisasi EXEC, Anda pertama-tama harus menentukan tingkat hak pengguna, misalnya Priv 15 atau Priv10, yaitu, tentukan, misalnya, yang memerintahkan pengguna yang diizinkan oleh Priv 10. Dalam TACACS +, tingkat otorisasi yang lebih rinci digunakan, yaitu, Anda dapat menentukan perintah khusus dimana pengguna dapat atau tidak dapat menggunakan, misalnya, untuk menetapkan bahwa pengguna Priv 15 tidak dapat menggunakan perintah kontrol protokol routing. Yaitu, pada tingkat Otorisasi Perintah, Anda dapat menentukan perintah mana yang dapat digunakan pengguna dan perintah mana yang dilarang untuk digunakan.

Situasi yang serupa dengan fungsi Akuntansi Perintah - Anda dapat menyempurnakan perintah pengguna mana yang harus dicatat dalam log dan yang diabaikan.

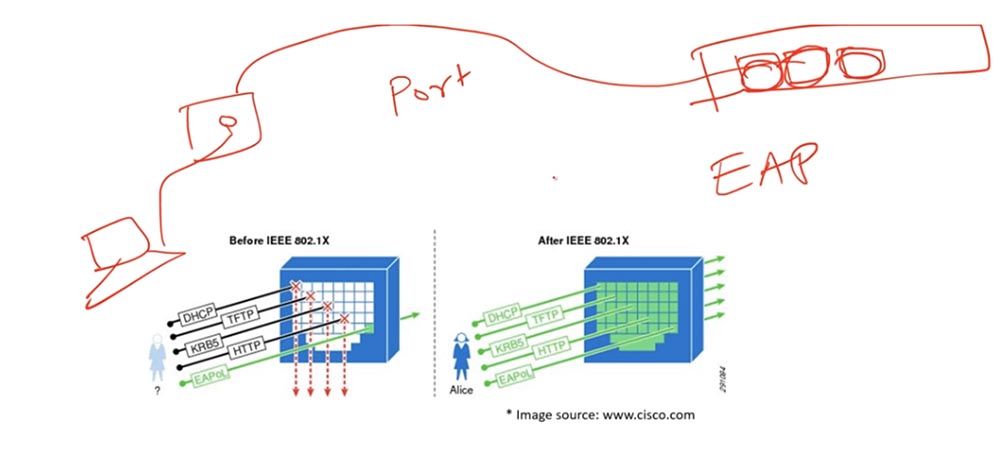

Pertimbangkan saklar biasa. Wanita dalam gambar sedang bekerja dengan laptop yang terhubung ke stopkontak. Jika Anda ingat, di salah satu tutorial video ICND1, kami membahas PortSecurity, yang memblokir port tergantung pada alamat MAC perangkat.

Misalnya, jika alamat MAC tertentu ditentukan untuk port tertentu, maka ketika perangkat dengan alamat MAC yang berbeda terhubung ke port ini, port tersebut akan diblokir. Ini sangat tidak nyaman, karena dalam praktiknya terkadang perlu memberikan akses ke pengguna yang alamat MAC perangkatnya tidak memiliki hak untuk bekerja dengan port ini, dan terlalu sulit untuk mengkonfigurasi alamat MAC yang diizinkan setiap kali. Anda tidak ingin orang menyalahgunakan port ini, tetapi pada saat yang sama Anda tidak ingin menolak akses ke semua orang secara berturut-turut. Dalam hal ini, Anda perlu menerapkan protokol EAP standar 802.1X - ini adalah kerangka kerja otentikasi dalam jaringan p2p.

Jika Anda memiliki port switch fisik, misalkan outlet jaringan dihubungkan oleh kabel patch ke switch 48-port, maka Anda dapat mengkonfigurasi masing-masing port ini agar berfungsi dengan 802.1X.

Ketika Anda melakukan ini, DHCP, TFTP, lalu lintas HTTP, dll. akan diblokir, kecuali untuk lalu lintas yang menggunakan protokol EAPoL khusus, atau protokol otentikasi yang diperluas melalui LAN. Lalu lintas ini akan menuju ke server AAA, dan jika nama pengguna dan kata sandi sesuai dengan tingkat akses, port pengalih akan terbuka. Setelah itu, semua yang sebelumnya dilarang DHCP, TFTP, KRB5, lalu lintas HTTP akan diizinkan untuk dikirim ke tujuan. Jika nama pengguna dan kata sandi tidak memenuhi persyaratan akses, tidak ada yang akan berubah - semua lalu lintas kecuali lalu lintas EAPoL masih akan ditolak untuk port ini. Ini adalah penjelasan paling sederhana tentang apa yang dilakukan oleh standar 802.1X. Mari kita lihat proses kerja standar ini, yang terdiri dari 3 komponen.

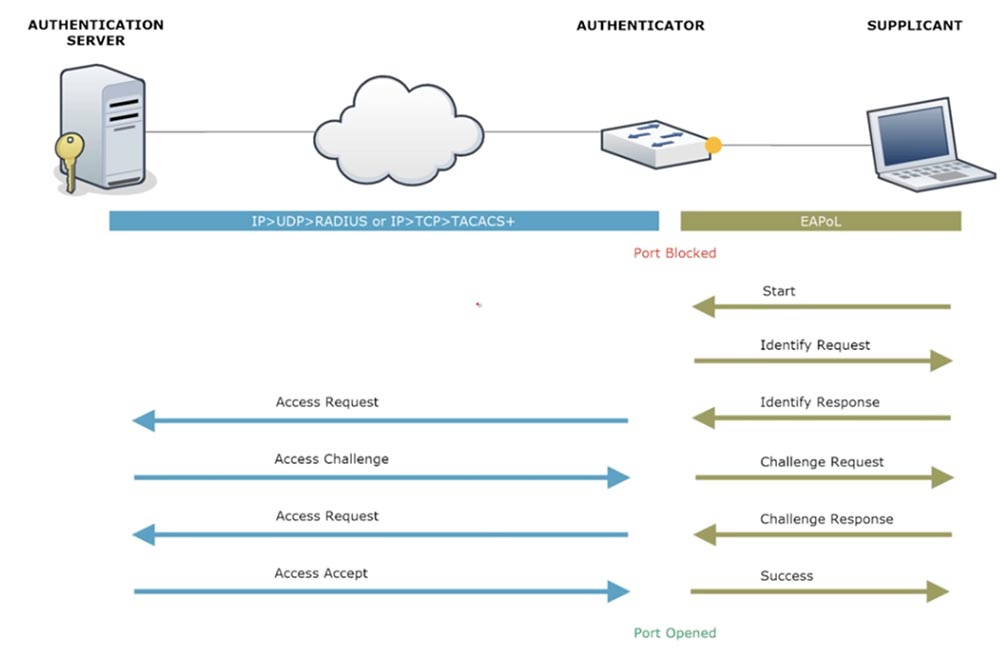

Komponen pertama adalah pemohon, pengguna yang perlu melalui otentikasi jaringan. Biasanya, Supplicant berarti perangkat lunak khusus yang disertakan dengan banyak sistem operasi modern. Jika OS Anda tidak mengandungnya, Anda harus menginstal program semacam itu. Ini memungkinkan Anda untuk terhubung ke port switch yang tersedia menggunakan protokol 802.1X. Switch adalah komponen kedua yang disebut "authenticator". Terletak di antara pemohon dan komponen ketiga, server otentikasi. Pertama, semua lalu lintas pengguna diblokir oleh port switch, karena perangkat bahkan tidak memiliki alamat IP, karena semua komunikasi dengan autentikator hanya dilakukan dengan menggunakan protokol EAPoL.

Perangkat lunak pelengkap membuat bingkai EAPoL dan mengirimkannya ke autentikator. Dia menciptakan paket IP baru. Jika RADIUS digunakan, maka itu akan menjadi paket UDP, jika TACACS +, maka paket TCP ke mana frame EAPoL ditempatkan. Paket tersebut dikirim ke server otentikasi, yang memeriksa nama pengguna dan kata sandi dan memungkinkan atau menolak pekerjaan pengguna ini.

Pertimbangkan prosesnya secara lebih rinci. Semuanya dimulai dengan pesan awal perangkat, tetapi tidak semua perangkat mengirimnya. Tetapi bahkan jika perangkat pengguna terhubung ke port tanpa pesan seperti itu, autentikator masih mengiriminya Permintaan Identifikasi. Bergantung pada pengaturan, autentikator Cisco mengirimkan permintaan ini setiap beberapa menit atau detik. Jika perangkat mengirim pesan Mulai, permintaan identifikasi sakelar akan segera dikirim. Selanjutnya, perangkat pengguna mengirimkan respons identifikasi Identifikasi Respons, yang berisi nama pengguna, misalnya, Imran, dan bingkai ini jatuh ke autentikator. Dia mengambil nama "Imran", memasukkannya ke dalam paket IP dan mengirimkannya ke server otentikasi. Pesan ini disebut Permintaan Akses, atau Permintaan Akses. Server mengatakan: "Hebat, saya mendapat nama pengguna" Imran ", kirimkan kata sandi saya sekarang", dan mengirimkan permintaan akses Akses Tantangan yang sesuai ke autentikator.

Jangan khawatir tentang studi mendalam tentang proses ini, karena topik standar 802.1X dalam kursus ICND2 bersifat deskriptif.

Otentikator mengirim permintaan yang sesuai kepada pemohon, dan pemohon mengirimnya kata sandi. Ada nuansa di sini: pengguna tidak dapat mengirim kata sandi ke server dalam bentuk pesan teks sederhana, tunneling menggunakan enkripsi diperlukan di sini. Dalam hal ini, Pemohon harus menggunakan TLS atau PIP - IP yang Dilindungi, atau protokol otentikasi MS-CHAP.

Jadi, perangkat pengguna mengirimkan kata sandi melalui terowongan terenkripsi, dan tiba di server otentikasi di dalam Permintaan Akses. Jika kata sandi itu benar, server mengirim kembali izin Access Accept. Jika pengujian berhasil, autentikator mengirim pesan Sukses kepada pengguna, setelah itu port terbuka untuk memungkinkan lalu lintas lewat. Ini adalah proses mentransfer port dari negara penyaringan, atau shutdown, ke keadaan terbuka sesuai dengan protokol standar otentikasi jaringan 802.1X. Kita dapat mengatakan bahwa kerangka kerja ini memberi Anda tingkat keamanan akses jaringan yang lebih tinggi daripada PortSecurity standar.

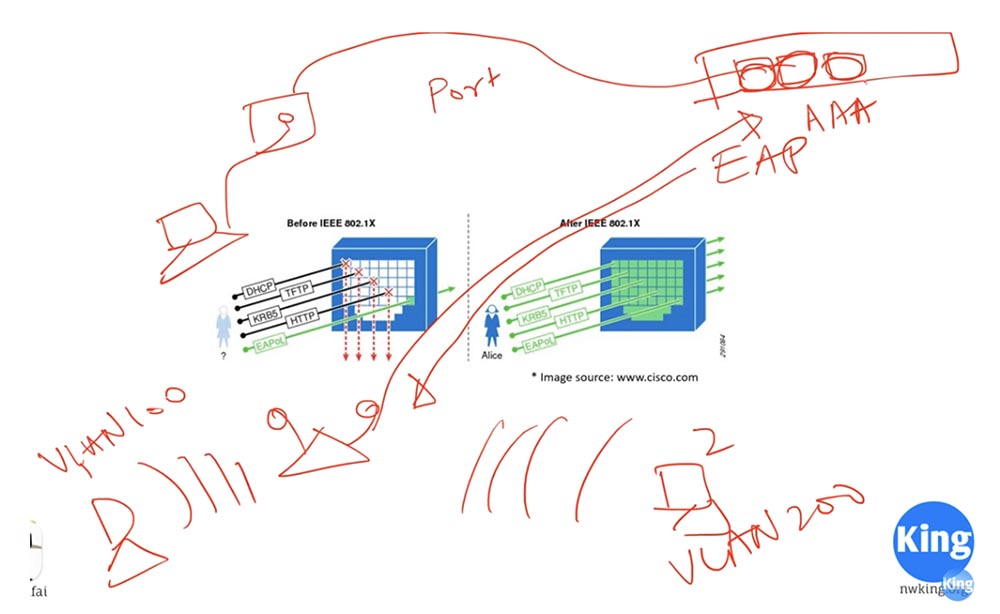

Standar ini banyak digunakan untuk perangkat akses nirkabel ketika beberapa laptop terhubung ke perangkat tersebut untuk mengakses jaringan. Perangkat nirkabel, atau titik akses, terhubung ke server otentikasi dan mengatur akses jaringan untuk pengguna.

Bergantung pada protokol yang digunakan, RADIUS atau TACACS +, perangkat pengguna diizinkan untuk bekerja dengan VLAN tertentu. Misalnya, setelah otentikasi, laptop 1 dapat menggunakan VLAN 100 untuk komunikasi, dan laptop 2 dapat menggunakan VLAN 200. Semua parameter ini dapat dikonfigurasi menggunakan protokol otentikasi 802.1X yang disebutkan.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?