Hari ini kita akan melihat dua topik penting: DHCP Snooping dan NLAN VLAN "non-default". Sebelum melanjutkan ke pelajaran, saya mengundang Anda untuk mengunjungi saluran YouTube kami yang lain, tempat Anda dapat menonton video tentang cara meningkatkan daya ingat Anda. Saya sarankan Anda berlangganan saluran ini, karena di sana kami memposting banyak tips berguna untuk perbaikan diri.

Pelajaran ini dikhususkan untuk mempelajari ayat 1.7b dan 1.7c dari ICND2. Sebelum memulai Pengintaian DHCP, mari kita ingat beberapa poin dari pelajaran sebelumnya. Jika saya tidak salah, kami mempelajari DHCP dalam pelajaran "Hari 6" dan "Hari 24". Ini membahas masalah penting tentang penugasan alamat IP oleh server DHCP dan pertukaran pesan yang relevan.

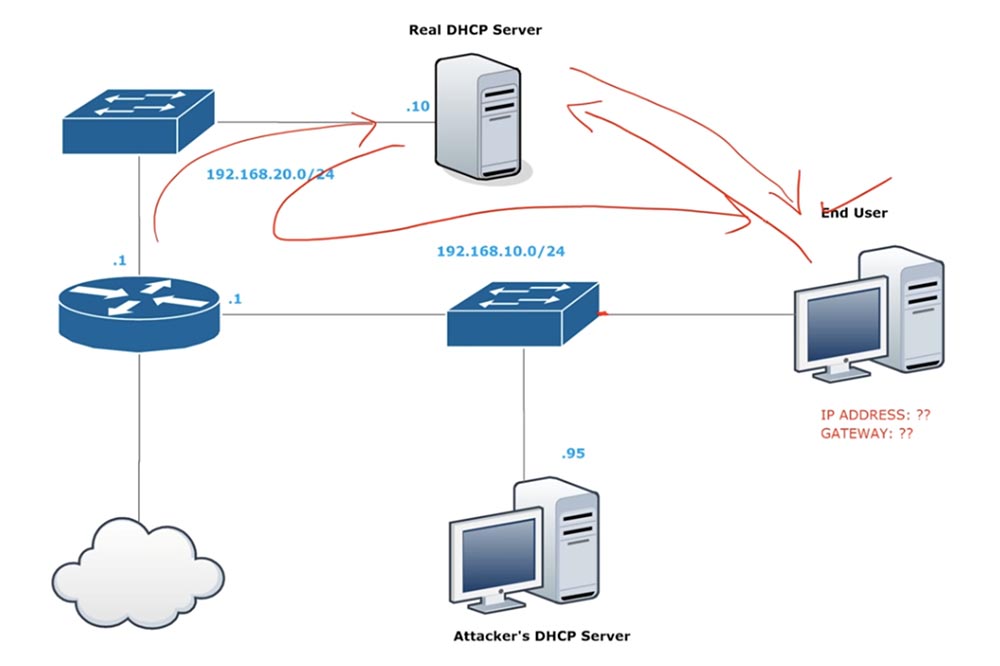

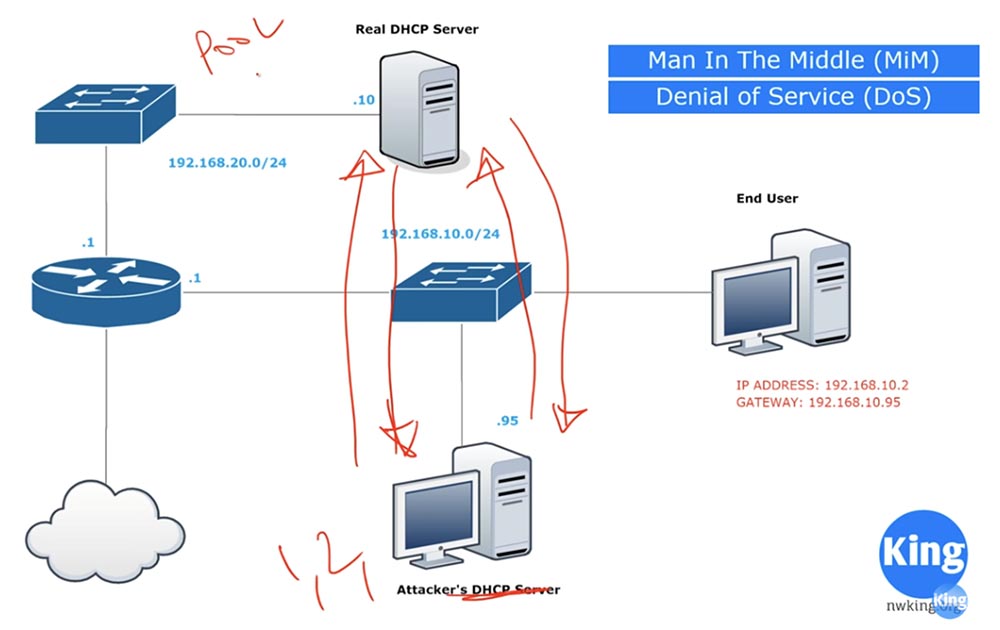

Biasanya, ketika Pengguna Akhir memasuki jaringan, ia mengirimkan permintaan siaran ke jaringan yang "didengar" semua perangkat jaringan. Jika terhubung langsung ke server DHCP, permintaan langsung ke server. Jika jaringan memiliki perangkat transmisi - router dan switch - maka permintaan ke server melewati mereka. Setelah menerima permintaan, server DHCP merespons pengguna, ia mengirim permintaan untuk alamat IP, setelah itu server mengeluarkan alamat tersebut ke perangkat pengguna. Ini adalah bagaimana proses mendapatkan alamat IP terjadi dalam kondisi normal. Menurut contoh dalam diagram, Pengguna Akhir akan menerima alamat 192.168.10.10 dan alamat gateway 192.168.10.1. Setelah itu, pengguna akan dapat mengakses Internet melalui gateway ini atau berkomunikasi dengan perangkat jaringan lainnya.

Misalkan di samping server DHCP nyata, ada server DHCP palsu di jaringan, yaitu, seorang penyerang hanya menginstal server DHCP di komputernya. Dalam hal ini, pengguna, setelah memasuki jaringan, mengirimkan pesan siaran dengan cara yang sama, yang akan diteruskan oleh router dan switch ke server sebenarnya.

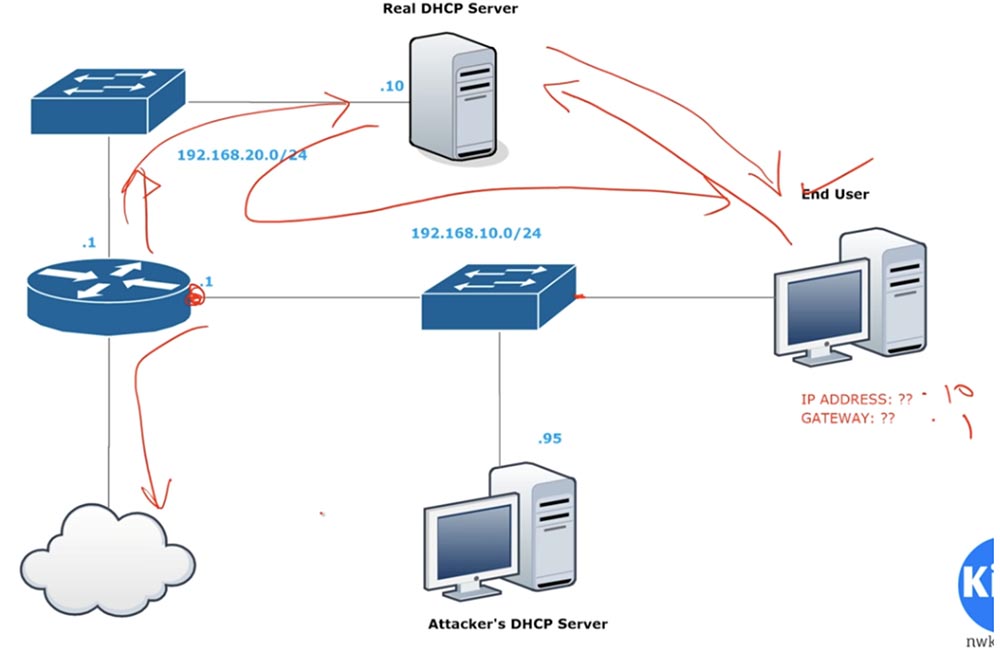

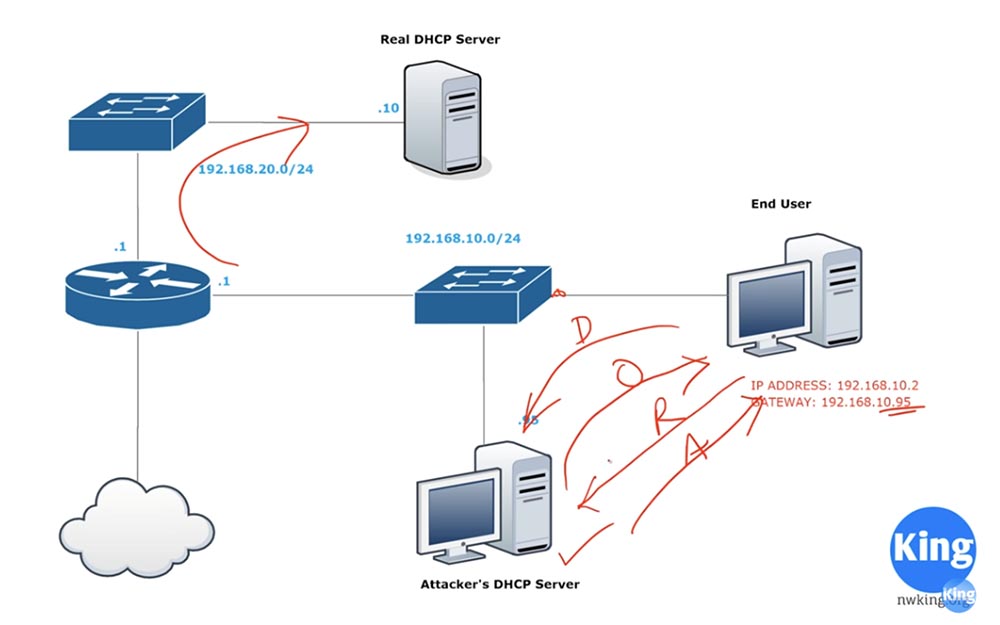

Namun, server penipuan juga "mendengarkan" ke jaringan dan, setelah menerima pesan siaran, akan membalas pengguna alih-alih server DHCP nyata dengan tawarannya. Setelah menerimanya, pengguna akan memberikan persetujuannya, sebagai hasilnya ia akan menerima alamat IP dari penyerang 192.168.10.2 dan alamat gateway 192.168.10.95.

Proses mendapatkan alamat IP disingkat DORA dan terdiri dari 4 tahap: Penemuan, Penawaran, Permintaan, dan Pengakuan. Seperti yang Anda lihat, penyerang akan memberikan perangkat alamat IP legal yang ada dalam jangkauan alamat jaringan yang tersedia, tetapi alih-alih alamat gateway yang sebenarnya 192.168.10.1, itu akan "menyelipkan" alamat palsu 192.168.10.95, yaitu, alamat komputernya sendiri.

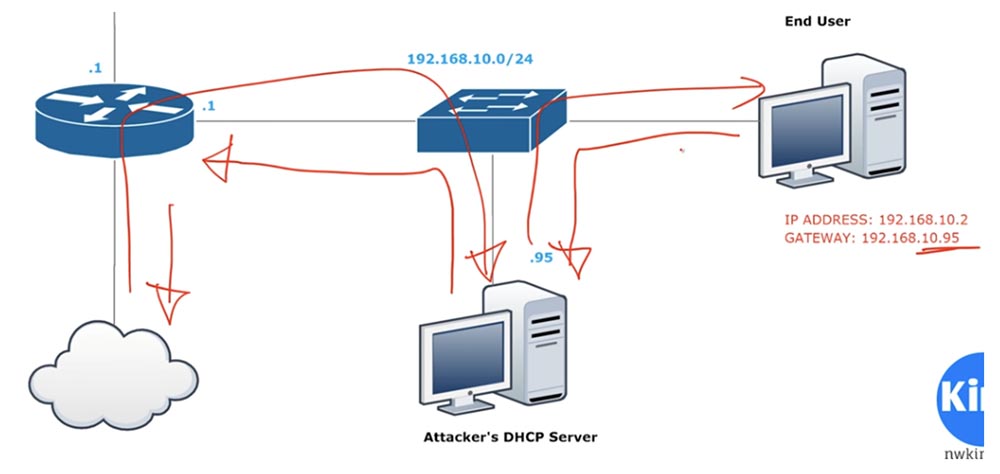

Setelah itu, semua lalu lintas pengguna akhir yang diarahkan ke Internet akan melewati komputer penyerang. Seorang penyerang akan mengarahkannya lebih jauh, dan pengguna tidak akan merasakan perbedaan dengan metode komunikasi ini, karena ia masih dapat mengakses Internet.

Dengan cara yang sama, lalu lintas terbalik dari Internet akan datang ke pengguna melalui komputer penyerang. Inilah yang biasa disebut serangan Man in the Middle (MiM) - "manusia di tengah". Semua lalu lintas pengguna akan melalui komputer peretas, yang akan dapat membaca semua yang ia kirim atau terima. Ini adalah salah satu jenis serangan yang dapat terjadi pada jaringan DHCP.

Jenis serangan kedua disebut Denial of Service (DoS), atau penolakan layanan. Apa yang terjadi dengan ini? Komputer hacker tidak lagi bertindak sebagai server DHCP, sekarang hanya perangkat penyerang. Ia mengirim permintaan Discovery ke server DHCP asli dan menerima pesan Penawaran sebagai tanggapan, kemudian mengirimkan server Permintaan dan menerima alamat IP darinya. Komputer penyerang melakukan ini setiap beberapa milidetik, setiap kali menerima alamat IP baru.

Tergantung pada pengaturannya, server DHCP yang sebenarnya memiliki kumpulan ratusan atau beberapa ratus alamat IP yang kosong. Komputer hacker akan menerima alamat IP .1, .2, .3 dan seterusnya hingga kumpulan alamat habis sama sekali. Setelah itu, server DHCP tidak akan dapat menyediakan alamat IP ke klien jaringan baru. Jika pengguna baru memasuki jaringan, maka ia tidak akan bisa mendapatkan alamat IP gratis. Ini adalah arti dari serangan DoS pada server DHCP: untuk menghilangkan kemampuan untuk mengeluarkan alamat IP kepada pengguna baru.

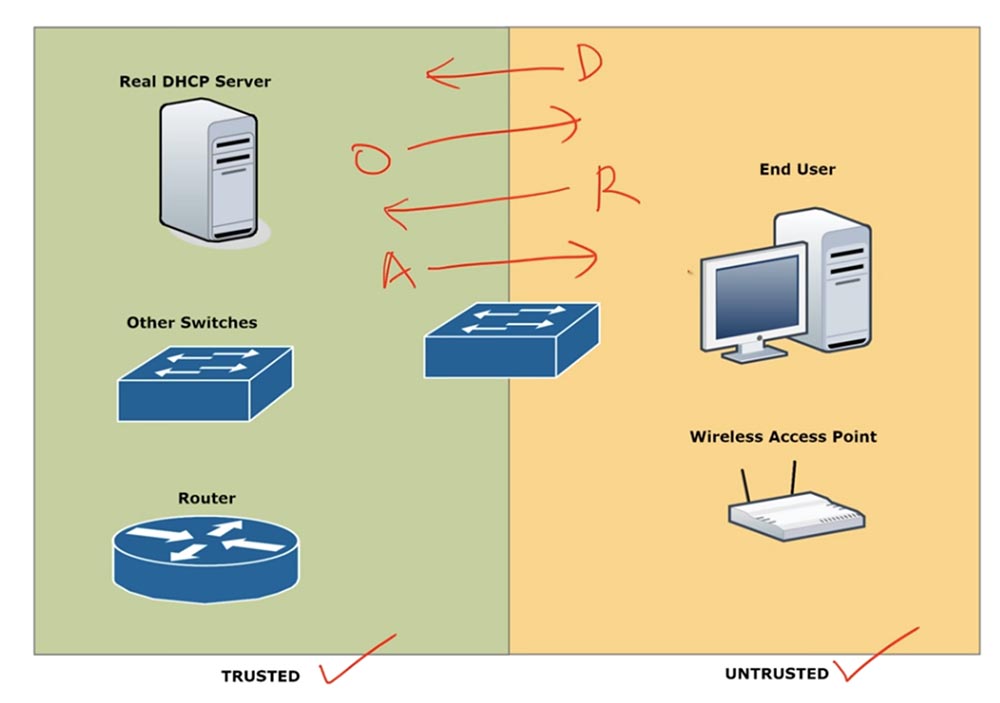

Konsep DHCP Snooping digunakan untuk melawan serangan tersebut. Ini adalah fungsi OSI tingkat kedua yang bertindak seperti ACL dan hanya berfungsi pada sakelar. Untuk memahami DHCP Snooping, Anda perlu mempertimbangkan dua konsep: Port sakelar tepercaya dan Port tidak tepercaya tidak tepercaya untuk perangkat jaringan lainnya.

Port tepercaya membiarkan semua jenis pesan DHCP. Port tidak terpercaya adalah port yang terhubung dengan klien, dan DHCP Snooping memastikan bahwa semua pesan DHCP yang berasal dari port ini dibuang.

Jika kita mengingat proses DORA, maka pesan D berasal dari klien ke server, dan pesan O - dari server ke klien. Selanjutnya, pesan R dikirim dari klien ke server, dan server mengirim pesan A ke klien.

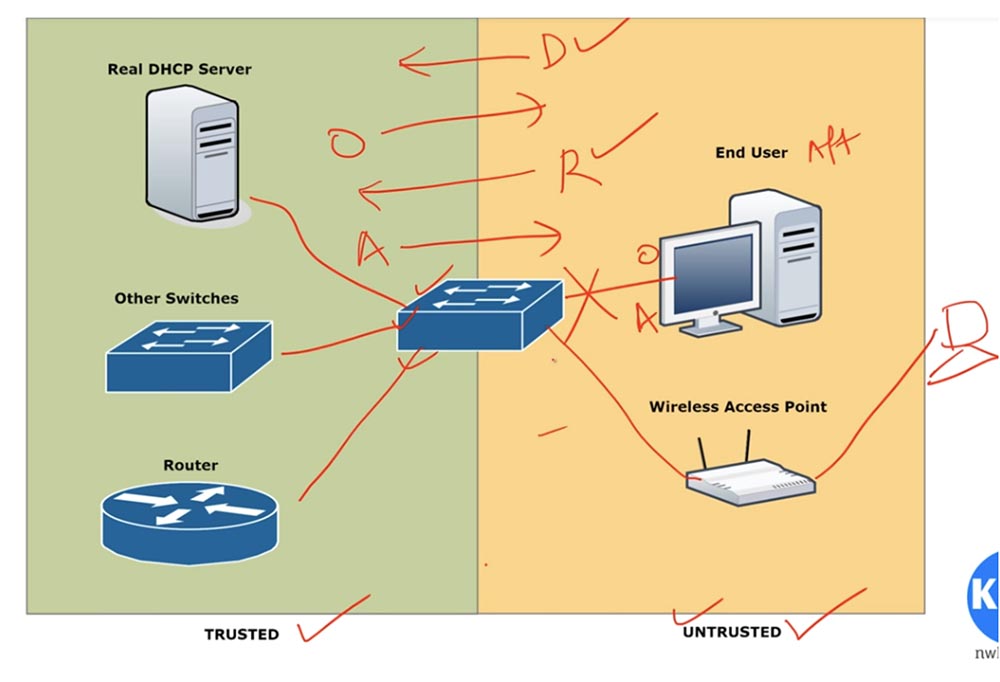

Pesan D dan R dari port yang tidak aman diterima, dan pesan tipe O dan A dibuang. Ketika DHCP Snooping diaktifkan, semua port switch dianggap tidak aman secara default. Fungsi ini dapat digunakan baik secara keseluruhan untuk switch, dan untuk VLAN individu. Misalnya, jika VLAN10 terhubung ke port, Anda dapat mengaktifkan fungsi ini hanya untuk VLAN10, dan port-nya akan menjadi tidak dapat diandalkan.

Saat Anda mengaktifkan DHCP Snooping, Anda, sebagai administrator sistem, harus masuk ke pengaturan sakelar dan mengonfigurasi port sehingga hanya port yang terhubung ke perangkat yang mirip dengan server yang dianggap tidak dapat diandalkan. Ini merujuk pada semua jenis server, bukan hanya DHCP.

Misalnya, jika sakelar, router, atau server DHCP lain terhubung ke port, maka port ini dikonfigurasi sebagai tepercaya. Port switch yang tersisa yang terhubung dengan perangkat pengguna akhir atau titik akses nirkabel harus dikonfigurasi sebagai tidak aman. Oleh karena itu, setiap perangkat seperti titik akses yang terhubung dengan pengguna terhubung ke sakelar melalui port yang tidak dipercaya.

Jika komputer penyerang mengirimkan pesan sakelar dari tipe O dan A, mereka akan diblokir, artinya, lalu lintas seperti itu tidak akan dapat melewati port yang tidak dapat diandalkan. Ini adalah bagaimana DHCP Snooping mencegah jenis serangan yang dibahas di atas.

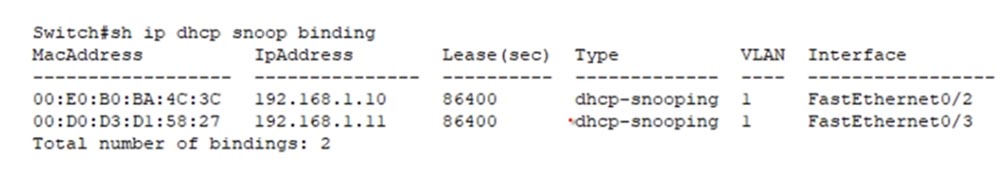

Selain itu, DHCP Snooping membuat tabel bind DHCP. Setelah klien menerima alamat IP dari server, alamat ini bersama dengan alamat MAC perangkat yang menerimanya akan dimasukkan ke dalam tabel Pengintaian DHCP. Port tidak aman yang terhubung dengan klien akan terikat ke dua karakteristik ini.

Ini membantu, misalnya, mencegah serangan DoS. Jika klien dengan alamat MAC ini telah menerima alamat IP, lalu mengapa dia memerlukan alamat IP baru? Dalam hal ini, segala upaya pada aktivitas tersebut akan dicegah segera setelah memeriksa entri dalam tabel.

Hal berikutnya yang perlu kita diskusikan adalah Nondefault, atau VLAN Native "non-default". Kami telah berulang kali menyentuh pada topik VLAN, mencurahkan 4 tutorial video ke jaringan ini. Jika Anda lupa apa itu, saya menyarankan Anda untuk meninjau pelajaran ini.

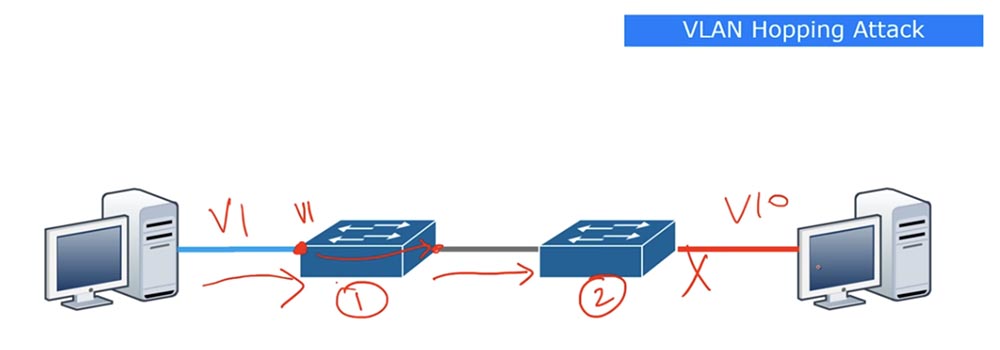

Kita tahu bahwa di switch Cisco, NLAN VLAN default adalah VLAN1. Ada serangan yang disebut VLAN Hopping. Asumsikan komputer dalam diagram terhubung ke sakelar pertama dengan VLAN1 asli bawaan, dan sakelar terakhir terhubung ke komputer oleh VLAN10. Di antara sakelar, trunk diatur.

Biasanya, ketika lalu lintas dari komputer pertama pergi ke switch, ia tahu bahwa port yang terhubung dengan komputer ini adalah bagian dari VLAN1. Lalu lintas ini menuju ke trunk di antara dua sakelar, sedangkan sakelar pertama berpikir seperti ini: "lalu lintas ini berasal dari VLAN Asli, jadi saya tidak perlu memberi tag", dan meneruskan lalu lintas tanpa tanda yang menuju sakelar kedua di sepanjang bagasi.

Switch 2, setelah menerima lalu lintas tanpa tanda, berpikir seperti ini: "karena lalu lintas ini tanpa tag, itu berarti itu milik VLAN1, jadi saya tidak dapat mengirimnya melalui VLAN10". Akibatnya, lalu lintas yang dikirim oleh komputer pertama tidak dapat mencapai komputer kedua.

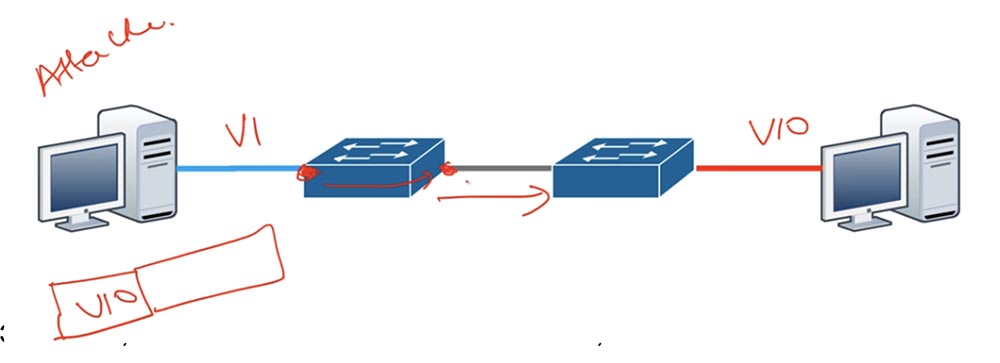

Bahkan, inilah yang seharusnya terjadi - lalu lintas VLAN1 tidak boleh masuk ke VLAN10. Sekarang mari kita bayangkan bahwa seorang penyerang berada di belakang komputer pertama, yang menciptakan bingkai dengan tag VLAN10 dan mengirimkannya ke sakelar. Jika Anda ingat cara kerja VLAN, maka Anda tahu bahwa jika lalu lintas yang ditandai mencapai sakelar, ia tidak melakukan apa pun pada frame, tetapi cukup meneruskannya lebih jauh di sepanjang trunk. Akibatnya, sakelar kedua akan menerima lalu lintas dengan tag yang dibuat oleh penyerang, dan bukan sakelar pertama.

Ini berarti Anda mengganti NLAN VLAN dengan sesuatu selain VLAN1.

Karena saklar kedua tidak tahu siapa yang membuat tag VLAN10, itu hanya mengirimkan lalu lintas ke komputer kedua. Ini adalah bagaimana serangan HLAN VLAN terjadi ketika penyerang menembus ke jaringan yang awalnya tidak dapat diakses olehnya.

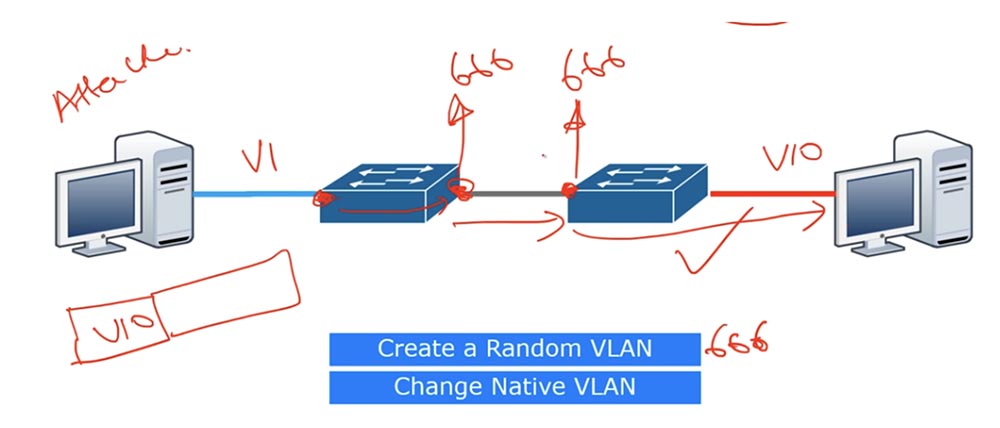

Untuk mencegah serangan seperti itu, Anda perlu membuat VLAN Acak, atau VLAN acak, misalnya VLAN999, VLAN666, VLAN777, dll., Yang sama sekali tidak dapat digunakan oleh penyerang. Pada saat yang sama, kami beralih ke port trunk switch dan mengonfigurasinya agar berfungsi, misalnya, dengan NLAN VLAN666. Dalam hal ini, kami mengubah NLAN VLAN untuk port trunk dari VLAN1 ke VLAN666, yaitu, kami menggunakan jaringan apa pun selain VLAN1 sebagai NLAN VLAN.

Port-port di kedua sisi bagasi perlu dikonfigurasikan pada VLAN yang sama, jika tidak kita akan mendapatkan kesalahan ketidakcocokan nomor VLAN.

Setelah pengaturan seperti itu, jika peretas memutuskan untuk melakukan serangan Hopping VLAN, ia tidak akan berhasil, karena VLAN1 asli tidak ditugaskan ke salah satu port trunk switch. Ini adalah metode perlindungan terhadap serangan dengan membuat VLAN asli non-default.

Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?