Hari ini kita melihat perutean Inter-VLAN dan antarmuka sakelar virtual SVI. Kami telah membiasakan diri dengan topik-topik ini dalam kursus ICND1 dan sekarang kami akan membahasnya secara lebih mendalam. Topik-topik ini disebutkan dalam Bagian 2.0, Teknologi Perutean, dari ICND2, Subbagian 2.1a dan 2.1b. Pertama kita melihat masalah konfigurasi, verifikasi, dan perutean antar-VLAN, kemudian konsep arsitektur jaringan Router-on-a-Stick (ROAS) dan antarmuka sakelar SVI.

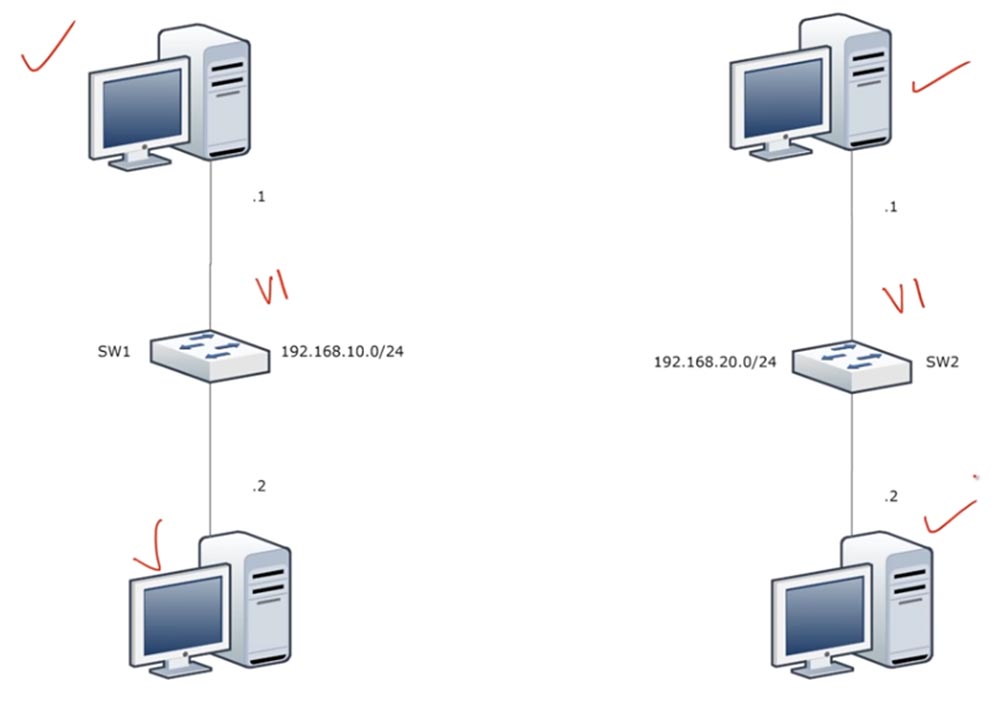

Mari kita beralih ke program Paket Tracer dan mempertimbangkan apa antarmuka virtual saklar SVI. Diagram menunjukkan dua jaringan: departemen penjualan dan departemen pemasaran, masing-masing memiliki saklar sendiri. Secara default, komputer terhubung ke sakelar melalui VLAN1 default, sehingga mereka dapat berkomunikasi satu sama lain tanpa masalah.

Tetapi jika komputer # 1 di departemen penjualan ingin menghubungi komputer # 1 di departemen pemasaran, ia tidak akan dapat melakukan ini karena jaringan tidak terhubung. Secara teknis, Anda dapat menghubungkan kedua sakelar dengan kabel, tetapi komputer masih tidak dapat berkomunikasi, karena keduanya merupakan bagian dari jaringan yang berbeda dengan rentang alamat IP yang berbeda - 192.168.10.0/24 dan 192.168.20.0/24.

Dimungkinkan untuk menjalin komunikasi antara dua jaringan ini jika Anda menempatkan di antara perangkat sakelar OSI tingkat 3, router, dan sambungkan sakelar dan router dengan kabel.

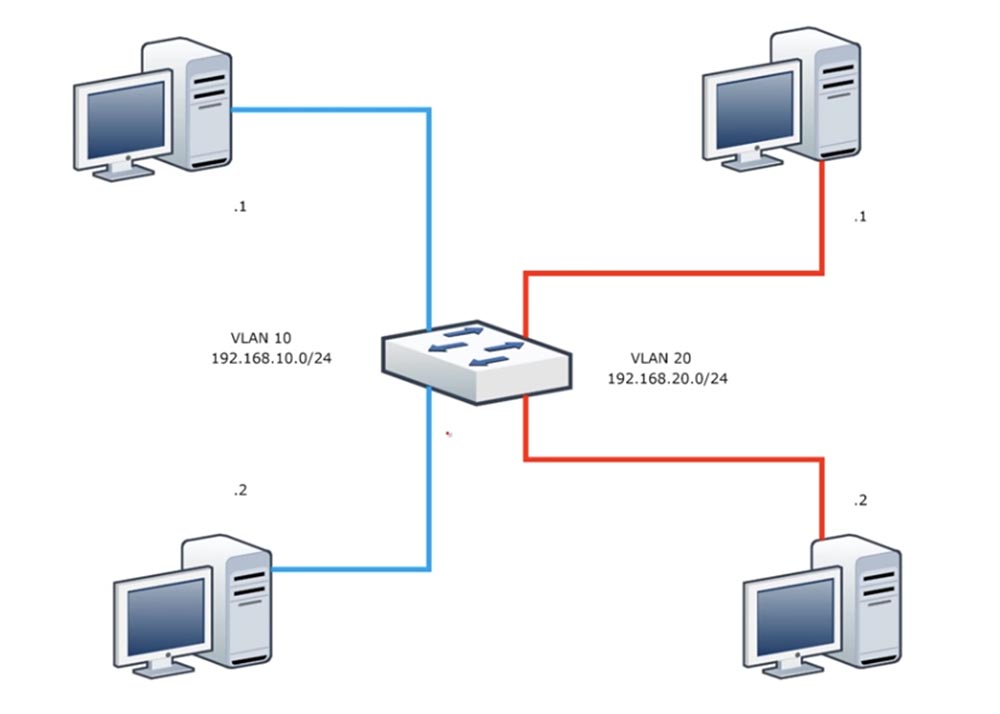

Biasanya di kantor Anda tidak memiliki dua sakelar berbeda untuk dua jaringan, terutama karena sakelar Cisco cukup mahal, jadi Anda harus mengelola satu sakelar untuk 24 dan 48 port. Misalkan kita memiliki saklar 48-port.

Kami membuat VLAN yang berbeda. Biarkan warna port pada diagram tidak mengganggu Anda, saya akan menggambarnya dalam warna hitam. Jaringan biru adalah VLAN10, dan merah adalah VLAN20. Jika kita melakukan ini, maka komputer dari jaringan yang berbeda masih tidak dapat berkomunikasi satu sama lain, karena saklar adalah perangkat OSI level 2. Kami membutuhkan perangkat level 3 untuk saling terhubung.

Anda dapat mengatasi masalah ini menggunakan router, satu port yang akan terhubung ke salah satu port dari jaringan VLAN10 biru, dan port lainnya - ke salah satu port dari jaringan VLAN20 merah. Pada saat yang sama, kita dapat dengan mudah mengatur komunikasi antar komputer dari jaringan yang berbeda melalui router ini.

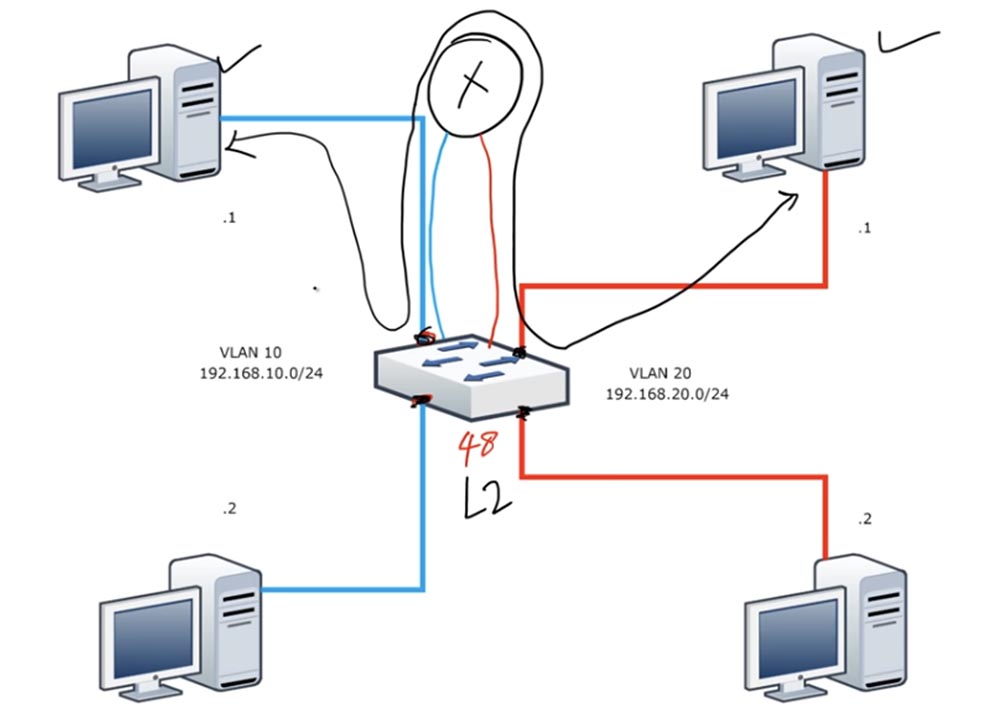

Dengan skema ini, kita secara irasional menggunakan antarmuka router, sehingga jauh lebih efisien untuk menggunakan cara interkoneksi lain yang disebut Router-on-a-Stick. Nanti kita akan kembali ke sana, tetapi untuk sekarang kita akan mempertimbangkan antarmuka virtual dari saklar SVI. Seperti yang Anda ketahui, sakelar “out of the box” semua port dikonfigurasikan secara default pada VLAN1, dan sakelar tersebut memiliki antarmuka virtual untuk jaringan ini - antarmuka VLAN1. Apa itu antarmuka virtual?

Jika Anda, sebagai administrator jaringan, mengkonfigurasi sakelar, kemudian gunakan komputer Anda, yang terhubung dengan kabel ke port konsol sakelar. Masalahnya adalah bahwa untuk menggunakan konsol, Anda harus berada di sebelah sakelar, pada jarak tidak lebih dari panjang kabel. Misalkan Anda adalah administrator jaringan besar dan ingin mengkonfigurasi perangkat dari jarak jauh. Namun, sakelar adalah perangkat tingkat 2 jaringan, jadi sakelar itu tidak dapat memiliki alamat IP, dan tidak ada cara bagi Anda untuk mendapatkannya melalui jaringan, karena tidak mungkin untuk menetapkan alamat IP ke antarmuka fisik sakelar. Bagaimana mengatasi masalah ini?

Untuk melakukan ini, kita perlu membuat antarmuka virtual untuk VLAN1 dan menetapkannya sebagai alamat IP 192.168.1.1 atau alamat lainnya. Kemudian komputer administrator jaringan yang ditarik oleh saya dengan alamat IP 192.168.1.10 akan dapat terhubung ke antarmuka virtual ini dengan saklar melalui Telnet atau SSH. Fitur ini ada untuk VLAN1 secara default.

Namun, jaringan biru PC1 milik VLAN10, dan antarmuka virtual milik VLAN1, sehingga komputer tidak dapat berkomunikasi dengan antarmuka VLAN1, karena itu milik jaringan lain. Dalam hal ini, Anda dapat membuat antarmuka virtual untuk VLAN10 dan membuat antarmuka yang sama untuk VLAN20. Kemudian PC1 komputer dari jaringan biru dan PC1 komputer dari jaringan merah dapat berkomunikasi dari jarak jauh dengan switch melalui antarmuka virtual - untuk ini Anda hanya perlu menetapkan alamat IP untuk antarmuka ini dalam kisaran alamat VLAN10 dan VLAN20.

Jadi, untuk menyediakan akses jarak jauh dari perangkat apa pun ke sakelar, Anda harus membuat antarmuka virtual dengan nomor VLAN yang sama dengan perangkat ini, misalnya, membuat antarmuka virtual VLAN20 untuk komputer dari VLAN20, dll.

Dalam membahas VLAN, kami menyebutkan layer 2 dan layer 3 dari model OSI. Untuk memahami perbedaan di antara mereka, kami menggunakan Packet Tracer.

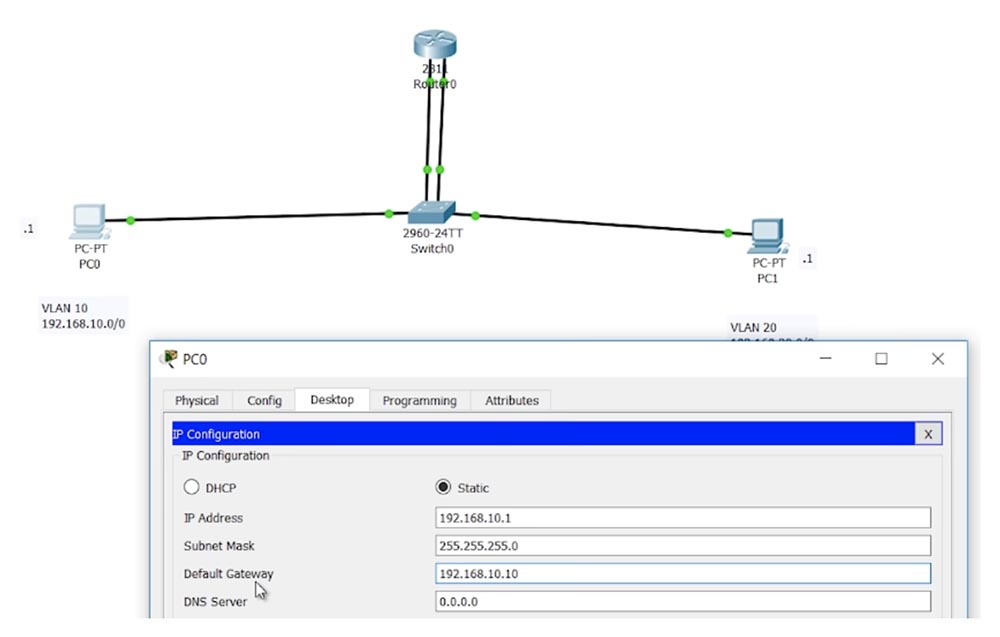

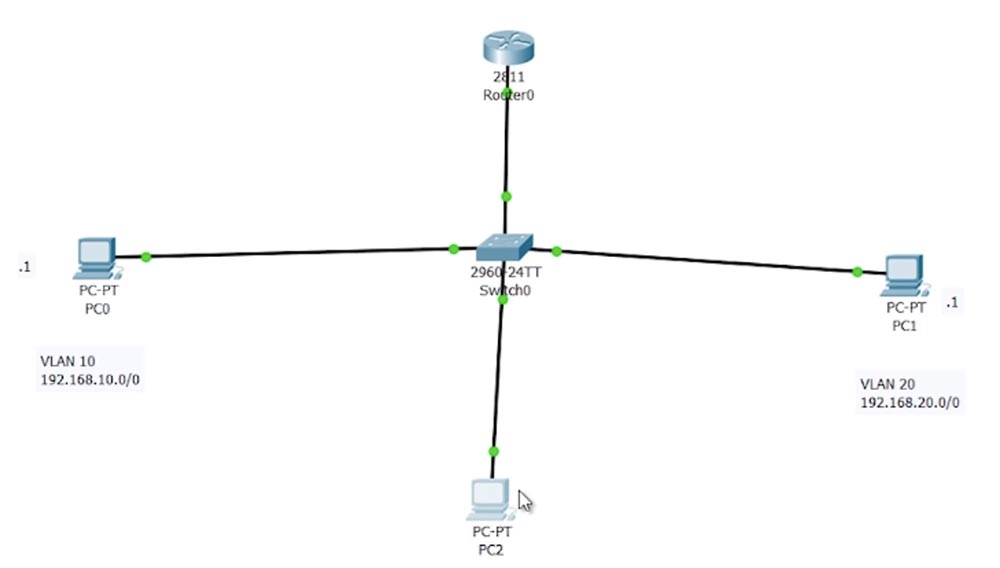

Saya meng-host perangkat level 2 - saklar dan menambahkan beberapa PC pengguna akhir. PC0 kiri berada di VLAN10, dan PC1 kanan di VLAN20. Lalu saya akan membuat jaringan dengan menghubungkan komputer ke sakelar. Kedua komputer harus memiliki alamat IP sendiri, jadi saya masuk ke pengaturan jaringan mereka dan menetapkan PC0 alamat 198.168.10.1 dan subnet mask 255.255.255.0. Saya tidak menggunakan gateway untuk saat ini, jadi saya meninggalkan pengaturan default. Saya melakukan hal yang sama dengan PC1, memberikannya alamat 198.168.20.1 dan subnet mask 255.255.255.0.

Sekarang saya melakukan ping dari PC0 komputer dengan alamat 198.168.20.1. Dari pelajaran sebelumnya, Anda harus tahu bahwa ini tidak akan berhasil. Terlepas dari kenyataan bahwa kedua PC terhubung ke antarmuka default switch VLAN1, mereka masih tidak dapat berkomunikasi, karena mereka memiliki alamat IP milik berbagai rentang alamat jaringan - VLAN10 memiliki kisaran 192.168.10.0/0, dan VLAN20 memiliki 192.168.20.0 / 0. Artinya, secara fisik komputer dapat berkomunikasi satu sama lain, tetapi secara logis - tidak.

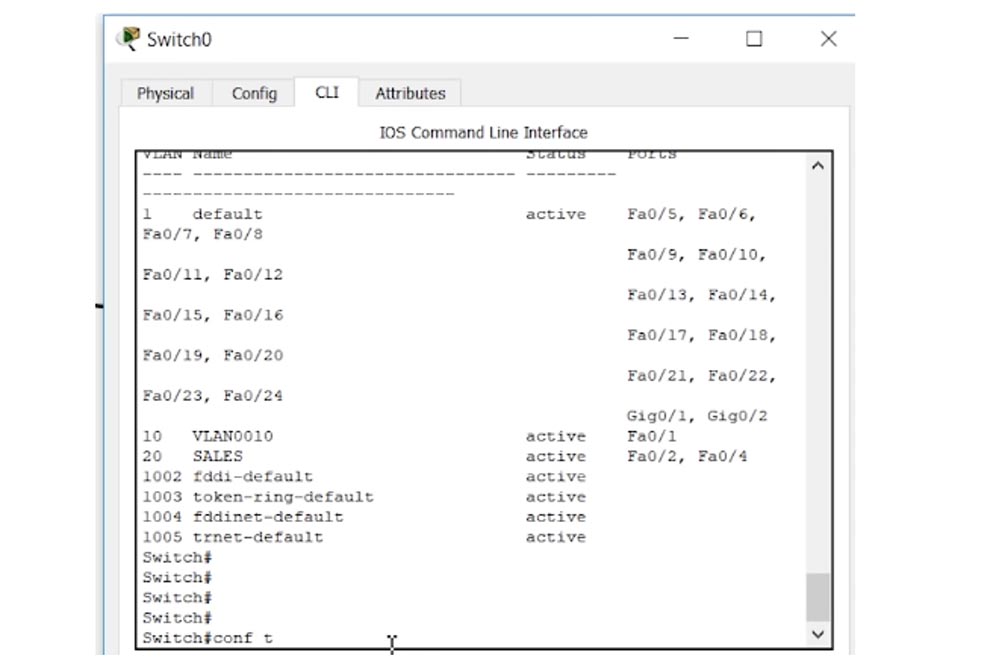

Saya masuk ke sakelar konsol dan mengubah pengaturan VLAN. Untuk melakukan ini, saya memanggil antarmuka f0 / 1 dan mengetik akses mode switchport dan perintah switchport akses vlan10, setelah itu sistem akan menampilkan pesan bahwa jaringan seperti itu tidak ada dan itu akan dibuat. Selanjutnya saya akan memasukkan perintah show vlan brief, dan Anda dapat melihat bahwa kami telah membuat jaringan VLAN10. Kemudian saya memasukkan perintah show ip interface brief, dan kita melihat bahwa pada akhir daftar interface kita memiliki antarmuka virtual VLAN1 secara default - ini adalah SVI. Dia berada dalam kondisi administrasi turun.

Sekarang mari kita coba membuat antarmuka virtual untuk VLAN10. Kami melihat bahwa saklar tidak memiliki jaringan VLAN10 dan karenanya membuatnya, ini adalah level 2 dari model OSI. Antarmuka virtual untuk VLAN10 adalah Level 3, dan Anda perlu menggunakan perintah int vlan10 untuk membuatnya. Setelah itu, sistem akan menampilkan pesan bahwa antarmuka VLAN10 telah berubah status menjadi "aktif", sementara protokol linear antarmuka VLAN10 juga dihidupkan.

Jika Anda memasukkan kembali perintah show int brief, jelas bahwa kami baru saja mendapatkan antarmuka VLAN10 yang dibuat, yang dalam status naik. Jika kita membuat SVI, maka secara default akan dalam keadaan "on". Ingat - antarmuka untuk VLAN1 dinonaktifkan secara default, tetapi ketika kami membuat antarmuka VLAN virtual lainnya, itu akan menyala.

Seperti yang Anda lihat, tidak ada VLAN20 di dalam database VLAN, jadi saya akan membuatnya dengan perintah int vlan 20. Anda tahu bahwa saya berada dalam mode sub-perintah dari antarmuka ini. Saya dapat memasukkan perintah mematikan untuk menonaktifkan SVI ini, atau menulis tidak menutup jika saya ingin meninggalkannya dalam keadaan aktifkan. Mari kita lihat daftar antarmuka lagi. Seperti yang Anda lihat, kami telah secara otomatis membuat jaringan VLAN20. VLAN10 yang dibuat sebelumnya dalam keadaan up, tidak ada masalah dengannya. Tapi sekarang, ketika saya membuat VLAN20, itu muncul dalam keadaan terputus. Ini adalah jenis masalah, jadi kita perlu mencari tahu mengapa itu dan protokol yang terkait dalam keadaan down.

Ternyata antarmuka VLAN20 dinonaktifkan karena kami belum memiliki jaringan VLAN20. Karena itu, mari kita keluar dari pengaturan antarmuka dan buat jaringan ini. Ingatlah bahwa ketika membuat elemen struktur level 3 dari model OSI, gunakan perintah int vlan 20, dan untuk membuat elemen level 2 cukup gunakan perintah vlan 20. Setelah membuat jaringan ini, sistem menampilkan pesan bahwa antarmuka VLAN20 kini telah berubah status ke atas. Anda juga dapat melihat bahwa sistem kemudian mengeluarkan petunjuk di tingkat sub-perintah seperti Switch (config-vlan) # alih-alih Switch (config) #.

Mari kita coba sekarang untuk mengubah nama jaringan yang kita buat. Jika kita membuat jaringan VLAN10, sistem secara default memberinya nama yang sama - VLAN0010. Jika kita ingin mengubahnya, maka gunakan perintah nama PENJUALAN. Kemudian, menggunakan perintah show vlan brief, kita melihat basis data VLAN dan melihat bahwa jaringan VLAN20 telah berubah menjadi jaringan PENJUALAN.

Jika sekarang Anda melihat daftar antarmuka, Anda dapat melihat bahwa antarmuka VLAN20 telah berubah statusnya menjadi Naik karena sekarang basis data VLAN berisi jaringan yang sesuai dengan antarmuka ini.

Namun, Anda melihat bahwa protokol port ini masih tidak aktif dan dalam keadaan down. Ini karena tidak "melihat" lalu lintas di jaringan VLAN20. Kenapa dia tidak melihat traffic ini? Karena tidak ada port yang terhubung ke jaringan VLAN20. Jadi, kita perlu menghubungkan port yang berfungsi padanya. Dalam hal ini, hanya port f0 / 1 dan f0 / 2 yang menghubungkan perangkat yang aktif.

Oleh karena itu, dengan menggunakan perintah int f0 / 2, saya memasuki mode sub-perintah dari antarmuka ini dan masuk ke akses mode switchport dan akses switchport vlan20 perintah. Setelah itu, sistem melaporkan bahwa protokol garis antarmuka VLAN20 telah berubah status ke atas. Hal yang sama dapat dilihat dengan perintah show int brief - kedua elemen, dan antarmuka, dan protokolnya dalam keadaan diaktifkan. Jadi, jika Anda memiliki masalah dengan antarmuka VLAN yang dinonaktifkan, lihat terlebih dahulu database VLAN dan pastikan ada jaringan yang cocok dengan antarmuka ini. Jika Anda melihat protokol yang dinonaktifkan, pastikan ada lalu lintas aktif di jaringan, yaitu, apakah ada port yang terhubung ke jaringan ini.

Jika kita melihat antarmuka lain dari sakelar, misalnya, f0 / 5, kita akan melihat bahwa protokol untuk antarmuka ini dalam keadaan down, karena tidak ada lalu lintas yang diamati pada antarmuka ini. Secara default, port dinonaktifkan jika tidak ada perangkat yang terhubung, dan protokol tidak aktif, karena tidak ada lalu lintas di port ini. Jadi, jika Anda melihat bahwa SVI dalam keadaan down, maka Anda harus terlebih dahulu memeriksa hal-hal yang disebutkan di atas.

Sekarang komputer kami memiliki alamat IP dan port switch dikonfigurasikan, kami akan memeriksa apakah PC0 ping berpindah ke PC1. Tentu saja, Anda tidak dapat melakukan ping ke komputer yang tepat, karena perangkat masih berada di jaringan VLAN10 dan VLAN20 yang berbeda.

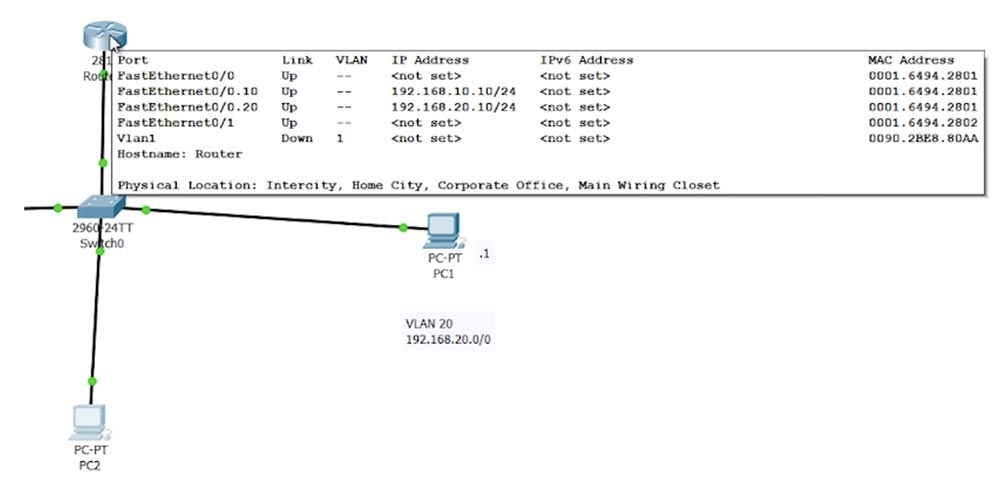

Untuk mengatasi masalah ini, saya akan menempatkan perangkat di sirkuit yang dapat diberikan alamat IP - router, dan menghubungkan salah satu interface-nya ke port switch f0 / 3 dengan kabel, dan menghubungkan antarmuka router lainnya dengan port f0 / 4 dengan kabel kedua. Ini adalah koneksi standar untuk kasus seperti itu - semuanya akan berfungsi jika saya menghubungkan satu antarmuka ke VLAN10 dan yang lainnya ke VLAN20. Agar tidak membuang waktu, saya melakukan pra-konfigurasi port router dengan menetapkan alamat IP kepada mereka. Untuk melihat ini, saya akan masuk ke pengaturan konsol router dan masukkan perintah show ip int brief. Sekarang saya akan membuat perubahan yang diperlukan dengan memasukkan perintah config terminal, int f0 / 3, akses mode switchport dan akses switchport vlan 10. Dengan cara yang sama, saya akan mengkonfigurasi antarmuka f0 / 4 untuk bekerja dengan jaringan VLAN20.

Mari kita lihat apakah ping akan lewat sekarang. Anda dapat melihat bahwa port switch membutuhkan waktu untuk beralih ke kondisi siap lalu lintas - penanda oranye akan segera berubah menjadi hijau. Saya memasukkan ping 192.168.20.1 pada baris perintah PC0, tetapi ping gagal lagi. Alasannya adalah kesalahan saya, karena saya tidak membuat gateway di pengaturan jaringan komputer. Oleh karena itu, saya masuk ke panel pengaturan dan menentukan alamat gateway untuk komputer pertama 192.168.10.10, dan untuk yang kedua - 192.168.20.10.

Setelah ini, ping berhasil, dan sekarang PC0 dan PC1 dapat berkomunikasi satu sama lain. Namun, seperti yang saya katakan, dengan topologi jaringan seperti itu, kami menyia-nyiakan kemampuan port router - biasanya router hanya memiliki dua port, jadi hanya kriminal untuk menggunakannya dengan cara ini. Untuk lebih efektif menggunakan kemampuan router, konsep Router-on-s-Stick, atau "router pada tongkat, router pada flash drive" digunakan. Mari kita kembali ke salah satu slide sebelumnya.

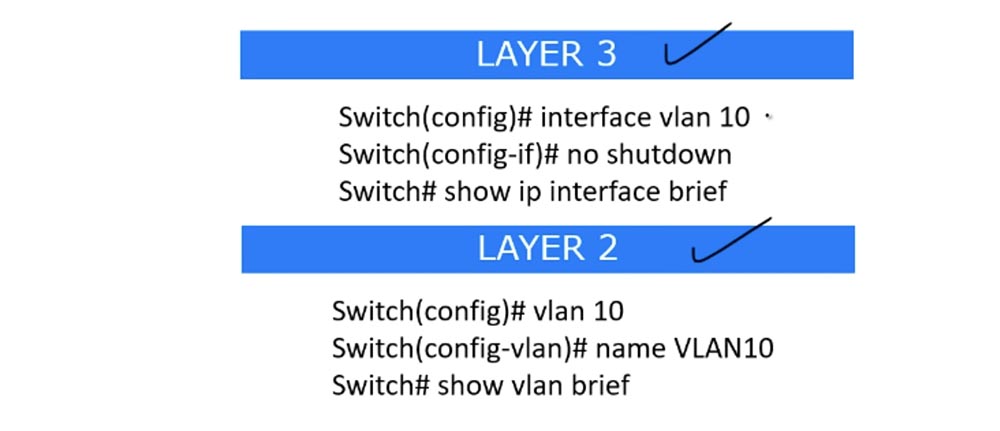

Jika kita bekerja dengan level 3 dari model OSI, kata kunci dalam perintah konfigurasi adalah "antarmuka". Ini menempatkan sistem ke mode antarmuka perintah, di mana Anda dapat menentukan pengaturan tidak ada shutdown atau shutdown dan memeriksa hasil pengaturan antarmuka menggunakan perintah show interface ip singkat.

Jika kita bekerja dengan level 2, dan dalam kasus switch itu tidak lebih dari database VLAN, maka perintah untuk memasuki pengaturan jaringan virtual tidak mengandung kata kunci "antarmuka", tetapi dimulai dengan kata "vlan" dengan nomor yang sesuai jaringan, misalnya, vlan 10. Setelah memasuki mode subcommand, Anda dapat memberi nama jaringan yang dibuat dengan perintah nama VLAN10. Gunakan perintah show vlan brief untuk memverifikasi pengaturan Anda.

Untuk memastikan perutean di antara dua jaringan, seperti yang telah disebutkan, kami menghubungkan sakelar jaringan ini dengan router yang terhubung ke jaringan eksternal - Internet.

Dengan skema ini, komputer No. 1 dapat mengakses Internet atau berkomunikasi dengan komputer di jaringan lain. Artinya, jika kita memiliki dua sakelar berbeda, masing-masing untuk jaringannya sendiri, maka untuk komunikasi di antara mereka, Anda memerlukan perangkat model OSI tingkat ke-3.

Seperti yang saya katakan, biasanya di kantor satu saklar digunakan, dibagi dua menggunakan VLAN. Dalam diagram, saya akan menunjuk dua VLAN yang berbeda - PENJUALAN biru dan PEMASARAN merah. Untuk menggunakan metode ini, Anda dapat menggunakan dua antarmuka router yang berbeda atau satu antarmuka f0 / 0, dalam diagram itu adalah kolom biru antara router dan sakelar. Konsep ini disebut sub-antarmuka - antarmuka f0 / 0.10 ditugaskan untuk melayani jaringan biru, dan f0 / 0.20 untuk jaringan merah.

Misalkan semua benda biru ini terhubung ke satu antarmuka saklar f0 / 1, komputer VLAN biru terhubung ke antarmuka f0 / 2 dan f0 / 3, dan komputer jaringan merah terhubung ke f0 / 4 dan f0 / 5. Dalam hal ini, f0 / 1 harus merupakan port trunk, dan trunk harus dibuat antara switch dan router, karena kita memerlukan semua lalu lintas dari VLAN10 dan VLAN20 untuk datang ke router. Dalam hal ini, kita hanya dapat menggunakan satu antarmuka router, yang terbagi menjadi dua sub-antarmuka, atau subinterfaces.

Subinterfaces sebenarnya dibuat di router dengan penambahan sebuah titik dalam penunjukan antarmuka fisik. Untuk subinterface f0 / 0.10 kami menetapkan alamat IP dari kisaran alamat VLAN10, dan f0 / 0.20 menerima alamat IP dari kisaran alamat jaringan VLAN20. Saya perhatikan bahwa angka-angka setelah titik dalam penunjukan subinterface tidak harus cocok dengan nomor VLAN. Saya menggunakan angka yang cocok hanya untuk membuat Anda lebih memahami konsep ini. Jadi jika ujian muncul dengan pertanyaan tentang beberapa jenis masalah dan Anda berpikir bahwa itu disebabkan oleh ketidakcocokan antara nomor VLAN dan subinterfaces, karena Anda diajari bahwa nomor jaringan harus cocok, maka Anda akan salah! Sekali lagi saya perhatikan - jumlah subinterface dan VLAN yang sesuai mungkin tidak bersamaan, ini normal, jadi penyebab masalah tidak terletak pada ini.

Jadi, ketika komputer # 1 dari jaringan biru mengirimkan lalu lintas, ia sampai ke port trunk switch, di mana ia dienkapsulasi menggunakan protokol .1q, yaitu, ia menerima tag VLAN10 dan dikirim ke router melalui trunk. Lalu lintas VLAN20 ditandai dengan cara yang sama. Tetapi masalahnya adalah bahwa secara default router tidak mengerti bahasa .1q. Oleh karena itu, kita harus masuk ke pengaturan router dan menunjukkan ke subinterfaces yang menggunakan enkapsulasi .1q. Setelah melakukan ini, kami menetapkan mereka alamat IP dari rentang alamat yang sesuai dari jaringan VLAN10 dan VLAN20. Segera setelah kami melakukan ini, komunikasi antar jaringan akan terjalin.

Mari kita beralih ke Packet Tracer, tempat saya pertama kali menghapus SVI yang dibuat sebelumnya, memasuki mode konfigurasi sakelar global dan menerapkan perintah no int vlan 10 dan no int vlan 20. Jika Anda melihat daftar antarmuka setelah itu, Anda dapat melihat bahwa antarmuka VLAN10 dan VLAN20 telah menghilang. Pada level 2 model OSI, jaringan-jaringan ini masih ada dalam basis data VLAN, karena kami ingin menggunakannya, tetapi tanpa antarmuka virtual yang sesuai.

Selanjutnya, saya lepaskan 2 kabel yang menghubungkan switch dan router, dan hubungkan switch dan router dengan satu kabel, karena saya hanya akan menggunakan satu port router f0 / 0.

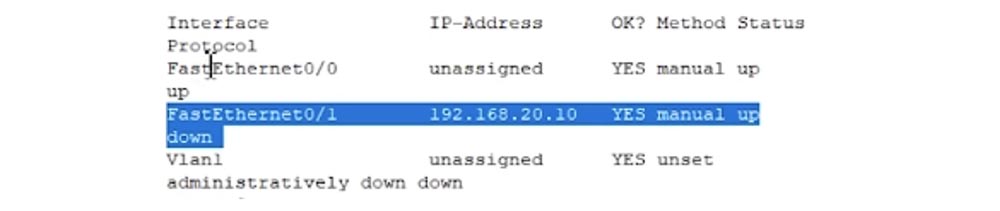

Sekarang saya masuk ke pengaturan router, pilih antarmuka f0 / 0 dan masukkan perintah no ip address (tanpa alamat IP). Anda dapat melihat daftar antarmuka di mana Anda dapat melihat bahwa alamat IP untuk antarmuka FastEthernet0 / 0 tidak ditetapkan, seperti untuk antarmuka Vlan1, dan alamat IP 192.168.20.10 digunakan untuk antarmuka FastEthernet0 / 1.

Untuk menggunakan metode “router on a stick”, antarmuka fisik harus dalam mode tidak ada shutdown. Seperti yang Anda lihat, FastEthernet0 / 0 dalam mode manual, jadi ini tidak masalah. Ini adalah hal pertama yang perlu Anda pastikan sebelum menggunakan Router-on-s-Stick, yang kedua adalah bahwa antarmuka ini tidak memiliki alamat IP.

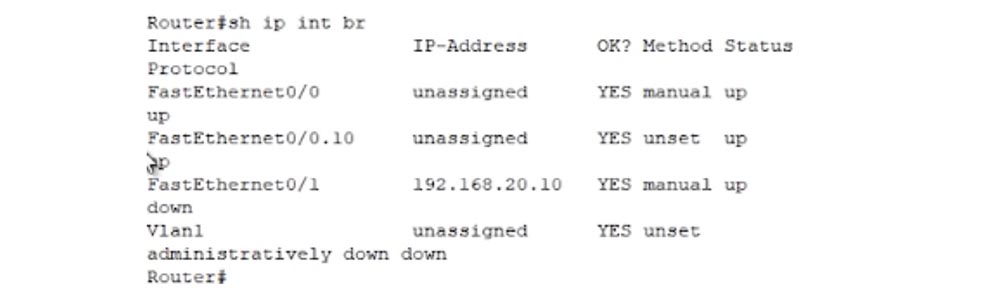

Selanjutnya, saya ketik int f0 / 0 untuk masuk ke mode sub-perintah antarmuka, dan masukkan perintah f0 / 0.10 untuk membuat subinterface .10. Jika sekarang Anda melihat daftar antarmuka, Anda dapat melihat bahwa sistem telah membuat antarmuka virtual baru FastEthernet0 / 0.10, yang dalam keadaan aktif.

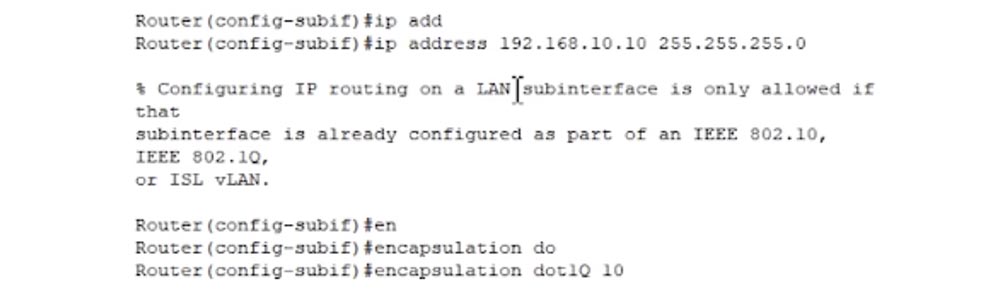

Periode dalam nama menunjukkan bahwa itu adalah antarmuka virtual, bukan fisik. Selanjutnya, kita kembali ke mode pengaturan global dan membuat subinterface f0 / 0.20. Sekarang mari kita beralih ke pengaturan subinterface baru f0 / 0.10, menggunakan perintah int f0 / 0.10. Anda melihat bahwa command line prompt telah mengambil bentuk Router subcommands (config-subif) #. Sekarang saya dapat menetapkan alamat IP untuk antarmuka ini dengan perintah ip address 192.168.10.10 255.255.255.0. Jika saya menekan "Enter", sistem akan menampilkan pesan: "Mengkonfigurasi perutean IP untuk subinterface dari LAN hanya mungkin jika antarmuka ini sudah dikonfigurasi sebagai bagian dari IEEE 802.10, 802.1q atau ISL vLAN". Oleh karena itu, saya perlu memasukkan perintah untuk menggunakan enkapsulasi menggunakan protokol .1q untuk VLAN tertentu, yang saya ketik enkapsulasi dot1Q 10, di mana 10 adalah jumlah VLAN.

Sekarang saya akan memasukkan alamat IP yang diinginkan dan sistem akan menerimanya. f0/0.20 – IP- 192.168.20.10. , IP- f0/1, no ip address. f0/0.20, , .

PC0 , PC1. , -, . , int f0/3 switchport mode trunk. , , VLAN10 VLAN20. , , , ! , Router-on-a-Stick. - , . , .

, , VLAN1. «» . IP- 192.168.30.1, 255.255.255.0 192.168.30.10. , PC2, VLAN1, VLAN10?

native VLAN, , ? 2 – VLAN10, VLAN20.

2 . – int f0/0. ip address 192.168.30.10 255.255.255.0, IP-. PC2, VLAN, f0/0 .

, 192.168.10.1 PC2. , PC0. , , , . , – Fa0/4, PC2, VLAN 20 SALES.

int f0/4, switchport mode access switchport access vlan 1. PC0 , , , , , PC2 .

, Native VLAN IP-. – IP- f0/0 – . , f0/0.30. .1q «native»: encapsulation dot1Q 1 native. , native VLAN, . IP- 192.168.30.10 255.255.255.0 no shutdown.

, . PC2 ping 192.168.10.1, , .

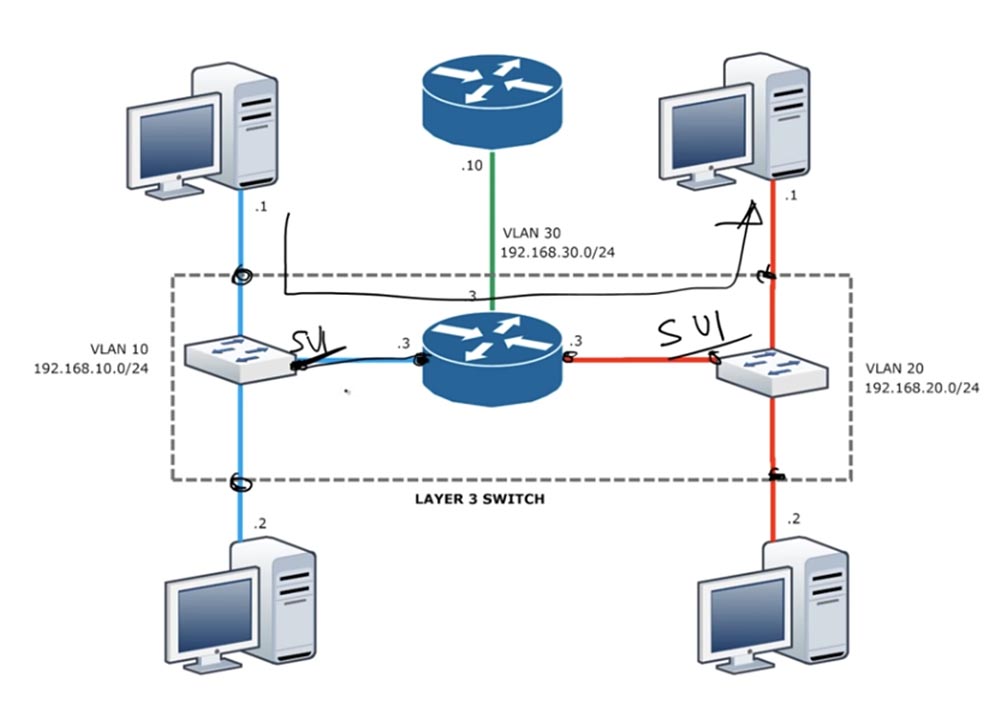

. , , 3 . , 3- OSI.

3- , VLAN. , , , Inter-VLAN 3- , . 3- 2- 3- .

. 3 – , . VLAN10 VLAN20 SVI. , VLAN, , VLAN . SVI IP- VLAN.

SVI , . , SVI ROAS, . 3- SVI.

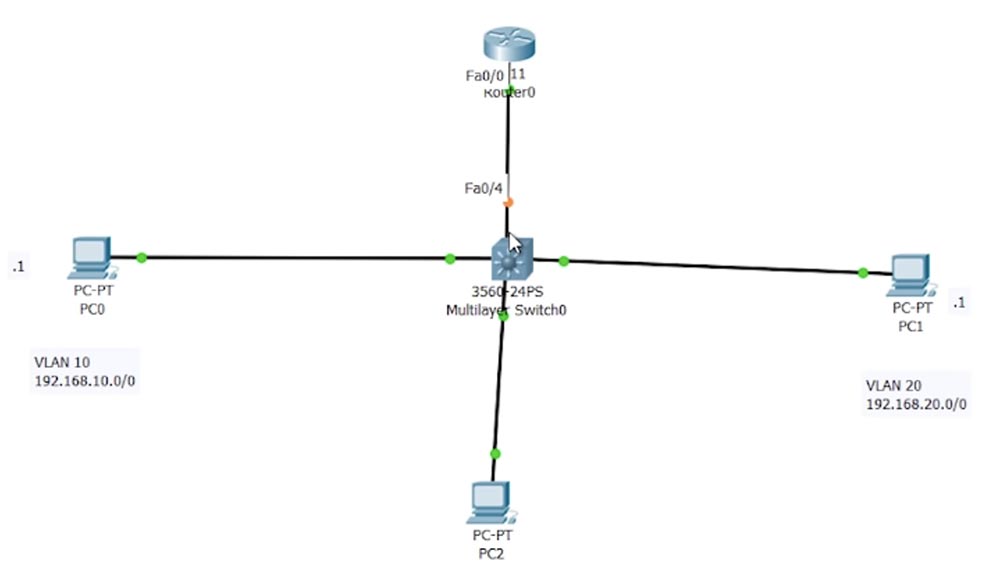

Packet Tracer. Cisco 3- , VLAN: f0/1 VLAN10, f0/2 VLAN20, . , VLAN1 PC2, .

, SVI VLAN1, administratively down.

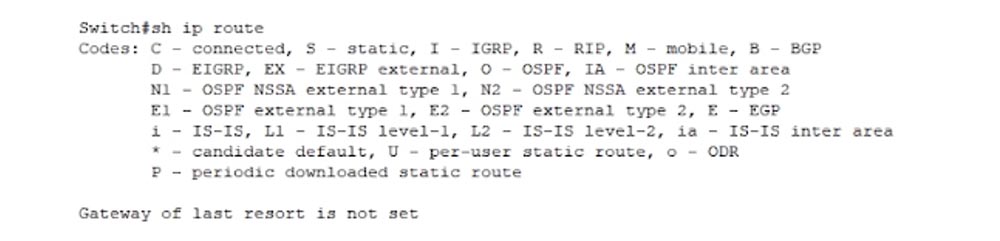

3- , . show ip route , , , IP- .

ip routing, . show ip rout, , , SVI VLAN10 VLAN20.

Packet Tracer SVI. , int vlan 10, ip address 192.168.10.10 255.255.255.0 no shutdown. , , IP- VLAN10.

int vlan 20, ip address 192.168.20.10 255.255.255.0 no shutdown. , PC0 PC1 192.168.20.1. , VLAN10 VLAN20, 3- Inter-VLAN.

VLAN1, int vlan 1, n shutdown IP- ip address 192.168.30.10 255.255.255.0, n shutdown. PC2.

, , , VLAN. f0/4 VLAN40. f0/4 IP- VLAN40.

3- , access-, VLAN.

Dengan demikian, interkoneksi Inter-VLAN dapat diatur dalam dua cara: menggunakan skema ROAS atau switch Cisco Layer 3. Ingat bahwa dalam kasus kedua, Anda perlu mengkonfigurasi SVI, dan dalam kasus pertama, ini tidak perlu.Terima kasih telah tinggal bersama kami. Apakah Anda suka artikel kami? Ingin melihat materi yang lebih menarik? Dukung kami dengan melakukan pemesanan atau merekomendasikannya kepada teman-teman Anda,

diskon 30% untuk pengguna Habr pada analog unik dari server entry-level yang kami temukan untuk Anda: Seluruh kebenaran tentang VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps dari $ 20 atau bagaimana membagi server? (opsi tersedia dengan RAID1 dan RAID10, hingga 24 core dan hingga 40GB DDR4).

Dell R730xd 2 kali lebih murah? Hanya kami yang memiliki

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100 TV dari $ 199 di Belanda! Dell R420 - 2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB - mulai dari $ 99! Baca tentang

Cara Membangun Infrastruktur Bldg. kelas menggunakan server Dell R730xd E5-2650 v4 seharga 9.000 euro untuk satu sen?