Baru-baru ini, pada awal musim panas, ada panggilan besar untuk memperbarui Exim ke versi 4.92 karena kerentanan CVE-2019-10149 ( Segera perbarui Exim ke 4.92 - infeksi aktif / Habr ). Dan tempo hari ternyata Sustes malware memutuskan untuk mengambil keuntungan dari kerentanan ini.

Sekarang semua yang segera diperbarui dapat kembali “bahagia”: pada 21 Juli 2019, peneliti Zerons menemukan kerentanan kritis dalam agen Transfer Surat Exim (MTA) ketika menggunakan TLS untuk versi dari 4,80 hingga 4,92.1 inklusif, memungkinkan eksekusi kode jarak jauh dengan hak istimewa ( CVE) -2019-15846 ).

Kerentanan

Kerentanan hadir saat menggunakan pustaka GnuTLS dan OpenSSL saat membuat koneksi TLS yang aman.

Menurut pengembang Heiko Schlittermann, file konfigurasi di Exim tidak menggunakan TLS secara default, namun, banyak distribusi membuat sertifikat yang diperlukan selama instalasi dan termasuk koneksi yang aman. Versi Exim yang lebih baru juga mengatur opsi tls_advertise_hosts = * dan menghasilkan sertifikat yang diperlukan.

tergantung pada konfigurasi. Sebagian besar distro mengaktifkannya secara default, tetapi Exim membutuhkan kunci sertifikat + untuk berfungsi sebagai server TLS. Mungkin Distro membuat Cert selama pengaturan. Exims yang lebih baru memiliki opsi tls_advertise_hosts default ke "*" dan membuat sertifikat yang ditandatangani sendiri, jika tidak ada yang disediakan.

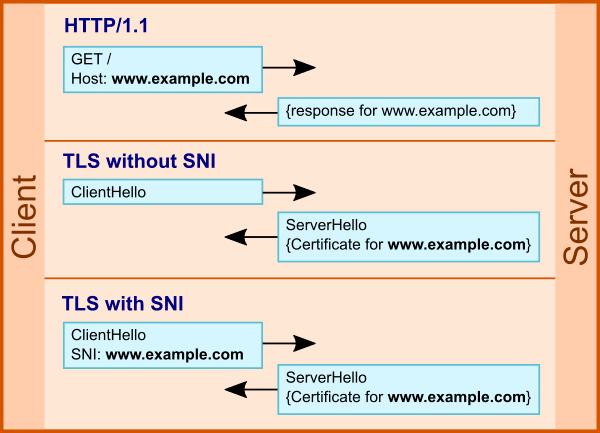

Kerentanan itu sendiri terdiri dari pemrosesan SNI yang salah (Server Name Indication, sebuah teknologi yang diperkenalkan pada 2003 di RFC 3546 untuk meminta klien sertifikat yang sah untuk nama domain, Distribusi standar SNI TLS / Blog perusahaan Grup WEBO / Habr ) selama jabat tangan TLS. Cukup bagi penyerang untuk mengirim SNI yang diakhiri dengan garis miring terbalik ("\") dan karakter nol ("\ 0").

Peneliti Qualys menemukan bug dalam fungsi string_printing (tls_in.sni), yang merupakan kesalahan "" melarikan diri. Akibatnya, garis miring terbalik ditulis dalam bentuk tidak terhapus ke file header spool cetak. Selanjutnya, file ini dengan hak istimewa dibaca oleh fungsi spool_read_header (), yang mengarah ke heap overflow.

Perlu dicatat bahwa saat ini, pengembang Exim telah menciptakan kerentanan PoC dengan eksekusi perintah pada server rentan yang jauh, tetapi belum tersedia untuk umum. Karena kemudahan pengoperasian bug, ini hanya masalah waktu, dan cukup singkat.

Studi Qualys yang lebih rinci dapat ditemukan di sini .

Menggunakan SNI dalam TLS

Jumlah server publik yang berpotensi rentan

Menurut statistik dari penyedia hosting besar E-Soft Inc, per 1 September, versi 4.92 digunakan pada lebih dari 70% host pada server sewaan.

Statistik perusahaan E-Soft Inc

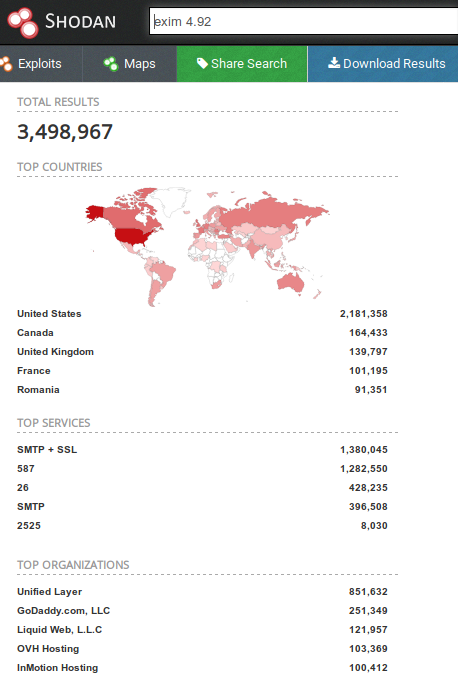

Jika Anda beralih ke mesin pencari Shodan , maka dari 5.250.000 di database server:

- sekitar 3.500.000 menggunakan Exim 4.92 (sekitar 1.380.000 menggunakan SSL / TLS);

- lebih dari 74.000 menggunakan 4.92.1 (sekitar 25.000 menggunakan SSL / TLS).

Dengan demikian, ada sekitar 1,5 juta server Exim yang berpotensi diketahui publik dan dapat diakses.

Menemukan Exim Server di Shodan

Perlindungan