Banyak pusat keamanan melakukan perlawanan terhadap peretas dan menyerang titik kerja mereka, dan bahkan nyawa mereka. Kasus ini sangat penting dan secara intelektual sangat luas. Kami mempelajari data Kecerdasan Ancaman, mengumpulkan atribusi untuk kelompok dan TTP (taktik, teknik, dan prosedur), mengembangkan skenario dan aturan terpisah untuk mendeteksi insiden, dan menerapkan solusi teknologi yang kuat. Ini adalah pekerjaan besar dan penting bagi tim keamanan mana pun, dan terlebih lagi untuk SOC dewasa.

Namun secara berkala, semua pendekatan klasik terhadap keamanan melalui pemantauan dikalikan dengan nol ketika sebuah serangan massa besar dan tidak menyenangkan muncul kembali. Yang bahkan nenekmu pelajari. Kami secara konvensional akan menyebut pandemi cyber media serangan semacam itu, agar tidak menjadi bingung dengan surat-surat Cobalt biasa atau alat Silence yang licik (untuk yang berpengalaman mereka telah menjadi sesuatu seperti white noise). Kita berbicara tentang Heartbleed, Shellshock, Wannary, kerentanan pada peralatan Cisco dan lainnya. Apa yang membedakan mereka dari pengalihan cyber lainnya? Bagaimana layak (atau tidak layak) berperilaku di SOC dan hanya layanan keamanan informasi perusahaan? Mari kita cari tahu di bawah luka.

Ancaman baru atau masalah lama?

Jika Anda melihat insiden seperti itu lebih dekat, dengan cepat menjadi jelas apa yang membedakan mereka dari yang lain: masing-masing memiliki beberapa kerentanan kritis mendasar. Eternal Blue memanen tanamannya pada tahun 2017, menyamar dengan berbagai nama (DoublePulsar, WannaCry, NotPetya), April 2018 mengamuk dengan kerentanan CVE-2018-0171, waktu belum tiba untuk BlueKeep (tapi ini tidak akurat). Akibatnya, perbedaan dari serangan lanjutan ada di komponen utama:

- metode pengiriman malware yang cepat dan sangat frustasi (hingga penetrasi langsung melalui batas),

- armor-piercing gun (kerentanan jangkauan luas, kritikalitas tinggi, efek "penetrasi" serius),

- alat primitif (dan seringkali tujuan).

Secara kiasan, kita berbicara tentang palu, bukan rapier. Sayangnya, vendor

bisa menyipit dan tidak membiarkan kita bosan, dan penyerang sering mendapatkan palu seperti itu. Setiap serangan besar dan masif memiliki kerentanan besar dan mengerikan dari salah satu vendor. Dalam kondisi seperti itu, pelacakan kerentanan kritis dan bekerja tepat waktu dengan mereka menjadi salah satu aspek utama dari situasi pusat situasi keamanan informasi, yang sering disamakan dengan Pusat Operasi Keamanan.

Di sini saya mungkin bisa pergi ke rekomendasi dan menyelesaikan posting ini dengan bosan ... jika kita belum menemukan beberapa keberatan dari audiens selama pandemi cyber media masa lalu.

Cukup tambahkan tambalan air

Keberatan yang sangat populer: "Tapi apa (

sensor menghukum saya ) yang

orang bijak nongkrong layanan di Internet tanpa tambalan?!", "Kerentanan telah ada begitu lama - bisakah mereka benar-benar diperbarui dalam waktu?" dan sebagainya.

Jika Anda, pembaca elang, memperbarui infrastruktur dengan satu klik WSUS atau SCCM atau ada sangat sedikit pengguna sehingga Anda dapat meletakkan semuanya dengan tangan, maka Anda dapat menggulir langsung ke bagian akhir artikel - mungkin beberapa tips akan menjadi berguna. Tetapi di lingkungan perusahaan besar, jalur keamanan

Jedi cukup jauh dari mendapatkan informasi tentang kerentanan hingga menutupnya.

Apa yang menghalangi seorang perwira IS?- Armada besar workstation yang tidak pernah dapat diakses pada saat yang bersamaan, dan beberapa pengguna juga tidak dapat secara otomatis memulai kembali.

- Kebutuhan untuk menguji OS dan tambalan perangkat keras untuk kompatibilitas dengan perangkat lunak aplikasi, protokol khusus, dll.

- Muat pengujian pada sistem utama sehingga tambalan tidak secara tidak sengaja membunuh kecepatan sistem (yang tidak ingat sejarah Specter / Meltdown, silakan xakep.ru/2018/01/10/meltdown-spectre-slowdown di sini).

- Proses dan layanan bisnis yang sederhana, yang sulit untuk dikoordinasikan bahkan dalam lingkungan perusahaan, dan ketika datang ke kerentanan dalam peralatan ICS ... well, ini adalah cerita lain sama sekali.

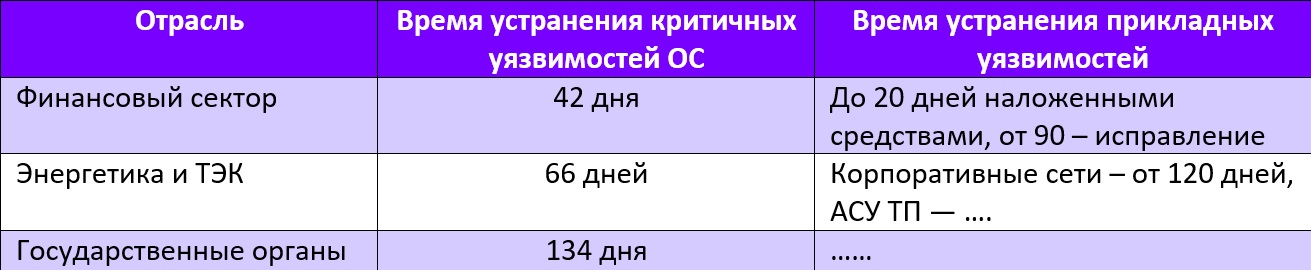

Secara umum, saya berharap bahwa dalam waktu dekat (ini adalah spoiler janji) kami akan menulis artikel atau siklus terpisah tentang topik manajemen kerentanan di lingkungan perusahaan. Sementara itu, kami membatasi diri pada statistik - berapa lama rata-rata perusahaan perlu bekerja dengan kerentanan:

Seperti yang Anda lihat, dalam waktu kurang dari 40 hari, sebuah perusahaan

burung besar yang langka menutup masalah kerentanan. Oleh karena itu, organisasi besar harus memikirkan langkah-langkah kompensasi, prioritas, dan tongkat serta tali lain yang perlu diselesaikan untuk menyelesaikan masalah kerentanan kritis baru.

Serigala, serigala, atau Tanpa barang rampasan

Tampaknya dengan semua masalah yang disebutkan sebelumnya dan kesulitan memperbarui, masuk akal untuk menambal hanya kesenjangan yang paling kritis. Atau, seperti yang tertulis dalam komentar salah satu pakar di

berita kami

tentang BlueKeep-1 , hanya mereka yang sudah ada yang mengeksploitasi siap pakai di depan umum. Posisi tersebut benar-benar memiliki hak untuk eksis: mengapa sia-sia untuk mengarahkan spesialis TI dan merusak hubungan dengan mereka? Dan pastinya dongeng tentang bocah lelaki, yang kami tunjuk dalam judul bagian, semua orang tahu, tetapi, seperti biasa dalam situasi ini, ada nuansa.

Dan itu terdiri dari fakta bahwa dari tahun ke tahun kita melihat perkembangan berulang dari alat-alat penjahat dunia maya dan tingkat penerapan "produk baru" di darknet. Ini menunjukkan bahwa eksploitasi yang baru saja ditulis untuk kerentanan dalam waktu yang sangat singkat sudah dapat digunakan dalam serangan terhadap infrastruktur perusahaan. Dan dalam hal ini, petugas keamanan perusahaan tidak lagi memiliki kesempatan untuk mempersiapkan, berkemas dan mengambil tindakan balasan. Sebagai ilustrasi, beberapa statistik:

Time2Attack

Time2AttackIni adalah kutipan dari analytics besar tentang interval waktu yang berlalu antara publikasi kerentanan aktual dari awal hingga munculnya eksploitasi publik, dan kemudian dari eksploitasi ke publik pertama (yang dikenal) serangan para penyerang. Mari kita pergi sekarang untuk situasi dengan BlueKeep, yang benar-benar belum menunjukkan dirinya di alam bebas, tetapi untuk semua situasi ini cukup indikatif: sebagai aturan, ini bukan tentang bulan, tetapi tentang minggu sebelum eksploitasi muncul, dan tentang hari-hari sejak itu penggunaan pertama. Situasi ini terlihat sangat menyedihkan untuk kerentanan Adobe (CVE-2018-15982), yang digunakan dalam serangan sehari setelah kemunculan exploit. Gulir posting sedikit ke atas dan lihat bahwa rata-rata kita tidak punya waktu untuk memasang patch pada infrastruktur jika kita menunggu exploit. Oleh karena itu, dalam kenyataan hidup kita tanpanya, itu cukup "melindungi" dan lebih baik menjaga infrastruktur kita lebih awal, tanpa takut akan masalah potensial dengan departemen TI.

Beberapa tips bermanfaat / tidak berguna (garis bawah)

Untuk apa semua alasan ini membawa kita? Idealnya, apa yang dibutuhkan perusahaan untuk memiliki peta atau metodologi untuk merespons setiap kerentanan kritis yang diidentifikasi? Dalam setiap kasus, dia akan menjadi individu bagi iblis, tetapi saya ingin berbagi beberapa tips yang berguna dari diri saya sendiri.

- Kami memantau kerentanan secara teratur, mulai "panik" sebelum eksploitasi muncul - prosesnya tidak sesulit seperti yang terlihat. Kami mengumpulkan informasi dari situs vendor (patch Selasa, dll.), Feed berita, berlangganan beberapa akun Habra tematik dan blog lainnya, menambahkan buletin dari vendor khusus infrastruktur, dan membaca informasi yang dipublikasikan setidaknya sekali sehari di pagi hari. Ini biasanya merupakan langkah pertama yang baik untuk tetap up to date.

- Kami memeriksa perimeter organisasi untuk layanan terbuka - kompleksitas infrastruktur kini meningkat, dan kontrol atas pekerjaan departemen TI rumit (oleh karena itu, RDP pada perimeter, bahkan di perusahaan besar, tidak mengejutkan). Ini berarti bahwa Anda perlu memeriksa alamat eksternal Anda dengan pemindaian rapi setidaknya sekali pada fakta deteksi kerentanan kritis, dan idealnya melakukannya secara teratur (alat dari laut - dari shodan yang hampir gratis ke layanan komersial). Dan ya, proses ini harus diperlakukan kira-kira seperti menyikat gigi.

NB! Tentu saja, ini hanya akan berfungsi jika kita benar-benar mengetahui batas luar dan alamat eksternal kita dan terlibat dalam inventarisasinya. - Dalam hal kerentanan RCE pada sistem operasi atau perangkat lunak perkantoran, workstation harus dimasukkan dalam zona patch terlebih dahulu. Tentu saja, yang paling penting disimpan di segmen server, tetapi titik pertama kekalahan ketika perimeter ditutup kemungkinan adalah pengguna (melalui email phishing, flash drive yang terinfeksi, dll.) Dan dari mereka epidemi akan menyebar ke seluruh jaringan. Plus, memasang tambalan di AWP, sebagai suatu peraturan, tidak terlalu menyakitkan dalam hal siklus koordinasi dan pengujian.

- Jika kami menggunakan SOA / IPS antar jaringan, kami sedang menunggu tanda tangan dari vendor untuk mengidentifikasi tanda-tanda eksploitasi kerentanan, atau kami akan menulis sendiri (jika kami memiliki keahlian yang diperlukan). Isolasi ancaman di segmen tertentu akan secara signifikan mengurangi area kerusakan.

- Namun demikian, kami tidak tenang sampai kami membuat patch pada seluruh infrastruktur. Vektor pengiriman malware dan serangan malefactors sangat beragam, dan bahkan buku tabungan tidak lagi memberikan jaminan dalam hidup kita.

Saya harap rekomendasi kami akan membantu seseorang dengan cepat melawan balik dari serangan massal zombie berikutnya.