ERP dan aplikasi bisnis perusahaan lainnya memainkan peran penting dalam arsitektur perusahaan dan proses bisnis. Sayangnya, sistem ini dapat dengan mudah menjadi korban serangan siber.

Apa itu ERP?

ERP adalah Sistem Perencanaan Sumber Daya Perusahaan. Seperti yang dapat Anda pahami dari akronim ini, sistem ini bertanggung jawab untuk mengelola semua sumber daya perusahaan. Bertahun-tahun yang lalu, orang biasa menyimpan semua informasi tentang karyawan, bahan, produk, klien, dll. di atas kertas, kemudian, spreadsheet Excel digunakan, tetapi kemudian ketika jumlah karyawan yang terlibat dalam proses bisnis meningkat dan kebutuhan untuk otomatisasi tumbuh secara signifikan, kami bertemu dengan sistem ERP. Sistem tersebut sekarang menyimpan dan memproses semua "perhiasan mahkota" perusahaan, namun, mereka juga menimbulkan risiko besar jika tidak diamankan dengan benar.

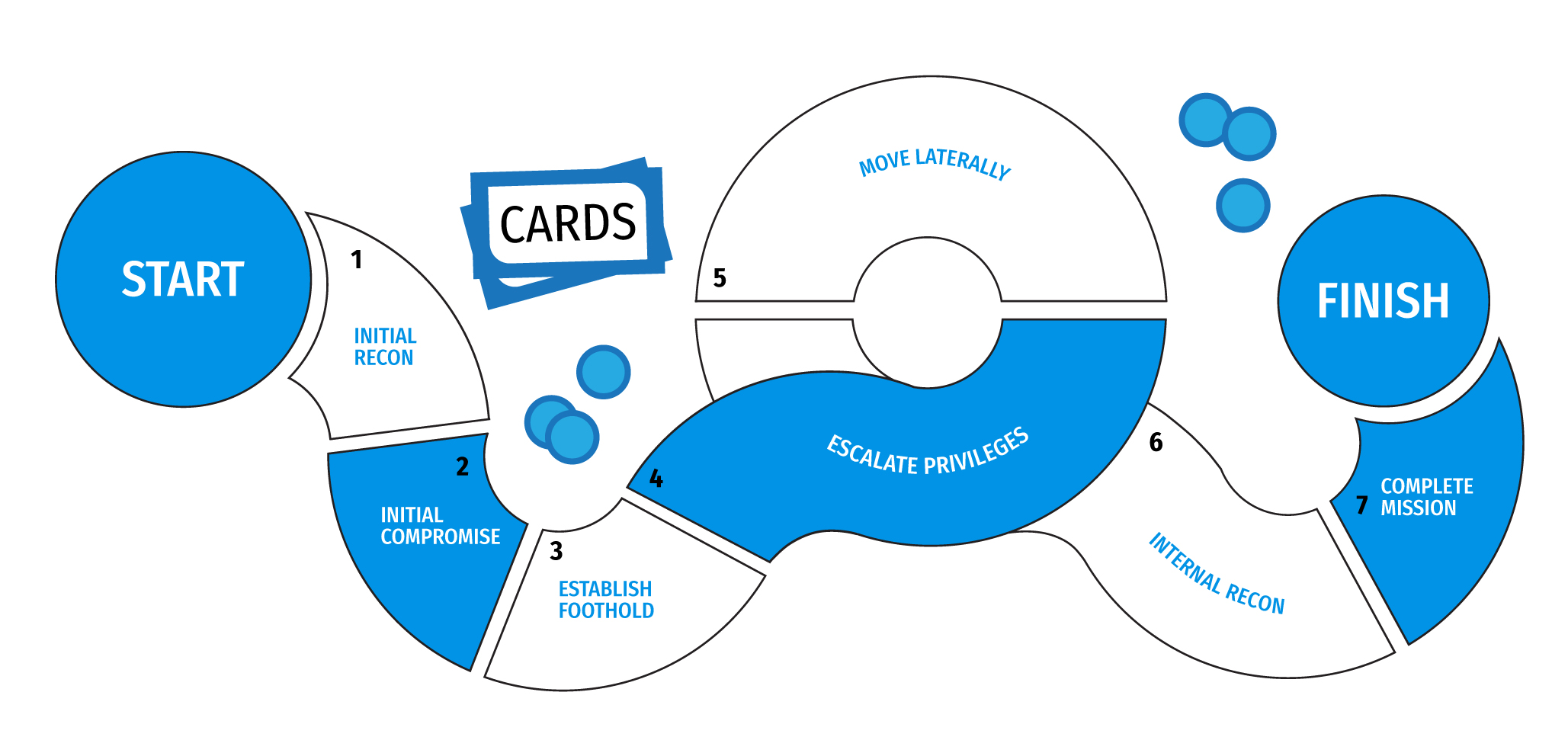

Rantai cyber kill biasanya terdiri dari beberapa langkah seperti pengintaian awal, kompromi awal, membangun pijakan, meningkatkan hak istimewa, mendapatkan akses ke sistem kritis misi, pengintaian internal, dan, akhirnya, mencuri data atau mengubah beberapa parameter konfigurasi kritis.

Ada banyak solusi keamanan (Firewall, WAF, sistem perlindungan titik akhir, dll.) Yang dimaksudkan untuk mendeteksi atau bahkan mencegah intrusi awal. Mereka sebagian besar fokus pada tahap pertama serangan, tetapi beberapa dari mereka dapat membantu juga ketika penyerang sudah berada di dalam sistem.

Setiap tahun kami menyaksikan semakin banyak pelanggaran data sementara sebagian besar perusahaan korban menerapkan mekanisme keamanan bersama. Tampaknya menyarankan bahwa mendapatkan akses ke jaringan perusahaan bukanlah tugas yang sulit bagi penyerang yang terampil. Menurut pendapat saya, situasi ini tidak akan berubah dalam waktu dekat, seolah-olah ada sesuatu yang berharga, seseorang akan mencoba mencurinya.

Jadi, strategi yang paling masuk akal adalah untuk melindungi aset yang paling kritis, dan itu tugas yang sama sekali berbeda dibandingkan dengan perlindungan batas.

Bayangkan jaringan kami adalah sebuah kastil. Langkah-langkah keamanan diterapkan: di sini ada parit yang dipenuhi dengan buaya, benteng benteng, dan menara dengan penjaga. Tampaknya aman. Namun, jika seekor tikus tanah menggali terowongan di bawah dinding kastil dan masuk ke dalam, penyusup akan mendapatkan akses ke harta karun karena hampir tidak ada peralatan keamanan di dalam kastil.

Sebagai kesimpulan, jelas bahwa kita harus fokus setidaknya pada bidang keamanan siber berikut ini:

- Keamanan jaringan

- Keamanan aplikasi web

- Keamanan titik akhir

- Identitas dan akses tata kelola

- Deteksi dan respons insiden

- Keamanan aplikasi bisnis

Topik terakhir patut mendapat perhatian lebih besar, karena bertanggung jawab atas proses kritis bisnis. Sejujurnya, semua jaringan, aplikasi web, titik akhir, dan sistem identitas kami sebagian besar ada di sini untuk menyediakan akses ke aplikasi bisnis tersebut seperti sistem ERP. Tanpa mereka, semua fitur infrastruktur TI berubah menjadi hampir tidak berguna.

Ada berbagai Sistem ERP yang tersedia di pasar. Sistem yang paling umum adalah SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, dll. Terlepas dari kenyataan mereka berbeda dalam detail, mereka sangat mirip secara umum dan mewakili arsitektur 3-tier yang terdiri dari klien lemak atau browser web, server aplikasi atau beberapa server aplikasi dengan load balancer, dan database sebagai backend.

Kenapa kita harus peduli?

Apa yang bisa terjadi jika seseorang membobol aset paling kritis seperti ERP dan juga SCM (Supply Chain Management), PLM (Manajemen siklus hidup produk)?

Spionage (pelanggaran kerahasiaan) termasuk pencurian informasi keuangan, rahasia dagang perusahaan, kekayaan intelektual, dan data pelanggan.

Sabotase (pelanggaran ketersediaan) dapat berupa penurunan kualitas produk yang disengaja, pembusukan produksi, korupsi peralatan, manipulasi dengan rantai pasokan, pelanggaran kepatuhan, dan gangguan laporan keuangan.

Penipuan (pelanggaran integritas). Ada berbagai jenis penipuan, yang dapat berhubungan dengan bahan baku, barang jadi, keuangan, dll. Akhirnya, terorisme (seperti ledakan) sekarang juga di antara risiko keamanan siber. Semua ini dapat terjadi karena satu kerentanan dalam Sistem ERP.

Ada berbagai Sistem ERP yang tersedia di pasar. Sistem yang paling umum adalah SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor, dll. Terlepas dari kenyataan mereka berbeda dalam detail, mereka sangat mirip secara umum dan mewakili arsitektur 3-tier yang terdiri dari klien lemak atau browser web, server aplikasi atau beberapa server aplikasi dengan load balancer, dan database sebagai backend.

Yang lebih penting, mereka berbeda dari aplikasi tradisional dalam opsi berikut:

Kompleksitas Sebagai aturan, kompleksitas membunuh keamanan. Bayangkan saja, sistem ERP dari SAP (238 Juta baris kode untuk 2007) berisi lebih banyak string kode sumber daripada Windows 7 + Mac OS Tiger + Debian 5 semuanya bersamaan (85+ 65 + 40 juta baris kode). Jadi, mungkin ada banyak kerentanan berbeda di semua tingkatan, dari jaringan ke aplikasi. ( http://www.informationisbeautiful.net/visualizations/million-lines-of-code/ )

Kustomisasi Setiap aplikasi bisnis seperti ERP lebih seperti sebuah kerangka kerja, yang di atasnya pelanggan mengembangkan aplikasi mereka sendiri pada bahasa tertentu. Sebagai contoh, programmer menggunakan bahasa ABAP untuk memperluas fungsionalitas Sistem SAP sementara untuk aplikasi seperti Oracle PeopleSoft mereka menggunakan bahasa PeopleCode, dan bahasa X + digunakan dalam Microsoft Dynamics untuk menyesuaikannya.

Kekritisan. Perangkat lunak ini jarang diperbarui, karena administrator takut sistem dapat rusak selama pembaruan karena kompatibilitas ke belakang dan koneksi dengan sistem lama. Kadang-kadang contoh sistem SAP tidak diperbarui selama beberapa tahun bahkan terjadi. ( http://news.softpedia.com/news/five-year-old-sap-vulnerability-affects-over-500-companies-not-36-504043.shtml )

Sifat tertutup. Sistem ERP sebagian besar tersedia di dalam perusahaan itu sebabnya aplikasi bisnis dianggap sebagai dunia tertutup. Sangat sedikit pakar keamanan yang memiliki akses ke mereka dan menghabiskan waktu mereka untuk mempelajari sistem ini.

Pada artikel selanjutnya kita akan menceritakan tentang serangan vektor pada sistem SAP.