Penundaan dengan penandatanganan adalah hal yang umum bagi perusahaan besar mana pun. Pengecualian bukan perjanjian antara Tom Hunter dan satu toko hewan peliharaan online untuk pentesting menyeluruh. Kami harus memeriksa situs, dan jaringan internal, dan bahkan bekerja Wi-Fi.

Tidak mengherankan bahwa tangan disisir sebelum semua formalitas diselesaikan. Nah, hanya memindai situs untuk berjaga-jaga, tidak mungkin bahwa toko terkenal seperti "Anjing Baskervilov" akan membuat kesalahan di sini. Setelah beberapa hari, Tom tetap memberikan kontrak asli yang ditandatangani - pada saat ini, di belakang secangkir kopi ketiga, Tom dari CMS internal menilai dengan menarik kondisi gudang ...

Sumber: Ehsan Taebloo

Sumber: Ehsan TaeblooTapi itu tidak mungkin untuk dikelola terutama dalam CMS - administrator situs melarang IP Tom Hunter. Meskipun dimungkinkan untuk menghasilkan bonus pada kartu toko dan memberi makan kucing kesayangan dengan harga murah selama berbulan-bulan ... "Tidak kali ini, Darth Sidious," pikir Tom sambil tersenyum. Tidak kurang menyenangkan untuk pergi dari zona situs web ke jaringan lokal pelanggan, tetapi tampaknya segmen ini tidak terhubung dengan klien. Namun, ini lebih sering terjadi di perusahaan yang sangat besar.

Setelah semua formalitas, Tom Hunter mempersenjatai diri dengan akun VPN yang disediakan dan pergi ke jaringan lokal pelanggan. Akun itu ada di dalam domain Active Directory, jadi dimungkinkan untuk mengambil dan tanpa trik untuk membuang AD - untuk menggabungkan semua informasi publik tentang pengguna dan mesin yang berfungsi.

Tom meluncurkan utilitas adfind dan mulai mengirim permintaan LDAP ke pengontrol domain. Dengan filter menurut objek kelas, menentukan orang sebagai atribut. Jawabannya kembali ke sini dengan struktur ini:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

Selain itu, masih ada banyak informasi berguna, tetapi yang paling menarik adalah di> deskripsi:> bidang deskripsi. Komentar akun ini pada prinsipnya adalah tempat yang nyaman untuk menyimpan catatan kecil. Tetapi administrator klien menganggap bahwa kata sandi juga dapat beristirahat dengan tenang di sini. Lagipula, siapa yang mungkin tertarik dengan semua catatan layanan minor ini? Karenanya, komentar yang diterima Tom tampak seperti:

, 2018.11.16 7po!*Vqn

Anda tidak perlu menjadi tujuh bentang di dahi untuk memahami mengapa kombinasi ini berguna di akhir. Tetap mem-parsing file respons besar dari CD dengan bidang> deskripsi: dan di sini mereka - 20 pasang kata sandi masuk. Dan hampir setengahnya memiliki hak akses RDP. Pijakan yang bagus, saatnya untuk memecah pasukan penyerang.

Lingkungan jaringan

Bola-bola Baskerville Dogs yang dapat diakses menyerupai kota besar dalam semua kekacauan dan ketidakpastiannya. Dengan profil pengguna dan RDP, Tom Hunter adalah bocah miskin di kota ini, tetapi bahkan ia berhasil melihat banyak hal melalui jendela kebijakan keamanan yang bersinar.

Bagian dari server file, akun akuntansi, dan bahkan skrip yang terkait dengannya - semua ini dibagikan. Dalam pengaturan salah satu skrip ini, Tom menemukan hash MS SQL dari satu pengguna. Sedikit sihir kasar - dan hash pengguna berubah menjadi kata sandi teks biasa. Terima kasih kepada John The Ripper dan Hashcat.

Kunci ini seharusnya datang ke peti. Peti itu ditemukan, dan lebih dari itu, sepuluh “peti” lainnya terhubung dengannya. Dan di dalam enam lay ... hak pengguna super, bukan otoritas \ sistem! Pada dua, saya berhasil menjalankan prosedur tersimpan xp_cmdshell dan mengirim perintah cmd ke Windows. Apa lagi yang Anda inginkan?

Pengontrol domain

Tom Hunter telah menyiapkan pukulan kedua untuk pengontrol domain. Ada tiga dari mereka di jaringan Baskerville Dogs, sesuai dengan jumlah server yang jauh secara geografis. Setiap pengontrol domain memiliki folder publik, seperti etalase terbuka di sebuah toko, di sebelahnya anak laki-laki miskin yang sama itu berkeliaran.

Dan kali ini lelaki itu beruntung lagi - mereka lupa menghapus skrip dari jendela di mana kata sandi admin server lokal di-hardcode. Jadi jalur ke pengontrol domain terbuka. Masuk, Tom!

Di sini,

mimikatz diekstraksi dari topi ajaib, yang menguntungkan oleh beberapa administrator domain. Tom Hunter mendapat akses ke semua mesin di jaringan lokal, dan tawa jahat menakuti kucing dari kursi terdekat. Jalur ini lebih pendek dari yang diharapkan.

Eternalblue

Ingatan WannaCry dan Petya masih hidup di benak para pentester, tetapi beberapa admin tampaknya telah melupakan kriptografer dalam arus berita malam lainnya. Tom menemukan tiga node dengan kerentanan dalam protokol SMB - CVE-2017-0144 atau EternalBlue. Ini adalah kerentanan yang sama dengan bantuan ransomware WannaCry dan Petya, kerentanan yang memungkinkan kode arbitrer dijalankan di host. Di salah satu node yang rentan ada sesi admin domain - "exploit and get." Apa yang bisa Anda lakukan, waktu belum mengajar semua orang.

Anjing Basterville

Informasi keamanan klasik suka mengulangi bahwa titik terlemah dari sistem apa pun adalah seseorang. Perhatikan bahwa judul di atas tidak cocok dengan nama toko? Mungkin tidak semua orang sangat berhati-hati.

Dalam tradisi terbaik film laris phising, Tom Hunter telah mendaftarkan domain satu huruf berbeda dari domain Baskerville Dogs. Alamat surat pada domain ini mensimulasikan alamat layanan keamanan informasi toko. Dalam 4 hari mulai pukul 4:00 hingga 5:00, pesan seperti ini dikirim secara merata ke 360 alamat dari alamat palsu:

Mungkin, hanya kemalasan mereka sendiri yang menyelamatkan karyawan dari pembuangan massal kata sandi. Dari 360 surat, hanya 61 yang dibuka - layanan keamanan tidak terlalu populer. Tapi kemudian itu lebih mudah.

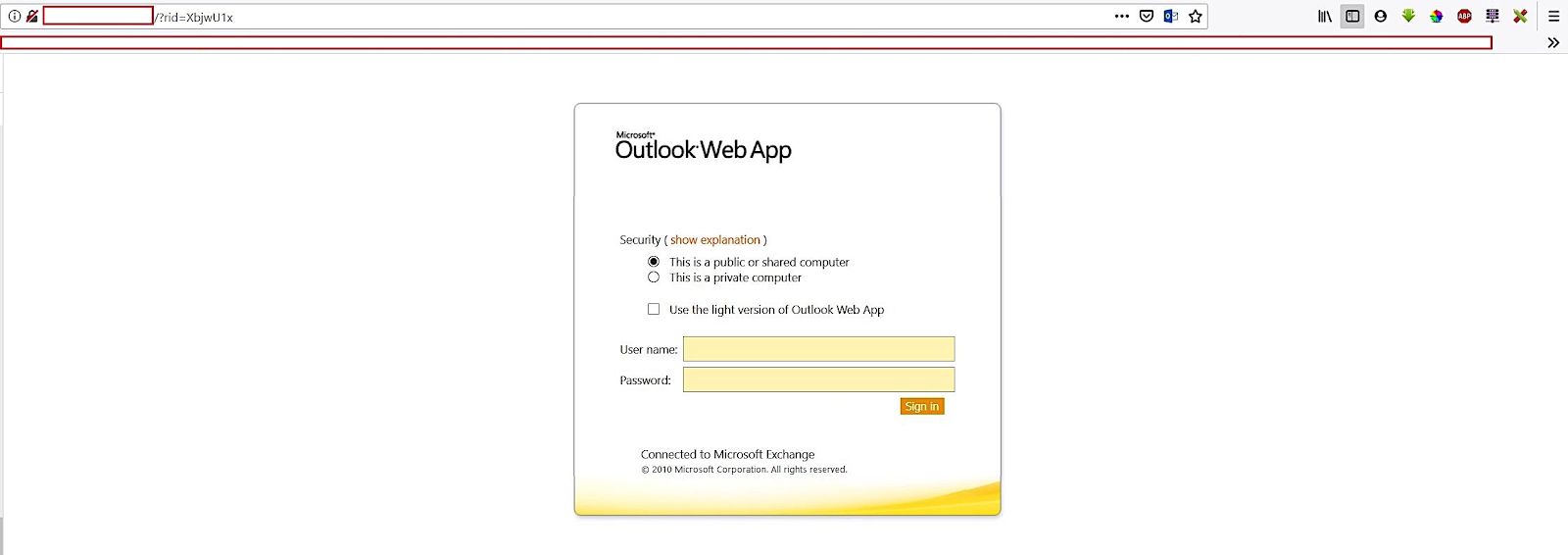

Halaman phishing

Halaman phishing46 orang mengklik tautan dan hampir setengahnya - 21 karyawan - tidak melihat ke bilah alamat dan dengan tenang memasukkan nama pengguna dan kata sandi mereka. Tangkapan yang bagus, Tom.

Jaringan Wi-Fi

Sekarang saya tidak harus bergantung pada bantuan kucing. Tom Hunter melemparkan beberapa potong besi ke dalam sedan tuanya dan menuju ke kantor Anjing Baskerville. Kunjungannya tidak disetujui: Tom akan menguji Wi-Fi pelanggan. Di tempat parkir pusat bisnis, ada beberapa tempat gratis yang berhasil memasuki batas jaringan target. Tampaknya, mereka tidak secara khusus memikirkan batasannya - seolah-olah administrator secara acak menyodok titik-titik tambahan sebagai tanggapan atas keluhan tentang Wi-Fi yang lemah.

Bagaimana cara kerja perlindungan WPA / WPA2 PSK? Enkripsi antara titik akses dan klien menyediakan kunci pra-sesi - Pairwise Transient Key (PTK). PTK menggunakan Kunci Sebelumnya dan lima parameter lainnya - SSID, Authenticator Nounce (ANounce), Supplicant Nounce (SNounce), alamat MAC dari titik akses dan klien. Tom memotong semua lima parameter, dan sekarang hanya Kunci Pra-Berbagi yang hilang.

Utilitas Hashcat mendapatkan tautan yang hilang ini dalam waktu sekitar 50 menit - dan pahlawan kami menemukan dirinya di jaringan tamu. Di lingkungan Anda dapat melihat jaringan kerja perusahaan - cukup aneh, di sini Tom mengelola kata sandi selama sekitar sembilan menit. Dan semua ini tanpa meninggalkan tempat parkir, tanpa VPN. Jaringan kerja membuka ruang terbuka pahlawan kami untuk aktivitas mengerikan, tapi dia ... tidak melempar bonus pada kartu toko.

Tom berhenti, melihat arlojinya, melemparkan beberapa uang kertas ke atas meja dan, pamit, meninggalkan kafe. Mungkin lagi pentest, atau mungkin saya memikirkan saluran telegram ...