Gambar: Unsplash

Gambar: UnsplashSaat ini, sebagian besar dari semua konten Internet didistribusikan menggunakan jaringan CDN. Dengan melakukan itu, penelitian tentang bagaimana berbagai sensor menyebarkan pengaruhnya di jaringan tersebut. Para ilmuwan dari University of Massachusetts

menganalisis kemungkinan metode pemblokiran konten CDN menggunakan contoh praktik otoritas China, dan juga mengembangkan alat untuk mem-bypass kunci tersebut.

Kami menyiapkan bahan ulasan dengan kesimpulan utama dan hasil percobaan ini.

Pendahuluan

Sensor adalah ancaman global terhadap kebebasan berbicara di Internet dan akses gratis ke informasi. Dalam banyak hal, ini dimungkinkan karena fakta bahwa Internet telah meminjam model "komunikasi end-to-end" dari jaringan telepon tahun 70-an abad lalu. Ini memungkinkan Anda untuk memblokir akses ke konten atau komunikasi pengguna tanpa upaya atau biaya yang serius, hanya berdasarkan pada alamat IP. Ada beberapa cara dari memblokir alamat itu sendiri dengan konten terlarang untuk memblokir kemampuan pengguna untuk bahkan mengenalinya menggunakan manipulasi DNS.

Namun, perkembangan Internet juga telah menyebabkan munculnya cara-cara baru penyebaran informasi. Salah satunya adalah penggunaan konten yang di-cache untuk meningkatkan kinerja dan mempercepat komunikasi. Saat ini, penyedia CDN menangani sejumlah besar lalu lintas di dunia - hanya Akamai, pemimpin di segmen ini, yang menyumbang hingga 30% dari lalu lintas web statis global.

Jaringan CDN adalah sistem terdistribusi untuk mengirimkan konten Internet dengan kecepatan maksimum. Jaringan CDN biasanya terdiri dari server di berbagai lokasi geografis yang menyimpan konten untuk "memberikan" itu kepada pengguna yang paling dekat dengan server ini. Ini secara signifikan dapat meningkatkan kecepatan komunikasi online.

Selain meningkatkan kualitas layanan untuk pengguna akhir, hosting CDN membantu pembuat konten meningkatkan proyek mereka, mengurangi beban pada infrastruktur.

Menyensor Konten CDN

Terlepas dari kenyataan bahwa lalu lintas CDN sudah merupakan bagian yang signifikan dari semua informasi yang dikirimkan melalui Internet, hampir tidak ada penelitian tentang bagaimana sensor di dunia nyata mendekati kontrolnya.

Para penulis penelitian dimulai dengan studi tentang teknik sensor yang dapat diterapkan pada CDN. Mereka kemudian memeriksa mekanisme nyata yang digunakan otoritas Cina.

Pertama, mari kita bicara tentang kemungkinan metode sensor dan kemungkinan aplikasi mereka untuk kontrol CDN.

Penyaringan IP

Ini adalah teknik penyensoran Internet yang termudah dan termurah. Dengan menggunakan pendekatan ini, sensor mendeteksi dan memasukkan daftar alamat IP sumber daya hosting yang dilarang ke dalam daftar hitam. Kemudian penyedia layanan Internet yang terkontrol berhenti mengirimkan paket yang dikirim ke alamat tersebut.

Pemblokiran berbasis IP adalah salah satu metode penyensoran Internet yang paling umum. Sebagian besar perangkat jaringan komersial dilengkapi dengan fitur untuk melakukan kunci ini tanpa biaya komputasi yang signifikan.

Namun, metode ini tidak terlalu cocok untuk memblokir lalu lintas CDN karena beberapa sifat teknologi itu sendiri:

- Caching terdistribusi - untuk memastikan aksesibilitas konten terbaik dan mengoptimalkan kinerja, jaringan CDN cache konten pengguna pada sejumlah besar server tepi yang berlokasi di lokasi yang didistribusikan secara geografis. Untuk memfilter konten berbasis IP tersebut, sensor perlu mengetahui alamat semua server tepi dan memasukkannya ke daftar hitam. Ini akan mengenai properti utama dari metode ini, karena keuntungan utamanya adalah bahwa dalam skema yang biasa, memblokir satu server memungkinkan Anda untuk "memotong" akses ke konten yang dilarang segera untuk sejumlah besar orang.

- IP bersama - penyedia CDN komersial berbagi infrastruktur mereka (mis. Server tepi, sistem pemetaan, dll.) Antara banyak klien. Akibatnya, konten CDN terlarang diunduh dari alamat IP yang sama dengan konten yang tidak dilarang. Akibatnya, setiap upaya penyaringan IP akan mengarah pada kenyataan bahwa sejumlah besar situs dan konten yang tidak tertarik pada sensor juga akan diblokir.

- Penugasan IP yang sangat dinamis - untuk mengoptimalkan keseimbangan muatan dan meningkatkan kualitas layanan, pemetaan server tepi dan pengguna akhir sangat cepat dan dinamis. Misalnya, Akamai memperbarui alamat IP yang dikembalikan setiap menit. Ini akan membuat hampir tidak mungkin untuk mengaitkan alamat dengan konten yang dilarang.

Gangguan DNS

Selain penyaringan IP, cara lain yang populer untuk menyensor adalah gangguan DNS. Pendekatan ini melibatkan tindakan sensor untuk memastikan bahwa pengguna tidak mengenali alamat IP sumber daya dengan konten yang dilarang sama sekali. Artinya, intervensi berada pada tingkat resolusi nama domain. Ada beberapa cara untuk melakukan ini, termasuk meretas koneksi DNS, menggunakan teknik keracunan DNS, dan memblokir permintaan DNS ke situs yang terlarang.

Ini adalah cara yang sangat efektif untuk memblokir, tetapi dapat dielakkan jika Anda menggunakan metode penyelesaian DNS yang tidak standar, misalnya saluran out-of-band. Oleh karena itu, sensor biasanya menggabungkan pemblokiran DNS dengan penyaringan IP. Tetapi, seperti yang dinyatakan di atas, penyaringan IP tidak efektif untuk menyensor konten CDN.

Penyaringan URL / Kata Kunci dengan DPI

Peralatan modern untuk memantau aktivitas jaringan dapat digunakan untuk menganalisis URL dan kata kunci tertentu dalam paket data yang dikirimkan. Teknologi ini disebut DPI (inspeksi paket dalam). Sistem semacam itu menemukan referensi untuk kata-kata dan sumber daya terlarang, setelah itu ada gangguan dengan komunikasi online. Akibatnya, paket-paket dijatuhkan begitu saja.

Metode ini efektif, tetapi lebih kompleks dan intensif sumber daya, karena memerlukan defragmentasi semua paket data yang dikirim dalam aliran tertentu.

Konten CDN dapat dilindungi dari penyaringan seperti juga konten "biasa" - dalam kedua kasus tersebut, penggunaan enkripsi (yaitu, HTTPS) membantu.

Selain menggunakan DPI untuk mencari kata kunci atau URL sumber daya terlarang, alat ini dapat digunakan untuk analisis lebih lanjut. Metode tersebut meliputi analisis statistik lalu lintas online / offline dan analisis protokol identifikasi. Metode-metode ini sangat intensif sumber daya dan saat ini tidak ada bukti bahwa sensor menggunakannya dalam jumlah yang cukup serius.

Sensor diri penyedia CDN

Jika sensor adalah sebuah negara, maka ia memiliki setiap kesempatan untuk melarang penyedia CDN yang tidak mematuhi undang-undang setempat yang mengatur akses ke konten agar tidak bekerja di negara tersebut. Sensor diri tidak dapat dilawan dengan cara apa pun - karena itu, jika perusahaan penyedia CDN tertarik untuk bekerja di negara tertentu, maka ia akan dipaksa untuk mematuhi hukum setempat, bahkan jika mereka membatasi kebebasan berbicara.

Bagaimana China Menyensor Konten CDN

Firewall besar Cina tidak dianggap sebagai sistem yang paling efektif dan canggih untuk menyediakan sensor internet.

Metodologi penelitian

Para ilmuwan bereksperimen dengan simpul Linux yang terletak di China. Mereka juga memiliki akses ke beberapa komputer di luar negeri. Pada awalnya, para peneliti memeriksa bahwa simpul itu disensor, mirip dengan yang diterapkan pada pengguna Cina lainnya - untuk ini mereka mencoba membuka berbagai situs terlarang dari mesin ini. Jadi kehadiran sensor dengan level yang sama dikonfirmasi.

Daftar situs yang diblokir CDN di Cina diambil dari GreatFire.org. Kemudian, analisis metode pemblokiran dalam setiap kasus dilakukan.

Menurut data terbuka, Akamai adalah satu-satunya pemain utama di pasar CDN dengan infrastruktur sendiri di Cina. Penyedia lain yang terlibat dalam penelitian ini: CloudFlare, Amazon CloudFront, EdgeCast, Fastly, dan SoftLayer.

Selama percobaan, para peneliti menemukan alamat server tepi Akamai di dalam negara, dan kemudian mencoba untuk mendapatkan konten yang diizinkan di-cache melalui mereka. Itu tidak mungkin untuk mengakses konten terlarang (HTTP 403 Forbidden error dikembalikan) - jelas, perusahaan melakukan sensor diri untuk menjaga kemungkinan bekerja di negara itu. Pada saat yang sama, akses ke sumber daya ini tetap terbuka di luar negeri.

Penyedia tanpa infrastruktur di Cina tidak menggunakan sensor diri untuk pengguna lokal.

Dalam hal penyedia lain, metode pemblokiran yang paling umum digunakan adalah pemfilteran DNS - permintaan ke situs yang diblokir diselesaikan ke alamat IP yang tidak valid. Pada saat yang sama, firewall tidak memblokir sendiri server tepi CDN, karena mereka menyimpan informasi yang dilarang dan diizinkan.

Dan jika dalam kasus lalu lintas yang tidak terenkripsi, pihak berwenang memiliki kesempatan untuk memblokir setiap halaman situs menggunakan DPI, kemudian menggunakan HTTPS mereka hanya dapat membatasi akses ke seluruh domain secara keseluruhan. Ini mengarah, antara lain, untuk memblokir konten yang diizinkan.

Selain itu, China memiliki penyedia CDN sendiri, termasuk jaringan seperti ChinaCache, ChinaNetCenter, dan CDNetworks. Semua perusahaan ini sepenuhnya mematuhi hukum negara dan memblokir konten yang dilarang.

CacheBrowser: alat pintas kunci CDN

Seperti yang ditunjukkan analisis, sensor kesulitan memblokir konten CDN. Oleh karena itu, para peneliti memutuskan untuk melangkah lebih jauh dan mengembangkan alat bypass pemblokiran online yang tidak akan menggunakan teknologi proxy.

Gagasan utama alat ini adalah bahwa sensor harus mengganggu operasi DNS untuk memblokir CDN, tetapi tidak perlu menggunakan resolusi nama domain untuk memuat konten CDN. Dengan demikian, pengguna bisa mendapatkan konten yang dibutuhkan dengan langsung menghubungi server tepi yang sudah di-cache.

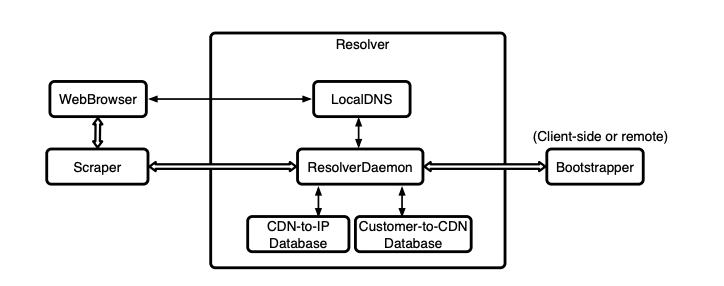

Diagram di bawah ini menunjukkan perangkat sistem.

Perangkat lunak klien dipasang di komputer pengguna, browser biasa digunakan untuk mengakses konten.

Saat meminta URL atau bagian dari konten yang sudah diminta, browser mengirimkan permintaan ke sistem DNS lokal (LocalDNS) untuk mendapatkan alamat IP hosting. DNS normal hanya diminta untuk domain yang belum ada dalam database LocalDNS. Modul Scraper secara konstan menelusuri URL yang diminta dan mencari nama domain yang berpotensi diblokir dalam daftar. Kemudian Scraper memanggil modul Resolver untuk menyelesaikan domain yang diblokir yang baru ditemukan, modul ini melakukan tugas dan menambahkan entri ke LocalDNS. Kemudian, cache DNS browser dihapus untuk menghapus catatan DNS yang ada untuk domain yang dikunci.

Jika modul Penyelesai tidak dapat memahami penyedia CDN mana milik domain, maka ia akan meminta bantuan modul Bootstrapper.

Cara kerjanya dalam praktik

Perangkat lunak klien dari produk diimplementasikan untuk Linux, tetapi dapat dengan mudah dipindahkan, termasuk untuk Windows. Browser menggunakan Mozilla yang biasa

Firefox Modul Scraper dan Resolver ditulis dalam Python, dan database Pelanggan-ke-CDN dan CDN-toIP disimpan dalam file .txt. Database localDNS adalah file reguler / etc / hosts di Linux.

Akibatnya, untuk URL yang diblokir dari formulir

diblokir.com, skrip akan menerima alamat IP dari server tepi dari file / etc / hosts dan mengirimkan permintaan HTTP GET untuk mengakses BlockedURL.html dengan bidang header HTTP Host:

blocked.com/ and User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:14.0) Gecko/20100101 Firefox/14.0.1

Modul Bootstrapper diimplementasikan menggunakan alat digwebinterface.com gratis. Penyelesai DNS ini tidak dapat diblokir dan menjawab pertanyaan DNS atas nama banyak server DNS yang didistribusikan secara geografis di berbagai wilayah jaringan.

Dengan menggunakan alat ini, para peneliti berhasil mengakses Facebook dari simpul Cina mereka - meskipun jejaring sosial telah lama diblokir di Tiongkok.

Kesimpulan

Eksperimen menunjukkan bahwa penggunaan masalah yang dialami sensor ketika mencoba memblokir konten CDN dapat digunakan untuk membuat sistem untuk mem-bypass kunci. Alat semacam itu memungkinkan Anda untuk mem-bypass kunci bahkan di China, tempat salah satu sistem sensor online paling kuat beroperasi.

Artikel lain tentang penggunaan proxy penduduk untuk bisnis: