Selamat siang, Khabrovsk!

1. Alih-alih bergabung

Terjemahan

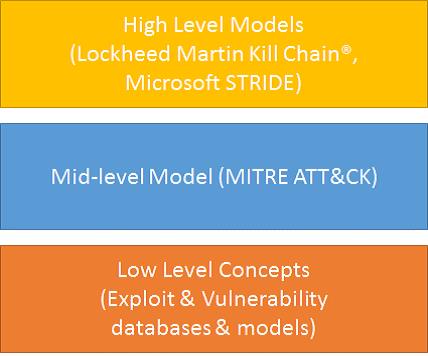

Model Keamanan Informasi Mental yang baru-baru ini diterbitkan tidak hanya membuat saya tertarik pada pesan umum (khususnya, penggunaan model dalam pelatihan merupakan pertanyaan akut bagi saya, karena belajar adalah proses yang berkelanjutan), tetapi juga dengan daftar tautan ke model. Kenapa dia begitu penting? Kami akan mengerti dalam perjalanan artikel.

Beberapa model yang tercantum dalam teks harus ditemui sebagai bagian dari proses kerja (pemantauan dan respons dapat dihubungkan dengan MITER ATT & CK dan Kill Chain). Saya memiliki gagasan umum tentang orang lain, tetapi bagaimana menerapkannya, atau fitur utama apa yang memungkinkan untuk meningkatkan efisiensi proses ini, tetap ada di belakang layar. Jujur, saya mendengar nama-nama beberapa model untuk pertama kalinya.

Berbekal tautan dan waktu luang, saya mulai mempelajari topik itu. Saya percaya bahwa materi ini dapat bermanfaat sebagai tur keliling atau ringkasan singkat tentang topik tersebut. Ke depan, saya akan mengatakan bahwa deskripsi beberapa model mengecewakan saya. Tetapi hal pertama yang pertama.

Pertama-tama, beberapa kata tentang diri Anda. Nama saya Alexander Nosarev, dan saya bekerja di integrator IB. Fokus saya adalah pada sistem pemantauan dan respons. Menurut tugas layanan, bidang utama kegiatan adalah organisasi dan otomatisasi pengumpulan log dan proses analisis dalam konteks keamanan informasi, serta proses respons terhadap pelanggaran dan insiden yang diidentifikasi oleh analisis.

Bekerja hanya pada tugas-tugas pekerjaan langsung, tentu saja, bagus. Tetapi Anda tidak akan melangkah sejauh ini - meskipun pada tingkat yang lebih rendah, tetapi saya harus berurusan dengan hasil dari seluruh siklus hidup bangunan IS di perusahaan, yang mempengaruhi hasil akhir lebih dari pekerjaan saya sendiri.

Tapi kembali ke model kita. Saya mengatur sendiri tugas saya untuk mengembangkan pendekatan terpadu yang memungkinkan kami untuk menentukan fitur-fitur utama dari objek-objek yang diteliti dan menjawab pertanyaan-pertanyaan berikut: kapan satu atau model lain dapat diterapkan, berdasarkan dalil apa yang didasarkan, hasil apa yang dapat dicapai, dll.

Untuk melakukan ini, diputuskan untuk memulai dengan bagian teoretis, dibangun berdasarkan publikasi asli, dan berdasarkan penelitian dan pengalaman kami sendiri. Semoga dia bersama kami di artikel.

2. Teori umum

Teori umumApa itu model? Ini adalah sistem, studi yang berfungsi sebagai sarana untuk memperoleh informasi tentang sistem lain; Presentasi dari beberapa proses nyata, perangkat atau konsep.

Namun, definisi ini dirumuskan secara umum. Kami menentukan area penelitian: model IS dalam kegiatan pemantauan dan respons.

Saya akan mencantumkan tujuan utama penerapan model di bidang aktivitas yang bernama:

- Sistematisasi dan koordinasi tindakan dalam analisis data, dalam investigasi, pencegahan dan penghapusan konsekuensi dan penyebab insiden. Di satu sisi, ini diperlukan untuk menyelesaikan tugas-tugas tingkat operasional atau taktis (mentransfer pekerjaan pada insiden dari satu spesialis ke yang lain, membangun proses yang paling efisien, dll.). Di sisi lain, untuk tugas-tugas strategis seperti memprioritaskan implementasi dan koneksi SIS spesifik ke sistem pemantauan, membuat konten untuk sistem pemantauan dan respons, melakukan pemesanan dunia maya, dll.

- Deskripsi sistem (keamanan informasi, TI, organisasi, dll.) Untuk pembuatan, penyimpanan, transmisi informasi, modernisasi, audit, dll. Selain itu, nilai model sebagai instrumen untuk menggambarkan sistem adalah penting. Ini mencakup segala sesuatu dari model jaringan yang dikontrol hingga model acara berbahaya di jaringan itu.

- Pelatihan adalah transfer pengetahuan tentang sistem dan metode untuk memecahkan masalah menggunakan model-modelnya. Menurut saya, pelatihan dalam praktik adalah metode yang paling efektif. Tetapi cepat atau lambat, muncul pertanyaan untuk mensistematisasikan pengetahuan yang diperoleh baik untuk individu maupun untuk organisasi. Ini terutama membantu menemukan koneksi tersembunyi dan mengidentifikasi area pengembangan lebih lanjut atau titik nyeri.

- Solusi untuk masalah lain adalah penerapan metode ke model sistem.

Apakah semua model sama-sama berguna untuk mencapai tujuan ini? Tentu saja tidak. Namun, apa yang lulus ujian waktu dan tidak dilupakan dalam catatan sejarah patut mendapat perhatian. Kriteria apa yang paling memuaskan dari model-model tersebut?

- Kesederhanaan. Kompleksitas masalah yang dipecahkan oleh model harus lebih tinggi daripada kompleksitas model. Kalau tidak, makna penggunaannya akan hilang. Oleh karena itu, disarankan untuk menerapkan model ke bagian yang relatif independen dari sistem yang masalahnya sedang diselesaikan, dan jika perlu, gabungkan representasi ini. Contoh yang mencolok adalah pembagian model jaringan menjadi level L2, L3, dll.

- Kegunaan. Yakni, agregat dari lebar wilayah penerapan model dan rincian pengembangannya. Semakin luas cakupannya, semakin besar kemungkinan model yang terkenal cocok untuk memecahkan masalah baru. Semakin dalam detail, semakin mudah model digunakan. Artinya, semuanya sudah bisa dijelaskan untuk Anda, termasuk proses menambahkan rincian tambahan, entitas dan hubungan mereka, jika perlu. Seringkali persyaratan ini saling bertentangan, oleh karena itu, keseimbangan penting, yang dapat disebut tingkat abstraksi model. Semakin tinggi tingkat abstraksi, semakin luas rentang penerapan model.

Sebelum menerapkan model, Anda harus mengingat properti berikut:

- Keterbatasan. Model apa pun hanya mencerminkan karakteristik yang diperlukan untuk menyelesaikan tugas yang diberikan kepadanya dengan akurasi tertentu. Oleh karena itu, penting untuk mengetahui batas-batas penerapan model dan metode bekerja dengannya. Properti ini mencirikan kecukupan model untuk menyelesaikan masalah.

- Sifat bersemangat Setiap model hanya mencerminkan karakteristik sistem simulasi yang diketahui oleh pencipta model. Ketika baru, karakteristik yang sebelumnya tidak dikenal muncul, model harus direvisi (yang tidak selalu berarti perubahan). Fitur ini menunjukkan perlunya merevisi model untuk menyelesaikan masalah.

Mekanika dapat berfungsi sebagai contoh klasik dari materialitas sifat-sifat ini: dulu hanya ada mekanika klasik, tetapi sekarang ada mekanika kuantum dan relativistik.

Teori ini berbeda dari praktik, oleh karena itu sejumlah fitur muncul ketika menggunakan model dalam kegiatan:

- Pilihan model berasal dari opsi yang kita tahu. Itu sebabnya saya sangat tertarik dengan daftar dari artikel yang diterjemahkan.

- Penerapan model menghasilkan kesalahan persepsi yang disebabkan oleh distorsi kognitif umum dan pengalaman pribadi. Jadi, khususnya, model-model yang tampaknya tidak menarik bagi saya dapat membantu Anda. Dan setelah menyelidiki insiden itu, seorang spesialis dengan latar belakang administrator jaringan harus memperhatikan apakah ia melewatkan artefak host. Dan lebih baik berkonsultasi dengan rekan kerja secara umum.

- Model bisa berlapis. Artinya, tugas dibagi menjadi subtugas (atau sebaliknya, subtugas dapat disintesis menjadi satu global), untuk solusi model mana yang digunakan, mungkin berbeda dari model untuk menyelesaikan tugas induk. Pada saat yang sama, model dapat saling melengkapi dan bersaing. Penting untuk mengingat spesifik dari masing-masing model dan dapat menghubungkannya satu sama lain sehingga solusi sempurna untuk satu masalah tidak mengarah pada degradasi yang berdekatan.

Kontribusi untuk penerapan model tertentu (kecuali untuk tugas itu sendiri) dibuat oleh:

- Model Ancaman

- Kategorisasi aset.

- Penilaian risiko.

Dokumen-dokumen berguna ini tidak hanya memungkinkan Anda untuk memperkenalkan beberapa batasan dan asumsi yang dapat menyederhanakan model, tetapi juga secara umum berbicara tentang penerapan model tertentu. Namun, jangan lupa bahwa penjahat ODS Anda tidak digunakan, dan insiden tersebut mungkin tidak cocok selama investigasi.

Berdasarkan bagian teoretis di atas dan deskripsi model yang ditemukan (dari skema gambar untuk beberapa halaman hingga puluhan halaman), diputuskan untuk menggunakan karakteristik utama model berikut dalam artikel abstrak ini:

- Tingkat abstraksi.

- Lingkup

- Ketentuan dan prinsip utama.

- Entitas dan metode dasar.

- Hubungan dengan model lain (jika tersedia).

- Tugas yang diselesaikan.

- Contoh (jika perlu).

3. Model

Daftar model diambil dari artikel asli. Ditambahkan untuk itu adalah model CVSS3, untuk menunjukkan model abstraksi tingkat rendah dengan penggunaan luas dalam keamanan informasi.

Jika Anda membaca kemalasan seluruh artikel, maka di sini adalah navigator kecil untuk model yang menunjukkan ruang lingkup utama aplikasi mereka. Saya akan mengutipnya sebagai kesimpulan bagi pembaca secara berurutan.

Model NavigatorModel universal:

- Proses investigasi - suatu teknik untuk menemukan jawaban atas pertanyaan selama investigasi dan pelatihan; dapat diterapkan untuk studi yang lebih umum.

Model untuk bekerja dengan insiden keamanan informasi:

- Diamond - pencarian dan dokumentasi insiden, konversi hasil investigasi menjadi TI.

- ATT & CK MITER - pencarian insiden, analisis perilaku.

- Maksud buktinya adalah forensik.

- PICERL - respons kejadian.

Model untuk membangun sistem keamanan informasi:

- Defense in Depth - pemisahan sistem pertahanan relatif terhadap SPI.

- Cyber Kill Chain - pemisahan sistem pertahanan mengenai tahapan serangan.

- Pyramid of Pain - bekerja dengan IOC.

- MITER ATT & CK - membuat konten untuk sistem pemantauan dan evaluasinya.

- Maksud bukti adalah pengenalan alat pemantauan khusus.

- PICERL - persiapan respons insiden.

- CVSS3 - membangun sistem manajemen kerentanan.

3.1. Model Proses Investigasi

Level Abstraksi: Tinggi.

Cakupan: Semua proses penelitian.

Poin dan prinsip utama:- Terlihat bukanlah kenyataan. Kami hanya memiliki informasi terbatas dan menyelesaikan ruang kosong teka-teki dengan asumsi atau melewatkannya sama sekali.

- Pengetahuan dibentuk oleh pertanyaan.

- Dalam proses persepsi, kami memperkenalkan distorsi (kognitif dan dari pengalaman pribadi).

Entitas utama:- Pengamatan - bukti alat keamanan informasi (SZI) atau asumsi seorang analis, dikonfirmasi oleh sesuatu.

- Pertanyaan Harus dapat diverifikasi, biasanya merujuk pada hubungan implisit antara objek.

- Hipotesis. Ini terdiri dari asumsi dan alasan asumsi tersebut.

- Jawabannya adalah bukti yang dikumpulkan yang mengkonfirmasi atau membantah hipotesis (yang lebih disukai, karena ini mempercepat proses penelitian). Dapat mengajukan pertanyaan lain.

- Kesimpulan yang memungkinkan Anda untuk menggambarkan peristiwa yang terjadi.

Tugas yang harus diselesaikan:- Cari fakta kompromi.

- Pelatihan analis SOC.

Semua model dengan abstraksi tingkat tinggi tampak sederhana. Tapi, pertama-tama, tidak semua pena berasa terasa sama (kuning lebih pahit). Dan kedua, sebagian besar model ini berhasil menemukan beberapa detail yang meningkatkan efisiensi aplikasi mereka. Secara khusus, untuk model ini adalah:

- Pendekatan untuk "observasi". Tidak perlu untuk memulai penyelidikan atau pemilihan SZI, mulai dari log atau jendela menuntut tebusan dari enkripsi pada PC korban. Tetapi Anda harus selalu dapat menjelaskan mengapa Anda memulai proses. Tren keamanan informasi, menurut Anda, telah menyebabkan peningkatan risiko tertentu. Lebih mudah bagi penyerang untuk menyerang aset Anda berdasarkan kelemahan perlindungannya yang Anda ketahui. Protes di Tibet dapat menyebabkan serangan besar-besaran oleh pengguna Anda dari Tibet dari Cina. Apa saja.

- Komposisi hipotesis. Tanpa mengungkapkan alasan yang menjelaskan hipotesis, Anda tidak akan memiliki kriteria formal untuk menguji hipotesis.

- Formalisasi kesimpulan. Skema uraian hasil harus diperbaiki. Kalau tidak, generalisasi hasil seperti itu dan adopsi keputusan strategis berdasarkan itu mungkin menjadi tidak mungkin. Atau Anda hanya melewatkan sesuatu sebagai hasil penelitian Anda.

3.2. Model "Berlian"

Level Abstraksi: Tinggi.

Cakupan: Setiap proses penelitian dalam rangka kerja dengan insiden keamanan informasi.

Poin dan prinsip utama:- Untuk setiap kejadian yang berkompromi, ada penyerang yang melakukan tindakan untuk menyelesaikan masalahnya. Itu mengambil keuntungan dari peluang yang disediakan oleh infrastruktur. Peluang ini diarahkan terhadap korban dan berfungsi untuk mencapai tujuan penyerang.

- Ada penyerang yang mencari cara untuk mengkompromikan host dan jaringan untuk meningkatkan niat mereka dan memenuhi kebutuhan mereka.

- Setiap sistem, dan karenanya aset target, memiliki kerentanan dan kelemahan.

- Setiap aktivitas jahat terdiri dari beberapa fase, keberhasilan implementasi yang mengarah pada keberhasilan aktivitas secara keseluruhan.

- Setiap acara invasi membutuhkan satu atau lebih kondisi untuk menjadi sukses.

- Selalu ada hubungan antara penyerang dan korban, bahkan jika mereka implisit atau tidak langsung.

- Ada penjahat cyber dengan motivasi, sumber daya, dan kemampuan untuk mempertahankan kehadiran jahat selama jangka waktu yang lama. Aktivitas jahat ini dapat terjadi pada satu atau lebih korban dan termasuk mengatasi tindakan penanggulangan.

Entitas utama:- Penyerang adalah pemain dan pelanggan, yang mempersonifikasikan TTP dan target akhir serangan.

- Infrastruktur yang digunakan oleh penyerang.

- Peluang. Ditandai dengan kualitas dan kuantitas.

- Korban. Aset dan seseorang dengan "kerentanan" terhadap tindakan penyerang.

Model berlian sudah saya kenal sejak kuliah, tetapi biasanya dicat dalam bentuk berlian tunggal, dan saya tidak kebetulan menggali lebih dalam. Karena itu, pertanyaan selalu muncul di kepala saya: bagaimana hal itu akan menyelesaikan masalah saya? Tidak ada jawaban untuk itu. Setelah membaca deskripsi, saya menemukan detail menarik berikut.

Hubungan Entitas:- Peristiwa - aksi penyerang pada tahap tertentu menggunakan teknik tertentu. Ini ditandai dengan satu set metapole. Acara itu ditampilkan dalam bentuk berlian.

- Alur aktivitas - peristiwa, disatukan berdasarkan meta-bidang.

- Grup aktivitas - grup aliran aktivitas berdasarkan meta-bidang.

Semua elemen dari entitas ini diberi peringkat kepercayaan.

Dengan demikian, model berlian dikombinasikan dengan pentahapan proses invasi, misalnya, menurut model Kill Chain, memberikan kerangka kerja yang sangat baik untuk menggambarkan proses serangan. Chaining terjadi sesuai dengan prinsip berikut: apa yang tampak sebagai korban atau peluang dalam satu peristiwa dapat menjadi infrastruktur di berikut ini. Acara juga dapat berhubungan dengan satu fase dan berjalan berurutan atau paralel. Selain itu, untuk munculnya koneksi, acara tidak harus berhubungan dengan satu aliran aktivitas. Ini bisa jadi aliran yang tergantung, misalnya, meretas melalui kontraktor. Medan meta tambahan memungkinkan untuk menjelaskan detail serangan.

Selain itu, penulis mengusulkan menggambarkan entitas dan hubungannya dengan vektor (elemen memiliki makna verbal numerik atau tetap). Hal ini memungkinkan untuk mengelompokkan insiden untuk menemukan jawaban atas suatu pertanyaan. Misalnya, pembentukan kelompok penyerang, upaya untuk memprediksi tindakan berikutnya atau yang hilang selama penyelidikan, pilihan SZI untuk menutup kemampuan penyerang yang paling populer, dll. Pada aspek ini, penekanan signifikan diberikan pada deskripsi.

Model ini dapat dikembangkan, terutama dalam hal meta-field. Sebagai contoh, penulis mengusulkan opsi semacam itu.

Entitas tambahan:- Aspek sosial-politik (motif).

- Aspek teknologi.

Pendekatan ini juga melibatkan penggunaan tindakan pencegahan non-teknis. Metode-metode ini diimplementasikan dengan mempengaruhi motif dan motivasi para penyerang. Contoh yang diberikan dalam deskripsi model: salah satu serangan hacker yang sebenarnya dihentikan setelah panggilan oleh kawan yang kompeten kepada para ibu dari pemain. Seperti kata pepatah, dalam perang segala hal baik.

Tugas yang harus diselesaikan:- Sistematisasi dan koordinasi tindakan selama analisis data, investigasi, pencegahan dan penghapusan penyebab insiden.

- Kesalahan perhitungan matematis dari isu-isu analitik investigasi, pencegahan dan penghapusan penyebab insiden berdasarkan grafik.

- Penggunaan tidak hanya penanggulangan teknis. Misalnya, pengecualian vektor serangan dengan cara non-teknis, pembatasan sirkuit sirkulasi informasi yang dilindungi, dll.

Dalam menggambarkan insiden itu, kita dapat bergerak dari tampilan dari bek ke tampilan dari sisi penyerang. Kemudian kita mendapatkan grafik opsi serangan yang memungkinkan, yang darinya kita dapat membangun konstruksi sistem keamanan informasi.

3.3. Model MITER ATT & CK

Level Abstraksi: Sedang.

Lingkup:- Keamanan informasi jaringan komputer (untuk Keamanan Aplikasi, Keamanan Database, dll. Di proyek tetangga dari organisasi yang sama MITER CAPEC ).

- Sensor pada perangkat akhir harus dikerahkan di organisasi, memberikan pemantauan terus menerus (bukan snapshot). Matriks telah diperbarui beberapa kali, sehingga data tidak sepenuhnya relevan. Tetapi ide perkiraan tentang apa yang dapat dideteksi tanpa sensor ditampilkan oleh blok hijau dari salah satu iterasi model sebelumnya (spoiler: tidak ada).

Sistem yang memiliki matriks:- Perusahaan: Windows, Linux, MacOS.

- Seluler: Android, iOS.

Poin-poin penting:- Model ini dibangun dari sudut pandang penyerang. Karena itu, kita dapat beralih ke pertanyaan "apa yang terjadi?" untuk "apa yang bisa terjadi?" Yaitu dari tindakan reaktif ke proaktif.

- ( ). , . Yaitu , . , .. .

- . , , , RedCanary Atomic Threat Coverage . .

- «?».

- «?».

.

:- . . , – .

- , , . , . , , . , .

- . , .

- . , , , , .

- . .

::- , .

- Red Team.

- .

- .

- Penilaian tingkat kematangan SOC (berdasarkan cakupan matriks).

- Pengayaan data TI. Mungkin karena matriks pada dasarnya dibangun berdasarkan laporan TI.

- Kesadaran situasional. Mirip dengan paragraf sebelumnya.

- Analisis anomali. Sebaliknya, bonus yang menyenangkan muncul dari pengalaman menggunakan matriks.

- Forensik.

Entitas yang Diidentifikasi Target:- Jendela waktu kejadian.

- Host yang dikompromikan / terlibat.

- Akun yang dikompromikan.

- Penyerang

- Taktik dan teknik yang digunakan.

Membagi menjadi taktik menangkap bagian dari Rantai Bunuh, tetapi setiap tahap mencakup dari satu taktik ke beberapa.3.4. Model Pertahanan Dalam

Level Abstraksi: Tinggi.Cakupan: Membangun sistem keamanan informasi.Poin dan prinsip utama:- Kurangnya satu titik kompromi.

- Redundansi dan tumpang tindih vektor serangan.

Tugas yang harus diselesaikan: Konstruksi perlindungan echeloned (relatif terhadap metode dan sarana) untuk meningkatkan waktu dan biaya serangan, serta perlindungan terhadap kelemahan spesifik dari langkah-langkah perlindungan.Model itu sendiri menggambarkan dengan baik dan dapat berhasil diterapkan bahkan dengan pendekatan baru pada perimeter IS dalam suatu organisasi.3.5. Model piramida nyeri

Level Abstraksi: Tinggi.Lingkup: Setiap proses penelitian dalam kerangka kerja dengan IOC.Poin dan prinsip utama: Deteksi dan pencegahan penggunaan IOC dapat melemahkan penyerang, tingkat efek ini tergantung pada jenis IOC.Entitas utama: tipe IOC.Tugas yang harus diselesaikan: Deteksi IOC untuk investigasi, pencegahan dan penghapusan penyebab insiden.Karena model ini paling cocok dengan TI, saya akan meninggalkan tautan di sinidi salah satu artikel menarik terakhir tentang topik tersebut. Ini mempertimbangkan siklus hidup indikator dan poin menarik lainnya. Selain itu, model ini menunjukkan mengapa ada minat yang sangat besar pada deskripsi TTP, misalnya, MITER ATT & CK yang disebutkan di atas.3.6. Model "Rantai Pembunuh Cyber"

Level Abstraksi: Tinggi.Lingkup: Bekerja dengan insiden keamanan informasi.Poin dan prinsip utama:- Untuk mencapai tujuan akhir, penyerang menyelesaikan beberapa tugas wajib.

- Pencegahan, deteksi atau penghapusan penyebab, proses dan konsekuensi dari menyelesaikan tugas secara signifikan mempengaruhi pencapaian tujuan akhir oleh penyerang.

Entitas utama: Tahapan yang mencerminkan tugas penyerang: pengintaian, senjata, pengiriman, operasi, instalasi, manajemen, tindakan dalam jaringan.Tugas yang harus diselesaikan: Membangun sistem perlindungan informasi berlapis (relatif terhadap tahapan).Contoh yang bagus dari model yang dapat diskalakan. Banyak analog dihasilkan dengan lebih atau kurang detail tergantung pada tugas yang diselesaikan.Ini juga merupakan contoh yang baik dari model yang tumpang tindih. Ini berjalan baik dengan MITER ATT & CK atau Diamond.3.7. The Intention of Evidence Model

Level Abstraksi: Tinggi.Lingkup: Bekerja dengan insiden keamanan informasi.Poin dan prinsip utama:- Ada bukti aktivitas berbahaya yang diberikan oleh pengembang perangkat lunak secara sengaja dan tidak sengaja.

- Tingkat kepercayaan, metode pengumpulan, dll.

Entitas dan metode utama: Jenis bukti (disengaja, tidak disengaja).Tugas yang harus dipecahkan: Prioritaskan pengumpulan bukti dan nilai keandalannya.Contoh:- Log perangkat lunak dan OS adalah bukti yang disengaja.

- Cache permintaan adalah bukti yang tidak disengaja.

- Lalu lintas jaringan adalah bukti berdasarkan desain, mis. keberadaan suatu objek dibuktikan dengan fakta keberadaannya.

Saya akan menyebut konsep ini sebagai "model" dengan peregangan besar. Ini memungkinkan bagian yang dapat ditarik antara forensik, yang mungkin melibatkan bukti yang tidak disengaja, dan pemantauan, seringkali tanpa sarana seperti itu. Atau memiliki, tetapi secara langsung. Kecuali untuk ini, saya tidak tahan dengan itu.3.8. Model Proses Respon Insiden PICERL

Level Abstraksi: Sedang.Cakupan: Respons terhadap insiden keamanan informasi.Poin dan prinsip utama: Menanggapi insiden IS mencakup beberapa tahap.Entitas kunci: Tahap respons insiden IS: persiapan, deteksi, penahanan, pemberantasan, pemulihan, analisis hasil.Tugas yang harus diselesaikan: Membangun siklus hidup untuk merespons insiden keamanan informasi.Pada prinsipnya, ini adalah analog yang baik dari model Kill Chain, tetapi hanya dalam kaitannya dengan respons. Dengan mempertimbangkan tindakan yang ditunjukkan untuk masing-masing tahap, ini dapat berfungsi sebagai bantuan yang baik untuk membuat buku-buku bermain. Hal utama adalah jangan lupa untuk memaksakan pertama struktur organisasi dan kekuatan orang-orang yang terlibat, dan kemudian - fitur infrastruktur TI.3.9. Model CVSS3

Level Abstraksi: Rendah.Lingkup: Prioritas kerentanan.Poin dan Prinsip Utama: Penilaian kerentanan dapat dihitung menggunakan metrik berikut:

Level Abstraksi: Rendah.Lingkup: Prioritas kerentanan.Poin dan Prinsip Utama: Penilaian kerentanan dapat dihitung menggunakan metrik berikut:- Metrik dasar.

- Metrik waktu (berubah seiring waktu).

- Metrik konteks (tergantung pada infrastruktur TI organisasi).

Entitas dasar (dalam tanda kurung adalah nilai yang mungkin diterima oleh metrik):Metrik dasar:Komponen rentan , ditandai dengan metrik operasional:- Attack vector AV (NALP), tingkat jarak penyerang potensial dari objek yang rentan.

- Kompleksitas eksploitasi kerentanan AC (LH), penilaian kualitatif kompleksitas serangan.

- Otentikasi / Level Privilege PR (HLN) yang Dibutuhkan

- Kebutuhan akan interaksi pengguna UI (NR).

- Batas operasi S (UC), apakah komponen yang dieksploitasi dan diserang berbeda.

Komponen yang diserang (ditandai oleh metrik dampak):- Penilaian tingkat pengaruh terhadap kerahasiaan, integritas dan ketersediaan komponen C, I, A (NMH) yang diserang.

Metrik waktu:- E (ND/XHF POC/PU).

- RL (ND/XUW TF/T OF/O).

- RC (XURC).

:- CR, IR, AR (ND/XHML).

- MAV, MAC, MPR, MUI, MS, MC, MI, MA, I- .

Tugas yang harus dipecahkan: Prioritas kerentanan (penilaian + vektor) dan rantai kerentanan.Penjelasan lebih rinci tentang model ini ditetapkan, termasuk di sini . Artikel ini mencakup contoh transisi ke evaluasi dari CVSS2 ke CVSS3, yang menggambarkan dengan baik prinsip iterasi untuk model. Juga selama persiapan publikasi, CVSS3.1 dirilis.Meskipun banyak metrik yang ditinjau sejawat, standar menyediakan beberapa keahlian. Oleh karena itu, penilaian akhir tidak terlalu tergantung pada organisasi yang melakukan itu.3.10 Model lainnya

Di luar diskusi, model-model seperti:- CIA

- Takut

- STRIDE

- Persiapan Intelijen Bersama untuk Lingkungan Operasional (JIOPE)

- ADAM

- Serang pohon

- Analisis Persaingan Hipotesis (ACH)

4. Alih-alih kesimpulan.

Pendekatan sistematis untuk keamanan, berdasarkan penggunaan model-model dengan berbagai tingkat formalisasi, serta berbagai standar domestik dan asing, memungkinkan kita untuk menghindari beberapa kesalahan. Ini membantu tidak hanya untuk tidak melupakan kondisi dan faktor-faktor yang diperlukan untuk keberhasilan pembangunan sistem (baik itu ISIS secara keseluruhan atau investigasi insiden tertentu). Tetapi juga memungkinkan Anda untuk membuang parameter yang tidak perlu, yang hanya menyulitkan gambar.

Penting untuk diingat bahwa model, serta standar, bukanlah kebenaran pamungkas. Bukan hanya karena mereka harus tunduk pada tinjauan berkala untuk secara maksimal menampilkan objek nyata sebagai bagian dari tugas yang sedang diselesaikan. Tetapi juga karena, secara keseluruhan, mereka harus dipilih berdasarkan tugas, keterbatasan dan asumsi yang Anda terima, yang, tentu saja, berubah seiring waktu. Keputusan untuk menggunakan model tertentu juga tunduk pada persyaratan proses eksternal yang memasok informasi untuk tugas Anda atau menerima data yang merupakan hasil dari pekerjaan Anda. Menurut pendapat saya, artikel ini dapat berkontribusi pada tujuan memilih model yang paling cocok. Selanjutnya terserah Anda.

Untuk meringkas, saya akan menduplikasi navigator kecil dengan model yang menunjukkan area utama aplikasi mereka.

Model universal:- Proses investigasi - suatu teknik untuk menemukan jawaban atas pertanyaan selama investigasi dan pelatihan; dapat diterapkan untuk studi yang lebih umum.

Model untuk bekerja dengan insiden keamanan informasi:- Intan - cari dan dokumentasikan insiden, ubah hasil investigasi menjadi TI

- ATT & CK MITER - pencarian insiden, analisis perilaku.

- Maksud buktinya adalah forensik.

- PICERL - respons kejadian.

Model untuk membangun sistem keamanan informasi:- Defense in Depth - pemisahan sistem pertahanan relatif terhadap SPI.

- Cyber Kill Chain - pemisahan sistem pertahanan mengenai tahapan serangan.

- Pyramid of Pain - bekerja dengan IOC.

- MITER ATT & CK - membuat konten untuk sistem pemantauan dan evaluasinya.

- Maksud bukti adalah pengenalan alat pemantauan khusus.

- PICERL - persiapan respons insiden.

- CVSS3 - membangun sistem manajemen kerentanan.

Perlu diingat bahwa model-model ini dapat diterapkan untuk tujuan lain. Selain itu, mereka dapat menentukan persyaratan untuk area yang berdekatan. Misalnya, tentukan komposisi dan format data yang akan digunakan di dalamnya pada input atau output dari proses terkait.