Dalam publikasi ini, pembaca diundang untuk membiasakan diri dengan istilah dan definisi dasar di bidang keamanan informasi, dan juga akan mempertimbangkan konsep dan paradigma keamanan informasi. Informasi dalam publikasi ini dan selanjutnya didasarkan pada pendekatan yang diterima secara umum Rusia dan dunia untuk keamanan informasi.

Dengan perkembangan teknologi informasi dan penetrasi komprehensifnya ke hampir semua bidang kegiatan negara dan perusahaan modern, masalah perlindungan informasi menjadi kuncinya: revolusi ilmiah yang disebut keempat tidak terpikirkan tanpa menggunakan teknologi informasi teknologi tinggi, yang dengan semua keuntungan membawa risiko yang terkait dengan mereka, karena bersamaan dengan penetrasi TI dalam kehidupan negara, perusahaan dan warga negara berkembang dan melipatgandakan ancaman terhadap keamanan informasi.

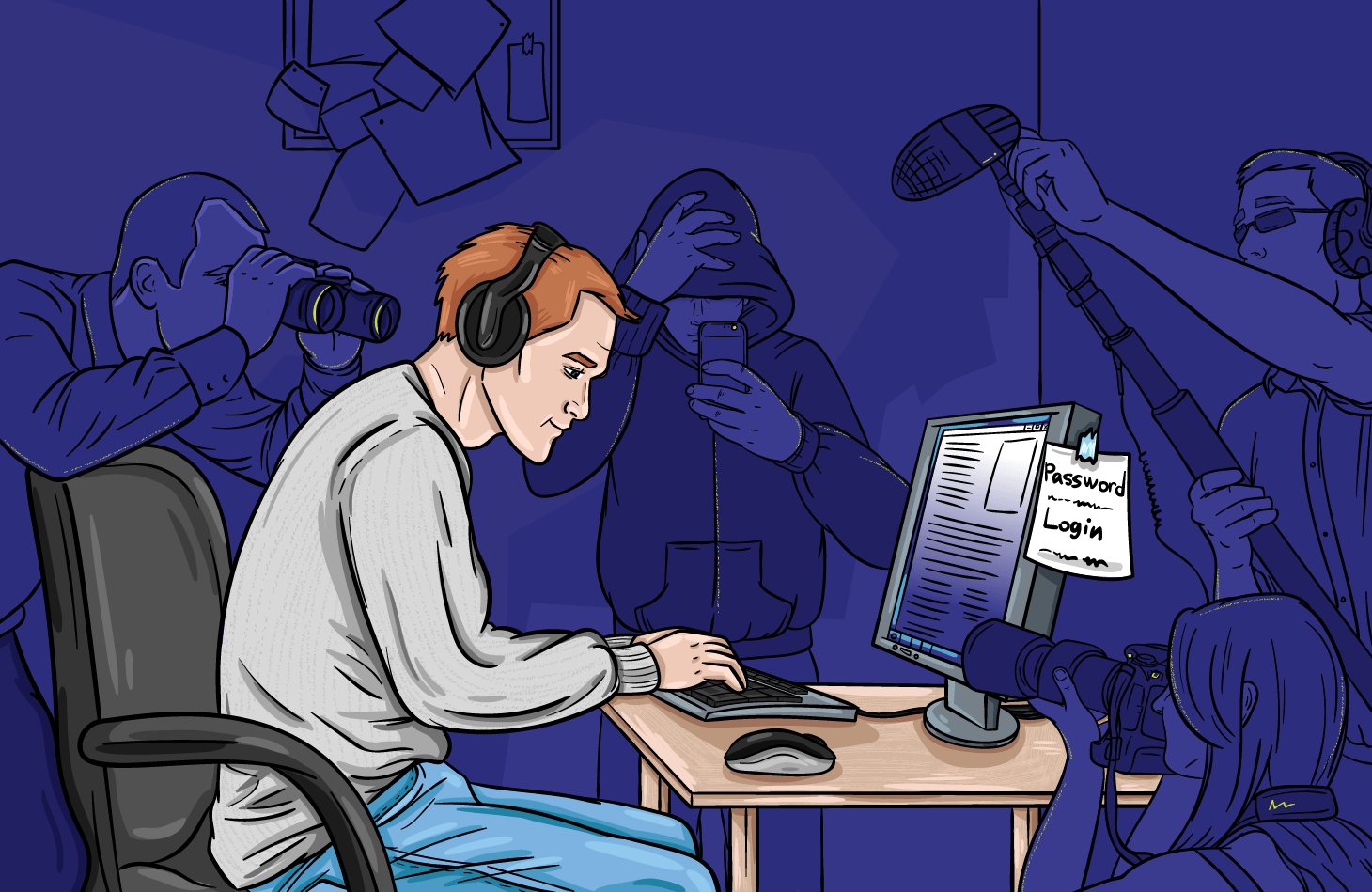

Terdapat evolusi terus-menerus dari teknologi informasi dan lingkungan perlindungan informasi, serta para penyerang itu sendiri: jika, pada awal abad ke-20, sistem peretasan komputer ditangani, sebagai suatu peraturan, oleh penggemar antusias dari lingkungan akademik yang tidak bertujuan untuk mendapatkan keuntungan ilegal dan penipuan perusahaan dan warga, jumlah penyerang bermotivasi keuangan telah tumbuh setiap tahun belakangan ini. Selain itu, di dunia maya modern, tentara peretas yang sebenarnya beroperasi, didukung dan disponsori oleh pemerintah dari berbagai negara. Mereka melakukan serangan terhadap sumber daya dan infrastruktur negara bagian lain dan perusahaan besar untuk mendapatkan informasi intelijen dan, seringkali, menonaktifkan fasilitas infrastruktur penting atau bahkan seluruh industri. Pada saat yang sama, tekanan peraturan negara juga meningkat: menyadari pentingnya melindungi informasi dan infrastruktur informasi, hampir semua negara maju mengadopsi norma-norma legislatif yang memenuhi tantangan modern. Dengan demikian, keamanan informasi modern adalah "di persimpangan" penyerang yang sangat terampil, kebutuhan TI bisnis dan negara, serta peraturan hukum. Untuk menang dalam kondisi ini, pertama-tama, diperlukan dasar yang kuat, yaitu pemahaman yang jelas tentang fenomena utama, istilah, serta konsep keamanan informasi.

Perlindungan informasi dalam arti klasik berarti memastikan integritas, kerahasiaan, aksesibilitas sumber daya informasi. Selain itu, properti tambahan informasi dalam keadaan aman adalah tidak dapat disangkal, keaslian, dan akuntabilitas.

Ancaman terhadap keamanan informasi dipahami sebagai penyebab potensial dari insiden keamanan informasi yang tidak diinginkan yang dapat merusak aset dan melanggar keadaan keamanan informasi; suatu insiden dapat didahului oleh perubahan tidak sah dalam keadaan aset yang disebut peristiwa keamanan informasi.

Pemodelan ancaman adalah identifikasi semua ancaman yang dapat merusak aset dan menyerang vektor yang dapat digunakan oleh sumber ancaman untuk menyebabkan kerusakan.

Risiko keamanan informasi dipahami sebagai kemungkinan potensial menggunakan kerentanan aset sebagai ancaman khusus untuk menyebabkan kerusakan pada organisasi. Seperti dalam manajemen risiko klasik, ada beberapa cara berikut untuk menangani risiko siber: mengabaikan, menerima, menghindari, mentransfer, meminimalkan. Pilihan metode penanganan risiko terakhir dan paling optimal dalam banyak kasus mendahului pengembangan dan implementasi sistem dan perangkat keamanan informasi. Pada saat yang sama, ketika memilih dan menerapkan langkah-langkah spesifik untuk memastikan keamanan informasi aset, seseorang harus dipandu oleh kesesuaian penerapan langkah-langkah ini dalam konteks masalah bisnis yang dipecahkan, nilai aset dan besarnya kerusakan yang diperkirakan, serta potensi biaya penyerang. Menurut pendekatan yang diterima secara umum, biaya tindakan perlindungan tidak boleh melebihi nilai aset atau jumlah kerusakan yang diperkirakan, dan perkiraan biaya serangan yang wajar untuk penyerang harus lebih kecil dari keuntungan yang diharapkan dari pelaksanaan serangan ini.

Kerusakan dari implementasi serangan bisa langsung atau tidak langsung. Kerusakan langsung adalah kerugian perusahaan yang jelas dan mudah diprediksi, seperti hilangnya hak kekayaan intelektual, pengungkapan rahasia produksi, pengurangan nilai aset atau perusakan sebagian atau seluruhnya, biaya hukum dan pembayaran denda dan kompensasi, dll. Kerusakan tidak langsung dapat berarti kualitas atau kerugian tidak langsung. Kerugian kualitatif dapat berupa penangguhan atau penurunan efektivitas perusahaan, kehilangan pelanggan, penurunan kualitas barang atau jasa yang diproduksi. Kerugian tidak langsung, misalnya, kehilangan keuntungan, kehilangan reputasi bisnis, dan biaya tambahan yang dikeluarkan.

Ancaman terhadap keamanan informasi muncul ketika ada komponen-komponen yang saling berhubungan berikut ini: sumber ancaman, kerentanan aset, cara ancaman direalisasikan, target paparan, dan efek berbahaya itu sendiri. Mari kita beri contoh: peretas (sumber ancaman) menyerang server web perusahaan yang tidak ditambal (kerentanan aset) dengan menyuntikkan injeksi SQL (cara menerapkan ancaman) ke dalam DBMS yang melayani server web ini (target) dan secara ilegal menerima informasi rahasia (dampak berbahaya).

Selanjutnya, komponen ancaman keamanan informasi ini akan dipertimbangkan secara lebih rinci.

1.

Sumber ancaman dapat berupa pelanggar eksternal atau internal (sehubungan dengan objek perlindungan yang dipertimbangkan), pihak ketiga, kekuatan alam.

Pelanggar eksternal bukanlah karyawan perusahaan, pengguna sah sistem informasi internal, agen outsourcing, kontraktor, pemasok, pelanggan, dan orang lain yang terkait dengan hubungan hukum dengan organisasi yang dimaksud. Pelanggar tersebut tidak memiliki akses yang sah ke objek perlindungan (aset informasi) dan diklasifikasikan menurut keterampilan, kemampuan dan motivasi mereka. Contoh orang luar termasuk peretas ahli pro-pemerintah dengan dukungan keuangan pemerintah atau penjahat cyber yang disewa oleh pesaing, peretas, penipu dunia maya profesional, atau bahkan remaja yang dipersenjatai dengan program peretas yang tersedia secara luas. Penanggulangan terhadap penyusup eksternal mencakup hampir seluruh spektrum metode "klasik" untuk memastikan keamanan informasi: pengembangan dan implementasi dokumen peraturan internal, alat perlindungan informasi, tindakan penanggulangan aktif, respons dan investigasi insiden cyber, dll. Organisasi harus melakukan penilaian berkala terhadap paparan mereka sendiri terhadap risiko serangan oleh penyerang eksternal, yang harus mempertimbangkan ruang lingkup kegiatan, ketergantungan pada teknologi informasi, publisitas, daya tarik kepada penyerang, dan luasnya potensi serangan. Secara umum, itu adalah pengganggu eksternal yang merupakan faktor risiko cyber yang paling tidak dapat diprediksi dan tidak terkontrol, yang membutuhkan penerapan langkah-langkah dan metode perlindungan paling modern.

Pelanggar internal dapat dianggap individu - karyawan dan eksekutif perusahaan, serta badan hukum yang memiliki hubungan kontraktual dengan perusahaan. Pelanggar internal diklasifikasi berdasarkan fokus dan kejahatan tindakan mereka, dan untuk melaksanakan akses yang tidak sah yang ditargetkan, orang dalam yang jahat harus memiliki motif, cara, dan peluang yang sesuai untuk serangan. Penyedia layanan, peralatan, atau personel juga membawa risiko keamanan informasi - ada kasus ketika penyedia layanan TI, produsen peralatan tambahan, dan karyawan perusahaan kontraktor menjadi penyebab kebocoran. Penyedia layanan cloud juga termasuk dalam kategori pengganggu internal potensial, yang dapat dibuktikan dengan sejumlah besar kebocoran data dari penyimpanan cloud yang dikonfigurasi secara salah. Perlu dicatat tren terkini dalam bentuk standardisasi metode untuk menilai dan mengelola risiko menarik organisasi pihak ketiga: CBR mengeluarkan standar STO BR IBBS-1.4-2018 "Manajemen Risiko Keamanan Informasi dalam Pengalihdayaan", dan standar internasional ISO 27036 dapat digunakan untuk mengelola keamanan informasi dalam interaksi dengan penyedia layanan, termasuk penyedia layanan cloud (dipandu oleh ISO 27036-4: 2016).

Selain pelanggar eksternal dan internal, orang tidak boleh lupa tentang sumber ancaman lain:

pihak ketiga dan kekuatan alam dapat memiliki dampak negatif yang signifikan terhadap aktivitas perusahaan. Jadi, pihak ketiga dapat dianggap otoritas publik, konsekuensi dari intervensi yang dalam pekerjaan perusahaan mungkin sepadan dengan dampak dari bencana alam. Berita tentang langkah-langkah investigasi dapat mempengaruhi citra dan reputasi perusahaan, dan perintah tertulis untuk menunda operasi bahkan untuk jangka waktu yang relatif singkat sebenarnya dapat berarti penarikan perusahaan dari pasar. Penyitaan peralatan, penyegelan ruang server, dan penangkapan eksekutif perusahaan kunci juga dapat mengakibatkan konsekuensi yang sama. Langkah-langkah untuk meminimalkan risiko yang dihasilkan oleh dampak pihak ketiga harus merupakan implementasi yang ketat dari semua persyaratan perundang-undangan saat ini dan pemeriksaan kepatuhan internal yang berkelanjutan. Akhirnya, kekuatan alam dalam konteks pengelompokan sumber ancaman adalah bencana alam, seperti bencana alam dan teknologi, serta bencana sosial: epidemi, operasi militer, serangan teroris, revolusi, pemogokan dan force majeure lainnya. Untuk meminimalkan risiko dari insiden ini, investasi keuangan besar sering diperlukan dalam sistem untuk memastikan kelangsungan bisnis dan pemulihan kapasitas kerja, serta memperhitungkan risiko-risiko ini pada tahap awal pengembangan perusahaan: Anda harus dengan cermat memilih lokasi kantor dengan mempertimbangkan lokasi, kedekatan dengan lembaga dan infrastruktur lain, kondisi cuaca, kondisi, kondisi negara dan masyarakat, memperhitungkan prakiraan perkembangan ekonomi dan sosial dari wilayah kehadiran tertentu. Selain meminimalkan risiko bencana alam dengan cara yang dijelaskan di atas, perusahaan dapat memilih cara lain untuk memproses risiko ini - asuransi. Dengan skema pembayaran asuransi yang dipikirkan secara matang dan dipilih secara kompeten, Anda dapat mengurangi kerusakan akibat dampak force majeure pada bisnis. Namun, setiap manajer dan karyawan harus selalu ingat bahwa kehidupan seseorang sangat berharga dibandingkan dengan bisnis yang paling menguntungkan, oleh karena itu, dalam keadaan apa pun, menyelamatkan nyawa dan kesehatan harus menjadi prioritas pertama.

2.

Kerentanan adalah kurangnya alat perlindungan sistem informasi yang dapat digunakan oleh penyusup (baik eksternal maupun internal) untuk mengimplementasikan ancaman terhadap keamanan informasi. Kerentanan dalam sistem informasi dapat disebabkan oleh kesalahan dalam pembuatan, implementasi atau pengoperasian sistem, atau oleh kelemahan peralatan pelindung dan langkah-langkah yang diterapkan.

Dari sudut pandang logis, sistem informasi yang secara ideal dilindungi dan aman tidak ada yang tidak terletak di ruang yang terisolasi, tetapi menjalankan fungsi bisnisnya, sehingga kerentanan bahkan dapat muncul dalam sistem yang paling andal dan teruji. Standar Rusia GOST R 56546-2015 mengidentifikasi beberapa jenis kerentanan yang mungkin: kerentanan kode, konfigurasi, arsitektur, kerentanan organisasi, kerentanan multi-faktor. Standar ini juga menunjuk ke tempat-tempat kerentanan potensial: seluruh sistem, aplikasi, perangkat lunak khusus, perangkat keras, peralatan jaringan, dan alat keamanan. Kerentanan dicirikan oleh tingkat bahayanya, yang didefinisikan oleh GOST R 56546-2015 sebagai nilai komparatif yang menandai kerentanan sistem informasi dan dampak kerentanan ini terhadap pelanggaran properti keamanan informasi (kerahasiaan, integritas, aksesibilitas).

Cara yang diterima secara umum untuk menghitung risiko kerentanan secara kuantitatif adalah dengan menggunakan metrik Common Vulnerability Scoring System (CVSS) dari Institut Nasional Standar dan Teknologi (NIST). Metrik ini memungkinkan Anda untuk menggambarkan fitur-fitur utama kerentanan dan mengukur bahayanya (dalam skala dari 0 hingga 10) tergantung pada kerumitan operasi, dampak pada properti keamanan aset, ketersediaan eksploitasi yang sudah jadi dan ketersediaannya untuk penyerang, kemampuan untuk memperbaiki kerentanan, dan tingkat keandalan pesan tentang keberadaan. kerentanan, serta dalam kaitannya dengan lingkungan operasi spesifik dari sistem yang rentan.

Gagasan mendaftarkan dan mengklasifikasikan kerentanan secara terpusat telah diterapkan di beberapa register kerentanan resmi, seperti MITER CVE (Kerentanan dan Eksposur Umum), FSTEC Biro Keamanan Nasional Rusia (Databank Ancaman Keamanan Informasi), NIST NVD (Database Kerentanan Nasional), CERT / CC VND ( Database Catatan Kerentanan).

Registri MITE CVE telah dipertahankan sejak 1999, dan selama waktu itu data tentang lebih dari 115 ribu kerentanan disimpan di dalamnya. Informasi dalam registri ini dimasukkan oleh CNA (Otoritas Penomoran CVE) - organisasi terdaftar (seperti CERT negara), perusahaan perangkat lunak, serta peneliti keamanan independen yang berwenang untuk menetapkan pengidentifikasi jenis kerentanan yang terdeteksi CVE-YYYY-NNNN, di mana YYYY - tahun penemuan kerentanan, dan NNNN - nomor seri. Saat ini, ada 98 organisasi dan individu dalam daftar CNA, di antaranya ada dua perusahaan Rusia - Yandex dan Kaspersky Lab.

Registri BDU Rusia dikelola oleh FSTEC Rusia dan State Research Institute PTZI. Sejak 2015, telah diperbarui dengan informasi lebih dari 21 ribu kerentanan dengan pengidentifikasi jenis BDU: YYYY-IUUUU, di mana YYYY adalah tahun penemuan dan IUUUI adalah nomor seri kerentanan. Registri ini dicirikan oleh fakta bahwa ia berisi informasi unik tentang kerentanan dalam perangkat lunak yang dikembangkan di Rusia, yang tidak disajikan dalam pendaftar lain, dan juga memungkinkan pengembang alat perlindungan informasi dalam negeri untuk mendapatkan data kerentanan terbaru dari sumber negara yang dapat diandalkan. Setiap warga negara atau organisasi yang menemukan kerentanan dapat mengirim informasi tentang hal itu melalui formulir web atau melalui email langsung ke FSTEC Rusia.

Selain yang resmi, ada sejumlah besar alternatif registri kerentanan dan eksploitasi yang dikelola oleh pengembang perangkat lunak (misalnya, Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware dan lainnya), serta oleh organisasi dan penggemar individu.

Penyebab kerentanan mungkin merupakan kesalahan yang dibuat selama pengembangan atau konfigurasi perangkat lunak. Institut Nasional Standar dan Teknologi Amerika mengklasifikasikan 124 jenis kesalahan dalam daftar CWE (Common Weakness Enumeration). Selain itu, untuk setiap kesalahan yang tercantum di situs web organisasi MITER, uraian terperincinya diberikan dengan contoh kode rentan, instruksi untuk mendeteksi dan menghilangkan kesalahan tersebut dengan merujuk pada tahap pengembangan perangkat lunak, serta dengan tautan ke kerentanan terdaftar CVE yang disebabkan oleh kesalahan ini, dan pola serangan CAPEC (Common Attack Pattern Enumeration and Classification), yang menghubungkan kesalahan dan kemungkinan serangan.

FSTEC Rusia telah membuat daftar ancaman keamanan informasi sebagai alternatif domestik untuk classifier MITER CAPEC. Daftar ini pada hari ini berisi 213 jenis ancaman, dengan masing-masing jenis ancaman memiliki pengidentifikasi unik (jenis UBI. ***), deskripsi ancaman, sumber, target, dan konsekuensi dari penerapannya. Pencarian berdasarkan nama, sumber atau konsekuensi ancaman tersedia. Pada saat yang sama, registri tidak hanya berisi ancaman teknis semata, tetapi juga ancaman organisasi, seperti, misalnya, UBI.040 (ancaman konflik antara yurisdiksi berbagai negara), UBI.056 (ancaman buruknya transfer infrastruktur ke cloud) atau UBI.134 (risiko kehilangan kepercayaan) ke penyedia layanan cloud Anda).

Untuk mengidentifikasi kerentanan, seseorang dapat menggunakan sistem otomatis (pemindai kerentanan, konfigurasi dan sistem manajemen versi), dan melakukan penilaian keamanan dan uji penetrasi, sebagai akibatnya organisasi menerima informasi tentang keberadaan kerentanan yang berpotensi dieksploitasi. Namun, Anda harus ingat bahwa rata-rata beberapa lusinan kerentanan baru muncul setiap hari, jadi Anda tidak boleh melakukan analisis episodik, tetapi membangun proses yang berkelanjutan untuk mengelola kerentanan.

Dalam kerangka kerjanya, organisasi dapat melakukan siklus melalui inventarisasi, klasifikasi dan penentuan prioritas aset, analisis keamanan saat ini, pencarian kerentanan dan pemrosesan mereka (eliminasi / minimalisasi / isolasi / penerimaan) sesuai dengan kekritisannya, verifikasi selanjutnya, dan penilaian keefektifan langkah-langkah yang diambil.3. Metode implementasiancaman juga dapat diklasifikasikan. Misalnya, FSTEC Rusia menawarkan kategori metode berikut untuk menerapkan ancaman: pengumpulan informasi yang tidak sah, kelelahan sumber daya, injeksi, penggantian selama interaksi, manipulasi syarat dan ketentuan, penyalahgunaan fungsi, metode probabilistik, pelanggaran otentikasi, pelanggaran otorisasi, manipulasi struktur data, analisis target, manipulasi target, manipulasi sumber daya, penggunaan kegagalan dan kesalahan teknis, memperoleh akses fisik, penggunaan kelemahan organisasi.Proyek MITER ATT & CK adalah basis pengetahuan tentang cara menerapkan ancaman, memperluas daftar metode untuk taktik, teknik, dan prosedur (TTP - Taktik, Teknik, Prosedur) yang digunakan oleh penyerang. MITER ATT & CK dikaitkan dengan classifier pola serangan MITER CAPEC yang telah kita bicarakan sebelumnya. Untuk masing-masing taktik serangan, daftar teknik khusus disediakan yang disertai dengan deskripsi teknis terperinci dari implementasi serangan, daftar perangkat lunak yang digunakan oleh penyerang, dan pengidentifikasi kelompok cybercriminal tertentu yang menggunakan TTP tertentu sesuai dengan "tulisan tangan" mereka, yang menurutnya serangan tersebut dapat dikaitkan dengan keberhasilan penanggulangan atau investigasi.4. ObjekSemua aset perusahaan, baik berwujud maupun tidak berwujud, dapat berbahaya selama serangan: orang, informasi, pengembangan, proses produksi dan pasokan, saluran transmisi data, perangkat lunak dan perangkat keras serta komponen sistem. Harus diingat bahwa orang-orang - karyawan, manajer, agen outsourcing - yang seringkali merupakan mata rantai terlemah dalam sistem memastikan keamanan informasi perusahaan. Jika sarana teknis fungsi perlindungan sesuai dengan aturan yang ditetapkan di dalamnya dan untuk pekerjaan efektifnya cukup untuk mengkonfigurasinya dengan benar, maka untuk meminimalkan "faktor manusia" selama serangan dunia maya, Anda harus terus melakukan pekerjaan penjelas dengan personel dan melakukan pelatihan dan pendidikan, dengan mempertimbangkan karakteristik perilaku psikologis dan sosial budaya karyawan.5.Jenis dampak berbahaya, sebagai suatu peraturan, adalah pelanggaran terhadap integritas, kerahasiaan, aksesibilitas sumber daya informasi, serta serangan terhadap non-penolakan, keaslian, dan akuntabilitas informasi.Contoh pelanggaran integritas yang menarik dapat berupa berbagai metode manipulasi dan penipuan data, seperti Data Diddling (secara diam-diam membuat perubahan yang salah pada sistem untuk menjaga informasi yang terdistorsi dan memperoleh manfaat finansial darinya di masa mendatang - misalnya, untuk memanipulasi laporan keuangan perusahaan dan harga saham) , Salami Fraud (membuat sejumlah besar perubahan yang sangat halus dalam waktu yang lama, yang pada akhirnya menyebabkan konsekuensi yang signifikan - misalnya, daftar 10 kopeck dari setiap rekening bank semua klien selama tahun ini), "bom logis" (pengenalan bookmark perangkat lunak yang mengarah pada distorsi data yang disimpan / diproses dalam kondisi tertentu - misalnya,akrual tidak sah dari kenaikan bunga atas kontribusi kepada karyawan bank tertentu setelah pemecatannya).Pelanggaran kerahasiaan informasi dipenuhi bukan hanya dengan konsekuensi yang jelas dalam jangka pendek, misalnya, jika data pribadi klien ditemukan dalam akses terbuka, tetapi juga dengan fakta bahwa informasi yang dicuri dapat tiba-tiba "muncul" beberapa tahun setelah fakta kompromi - misalnya, informasi yang memfitnah perusahaan atau pimpinan mungkin Diungkapkan pada malam sebelum IPO atau janji temu. Pencurian pengetahuan perusahaan oleh pesaing dapat menyebabkan tidak hanya hilangnya keunggulan kompetitif dan pangsa pasar, tetapi juga pemerasan dengan menyerang pesaing yang mengancam akan mempublikasikan cara “kelabu” dalam melakukan bisnis oleh perusahaan.Serangan yang melanggar ketersediaan informasi, sebagai suatu peraturan, berubah menjadi yang paling mudah untuk dideteksi, sementara sangat merusak dalam hal kegiatan operasional dan mempertahankan reputasi. Contohnya termasuk epidemi internasional sensasional WannaCry atau NotPetya, serta serangan DDoS pada sistem pembayaran Rusia dan bank. Organisasi dan individu juga semakin dihadapkan dengan virus ransomware, yang menjadi lebih berbahaya dari tahun ke tahun dan dapat menghentikan fungsi seluruh perusahaan.Komponen agregat dari ancaman keamanan informasi yang dijelaskan di atas (sumber, kerentanan dan metode untuk mewujudkan ancaman, objek dan jenis efek berbahaya) dapat dinetralkan dengan langkah-langkah perlindungan, yang secara tradisional dibagi menjadi organisasi, teknis, fisik dan berlaku untuk karyawan, proses dan teknologi. Menurut tujuan dari langkah-langkah yang diterapkan, ada pembagian ke dalam tindakan pencegahan, kebijakan, pencegahan, pencegah, perbaikan, perbaikan, investigasi dan kompensasi.Standar internasional utama untuk implementasi praktis keamanan informasi adalah ISO / IEC 27001: 2013 Sistem manajemen keamanan informasi - Persyaratan dan NIST SP 800-53 Kontrol Keamanan dan Privasi untuk Sistem dan Organisasi Informasi dan kerahasiaan untuk sistem dan organisasi informasi ”), yang mencakup deskripsi persyaratan organisasi dan teknis untuk pengembangan sistem holistik untuk memastikan dan mengelola keamanan informasi. Perlu dicatat bahwa semua tindakan perlindungan yang dijelaskan dalam standar NIST SP 800-53 juga mencakup langkah-langkah spesifik untuk mengimplementasikan tindakan yang sesuai, yang membuat dokumen ini jauh lebih terperinci daripada standar ISO / IEC 27001: 2013.Pengenalan berbagai sarana teknis perlindungan disarankan hanya setelah melewati tahap utama membangun sistem manajemen keamanan informasi terpadu: pengembangan dokumen peraturan internal di bidang manajemen risiko dan keamanan siber, inventarisasi dan klasifikasi aset, penilaian risiko dan analisis, studi kelayakan untuk pengenalan jenis peralatan pelindung spesifik . Juga harus diperhitungkan bahwa bahkan alat yang paling modern dan "canggih" memerlukan penyesuaian untuk melakukan fungsi bisnis protektif di perusahaan tertentu, oleh karena itu, untuk penggunaan yang hemat biaya, pertama-tama Anda perlu mengembangkan pemahaman tentang risiko apa yang akan ditanggung oleh sistem pertahanan cyber tertentu, dan kemudian Atur sesuai dan terus perbarui.Sebagai kesimpulan, saya ingin sekali lagi mencatat bahwa pengembangan dan manfaat penggunaan teknologi informasi modern berjalan seiring dengan risiko dan ancaman yang terkait dengannya. Oleh karena itu, pengenalan teknologi informasi, seperti proyek baru yang membawa sesuatu yang tidak diketahui, harus dikombinasikan dengan analisis dan pemrosesan risiko. Namun, sering ada pendekatan yang ketinggalan zaman di mana masalah keamanan informasi dianggap terpisah dari konteks bisnis, dan juga tidak dikombinasikan dengan manajemen risiko. Hanya pemahaman menyeluruh tentang komponen ancaman saat ini terhadap keamanan informasi, ditambah dengan penggunaan teknik penilaian risiko untuk implementasi dan pengoperasian berbagai sistem informasi,serta pemahaman tentang metode modern untuk menetralisir ancaman dengan langkah-langkah perlindungan akan menguntungkan Anda dalam memilih strategi TI untuk pengembangan perusahaan dan transformasi digitalnya, serta dalam implementasi dan penggunaan teknologi informasi, produk dan layanan tertentu.