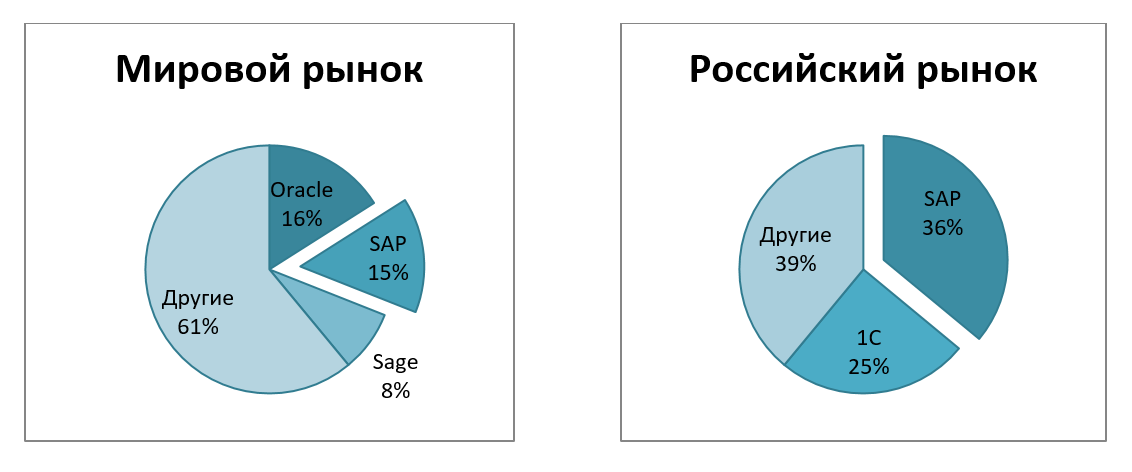

Dengan kecenderungan untuk mendigitalkan perusahaan di seluruh dunia, sistem manajemen sumber daya perusahaan - sistem ERP - semakin populer. Pemain terbesar di segmen ini di pasar global dan Rusia telah lama menjadi perusahaan Jerman SAP.

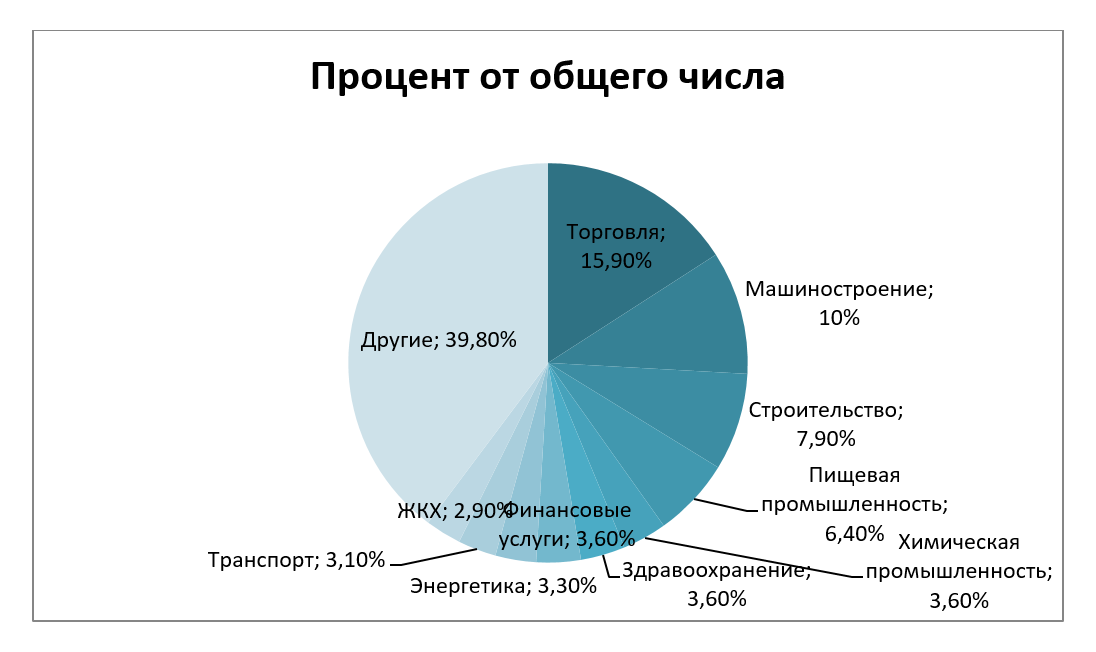

Perlu dicatat bahwa Gartner mendefinisikan jenis sistem ini sebagai "kritis bisnis", yang tidak mengejutkan mengingat fungsi luas yang mereka berikan: keuangan, manufaktur, manajemen rantai pasokan, CRM, siklus hidup produk, BI, dll. Jadi, misalnya, pangsa industri yang menerapkan solusi ini untuk sejumlah besar proyek implementasi yang dipimpin portal TAdviser adalah sebagai berikut:

Namun, terlepas dari relevansi keputusan kritis bisnis ini, industri masih menderita dari kurangnya informasi tentang vektor serangan untuk sistem seperti yang digunakan oleh penjahat dunia maya dalam spionase industri, serangan hacker untuk keuntungan atau tujuan bermotivasi politik.

Penyebaran teknologi informasi mengarah pada peningkatan jumlah kerentanan perangkat lunak yang terdeteksi (perangkat lunak), sehubungan dengan jumlah komponen rentan sistem yang meningkat. Karena penerapan proses bisnis sering melibatkan interaksi sistem jarak jauh dari satu sama lain melalui Internet, ini menimbulkan bahaya terbesar, karena dalam hal ini, sistem ERP perusahaan memiliki akses ke jaringan terbuka.

Berkat sumber daya pencarian Internet khusus seperti Shodan dan Censys, serta penggunaan kueri Google tertentu (disebut Google Dorks), yang diterbitkan setiap hari, misalnya, pada layanan online Exploit-DB, lebih dari 17.000 aplikasi dapat ditemukan dapat diakses melalui Internet Sistem ERP dan setidaknya 500 file konfigurasi SAP yang tetap tersedia secara bebas di penyimpanan file yang tidak aman.

Sebagai contoh, pada tahun 2016, Departemen Keamanan Dalam Negeri AS CERT mengeluarkan arahan yang menyatakan bahwa setidaknya 36 organisasi global diretas dengan mengeksploitasi kerentanan dalam sistem SAP yang telah dikenal selama lebih dari lima tahun. Contoh yang lebih “panas”: pada bulan April 2019, eksploitasi 10KBLAZE disajikan pada sebuah konferensi di Dubai, yang membahayakan ribuan perusahaan, meskipun instruksi keselamatan yang “menutup” celah dalam sistem ini diterbitkan sebelum 2013.

Jumlah eksploitasi yang tersedia untuk umum atau instruksi terperinci untuk mengeksploitasi kerentanan tertentu telah terus meningkat (data dari layanan online Exploit-DB). Banyak dari mereka menggunakan pedoman keamanan yang dipublikasikan, dan beberapa di antaranya sepenuhnya otomatis untuk digunakan dalam utilitas seperti Metasploit, yang memungkinkan pengujian penetrasi otomatis.

Perlu dicatat bahwa perusahaan besar yang sering membentuk sistem di berbagai bidang menjadi sasaran serangan. Sebagian, untuk menyelesaikan masalah ini, Undang-Undang Federal No. 187 “Mengenai Keamanan Infrastruktur Informasi Kritis Federasi Rusia” (KII) diadopsi, satu setengah tahun telah berlalu sejak diberlakukannya. Pertama-tama, adopsi undang-undang ini bertujuan untuk memperketat kontrol atas kepatuhan dengan persyaratan keselamatan fasilitas KII dan meningkatkan toleransi kesalahan selama serangan komputer terhadap mereka. Selain itu, menginformasikan tentang insiden komputer dari subjek KII akan memerlukan integrasi dengan sistem negara untuk deteksi, pencegahan dan penghapusan konsekuensi dari serangan komputer (SOSOPKA).

Selain itu, di samping Undang-Undang Federal ini, diadopsi tindakan hukum normatif yang menetapkan persyaratan organisasi dan teknis untuk signifikan (termasuk dalam kategori signifikansi pertama, kedua atau ketiga yang ditugaskan untuk prosedur kategorisasi yang ditetapkan sesuai dengan kriteria signifikansi dan indikator nilainya). ) objek infrastruktur informasi kritis.

Sebagai contoh, dalam proses pemodelan ancaman keamanan informasi, perlu untuk menganalisis kemungkinan kerentanan suatu objek signifikan dan perangkat lunak serta perangkat keras dan perangkat lunaknya, serta menentukan cara yang mungkin untuk mengimplementasikan ancaman ini.

Mempertimbangkan fakta bahwa SAP adalah pemimpin tidak hanya di Rusia, tetapi juga di pasar global, kita dapat menyimpulkan bahwa untuk beberapa perusahaan dari area yang tercantum pada Gambar. 1, penerapan persyaratan hukum "Pada keamanan infrastruktur informasi penting" akan terkait langsung memastikan status keamanan solusi ERP mereka (termasuk SAP). Gambar 1: Spheres yang menggabungkan objek KII (sesuai dengan Undang-Undang Federal No. 187)

Gambar 1: Spheres yang menggabungkan objek KII (sesuai dengan Undang-Undang Federal No. 187)Kompleksitas lanskap besar sistem SAP ERP, yang server manajemennya dapat secara fisik terletak pada jarak yang cukup satu sama lain, manajemen perusahaan dengan puluhan ribu karyawan - semua ini mempersulit proses pemantauan dan analisis keamanan sistem SAP.

Namun, "keterbukaan" suatu sistem informasi di Internet tidak selalu dianggap sebagai faktor negatif. Sebagai contoh, banyak objek KII memiliki jaringan tertutup dan terisolasi, yang hanya mempersulit proses analisis keamanan, karena dalam hal ini sistem tidak memiliki akses langsung ke Internet, yang berarti bahwa sarana bawaan untuk memeriksa pembaruan tidak selalu memenuhi fungsinya, sebagai akibat dari pelanggaran keamanan yang melanggar tetap terbuka untuk beberapa jenis serangan.

Berdasarkan hal tersebut di atas, beberapa bidang pekerjaan terlihat dalam implementasi persyaratan Undang-Undang Federal “Tentang Keamanan KII”:

- Peningkatan dan pengembangan langkah-langkah untuk pembaruan perangkat lunak yang tepat waktu;

- Penggunaan peralatan pelindung tambahan yang dikenakan;

- Analisis kode sumber program dan implementasi proses pengembangan perangkat lunak yang aman.

Kebutuhan untuk desain, implementasi dan aplikasi alat keamanan SAP domestik dalam konteks ini sangat akut. Substitusi impor di mana-mana membutuhkan tidak hanya pengembangan lebih lanjut dari produk dalam negeri oleh vendor, tetapi juga pendekatan yang lebih terintegrasi untuk implementasi sistem ERP oleh perusahaan, dengan mempertimbangkan persyaratan keamanan informasi yang paling relevan.

Boris Pasynkov , insinyur desain, Gazinformservice