Kami terus memantau perubahan pada alat peretas, apakah itu kemunculan alat baru atau memperbarui yang sudah ada. Karena itu, kami tidak dapat melewati

Silent Trinity , yang diumumkan di DefCon 27 Demo Labs.

Apa itu dan mengapa belajar

Pakar PT ESC memberikan pengetahuan tentang produk perusahaan dan mengajari mereka cara mendeteksi penyerang TTP (taktik, teknik, dan prosedur). Tahap pasca eksploitasi adalah bagian integral dari kompromi apa pun. Karena itu, kami menganggapnya sebagai tugas kami untuk menemukan alat yang menarik seperti Silent Trinity. Selain itu, spesialis PT ESC telah

menemukan kasus serangan nyata yang menggunakannya.

Kerangka pasca-eksploitasi Silent Trinity menerima pembaruan di versi baru 0.3.0. Inovasi kunci adalah arsitektur client-server dan mode multi-pengguna. Peretas menyukai kerangka untuk menggunakan DLR (Dynamic Language Runtime).

Berkat DLR, implan mendapatkan lebih banyak fleksibilitas dan kerahasiaan dibandingkan dengan C #. Saat ini, komunikasi C2 dengan korban dapat terjadi melalui empat transportasi - HTTP, HTTPS, DNS, WMI.

Bagaimana Trinity Diam baru bekerja

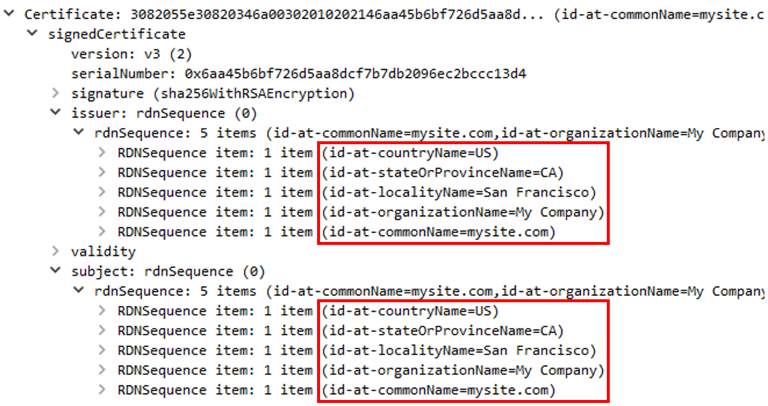

Kami melakukan studi tentang versi terbaru alat untuk menemukan opsi deteksi dan sampai pada kesimpulan: terlepas dari semua keuntungannya, Silent Trinity masih dapat dideteksi baik oleh aktivitas di host maupun melalui interaksi jaringan. Mari kita mulai dengan yang terakhir. Biasanya, HTTPS dipilih sebagai transportasi. Pada peluncuran pertama, Silent Trinity menghasilkan sertifikat TLS yang ditandatangani sendiri, yang kemudian digunakan untuk berkomunikasi dengan sistem yang dikompromikan. Sertifikat semacam itu akan selalu mengandung nilai-nilai bidang informasi yang sama.

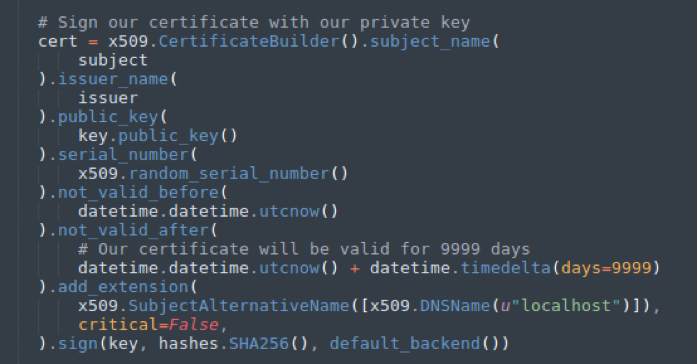

Juga tidak biasa dalam sertifikat adalah masa pakainya (9999 hari) dan bidang SubjectAlternativeName dengan nilai 'localhost'.

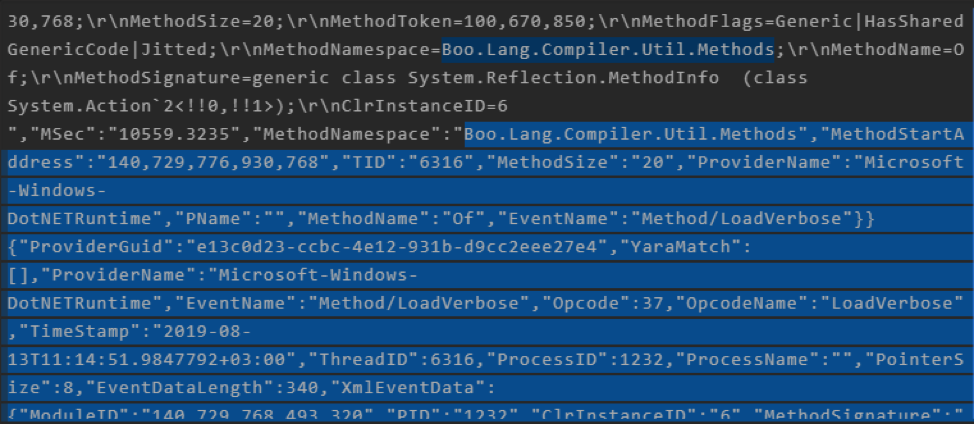

Implan dapat diluncurkan melalui powershell, msbuild atau wmic. Untuk melakukan ini, buat file yang diluncurkan oleh salah satu alat. Terlepas dari bagaimana diluncurkan, file tersebut akan berisi objek format base64 berseri. Dialah yang mengirim permintaan ke C2 untuk mendapatkan muatan yang akan berfungsi sebagai transportasi. Korban menerima beban, melakukan bagian utama implan. Pendekatan seperti itu menggunakan DLR benar-benar tidak mudah dideteksi, tetapi ada cara untuk mendapatkan pelacakan acara melalui ETW (Event Tracing untuk Windows).

Berkat ini, Anda dapat menemukan penggunaan bahasa Boo, di mana fungsi implan dan modul payload ditulis. Boo sendiri adalah bahasa OOP mirip-Python dan jarang.

Dengan demikian, untuk versi baru Silent Trinity, sejumlah parameter unik dikumpulkan yang membantu mendeteksi penggunaannya.

Setelah pembaruan, serta Demo Labs di Defcon 27, jumlah referensi ke alat di forum dan saluran tematik meningkat, yang menunjukkan semakin populernya Silent Trinity. Oleh karena itu, dimungkinkan untuk meningkatkan jumlah serangan yang melibatkan kerangka kerja.

Pakar PT ESC merekomendasikan menggunakan alat

MaxPatrol SIEM dan

PT Network Attack Discovery , mereka sudah menerapkan pemeriksaan yang diperlukan dalam bentuk aturan dan korelasi.