[Menurut informasi publik], pada tanggal 21 September, Lab Keamanan Ginno menerbitkan informasi tentang kerentanan yang serupa dengan Simjacker, yang memungkinkan penggunaan satu SMS berbahaya untuk mengendalikan fungsi-fungsi ponsel dari perangkat yang diserang sehingga dapat mengirim SMS, melakukan panggilan, dan mencari tahu informasi tentang IMEI dan geolokasi. Masalah utama adalah bahwa kerentanan terdeteksi dalam perangkat lunak kartu SIM itu sendiri dan tidak bergantung langsung pada perangkat. Setiap eksploitasi oleh penyerang tidak akan terlihat oleh pemilik, karena interaksi akan dilakukan langsung dengan WIB.

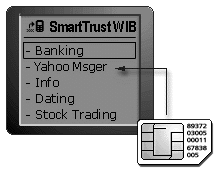

Vulnerable adalah Browser Internet Nirkabel (WIB) dari SmartTrust, yang digunakan oleh sebagian besar operator telekomunikasi.

Skala yang diklaim oleh para peneliti itu menakutkan ... tetapi mari kita coba mencari tahu apakah itu sangat baru dan sangat berbahaya.

Browser Internet Nirkabel (WIB)

Perangkat lunak ini digunakan untuk menyediakan pengguna dengan menu dinamis fungsi kartu SIM. Misalnya, ketika seseorang mencoba meminta keseimbangan dari operator seluler dari perangkat SIM. Faktanya, ini adalah browser WAP "berkabel", ya, browser web lama yang bagus dari masa muda kita dengan WML (Bahasa Wireless Markup Bahasa Inggris - "Bahasa Markup untuk Perangkat Nirkabel"), bekerja pada OTA SMS (Over-the-air) .

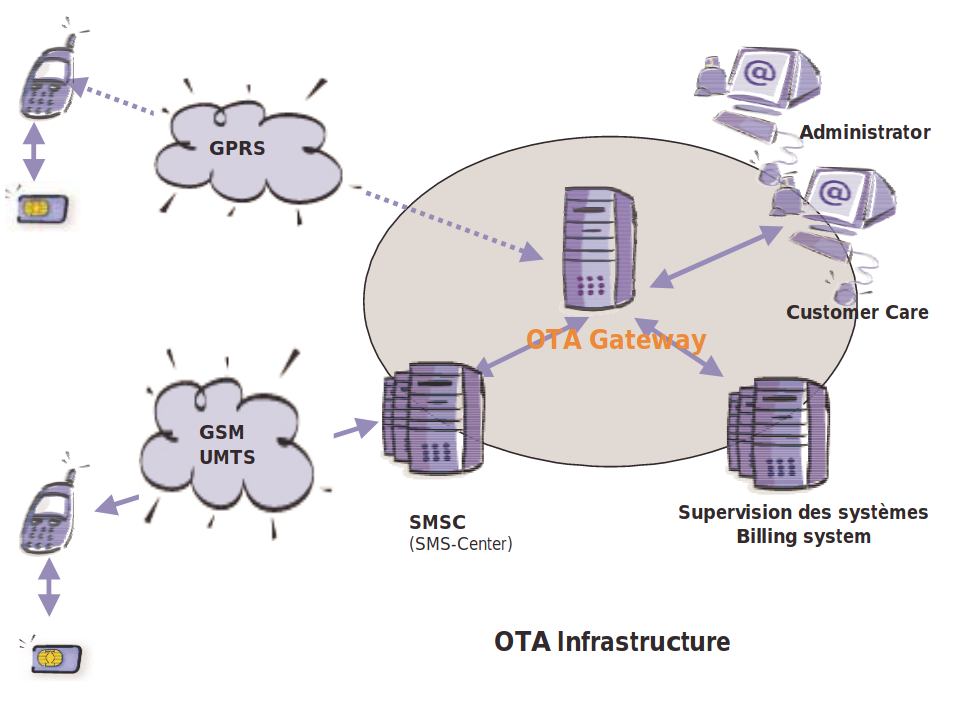

OTA adalah teknologi dengan arsitektur server-klien yang memungkinkan gerbang operator mengontrol data kartu SIM dari jarak jauh dengan menerima pesan khusus untuk mengunduh, mengaktifkan layanan pada perangkat seluler (misalnya, berlangganan horoskop Anda, mendebit 100.500 uang per bulan). Dalam hal ini, Anda memerlukan koneksi Internet: Wi-Fi, 3G, LTE, dll.

OTA-gateway operator melalui Pusat Layanan Pesan Singkat (SMSC) mengirim SMS layanan ke satu atau beberapa perangkat.

Perangkat berinteraksi dengan kartu SIM melalui sistem operasi prosesor telepon (RTOS, sistem operasi realtime prosesor Baseband).

Dan ya, ponsel Anda memiliki OS kedua yang memiliki mode operasi prioritas lebih tinggi daripada Android / iOS.

Infrastruktur OTA

Teknologi over-the-air (ota)

Implementasi Keamanan OTA

Tingkat perlindungan OTA SMS selama transmisi ditentukan oleh byte pertama dari pesan (header MSL dengan sedikit topeng mekanisme keamanan aktif: enkripsi, penghitung, checksum). Ketika kartu SIM menerima SMS OTA, MSL dari SMS (MSLsms) dibandingkan dengan MSL yang ditentukan dalam kartu SIM itu sendiri (MSLsim). Jika MSLsim> MSLsms, maka kartu SIM mengabaikan perintah OTA.

Pada saat yang sama, header MSL yang berbeda dapat diatur untuk berbagai aplikasi layanan kartu SIM. Aplikasi target diidentifikasi oleh kode di header TAR (Referensi Aplikasi Toolkit 3-byte).

Rincian lebih lanjut dapat ditemukan di sini: 3GPP TS 23.048

Serang

Serang pada WIB

#WIBattack

- Untuk mengeksploitasi kerentanan, penyerang harus mengirim SMS OTA berbahaya.

- Setelah menerima SMS, perangkat akan menjalankan perintah APDU (unit data protokol aplikasi) ENVELOP COMMAND untuk mentransfer TPDU (Transport Protocol Data Unit) yang diterima dari SMS dari RTOS ke browser kartu SIM. Justru karena prosedur ini akan berlangsung di tingkat RTOS, korban tidak akan melihat aktivitas apa pun.

- Browser WIB akan menjalankan perintah yang diterima di TPDU dan mengirim perintah PROACTIVE COMMAND yang sesuai ke perangkat, misalnya, SETUP CALL, KIRIM SMS, MEMBERIKAN INFO LOKASI.

- Perangkat, mengikuti perintah yang diterima dari kartu SIM, akan melakukan tindakan yang sesuai.

Kondisi Kerentanan OTA

Jadi kami sampai pada yang paling menarik.

Berikut adalah beberapa kondisi yang memungkinkan terjadinya serangan (apa saja):

- Header MSL kartu SIM atau aplikasi target adalah 0 atau tanpa mengaktifkan properti enkripsi KIc / KID.

- Jika memungkinkan, rooting simcard: beberapa kartu SIM digunakan untuk kunci KIc / KID DES, yang peretasannya ditunjukkan oleh Dr. Karsten Nohl (Laboratorium Riset Keamanan Berlin) di BlackHat 2013. Menggunakan tabel pelangi, peretasan membutuhkan waktu sekitar 2 menit. Dengan kunci yang diperoleh, penyerang dapat menandatangani SMS. Menurut Nohl, sekitar 750 juta kartu SIM untuk tahun 2015 dipengaruhi oleh kerentanan semacam itu. Anda dapat membaca lebih detail dan menarik:

Kerentanan Enkripsi Kartu SIM: Cakupan Masalah | Blog resmi Kaspersky

Rooting kartu SIM, BlackHat 2013 - Kasus kebocoran data yang mengarah ke kompromi kunci KIc / KID sebelumnya telah diketahui.

Ringkasnya ... "apakah iblis begitu mengerikan?"

Terlepas dari pernyataan yang menakutkan, kerentanan bermuara pada penggunaan enkripsi yang lemah, kebocoran informasi perusahaan dan kesalahan konfigurasi pengaturan keamanan.

Juga, kontribusi para peneliti Lab Keamanan Ginno tidak sepenuhnya jelas, bahkan dengan peringatan bahwa mereka tahu tentang kerentanan pada tahun 2015. Selain itu, vektor ini pada dasarnya dipertimbangkan oleh Karsten Nohl pada 2013.

Sulit untuk memberikan perkiraan nyata jumlah perangkat rentan saat ini. Dilihat dari komentar pada topik Pengantar singkat untuk kartu SIM / Habr , operator kami dapat melakukan semuanya dengan cukup baik: Pengantar singkat untuk kartu SIM / Komentar

PS Pada 2013, sudah ada hype tentang kerentanan yang ditemukan oleh Karsten. Dan juga semuanya penuh dengan berita tentang kiamat yang akan datang. Tapi seperti kiamat 2012 ...