Alur kerja digital memasuki hidup kita dengan langkah-langkah penuh percaya diri dan jika bagi badan hukum ini sudah merupakan kehidupan sehari-hari yang keras, maka banyak orang mungkin belum menemukan ini. Tetapi seiring berjalannya waktu, tinggal di sela-sela menjadi semakin sulit dan Anda perlu beradaptasi dengan kondisi yang berubah, jika tidak, Anda bisa mendapatkan konsekuensi yang tidak terlalu menyenangkan.

Kesimpulan kontrak adalah hal yang biasa. Mereka tertutup di bank, di rumah sakit, saat membeli furnitur, membayar untuk pelatihan. Baca kontrak, periksa detail badan hukum tempat kontrak itu dibuat, pastikan Anda memiliki meterai dan tanda tangan - prosedur standar yang mengurangi risiko penipuan. Namun, keterampilan yang diperoleh dari bekerja dengan kontrak kertas tidak bisa begitu saja masuk ke dunia digital karena spesifikasi dokumen elektronik.

Dalam artikel ini saya ingin berbicara tentang pengalaman saya berkenalan dengan tanda tangan elektronik Rusia (E-signature), yang digunakan untuk menandatangani kontrak dengan individu termasuk perusahaan asuransi, serta perangkap yang saya temui.

Bagi saya, kisah ini dimulai ketika saya membuat perjanjian dengan perusahaan asuransi LLC IC Sberbank Insurance. Setelah eksekusi, beberapa fakta tampak mencurigakan bagi saya (spoiler kecil: semuanya ternyata baik) dan saya mulai mencari cara untuk memverifikasi bahwa dokumen yang diterima benar-benar dikeluarkan oleh perusahaan asuransi, dan bukan oleh beberapa pihak ketiga.

Apa yang melindungi saya?Setelah menghitung jumlah dalam kalkulator di situs dan mengisi formulir dengan paspor dan detail kontak, saya menerima email di mana, selain informasi umum, tautan dan kontak yang bermanfaat, ada 3 lampiran: memo, peraturan asuransi dan kebijakan itu sendiri. Saya meninjau dokumen, membayar asuransi, dan menunggu versi polis yang ditandatangani.

Setelah setengah jam menunggu, saya mulai khawatir, pencarian cepat menunjukkan bahwa perusahaan asuransi memiliki sebanyak 3 domain aktif berbeda:

www.sberbank-insurance.ru ,

www.sberins.ru dan

sberbankins.ru , yang tidak menambah kepercayaan saya pada perusahaan.

Panggilan ke pusat kontak membawa informasi bahwa polis telah dikirim dan merupakan dokumen terakhir dari perusahaan asuransi EP. Rasanya aneh bagi saya bahwa perusahaan memberikan dokumen yang sudah ditandatangani sebelum fakta pembayaran oleh klien dan saya mulai memeriksa file pdf yang diterima.

Bab Satu: Pengujian ES

Semua manipulasi dengan dokumen PDF diberikan dalam versi bersih Windows 10, edisi rumah Rusia, sebagai lingkungan yang paling memungkinkan bagi pengguna yang sederhana. Paket perangkat lunak yang digunakan dalam artikel ini juga tidak profesional dan dapat diakses oleh semua orang.

Untuk memulai, saya membuka dokumen di Foxit Reader, yang saya gunakan sebagai yang utama:

Terlihat sangat, sangat mencurigakan - dokumen tidak jelas siapa yang memodifikasinya, sertifikat juga tidak dipercaya. Sistem tidak dapat memverifikasi rantai kepercayaan untuk sertifikat ini dan menandainya tidak valid.

Selain nama organisasi tempat sertifikat diterbitkan, nama organisasi penerbit, LLC ITK, juga terlihat. Mencari "ITK Certificate LLC" membawa saya ke halaman

Install Root Certificate dari

Otoritas Sertifikasi ITK LLC . Ini adalah situs web resmi Teknologi Internet dan Komunikasi LLC, yang merupakan salah satu pusat sertifikasi yang mengeluarkan sertifikat sertifikat elektronik.

Ikuti instruksi: kita perlu mengikuti

tautan dan mengunduh dari Google Drive (!) Arsip RAR (!!) "Root Qualified.rar" (yang masih harus ditemukan daripada dibuka, saya harus menginstal 7-zip) dan kami melihat 2 sertifikat di sana: root dan di antara keduanya. Akar telah dikeluarkan oleh Departemen Telekomunikasi dan Komunikasi untuk dirinya sendiri, dan yang perantara telah dikeluarkan oleh kementerian untuk ITK LLC. Kami menginstalnya, setuju dengan penambahan sertifikat root (memperhatikan bahwa harus sidik jari kunci yang diinstal dan gambar dalam instruksi adalah sama, tetapi tidak ada tentang perbandingan seperti itu di titik-titik instalasi).

Sekali lagi, buka sertifikat dari dokumen. Dan keajaiban itu tidak terjadi, rantai kepercayaan dari akar sampai akhir tidak dibangun!

Kami mempelajari ES secara lebih rinci: Foxit Reader memiliki informasi tambahan tentang properti tanda tangan:

Ya, algoritma hash GOSTovsky, ES dibuat dalam CryptoPro PDF. Mungkin, Windows tidak tahu tentang enkripsi GOST dan karena itu memerlukan penyedia kriptografi tambahan.

Kami pergi ke situs web CryptoPro, mendaftar, mengunduh versi percobaan CryptoPro CSP 5.0 selama 3 bulan. Apa yang akan terjadi selanjutnya tidak sepenuhnya jelas, mungkin semuanya akan berubah menjadi labu, mari kita lihat.

Sekali lagi, buka tampilan sertifikat ES:

Terlihat lebih baik. Dapat dilihat bahwa sistem menganggap sertifikat itu valid, sebuah rantai dibangun dari sertifikat root melalui yang perantara.

Pesan verifikasi sedikit membaik, tetapi Foxit Reader tidak dapat memverifikasi sertifikat (mungkin dalam algoritma GOST):

Di Adobe Acrobat Reader DC, verifikasi juga tidak berhasil:

Dan sepertinya kita bisa berhenti di sini: Foxit Reader mengonfirmasi bahwa dokumen belum diubah setelah penandatanganan, Anda dapat menggunakan tangan Anda untuk memverifikasi bahwa sertifikat dikonfirmasi oleh sistem dan valid. Tetapi saya masih ingin menyelesaikan masalah ini sehingga setidaknya satu program mengatakan: ya, dokumen itu valid, semuanya baik-baik saja.

Kami ingat bahwa kebijakan tersebut ditandatangani dalam program CryptoPro PDF. Kemungkinan karena dia bisa membuat tanda tangan seperti itu, maka dia pasti harus memeriksanya. Kami menempatkan.

+1 versi uji coba selama 90 hari, meskipun tampaknya inskripsi pemasangan meyakinkan Anda bahwa Anda tidak memerlukan lisensi saat menggunakan produk di Adobe Acrobat Reader DC.

Hore, pesan yang sudah lama ditunggu-tunggu bahwa semuanya baik-baik saja.

Untuk meringkas subtotal. Untuk memverifikasi validitas tanda tangan elektronik pada dokumen:

- Cari tahu pusat sertifikasi mana yang mengeluarkan sertifikat tempat dokumen ditandatangani, pasang perantaranya, dan, jika tidak ada, sertifikat root (dalam kasus kami, dari arsip rar dari Google Drive);

- Instal penyedia kriptografi dalam sistem (mungkin ada penyedia kriptografi lain yang akan mengajarkan algoritma kriptografi standar Windows GOST) CryptoPro CSP dengan uji coba selama 3 bulan dan tidak diketahui sesudahnya;

- Untuk memverifikasi tanda tangan dari Adobe Acrobat Reader DC, instal CryptoPro PDF (tanpa CSP tidak diinstal).

Berikut ini adalah algoritma yang muncul dari analisis permukaan topik untuk malam itu. Masalah memverifikasi tanda tangan digital telah diatasi, tetapi kesulitan yang mungkin dialami oleh rata-rata pengguna:

- Anda perlu menemukan dan mengunduh sertifikat root dan perantara. Tidak jelas di mana itu dapat diunduh secara resmi, dan pencarian jaringan dapat menyebabkan pemasangan sertifikat kiri, di mana scammers dapat menyerang pengguna yang tidak beruntung;

- Anda perlu memahami perangkat lunak apa yang hilang dalam sistem dan di mana mendapatkannya, tidak ada yang berhasil. Artikel ini memberikan contoh berdasarkan produk CryptoPro hanya karena nama ini ditemukan dalam informasi tentang pembuatan tanda tangan elektronik. Penting untuk mempelajari topik dalam mencari analog;

- Cek sepenuhnya berfungsi hanya di Adobe Acrobat Reader DC, di Foxit Reader cek ES tidak lengkap, tidak ada tanda centang hijau yang ditunggu-tunggu. Kita perlu menggali lebih jauh, mungkin ada solusi.

Bab Dua: EP Lain

Mengaduk-aduk surat, saya menemukan kontrak elektronik lain. Secara kebetulan, mereka juga ternyata merupakan polis asuransi, tetapi kali ini eOSAGO dari Tinkoff Insurance JSC. Kami membuka sertifikat, lihat organisasi yang mengeluarkan sertifikat. Dia ternyata adalah Tinkoff Bank JSC. Ya, ternyata mereka memiliki CA sendiri, yang mengeluarkan sertifikat ke anak perusahaan (Sberbank juga memiliki CA sendiri, tetapi tidak digunakan di anak perusahaan).

Menurut algoritma yang dikembangkan, kami pergi ke mesin pencari dengan permintaan "sertifikat Tinkoff", kami menemukan situs resmi

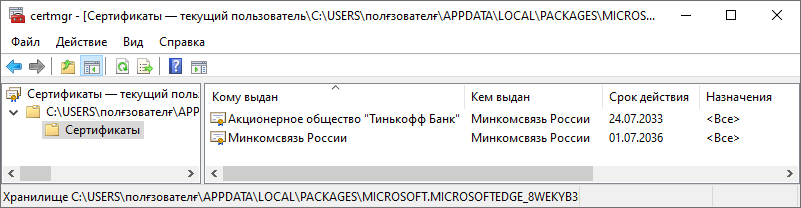

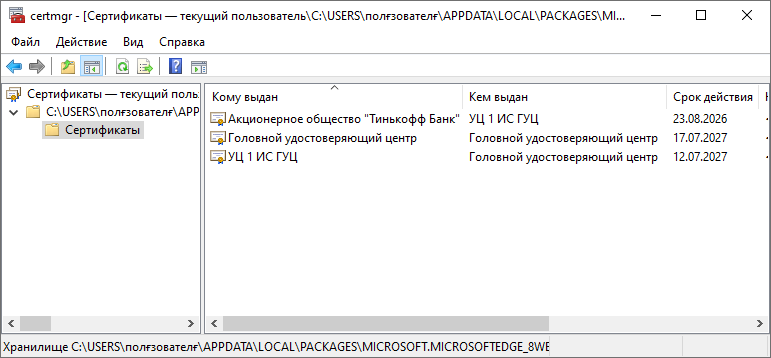

CA Tinkoff Bank JSC . Di sini kita disambut dengan banyak tautan ke sertifikat root, daftar sertifikat yang dicabut, dan bahkan instruksi video untuk memasangnya. Unduh "Rantai sertifikat akar CA Tinkoff Bank GOST R 34.10.2012" CA, kali ini tautannya tidak mengarah ke layanan pihak ketiga, tetapi ke situs web bank. Format file P7B tidak terlalu dikenal, tetapi Windows terbuka tanpa menginstal perangkat lunak pihak ketiga dan menampilkan sertifikat di dalamnya. Di sini kami memiliki sertifikat root yang sudah dikenal dari Kementerian Komunikasi (yang lain, tidak sama seperti pada kasus pertama) dan sertifikat perantara dari bank CA.

Kami menempatkan keduanya, periksa sertifikat dalam kebijakan. Tapi tidak, sertifikat itu tidak dipercaya, karena Sistem tidak dapat mengkonfirmasi penyedia sertifikat. Di situs CA ada 2 tautan ke 2 rantai sertifikat, satu untuk GOST R 34.10.2001, yang lain untuk GOST R 34.10.2012. Kebijakan ini dirilis tahun ini, akan lebih logis untuk menandatanganinya dengan algoritma kriptografi yang lebih modern (terlebih lagi, sudah ada versi GOST dari 2018, algoritma diperbarui cukup sering), tetapi mari kita periksa yang lama.

File P7B baru sudah berisi 3 file sertifikat. Anda dapat memasukkan ketiganya, tetapi perlu dicatat bahwa kami menempatkan sertifikat "Head Certification Authority" di bab pertama arsip RAR ITK LLC, semuanya identik. Dan cryptoPro CSP menempatkan sertifikat dengan nama yang tidak terlalu mengatakan “UT 1 IS GUTs”. tanda centang tentang penginstalan sertifikat root dipasang secara default di penginstalnya. Satu-satunya yang baru adalah sertifikat Tinkoff Bank JSC, yang kami masukkan.

Setelah memasang sertifikat dari "Rantai sertifikat akar CA CA Tinkoff Bank GOST R 34.10.2001", jalur dalam sertifikat itu dibuat dan sistem dengan gembira mengumumkan bahwa itu tepercaya. Adobe Acrobat Reader DC juga mengkonfirmasi bahwa tanda tangan itu valid.

Di sinilah petualangan menguji ES di akhir kebijakan eOSAGO. Terlihat bahwa setelah perangkat lunak yang diperlukan sudah diinstal dalam sistem, dan pengguna memahami prinsip kerja dan mencari sertifikat perantara, maka verifikasi tanda tangan membutuhkan waktu lebih sedikit.

Tetapi area masalahnya masih terlihat: Anda perlu mencari di internet untuk situs resmi otoritas sertifikasi, untuk memahami instruksi untuk menginstal sertifikat. Bahkan dengan sertifikat root diinstal, Anda harus mencari perantara, jika tidak, rantai kepercayaan tidak akan lengkap dan sistem tidak akan dapat mengkonfirmasi keaslian tanda tangan.

Bab Tiga: Sedikit tentang root dan sertifikat menengah

Setelah melakukan semua pekerjaan ini, saya merasa bahwa keseluruhan sistem tidak dibangun dengan sangat aman, membutuhkan banyak operasi tambahan dan kepercayaan dari banyak faktor dari pengguna: dari sistem pencarian yang mungkin tidak memberikan situs resmi CA ke baris pertama, ke pekerjaan staf CA sendiri, yang mengunggah sertifikat tanpa checksum ke layanan web pihak ketiga dalam format wadah milik.

Untuk informasi lebih lanjut, saya mengunjungi situs web Departemen Komunikasi dan Komunikasi dan menemukan

halaman seperti itu. Di sana Anda dapat mengunduh file XLS, yang akan mencantumkan semua CA yang terakreditasi saat ini, serta CA dengan akreditasi yang ditangguhkan dan diakhiri. Daftar terakreditasi adalah 494 CA, yang banyak.

Namun, daftar saja tidak cukup, Anda memerlukan setidaknya tautan ke situs CA ini, dan Anda juga perlu menemukan sertifikat root langsung dari sumbernya, Kementerian Komunikasi. Poin selanjutnya dalam pencarian untuk informasi ini adalah

pravo.gov.ru , yang mencantumkan tautan ke beberapa sertifikat root. Halaman ini hanya dapat diakses melalui protokol http, sekali lagi, tidak ada checksum.

Melihat lebih dekat, Anda dapat melihat bahwa 4 tautan pertama mengarah ke portal

https://e-trust.gosuslugi.ru . Tidak jelas mengapa subdomain situs layanan publik telah menjadi pusat dalam sistem sertifikat root, tetapi tampaknya semua informasi yang relevan tentang root dan sertifikat menengah diberikan di sini.

Pada halaman CA utama

https://e-trust.gosuslugi.ru/MainCA, ada 10 sertifikat root dari Kementerian Komunikasi untuk berbagai algoritma GOST dan dengan periode validitas yang berbeda. Snapshots kunci segera tersedia, Anda dapat memeriksa bahwa tidak ada yang menggantikan sertifikat yang diunduh. Situs itu sendiri disertifikasi oleh

Thawte .

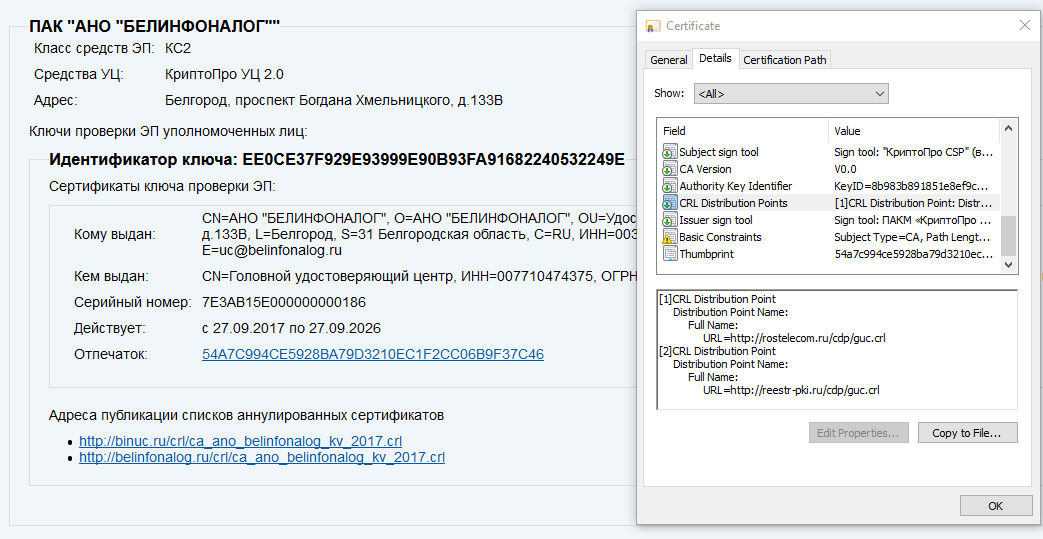

Pada halaman CA terakreditasi

https://e-trust.gosuslugi.ru/CA ada daftar lengkap pusat sertifikasi perantara, Anda dapat mengunduh sertifikatnya, memeriksa para pemerannya. Selain itu, semua informasi tersedia dalam format XML. Pada suatu waktu, Anda bisa mendapatkan file dengan data tentang semua CA perantara, serta sertifikat dan tautannya untuk mendapatkan daftar sertifikat yang dicabut.

Sertifikat memiliki bidang titik distribusi daftar pencabutan (CRL) yang menentukan jalur untuk mendapatkan daftar sertifikat yang dicabut. Saat memeriksa ES pada dokumen, selain menginstal sertifikat perantara dan root, Anda juga harus menginstal daftar terakhir dari sertifikat yang dicabut dan memperbaruinya sebelum setiap verifikasi (prosedur ini diotomatisasi oleh perangkat lunak khusus, tetapi alat biasa tampaknya tidak dapat melakukan ini). Setiap sertifikat memiliki jalur ke daftar tersebut di portal e-trust dan mungkin berbeda dari apa yang tertulis dalam sertifikat itu sendiri. Apa yang harus dipercaya? Tidak sepenuhnya jelas.

Sebagai kesimpulan dari artikel ini, saya ingin mencatat bahwa verifikasi dokumen elektronik pada dokumen elektronik adalah kekuatan semua orang, tetapi ini bukan proses sepele yang membutuhkan pengetahuan. Ada kemungkinan bahwa di masa depan proses ini akan disederhanakan. Selain itu, pertanyaan untuk memeriksa ES pada perangkat seluler tetap terbuka, dan bagaimanapun, mereka sekarang menjadi alat utama pengguna, yang telah lama berada di depan komputer pribadi.

Setelah menulis artikel ini, ada beberapa pertanyaan terbuka yang ingin saya diskusikan dengan komunitas:

- Analog CryptoPro, terutama alat bantu sumber terbuka untuk membuat dan memeriksa ES;

- menambahkan validasi ES tidak hanya di Adobe Acrobat Reader DC, tetapi juga di Foxit Reader dan lainnya;

- masalah yang tetap berada di luar ruang lingkup artikel ini, yang juga penting dan membutuhkan perhatian, tetapi tidak muncul dalam kasus saya.

UPD 0 : Dalam komentar, mereka menyarankan layanan online di portal layanan pemerintah untuk memeriksa dokumen elektronik:

https://www.gosuslugi.ru/pgu/eds . Sayangnya, itu tidak berfungsi dalam kasus saya, tetapi ini bisa bermanfaat.

UPD 1 : Setelah menulis artikel, mereka mengatakan kepada saya bahwa ada penyedia kriptografi lain, ViPNet CSP, yang juga dapat membantu dengan algoritma kriptografi GOST dalam sistem. Instalasi simultan dengan CryptoPro CSP dipertanyakan.

KDPV: edar, Pixabay