Setiap petugas keamanan dalam hidupnya telah menemukan kenyataan bahwa karyawan pergi ke Internet, melewati proxy, mengunduh film melalui torrent dan menggunakan TeamViewer. Dalam posting ini, kita akan berbicara sedikit tentang bagaimana kita memecahkan masalah dengan mengatur akses Internet aman menggunakan model layanan dan berbagi kasus-kasus neraka yang kita temui dengan pelanggan.

Belum lama ini, kami

berbicara tentang arsitektur Unified Cybersecurity Services Platform (EPSC), yang merupakan inti dari ekosistem MSS Solar dari layanan cybersecurity yang dikelola. juga mencakup layanan perlindungan terhadap ancaman jaringan - Unified Threat Management (UTM).

Setiap produsen UTM memiliki fungsi masing-masing. Kami memiliki yang berikut:

- firewall

- sistem pencegahan intrusi;

- antivirus jaringan;

- Filter lalu lintas web

- kontrol penggunaan aplikasi.

Sering terjadi (ini terutama berlaku untuk bank atau ritel) bahwa perusahaan memiliki kantor pusat di mana keamanan informasi berada pada tingkat yang kurang lebih dapat diterima, dan ada juga jaringan cabang di mana semuanya tidak begitu sederhana. Setiap kantor memiliki administrator sistemnya sendiri dan mainan kerincingannya sendiri. Dan satu satpam bertanggung jawab untuk melindungi seluruh infrastruktur ini. Ya, atau departemen keamanan informasi, tetapi, dalam satu atau lain cara, mereka adalah spesialis jarak jauh.

Masalah-masalah berikut biasanya muncul di sini: pertama, Anda harus entah bagaimana mengontrol tindakan setiap administrator sistem jarak jauh. Kedua, dan bahkan yang lebih penting, perlu untuk entah bagaimana meluncurkan pengaturan terpadu alat perlindungan untuk semua cabang, dan kemudian memverifikasi bahwa mereka diperbarui dengan benar dan cepat. Banyak penjaga keamanan dalam situasi ini juga dengan cepat memunculkan ide sentralisasi akses Internet untuk semua cabang, yang juga sangat sulit. Untuk melakukan ini, Anda perlu membangun konektivitas antara semua cabang dan kantor pusat (atau pusat data) dan mengarahkan semua lalu lintas dari periferal ke pusat. Itu cukup mahal, ditambah pertanyaan pertama dan kedua tetap belum terselesaikan.

Model bisnis kami dibangun untuk menawarkan solusi untuk semua masalah ini sekaligus. Kami mengatur konektivitas situs pelanggan melalui platform layanan keamanan informasi virtual. Akibatnya, semua lalu lintas dari kantor ke Internet dan kembali melewati UTM.

Dengan demikian, kami mendapatkan akses terpusat ke Internet, pengaturan seragam untuk semua cabang dan satu titik kontrol untuk perlindungan informasi. Ini memastikan bahwa tidak ada situasi ketika administrator sistem pernah membuka port administrasi jarak jauh dan lupa untuk menutupnya, dan kemudian perusahaan diretas melalui mereka. Secara paralel, ini memecahkan masalah menggabungkan cabang organisasi menjadi satu KSPD (kami sudah

berbicara tentang "barang" dari teknologi SD-WAN).

Selain itu, pendekatan ini membantu mengurangi risiko menggunakan aplikasi yang dilarang di perusahaan. Biasanya, setelah menghubungkan pelanggan ke platform, kami pertama-tama melihat aplikasi yang paling populer dan mengevaluasi berapa banyak lalu lintas yang mereka konsumsi. Ini memungkinkan Anda mengidentifikasi penggunaan alat dengan cepat untuk administrasi jarak jauh, torrent, utilitas peretasan, dan perangkat lunak bajakan.

Mineil-minil, tetapi tidak menambang

Di salah satu organisasi, kami mengidentifikasi administrator sistem yang menggunakan Kryptex - seorang pekerja pertambangan,

tanpa meninggalkan meja kas menggunakan sumber daya perusahaannya. Penambang dipasang pada server uji dan karenanya tidak diketahui sampai pelanggan menghubungkan infrastrukturnya ke platform kami.

Secara umum, saya tidak mengikuti laju cryptocurrency, tetapi, tampaknya, mereka sedang naik lagi - baru-baru ini kami kembali sering menemui kasus ketika administrator mencoba menambang di server perusahaan.

Tuang file

Contoh dari opera lain. Kami menghubungkan pelanggan berikutnya ke platform, yang secara resmi mengizinkan semua administrator untuk menggunakan TeamViewer. Sebenarnya, kami tidak menerima praktik seperti itu, tetapi sekarang ada di mana-mana, dan, secara umum, bisnis kami adalah untuk memperingatkan. Dan di beberapa titik kita melihat bahwa koneksi dibuat ke workstation dari salah satu admin sekali sehari melalui alat administrasi jarak jauh yang sedikit dikenal Splashtop.

Memberitahu pelanggan - seperti yang diharapkan, tindakan tidak diotorisasi. Kami menonton sesi dari tuan rumah: ternyata saat Splashtop diluncurkan, koneksi dibuat dengan layanan hosting file eksternal, di mana sekitar 500 MB ditransfer. Sayangnya, pencatatan host tidak dikonfigurasikan, jadi tidak mungkin untuk dengan cepat menentukan penyebab insiden. Mereka mulai menganalisis hard drive dan menemukan indikator kompromi - hash dari salah satu file yang tercantum dalam database Threat Intelligence kami. File ini ternyata adalah utilitas PassView, yang digunakan untuk mengekstrak kata sandi tersembunyi. Anti-virus mendefinisikannya hanya sebagai perangkat lunak yang tidak diinginkan (bukan virus) dan tidak mengambil tindakan apa pun. Dan dalam perakitan utilitas ini ternyata menjadi alat administrasi jarak jauh - Splashtop.

Karena kurangnya log, tidak diketahui berapa lama penyerang menghabiskan infrastruktur, tetapi dengan koneksi terakhir, banyak dokumen internal "termasuk" cap tanda tangan "Particleboard" "meninggalkan" perusahaan.

Pseudoadmin tumpahan lokal

Menurut data kami, sekitar 50% dari semua insiden keamanan informasi internal adalah kebocoran informasi rahasia. Saya harus mengatakan, selama bertahun-tahun latihan kami, kami telah menemukan sejumlah besar pelanggaran internal. Seringkali identifikasi mereka sebenarnya adalah pencarian jarum di tumpukan jerami: dalam kondisi sejumlah kecil sumber informasi, banyak tugas rutin harus diselesaikan, sementara di UTM, modul penyaringan lalu lintas web membantu menangani kebocoran. Jadi Anda dapat mengidentifikasi dan / atau memblokir akses ke file hosting.

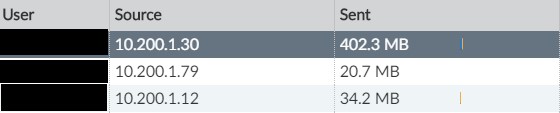

Di salah satu pelanggan kami, administrator diizinkan untuk menggunakan layanan hosting file, tetapi karyawan lainnya tidak. Saat menyusun laporan, kami melihat bahwa salah satu administrator mengunggah lebih banyak informasi ke sumber daya eksternal daripada yang lain. Kami memberi tahu pelanggan - fakta ini sangat mengejutkannya. Administrator mengklaim bahwa dia tidak menggunakan file sharing sama sekali bulan ini.

Mereka mulai menganalisis log UTM dan melihat bahwa di bawah akun administrator otentikasi dari dua host yang berbeda terjadi. Salah satu pengguna mencuri kata sandi administrator dan data sensitif yang dibongkar untuk organisasi tanpa batasan. Tidak sulit untuk menghitung pengguna: ia masuk sebagai administrator dan di bawah miliknya dari host yang sama.

Di bawah pengawasan Solar JSOC

Jadi ya, bodoh untuk meninggalkan perkembangan yang sudah ada, oleh karena itu platform EPCS memanfaatkan pengalaman dan pengetahuan SOC kami - misalnya, dalam hal mengumpulkan dan mengumpulkan informasi tentang ancaman. Ini membantu banyak untuk mendeteksi dan mencegah berbagai insiden.

Jadi, selama fase koneksi percontohan dengan salah satu pelanggan, berkat database kami indikator kompromi yang terakumulasi selama investigasi, kami menemukan bahwa beberapa host mengakses alamat IP milik grup hacker Cobalt.

Kami memeriksa host ini - ternyata selama lebih dari satu tahun (hanya itu!), Tanda tangan Antivirus tidak diperbarui dan mesin terinfeksi dengan trojan. Untungnya, itu bukan bank, jadi perusahaan hanya diselamatkan oleh fakta bahwa mereka dangkal bagi pengganggu.

Perusahaan lain datang kepada kami untuk pilot karena masalah dengan firewall mereka. Setiap dua hari ia “jatuh” tanpa menyatakan perang. Pelanggan tidak dapat mengidentifikasi masalah sebenarnya - ia menyarankan bahwa kesalahannya adalah pada volume lalu lintas. Tetapi, karena tidak ada uang untuk firewall baru, kami memutuskan untuk mempertimbangkan opsi beralih ke model layanan.

Dalam 10 menit pertama setelah terhubung ke platform kami, kami melihat gambar yang menarik dan sekaligus mengerikan: empat host organisasi memindai seluruh Internet pada 445, 22, 3389 port, dan mereka juga mengakses server C&C yang terkenal.

Pelanggan segera diberitahu, tuan rumah diblokir. Dalam proses persidangan, ternyata mereka milik spesialis kontraktor, yang melakukan beberapa pekerjaan di situs pelanggan dan menggunakan laptop pribadi mereka yang terinfeksi berbagai malware. Jika serangan terjadi dari alamat IP publik pelanggan, ini akan, secara sederhana, pukulan reputasi yang kuat.

Artyom Kildyushev, sekelompok presale ahli untuk produk dan layanan Solar JSOC